結合同態加密和加密電路的高效頻譜拍賣方案

周澤人,李學俊,朱二周

(安徽大學 計算機科學與技術學院,合肥 230601)

1 引 言

4G、EnOcean、Zigbee等新技術的不斷涌現,個人通訊需求的飛速增長,使得日益短缺的頻譜資源成為現今無線通信技術發展的瓶頸.2012年奧運會期間,倫敦電信在遠超負荷的情況下,無線通信網絡難以正常運轉*Frank Swain.Will we ever… face a wireless′ spectrum crunch′[EB/OL].http://www.bbc.com/future/story /20131014-are-we-headed-for-wireless-chaos.October 15, 2013..當前,頻譜資源短缺的原因并非都是可用頻譜數量的短缺,而是頻譜管理策略的失當造成的.在許多時候,大量已獲批的頻譜被擱置不用,例如在發達國家,電視頻道的頻譜利用率小于6%[1].為了緩解頻譜的短缺狀況,必須研究頻譜二級市場資源分配問題.頻譜主擁有者將自己未使用或未充分利用的頻譜出售或者租賃給次級買家(未被授權),由此實現雙方互惠互利的目標,最終完成增加頻譜利用率的目的.

拍賣具有高效和公平等特點,故而廣泛用于解決頻譜資源的分配問題.頻譜拍賣方案有兩個基本的要求[2]:

1)空間復用性

在無線網絡中,互相不干擾的多個買家可以形成一個無沖突買家組,組內的買家們可以同時使用一個頻譜,空間復用性可以極大地提升頻譜資源的利用率.因此,不同于一般的物品拍賣,頻譜拍賣要求考慮空間復用性.

2)真實性

買家對頻譜的報價是基于其自身對該頻譜的真實估價,頻譜拍賣中鼓勵買家報出自己的真實估價,從而實現個人利益最大化.

近些年來,越來越多的研究工作專注于真實頻譜拍賣,即要求頻譜拍賣真實可信.現實情況中,真實的拍賣一般假設有誠實的拍賣商,但這個條件在實際中是很難滿足的.一個黑心的拍賣商在了解了所有買家的真實報價后,可以通過提升頻譜的拍賣價格增加自己的收入[3].為了保證頻譜拍賣的真實性以及安全性,針對頻譜分配問題,研究出一種保護隱私的拍賣機制.

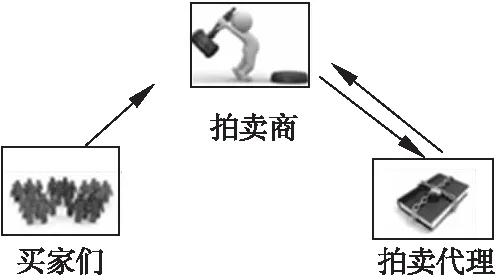

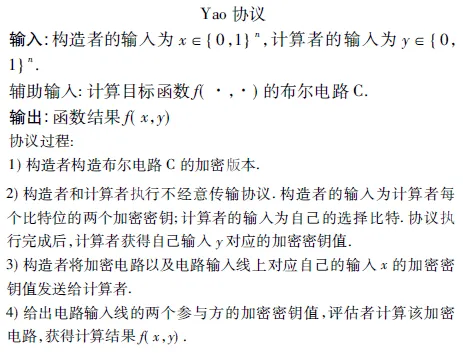

本文通過有機結合同態加密和加密電路技術,提出一種安全且高效的頻譜拍賣方案.該方案基于半誠實模型,即參與方服從協議并正確執行協議,但是會通過所獲得的信息推測其他私密信息.為了保護隱私,方案中除了買家和拍賣商,還引入了一個第三方——拍賣代理,隱私保護總體結構如圖1所示.在該方案中,拍賣代理初始化自己的公私鑰,買家使用拍賣代理的公鑰加密報價,將報價密文發送給拍賣商,拍賣商聯合拍賣代理安全處理買家分組問題,并提供加密電路兩個參與方的輸入信息,然后拍賣商執行事先由拍賣代理構造好的加密電路,輸出最終拍賣結果.其中,方案假設各參與方之間存在安全可信的通道,拍賣商和拍賣代理都是半誠實的,只要他們不相互勾結,除了最終拍賣結果,不會泄露有關買家的任何敏感信息.因此,在本方案的實施過程中,個體買家的隱私能夠得到很好的保護.總體而言,本文主要做了如下貢獻:

圖1 頻譜拍賣方案框架Fig.1 Proposed spectrum auction framework

1)首次在單向同質頻譜拍賣方案中結合同態加密和加密電路兩種技術,該項結合可以在極大程度上抑制拍賣過程中可能發生的隱私信息的泄露行為.

2)提高了頻譜拍賣保護的效率.雖然加密電路可以實現整個拍賣的安全操作,但是買家分組的電路計算代價較大,故而引入同態加密技術保護分組操作,提升了整個方案的保護效率.

本文余下的章節組織如下:第二部分討論了相關工作.第三部分介紹了原始方案、安全定義和密碼知識.第四部分描述方案的具體實現以及安全性證明.第五部分通過仿真實驗測試本文方案的整體效率.第六部分總結了全文.

2 相關工作

在頻譜拍賣過程中,真實性是一個非常重要的屬性.目前,Zhou 等人提出了一個單向的真實頻譜拍賣方案VERITAS[4],可以支持不同的報價形式.TRUST[5]是第一個實現了頻譜復用性的真實的雙向同質頻譜拍賣方案.考慮到頻譜的異質性,Feng等人[6]提出了真實的雙向異質頻譜拍賣方案.Wang 等人[7,8]在認識無線電網絡中通過使用非貨幣的頻譜拍賣方案解決了安全信息傳輸問題.真實性涉及到拍賣過程中買家的隱私信息,以上各研究工作僅考慮拍賣的真實性,沒有很好地保護拍賣過程中隱私問題.

為此出現了許多關注于拍賣過程中保護用戶隱私的相關研究.文獻[9,10]利用了不同的加密技術保護了多樣化的拍賣方案.然而這些保護隱私的拍賣方案只關注于普通物品的拍賣,當引用于頻譜拍賣時,將會出線分配效率不高等問題(一般物品不具備復用性).近年來,也出現了一些關于頻譜拍賣中用戶隱私數據保護的研究,但都沒能形成完整的隱私保護機制.文獻[11]提出的THEMIS有效地阻止了不誠實拍賣商的欺詐行為,但將該方案置于同一個網絡中,拍賣商可以通過解密技術輕松獲取所有買家報價的總和.文獻[12]提出了SPRING保護了買家的隱私,但在該方案中,拍賣商可以獲取拍賣中所有買家組的報價,以及他們的排序情況.

鑒于以上分析,當前亟須更為安全的保護隱私頻譜拍賣的解決方案.

3 原始方案及預備知識

3.1 原始方案

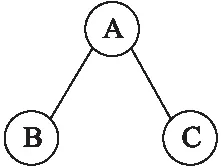

不同于普通的商品拍賣,頻譜拍賣具有空間復用的特性.空間復用性是指在某個頻譜頻段拍賣過程中,如果多個買家彼此之間沒有干擾,就可以同時使用該頻譜頻段.而買家之間的干擾情況可以被形象的描述為沖突圖,如圖2所示.這是為某個頻譜頻段構造的沖突圖,干擾范圍是基于干擾信號加信噪比(SINR)[13],頂點A、B、C表示三個買家,每條邊表示兩買家之間有干擾.可以看到,B和C之間無干擾,因此可以同時使用該頻譜頻段.

在頻譜拍賣中考慮空間復用性,可以極大地提升頻譜利用率.

圖2 沖突圖Fig.2 Conflict graph

原始方案,即不考慮保護隱私的常規單向同質頻譜拍賣方案*本文中,只關注買家請求一個頻譜頻段的拍賣情況.買家請求多個頻譜頻段將是未來工作..該方案中,頻譜頻段總數為M,買家總數為N,單個買家為i∈[1,N],每個買家的投標值為bi.依據拍賣商構造的干擾圖,通過使用最大團算法*本文中,利用最大團算法來尋找最大獨立集.拍賣商可以依據不同的目的來選取不同的獨立集選取策略.未來工作中,將考慮到獨立集選取策略對安全頻譜拍賣結果的影響.,可以將買家分成多個沒有沖突的組gj(j=1,2,…,k),組與組之間報價獨立,組成員數為|gj|.為了保證真實性,組報價Φj是組gj中最低的報價乘以組成員個數:

(1)

拍賣商將所有組報價按照非增的順序排序.然后執行操作:λ=min(M,k).選擇λ+1組的組價作為關鍵值,獲勝組為前λ組,將該組價分別除以前λ組各組的成員數,即可獲得每組獲勝買家的支付價.可以證明此頻譜拍賣方案是個體獨立且真實有效的.

3.2 安全要求

本文的目標是設計一種在半誠實模型下實現安全且高效的單向同質頻譜拍賣的方案,保證了除拍賣結果以外,不泄露任何與報價相關的敏感信息.為了實現較高的安全性,方案在拍賣過程中引入了半可信第三方——拍賣代理,協同拍賣商共同計算頻譜拍賣.如圖1所示,每個買家將自己的位置、ID和加密報價提交給拍賣商.拍賣商聯合拍賣代理進行秘密共享,最終拍賣商計算由拍賣代理構造的加密電路并公布拍賣結果.密碼學意義上,要求實施隱私保護的頻譜拍賣要保證所有的參與方都無法獲知除拍賣結果以外的任何有關買家的敏感信息.可以看到,買家只負責提交信息和接收最終拍賣結果,拍賣的基本計算操作都是在拍賣商與拍賣代理之間進行.因此,方案的隱私保護措施主要集中在拍賣商與拍賣代理之間的計算上.

具體定義描述如下:

(2)

以及:

(3)

(4)

(5)

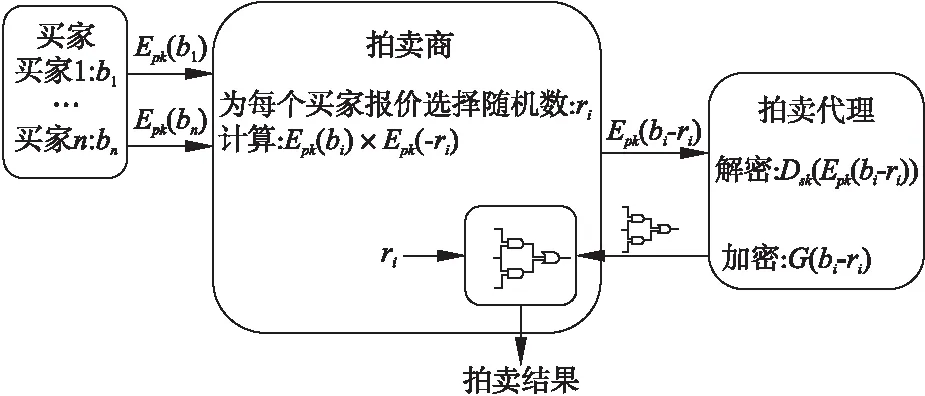

3.3 Yao協議

Yao采用了“加密電路”[14]與不經意傳輸(OT)相結合的方法,給出了第一個實現安全兩方計算的通用協議——Yao協議,此協議可以在半誠實模型下安全計算任意兩方功能函數.

3.3.1 加密電路

加密電路是針對普通布爾電路(可以實現任何想要的功能)進行加密的一種加密版本,該電路的主要作用是保證輸出功能函數結果的同時不泄露電路執行過程中涉及到的相關信息.特別地,該加密版本具有如下特點:

1)每條電路線(不管是輸入線還是輸出線)有兩個加密密鑰:一個對應比特0,一個對應比特1

2)除電路構造者以外,任何參與方都無法依據密鑰推測出對應的真實比特,所以保證了加密電路的安全性

4)若每條電路輸入線給定一個加密密鑰,則可以茫然地計算整個電路.

(6)

所有的bi,bj∈{0,1}

隨機排列這4個密文的順序,才能用排序后的四個密文定義一個加密XOR門.

表1 加密門示例Table 1 A garbled gate sample

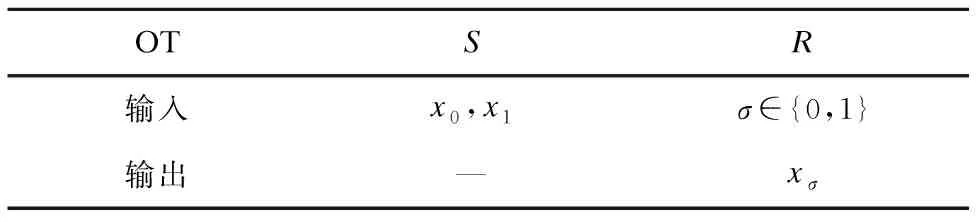

3.3.2 不經意傳輸

不經意傳輸(OT)是Yao協議另一個重要組成部分,它的作用是一個參與方提供信息,另一個參與方獲得自己想要的信息,而兩個參與方都不知道對方的隱私信息.OT涉及的兩參與方一個叫發送方(記為S),一個叫接收方(記為R).S擁有兩個n比特長的字符串x0,x1;R通過一個選擇比特σ∈{0,1}對發送方擁有的字符串進行選擇.茫然傳輸完成后,S未收到任何信息,并且不知道R獲得了哪個比特對應的字符串;R獲得σ所對應的字符串xσ,且對另一個字符串x1-σ一無所知.不經意傳輸可以由表2形式化定義,記為功能函數Fot.

表2 不經意傳輸功能函數FotTable 2 Oblivious transfer function Fot

不經意傳輸結合加密電路,可以構造出安全且高效的兩方計算通用協議——Yao協議.協議定義如圖3所示.

圖3 Yao協議Fig.3 Protocol Yao

3.4 Paillier同態加密

同態加密是一種密碼學技術.它可以對加密后的數據進行算術處理,得到的結果等同于對未加密的原始數據進行某種計算的密文結果.

本文采用Paillier同態加密系統,直觀上,對于一個公鑰加密方案M=(Gen,Enc,Dec),Gen是密鑰生成算法,Enc是加密算法,Dec是解密算法.如果給定兩個密文c1=Encpk(m1)和c2=Encpk(m2)(pk是公鑰),在不知道私鑰和明文的前提下可以高效計算m1+m2,即c1·c2=Encpk(m1+m2),則該加密方案是加同態加密.這里要求c1·c2是對m1+m2的隨機加密.正式地,有如下定義:

定義2.(加同態加密):給定公鑰加密方案M=(Gen,Enc,Dec),對所有n∈N,所有由密鑰生成算法Gen(1n)生成的公私鑰對(pk,sk),以及明文空間中的任意兩個明文m1,m2,如果下列等式成立:

{pk,Encpk(m1),Encpk(m1+m2)}

(7)

此外,Paillier同態加密系統還有兩個重要屬性[15]:

1)不可分辨性:將一個明文m分別加密兩次,得到的兩個密文E(m,r1)和E(m,r2)是不相同的,在不解密的情況下,沒有方法可以辨別他們的明文是否一樣.

2)自茫然:任何密文都可以公開地改變成另一個密文而不需要知道明文.這意味著不需要解密,密文E(m,r)可以 計算出E(m,r′).

4 基于同態加密和加密電路的頻譜拍賣方案的實現以及安全證明

方案的隱私保護頻譜拍賣框架如圖1描述,其中買家提供報價,拍賣代理協助拍賣商執行隱私保護頻譜拍賣.基于這個框架,本文設計一種安全且高效的頻譜拍賣協議.

4.1 設計思想

為了保證頻譜拍賣執行過程中,不泄露除拍賣結果以外有關報價的任何敏感信息,同時保證整個方案的執行效率,協議在設計中采用了結合Paillier同態加密系統和加密電路的混合方式.方案的總體設計原理如下:

1)每個買家利用拍賣代理的公鑰加密自己的報價信息,提交報價密文給拍賣商;

2)拍賣商計算干擾圖,拍賣代理執行買家分組算法,二者合作完成報價的秘密共享;

3)拍賣代理構造用于實現頻譜拍賣的加密電路,并加密報價共享到的數據,發送電路和加密密鑰值給拍賣商,具體的加密電路構造細節將在4.2方案中詳細描述;

4)拍賣商獲取加密電路以及電路輸入加密密鑰值后,執行并輸出最終拍賣結果.

拍賣過程的具體協議描述為:

協議Ⅰ.安全且高效的同質頻譜拍賣

輸入:實現頻譜拍賣的布爾電路,買家報價

輸出:拍賣結果

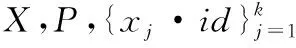

階段1:提交報價

1.每個買家i:利用Paillier加密算法E和拍賣代理提供的公鑰pk,加密報價bi為Epk(bi),提交{(xi,yi),id,Epk(bi)}給拍賣商,然后買家下線.

階段2:安全分組

2.拍賣商:根據所有買家的位置信息,構造頻譜干擾圖.為每個買家的報價密文信息選取一個隨機數ri,此隨機數作為拍賣商報價bi的共享數據,計算Epk(-ri),通過同態加密屬性計算Epk(bi)×Epk(-ri),將結果Epk(bi-ri)發送給拍賣代理.

3.拍賣代理:根據干擾圖查找無沖突的買家組,針對每組所有買家,利用自己的私鑰sk解密Epk(bi-ri),獲取拍賣代理的報價bi共享數據bi-ri,最后對數據bi-ri加密,加密密鑰值為G(bi-ri).

階段3:加密電路

4.拍賣代理:構造頻譜拍賣的加密電路,將加密電路、加密的報價共享數據和輸出加密表發送給拍賣商.

5.拍賣商:擁有所有買家選取的隨機數,同時接收了拍賣代理的加密共享數據,然后通過加法電路恢復原始報價的加密值G(bi),執行拍賣過程并輸出拍賣結果.

4.2 方案的具體實現

本方案假定有M個可用頻譜頻段sj(j=1,2,…,M)在售,N個買家,位置分別為(xi,yi)(i=1,2,…,N).假設買家對所有頻譜頻段報價相同且只能購買一個頻譜頻段,買家i對頻譜頻段報價為bi.方案中采用語義上安全的Paillier同態加密系統,拍賣代理的公私鑰對表示為(pk,sk),并公告pk給買家和拍賣商,且買家和拍賣商、拍賣商和拍賣代理之間都存在認證且安全的通信信道.安全頻譜拍賣方案的具體流程圖如圖4所示.

圖4 頻譜拍賣方案流程圖Fig.4 Proposed auction procedure

4.2.1 提交報價

每個買家利用拍賣代理的公鑰pk,滿足Paillier語義安全的加密算法E,加密報價bi為Epk(bi),將消息{(xi,yi),id,Epk(bi)}發送給拍賣商.

4.2.2 安全分組

1)計算干擾圖

拍賣商根據所有買家的位置信息(xi,yi)(i=1,2,…,N)計算干擾圖G(用鄰接矩陣表示),然后為每個買家報價選取一個隨機數ri,計算密文Epk(-ri),通過同態加密的加同態性質E(a)×E(b)=E(a+b),計算Epk(bi)×Epk(-ri),發送結果Epk(bi-ri)和干擾圖G給拍賣代理.

2)執行買家分組

拍賣代理根據干擾圖執行買家分組算法,查找無沖突買家組gj(j=1,2…,k),同組中的多個買家可同時共享一個頻譜頻段,注意到無沖突組的形成是獨立于報價的,這極大地保證了拍賣的真實性.

3)秘密共享

拍賣代理接收到Epk(bi-ri),利用自己的私鑰sk,解密得到報價共享數據bi-ri.此時拍賣商擁有報價共享隨機數ri,兩者合作實現了報價bi的秘密共享,進而保證獲勝買家報價的保密性.

4.2.3 加密電路

整個頻譜拍賣的隱私保護方案的重點是加密電路的實現,具體實現如下:

1)加密電路

基于單向的同質頻譜拍賣算法,設計得到數據茫然的拍賣算法(參見算法Ⅰ),該算法的執行路徑不依賴于輸入信息.拍賣代理依據茫然的拍賣算法構造對應的加密電路:輸入數據ri和G(bi-ri),利用加法電路恢復報價:G(bi-ri)+ri=G(bi);最終輸出結果:獲勝買家、獲勝買家支付價和分配的頻譜頻段.

2)電路計算

一旦加密電路的輸入數據準備就緒,拍賣商就可以運行拍賣電路.該電路主要由三部分功能組成:組價計算、小組排序和拍賣判定.

電路輸入的初始信息有:

?買家信息:(id,bi),其中id是買家身份,bi是買家報價信息;

?小組信息:(j,IDj,Φj,|gj|,xj,pj),j∈[1,k],其中j是小組索引,IDj是小組ID,Φj記錄gj組的組價,|gj|記錄小組成員數,xj標識小組是否獲取使用權,pj則記錄獲勝小組買家需要支付的價格.

電路計算的具體步驟為:

1)組價計算

初始化X為0,使用for循環,為每個無沖突買家組gj(j=1,2…,k)計算對應的小組價Φj(小組成員數與小組成員最低報價的乘積即為小組價).

2)小組排序

依據小組組價Φj,降序排序各個小組的報價,排序后保持原有的索引不變.在排序后的小組信息的基礎上,用λ記錄獲勝小組和未獲勝小組的分割點,將前λ個小組的xj設置成1.

3)拍賣判定

初始化P為0,將λ+1標記的位置的組價賦值給B,作為組價,用該值分別除以λ個獲勝小組的成員數|gj|,即為小組成員支付價pj.

算法1.數據茫然的頻譜拍賣

輸入:無沖突買家組{gj}k

(1)組價計算

1.X←{0}k

2.for(j=1,2,…,k)do

3.Φj=|gj|×mini∈gjbi

4.endfor

(2)小組排序

5.依據小組組價Φj,降序排序小組信息,排序后保持原有的索引

6.λ←min(M,k)

7.for(j=1,2,…,λ)do

8.xj←1

9.endfor

(3)拍賣判定

10.P←{0}k

11.B←Φλ+1

12.pj←xj·(B/|gj|)

13.依據小組IDj(j=1,2,…,k),升序排序小組信息,排序后保持原有的索引

算法1給出了整個加密電路實現的拍賣算法.其中第13行的排序是必要的,否則協議就不能保護隱私.因為第5行依據小組組價Φj進行了降序排序,輸出結果包括每組獲勝買家的支付價pj,它的輸出順序泄露了有關小組組價的排序問題.小組組價的排序問題是除拍賣結果以外可以推出的敏感信息,因此隱私保護不再安全.為此在算法中添加了第14行,依據小組ID(假設獨立于組價)進行組信息重新排序,避免信息泄露.

4.3 安全性證明

該部分證實方案的協議實現了較高的安全性.

定理1.只要拍賣商和拍賣代理不相互勾結,協議就可以抵制半誠實敵手模型.

證明:從三個階段證實協議的安全性:

1)提交報價

該階段,每個買家將位置信息公布給拍賣商,利用拍賣代理的公鑰加密報價信息,然后發送位置、id和報價密文給拍賣商.很明顯,位置信息是公開的,id無需保護,又因為Paillier同態加密系統是語義安全的.因此,只要拍賣商和拍賣代理不相互勾結,拍賣商是無法獲取買家報價的.該階段,拍賣代理沒有獲取任何信息,因此,該階段是安全的.

2)安全分組

該階段,拍賣商構造干擾圖,拍賣代理執行買家分組操作.為了保護最終拍賣結果的買家報價隱私,拍賣商和拍賣代理合作執行報價的秘密共享操作.首先拍賣商為每個買家報價選取一個隨機數,利用拍賣代理的公鑰加密該隨機數的相反數,然后與報價密文相乘,發送相乘的密文給拍賣代理.依據Paillier同態加密系統的加同態性質,這個乘法操作的結果等同于報價明文和隨機數相加.拍賣代理可以解密相乘的密文恢復相加的明文結果,但是他無法獲知拍賣商的隨機數,所以,只要雙方不勾結,他們是無法獲取敏感信息的.因此,該階段也是安全的.

3)加密電路

該階段,基于單向同質頻譜拍賣算法,拍賣代理構造對應的加密電路,并且加密自己的共享數據(相加的報價和隨機數),然后發送加密電路、加密共享數據和輸出解密表給拍賣商.拍賣商執行該電路并輸出最終拍賣結果給參與方.可以看到,本協議嚴格遵循Yao協議的規范,Yao協議抵制半誠實敵手模型的安全性證明在文獻[16]中給出.因此,只要參與方之間無勾結,該階段就是安全的.

因為上述三個階段是順序組成的,它符合順序組成理論,可以證實此協議很好地抵制了半誠實敵手模型.

5 性能評估

實驗運行環境為64位win7操作系統,英特爾酷睿i7-4710MQ CPU @2.50GHz.仿真實驗基于FastGC平臺,該平臺使用Java語言編寫,模擬構造了各種加密電路.實驗設置如下:假定買家的位置坐標中x和y的取值都在0-100之間,報價在1-50中隨機選取,無沖突買家組的選定為干擾半徑r=40.所有的實驗結果是基于15次獨立運算的平均值.實驗中,只關注于兩個性能指標,即時間開銷和通信開銷.

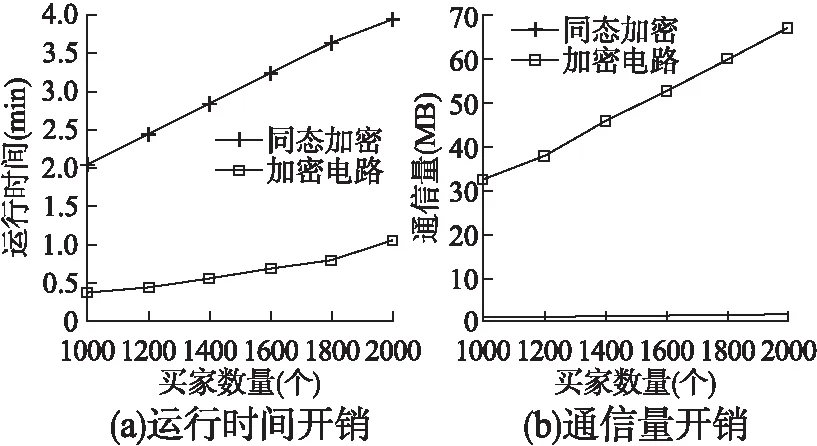

圖5展示了本方案的同態加密技術和加密電路在買家n從1000變化到2000,頻譜頻段數k固定為100情況下的時間開銷和通信開銷.可以看到,圖5(a)中同態加密技術的時間開銷的指標線遠遠高于加密電路的指標線.同樣的,圖5(b)中加密電路的通信開銷的指標線遠遠高于同態加密技術的指標線.由此可以總結,本方案的時間開銷主要產生于同態加密技術,通信開銷主要產生于加密電路.

圖5 同態加密技術方案和加密電路方案的開銷Fig.5 Overhead for homomorphic encryption scheme and garbled circuits scheme

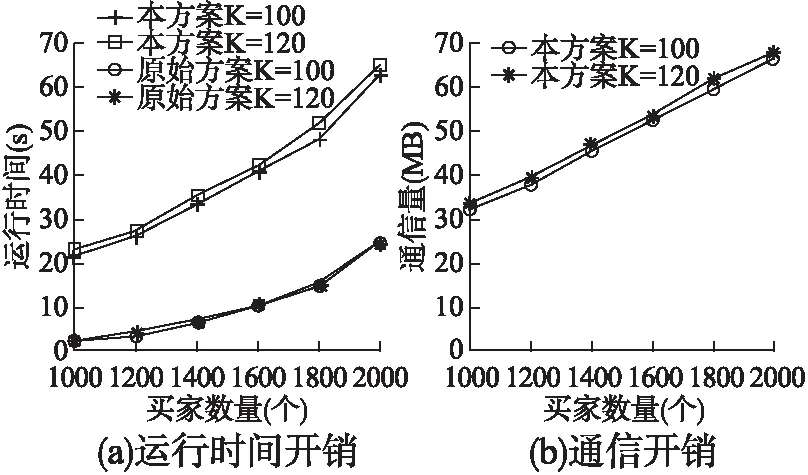

圖6展示了本方案和原方案的時間開銷以及通信開銷的對比結果,買家n從1000變化到2000,頻譜頻段k固定為120或100.從圖中可以觀察到,隨著用戶數的增加,本方案的兩條指標線上升的很快,這是因為當頻譜頻段數固定,無沖突買家組隨著買家數的增加而增大,這樣一來時間開銷以及通信開銷也快速提升.在圖6(a)中,給出了本方案和原方案運行時間的開銷對比.很清晰的看到隨著買家數的增加,兩方案之間的間距變得越來越大,但就算用戶數達到了2000,本方案的運行時間仍然控制在1分鐘左右,所以相比較未保護拍賣過程的原始頻譜拍賣而言,保護隱私的頻譜拍賣運行性能是可以接受的.

圖6 本方案和原方案的開銷對比(固定頻譜頻段數k=100和120,改變買家數n)Fig.6 Comparison between the cost of proposed scheme and original scheme(The number of buyers n varies with k=60 and 120)

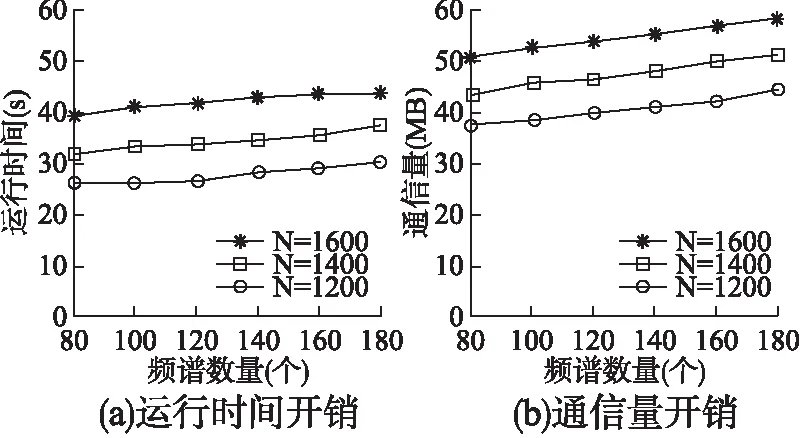

圖7 本方案時間開銷和通信開銷(固定買家數n=1200,1400和1600,改變頻譜頻段數k)Fig.7 Time overhead and communication overhead for proposed scheme(The number of spectrum channels k varies with n=1200,1400 and 1600)

圖7展示了當買家固定為1200,1400或1600時,頻譜頻段數從80變化到180時的時間開銷和通信開銷的情況.從圖中可以看到隨著頻譜頻段數的增加,運行時間以及通信的開銷在平緩的增長.這是因為固定了買家數,隨著頻譜頻段數的不斷增長,買家分組的結果變化不大,即無沖突買家組的大小和規模變動很小,故而最終運行時間和通信量只發生很小的改變.

通過以上的實驗結果分析,可以看到本方案的執行需要較少的時間開銷和通信開銷,具有實際應用性.

6 總 結

本文通過結合同態加密系統和加密電路技術,提出了一種安全且高效的保護隱私頻譜拍賣方案.通過引入第三方——拍賣代理,與拍賣商合作執行頻譜拍賣的隱私保護操作,保證除了最終拍賣結果以外,不泄露任何有關買家報價的敏感信息,具備較高的安全性.仿真實驗的結果表明本方案的實現僅需有限的時間和通信開銷,具有實際應用價值.

:

[1] K.J.Ray Liu,Beibei Wang.Cognitive radio networking and security:a game-theoretic view[M].Cambridge University Press,2010.

[2] Zhang Xiang,Xue Guo-liang,Yang De-jun,et al.TSA:a framework of truthful spectrum auctions under the physical interference model[C].In:Proceedings of 2015 IEEE International Conference on Communications(ICC′ 15),London,United Kingdom,June 08-12,2015:3726-3731.

[3] Wang Xiao-yan,Ji Yu-sheng,Zhou Hao,et al.A privacy preserving truthful spectrum auction scheme using homomorphic encryption[C].In:Proceedings of 2015 IEEE Global Communications Conference(GLOBECOM′15),SanDiego,USA,December 6-10,2015:1-6.

[4] Zhou Xia,Sorabh Gandhi,Subhash Suri,et al.ebay in the sky:Strategyproof wireless spectrum auctions[C].In:Proceedings of the 14th ACM International Conference on Mobile Computing and Networking(MOBICOM′08),San Francisco,USA,September 14-19,2008:2-13.

[5] Zhou Xia,Heather Zheng.Trust:a general framework for truthful double spectrum auctions[C].Proceedings of 2009 IEEE Conference on Computer Communications(INFOCOM′09),Rio de Janeiro,Brazil,April 19-25,2009:999-1007.

[6] Feng Xiao-jun,Chen Yan-jiao,Zhang Jin,et al.Tahes:a truthful double auction mechanism for heterogeneous spectrums[J].IEEE Transactions on Wireless Communications,2012,11(11):4038-4047.

[7] Wang Xiao-yan,Ji Yu-sheng,Zhou Hao,et al.Auction-based spectrum leasing for secure information transfer in cognitive radio networks[C].Proceedings of 11th International Conference on Mobile Ad Hoc and Sensor Systems(MASS′14),Philadelphia,USA,October 28-30,2014:252-256.

[8] Wang Xiao-yan,Ji Yu-sheng,Zhou Hao,et al.Dasi:a truthful double auction mechanism for secure information transfer in cognitive radio networks[C].Proceedings of 12th Annual IEEE International Conference on Sensing,Communication and Networking(SECON′15),Seattle,USA,June 22-25,2015:19-27.

[9] Felix Brandt,Tuomas Sandholm.On the existence of unconditionally privacy-preserving auction protocols[J].ACM Transactions on Information and System Security,2008,11(2):1-21.

[10] Moni Naor,Benny Pinkas,Reuban Sumner.Privacy preserving auctions and mechanism design[C].Proceedings of the 1st ACM Conference on Electronic Commerce(EC′99),Denver,USA,November 3-5,1999:129-139.

[11] Pan Miao,Sun Jin-yuan,Fang Yu-guang.Purging the back-room dealing:secure spectrum auction leveraging paillier cryptosystem[J].IEEE Journal on Selected Areas in Communications,2011,29(29):866-876.

[12] Huang Qian-yi,Tao Yi-xin,Wu Fan.SPRING:a strategy-proof and privacy preserving spectrum auction mechanism[C].Proceedings of the 32nd IEEE International Conference on Computer Communications(INFOCOM′13),Turin,Italy,April 14-19,2013:827-835.

[13] Rana Abbas,Mahyar Shirvanimoghaddam,Yonghui Li,et al.On SINR-Based random multiple access using codes on graph[C].Proceedings of the 2015 IEEE Global Communications Conference(GLOBECOM′15),San Diego,USA,December 6-10,2015:1-6.

[14] Yehuda Lindell,Benny Pinkas.A proof of security of Yao′s protocol for two-party computation[J].Journal of Cryptology,2009,22(2):161-188.

[15] Chen Zhi-li,Huang Liu-sheng,Li Lu,et al.PS-TRUST:provably secure solution for truthful double spectrum auctions[C].Proceedings of 2014 IEEE Conference on Computer Communications(INFOCOM′14),Toronto,Canada,April 27-May 2,2014:1249-1257.