智能制造帶來(lái)的工業(yè)信息安全思考

吳吉慶,韋有雙

(易往智能制造設(shè)計(jì)研究院,北京 102600)

0 引言

隨著工業(yè)化與信息化融合的浪潮,工業(yè)控制系統(tǒng)(Industrial Control System, ICS)與IT系統(tǒng)已經(jīng)密不可分。現(xiàn)代工控系統(tǒng)自身正逐步采用通用的TCP/IP標(biāo)準(zhǔn)協(xié)議、通用的操作系統(tǒng),同業(yè)務(wù)系統(tǒng)等其他信息系統(tǒng)的連接也越來(lái)越多。原來(lái)相對(duì)封閉的工控網(wǎng)絡(luò)環(huán)境日趨開(kāi)放,工控系統(tǒng)逐漸暴露在互聯(lián)網(wǎng)的安全威脅下,成為黑客攻擊的目標(biāo)。

RISI(the Repository of Industrial Security Incidents)數(shù)據(jù)庫(kù)已經(jīng)收集了242起全球著名的工控安全事件。其中以震網(wǎng)病毒[1]和火焰病毒[2]危害最為巨大,令人思之猶有余悸。工控系統(tǒng)與IT系統(tǒng)的一大區(qū)別是,前者直接與實(shí)際受控物理設(shè)備互動(dòng),一旦工控系統(tǒng)遭受破壞,可能導(dǎo)致物理世界中不可逆轉(zhuǎn)的重大災(zāi)難。因此工控系統(tǒng)安全比單純的企業(yè)信息系統(tǒng)的安全要更加重要,需要上升到國(guó)家安全的高度來(lái)看待。

2015年5月8日,國(guó)務(wù)院印發(fā)了《中國(guó)制造2025》,將智能制造作為工業(yè)現(xiàn)代化的主攻方向[3]。智能制造將云計(jì)算、大數(shù)據(jù)、物聯(lián)網(wǎng)等技術(shù)引入工業(yè)制造,將工控系統(tǒng)置于更加開(kāi)放的環(huán)境中,面臨的安全形勢(shì)更加嚴(yán)峻。工控系統(tǒng)安全問(wèn)題解決不好,將成為制約我國(guó)智能制造發(fā)展的攔路虎和絆腳石。

本文接下來(lái)將回顧著名的工控安全事件、分析安全事件發(fā)生的原因,并進(jìn)一步分析智能制造環(huán)境下的新挑戰(zhàn),最后給出智能制造環(huán)境下的安全建議。

1 著名工控安全事件分析

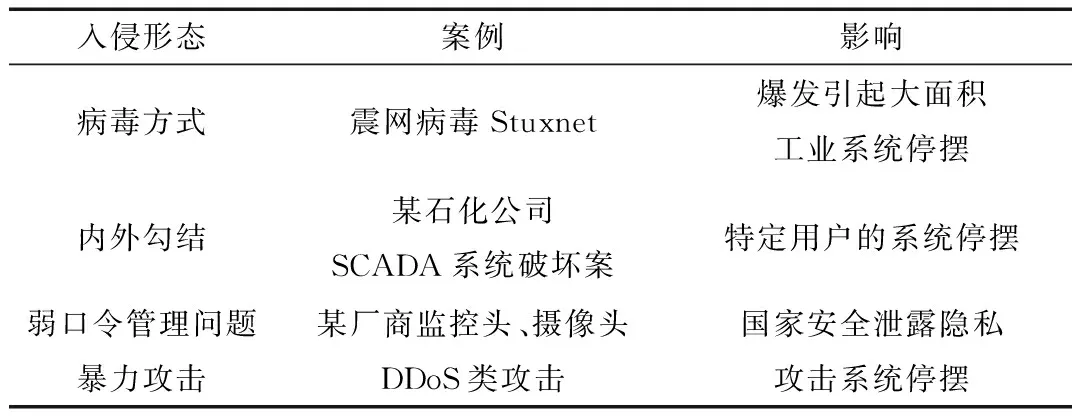

2010年,震網(wǎng)病毒Stuxnet[4]入侵伊朗的ICS系統(tǒng),致使布什爾核電站長(zhǎng)時(shí)間停運(yùn)。

“震網(wǎng)”(Stuxnet)是一種Windows平臺(tái)上的計(jì)算機(jī)蠕蟲(chóng)病毒。其傳播途徑是首先感染外部主機(jī);然后感染U盤(pán),利用快捷方式文件解析漏洞,傳播到內(nèi)部網(wǎng)絡(luò);在內(nèi)部網(wǎng)絡(luò)中,通過(guò)快捷方式解析漏洞、RPC遠(yuǎn)程執(zhí)行漏洞、打印機(jī)后臺(tái)程序服務(wù)漏洞等,實(shí)現(xiàn)聯(lián)網(wǎng)主機(jī)之間的傳播;通過(guò)偽裝RealTek 和JMicron兩大公司的數(shù)字簽名,順利繞過(guò)安全產(chǎn)品的檢測(cè);最后抵達(dá)安裝有SIMATIC WinCC軟件的主機(jī),展開(kāi)攻擊。“震網(wǎng)”病毒能控制關(guān)鍵進(jìn)程并開(kāi)啟一連串執(zhí)行程序,最終導(dǎo)致整個(gè)系統(tǒng)自我毀滅。

核設(shè)施工控網(wǎng)絡(luò)是內(nèi)部網(wǎng)絡(luò),相對(duì)安全,但仍被黑客通過(guò)“擺渡”的方式入侵,造成了重大災(zāi)難。黑客技術(shù)高超,利用了多個(gè)系統(tǒng)的零日漏洞,而且能偽造大公司的數(shù)字簽名,實(shí)在值得我們提高警惕。

2011年,俄羅斯黑客入侵?jǐn)?shù)據(jù)采集與監(jiān)控控制(Supervisory Control And Data Acquisition,SCADA)系統(tǒng),破壞了美國(guó)伊利諾伊州城市供水系統(tǒng)的一臺(tái)供水泵。此次事件雖未造成重大損失,但足以引起國(guó)際重視。因?yàn)镾CADA系統(tǒng)廣泛應(yīng)用于電力、能源行業(yè),這些關(guān)鍵行業(yè)的SCADA系統(tǒng)一旦被黑客控制,造成的損失將非常巨大。

2012年,火焰病毒Flame[5]襲擊了伊朗的相關(guān)設(shè)施,還影響了整個(gè)中東地區(qū)。該病毒具有超強(qiáng)的數(shù)據(jù)攫取能力,收集的信息不僅包括鍵盤(pán)輸入、語(yǔ)音輸入,還包括屏幕輸出及各種外設(shè)通信,幾乎包括了計(jì)算機(jī)系統(tǒng)的所有輸入輸出。

火焰病毒被官方機(jī)構(gòu)和殺毒廠商認(rèn)定為迄今最復(fù)雜、最危險(xiǎn)的病毒威脅。病毒文件達(dá)到20 MB,代碼量巨大,組織復(fù)雜,要分析透徹,可能要花費(fèi)幾年時(shí)間,想要徹底防御非常困難。

該病毒只入侵特定的目標(biāo),潛伏性很強(qiáng)。完成搜集數(shù)據(jù)的任務(wù)后,該病毒還會(huì)自我毀滅,更增加其隱蔽性。目前火焰病毒主要處于潛伏狀態(tài),但這些分布在世界各地的病毒接受攻擊者的指令收集了大量關(guān)鍵數(shù)據(jù),這些數(shù)據(jù)一旦用于攻擊將是致命的。如此復(fù)雜且危險(xiǎn)的病毒被認(rèn)為可能是由某些國(guó)家政府機(jī)構(gòu)提供大量資金和技術(shù)支持而研制的,目的為用于網(wǎng)絡(luò)戰(zhàn)爭(zhēng)。

2015年12月,BlackEnergy病毒[6]攻擊SCADA系統(tǒng),烏克蘭至少有三個(gè)區(qū)域的電力系統(tǒng)被攻擊導(dǎo)致大規(guī)模停電。BlackEnergy是2007年就開(kāi)始在俄羅斯秘密流行的一款運(yùn)行于Windows的犯罪軟件,最初它只被用于為DDoS攻擊創(chuàng)建僵尸網(wǎng)絡(luò)的工具。后來(lái)該犯罪軟件支持插件擴(kuò)展,可以被用于各種犯罪。這次攻擊事件,BlackEnerngy利用微軟Office的CVE-2014-4114漏洞,把惡意腳本封裝在一個(gè)Office文檔中。當(dāng)電力系統(tǒng)員工打開(kāi)這個(gè)包含OLE對(duì)象的Office文檔時(shí),OLE中的惡意腳本執(zhí)行,下載病毒程序并加入開(kāi)機(jī)啟動(dòng)項(xiàng)。BlackEnerngy包含了killDisk程序,會(huì)刪除包含執(zhí)行文件在內(nèi)的各種文件,從而破壞SCADA系統(tǒng)和人機(jī)接口(Human Machine Interface,HMI)終端。由此可知,BlackEnergy對(duì)于SCADA系統(tǒng)的攻擊源頭依然是來(lái)源于商業(yè)操作系統(tǒng)的漏洞。

國(guó)內(nèi)2015年也出現(xiàn)了針對(duì)某石化公司SCADA系統(tǒng)的攻擊,事后查明為企業(yè)內(nèi)鬼和外部人員相互勾結(jié)所致。

在設(shè)備廠商方面,某廠商視頻監(jiān)控方面出了問(wèn)題,造成了很大負(fù)面影響。2014年某石化公司發(fā)布《關(guān)于暫停采購(gòu)某廠商視頻設(shè)備的通知》。2015年部分省公安部門(mén)對(duì)全省某廠商監(jiān)控設(shè)備進(jìn)行全面清查和安全加固,稱(chēng)該省公安機(jī)關(guān)使用的某廠商監(jiān)控設(shè)備部分已經(jīng)被境外IP地址控制,要求開(kāi)展8位以上強(qiáng)口令設(shè)置,查殺病毒等工作。

表1 工控系統(tǒng)入侵類(lèi)型比較表

工控網(wǎng)絡(luò)曾被認(rèn)為相對(duì)安全,但即使是內(nèi)部網(wǎng)絡(luò),黑客仍然可以通過(guò)“擺渡”攻擊或者社會(huì)工程來(lái)入侵。如今工業(yè)化和信息化融合的趨勢(shì)方興未艾,工控網(wǎng)在和互聯(lián)網(wǎng)產(chǎn)生了更多的連接,更易于遭受黑客的攻擊。隨著智能制造浪潮的掀起,我們將面臨更多的安全挑戰(zhàn)。

2 智能制造帶來(lái)的新安全挑戰(zhàn)

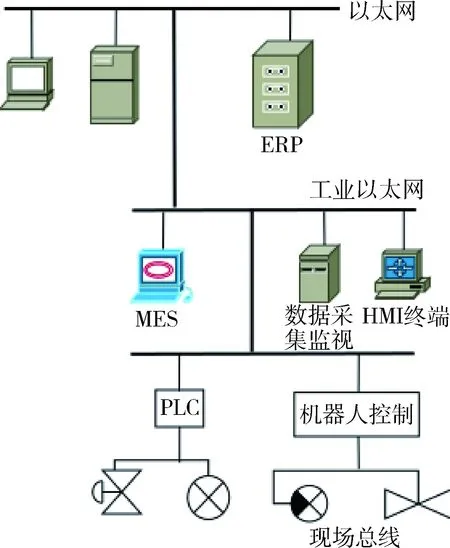

傳統(tǒng)的工業(yè)控制網(wǎng)絡(luò)如圖1所示。企業(yè)信息網(wǎng)與內(nèi)部的生產(chǎn)控制網(wǎng)絡(luò)組成一個(gè)較封閉的環(huán)境。要入侵這樣的系統(tǒng),需要通過(guò)介質(zhì)的擺渡攻擊或者惡意郵件、買(mǎi)通內(nèi)部員工等社會(huì)工程手段來(lái)入侵。

圖1 傳統(tǒng)工控網(wǎng)絡(luò)示意圖

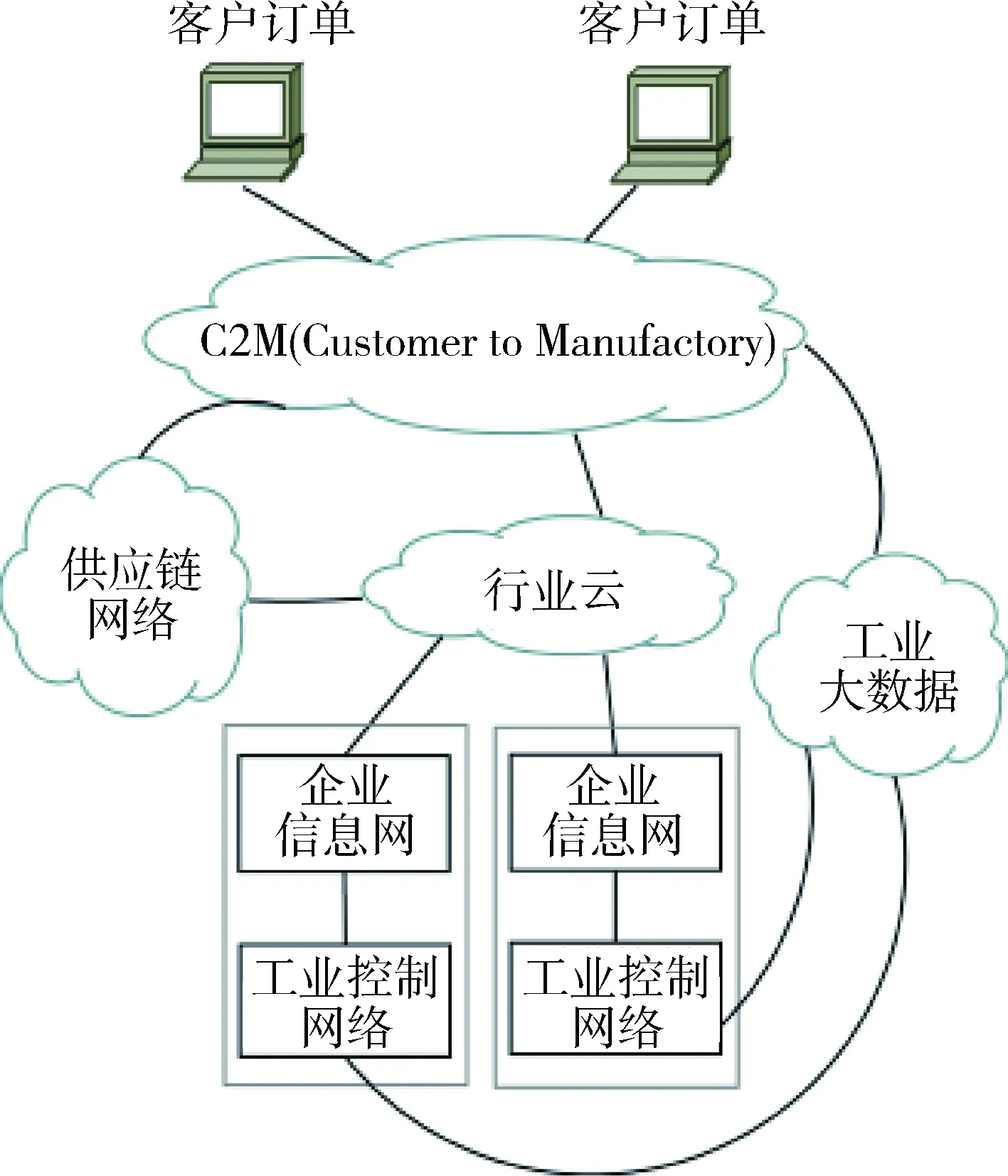

智能制造的變革打破了傳統(tǒng)ICS的封閉環(huán)境,它融合云計(jì)算技術(shù)、大數(shù)據(jù)技術(shù)、物聯(lián)網(wǎng)技術(shù),將生產(chǎn)制造環(huán)節(jié)與互聯(lián)網(wǎng)信息系統(tǒng)連接起來(lái),實(shí)現(xiàn)資源整合共享、生產(chǎn)智能化自動(dòng)化,從而達(dá)到達(dá)成降低運(yùn)營(yíng)成本、縮短研制周期、提高生產(chǎn)效率的目標(biāo)。智能制造環(huán)境下網(wǎng)絡(luò)環(huán)境如圖2所示。

早在2010年提出的云工廠[7-8]概念,就勾勒了智能制造的原型。云工廠受到互聯(lián)網(wǎng)云概念的啟發(fā),認(rèn)為一切都可以抽象成服務(wù),包括設(shè)計(jì)服務(wù)、生產(chǎn)服務(wù)、測(cè)試服務(wù)、仿真服務(wù)、管理服務(wù)等。通過(guò)服務(wù)抽象,達(dá)到資源共享的目標(biāo)。

如圖2所示,智能制造不僅要求企業(yè)信息網(wǎng)絡(luò)連入互聯(lián)網(wǎng),而且要求將原來(lái)較為獨(dú)立的生產(chǎn)制造環(huán)節(jié)與公司的業(yè)務(wù)信息系統(tǒng)(如倉(cāng)儲(chǔ)系統(tǒng)、采購(gòu)系統(tǒng))連接起來(lái)。通過(guò)公司的業(yè)務(wù)系統(tǒng),能對(duì)來(lái)自互聯(lián)網(wǎng)的用戶請(qǐng)求做出響應(yīng)。工業(yè)大數(shù)據(jù)能幫助設(shè)計(jì)生產(chǎn)更加智能化,實(shí)現(xiàn)柔性和動(dòng)態(tài)的生產(chǎn)線,這也要求原本封閉的工控網(wǎng)絡(luò)與外部建立連接。

也就是說(shuō),黑客要攻擊智能制造環(huán)境下的工控網(wǎng)絡(luò)不必再通過(guò)介質(zhì)擺渡、社會(huì)工程等手段,而是可以直接通過(guò)互聯(lián)網(wǎng)發(fā)起攻擊。由于工控網(wǎng)絡(luò)和信息網(wǎng)絡(luò)的互聯(lián)互通,病毒和惡意程序也更容易從信息網(wǎng)絡(luò)擴(kuò)展到工控網(wǎng)絡(luò)。智能制造環(huán)境下的工控系統(tǒng)面臨以下新的安全挑戰(zhàn)。

(1)工業(yè)網(wǎng)絡(luò)IP化為黑客提供了更方便的攻擊途徑。物聯(lián)網(wǎng)技術(shù)的引入和使用工業(yè)大數(shù)據(jù)的需要,智能工廠環(huán)境中的設(shè)計(jì)制造環(huán)節(jié)和互聯(lián)網(wǎng)產(chǎn)生更多的連接,并在更多的場(chǎng)景中使用TCP/IP協(xié)議進(jìn)行通信。這給互聯(lián)網(wǎng)黑客提供了更多可以攻擊的機(jī)會(huì)。整個(gè)控制系統(tǒng)都可以和遠(yuǎn)程終端互連,導(dǎo)致工控系統(tǒng)感染病毒、木馬、蠕蟲(chóng)等風(fēng)險(xiǎn)的機(jī)會(huì)增加。

(2)終端接入多樣化增加了網(wǎng)絡(luò)管理的困難。隨著以太網(wǎng)、無(wú)線網(wǎng)引入生產(chǎn)、管理的各個(gè)方面,通過(guò)以太網(wǎng)和無(wú)線網(wǎng)接入的終端變得多樣化,終端上可能運(yùn)行著各種操作系統(tǒng)以及各種應(yīng)用,存在著多種多樣的安全漏洞。這增加了網(wǎng)絡(luò)安全管理的難度,限制終端接入的工作復(fù)雜度提高。

(3)開(kāi)放環(huán)境使得工控系統(tǒng)的組件的脆弱性更加彰顯。目前國(guó)內(nèi)工業(yè)控制系統(tǒng)以國(guó)外品牌為主導(dǎo),對(duì)國(guó)外產(chǎn)品的依賴嚴(yán)重。比如DCS、SCADA系統(tǒng)、PLC多從國(guó)外采購(gòu),從目前已經(jīng)發(fā)生的工控安全事件來(lái)看,存在不少零日漏洞。包括HMI終端,多采用Windows系統(tǒng),且版本陳舊,容易被黑客攻破。智能制造環(huán)境使得這些弱點(diǎn)暴露在互聯(lián)網(wǎng)黑客的攻擊威脅內(nèi)。

(4)未來(lái)5G網(wǎng)絡(luò)技術(shù)的應(yīng)用將引入更多的安全問(wèn)題。美國(guó)、歐洲和我國(guó)都在積極推進(jìn)5G網(wǎng)絡(luò)的研發(fā)和試點(diǎn)建設(shè),在不久的將來(lái)5G網(wǎng)絡(luò)將逐漸替代4G網(wǎng)絡(luò)。5G網(wǎng)絡(luò)通過(guò)綜合運(yùn)用軟件定義網(wǎng)絡(luò)(Software Defined Network, SDN)、網(wǎng)絡(luò)功能虛擬化(Network Function Virtualization, NFV)及云計(jì)算等技術(shù), 具備軟定義、可編程、高動(dòng)態(tài)擴(kuò)展和極度靈活等特性。針對(duì)于個(gè)人用戶, 5G將可提供超出4G網(wǎng)絡(luò)1 000倍的極值速率、對(duì)大規(guī)模用戶訪問(wèn)以及異構(gòu)網(wǎng)絡(luò)的無(wú)縫連接提供支持, 并將確保實(shí)現(xiàn)高速移動(dòng)(500 km/h)條件下網(wǎng)絡(luò)的持續(xù)性。5G可以降低智能硬件的能耗,而且通過(guò)D2D(Device to Device)、 M2M(Machine to Machine)等技術(shù)對(duì)物聯(lián)網(wǎng)提供支持,將進(jìn)一步促進(jìn)物聯(lián)網(wǎng)的廣泛發(fā)展。將來(lái)的智能制造環(huán)境也必將引入5G網(wǎng)絡(luò)技術(shù)來(lái)改善物聯(lián)網(wǎng)的生產(chǎn)環(huán)境。然而由于5G網(wǎng)絡(luò)的開(kāi)放、軟件化和可編程化,相較于4G 網(wǎng)絡(luò),5G網(wǎng)絡(luò)將更容易受到安全攻擊[9]。未來(lái)5G網(wǎng)絡(luò)的引入也將為智能制造環(huán)境帶來(lái)新的安全問(wèn)題。

圖2 智能制造網(wǎng)絡(luò)環(huán)境

3 智能制造環(huán)境中的信息安全防御關(guān)鍵點(diǎn)

通過(guò)分析史上知名的工控安全事件的入侵細(xì)節(jié)和討論智能制造環(huán)境帶來(lái)的新挑戰(zhàn),對(duì)智能制造環(huán)境中的信息安全問(wèn)題有以下思考。

首先是標(biāo)準(zhǔn)和政策引導(dǎo)。國(guó)家層面應(yīng)繼續(xù)積極推進(jìn)工控系統(tǒng)安全研究和相關(guān)管理標(biāo)準(zhǔn)的制定與實(shí)施。美國(guó)就非常重視ICS安全研究,在工控安全領(lǐng)域進(jìn)行了大量工作,已經(jīng)形成了完整的ICS信息安全管理體制和技術(shù)體系[10]。相比之下,我國(guó)在工控系統(tǒng)安全領(lǐng)域的工作起步較晚,不過(guò)近年來(lái)也加大了重視力度,中華人民共和國(guó)工業(yè)和信息化部于2011年9月29日編制下發(fā)了《關(guān)于加強(qiáng)工業(yè)控制系統(tǒng)信息安全管理的通知(工信部協(xié)[2011]451號(hào))》文件。這一文件的下發(fā),應(yīng)引起我國(guó)工業(yè)行業(yè)和各企業(yè)的足夠重視,認(rèn)識(shí)到工控系統(tǒng)面臨的安全風(fēng)險(xiǎn)和工控安全的重要性。另外,針對(duì)我國(guó)工控系統(tǒng)對(duì)外國(guó)依賴較嚴(yán)重的問(wèn)題,國(guó)家應(yīng)從政策上引導(dǎo)工控系統(tǒng)的自主可控研究,并在關(guān)鍵行業(yè)推進(jìn)部署自主研發(fā)的工控系統(tǒng)。

其次是企業(yè)內(nèi)控。第一,企業(yè)要加強(qiáng)控制系統(tǒng)與互聯(lián)網(wǎng)之間的安全防護(hù)級(jí)別。在信息網(wǎng)絡(luò)與控制網(wǎng)絡(luò)之間要安裝有效的工控防火墻設(shè)備,確保跨網(wǎng)絡(luò)之間的通信行為受到嚴(yán)格監(jiān)管;在網(wǎng)絡(luò)內(nèi)部還可以通過(guò)劃分VLAN等手段,進(jìn)行流量安全隔離。第二,要做好信息系統(tǒng)的安全防護(hù)。對(duì)于面向互聯(lián)網(wǎng)提供的服務(wù),企業(yè)要通過(guò)安全認(rèn)證手段提升服務(wù)的安全訪問(wèn)級(jí)別,并通過(guò)滲透測(cè)試增加Web服務(wù)的防攻擊能力。最后,針對(duì)智能制造變革引入的新安全問(wèn)題,企業(yè)要與時(shí)俱進(jìn),對(duì)企業(yè)安全團(tuán)隊(duì)做及時(shí)的知識(shí)更新,增強(qiáng)安全防御的技術(shù)力量。對(duì)企業(yè)來(lái)說(shuō),最關(guān)鍵的就是專(zhuān)業(yè)人員和相互監(jiān)督的機(jī)制建立。

最后,工控研發(fā)廠商應(yīng)重視漏洞管理和自主創(chuàng)新。第一,對(duì)于工控系統(tǒng)的組件(如SCADA、DCS等,要重視系統(tǒng)暴露出來(lái)的漏洞,安排專(zhuān)人對(duì)工控設(shè)備做定時(shí)的升級(jí)和打補(bǔ)丁操作,并及時(shí)更新殺毒軟件。第二,廠商要重視研發(fā)具有自主知識(shí)產(chǎn)權(quán)的技術(shù),逐步擺脫對(duì)國(guó)外設(shè)備的依賴。最后,對(duì)于應(yīng)該于關(guān)鍵行業(yè)的核心控制系統(tǒng),還可以引入可信計(jì)算技術(shù)[13]增強(qiáng)主動(dòng)防御。

4 結(jié)論

本文分析了震網(wǎng)病毒、火焰病毒等世界知名的工控安全事件的技術(shù)入侵細(xì)節(jié),并分析了智能制造環(huán)境引入的新挑戰(zhàn)。結(jié)合分析給出了智能制造環(huán)境下工控信息安全工作的幾點(diǎn)思路:

(1)國(guó)家積極推進(jìn)工控安全標(biāo)準(zhǔn)的制定和實(shí)施,積極引導(dǎo)自主可控工控系統(tǒng)的研發(fā)和部署;

(2)企業(yè)加強(qiáng)自身網(wǎng)絡(luò)管控、提升Web服務(wù)的安全性,必須要有安全團(tuán)隊(duì)(或外包)進(jìn)行管控;

(3)工 控研發(fā)廠商重視漏洞及強(qiáng)口令管理,及時(shí)發(fā)布補(bǔ)丁,重視自主可控工控系統(tǒng)的研發(fā)。

[1] 嚴(yán)霄鳳. “震網(wǎng)”引發(fā)網(wǎng)絡(luò)安全新思考[J].信息安全與技術(shù), 2011(2): 17-19.

[2] 梁宏, 劉佳男, 李勇. “火焰”病毒分析與防范[C]. 第27次全國(guó)計(jì)算機(jī)安全學(xué)術(shù)交流會(huì), 2012:157-159.

[3] 張緣舒. 智慧制造試點(diǎn)方案發(fā)布,力推5種智能制造新模式[J].智能建筑與智慧城市, 2016(5): 22-23.

[4] 仇新梁,董守吉.“震網(wǎng)”病毒攻擊事件跟蹤分析和思考[J].保密科學(xué)技術(shù),2011(5): 35-37.

[5] 梁宏,劉佳男,李勇.“火焰”病毒分析與防范[C].第27次全國(guó)計(jì)算機(jī)安全學(xué)術(shù)交流會(huì),四川九寨溝,2012:157-159.

[6] KHAN R, MAYNARD P, MCLAUGHLIN K, et al. Threat analysis of BlackEnergy malware for synchrophasor based real-time control and monitoring in smart grid[C]. 4th International Symposium for ICS & SCADA Cyber Security Research, 2016:53-63.

[7] Li Bohu, Zhang Lin, Cai Xudong. Introduction of Cloud manufacturing[J]. Zhongxing Communications Technology, 2010, 4(16):5-8.

[8] JALEEL A. Cloud manufacturing: intelligent manufacturing with cloud computing[C]. Proceedings of the 2014 ICAM, International Conference on Advanced and Agile Manufacturing,2014.

[9] 李暉,付玉龍.5G網(wǎng)絡(luò)安全問(wèn)題分析與展望[J].無(wú)線電通信技術(shù),2015,41(4):1-7.

[10] 朱曉燕,方泉.美國(guó)電力行業(yè)信息安全運(yùn)作機(jī)制和策略分析[J].中國(guó)電力,2015,48(5):81-88.

[11] 李佳瑋,郝悍勇,李寧輝.工業(yè)控制系統(tǒng)信息安全防護(hù)[J]. 中國(guó)電力,2015,48(10):139-143.

[12] 馮登國(guó),秦宇,汪丹, 等.可信計(jì)算技術(shù)研究[J]. 2011, 48(8): 1332-1349.