無線傳感器網絡中身份認證與密鑰共識方案

王 牧,亢保元,景東亞

(天津工業大學 計算機科學與軟件學院,天津 300387)

無線傳感器網絡中身份認證與密鑰共識方案

王 牧,亢保元,景東亞

(天津工業大學 計算機科學與軟件學院,天津 300387)

隨著無線通信技術的飛速發展,無線傳感器網絡(WSN)已經在軍事、環境檢測、工業以及醫療等領域得到廣泛應用,且逐漸成為最有潛力的技術之一。然而,因為無線傳感器網絡是通過無線信道傳送信息,傳感器節點通常是部署在無人看管的環境中并且受到計算能力和能量的限制,所以無線傳感器網絡比起傳統網絡更容易受到各種各樣的攻擊。最近Sheetal Kalra提出一種無線傳感器網絡中基于口令的認證方案,并聲稱這個方案可以抵抗各種攻擊。但是,Sheetal Kalra的方案容易受到來自用戶的假冒攻擊。文中提出了一種安全高效的基于口令的身份認證與密鑰共識方案,并給出了安全性分析,以此證明該方案可以滿足無線傳感器網絡中的安全需求。

身份認證;密鑰共識;傳感器網絡;安全性

1 概 述

無線傳感器網絡(WSN)是由大量細小的傳感器構成的無線網絡,協作地感知、采集、處理和傳輸網絡覆蓋地理區域內被感知對象的信息,并最終把這些信息發送給網絡的所有者。無線傳感器網絡通常帶有敏感的數據工作在不安全的環境中,因此傳感器網絡的安全性是無線傳感器網絡應用的首要問題。在傳統的無線傳感器網絡中,網關節點(GWN)通常用來連接外部的傳感器與用戶。傳感器、用戶以及網關之間的通信必須在安全的認證協議保障下才可以進行。用戶、網關、傳感器之間必須通過相互的認證并達成共享的密鑰之后才可以進行通信。

典型的傳感器節點通常很小,感應、通信和計算能力均受到所攜帶電量的限制,減少傳感器的能量損耗可以延長傳感器的生命周期。因為無線傳感器網絡的工作受到計算能力和電量的限制,所以傳統的網絡安全協議不能直接應用在無線傳感器網絡中。因此,設計出安全高效、低損耗的無線傳感器網絡認證協議是面臨的一項重要挑戰。

近年來,很多身份認證和密鑰共識方案相繼提出。2004年,Watro等[1]提出了基于公鑰加密的方案,但該方案計算量大、效率低;2009年,Das[2]指出Watro的方案不能抵抗假冒攻擊和重放攻擊,并提出了包含網關節點的無線傳感器網絡的雙方認證方案。盡管這個方案是高效的,但是不能提供相互認證和共享密鑰;2010年,He等[3]和Khan等[4]分別改進了Das的方案。改進方案在網關節點和傳感器節點之間利用口令的哈希值而不是直接利用口令進行相互認證,但是這個方案中網關節點的存儲空間受到限制,并且口令更新階段難以實現。2010年,Chen等[5]提出了用戶、網關節點、傳感器節點間的認證方案,但是這個方案容易受到偽造攻擊和重放攻擊;2011年,Yeh等[6]提出了基于ECC的遠程認證方案,該方案與其他方案相比計算量大很多;2013年,He等[7]提出了移動設備中的口令認證方案;2015年,He等[8]提出了基于臨時證書的匿名認證方案。

2013年,Xue等[9]提出了基于臨時證書的相互認證和密鑰共識方案,該方案提供了用戶、網關節點、傳感器節點之間的相互認證和共享密鑰。2015年,Sheetal Kalra[10]指出Xue的方案不能抵抗假冒攻擊和智能卡丟失攻擊等,并提出了高效的無線傳感器網絡中基于口令的認證方案。然而Sheetal Kalra提出的方案不能抵抗因數據庫泄露和智能卡丟失而產生的假冒攻擊[11],此外,方案不能達成正確的共享密鑰。

2015年,Sheetal Kalra提出了基于口令的無線傳感器網絡認證方案,該方案提供了用戶、傳感器、網關節點之間的相互認證并達成了共享密鑰。文中分析了Sheetal Kalra提出的方案,發現這個方案容易在數據庫泄露和用戶智能卡丟失的情況下受到用戶的假冒攻擊,并且不能達成正確的共享密鑰。

因此,文中提出了一種改進的帶有智能卡的認證方案,解決了Sheetal Kalra方案中的安全性問題并且達成了正確的共享密鑰[12]。此外,還給出了新方案的安全性分析,以此證明該方案可以滿足無線傳感器網絡中的安全需求。

2 Sheetal Kalra方案

2015年,Sheetal Kalra提出了高效的無線傳感器網絡中基于口令的認證方案。在這個方案中,假設攻擊者不可以攔截到通過安全信道傳送的信息,攻擊者可以攔截到通過無線公共信道傳送的信息,并有能力更改、刪除、轉發這些信息,如果用戶的智能卡丟失,攻擊者可以提取出智能卡中的數據[13]。該方案包括四個階段:注冊階段,登錄階段,認證和密鑰共識階段,口令改變階段。

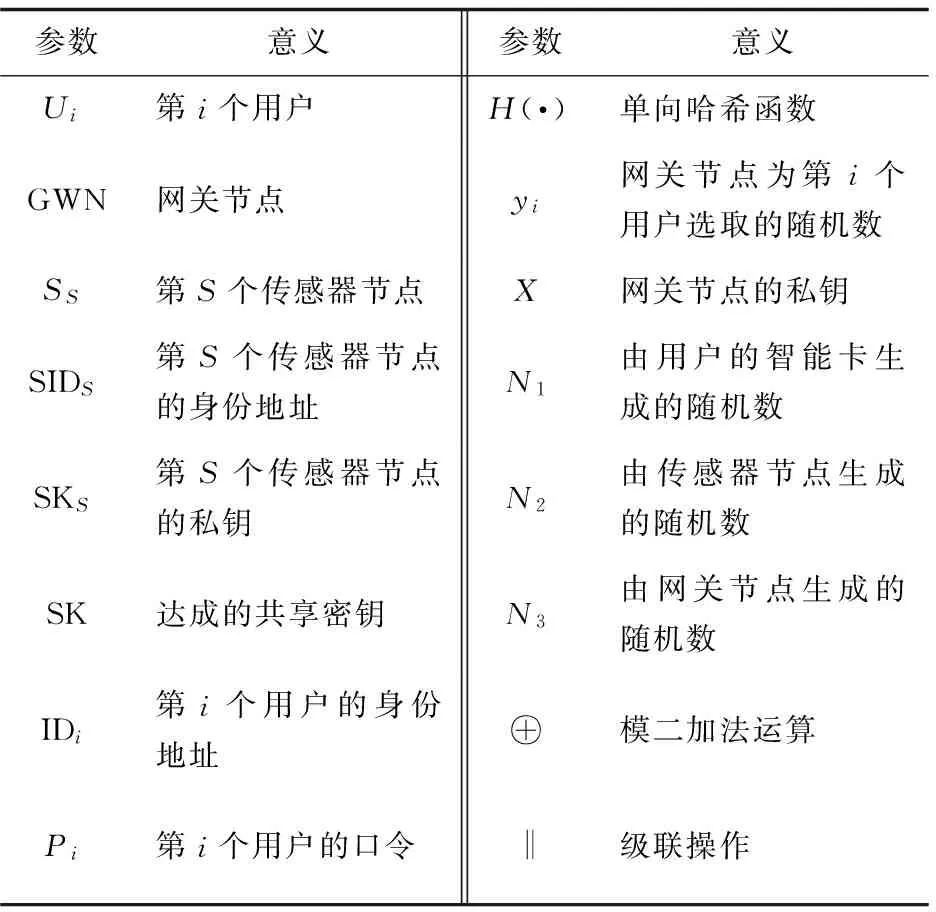

相關參數見表1。

表1 相關參數

3 安全性分析

Sheetal Kalra聲稱他們的方案可以抵抗各種各樣的攻擊,通過仔細分析,筆者發現這個方案不能抵抗數據庫泄露攻擊和智能卡丟失攻擊。此外,該方案中用戶、傳感器節點、網關節點之間并不能得到共享密鑰[14],詳細分析如下。

3.1 數據庫泄露攻擊

綜上所述,如果網關節點的數據庫泄露,一個惡意的用戶Uk能夠得到x和yi,而且可以進行用戶假冒攻擊。

3.2 智能卡丟失攻擊

3.3 錯誤的共享密鑰

在注冊階段,用戶Ui向網關節點提交了Ei,Fi而不真正的IDi,網關節點也沒有儲存真正的IDi。在登錄階段為了實現匿名性,智能卡發送匿名身份CIDi=Ei⊕H(yi)⊕H(x)⊕N1而不是用戶的真正身份信息IDi,所以在登錄及認證階段都沒有用戶的真正身份信息IDi。也就是說,傳感器節點和網關節點都不可能得到用戶Ui的身份信息IDi,然而生成的共享密鑰SK=H(H(IDi‖yi‖N1)‖(N1‖N2‖N3))中卻包含了IDi,所以認為得到的這個共享密鑰是錯誤的。

4 改進方案

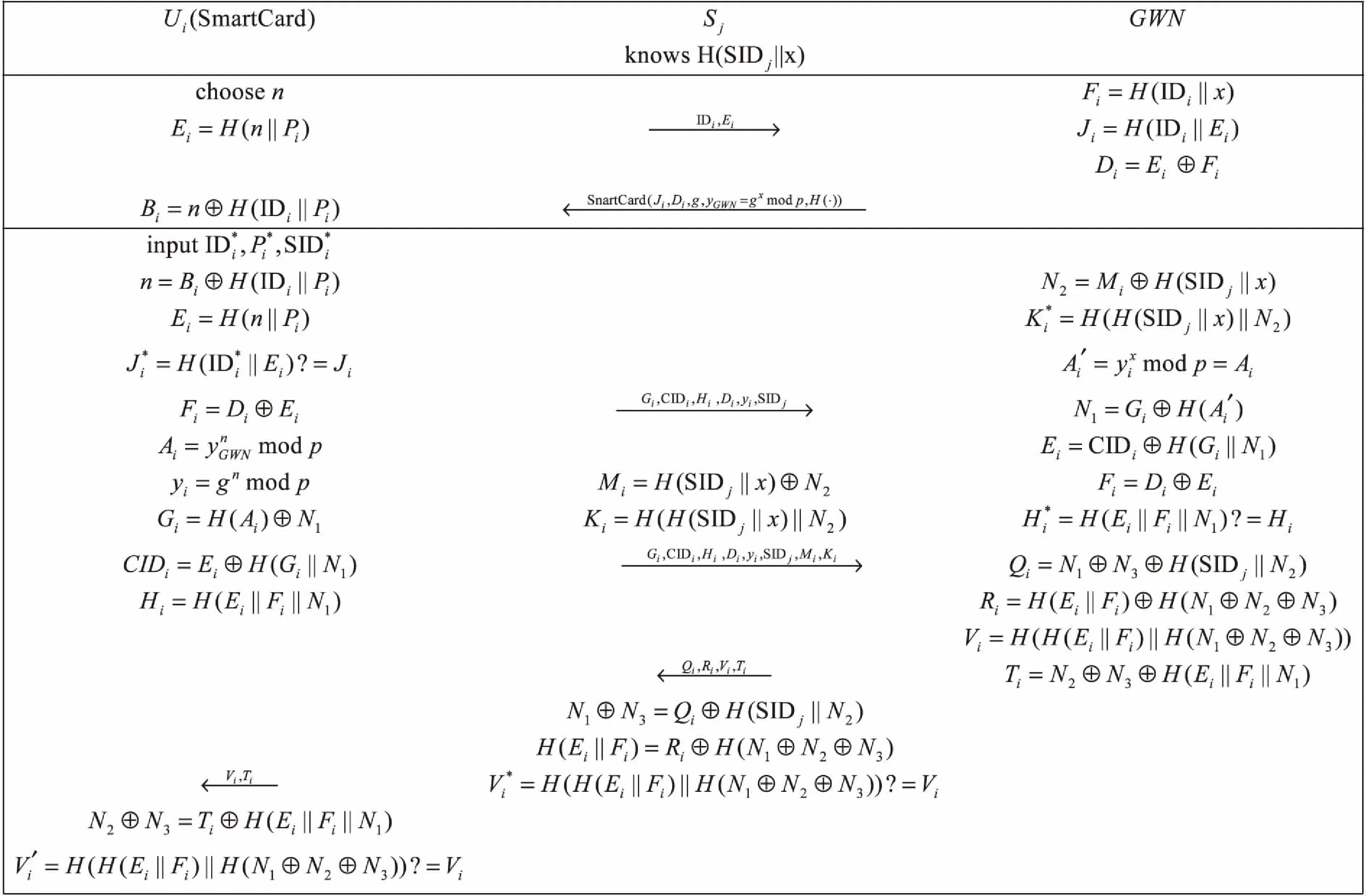

圖1 文中方案

4.1 注冊階段

用戶Ui首先要向網關節點進行注冊,注冊階段都是在安全信道中進行的。

用戶Ui選取一個隨機數n,計算Ei=H(n‖Pi),然后把IDi,Ei通過安全信道提交給網關節點。

Step1:Ui→GWN:IDi,Ei

網關節點收到IDi,Ei之后,計算Fi=H(IDi‖x),Ji=H(IDi‖Ei),Di=Ei⊕Fi,網關節點把(Ji,Di,g,yGWN,H(·))存儲在智能卡中并把智能卡通過安全信道頒發給用戶。

Step2:GWN→Ui:SmartCard

當用戶收到智能卡之后,計算Bi=n⊕H(IDi‖Pi),并把Bi保存在智能卡中,最終智能卡存儲了(Ji,Di,Bi,g,yGWN,H(·))。

每一個傳感器節點也要在網關節點進行注冊。當傳感器節點用它的身份SIDj向網關節點注冊時,網關節點計算H(SIDj‖x),然后把H(SIDj‖x)提交給傳感器節點保存。

4.2 登錄階段

Step2:SmartCard→GWN:Gi,Hi,Di,yi,CIDi,SIDj網關節點根據傳感器身份SIDj,把收到的請求轉發給附近的傳感器節點。

4.3 認證和密鑰共識階段

收到網關節點發來的登錄請求之后,傳感器節點選取一個隨機數N2,計算Mi=H(SIDj‖x)⊕N2,Ki=H(H(SIDj‖x)‖N2),之后傳感器節點把登錄請求(Gi,Hi,Di,yi,CIDi,SIDj,Mi,Ki)發送給網關節點。

網關節點生成一個隨機數N3,計算Qi=N1⊕N3⊕H(SIDj‖N2),Ri=H(Ei‖Fi)⊕H(N1⊕N2⊕N3),Vi=H(H(Ei‖Fi)‖H(N1⊕N2⊕N3)),Ti=N2⊕N3⊕H(Ei‖Fi‖N1),網關節點把(Qi,Ri,Vi,Ti)作為相互認證的信息發給傳感器節點。

Step4:GWN→Sj:Qi,Ri,Vi,Ti

Step6:SmartCard checksVi′?=Vi

最終,用戶Ui,傳感器節點Sj,網關節點GWN達成了一個共享密鑰SK=H(H(Ei‖Fi)‖(N1⊕N2⊕N3))。

4.4 口令改變階段

5 改進方案的安全性分析

在提出的方案中,即使智能卡中的信息被攻擊者提取出,攻擊者也不能利用這些信息成功攻擊這個方案。下面是安全性分析的具體細節。

5.1 智能卡丟失攻擊

在這種攻擊中,攻擊者需要偽造一個登陸請求(Gi,Hi,Di,yi,CIDi)來假冒合法用戶,然而攻擊者并不能計算Gi=H(Ai)⊕N1,Hi=H(Fi‖Ei‖N1),Di=Ei⊕Fi,CIDi=Ei⊕H(Gi‖N1),因為攻擊者并沒有Ai,Ei,Fi。

5.2 數據庫泄露攻擊

在Sheetal Kalra的方案中,如果網關節點的數據庫中存儲的數據Ji和yi⊕x泄露給攻擊者Uk,攻擊者就可以從中得到x,進而得到每個用戶的yi,所以可以進行假冒攻擊。而文中方案的網關節點數據庫中并沒有存儲任何有關用戶和傳感器節點的信息,所以攻擊者不能利用數據庫泄露得到用戶的相關信息,也就不可能進行假冒攻擊。

5.3 重放攻擊

假設攻擊者截獲到用戶和網關節點之間的信息,想要把截獲到的信息再次發送給網關節點來假冒合法用戶。用戶計算Gi=H(Ai)⊕N1,CIDi=Ei⊕H(Gi‖N1),Hi=H(Fi‖Ei‖N1),網關節點計算Qi=N1⊕N3⊕H(SIDj‖N2),Ri=H(Ei‖Fi)⊕H(N1⊕N2⊕N3),Vi=H(H(Ei‖Fi)‖H(N1⊕N2⊕N3)),Ti=N2⊕N3⊕H(Ei‖Fi‖N1),Mi=H(SIDj‖x)⊕N2,Ki=H(H(SIDj‖x)‖N2),傳感器節點計算Mi=H(SIDj‖x)⊕N2,Ki=H(H(SIDj‖x)‖N2)時,每次通信都選取不同的N1,N2,N3以保證每次發送的消息都是不同的,所以重放攻擊是無效的。

5.4 用戶的匿名性

在注冊階段,用戶和網關節點之間是在安全信道中進行通信,可以保護用戶的身份。在登錄階段,用戶用CIDi=Ei⊕H(Gi‖N1)代替真正的身份來登錄,所以攻擊者不能得到真正的IDi。在認證和密鑰共識階段,所有的計算都是在Ei,Fi的基礎上進行的而不是真正的身份IDi。此外用戶每次登錄的動態身份CIDi包含隨機數N1,所以用戶每次登陸的身份不同,因此攻擊者不能根據登錄請求來判斷具體是哪一個用戶。

5.5 正確的相互認證和密鑰共識

6 結束語

文中指出了Sheetal Kalra的方案容易在數據庫泄露和用戶智能卡丟失的情況下受到用戶的假冒攻擊,而且,Sheetal Kalra方案也不能提供正確的共享密鑰。于是,提出了一種新的相互認證和密鑰共識方案。該方案可以滿足無線傳感器網絡相互認證和密鑰共識方案的所有安全需求。與Sheetal Kalra的方案以及其他相關方案相比,該方案的網關節點數據庫中并沒有存儲任何信息,即使智能卡丟失,攻擊者也無法進行假冒攻擊。此外,該方案保證了用戶在通信過程中的匿名性,并提供了安全的共享密鑰,計算量也相對較小,所以更安全、更高效。

[1] WATRO R,KONG D,CUTI S F,et al.TinyPK:securing sensor networks with public key technology[C]//Proceedings of the 2nd ACM workshop on security of ad hoc and sensor networks.[s.l.]:ACM,2004:59-64.

[2] DAS M L.Two-factor user authentication in wireless sensor networks[J].IEEE Transactions on Wireless Communications,2009,8(3):1086-1090.

[3] HE D,GAO Y,CHAN S,et al.An enhanced two-factor user authentication scheme in wireless sensor networks[J].Ad Hoc & Sensor Wireless Networks,2010,10(4):361-371.

[4] KHAN M K, ALGHATHBAR K. Cryptanalysis and security improvements of ‘two-factor user authentication in wireless sensor networks’[J].Sensors,2010,10(3):2450-2459.

[5] CHEN T H,SHIH W.A robust mutual authentication protocol for wireless sensor networks[J].ETRI Journal,2010,32(5):704-712.

[6] HSIU-LIEN Y,CHEN T H,LIU P C,et al.A secured authentication protocol for wireless sensor networks using elliptic curves cryptography[J].Sensors,2011,11(5):4767-4779.

[7] HE D,CHEN C,MA M,et al.A secure and efficient password-authenticated group key exchange protocol for mobile ad hoc networks[J].International Journal of Communication Systems,2013,26(4):495-504.

[8] HE D,KUMAR N,CHILAMKURTI N.A secure temporal-credential-based mutual authentication and key agreement scheme with pseudo identity for wireless sensor networks[C]//International symposium on wireless and pervasive computing.[s.l.]:[s.n.],2015:263-277.

[9] XUE K,MA C,HONG P,et al.A temporal-credential-based mutual authentication and key agreement scheme for wireless sensor networks[J].Journal of Network & Computer Applications,2013,36(1):316-323.

[10] KALRA S,SOOD S K.Advanced password based authentication scheme for wireless sensor networks[J].Journal of Information Security & Applications,2015,20:37-46.

[11] 趙澤茂.數字簽名理論[M].北京:科學出版社,2007.

[12] 張亦辰,李繼國,湯 銘.自認證公鑰代理簽名方案[J].北京電子科技學院報,2005,13(2):19-22.

[13] 張興華.指定驗證人無第三方代理多重簽名方案[J].信息安全與通信保密,2014(2):85-87.

[14] 張玉磊,周冬瑞,李臣意,等.高效的無證書廣義指定驗證者聚合簽名方案[J].通信學報,2015,36(2):48-55.

AnIdentityAuthenticationandKeyAgreementSchemeforWirelessSensorNetwork

WANG Mu,KANG Bao-yuan,JING Dong-ya

(School of Computer Science and Software Engineering,Tianjin Polytechnic University,Tianjin 300387,China)

With rapid development of wireless communication technology,Wireless Sensor Network (WSN),as one of most gradually potential technologies,can be widely used in various fields such as military,environmental detection,industrial control,and medical monitoring.However,WSN is vulnerable to various attacks than traditional ones because it transmits data by using a wireless channel,and the sensors are commonly deployed in unattended environment and limited with computational and the energy resources.Recently,Sheetal Kalra proposed an advanced password based authentication scheme for wireless sensor network and claimed that it is secure against various type of security attacks.But it is subjected to impersonation attack from the users.For this,a password-based authentication and key agreement scheme for wireless sensor network is proposed.Through security analysis,it is proved that the proposed scheme is more suitable for providing security for various applications in WSN.

identity authentication;key agreement;wireless sensor network;security

TP918

A

1673-629X(2017)12-0098-05

10.3969/j.issn.1673-629X.2017.12.022

2016-08-12

2016-12-21 < class="emphasis_bold">網絡出版時間

時間:2017-09-27

天津市應用基礎與前沿技術研究計劃(15JCYBJC15900)

王 牧(1990-),男,碩士研究生,研究方向為信息安全;亢保元,博士,教授,研究方向為信息安全。

http://kns.cnki.net/kcms/detail/61.1450.TP.20170927.0957.008.html