公開云環(huán)境中身份基代理遠程數(shù)據(jù)完整性證明

王 新,秦敬源

(大連海洋大學(xué) 信息工程學(xué)院,遼寧 大連 116023)

公開云環(huán)境中身份基代理遠程數(shù)據(jù)完整性證明

王 新,秦敬源

(大連海洋大學(xué) 信息工程學(xué)院,遼寧 大連 116023)

云計算作為一種傳統(tǒng)計算的替代方式,發(fā)展迅速。因為它可以提供給和商業(yè)環(huán)境一種靈活的、動態(tài)的、有彈性的架構(gòu)。在公共云環(huán)境中,客戶端將其數(shù)據(jù)上傳到公有云服務(wù)器PCS中,無法控制其遠程數(shù)據(jù),因此檢查遠程數(shù)據(jù)的完整性是至關(guān)重要的工作。在原始數(shù)據(jù)不需下載的情況下,確保用戶能夠檢測其外包數(shù)據(jù)完整性。在某些情況下,客戶沒有能力檢查其遠程數(shù)據(jù)的完整性,不得不將遠程數(shù)據(jù)完整性檢測任務(wù)委托給其代理。基于雙線性對和計算Diffie-Hellman問題的困難性,設(shè)計了身份基代理遠程數(shù)據(jù)完整性證明協(xié)議。在該協(xié)議中采用身份基的密碼體系,減少了對公鑰證書的驗證,降低了用戶和云服務(wù)器的儲存、通信開銷。通過安全性分析和性能分析,表明該協(xié)議是可證安全的和高效的。

公開云;身份基;代理;完整性檢驗

1 概 述

1.1 研究背景

云存儲是云計算的一種重要服務(wù),允許數(shù)據(jù)所有者將數(shù)據(jù)存儲在云服務(wù)器中,并通過云服務(wù)器向用戶提供數(shù)據(jù)訪問。

這種數(shù)據(jù)的外置服務(wù)在給數(shù)據(jù)所有者帶來優(yōu)勢和便利的同時,也帶來如下問題[1-2]:

首先,數(shù)據(jù)所有者將數(shù)據(jù)存儲在云中后,就失去了對數(shù)據(jù)的物理控制,導(dǎo)致數(shù)據(jù)的安全性高度依賴于云服務(wù)提供商。所以并不能保證數(shù)據(jù)所有者數(shù)據(jù)的完整性。

其次,雖然云存儲的訪問沒有物理地點的限制,但在某些情況下,數(shù)據(jù)所有者會被限制訪問互聯(lián)網(wǎng)而沒有能力檢查其遠程數(shù)據(jù)。這時,數(shù)據(jù)所有者將遠程數(shù)據(jù)檢查的任務(wù)委托給代理,代理根據(jù)授權(quán)執(zhí)行遠程數(shù)據(jù)完整性檢測協(xié)議。當云服務(wù)器的響應(yīng)無法通過驗證時,代理將聯(lián)系云服務(wù)提供商,評估損失并根據(jù)損失的嚴重程度討論賠償。

由于身份基公鑰密碼學(xué)具有效率方面的優(yōu)勢,不需要進行公鑰證書驗證,研究人員將身份基公鑰密碼學(xué)引入云計算安全的研究中。綜合國內(nèi)外對云計算、遠程數(shù)據(jù)完整性檢測、身份基公鑰密碼學(xué)的研究現(xiàn)狀[3-5],不論從理論上還是從應(yīng)用前景上看,開展公共云環(huán)境中身份基代理數(shù)據(jù)完整性檢測的研究都具有重要的學(xué)術(shù)價值以及廣闊的應(yīng)用前景。

1.2 相關(guān)工作

2007年,Ateniese等[6]首次提出了“數(shù)據(jù)擁有性證明”(Provable Data Possession,PDP)方案。在該方案中,用戶可以以一個很高的概率發(fā)現(xiàn)遠程服務(wù)器上的數(shù)據(jù)存儲錯誤。方案的設(shè)計基于RSA公鑰加密算法,因此計算開銷很大,同時,方案僅支持靜態(tài)數(shù)據(jù)檢驗。后來,他們擴展了原有方案[7],提出了一種動態(tài)版本的PDP方案,但新版本也不支持完整的動態(tài)操作,如數(shù)據(jù)插入操作。2008年,Sebe等[8]提出了一種可以進行無限次驗證的遠程數(shù)據(jù)完整性檢驗方案,支持在設(shè)置時間與用戶存儲開銷間進行權(quán)衡。2009年,Erway等[9]提出了兩種動態(tài)的PDP方案,其中基于RSA樹的認證哈希字典結(jié)構(gòu)的方案通過更大的計算開銷提高了錯誤檢驗概率。

2010年,Wang等[10]提出了實現(xiàn)隱私保護的公共審計方案。該方案利用同態(tài)密鑰隨機掩碼技術(shù)保證第三方審計不能從驗證過程中獲得用戶的任何有用信息。2012年,Zhu等[11]將PDP的使用環(huán)境從單云擴展到多云。2013年,Wang[12]提出一種代理PDP方案。在該方案中,用戶將授權(quán)證據(jù)嵌入到數(shù)據(jù)塊標簽的生成中,以達到只有擁有授權(quán)的代理才能完成數(shù)據(jù)完整性驗證的目的,但是方案沒有考慮授權(quán)的撤銷問題。2015年,Wang[13]將基于身份加密體制引入到PDP模型中,設(shè)計了一種多云環(huán)境下的數(shù)據(jù)完整性證明方案。

代理公共密鑰加密技術(shù)已經(jīng)研究了多年。Mambo等[14]提出了代理簽名的概念。之后Hwang等[15]提出了一個基于RSA的門限代理簽名方案。Libert等[16]提出了單向密文選擇安全代理重加密。Pack等[17]引入了代理緩存。由于代理有大量的應(yīng)用領(lǐng)域,所以在云計算領(lǐng)域研究代理密碼學(xué)很重要。

2 預(yù)備知識

2.1 雙線性對

設(shè)G和GT是兩個階為素數(shù)q的乘法群,g是G的生成元,雙線性映射e:G×G→GT滿足下述性質(zhì):

(1)可計算性:對任意的u,v∈G,存在有效的算法計算e(u,v);

(2)雙線性:對于任意的a,b∈Zq,都滿足e(ga,gb)=e(g,g)ab;

(3)非退化性:存在u,v∈G,滿足e(u,v)≠1,其中1代表群GT的單位元。

雙線性映射e可以通過有限域上橢圓曲線的Weil配對[18]或者Tate配對[19]來構(gòu)造。

2.2 計算Diffie-Hellman問題

3 構(gòu)造身份基代理遠程數(shù)據(jù)完整性檢測方案

提出的協(xié)議包含7個步驟:SetUp,Extract,TagGen,SignVerify,CheckTag,GenProof,CheckProof。

首先,引入一些符號。假設(shè)存儲的塊-標簽對的最大數(shù)為n,f和Ω是兩個偽隨機函數(shù),π是一個偽隨機置換函數(shù),h是一個加密哈希函數(shù),H是一個有兩個輸入的加密哈希函數(shù),詳細表述如下:

方案的詳細步驟如下:

Client通過發(fā)送一個證書來授予Proxy進行遠程數(shù)據(jù)完整性檢測。這個證書由遠程數(shù)據(jù)完整性檢測授權(quán)的證據(jù)(C,w)(其中C=X(ID,R))和在Client的私鑰σ下用(C,w)簽名的證書Sign組成。一旦被指定,Proxy可以通過自己的私鑰z和((C,w),Sign)來檢查Client的遠程數(shù)據(jù)。遠程數(shù)據(jù)完整性檢測涉及了與R相關(guān)的(C,w)的有效性驗證,同時也包含了檢查Proxy是否符合指定的(C,w)。另一方面,(Sig,SignVerify)是一個簽名-驗證算法對,并且Sign=SigR(C,w)。Client發(fā)送這個證書-證明對((C,w),Sign)給Proxy。

(3)TagGen:對于F=(m1,m2,…,mn),Client生成每個塊mi的標簽Tmi,步驟如下:

①Client計算t=H(e(Y,Z)σ,ω),Wi=Ωt(i);

②Client計算Tmi=(h(Wi)umi)σ;

③Client輸出(Tmi,mi);

④Client計算關(guān)于w的簽名Sign=SigR(C,w)。

執(zhí)行了n次以上步驟之后,所有的塊標簽都生成了,將它們表示成一個集合Σ=(Tm1,Tm2,…,Tmn)。然后Client將塊-標簽對集合{(mi,Tmi),1≤i≤n}和證書(C,w)發(fā)送給PCS。PCS存儲這些塊標簽對和證書,之后Client在其本地儲存中刪除這些塊-標簽對。

(4)SignVerify:根據(jù)收到的Client關(guān)于證書(C,w)的簽名Sign=SigR(C,w),Proxy執(zhí)行驗證算法SignVerify((C,w),Sign,R)。如果有效,Proxy就接受證書(C,w);否則Proxy就拒絕,并且向Client請求一個新的證書-證明對。

(5)CheckTag:對于收到的{(mi,Tmi),1≤i≤n},執(zhí)行如下步驟:

③如果上式成立,PCS接受這個塊-標簽對;否則PCS拒絕接受,并且向Client請求一個新的塊-標簽對。

Proxy將((C,w),Sign)發(fā)送給PCS,PCS驗證簽名SigR(C,w)是否有效。如果有效,則PCS比較這個證書與其存儲的(C,w)'是否一致。當(C,w)=(C,w)'并且Proxy的請求符合其證書(C,w)時,PCS執(zhí)行如下步驟(否則PCS拒絕Proxy的請求):

①對于1≤j≤c,PCS計算選取文件塊的參數(shù),通過函數(shù):ij=πk1(j),aj=fk2(j);

(7)CheckProof:根據(jù)從PCS收到的回復(fù)V,Proxy執(zhí)行如下步驟:

①Proxy計算t=H(e(R·C,Y)z,w);

③如果上式成立,Proxy輸出“success”,否則輸出“failure”;

④當PCS的回復(fù)不能通過Proxy的驗證時,Proxy將會多次重復(fù)執(zhí)行同樣的挑戰(zhàn)。如果回復(fù)仍然不能通過驗證,Proxy會聯(lián)系PCS報告情況。PCS會檢查Client存儲的數(shù)據(jù),并且通過離線備份來恢復(fù)丟失的數(shù)據(jù)。如果PCS失敗了,Proxy和PCS將不得不評估損失,以及根據(jù)損失程度來討論賠償。

4 方案分析

4.1 正確性分析

定理1:如果Client和PCS都是誠實的,而且能夠遵守上文的步驟,那么任何塊-標簽對都可以通過PCS的標簽檢查。

證明:根據(jù)TagGen和CheckTag兩個步驟,可知:

H(e(Y,Z)σ,w)=t

那么

e(Ti,g)=e((h(Wi)umi)σ,g)=

定理成立。

定理2:如果Proxy和PCS都是誠實的,而且能夠遵守上文的步驟,那么回復(fù)V可以通過Proxy的數(shù)據(jù)持有檢查。

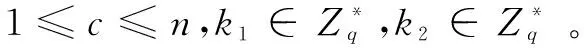

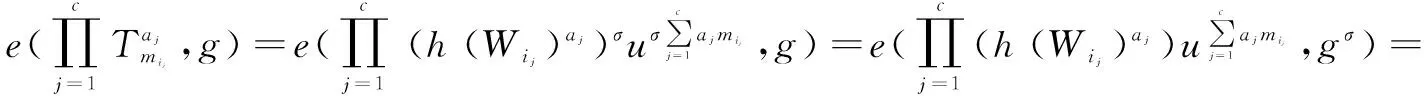

證明:設(shè)定一個挑戰(zhàn)為chal=(c,k1,k2),根據(jù)TagGen和GenProof兩個步驟,可知;

H(e(Y,Z)σ,w)=t

那么

定理成立。

定理3:如果計算Diffie-Hellman問題在G上成立,在隨機預(yù)言模型下,本協(xié)議是不可被欺騙的。

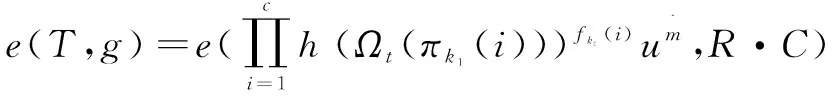

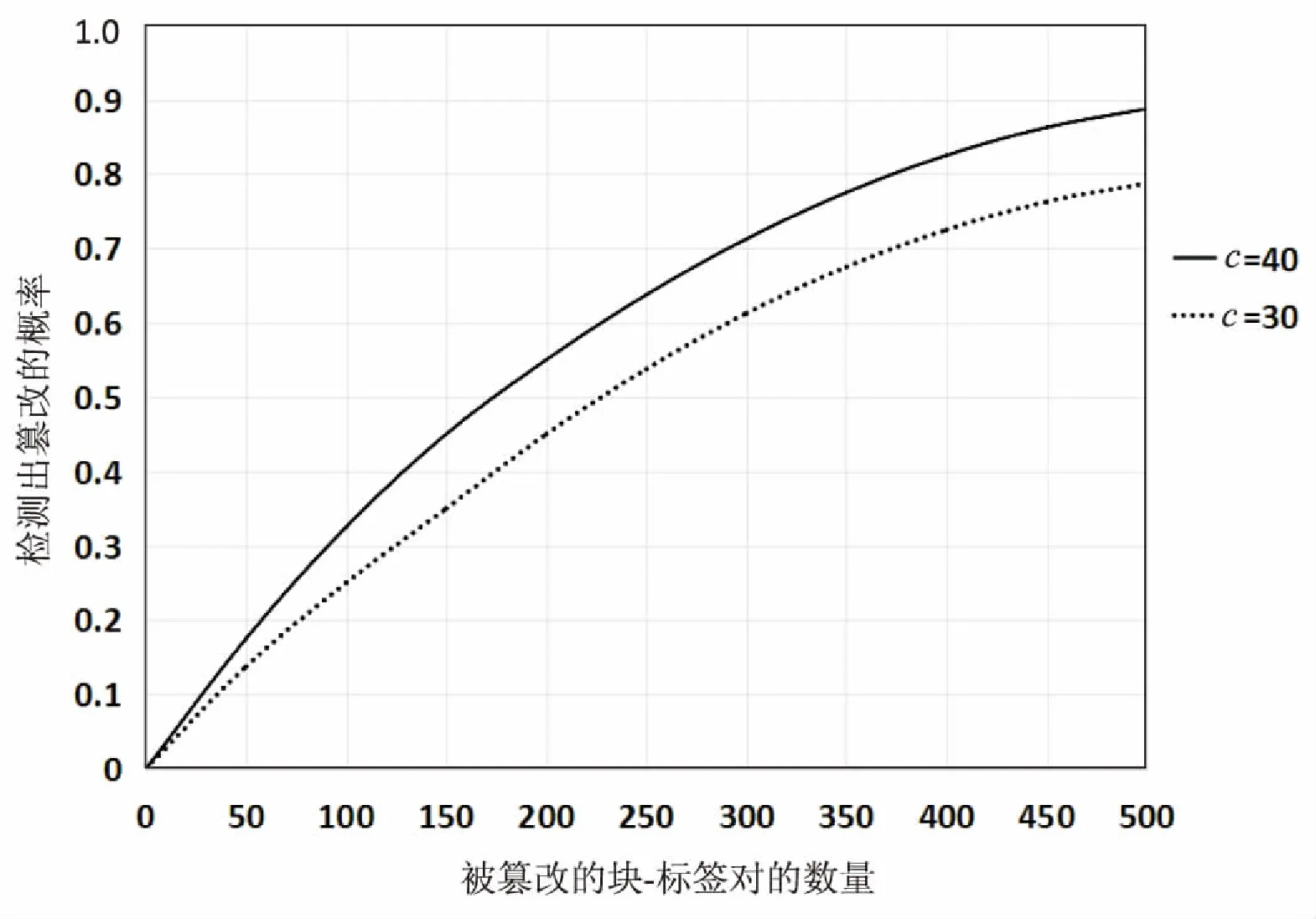

定理4:當PCS儲存了n個塊-標簽對((m1,T1),(m2,T2),…,(mn,Tn)),d為篡改了的塊-標簽對的個數(shù),挑戰(zhàn)為chal=(c,k1,k2)時,發(fā)現(xiàn)篡改的概率PR滿足:

證明:假定PCS在n個塊-標簽對中有d個被篡改了。挑戰(zhàn)chal=(c,k1,k2)中代理請求的塊數(shù)量為c。設(shè)R是一個離散隨機變量,定義為被PCS篡改的塊-標簽對和由代理選擇的塊匹配的數(shù)量。將PR定義為PCS篡改的塊-標簽對和由代理選擇的塊相匹配至少為一個的概率。于是有:

PR=P{R≥1}=1-P{R=0}=

因此,可得:

概率曲線如圖1所示。

圖1 概率曲線

定理5:如果PCS事先對所有可能的挑戰(zhàn)計算出響應(yīng)后刪除數(shù)據(jù),那么PCS將會消耗更多的存儲空間。對于n個塊,對所有可能的挑戰(zhàn)的響應(yīng)包含了2n-1個塊-標簽對。因為在n≥2的情況下,2n-1始終大于n,對于理性的PCS是不可行的。

4.2 效率分析

4.2.1 計算效率

在文中方案(ID-PPDP),假設(shè)有n個消息塊。在Extract階段,PKG進行一次冪運算,Client進行兩次冪運算,一次G上的點乘運算。在TagGen階段,Client進行一次雙線性對運算、2n次冪運算、n次G上的點乘運算和一次證書(C,w)的簽名運算。在SignVerify階段,Proxy進行一次驗證簽名Sign的運算。在CheckTag階段,PCS進行2n+1次雙線性對運算、n次冪運算、n次G上的點乘運算。在GenProof和CheckProof階段,PCS進行c次冪運算、c-1次G上的點乘運算,Proxy進行2次雙線性對運算、c+1次冪運算、c次G上的點乘運算。其他類似于hash,置換一類的運算可以忽略,因為它們對計算量的影響微不足道。

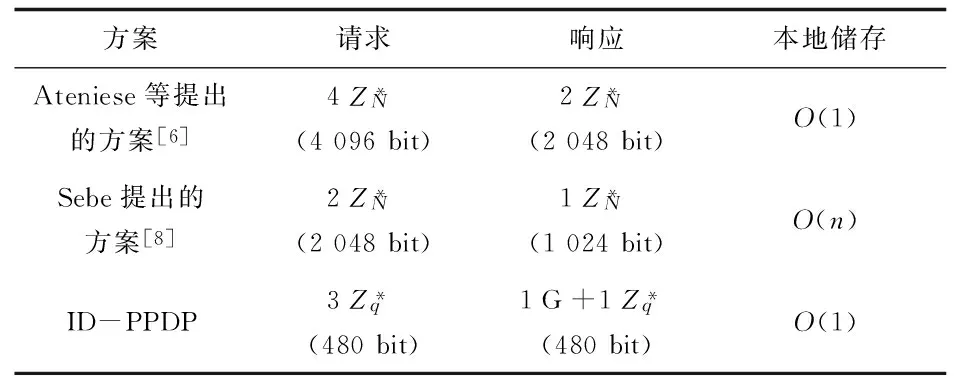

4.2.2 通信效率

表1 方案對比

5 結(jié)束語

文中提出了身份基代理遠程數(shù)據(jù)持有證明,給出了系統(tǒng)模型和安全模型,然后設(shè)計了基于雙線性對的高效的協(xié)議,并且通過安全和性能分析證明了該協(xié)議的安全性和高效性。

[1] 馮登國,張 敏,張 妍,等.云計算安全研究[J].軟件學(xué)報,2011,22(1):71-83.

[2] 張玉清,王曉菲,劉雪峰,等.云計算環(huán)境安全綜述[J].軟件學(xué)報,2016,27(6):1328-1348.

[3] 馮朝勝,秦志光,袁丁云.數(shù)據(jù)安全存儲技術(shù)[J].計算機學(xué)報,2015,38(1):150-163.

[4] 胡德敏,余 星.云存儲服務(wù)中支持動態(tài)數(shù)據(jù)完整性檢測方案[J].計算機應(yīng)用研究,2014,31(10):3056-3060.

[5] 沈文婷,于 佳,楊光洋,等.具有私鑰可恢復(fù)能力的云存儲完整性檢測方案[J].軟件學(xué)報,2016,27(6):1451-1462.

[6] Ateniese G,Burns R,Curtmola R,et al.Provable data possession at untrusted stores[C]//Proceedings of 14th ACM conference on computer and communication security.[s.l.]:ACM,2007:598-609.

[7] Ateniese G,Dipietro R,Mancini L V,et al.Scalable and efficient provable data possession[C]//Proceedings of fourth international conference on security and privacy in communication networks.[s.l.]:[s.n.],2008.

[8] Sebe F,Domingo-Ferrer J,Martinez-Balleste A,et al.Efficient remote data integrity checking in critical information infrastructures[J].IEEE Transactions on Knowledge and Data Engineering,2008,20(8):1034-1038.

[9] Erway C C,Kupcu A,Papamanthou C,et al.Dynamic provable data possession[C]//Proceedings of 16th ACM conference on computer and communication security.[s.l.]:ACM,2009:213-222.

[10] Wang C,Wang Q,Ren K,et al.Privacy-preserving public auditing for data storage security in cloud computing[C]//29th IEEE international conference on computer communications.[s.l.]:IEEE,2010:1-9.

[11] Zhu Y,Hu H,Ahn G J,et al.Cooperative provable data possession for integrity verification in multicloud storage[J].IEEE Transactions on Parallel and Distributed Systems,2012,23(12):2231-2244.

[12] Wang H.Proxy provable data possession in public clouds[J].IEEE Transactions on Services Computing,2013,6(4):551-559.

[13] Wang H.Identity-based distributed provable data possession in multi-cloud storage[J].IEEE Transactions on Services Computing,2015,8(2):328-340.

[14] Mambo M,Usuda K,Okamoto E.Proxy signatures for delegating signing operation[C]//Proceedings of third ACM conference on computer and communications security.[s.l.]:ACM,1996:48-57.

[15] Hwang M,Lu J,Lin E.A practical (t, n) threshold proxy signature scheme based on the RSA cryptosystem[J].IEEE Transactions on Knowledge and Data Engineering,2003,15(6):1552-1560.

[16] Libert B,Vergnaud D.Unidirectional chosen-ciphertext secure proxy re-encryption[J].IEEE Transactions on Information Theory,2011,57(3):1786-1802.

[17] Pack S,Rutagemwa H,Shen X,et al.Proxy-based wireless data access algorithms in mobile hotspots[J].IEEE Transactions on Vehicular Technology,2008,57(5):3165-3177.

[18] Boneh D,Franklin M.Identity-based encryption from the weil pairing[C]//Proceedings of 21st annual international cryptology conference.[s.l.]:[s.n.],2001:213-229.

[19] Miyaji A,Nakabayashi M,Takano S.New explicit conditions of elliptic curve traces for fr-reduction[J].IEICE Transactions on Fundamentals Electronics Communications & Computer Sciences,2001,84(5):1234-1243.

[20] Kumanduri R.Number theory with computer applications[M].[s.l.]:Prentice Hall,1998.

[21] Miller V.Uses of elliptic curves in cryptography[C]//Proceedings of fifth annual international cryptology conference.[s.l.]:[s.n.],1985:417-426.

[22] Vanstone S.Responses to NISTs proposal[J].Communication of ACM,1992,35:50-52.

RemoteDataIntegrityCheckingofIdentity-basedProxyinPublicCloudEnvironment

WANG Xin,QIN Jing-yuan

(School of Information Engineering,Dalian Ocean University,Dalian 116023,China)

Cloud computing as an alternative to conventional computing has a rapid development because it can provide a flexible,dynamic and resilient infrastructure for both academy and business.In public cloud environment,the clients move their data to Public Cloud Server (PCS).Since remote data are uncontrollable,checking its integrity is of crucial importance.It enables the clients to check whether their outsourced data have been kept intact without downloading the original data.In some cases,the clients are failed to check the integrity of remote data so that they have to delegate their proxy for checking of remote data integrity.Based on the bilinear pairing technique and the hardness of computational Diffie-Hellman problem,a protocol of remote data integrity checking of identity-based proxy is designed where identity-based cryptography system is used to reduce authentication of public key certificates and lower the storage and communication costs of user and public cloud server.Through analysis of security and performance,the protocol proposed is provably secure and efficient.

public cloud;identity-based;proxy;integrity checking

TP39

A

1673-629X(2017)12-0093-05

10.3969/j.issn.1673-629X.2017.12.021

2016-11-30

2017-04-05 < class="emphasis_bold">網(wǎng)絡(luò)出版時間

時間:2017-08-01

遼寧省自然科學(xué)基金(20102042)

王 新(1984-),男,碩士研究生,研究方向為密碼學(xué)。

http://kns.cnki.net/kcms/detail/61.1450.TP.20170801.1554.056.html