用戶動態鍵盤行為分析的網絡安全模型

潘仙張 郭文平 應國良

1(臺州學院信息技術中心 浙江 臨海 317000) 2(臺州學院數學與信息工程學院 浙江 臨海 317000)

用戶動態鍵盤行為分析的網絡安全模型

潘仙張1郭文平2應國良2

1(臺州學院信息技術中心 浙江 臨海 317000)2(臺州學院數學與信息工程學院 浙江 臨海 317000)

提出一種用戶動態鍵盤行為模型即KDM,它結合了用戶敲擊鍵盤的頻率、習慣和用戶登錄密碼的認證方式,能達到zero-FAR,而傳統論文中誤識率(FAR)比較高。它極大地提高了用戶登錄系統的安全性,FAR比拒識率(FRR)重要的多。在ROC曲線中,KDM能保證0%FAR的情況下改善FRR,沒有用等錯誤率(ERR)這個指標,這一點和傳統論文有很大的不同。通過歷史數據,證明了提出的方法非常實用。KDM能在毫秒內分析用戶的鍵盤行為特征,這對基于生物特征的系統安全認證非常有效。

鍵盤動態行為模型 認證系統 登錄安全 信息系統安全

0 引 言

隨著社會發展,人們的生活、工作中越來越依靠計算機系統,人們依靠計算機系統的安全保護隱私數據,信息安全不僅影響人們的工作,公司的發展,甚至國家的安全。2014年2月習近平任網絡安全小組組長,把網絡安全提升到了國家戰略層次,目前國內外的安全技術以白名單為主流。而國產安全產品嚴重依賴國外的技術,本文通過挖掘用戶的鍵盤行為數據作為用戶安全登錄系統的依據,為國產安全產品提供學術上的嚴格論證和技術分析,提升國產信息化安全水平。根據2006年的CSI/FBI ,因計算機安全問題造成的經濟損失成為了第二大經濟損失[5]。利用口令來確認用戶的身份,是當前最常用的認證技術。口令是由字母或數字、或字母和數字混合組成,它既可以由系統產生,也可以由用戶自己設定。基于用戶口令的認證技術最主要的優點是簡單易行。所以,幾乎所有需要保密的系統中,都采用了口令認證方式。但口令認證很容易受到攻擊,攻擊者可能通過多種方式獲取用戶口令,或猜到用戶口令。口令認證是目前工業界和學術界最通用的保護系統的方式。口令的安全性方法就是指加密技術。密碼本身的安全性已經在學術界和工業界得到了證明[23],可是用竊取的口令攻擊系統卻很難防范(像用木馬盜用密碼、或被人偷窺到密碼)。系統安全登錄檢測問題非常突出,系統的口令認證因其簡單而被普遍應用,可是口令一旦被竊取,任何人都可以進入系統,對系統造成毀滅的災難,影響了正常工作。用戶認證指系統通過用戶名、密碼識別合法用戶,這對信息系統是非常關鍵的一個環節。

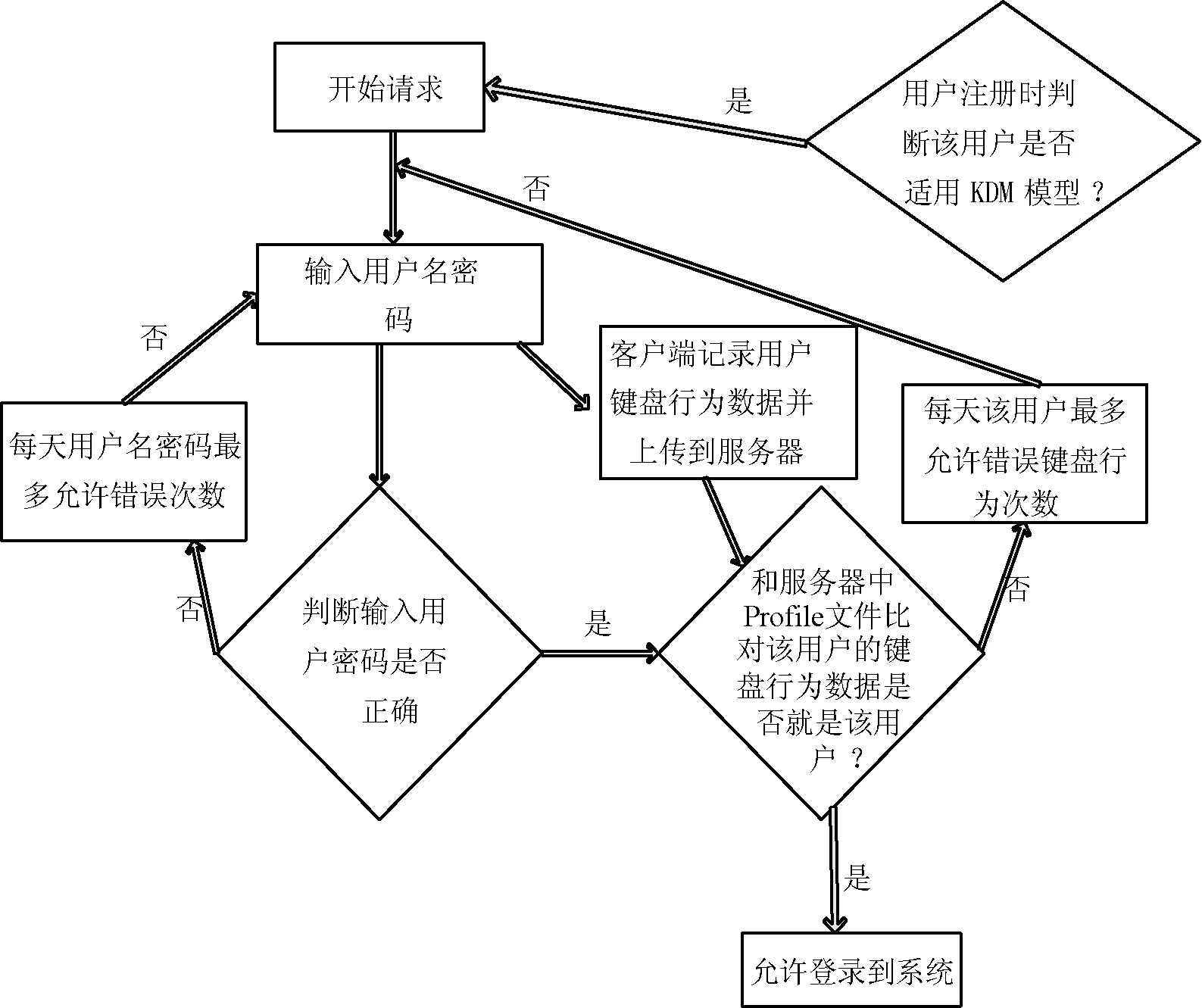

如今采用用戶名、密碼認證非常普遍,如E-commerce 系統、ssh、ftp等。用戶都是通過用戶名和密碼認證進入系統,獲得系統的各種操作權限,很多的密碼在系統認證中存在致命的缺陷,這些用戶密碼很容易被人攻擊。原因是大部分人都選擇自己容易記憶特殊字符作為密碼。而黑客也正是利用了人們的這個缺點,他們采用人的心理學方式暴力窮舉密碼[1],這樣就能比較容易地破解出用戶密碼,一旦密碼被竊取,黑客就獲得了系統的權限進行破壞行為,比如在系統里安裝病毒、木馬以及破壞敏感信息等。因此,系統登錄頁面的認證對用戶至關重要。僅僅通過設置密碼保護信息系統的安全是不夠的。為了解決非法用戶入侵信息系統,本文引入生物認證技術,生物認證技術并不是取代用戶密碼認證機制,而是作為用戶密碼認證的補充。當每個人使用計算機的時候,敲擊鍵盤是最習慣的動作,本文提出把用戶敲擊鍵盤的行為結合到用戶密碼認證體系中,生物認證就是充分利用了人的行為習慣,像敲擊鍵盤的行為、字跡、移動鼠標的行為等。本文采集每個人敲擊鍵盤的行為習慣數據,進行統計分析,得出每個人的鍵盤敲擊頻率信息,利用這些信息識別用戶,因為每個人敲擊鍵盤的行為習慣是不同的,也很難被人模仿。本文的技術在不需要增加額外的硬件成本的情況下,極大地提高了信息系統認證的安全性。而且,用戶也幾乎不可能忘記自己敲擊鍵盤的行為習慣,這是每個人固有的特質。文獻[2]表明每個人敲擊鍵盤的行為頻率方式是不同的,是不被其他人模仿的。我們也可以通過虛擬鍵盤阻止黑客的攻擊。文獻[3-4,23-24]證明了通過每個人敲擊鍵盤的行為習慣認證是非常安全的認證方式。本文能通過用戶敲擊鍵盤頻率區分不同的用戶。本文提出的模型不僅關心用戶輸入的內容,也關心用戶輸入的行為方式。如今,生物認證技術在產品的安全中非常流行,像指紋認證、虹膜認證、人臉認證、聲音認證等。這些都是一些靜態的認證技術,也比較容易被黑客偽裝。本文的認證技術沒有這些缺點,它是個動態的安全認證方式,它基本不可能被人所模仿。鍵盤敲擊者想忘記自己敲擊鍵盤的習慣也很難,這種習慣非常穩定。本文提出的KDM模型的工作方式見圖1。當一個新的用戶在注冊信息的時候,KDM就會生成這個用戶敲擊密碼行為字典A。A中包含了用戶敲擊兩個鍵的時間間隔、用戶停留在一個鍵的時間、用戶敲擊一個鍵的時間等信息。用戶注冊完信息后,他的這些敲擊鍵盤的行為信息就會保存在信息系統的數據庫中。當該用戶登錄信息系統的時候,KDM會先對用戶名密碼進行驗證,當用戶名密碼驗證通過后,再對用戶敲擊密碼的行為信息和該用戶保存的字典A進行比對,當它們的差異在閾值內則認證通過,否則認證失敗,不允許通過。文獻[6-7]用實驗證明了,這種認證的錯誤率在1.17%~5%。

圖1 KDM認證過程

1 相關工作

用戶敲擊鍵盤的習慣是用戶特有的特征,像用戶敲擊2個鍵之間的間隔時間,用戶停留在某個鍵盤的時間。每個人敲擊鍵盤的習慣具有很大的區分度[14]。在1895年,由Bryan和Harter提出用戶操縱電臺的動作習慣有很大的區分度[8],基于這個想法,在戰場上可以區分是否敵人的電臺信號[9]。在1980年,Gaines等[4]依據前人的這方面研究成果,把這個想法應用到了電腦上。他的研究只是基于很小的數據集,只采集6個專業打字員的打字習慣信息,他們打字的頻率非常穩定。請他們打3段話的字,這3段話是不同的長度,但是都包含相同的密碼句子,只采集和分析他們在一個鍵的停留時間,實驗結果表明能100%區分這些字是誰打的。17個志愿者打2段話,一段話包含1 400個字母,另一段話包含300個字母,研究者把每個人的行為方差設為0.05 s,結果獲得了12%FRR和6%FAR[11]。Blrha等采用敲擊每個鍵盤的停留時間特征作為區分合法用戶和非法用戶的依據,結果獲得了2.8%FRR和8.1%FAR[10]。隨著計算機用戶越來越多,系統的安全性獲得了空前的關注。Obaidat和Sadoun通過用戶敲擊鍵盤的停留時間和敲擊2個鍵盤的時間間隔作為聯合特征區分合法用戶和非法用戶,他們采用神經網絡作為分類器。他們把15名志愿者敲擊鍵盤的行為信息作為字典。實驗結果表明0%FRR和0%FAR[12],這是到目前為止最好的實驗結果。可是他們采集的每個人的行為習慣數據都非常有區分度,數據都非常的正規,幾乎沒有噪聲,并沒有考慮到異常情況,這是他們實驗的局限性,不能代表普遍情況。因此Sang等仿真Obaidat和Sadoun的實驗,他們也是采用用戶敲擊鍵盤的停留時間和敲擊2個鍵盤的時間間隔作為聯合特征,采用SVM作為分類器,獲得了0.1%FRR和0.02%FAR。他們也是沒有考慮到用戶敲擊鍵盤的異常情況,比如用戶身體不舒服導致敲擊鍵盤的速度變慢等。Karnan論述了不同的分類算法在用戶敲擊鍵盤行為特征的分類結果[15]。Harun采用神經網絡作為分類器,獲得了22.9%的誤報率[16]。Giot等采用SVM作為分類器,誤報率在1.58%到15.3%之間[17]。Cho等采用多種神經網絡作為分類器,獲得平均誤報率是1%[19],可是當他的實驗被Killourhy和Maxion重復時卻獲得86%的誤報率。Bleha等用10個志愿者敲擊鍵盤的行為數據作為采集樣本的數據集,獲得了99%的準確率[10]。Idrus等實驗表明,采用用戶敲擊鍵盤習慣作為區分不同用戶的準確率能達到90%。BioPassword就是依據用戶敲擊鍵盤行為習慣識別不同用戶的商業產品(http://www.biopassword.com/)。目前主流分類算法是基于統計的分類模型、神經網絡、SVM,以及其他的一些機器學習算法。數據集會被劃分為訓練集和測試集。而普通的線性回歸、神經網絡、SVM很容易擬合到噪聲,導致過擬合。由于在實際環境中,敲擊鍵盤的情況復雜,比如用戶是個電腦新手,他敲擊鍵盤比較陌生,他敲擊的頻率很不穩定。在以往的論文中幾乎沒有考慮這些特殊情況。而在安全領域,FAR比FRR重要的多,因為一旦FAR發生,非法用戶就會侵入信息系統,他就會盜取用戶信息,或破壞信息系統。而當FRR發生,系統只會拒絕合法用戶登錄系統,只是給使用者帶來了一定的不便性,但并不會帶來致命的損失。所謂信息系統的認證安全,就是人為制定規則,如果用戶能匹配到這個規則,那這個用戶就是合法用戶,否則就是非法用戶。基于用戶敲擊鍵盤行為習慣特征并不適合每一個人,把它應用到安全領域還需要權衡FAR和FRR的關系。在安全方面,本文提出的KDM模型能相對很好地解決這些問題,它是基于大數據的非線性分類器,在保證0%FAR的情況下提高FRR。

2 KDM模型

2.1 KDM特征選擇

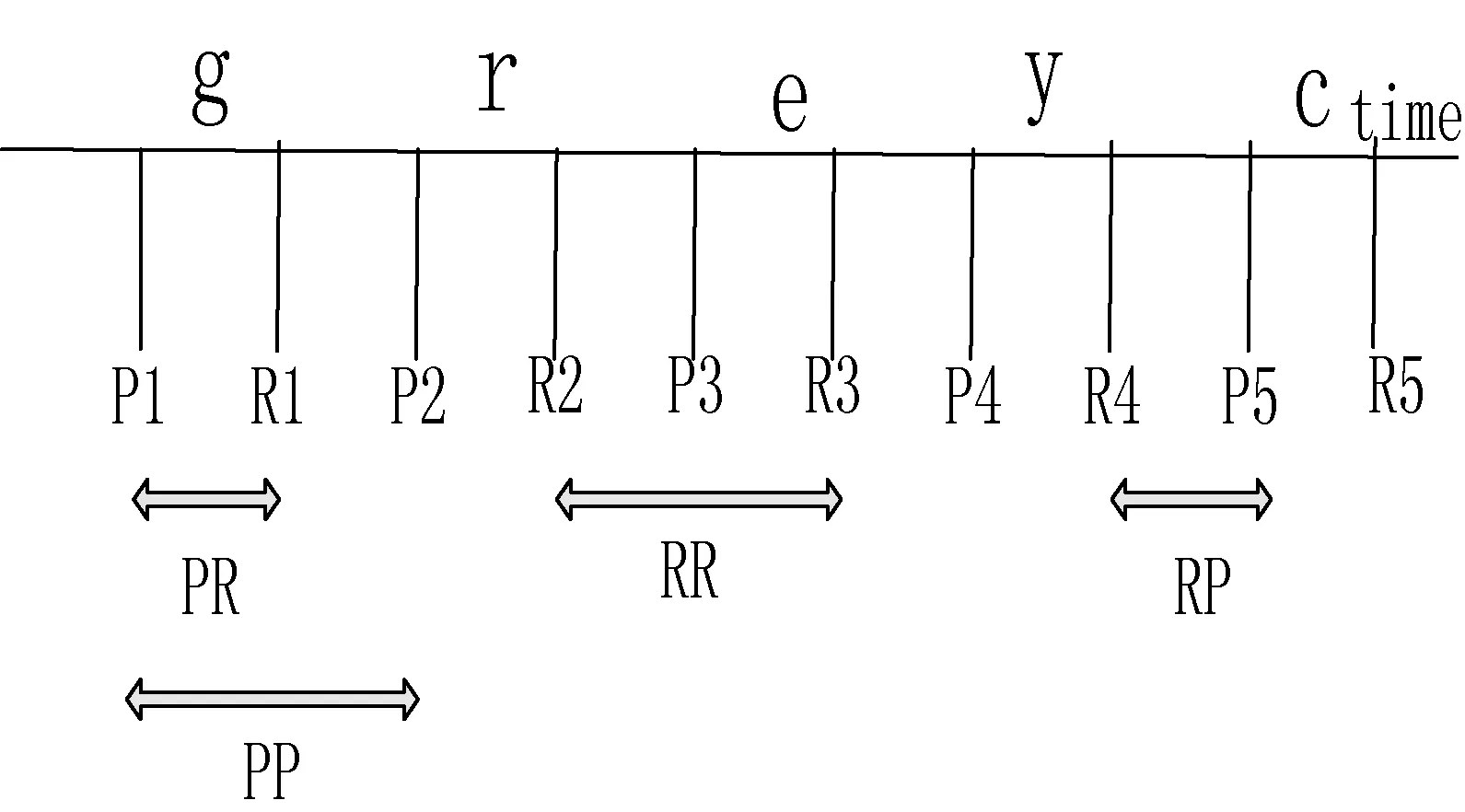

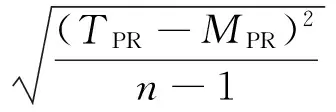

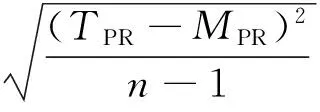

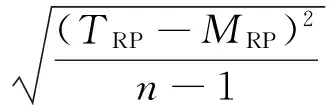

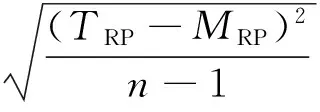

研究用戶動態鍵盤行為數據的方法有很多種,本文中定義用戶敲擊鍵盤的行為信息如下:敲擊兩個鍵之間時間間隔(PP)、釋放兩個鍵的時間間隔(RR)、當一個鍵按下而另一個鍵釋放的時間間隔(PR)、當一個鍵釋放而另一個鍵按下的時間間隔(RP)。具體情況如圖2所示,本文以密碼”greyc”說明鍵盤行為信息。

圖2 以“greyc”說明鍵盤行為信息

(1)

PP=Pi-Pi-1

(2)

RP=Pi-Ri-1

(3)

RR=Ri-Ri-1

(4)

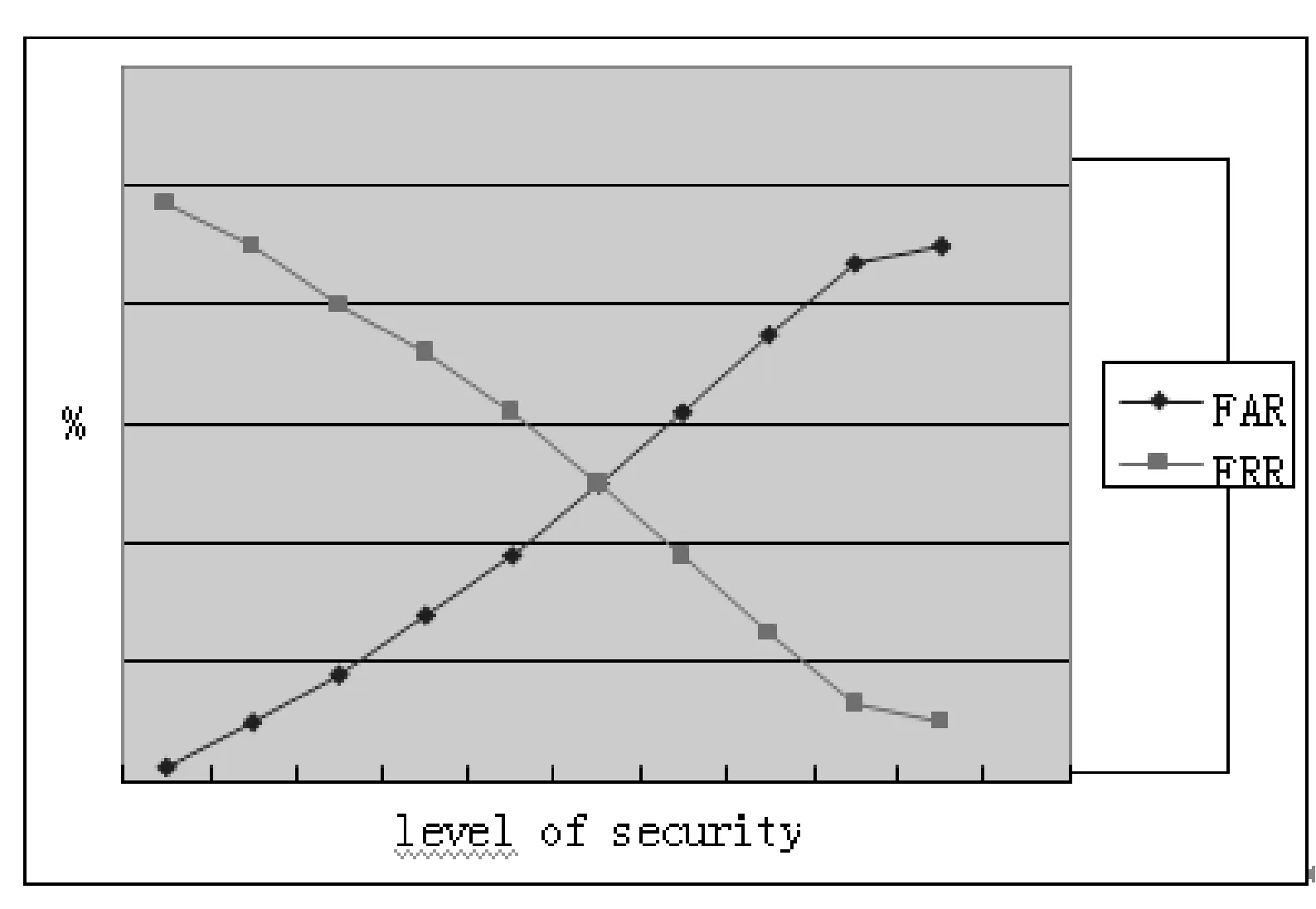

本文把用戶敲擊鍵盤的行為習慣應用到了用戶登錄頁面的認證過程,用戶敲擊鍵盤的行為數據從用戶注冊時候獲得。系統給每個用戶設置了參考閾值,作為他們允許的偏差范圍。每個用戶輸入的用戶名、密碼的試錯次數是10次。每個用戶的鍵盤行為字典在數據庫中記錄的形式如下:M={MPR,MPP,MRP,MRR}。在認證的時候,用戶登錄系統的鍵盤行為數據是T,我們用T和M作比較,如果他們的值超過一定的閾值,就拒絕用戶,否則就接受用戶。 信息系統對用戶的登錄情況分為4種:(1) 合法的用戶正常登錄;(2) 非法的用戶拒絕登錄;(3) 合法的用戶被拒絕;(4) 非法的用戶能登錄。傳統的論文中以FAR和FRR作為評價系統的標準。FAR是衡量非法用戶能登錄系統的標準,FRR是衡量系統拒絕合法用戶的標準。他們的計算公式如式(5)、式(6)。ERR就是當FAR等于FRR的情況。而用ERR作為系統的安全評價標準很不合適。

FRR=NFR/NAA×100%

(5)

FAR=NFA/NIA×100%

(6)

NFR是合法用戶被拒絕的數量,NFA是非法用戶被正常登錄的數量,NAA是合法用戶的總量,NIA是非法用戶的總量,在以往的論文中以獲得低的FAR和FRR作為系統安全可用的標準。在ROC中FAR和FRR的關系如圖3所示。

圖3 FAR和FRR的關系

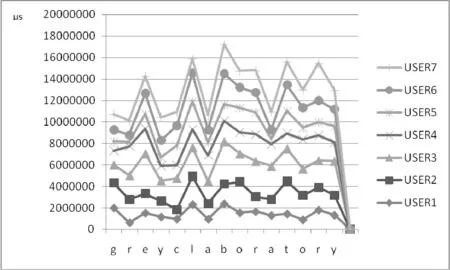

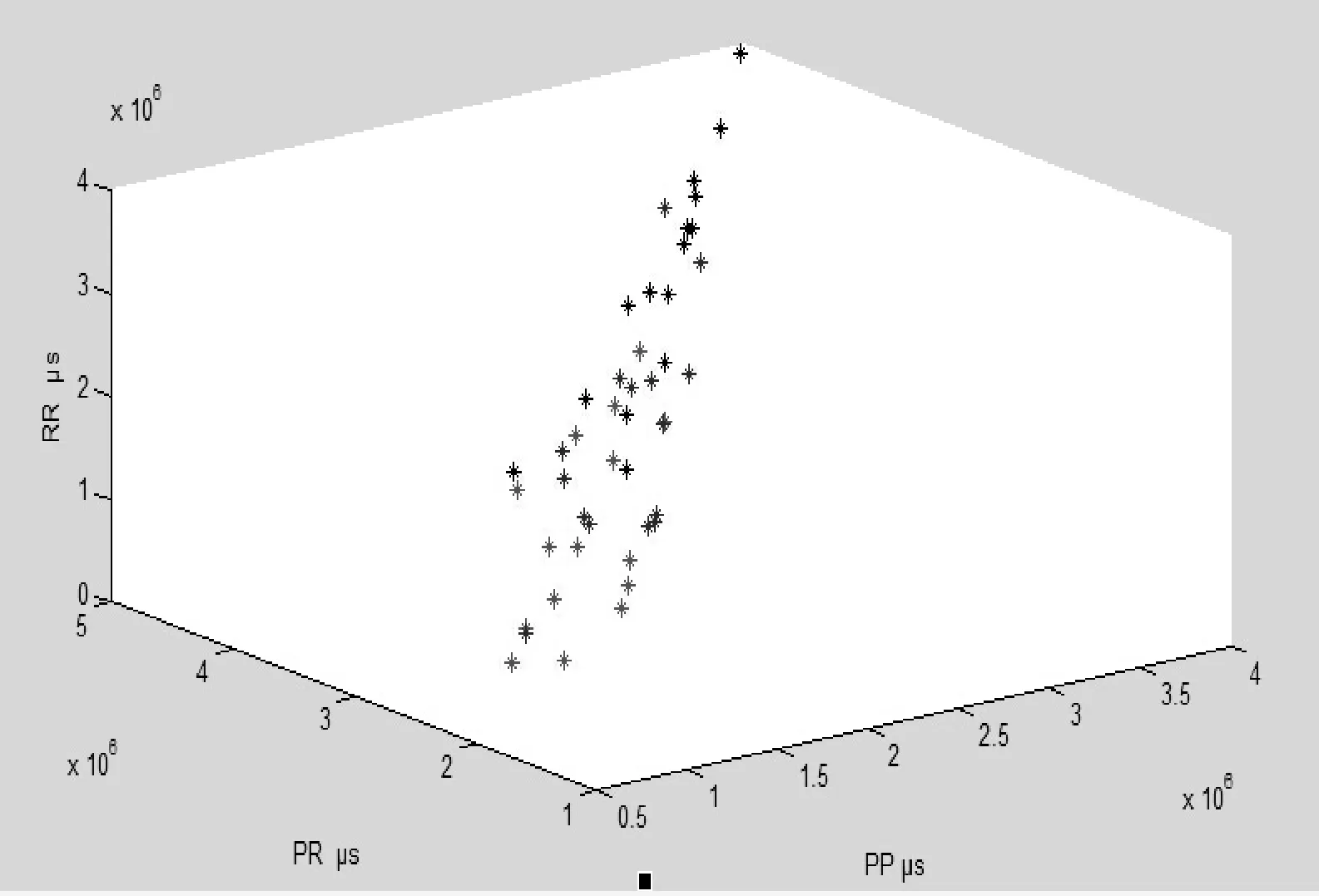

由于用戶敲擊鍵盤的現場情況非常復雜,我們也不可能把所有情況細節一一枚舉出來,發生在統計學上的一類錯誤和二類錯誤是不可避免的。從圖3中,我們看到:當FRR降低的時候,FAR會升高;當FRR升高的時候,FAR會降低。在現實生活中,用戶為了安全的需要,會接受一定范圍的FRR。用戶也能忍受多試幾次登錄系統;可是對于一定范圍的FAR,用戶是不能接受的,比如用戶的隱私數據被泄露出去,后果會非常嚴重。像這次美國選總統事件中,希拉里的失敗是因她的隱私信息被黑客曝光。本文提出:在用戶的登錄認證中,保證0%FAR的情況下改進FRR。當用戶輸入用戶名密碼的時候,他們的PR、PP、RP和RR是獨立的、唯一的身份識別標識。圖4以密碼“greyc laboratory”說明每個用戶的PP時間。我們用式(7)計算M,M代表MPR,MPP,MRP,MRR。圖5以密碼“greyc laboratory”說明每個用戶的PP、PR、RR的聯合特征。圖5中不同的標記代表不同的用戶。每個用戶敲擊鍵盤的頻率是不同的,敲擊鍵盤的行為特征越多,在系統的認證中就越安全。

圖4 當輸入密碼“greyc laboratory”時每個用戶的PP情況

圖5 三個用戶的PP、PR、RR時間

(7)

在式(7)中,Ti代表用戶PP、PR、RP、RR的時間,n代表用戶發生PP、PR、RP、RR的次數。信息系統的安全問題是個圖靈停機問題,信息系統的安全是個相對的概念,系統的安全規則定義如公式所示。

A=B1∩B2∩…∩Bn

(8)

式中:A代表安全情況,B1,B2,…,Bn代表系統安全規則。從式(8)中看出系統的安全規則越多,系統就越安全。本文的的安全規則定義如下所示:

A=PP∩PR∩RP∩RR

(9)

我們在用戶的注冊中獲取PP、PR、RP和RR的信息,分別計算他們的M,再把M的聯合特征C存在數據庫中,當用戶在認證的過程中,用貝葉斯分類器進行決策。

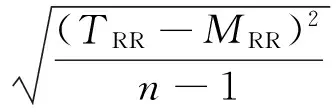

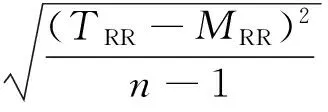

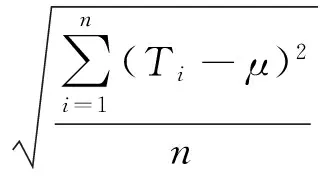

2.2 KDM計算模型

任何系統誤認證是不可避免,這是由于現場情況的所有細節不可一一判斷。比如,一個用戶由于感冒,導致他和另一個用戶敲擊鍵盤的習慣很接近,接近到閾值之內,這樣就很難區分他們。因此需要為每個用戶設置不同的閾值。從圖3中,我們看到,對于特定的安全,就是FAR和FRR的博弈。本文的認證過程中,是使用式(18)保證0%FAR。假設每個用戶都有唯一的PP、PR、RP、RR聯合特征C的時間序列函數T(C),曲線T(C)是個平滑的連續的時間序列曲線,它的微分形式是式(15),因采集的PP、PR、RP、RR聯合特征的時間序列信息是個離散集合,用式(16)近似計算式(15),通過設置Var和T′閾值保證0%FAR。信息系統中存儲的是每個用戶離散的規則A,見式(14)。當用戶認證的時候,KDM通過式(18)作出是否合法用戶的決策。每個用戶敲擊鍵盤行為特征信息符合高斯分布N(μ,δ)。本文中的訓練集合是T1,T2,…,Tn,μ通過式(19)計算,δ通過式(20)計算。KDM認證過程分為2個步驟:(1) KDM通過設置閾值Var判斷正在注冊的用戶是否符合KDM認證要求,若該用戶符合KDM要求,KDM采集該用戶的敲擊鍵盤信息并存儲在數據庫,KDM只適合敲擊鍵盤頻率穩定的用戶;(2) 當用戶在認證的時候,KDM按式(18)決策該用戶是否合法用戶。在式(18)中U是指用戶,并假定用戶的每次鍵盤行為是個獨立事件。

(10)

(11)

(12)

(13)

(14)

(15)

(16)

式(16)中Mi指的是第(i+1)次和第i次之間的敲擊鍵盤事件,Mi-1指的是第(i-1)次和第i次之間敲擊鍵盤事件。

p(y=U|M)∞(M|y=U)

(17)

(18)

(19)

(20)

p(y=U|T′)∞(T′|y=U)

(21)

p(M,T′|y=U)=p(M|y=U)×p(T′|y=U)

(22)

B=VarPP∩VarPR∩VarRP∩VarRR

(23)

3 實驗結果

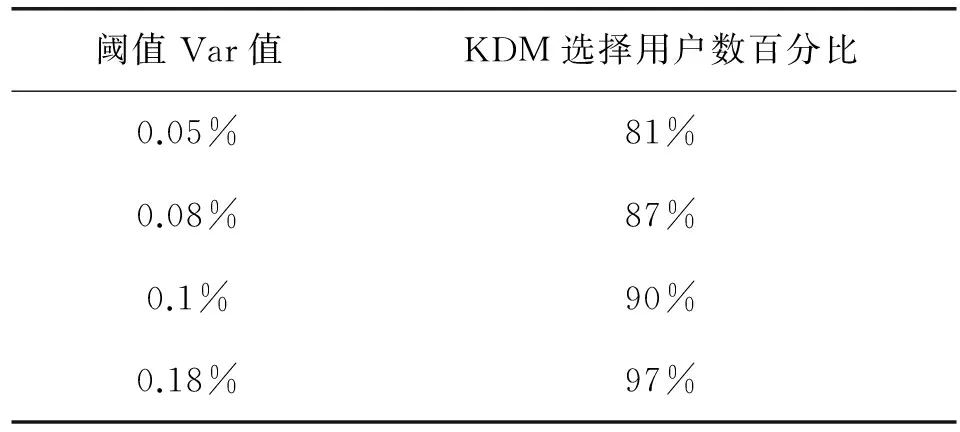

本文的實驗數據基于公共數據集http://www.ecole.ensicaen.fr/~rosenber/keystroke.html[21],這個數據集中的每個用戶輸入密碼“greyc laboratory”20次。使用KDM過濾掉敲擊鍵盤不熟練的用戶,只剩下敲擊鍵盤熟練的用戶。表1統計出了Var和KDM選擇合適用戶數的關系。

表1 閾值Var和KDM選擇合適用戶數的關系

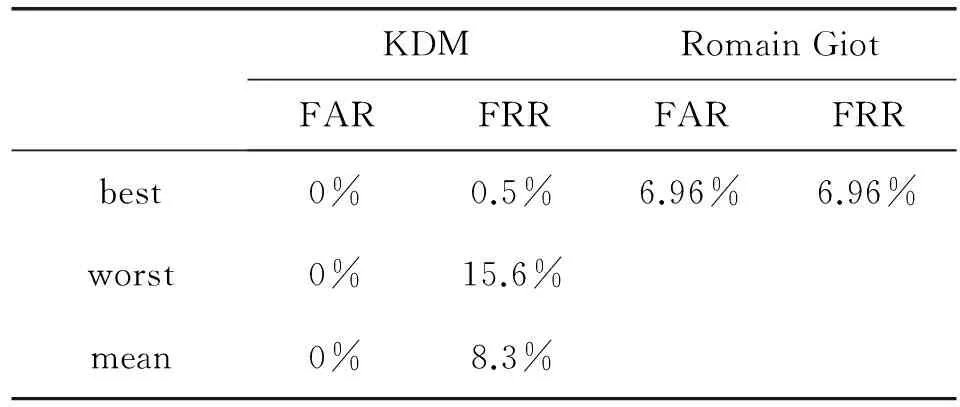

本文設置Var(包含VarPP、VarPR、VarRP、VarRR)為0.18%,得出的實驗結果和文獻[22]的Giot實驗結果進行比較,見表2。

表2 KDM結果和Romain Giot的算法實驗結果比較

從實驗結果看,本文的FAR比Romain Giot的要好,FAR是信息系統安全的關鍵。系統的認證是必不可少的模塊。本文在保證0%FAR的時候能使FRR達到可接受的范圍。

4 結 語

本文討論了安全領域的FAR和FRR博弈均衡點。在保證0%FAR的情況下,得到8.3%FRR。KDM模型能在工程實踐中,極大地改善信息系統認證過程中的安全問題。

[1] Monrose F,Reiter M K,Wetzel S.Password,Hardening Based on Keystroke Dynamics[C]//ACM symposium on Information,computer and communications security,USA,1999:73-82.

[2] Jiang C H,Shieh S,Liu J C.Keystroke statistical learning model for web authentication[C]//ACM Symposium on Information,Computer and Communications Security.ACM,2007:359-361.

[3] Monrose F,Rubin A.Authentication via keystroke dynamics[C]//ACM Conference on Computer and Communications Security.ACM,1997:48-56.

[4] Gaines R S,Lisowski W,Press S J,et al.Authentication by Keystroke Timing:Some Preliminary Results[R].Rand Report R-256-NSF.Rand Corporation,1980.

[5] Gordon L A,Loeb M P,Lucyshyn W,et al.CSI/FBI Computer Crime and Security Survey[J].Information Management & Computer Security,2006,15(3):78-101.

[6] Gunetti D,Picardi C.Keystroke analysis of free text[J].Acm Transactions on Information & System Security,2005,8(3):312-347.

[7] Araujo L C F,Sucupira L H R,Lizarraga M G,et al.User authentication through typing biometrics features[J].IEEE Transactions on Signal Processing,2005,53(2):851-855.

[8] Bryan W L,Harter N.Studies in the physiology and psychology of the telegraphic language[J].Psychological Review,1970,4(1):27-53.

[9] Dunstone T,Yager N.Biomtric system and data analysis:design,evaluation and data mining[M].Springer-Verlag,Berlin,2009:86-92.

[10] Bleha S,Slivinsky C,Hussien B.Computer-access security systems using keystroke dynamics[J].IEEE Transactions on Pattern Analysis & Machine Intelligence,1990,12(12):1217-1222.

[11] Umphress D,Williams G.Identity verification through keyboard characteristics[J].International Journal of Man-Machine Studies,1985,23(3):263-273.

[12] Obaidat M S,Sadoun B.Verification of computer users using keystroke dynamics[J].IEEE Transactions on Systems,Man,and Cybernetics.Part B,Cybernetics:A Publication of the IEEE Systems,Man,and Cybernetics Society,1997,27(2):261-269.

[13] Sang Y,Shen H,Fan P.Novel impostors detection in keystroke dynamics by support vector machine[C]//International Conference on Parallel and Distributed Computing:Applications and Technologies.Springer-Verlag,2004:666-669.

[14] Joyce R,Gupta G.Identity authentication based on keystroke latencies[J].Communications of the Association for Computing Machinery,1990,33(2):168-176.

[15] Karnan M,Akila M,Krishnaraj N.Biometric personal authentication using keystroke dynamics:A review[J].Applied Soft Computing,2011,11(2):1565-1573.

[16] Harun N,Woo W L,Dlay S S.Performance of keystroke biometrics authentication system using artificial neural network (ANN) and distance classifier method[C]//International Conference on Computer and Communication Engineering.IEEE,2010:1-6.

[17] Giot R,El-Abed M,Hemery B,et al.Unconstrained keystroke dynamics authentication with shared secret[J].Computers & Security,2011,30(6):427-445.

[18] Killourhy K S,Maxion R A.Comparing anomaly-detection algorithms for keystroke dynamics[C]//Ieee/ifip International Conference on Dependable Systems & Networks.IEEE,2009:125-134.

[19] Sungzoon Cho,Chigeun Han,Dae Hee Han,et al.Web-Based Keystroke Dynamics Identity Verification Using Neural Network[J].Journal of Organizational Computing & Electronic Commerce,2000,10(4):295-307.

[20] Idrus S Z S,Cherrier E,Rosenberger C,et al.Soft biometrics for keystroke dynamics:Profiling individuals while typing passwords[J].Computers and Security,2014,45(3):147-155.

[21] Idrus S Z S,Cherrier E,Rosenberger C,et al.Soft biometrics database:A benchmark for keystroke dynamics biometric systems[C]//International Conference of the Biometrics Special Interest Group (BIOSIG),France,2013:1-8.

[22] Giot R,Ei-Abed M,Rosenberger C.Keystroke dynamics with low constraints SVM based passphrase enrollment[C]//IEEE International Conference on Biometrics: Theory,Applications and Systems.IEEE Press,2009:425-430.

[23] Chen J,Zhu G,Yang J,et al.Personalized Keystroke Dynamics for Self-Powered Human-Machine Interfacing[J].Acs Nano,2015,9(1):105-121.

[24] Syed Z,Banerjee S,Cukic B.Normalizing variations in feature vector structure in keystroke dynamics authentication systems[J].Software Quality Journal,2014,24(1):1-21.

NETWORKSECURITYMODELFORUSERDYNAMICKEYSTROKEBEHAVIOURANALYSIS

Pan Xianzhang1Guo Wenping2Ying Guoliang2

1(InformationCenter,TaizhouUniversity,Linhai317000,Zhejiang,China)2(CollegeofMathematicsandInformationEngineering,TaizhouUniversity,Linhai317000,Zhejiang,China)

We present a method of dynamic keystroke model that is called KDM, which combines the user’s frequency of tapping the keyboard, habits and user login password authentication. Compared with the higher FAR(False Accept Rate) in traditional papers, KDM can reach zero-FAR. And it can greatly improve the security of user login system. FAR was more important than False Reject Rate (FRR); in the ROC curve, KDM guaranteed to improve FRR when FAR is 0%. This paper has not used the index of ERR (equal error rate), which is quite different from traditional papers. The historical data show that the method presented in this paper is very practical. The KDM can analyze user keystroke dynamic feature data within millisecond, which is very effective for biometric-based system security certification.

Keystroke dynamic model Authentication system Login secure Information system security

2017-01-26。浙江省自然科學基金項目(LY14F020036);2015年度浙江省公益技術應用研究計劃項目(2015C321 13)。潘仙張,工程師,主研領域:Web系統安全,計算機網絡,軟件工程。郭文平,碩士。應國良,教授。

TP393.07

A

10.3969/j.issn.1000-386x.2017.11.056