Android 平臺應用隱私泄露檢測與評估技術

李自清,王詠寧

(青海民族大學 物理與電子信息工程學院,青海 西寧 810007)

Android 平臺應用隱私泄露檢測與評估技術

李自清,王詠寧

(青海民族大學 物理與電子信息工程學院,青海 西寧 810007)

Android手機近年來快速發展,用戶可方便地使用各類型應用。然而,應用在使用過程中會產生大量隱私數據,同時隱私泄露已成為Android平臺嚴重的安全問題。本文主要綜述了現階段基于Android平臺應用隱私泄露檢測技術,介紹了該領域的研究現狀和進展,對于目前隱私檢測技術評估標準尚未統一的問題,提出了對這類技術進行評估的指標,按照該指標對現有技術進行初步評估,給出評估結果,希望能夠以此推動應用隱私泄露檢測評估標準的建立。

Android;隱私;泄露檢測

0 引言

當前,Android操作系統已躍居全球智能手機市場份額占有率第一[1]。據友盟2016第二季度統計[2],國內移動用戶活躍設備中,Android設備量達62.4%。Android操作系統的開源性,不僅備受手機廠商的青睞,而且 Android應用市場上移動應用迅速發展,也極大豐富了手機用戶的生活。移動應用給手機用戶帶來娛樂與便捷,同時近幾年關于應用泄露用戶隱私的事件層出不窮。用戶隱私泄露問題成為安全界備受矚目的研究對象,近幾年發展出來眾多優秀的隱私泄露檢測框架。但由于隱私泄露途徑手段之多,規模危害之大,檢測框架難免會有一些不足之處。本文首先通過對 Android平臺的隱私數據進行定義分類,并詳細介紹了 Android現有的安全機制對用戶隱私數據的保護方案,以及對隱私泄露產生的原因進行分析;其次對現有的隱私泄露檢測方案通過靜態分析以及動態分析兩方面進行闡述,詳細說明了主流方案的工作原理,并通過自定義的評測指標橫向比較了各方案的優缺性,最后指出了隱私泄露檢測的發展方向。

1 概述

1.1 Android平臺隱私定義

近年來隨著大數據平臺的建立與發展,當用戶隱私數據成為一種資產,移動應用毫無疑問的成為大數據平臺機構的首要監測目標。手機用戶在使用應用的過程中產生了大量的隱私數據,然而用戶無法確信手機系統或者應用開發者是否對隱私數據做了保護處理。因此,在對隱私數據泄露檢測研究之前,首先需明確Android平臺隱私的定義。

(1)Android系統隱私。Android操作系統同其他智能手機操作系統一樣,為第三方應用程序提供了統一訪問系統資源的接口。例如,通訊能力(網絡訪問,打電話,發短信),用戶信息數據庫(聯系人、日歷日程),多媒體(照相機、錄音、手機位置數據)等。這些資源本身就是敏感的用戶隱私。一旦 Android系統的資源訪問機制出現漏洞,惡意應用通過某些手段隨意訪問或修改這些數據,會造成很嚴重的隱私泄露問題。

(2)第三方應用產生的隱私。用戶在使用第三方應用的時候,會產生大量數據。例如,身份信息(個人賬號、密碼),應用數據(聊天記錄、瀏覽記錄、支付交易記錄、購物愛好)等,都會成為該用戶的隱私。此外,用戶會面臨應用提供商對此類數據收集甚至泄露的風險,或者其他惡意應用對可信應用隱私數據竊取的威脅。

1.2 Android現有的隱私保護機制

Android操作系統為保障信息安全并應對各種安全威脅,制定了一整套完備的安全體系。安全機制涉及 linux kernel、library、framework、application各個層面,在保證系統靈活開源的同時,確保系統、應用程序、用戶數據等方面的安全性。下面,我們僅介紹現有的 Android安全方案針對 Android對隱私數據的保護機制。(1)應用程序權限聲明機制。應用程序默認情況下不能直接訪問系統資源。應用程序需要顯式地聲明權限名稱、權限組、保護級別。不同級別 Android系統會要求應用在使用該權限時認證方式不同。同Android6.0之后,更是加強對應用可申請權限的管理[3],開發者需在程序運行中對權限進行動態處理。

(2)應用程序簽名機制。應用程序在發布時必須由應用提供商對應用進行數字簽名,這樣在一定程度上避免了應用被攻擊者重打包的風險;此外,Android提供了“sharedUserId”的機制,可以讓相互信任的應用程序運行在同一個進程空間,相互訪問資源。

(3)進程沙箱隔離機制。Android應用在安裝時就已被系統賦予獨特的用戶標識(UID)。應用程序及其虛擬機等系統資源運行于獨立的進程空間下,不同UID的應用程序之間完全隔離。

(4)進程間通信機制。Android獨特地應用了Binder通信機制來管理應用程序進程間的通信。讓進程間的通信更為高效安全。傳統Linux IPC只能往數據包里面填入UID/PID,而Binder機制本身提供了對請求端身份的識別以及權限檢查。

(5)訪問控制機制。Android系統是基于linux內核為基礎。在linux的基本訪問控制下,確保系統資源文件、以及應用程序文件不受非法訪問。Android 4.3引入了基于SELinux的安全機制,稱為SEAndroid,來加強系統安全性。并且對于資源文件的訪問控制更為苛刻。

圖1 權限提升流程Fig.1 Process of Privilege Escalation

1.3 Android平臺隱私泄露原因

即便 Android系統提供了一整套強大的安全機制,Android平臺近幾年隱私泄露問題依舊層出不窮。明確隱私泄露的根本原因,對隱私泄露檢測技術的改進以及Android系統的發展很有幫助。

(1)應用市場惡意應用程序。Android系統對應用安裝市場相對于IOS的應用市場并未有嚴格的監管制度。由于google play對國內用戶的屏蔽,國內第三方應用市場成為 Android用戶主要應用下載渠道。有研究表明[4,5,6,7],第三方應用市場對應用的監管制度良莠不齊,惡意應用可以隨意地繞過第三方應用檢測并上架,暴露給用戶下載。惡意應用常常會申請眾多敏感權限,從而獲取用戶隱私信息,甚至本身含有惡意病毒,對用戶手機安全造成巨大破壞。

(2)權限提升漏洞。根據Android的沙箱機制,Android應用程序運行在各自獨有的進程空間中,并且默認情況下并不能與其他應用進行交互,訪問對方資源。然而,惡意應用可利用 Android組件間通信,通過借助其他應用獲取權限,展開權限提升攻擊。如圖1,該圖包含應用A,B,C,其中應用 B中組件1的訪問權限為Pb,應用C中組件1訪問權限為Pc。應用 A的組件 1具備訪問應用B組件1的權限Pb,但不具備訪問應用C組件1的權限Pc,但是應用B組件1具備訪問應用C組件1的權限Pc。此時,惡意應用A組件1可通過Android ICC機制(Inter-ComponentCommunicate),調用應用B組件1來訪問應用 C組件 1。由此,跳過權限檢查間接獲取訪問能力。

(3)應用對隱私數據保護不足。除了常見的惡意應用會帶來的用戶隱私泄露問題,合法應用也會存在隱私泄漏問題。例如,應用申請過多非必要權限,以獲取更多用戶信息;應用對運行過程中產生的包含用戶敏感信息的文件未作保護;應用本身存在監控、搜集并上報用戶信息的行為等。所以,在分析隱私泄露檢測的時候,應該對所有應用統一進行檢測。

2 國內外隱私泄露研究現狀

近年來,由于 Android系統的發展以及針對Android平臺隱私泄露事件的頻繁曝出,大量國內外安全學者開始對隱私泄露檢測進行研究。現有的用于檢測用戶隱私泄露的技術一般可分為兩大類:靜態分析技術以及動態分析技術。靜態分析主要包括:控制流分析、數據流分析等。通過靜態地分析程序代碼結構,控制流以及數據流的情況,對所有隱私數據相關的執行路徑進行列舉。動態分析包括針對核心系統接口檢測技術以及污點追蹤技術。核心系統接口檢測就是對涉及用戶敏感數據的系統接口進行檢測,一旦程序調用該接口,便會記錄下來;污點追蹤技術是指當檢測用戶隱私數據產生時,就將該隱私數據標記為污點。整個污點數據從產生、傳播、存儲一直到發送網絡所有環節都會被標記為污點,是一種非常強有力的檢測手段。下面,我們將對這些現有的技術進行分析。

2.1 靜態分析技術

Soot[8]是McGill大學的Sable研究小組自1996年就已研究的Java字節碼分析工具。Soot提供了多種字節碼分析和變化功能,利用該工具可方便地進行程序分析、編譯優化等;同時,Soot提供的過程內以及過程間分析功能,使用者可方便地獲取各個方法的控制流圖,并將其以圖形化的形式顯示出來。對于程序的安全分析,需尋找程序的各“短板”,需確定程序中與數據處理的有關信息。通過Soot工具,可方便的生成程序的控制流圖以及數據流圖,全面了解程序每一個階段內控制流的層級結構以及全局調用關系。因此,很多 Android平臺的靜態分析工具均建立在Soot工具上,靜態地分析Android應用代碼中的控制流以及數據流,從而找到隱私數據泄漏的路徑。

FlowDroid[9]基于Soot框架實現的針對Android平臺隱私泄露分析系統。污點泄露追蹤中,常常將污點泄漏源記為source點,將污點終點記為sink點。FlowDroid能夠分析從source點到所有sink點之間所有路徑的數據流依賴關系。在進行數據流分析時,FlowDroid將Activity生命周期及所有回調函數之間的控制流調用關系用一個虛主函數(dummy main)來模擬。基于該主函數,FlowDroid分析程序所能到達的所有函數,并構造這些函數之間的控制流圖,極大地簡化數據流分析過程。其次,FlowDroid將數據流分析問題形式化成了 IFDS[10]框架上的染色分析問題。針對每一個source,FlowDroid將其作為起點依據控制流圖來進行染色分析,每當染色分析遇到一個sink時,FlowDroid將輸出source到sink之間的數據依賴關系。FlowDroid巧妙地將應用內的控制流調用用一個主函數來模擬,極大簡化分析流程,但同時 FlowDroid由于僅支持單一組件內的數據流分析,對于組件間的通信尚未解決。針對這一問題,在 FlowDroid基礎上發展了許多為解決組件間通信(Inter-Component Communication)的方案。ICCTA[11]便是基于 FlowDroid針對組件間通信的污點分析的工具,主要用來分析不同組件和不同應用之間的隱私泄露問題。它利用ApkCombiner將多個應用合稱為一個應用,進而將應用間通信的分析轉換為應用內通信分析。Chex[12]是用來檢測Android系統組件劫持漏洞的靜態數據流分析工具。組件劫持漏洞一般是指應用對于外部請求缺乏合理的訪問控制導致惡意應用入侵,如上文提到的權限提升漏洞就是常見的組件劫持漏洞其中一種。在進行數據流分析時,Chex將所有事件觸發的函數都當作一個入口結點,所以 Chex的首先會是掃描整個應用找到所有的入口結點。其次,Chex將每一個入口結點能夠到達的代碼塊稱為一個代碼分片。對每一個代碼分片,Chex會進行數據流分析,并生成一個數據流概述(data-flow summary SDS),SDS是指每個分片source點和sink點與敏感數據的關系。第三步,Chex認為程序的運行路徑其實就是入口結點所能到達的代碼分片的排列組合,Chex分析所有 SDS之間數據流關系的排列組合,就可以找到所有數據流之間的依賴關系。從而,對于應用的隱私泄露情況可以直接反映出來。Amandroid[13]是Android組件間數據流分析框架,在數據流分析的過程中Amandroid對所有對象的指向關系都進行了分析,并且對 intent的目標和所攜帶的數據流進行了分析。Amnadroid會將數據流分析的結果保存下來,應用中所有對象的數據依賴關系都可W在保存的結果中找到。該分析結果可以用來解決各種數據流相關問題如隱私泄露、數據注入等。AndroidLeaks[14]通過靜態分析,將Android應用反編譯,利用WALA[15]分析應用的源代碼,建立 Android系統接口與對應執行權限之間的映射,從而得出對應泄漏路徑。

2.2 動態分析技術

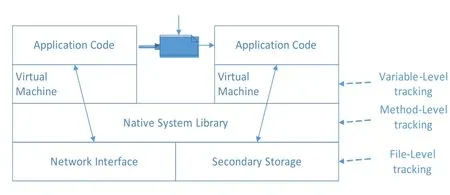

2010年Enck等人在Android2.1操作系統上實現了動態污點跟蹤系統 TaintDroid[16],目前依舊僅適配到Android4.4。如圖2,TaintDroid通過對Dalvik VM 解釋器源碼的修改,加入對應的污點標記,定義了變量級別、方法級別、消息級別以及文件級別的污點追蹤。同時,TaintDroid提供日志記錄數據系統行為,并使用 TaintDroidNotify向通知欄發送消息,提醒用戶存在隱私數據泄露。TaintDroid提供了Android平臺上通用的污點分析框架,其后有很多研究學者基于 TaintDroid作了更多特定用途的研究。AppFence[17]使用TaintDroid對用戶指定的信息類別進行追蹤,并在這些信息將要通過網絡發送時進行攔截或使用偽造的相似信息進行替換。VetDroid[18]對 TaintDroid進行了擴展,實現了基于權限的污點分析:當應用使用權限獲取相關敏感數據時,權限使用的行為會被作為污點狀態進行追蹤,從而對Android平臺上權限使用行為進行分。TaintChaser[19]基于TaintDroid擴展了隱私監測范圍,包括IMEI、電話號碼、地理位置信息、相冊、錄音、通信錄、短信、通話記錄、電子郵件等,改進了字符串跟蹤粒度,防止污點跟蹤過程中可能產生的污點爆炸問題。除此之外,MockDroid[20],Pervasive Privacy[21]等都對 TaintDroid進行了不同程度的擴展。Crowdroid[22]利用strace(linux的一個調試工具)來監控Android系統的每一次系統調用和獲得的信號,但是它沒有考慮來自Dalvik VM的信息,很難在與虛擬機上運行的程序之間建立程序依賴關系,從而不利于與虛擬機上獲取的動態信息綜合分析。Phosphor[23]是專門針對Java虛擬機平臺的污點追蹤系統,可很好地移植到各類 JVM 上,包括 Dalvik虛擬機。Phosphor無需修改操作系統,虛擬機,甚至解釋器。Phosphor是一個基于變量級別的污點追蹤系統,通過在JVM上層作一層適配,修改對象為所有字節碼,并保存對應的污點標簽。在對 Dalvik虛擬機的適配上,僅僅做了相對于 TaintDroid很小的虛擬機改動。除此之外,一些學者通過結合靜態、動態分析技術檢測隱私泄露。Capper[24]通過對應用進行反編譯,通過字節碼重寫注入相應的污點策略,并對應用進行重打包。當應用運行時,與相應的服務端進行通信,以此加入應用上下文控制,輸出泄露情況。

圖2 TaintDroid工作原理Fig.2 TaitDroid Working Principle

3 隱私泄露檢測方案評估

目前,大量國內外學者研究 Android平臺隱私泄露問題,同時提出了很多有針對性的隱私泄露檢測方案。但根據我們的學習研究,尚未有統一的評估標準來評估和規范現有的檢測機制。文獻[25]從方案的實時性、系統修改、移植性等方面分析了TaintDroid等動態分析方案修改系統源碼的缺陷。針對這一現狀,我們制定了如下的評估指標。并通過這些指標,對現有的幾款隱私泄露檢測方案進行橫向評估。

3.1 隱私泄露檢測方案評估標準

通過對現有的隱私泄露檢測方案的學習與使用,我們統計出隱私泄露檢測方案的一些主要特性指標。主要如下:

1. 誤報率。系統在運行時,由于業務交互會涉及到一些常規的數據傳播。例如,傳統的寫入數據庫或保存到本地文件操作,有些檢測系統會當成泄露路徑。

2. 漏報率。由于方案策略的不完備,亦或者待檢測應用手段特殊,導致本該被檢測出來的泄漏路徑被忽略。這對于隱私泄露系統的檢測能力是一個極大的考驗。

3. 移植性。指該方案是否會隨著Android版本的更新迭代而具備移植性。

4. 系統/應用修改。該檢測方案是需要修改系統源碼、Android虛擬機、亦或者是待檢測應用本身。

表1 隱私泄露檢測方案評估Tab.1 The Evaluation of Privacy Leak Detection Schemes

5. 及時性。能否在發生泄露的同時,檢測到該泄露行為并提示給用戶。

6. 易用性。是否需要用戶過多參與以及是否有合理的提示。

3.2 橫向評估結果

我們通過對這目前這幾款完備的隱私泄露檢測方案進行研究后,得到如表1橫向比較的結果。(表1中,“×”表示某檢測方案在該項指標中表現不理想(“××”表示較差),“√”表示某檢測方案在該項指標中表現良好(“√√”表示較為優秀)。)以下是關于靜態分析與動態分析的評估:

1. 靜態分析工作大多在應用運行前完成,主要通過靜態地分析程序代碼結構,控制流以及數據流的情況,對所有隱私數據相關的執行路徑進行列舉。靜態分析從本質上保護了隱私信息泄露,但靜態分析有一些顯著的缺陷:

(1)靜態分析只能分析顯示信息流,對于相對錯綜復雜的信息流,或者信息流出現異常情況等。都無法檢測出來,因此其漏報率比較高。

(2)靜態分析對于Java反射,JNI到native層調用,以及動態加載等這些 Android編程中的常用手段,不能檢測出隱私泄露。

(3)Android應用不同于純Java應用,沒有對應的Main方法,同時各組件又含有生命周期,只靜態分析代碼并不能體現出生命周期這一概念。現有的例如 FlowDroid,通過模擬“Main”方法并大量覆蓋系統API,這種方案務必會導致誤報率很高。

(4)靜態分析方案的分析結果往往是疑似路徑等專業結果,對于用戶而言,起點太高,需要一定的專業基礎。

2. 動態分析由于自身的特點需要在程序運行時對應用泄漏情況進行實時監控,因此監控策略的引入是主要研究目標。按照現在主流的 TaintDroid的方案,引入污點追蹤體系,不需要用戶過多參與,但仍然有如下缺點:

(1)對 Android系統虛擬機的修改,這就對Android適配帶來問題,目前 TaintDroid僅支持Android4.4,并一直未有更新的消息;同時,對于像Capper這種對應用反編譯,往字節碼中插入污點追蹤策略并重打包的方式,隨著應用加固以及簽名技術的提高,導致這種方式失敗率增加。

(2)虛擬機解釋器加入污點標記,導致虛擬機解釋時需占用更大內存,且指令變得更加復雜,應用運行時會有很明顯的卡頓,對手機性能有嚴重影響;

(3)動態分析跟蹤系統所有信息流行為,很有可能合法的信息流也被檢測出來,產生誤報可能性增大,因此可能需要更高的泄露策略配置。

4 總結與展望

本文介紹了 Android平臺隱私泄露檢測的相關工作,首先給出了隱私的定義,介紹了 Android平臺現有的隱私保護機制,同時闡述了 Android平臺隱私泄露的原因。然后,重點綜述了現有的國內外Android平臺隱私泄露檢測方案。最后,我們通過定義方案評估標準,重點評估了幾個代表性的隱私泄露檢測方案,并給出靜態分析技術以及動態分析技術的優缺點。我們認為,在未來關于隱私泄露檢測方面的研究,可以從以下兩方面進行提高:

(1)降低誤報率與漏報率。從上面分析來看,現有的方案無論是靜態分析技術還是動態分析技術,泄露檢測產生的誤報率與漏報率都很高。因此,研究合適的策略來降低方案本身的誤報率漏報率是未來主要的研究方向。

(2)動-靜結合分析技術。我們可以發現,動態分析技術與靜態分析技術各有自己的優缺點。Capper作為一款動-靜結合的檢測方案,整體指標要優于傳統的單一方案。因此,未來研究方向可以將動-靜分析結合,這樣會產生更多優秀的隱私泄露檢測方案。

[1] kantar. smartphone-os-market-share[OL]. 2016. http://cn-en.kantar.com/media/mobile/kantarworldpanel-comtech-smartphone-os-market-share/.

[2] 友盟. [友盟+]2016Q2中國移動互聯網發展報告[OL].2016.07. http://tip.umeng.com/uploads/datareport/2016q2mobilerepory.pdf?spm=0.0.0.0.sKuwvE&file=2016q2mobilere pory.pdf.

[3] Android Developers. Requesting Permissions at Run Time[OL]. https://developer.android.com/training/permissions/requesting.html.

[4] Enck W, Octeau D, McDaniel P, et al. A Study of Android Application Security[C]//USENIX secu-rity symposium.2011, 2: 2.

[5] Mahaffey K, Hering J. App Attack-Surviving the Explosive Growth of Mobile Apps[J]. 2010.

[6] 智測云. Android應用安全研究報告: 惡意扣費與山寨App高居不下[OL]. 2016.03. http://www.smarterapps.cn/index.php?app=home&mod=Appinfo&act=articleDetail&id=71.

[7] 新浪科技. Android應用審核亂象: 詐騙軟件沖上排行榜首[OL]. http://tech.sina.com.cn/i/2014-04-15/00379319140.shtml.

[8] Lam P, Bodden E, Lhota′k O, et al. The Soot framework for Java program analysis: a retrospec-tive[C]//Cetus Users and Compiler Infastructure Workshop (CETUS 2011). 2011, 15: 35.

[9] Arzt S, Rasthofer S, Fritz C, et al. Flowdroid: Precise context,flow, field, object-sensitive andlifecycle-aware taint analysis for android apps[J]. ACM SIGPLAN Notices, 2014, 49(6):259-269.

[10] Bodden E. Inter-procedural data-flow analysis with ifds/ide and soot[C]//Proceedings of the ACMSIGPLAN International Workshop on State of the Art in Java Program analysis. ACM,2012: 3-8.

[11] Li L, Bartel A, Bissyande′T F, et al. Iccta: Detecting inter-component privacy leaks in android apps[C]// Proceedings of the 37th International Conference on Software Engineering-Volume 1.IEEE Press, 2015: 280-291.

[12] Lu L, Li Z, Wu Z, et al. Chex: statically vetting android apps for component hijacking vulnera-bilities[C]//Proceedings of the 2012 ACM conference on Computer and communications security. ACM, 2012: 229-240.

[13] Wei F, Roy S, Ou X. Amandroid: A precise and general inter-component data flow analysis frame-work for security vetting of android apps[C]//Proceedings of the 2014 ACM SIGSAC Conferenceon Computer and Communications Security. ACM, 2014: 1329-1341.

[14] Gibler C, Crussell J, Erickson J, et al. AndroidLeaks:automatically detecting potential privacyleaks in android applications on a large scale[C]//International Conference on Trust and TrustworthyComputing. Springer Berlin Heidelberg, 2012: 291-307.

[15] wala.WALA[OL]. https://github.com/wala/WALA.

[16] Enck W, Gilbert P, Han S, et al. TaintDroid: an informationflow tracking system for realtimeprivacy monitoring on smartphones[J]. ACM Transactions on Computer Systems(TOCS), 2014, 32(2): 5.

[17] Hornyack P, Han S, Jung J, et al. These aren’t the droids you’re looking for: retrofitting androidto protect data from imperious applications[C]//Proceedings of the 18th ACM conference on Com-puter and communications security.ACM, 2011: 639-652.

[18] Pravin M N P. VetDroid: Analysis Using Permission for Vetting Undesirable Behaviours in Android Applications[J].

[19] 楊廣亮, 龔曉銳, 姚剛, 等. 一個面向Android的隱私泄露檢測系統[J]. 計算機工程, 2012, 38(23): 1-6.

[20] Beresford A R, Rice A, Skehin N, et al. Mockdroid: trading privacy for application functionality onsmartphones[C]//Proceedings of the 12th workshop on mobile computing systems and applications. ACM, 2011: 49-54.

[21] Ghasemi H, Haghighat A T, Razazi M, et al. Pervasive privacy: A practical context-aware systemto preserve privacy on android smartphones[C]//Information and Knowledge Technology (IKT), 2015 7th Conference on. IEEE, 2015: 1-6.

[22] Burguera I, Zurutuza U, Nadjm-Tehrani S. Crowdroid: behavior-based malware detection systemfor android[C]// Proceedings of the 1st ACM workshop on Security and privacy in smartphones andmobile devices. ACM, 2011: 15-26.

[23] Bell J, Kaiser G. Phosphor: illuminating dynamic data flow in commodity jvms[C]//ACM SIGPLAN Notices. ACM,2014, 49(10): 83-101.

[24] Zhang M, Yin H. Efficient, context-aware privacy leakage confinement for android applicationswithout firmware modding[C]//Proceedings of the 9th ACM symposium on Information, computerand communications security. ACM, 2014:259-270.

[25] Rastogi V. Uranine: Real-time Privacy Leakage Monitoring without System Modification for Android[M]//Security and Privacy in Communication Networks. Springer International Publishing, 2015.

Survey on Detecting of Application Privacy Leaksbased on Android

LI Zi-qing, WANG Yong-ning

(School of physics and electronic information engineering, Qinghai University for Nationalities QingHaiXin in 810007 China)

In recent years, with the rapid development of the Android mobile operating system, usercan use all kinds of applications conveniently. Privacy leak has become a serious security problem. This paper analyzed the key technologies of privacy leak detection existing in Android platform, andintroduced the current situation and progress in this field. This paper put forward the indicators tosolve the problem that the standard has not yet been unified for evaluating the current privacy detectiontechnologies. Finally, we evaluated these technologies and gave the assessments, hoping to promotethe criteria establishment of privacy leak detection.

: Android; Privacy; Leak and Detection

TP309

A

10.3969/j.issn.1003-6970.2017.10.014

本文著錄格式:李自清,王詠寧. Android平臺應用隱私泄露檢測與評估技術[J]. 軟件,2017,38(10):77-82

教育部“春暉計劃”合作科研項目,(S2015037)

李自清(1975-),講師,碩士,研究方向:計算機應用技術。