H9000監(jiān)控系統(tǒng)安全防護(hù)解決方案研究

韓長霖

(北京中水科水電科技開發(fā)有限公司,北京 100038)

H9000監(jiān)控系統(tǒng)安全防護(hù)解決方案研究

韓長霖

(北京中水科水電科技開發(fā)有限公司,北京 100038)

近期在工業(yè)控制領(lǐng)域及電力行業(yè)相繼出現(xiàn)信息安全事件,為消除監(jiān)控系統(tǒng)信息安全隱患,根據(jù)《電力監(jiān)控系統(tǒng)安全防護(hù)規(guī)定》以及《信息安全等級保護(hù)管理辦法》對電力系統(tǒng)安全要求,本文在等保3級標(biāo)準(zhǔn)安全防護(hù)解決方案下進(jìn)行系統(tǒng)脆弱性分析,從信息安全層次闡述脆弱性原因,并針對脆弱點給出響應(yīng)解決方案。

SCA D A信息安全;安全防護(hù)方案;等保測評方案;監(jiān)控系統(tǒng)信息安全

0 引言

近期在工業(yè)控制領(lǐng)域及電力行業(yè)相繼出現(xiàn)信息安全事件,密碼泄露事件①、烏克蘭圣誕節(jié)停電事件②、伊朗核設(shè)施震網(wǎng)病毒事件③、德國核電站停機事件④,以上與電力控制系統(tǒng)相關(guān)極強的事件,顯示了即使在工業(yè)控制系統(tǒng)獨立網(wǎng)絡(luò)環(huán)境下,信息系統(tǒng)依舊會遭到攻擊。種種跡象表明即使在高安全等級的信息安全環(huán)境,仍然無法完全保證工業(yè)控制系統(tǒng)信息安全。因此,電力行業(yè)信息安全主管部門將信息系統(tǒng)安全的重視程度及響應(yīng)能力要求進(jìn)一步提高。

根據(jù)Ponemon研究所2014年研究報告⑤,在2014年,有67%的工業(yè)控制企業(yè)的ICS/SCADA系統(tǒng)至少遭受過一次網(wǎng)絡(luò)攻擊。根據(jù)2015 Dell Security Annual Threat Report⑥,近3年來針對SCADA系統(tǒng)的惡意攻擊在逐年增加。國內(nèi)外工業(yè)控制系統(tǒng)設(shè)備漏洞大量被曝光。

國外針對工業(yè)控制系統(tǒng)信息安全有著完整的管理要求及配套規(guī)范,國際電工委員會制定了IEC62443(ISA99)工控安全標(biāo)準(zhǔn)。北美電力可靠性組織(NERC)制定的《關(guān)鍵設(shè)施保護(hù)》標(biāo)準(zhǔn)為強制標(biāo)準(zhǔn),需要強制執(zhí)行。

借鑒國際上信息安全保障機制,以及電力系統(tǒng)信息安全的嚴(yán)峻形勢,國內(nèi)針對電力行業(yè)信息系統(tǒng)安全也有信息安全相關(guān)政府規(guī)定。

(1)國家發(fā)展和改革委員會令[2014]第14號《電力監(jiān)控系統(tǒng)安全防護(hù)規(guī)定》。(以下簡稱《安防規(guī)定》);

(2)國家能源局2015年36號文《國家能源局關(guān)于印發(fā)電力監(jiān)控系統(tǒng)安全防護(hù)總體方案和評估規(guī)范的通知》、附件1《電力監(jiān)控系統(tǒng)安全防護(hù)總體方案》、附件4《發(fā)電廠監(jiān)控系統(tǒng)安全防護(hù)方案》。

(3)公安部、國家保密局、國家密碼管理局、國務(wù)院信息化工作辦公室《關(guān)于印發(fā)<信息安全等級保護(hù)管理辦法>的通知》(公通字(2007)43號)。(以下簡稱《等保測評》)

本文從分析當(dāng)前水電站監(jiān)控系統(tǒng)安全防護(hù)解決方案為出發(fā)點,分析在當(dāng)前安全架構(gòu)下安全防護(hù)方案脆弱點,從監(jiān)控系統(tǒng)自身安全角度提出應(yīng)對策略。

1 安全防護(hù)體系發(fā)展

《電力監(jiān)控系統(tǒng)安全防護(hù)規(guī)定》由《電力二次系統(tǒng)安全防護(hù)規(guī)定》發(fā)展而來,自2014年9月1日起施行。2004年12月20日原國家電力監(jiān)管委員會發(fā)布的《電力二次系統(tǒng)安全防護(hù)規(guī)定》(國家電力監(jiān)管委員會令第5號)同時廢止。

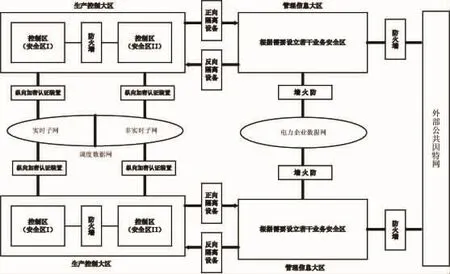

《安防規(guī)定》的核心思想是“安全分區(qū)、網(wǎng)絡(luò)專用、橫向隔離、縱向認(rèn)證”,根據(jù)核心思想設(shè)計的經(jīng)典電力系統(tǒng)分區(qū)隔離防護(hù)結(jié)構(gòu)圖如圖1所示。其所涉及的安全防護(hù)設(shè)備包括:防火墻、正(反)向隔離裝置、縱向加密裝置,借助以上設(shè)備實現(xiàn)了《安防規(guī)定》的要求。

圖1 電力系統(tǒng)分區(qū)隔離防護(hù)架構(gòu)圖

隨著等保測評工作的開展,《等保測評》規(guī)定信息系統(tǒng)安全等級保護(hù)工作直接作用于具體的信息和信息系統(tǒng)。按照規(guī)定對電力生產(chǎn)系統(tǒng)的保護(hù)要有著進(jìn)一步提升。本文只討論《等保測評》信息安全技術(shù)范疇內(nèi)容。

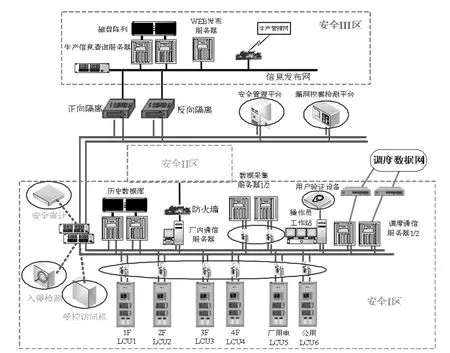

根據(jù)《等保測評》要求,總裝機1 000 MW及以上水電站監(jiān)控系統(tǒng),需滿足3級要求,在技術(shù)方面滿足網(wǎng)絡(luò)惡意代碼防范、剩余信息保護(hù)、抗抵賴等3項要求。同時,對身份鑒別、訪問控制、安全審計、數(shù)據(jù)完整性及保密性方面在強度上有所要求;在管理方面增加了監(jiān)控管理和安全管理中心等兩項要求。

因此在《安防規(guī)定》現(xiàn)有安全防護(hù)架構(gòu)下,需要新增安全防護(hù)設(shè)備,實現(xiàn)等保測評3級防護(hù)要求。圖2是水電站監(jiān)控系統(tǒng)安全防護(hù)結(jié)構(gòu)圖。

圖2 監(jiān)控系統(tǒng)安全防護(hù)結(jié)構(gòu)圖

2 監(jiān)控系統(tǒng)信息安全脆弱性分析

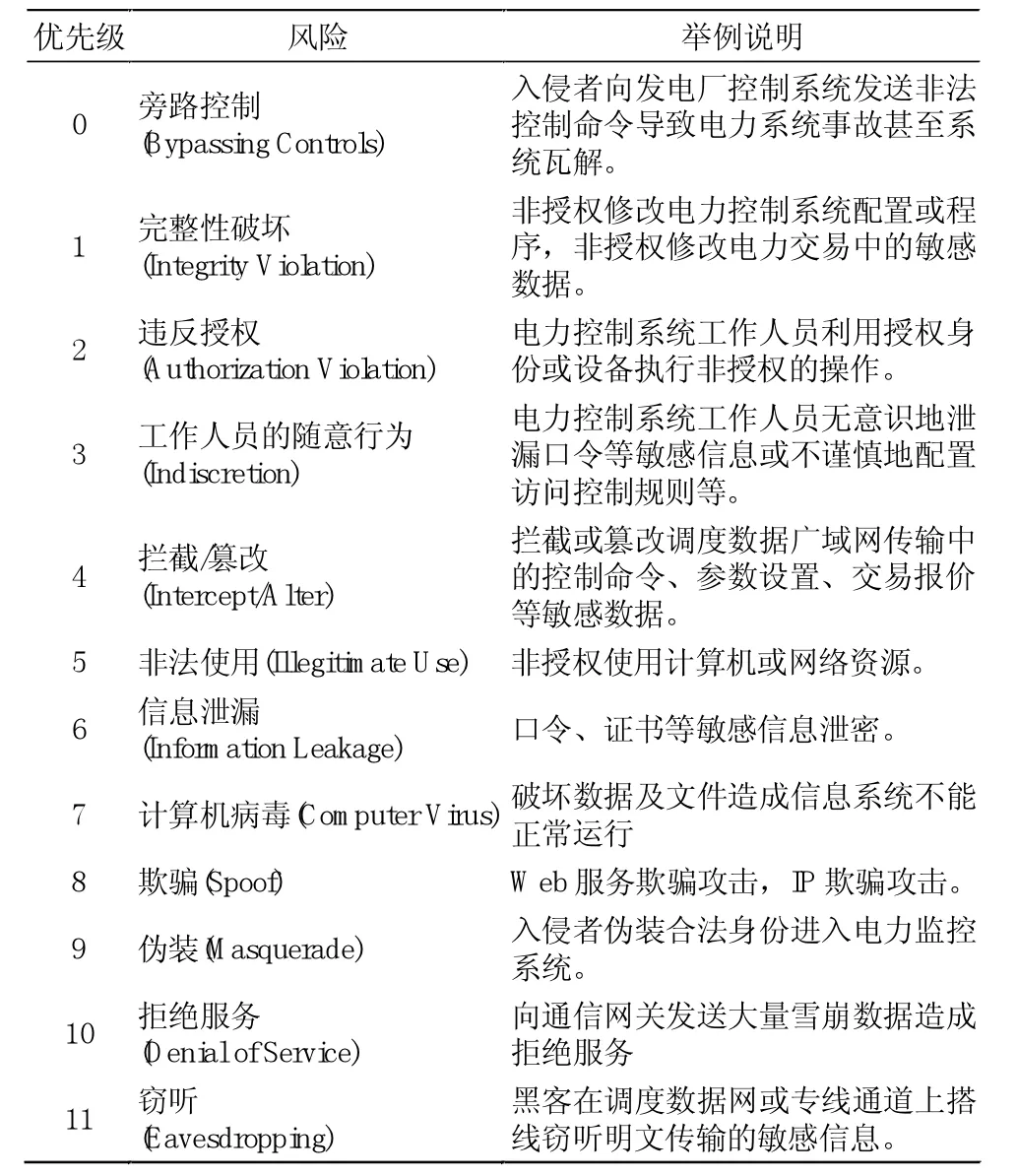

下面討論一下按照《等保測評》3級要求添加安全設(shè)備后的監(jiān)控系統(tǒng)安全防護(hù)方案,是否可以解決現(xiàn)有監(jiān)控系統(tǒng)信息安全威脅。參考電力二次系統(tǒng)主要安全風(fēng)險統(tǒng)計表(表1),最高優(yōu)先級0旁路控制和優(yōu)先級4攔截/篡改兩種重點攻擊下進(jìn)行系統(tǒng)脆弱性分析。

表1 電力二次系統(tǒng)主要安全風(fēng)險統(tǒng)計表

在設(shè)備間通信情況以及網(wǎng)絡(luò)拓?fù)渥兓闆r下有可能發(fā)生以上0級、4級兩種攻擊行為,在監(jiān)控系統(tǒng)中存在以下兩種通信方式:

主機與PLC之間通信;

主機與主機之間通信。

2.1 主機與PLC之間通信脆弱性分析

主機與PLC之間通常采用Modbus/TCP規(guī)約進(jìn)行通信,存在以下脆弱性關(guān)鍵點。

(1)目前在TCP建立鏈接階段,以IP進(jìn)行識別,不具備認(rèn)證功能,只要獲取IP地址即可創(chuàng)建連接,實現(xiàn)旁路控制。

(2)目前TCP通信方式下明文通信,惡意主機收集網(wǎng)絡(luò)包后,可能復(fù)制非法命令報文,實現(xiàn)旁路控制。

2.2 主機與主機之間通信脆弱性分析

主機與主機之間有多重通信方式,以常見標(biāo)準(zhǔn)通信方式IEC60870-5-104為例,說明主機間存在脆弱性關(guān)鍵點。

(1)目前IEC104建立連接階段,以IP進(jìn)行標(biāo)識,只能進(jìn)行主機IP地址判別,不具備用戶名密碼等認(rèn)證功能,只要假冒合法的主機IP地址即可創(chuàng)建連接,實現(xiàn)旁路控制。

(2)IEC104使用通信點表進(jìn)行兩端通信,通過惡意修改兩端點表,對系統(tǒng)可能產(chǎn)生威脅。

(3)目前IEC104同意基于TCP通信方式下明文通信,惡意主機收集網(wǎng)絡(luò)包后,可能復(fù)制非法命令報文,實現(xiàn)旁路控制。

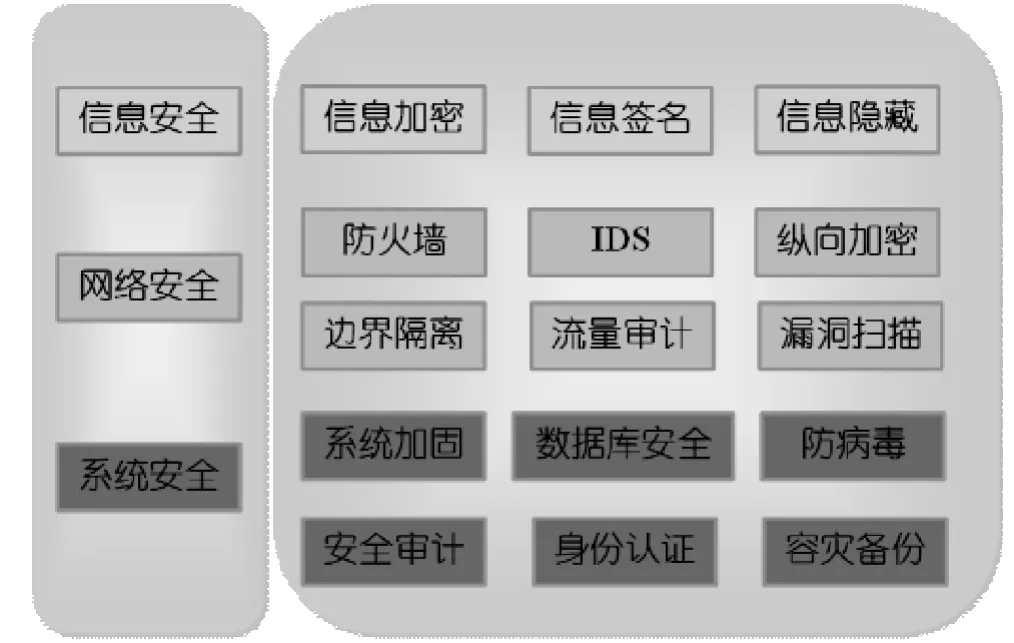

在完善的安全防護(hù)體系下,依舊存在系統(tǒng)脆弱性關(guān)鍵點,究其原因,可以從信息系統(tǒng)安全層次圖(圖3)看到,目前安全防護(hù)體系集中在網(wǎng)絡(luò)安全和系統(tǒng)安全兩個硬件層次對系統(tǒng)進(jìn)行防護(hù),而對信息本身的安全沒有采取應(yīng)對措施。

圖3 信息系統(tǒng)安全層次圖

2.3 主機拓?fù)浯嗳跣苑治?/p>

目前安全體系架構(gòu)下,無法對主機拓?fù)溥M(jìn)行有效管理,當(dāng)主機退出再重新接入網(wǎng)絡(luò)后,無法確定新接入主機的合法性。現(xiàn)有安全防護(hù)方案下并不具備拓?fù)浣Y(jié)構(gòu)實時監(jiān)控能力。

水電廠監(jiān)控系統(tǒng)中所傳遞的信息,主要由監(jiān)控系統(tǒng)本身所產(chǎn)生、傳輸、處理,因此需要從監(jiān)控系統(tǒng)自身尋找解決方案。

3 H9000監(jiān)控系統(tǒng)信息安全措施

從信息系統(tǒng)中信息本身安全角度出發(fā),H9000監(jiān)控系統(tǒng)通過使用信息加密、信息簽名、信息隱藏等方式,尋找解決方案。

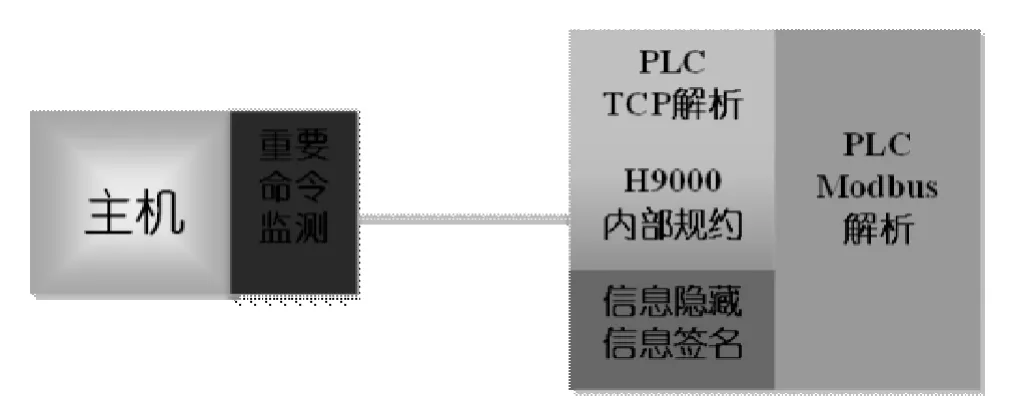

3.1 主機與PLC信息安全傳遞實現(xiàn)

由于PLC硬件本身目前不具備加密模塊,只能從信息本身實現(xiàn)消息安全傳遞機制,借助信息簽名、信息隱藏、信息加密3種技術(shù),可以快速實現(xiàn)信息安全傳輸。

圖4 PLC信息安全解決方案

重要命令監(jiān)測模塊作用在于判斷機組停機、斷路器操作等重要操作命令,當(dāng)在網(wǎng)絡(luò)出現(xiàn)此類命令時智能判斷該命令是否是偽造或誤動命令并產(chǎn)生報警。例如,當(dāng)網(wǎng)絡(luò)中出現(xiàn)某操作員站下達(dá)機組停機操作命令時,系統(tǒng)檢測當(dāng)前操作員站是否處在人員操作狀態(tài),并且是否當(dāng)前操作在主機停機控制畫面。如果該主機并未進(jìn)行以上操作,判斷可能產(chǎn)生惡意下令。

由于主機與PLC之間使用Modbus/TCP方式通信,PLC接收到主機TCP報文后先要根據(jù)H9000規(guī)約進(jìn)行轉(zhuǎn)換后,才進(jìn)行命令解析。惡意攻擊想做到有指向性的攻擊具體設(shè)備,首先得能正確解析H9000內(nèi)部規(guī)約后才能完成。但是在無法解析H9000內(nèi)部規(guī)約前提下通過報文復(fù)制的方式,仍然可以實現(xiàn)惡意攻擊。

信息隱藏+信息簽名方式可以實現(xiàn)報文的防偽性安全傳遞。

信息簽名:主機每次發(fā)送命令信息的同時,發(fā)送一個消息簽名。PLC接收到報文后,驗證消息簽名,驗證通過后才執(zhí)行下令操作。信息簽名每次下令都會存放不同內(nèi)容,因此即使通過報文復(fù)制的方式進(jìn)行攻擊,依然會被PLC認(rèn)定為非法消息。

信息隱藏:通過分析現(xiàn)有規(guī)約空位,將信息簽名存放在報文空位中。對現(xiàn)有規(guī)約不產(chǎn)生影響。不影響PLC正常通信。

3.2 主機與主機信息安全傳遞實現(xiàn)

IEC104可能涉及到不同廠家系統(tǒng)間通信,單純改造一側(cè)通信程序無法完成信息安全傳遞,但是同樣可以對IEC104進(jìn)行改造,在不改變規(guī)格通用性的前提下實現(xiàn)信息安全傳遞。在調(diào)控一體化模式下,如果主站與從站采用相同廠家系統(tǒng),信息安全改造可行。

與PLC通信類似,信息隱藏+信息簽名方式可以實現(xiàn)報文的防偽性安全傳遞,并且不改變規(guī)約的通用性。

針對惡意篡改通信點表攻擊方式,可采用通信建鏈后,首先傳遞點表進(jìn)行驗證,再進(jìn)行數(shù)據(jù)通信來解決點表不一致問題。

3.3 主機拓?fù)浒踩珜崿F(xiàn)

借助H9000系統(tǒng)Hman模塊,實現(xiàn)監(jiān)控系統(tǒng)拓?fù)鋵崟r監(jiān)測,主機信息實時檢測,網(wǎng)絡(luò)拓?fù)湫畔⒆兓⒅鳈C硬盤、網(wǎng)絡(luò)、I/O等資源出現(xiàn)異常后,會實時在監(jiān)控系統(tǒng)報警。通過主機加載安全認(rèn)證模塊,可以實現(xiàn)防止主機欺騙接入網(wǎng)絡(luò)。

4 結(jié)論

《安防規(guī)定》和《等保測評》對信息系統(tǒng)安全防護(hù)要求做出了詳細(xì)規(guī)定,信息安全實現(xiàn)不能單純依賴于信息安全硬件設(shè)備,監(jiān)控系統(tǒng)本身也需要對信息安全功能有所考慮。只有同時兼顧操作系統(tǒng)安全、網(wǎng)絡(luò)完全、信息安全以及嚴(yán)格執(zhí)行信息安全規(guī)章制度,才能提高系統(tǒng)完全能力。采集等通信設(shè)備出廠默認(rèn)密碼清單,涉及清單上設(shè)備在國內(nèi)電力監(jiān)控系統(tǒng)及其他行業(yè)工業(yè)控制系統(tǒng)大量使用。2016年3月份主要電力公司已開展排查。

②烏克蘭圣誕節(jié)停電事件:2015年圣誕節(jié),烏克蘭電網(wǎng)遭到惡意攻擊,導(dǎo)致大范圍停電4 h以上。

③伊朗核設(shè)施震網(wǎng)病毒事件:2010年在伊朗核設(shè)施中采用的西門子PLC控制器本身受到了病毒攻擊,世界上首次出現(xiàn)針對PLC控制器本身的病毒。本次事件標(biāo)志著工業(yè)控制系統(tǒng)本身和其他信息系統(tǒng)一樣遭受到攻擊,工業(yè)控制系統(tǒng)信息安全面臨新的挑戰(zhàn)。

④德國核電站關(guān)閉事件:2016年4月26日,核電站信息安全部門在信息安全檢查過程中,核燃料裝載控制系統(tǒng)發(fā)現(xiàn)病毒入侵,電站采取緊急措施主動關(guān)閉了核電站。

⑤http://www.unisys.com/insights/critical-infrastructure-security/.

⑥2015 Dell Security Annual Threat Report是DELL信息安全部門發(fā)布的2015年信息安全年報,其中有對國際范圍內(nèi)ICS/SCADA系統(tǒng)攻擊報告進(jìn)行統(tǒng)計。

TP277

A

1672-5387(2017)07-0013-04

10.13599/j.cnki.11-5130.2017.07.004

2017-04-27

韓長霖(1982-),男,高級工程師,從事水電站計算機系統(tǒng)研制開發(fā)等工作。