OCTAVE風險評估方法在涉密局域網的應用研究

王東揚+楊利濤+李昆菊+張哲

(裝甲兵工程學院)

摘 要: 涉密局域網安全風險評估是保證涉密網絡安全的重要手段,是網絡系統風險管理的重要內容,本文在研究了現有風險評估方法的基礎上 ,提出在涉密局域網絡引入OCTAVE風險評估方法,以加強涉密局域網絡的安全性,并對OCTAVE在涉密局域網絡中的應用進行了詳細分析,為涉密局域網的安全性提出了幾點安全措施及建議。

關鍵詞: OCTAVE;評估

1 引言

在以信息化為主體的時代,涉密局域網安全保密要求越發突出,建設涉密局域網絡風險評估是網絡安全管理工作的第一步,明確在建設中網絡自身的安全現狀,確立重點保護對象,找出存在的問題、隱患和漏洞,對潛在的安全威脅、薄弱環節、防護措施等進行分析,以便采取有針對性的策略措施,最大程度地降低網絡的安全風險,建立真正意義上的切實可行的安全體系。OCTAVE風險評估方法是廣泛應用的一種風險評估方法,由于其自導向及組合評估的特點,非常有利于涉密局域網的安全。本文提出了在涉密局域網中采用OCTAVE風險評估方法,并對其具體應用進行分析,為提高涉密網路的安全性提出了相關建議。

2OCTAVE在涉密局域網風險評估方法

2.1基本原則

OCTAVE法(Operationally Critical Threat,Asset and Vulnerability Evaluation,可操作的關鍵威脅、資產和弱點評估)是由美國卡內基·梅隆大學下屬CERT中心于1999年開發的用來定義安全風險評估方法的典型代表,是一種綜合的、系統的、與具體環境相關和自主的安全風險評估方法。OCTAVE安全風險評估以自主、適應度量、執行一定義的過程、連續過程的基礎。

2.2主要因素

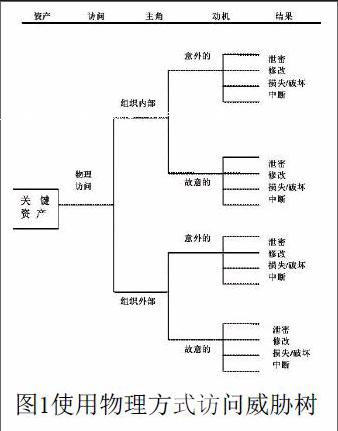

OCTAVE是一種基于涉密網絡資產驅動評估方法,它根據涉密網絡的資產所處的保密環境來搭建組織的風險框架。同時,涉密資產也是組織評估的業務目標,以及進行評估時收集的與安全相關的信息之間的聯系手段。OCTAVE法所評估的對象是那些被判定為對網路涉密程度最高的關鍵資產,一般涉密資產、威脅類型、威脅所涉及的區域、威脅發生的結果、結果產生的影響以及影響程度聯系在一起,以確定緩解風險的計劃,在這個過程中需要建立一系列表格,將各部分的內容對應起來,其中威脅源可為以下類型人故意行為、人為意外行為、系統問題、其他問題等。

2.3評估層次

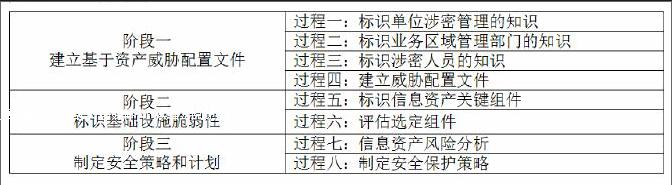

OCTAVE使用組織的資產作為重點考慮對象,使評估活動中必須考慮的威脅和風險數量大大減少,它使用一種三階段八過程的方法對組織問題和技術問題進行研究。

2.3.1第一階段,建立基于資產的威脅配置文件:

從組織單位的角度進行的評估,組織的全體涉密人員闡述他們的看法,如什么對單位重要(與信息相關的資產),當前應該采取什么措施來保護這些資產等等。分析整理這些信息,確定對組織單位最重要的資產(關鍵資產),并識別出這些資產的威脅。配置文件通過以下屬性來對威脅進行形式化的識別:設備資產、訪問方式、主角、動機、結果,如圖 1 和圖 2 。

第二階段,識別基礎設施的薄弱點:

在此階段,分析團隊識別出與每種關鍵資產相關的關鍵涉密網絡和組件,然后對這些關鍵組件進行分析,找出關鍵資產存在的技術上的脆弱點。

第三階段,制定安全策略和計劃:

在此階段,分析團隊識別出組織單位的關鍵資產風險,并確定要采取的措施。根據對收集到的信息所做的分析,為組織單位制定保護策略和風險減緩計劃,以解決關鍵資產的風險。

2.4主要安全威脅

在此階段的評估中,需要利用第一階段中資產的識別及分類結果對重要資產進行威脅性分析。涉密局域網面臨的安全威脅基本可以分為兩類:一類是非人為的安全威脅,另一類是人為造成的安全威脅。

2.4.1非人為安全威脅

非人為的安全威脅主要分為兩類,一類是自然災難,另一類為技術局限性。涉密局域網絡都是在一定的地理環境下運行,自然災難對網絡的威脅也是非常嚴重的,典型的自然災難包括地震、水災、火災、風災等。自然災難可以對網絡造成毀滅性的破壞。

同所有技術一樣,網絡安全也不是十全十美的,技術本身也存在局限性、漏洞和缺陷,人們很難預先知道。典型的漏洞包括系統、硬件、軟件的設計漏洞、實現漏洞和配置漏洞。涉密網絡的高度復雜性,信息技術的高速發展和變化,使得涉密網絡的漏洞成為嚴重威脅涉密網絡安全的最大隱患。

2.4.2人為安全威脅

2.4.2.1內部人員安全威脅。內部人員安全威脅往往由內部合法人員造成,他們具有對涉密網絡的合法訪問權限。內部安全威脅分為惡意和非惡意兩種,即惡意攻擊和非惡意威脅。內部人員惡意攻擊出于各種目的,對所使用的涉密網絡實施攻擊;非惡意威脅則是由于合法用戶的無意行為造成了對涉密網絡的攻擊,如將系統口令泄露給他人、或未妥善保管存有重要信息的介質而使信息被他人竊取等,他們并非故意要破壞信息和系統,但由于誤操作、經驗不足、培訓不足而導致一些特殊的行為,對網絡安全性造成了無意的破壞。典型的內部攻擊有;惡意修改數據和安全機制配置參數;惡意建立未授權的網絡連接;惡意的物理損壞和破壞;無意的數據損壞和破壞等。

2.4.2.2被動攻擊威脅。這類攻擊主要包括被動監視開放的通信信道(如無線電、衛星、微波和公共通信網絡)上的信息傳送。被動攻擊主要是了解所傳送的信息,一般不易被發現。典型的被動攻擊有:監視通信數據;解密加密不善的通信數據;口令截獲等。

2.4.2.3主動攻擊威脅。主動攻擊為攻擊者主動對涉密網絡實施攻擊,包括企圖避開安全保護、引入惡意代碼,以及破壞數據和系統的完整性。典型的例子有:修改數據;截獲數據;插入數據;盜取合法建立的會話,越權訪問;利用緩存區溢出(BOF)漏洞執行代碼;插入和利用惡意代碼(如木馬、后門、病毒等);利用協議、軟件、系統故障和后門;拒絕服務攻擊等。

2.4.2.4臨近攻擊威脅。此類攻擊的攻擊者試圖在地理上盡可能接近被攻擊的網絡、系統和設備,目的是修改、收集信息,或者破壞系統。在涉密網絡,臨近攻擊最容易發生在沒有良好保安措施的地方;此外,缺乏安全意識也容易造成臨近攻擊。這種接近可以是公開的和秘密進入的,也可以是兩種都有。典型的臨近攻擊有:偷取磁盤后又還回;偷窺屏幕信息;收集作廢的打印紙;物理毀壞通信線路等。

2.4.2.5分發攻擊威脅。分發攻擊是指在網絡涉及硬件的開發、生產、運輸、安裝階段,攻擊者惡意修改設計、配置等行為。在涉密網絡中,尤其要注意使用合法的國內軟件產品,從正式廠家選購硬件產品,由有保密資質的集成商和服務商提供外包服務,否則,設備、軟件的采購和交付,系統建設等將成為安全威脅的主要來源之一。典型的分發攻擊有:利用開發制造商的設備上修改軟硬件配置;在產品分發、安裝時修改軟硬件配置等。

2.5安全策略

針對前兩個階段內對涉密網絡的資產的識別及分類、安全威脅的確定以及脆弱性分析,在本階段的評估中,我們會根據涉密網絡的特點及前面所得到的結論對涉密網絡提出以下幾點安全策略:

2.5.1建立良好的系統體系結構:此項工作應在建立系統初期完成。建立涉密網絡結構時,應明確劃分系統的各層次/部分、各層次/部分具有的功能及提供的服務、對各層次/部分網絡能進行訪問及操作的人員,對整體局域網、子網及VPN專用網進行良好地規劃以方便管理。

2.5.2配置安全的系統防護措施:系統的安全防護措施包括物理安全、網絡安全兩大方面。其中,物理安全指設備在安全的環境下運行,有很好的制度或管理員制度確保系統設備不會受到人為的損壞及攻擊。網絡安全從總體來看是在網絡邊緣配備防火墻、IDS及病毒掃描設備或系統。

2.5.3制定合理的安全管理措施:這主要包括:a.制定涉密信息安全策略。涉密信息安全策略是實施所有涉密網絡安全措施的根本出發點,是涉密網絡安全目標的明確表達,因此,每一個涉密網絡都應該制定相應的信息安全策略。b.設立安全管理單位,確定其職責、職能,建立相應的管理制度。c.對涉密網絡信息資產進行管理。信息資產是信息安全保護的最小單元,因此,必須明確信息是重要的信息資產。典型的信息資產有各類數字化的網絡文檔、網絡數據、訪問記錄等,此外涉密網絡中的軟件、硬件、通信設施、通信帶寬等也是重要的信息資產,應該予以明確,進行管理。d.對人員實施安全管理。人員的安全管理包括人員培訓、安全意識的宣傳教育、敏感部門人員的篩選、保密協議等。e.對涉密網絡的物理環境實施安全保護。物理防護是涉密網絡安全保護的基礎,它的主要內容包括防火、防盜、防自然災害等。f.制定網絡涉密相應的通信和操作規程、規定。g.網絡涉密的開發和維護實施安全管理。

2.5.4培養良好的用戶安全意識:涉密網絡中存在的最大安全隱患是系統內部人員。先不考慮有不良意圖的內部人員,一般內部涉密人員首先要具有良好的安全意識,如對個人電腦設置口令、妥善保管自己的電腦口令及電子網絡的系統口令、對一些重要文件及資料的保存及網上傳輸都應進行相應的安全保護、對個人的辦公機器進行安全性維護(如及時更新系統、安全防病毒軟件、有良好的上網習慣等)。以上這些都是涉密網絡涉密人員所應具有的最基本的安全意識,要更好地提高涉密網絡的整體安全性,應對涉密人員進行全面的強制性的安全培訓,并有提供相關的安全性信息。

3結束語

OCTAVE 方法是一種系統化、操作性強的,對網絡安全進行評估并制定出相應對策

的評估方法。它可以有效地對單位內關鍵的信息資產所面臨的安全風險進行全面分析,使單位能夠及時采取措施對重要的戰略資源進行保護, 增強了單位應對軍事變化和突發事件的能力, 同時也很好地解決了部隊在實施信息化過程中所遇到的安全、效率與成本三者間的矛盾問題。通過應用 OCTAVE 方法對信息資產進行風險評估后,部隊應進一步做好風險管理工作,為高效、穩定的運作創造一個安全良好的環境。

參考文獻

[1] 陳文偉.決策支持系統及其開發.北京:清華大學出版社,2000

[2] 吳唏譯.信息安全管理.北京:清華大學出版,2003

[3] ButlerS A, Fischbeck P. Multi-attribute risk assess-ment, technicalreportCMD-CS-01-169 [R ]. CarnegieMellonUniversity:CarnegieMellonUniversity, 2001.

[4] LiuSifeng,ShiBin.Anevaluationsystem on developmen to fscienceand technology park[C] Proceedings of AsiaPacificRegional Workshop on Scienceand Technology Park Development.Jakarta:UNESCO, 2007: 46-58.