面向路由器的漏洞探測技術研究

劉龍龍,張建輝,楊 夢

(國家數(shù)字交換系統(tǒng)工程技術研究中心 河南 鄭州450000)

面向路由器的漏洞探測技術研究

劉龍龍,張建輝,楊 夢

(國家數(shù)字交換系統(tǒng)工程技術研究中心 河南 鄭州450000)

隨著國內信息技術的迅猛發(fā)展,網(wǎng)絡的規(guī)模和應用場景不斷擴大和延伸,不論家庭路由器還是核心骨干網(wǎng)路由器的使用率在不斷提高,但隨之而來的是各種安全性問題,近年來關于路由交換設備的安全漏洞問題被頻頻曝光。文章中探討了目前路由器面臨的安全問題,提出并實現(xiàn)了基于漏洞庫匹配的路由器漏洞探測技術,最后驗證證明該方法具有發(fā)現(xiàn)路由器漏洞的能力。

路由器;安全漏洞;漏洞探測;路由協(xié)議

路由器是網(wǎng)絡通信過程中的重要網(wǎng)絡設備,其用來連接不同的網(wǎng)絡或網(wǎng)段,是網(wǎng)絡通信的交通樞紐。如果某個網(wǎng)絡的核心路由器遭到惡意攻擊,那么將會造成整個網(wǎng)絡通信的癱瘓,因此路由設備的安全問題關系到整個網(wǎng)絡的安全性。因此,路由交換設備的安全性問題近年來越來越受到社會各界的關注。統(tǒng)計表明,目前路由設備的安全性不容樂觀,不論家用路由器還是企業(yè)骨干網(wǎng)核心路由器都爆出過安全漏洞問題。因此,如果通過技術手段探測出路由器交換設備上潛藏的安全漏洞,將會成為安全領域的一個重要研究方向。

1 路由器安全現(xiàn)狀

研究發(fā)現(xiàn)路由器面臨的安全性問題主要有:DOS攻擊、網(wǎng)絡監(jiān)聽、會話劫持、未授權訪問、信息竊取以及路由偽裝等。而目前惡意攻擊者對路由器實施攻擊時采用的技術主要有:口令破解、協(xié)議漏洞攻擊、重定向攻擊、繞過過濾以及SNMP攻擊和IP碎片攻擊等[1]。概括起來講,路由器面臨的安全性問題可分為三大類:一類是路由器通信協(xié)議漏洞造成的安全性問題,一類是路由器自 身軟件或硬件造成的安全問題,另一類是網(wǎng)絡設備管理員不當?shù)墓芾砼渲迷斐傻陌踩詥栴}。

1.1路由器通信協(xié)議漏洞

路由協(xié)議制定之初,沒有過多的考慮安全性問題,而且當初只是為了用于進行學術研究。但隨著信息技術的發(fā)展和網(wǎng)絡環(huán)境的越來越復雜,當初設計的通信協(xié)議就暴漏出了許多缺陷,這些缺陷給路由器安全帶來了很大的安全隱患。

1)OSPF協(xié)議漏洞

OSPF協(xié)議是一種鏈路狀態(tài)路由協(xié)議,參與通信的每個路由器都擁有一個完整的路由表,該路由表記錄著整個網(wǎng)絡的拓撲信息,路由器之間通過周期性的泛洪LSA來更新路由信息[2]。OSPF協(xié)議設計時考慮了一定的安全性,比如分層路由機制、可靠泛洪機制以及加密驗證機制,但是面對日益惡劣的網(wǎng)絡環(huán)境,其已不足以確保其安全性,目前OSPF協(xié)議仍存著安全問題。

OSPF協(xié)議通過周期性的泛洪LSA來更新每個路由器的路由表拓撲信息。OSPF路由器通告LSA時不但會通告自身的鏈路狀態(tài)信息,也會轉發(fā)從相鄰路由器獲得的LSA信息,而這一特性恰恰可成為惡意攻擊者發(fā)起進攻的出發(fā)點[3]。OSPF協(xié)議沒有端到端的認證機制,因此路由器間互相通告的LSA信息面臨被篡改偽造的危險,如果惡意攻擊者攻破并控制網(wǎng)路中的其中一臺路由器,攻擊者不僅可以篡改該路由器產(chǎn)生的LSA信息,也可以篡改從相鄰路由器接收的LSA信息,那么攻擊者對局部的攻擊就可以擴散影響到整個網(wǎng)絡[4]。

2)RIP協(xié)議漏洞

RIP協(xié)議默認不使用任何認證機制,這種情況下通過抓包分析發(fā)現(xiàn)路由器間傳遞的數(shù)據(jù)報文包含完整的路由信息,在實際網(wǎng)絡環(huán)境中如果惡意攻擊者截獲了沒有采取認證機制的報文,那么攻擊者就可以通過分析報文信息對特定目標發(fā)動攻擊[5]。但是實踐證明不論是采取明文還是MD5認證機制,惡意攻擊者都可以通過縝密的技術手段加以破解。因此,有關文檔就建議對路由器進行內部協(xié)議配置時,最好使用OSPF協(xié)議取代RIP協(xié)議[6]。

RIP協(xié)議默認不使用任何認證機制,這種情況下通過抓包分析發(fā)現(xiàn)路由器間傳遞的數(shù)據(jù)報文包含完整的路由信息,在實際網(wǎng)絡環(huán)境中如果惡意攻擊者截獲了沒有采取認證機制的報文,那么攻擊者就可以通過分析報文信息對特定目標發(fā)動攻擊[7]。但是實踐證明不論是采取明文還是MD5認證機制,惡意攻擊者都可以通過縝密的技術手段加以破解。因此,有關文檔就建議對路由器進行內部協(xié)議配置時,最好使用OSPF協(xié)議取代RIP協(xié)議[8]。

3)BGP協(xié)議漏洞

研究表明,BGP協(xié)議的路由表更新機制存在安全漏洞,容易遭受到DDOS(分布式拒絕服務)攻擊,而且BGP協(xié)議無法驗證路由信息的真實性和完整性,這樣存在前綴劫持的風險。由于BGP協(xié)議在傳輸層使用面向連接的TCP協(xié)議進行數(shù)據(jù)傳輸,而TCP協(xié)議自身又存在著安全漏洞,比如TCP協(xié)議存在會話被劫持和篡改的漏洞,那么這就會對BGP協(xié)議的安全性帶來威脅[9]。惡意攻擊者會利用TCP協(xié)議的安全漏洞竊取BGP協(xié)議的路由信息,進而會刪除、篡改、重播BGP路由信息,從而造成路由震蕩,其直接影響會造化整個網(wǎng)絡通信的中斷。因此,如果BGP協(xié)議的路由信息遭到泄漏,那么將對整個網(wǎng)絡造成嚴重的危害[10]。

1.2路由器自身軟件系統(tǒng)漏洞

路由器作為專用的計算機,其自身同樣需要相應的操作系統(tǒng)進行軟硬件資源管理,典型的代表有思科公司研發(fā)的IOS (Internet Operation System,網(wǎng)際互聯(lián)操作系統(tǒng)),該系統(tǒng)用于支持路由器的管理和運行[11],并提供相應的用于安全維護的管理規(guī)則。但是,即使是經(jīng)過嚴密安全考慮和設計的思科IOS也存在著公開發(fā)布的安全漏洞。目前來看,其安全漏洞主要體現(xiàn)在堆緩沖區(qū)溢出造成的漏洞以及服務客戶端造成的漏洞。

1.3不當?shù)墓芾砼渲迷斐傻穆┒?/p>

網(wǎng)絡管理員對設備的錯誤或不當配置也可能產(chǎn)生受攻擊的漏洞。如默認的口令密碼、弱口令,開啟了存在隱患的網(wǎng)絡服務,如SNMPv1/v2,配置了默認的Community string、CDP協(xié)議等[12]。攻擊者通過字典攻擊技術,通過遠程訪問方式(TELNET,F(xiàn)TP,SSH,HTTP(s)等)猜測和暴力破解路由器的用戶名和口令,或者利用其他手段獲得配置文件通過對口令破解得到用戶名與口令,從而獲得路由器的控制權限,遠程控制與管理路由器,危害整個網(wǎng)絡的安全性[13]。

2 路由器漏洞探測技術的實現(xiàn)及驗證

2.1漏洞探測技術實現(xiàn)原理

漏洞探測技術的基本原理為:先使用端口掃描技術探測路由器上處于激活狀態(tài)的端口,然后根據(jù)端口狀態(tài)可探測出目標路由器上開啟了那些服務。最后,向目標路由器特定端口發(fā)送具有特征碼信息的數(shù)據(jù)包,根據(jù)路由器反饋的信息檢索漏洞庫查看是否有匹配的漏洞信息存在[14]。在掃描過程中,漏洞掃描器向特定服務的端口發(fā)送特征信息數(shù)據(jù)包以激發(fā)可能存在的安全漏洞,或者漏洞掃描器根據(jù)反饋的數(shù)據(jù)包信息探測出目標路由器運行的IOS版本,然后再根據(jù)反饋信息與漏洞掃描器提供的漏洞特征庫進行一一匹配,查看是否有相應的符合匹配特征的漏洞[15]。

文中實現(xiàn)的漏洞探測技術主要探測的是路由器IOS相關的安全漏洞,其實漏洞掃描的過程其實也是對目標路由器進行相應安全評估的過程,為下一步漏洞利用技術提供必要的目標信息。

Cisco IOS漏洞探測技術是基于網(wǎng)絡檢測技術來檢驗IOS系統(tǒng)是否有存在可利用的漏洞。文中設計的 IOS漏洞掃描工具采用的是漏洞庫匹配方式實現(xiàn)的,并利用Python腳本語言實現(xiàn)了對當前已知的主要的8種 Cisco IOS漏洞的掃描探測,具體漏洞信息如表1所示。

表1 思科路由器漏洞及其描述

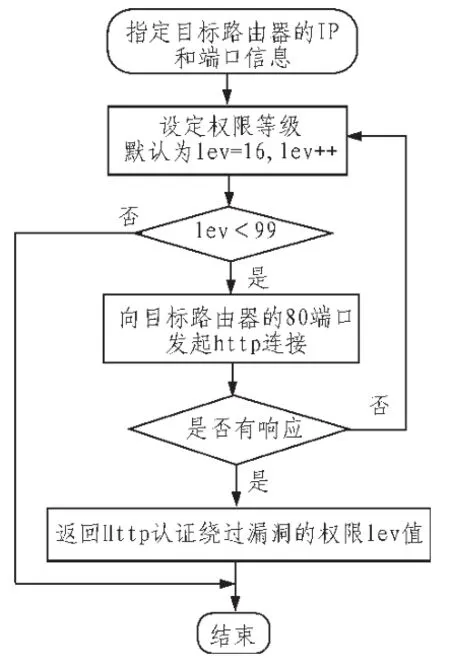

下面主要介紹對Cisco IOS HTTP認證漏洞(即表1中第1號漏洞)的掃描探測,并利用Python腳本語言編寫了對路由器進行漏洞掃描的程序,圖1為掃描程序的具體流程。

圖1 漏洞掃描程序流程示意圖

2.2測試驗證

2.2.1測試環(huán)境

為測試對思科IOS的漏洞掃描技術是否達到功能指標,搭建了下面的實驗測試環(huán)境,如圖2所示。

圖2 測試環(huán)境示意圖

測試環(huán)境中各網(wǎng)絡設備和主機的接口 IP地址、軟硬件平臺版本信息如表2所示。

2.2.2測試結果及說明

在實驗主機上運行 Cisco IOS漏洞掃描平臺,針對測試環(huán)境中各網(wǎng)絡設備進行遠程掃描。在搭建測試環(huán)境過程中,對 R2路由器的 IOS選擇具有 Cisco HTTP認證繞過漏洞的版本類型,如果漏洞掃描平臺運行正常,會返回R2存在漏洞及漏洞類型等信息。

通過測試 Cisco IOS漏洞掃描平臺返回了 R2(Cisco 3845)路由器具有認證繞過漏洞信息。為驗證測試結果,我們在IE瀏覽器中訪問R2的G0/1端口,返回如圖3所示的結果,表明認證繞過漏洞觸發(fā)成功。點擊Web界面中的“Show interface”鏈接可以顯示路由器各接口信息;點擊“Showtechsupport”鏈接直接輸出包括路由器running-config在內的重要信息。

表2 測試平臺信息

圖3 掃描結果

通過上述的驗證測試工作,表明了本文實現(xiàn)的漏洞探測技術對網(wǎng)絡設備具備一定的漏洞挖掘能力,可以用于路由交換設備的漏洞挖掘。

3 結束語

路由交換設備的安全性越來越受重視,相關的研究也越來越多,各類漏洞挖掘測試工具也在逐步的開發(fā)中。但是對于路由交換設備漏洞挖掘的研究國內外目前都處于起步階段,未來仍然需要開展深度研究,我們認為未來研究的重點主要包括兩個方面:第一,設備漏洞挖掘的理論體系和標準化方法的研究;第二,雖然基于漏洞庫的漏洞掃描技術已經(jīng)被證明是設備漏洞挖掘的一種有效方法,但提高挖掘效率和改進測試方法仍然是需要不斷深入研究的課題。

[1]中國互聯(lián)網(wǎng)信息中心中國互聯(lián)網(wǎng)絡發(fā)展狀況統(tǒng)計報告[Z]. 2006.01.

[2]劉奇旭,張玉清.基于Fuzzing的 TFTP漏洞挖掘技術[J].計算機工程,2007,33(20):142-144.

[3]曾穎.基于補丁比對的Windows下緩沖區(qū)溢出漏洞挖掘技術研究[D].鄭州:解放軍信息工程大學,2007.

[4]張保穩(wěn),羅錚,薛質等.基于全局權限圖的網(wǎng)絡風險評估模型[J].上海交通大學學報,2010,44(9):1197-1200.

[5]付鈺,吳曉平,葉清.基于改進 FAHP-BN的信息系統(tǒng)安全態(tài)勢評估方法[J].通信學報,2009,30(9):135-140.

[6]楊峰,段海新.全球25個最危險的編程錯誤[J].中國教育網(wǎng)絡,2009(4):28-29.

[7]劉欣.互聯(lián)網(wǎng)域間路由安全監(jiān)測技術研究[D].國防科學技術大學,2008.

[8]齊慶功.淺析一些路由協(xié)議的漏洞及防范[J].遼寧科技學院學報,2005,7(2):5-7.

[9]謝希仁.計算機網(wǎng)絡[M].5版,北京:電子工業(yè)出版社,2008.

[10]韓璐,宋曉虹,張寧,等.淺析路由器技術[J].中國科技信息,2006(21):126-127.

[11]倪勇.OSPF路由拓撲發(fā)現(xiàn)與異常檢測技術[D].北京:國防科學技術大學研究生院,2008.

[12]丁振國,劉斌.MDS算法與Web口令的安全傳輸[J],計算機與現(xiàn)代化,2004(7):37-40.

[13]房莉.Cisco路由器的安全與加固[J].黑龍江科技信息,2007 (22):9.

[14]李鵬,王紹棣,王汝傳,等.攜帶數(shù)字簽名的OSPF路由協(xié)議安全研究[J].南京郵電學院學報,2005,25(2):86-90.

[15]王達.路由器配置與管理完全手冊-Cisco[M].武漢:華中科技大學出版社,2011.

Research on router oriented detection of vulnerability technology

LIU Long-long,ZHANG Jian-hui,YANG Meng

(National Digital Switching System Engineering Technology Research Center,Zhengzhou 450000,China)

With the rapid development of the information technology,the network scale and the application scenario continues to expand and extend,irrespective of the home router core or backbone routers use rate in continuous improvement,but consequent is various security issues,in recent years on the routing and switching equipment of security vulnerabilities are frequently exposed.In this paper,the security problem of the router is discussed,and the router vulnerability detection technology based on vulnerability database is proposed and implemented.

router;security vulnerabilities;detection of vulnerabilities;routing protocol

TN915.08

A

1674-6236(2016)22-0009-03

2016-03-28稿件編號:201603372

國家自然科學基金創(chuàng)新群體項目(61521003)

劉龍龍(1990—),男,河南許昌人,碩士。研究方向:網(wǎng)絡安全。