軟件定義網絡安全技術研究

邵延峰,賈 哲

(1.中國電子科技集團公司第五十四研究所,河北 石家莊 050081;

2.通信網信息傳輸與分發技術重點實驗室,河北 石家莊 050081)

?

軟件定義網絡安全技術研究

邵延峰1,賈哲2

(1.中國電子科技集團公司第五十四研究所,河北 石家莊 050081;

2.通信網信息傳輸與分發技術重點實驗室,河北 石家莊 050081)

摘要隨著網絡規模的快速擴大及網絡業務的多樣化,原有的網絡架構難以滿足未來發展需要。軟件定義網絡(Software Defined Network,SDN)作為一種新興技術,實現了控制面與數據面的解耦,能夠提供網絡的集中控制與流量的靈活調度,將引起通信領域的巨大變革。研究了SDN架構的特點及其面臨的安全威脅;針對SDN安全技術研究現狀進行了綜述;從網絡動態防御、軟件定義監控和自身安全性增強3個方面提出了SDN安全技術的發展方向。在加強SDN自身安全性的同時提高了網絡安全資源的動態調度能力。

關鍵詞SDN;安全威脅;動態防御;軟件定義監控

Research on Software Defined Network Security Technology

SHAO Yan-feng1,JIA Zhe2

(1.The54thResearchInstituteofCETC,ShijiazhuangHebei050081,China;2.ScienceandTechnologyonInformationTransmissionandDisseminationinCommunicationNetworksLaboratory,ShijiazhuangHebei050081,China)

AbstractWith the rapid development of network scale and the diversification of network services,the original network structure is difficult to meet the needs of the future development.Software Defined Network (SDN) as a new technology realizes the separation of control plane and data plane,which can provide centralized network controll and the flexible traffic management.This will take place great changes in communication field.This paper firstly analyses the features of SDN architecture and the security threat;then gives a survey on the present development of SDN security;and finally propose the development orientation of SDN security technology including network dynamic defense,software defined monitoring,and security enforcement,which can reinforce the security of SDN,and enhance the dynamic arrangement of security resources.

Key wordsSDN;security threat;dynamic defense;software defined monitoring

0引言

SDN[1]將網絡設備控制平面與數據平面分離,數據平面專注于數據包的轉發處理,控制平面實現對網絡的集中控制。用戶通過應用平面進行自定義的軟件編程,實現了基于“硬件轉發+軟件應用”的模式,大大提高了網絡流量的靈活調度能力、業務的快速部署能力以及運維成本的降低[2],受到了學術界和產業界的廣泛關注。Google在2013年宣布[3]其內部骨干網上已實現SDN的全面部署,實現了鏈路利用率的顯著提升。

然而,SDN作為一種新興技術,其實是一個框架,一個網絡設計理念[4],需要考慮利用SDN的相關優勢和如何規避它的潛在風險[5]。SDN采用集中控制的方式,是否意味著更大的安全風險?SDN架構中是否存在安全問題,可采用哪些安全防護手段等問題亟待解決。本文對SDN架構的各層進行了安全威脅分析,對基于SDN的網絡動態防御、軟件定義監控和SDN自身安全性增強等技術進行了研究,提出了軟件定義網絡安全技術的發展方向。

1軟件定義網絡架構及安全威脅分析

軟件定義網絡的思想[6]起源于斯坦福大學的Clean State項目,通過把原有封閉的體系解耦為數據平面、控制平面和應用平面,提供了一種可編程的網絡實現,從而將革命性地改變現有網絡架構,成為未來網絡發展的新方向。

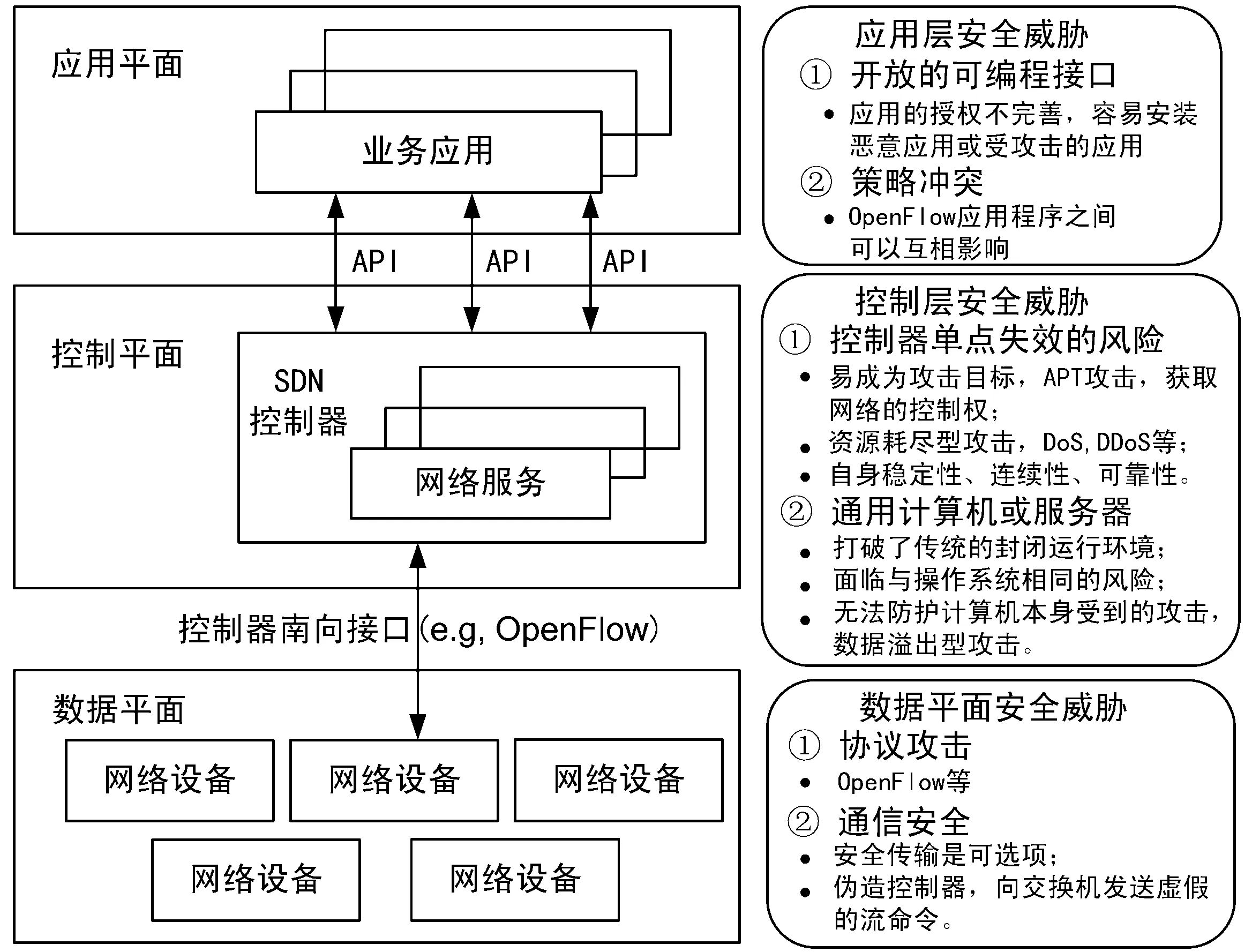

SDN架構及安全威脅分析如圖1所示,包括數據平面、控制平面和應用平面。通過控制平面和數據平面的解耦,SDN從基礎的網絡設備中剝離了控制平面,并將控制平面的工作轉移給一個集中式、可編程的軟件控制器,從而簡化了底層硬件的復雜度。SDN定義了統一的控制層面與數據層面接口,抽象了底層硬件,從而屏蔽了底層硬件的區別。上層應用可以通過軟件控制器提供的API操作底層設備從而控制整個網絡,由于軟件控制器的數量遠遠小于傳統網絡中網絡設備的數量,配置和檢查工作均被大大簡化;另外,由于軟件控制器一般由第三方實現,使得控制平面脫離了硬件廠商的限制,修改和添加新特性只需在軟件控制器上修改或者添加應用即可,相比于傳統網絡簡單很多。

圖1 SDN架構及安全威脅分析

雖然SDN為網絡引進了控制面和數據層分離,具有簡化底層硬件實現、簡化網絡配置過程以及向上層應用提供網絡全局視圖等優點,但是,作為一個尚在起步階段的體系結構,SDN是一把雙刃劍,在簡化網絡管理、縮短創新周期的同時,也引入了不可低估的安全威脅。

1.1控制層安全威脅

管理集中性使得網絡配置、網絡服務訪問控制和網絡安全服務部署等都集中于SDN控制器上。SDN的集中式控制方式,使得控制器存在單點失效的風險[7]。首先,控制器的集中控制方式,容易成為攻擊目標,攻擊者一旦成功實施了對控制器的攻擊,將造成網絡服務的大面積癱瘓,影響控制器覆蓋的整個網絡范圍;其次,集中控制方式使得控制器容易受到資源耗盡型攻擊,如DoS、DDoS等;同時,開放性使得SDN控制器需要謹慎評估開放的接口,以防止攻擊者利用某些接口進行網絡監聽、網絡攻擊等。此外,控制器的自身安全性、可靠性也尤為關鍵。

由于SDN的控制器通常部署在通用計算機或服務器上,打破了傳統的封閉運行環境。因此,SDN控制器面臨與操作系統相同的風險,且也無法防護攻擊者針對計算機本身發起的攻擊,如數據溢出型攻擊。

1.2應用層安全威脅

SDN架構通過SDN控制器給應用層提供大量的可編程接口,該層面上的開放性可能會帶來接口的濫用,由于現有的對應用的授權機制不完善,容易安裝惡意應用或安裝受攻擊的應用,使得攻擊者利用開放接口實施對網絡控制器的攻擊;其次,缺乏對各種應用的策略沖突檢測機制,OpenFlow應用程序之間下發的流量策略可以互相影響,從而導致惡意應用對已有的安全防護策略產生影響。

1.3基礎設施層安全威脅

SDN標準組織定義了控制面和數據面的標準接口協議OpenFlow,有可能受到攻擊者發起的協議攻擊;同時,由于OpenFlow協議中,安全傳輸方式為可選項,在普通的傳輸模式下,攻擊者能夠偽造控制器或者篡改策略信息,向交換機發送虛假的流命令。

2軟件定義網絡安全技術研究成果

2009年,SDN入圍Technology Review十大前沿技術。隨著SDN研究的深入和廠商的大量參與,SDN的安全問題越來越受到重視。

2.1國外研究成果

在2015年ITU標準大會中,SDN安全方面標準建議主要分為2類:基于SDN的安全(Security by SDN)和SDN自身安全(Security of SDN)。

2.1.1基于SDN的安全技術研究

① 德克薩斯州Texas大學和SRI公司的研究團隊針對SDN的安全進行了研究,提出了多種安全解決方案。其中,CloudWatcher[8]是一種云環境中基于SDN控制平臺執行安全監控的方法。該方法通過一種新的策略語言,控制器可以直接監控指定設備之間的流量,還可以自動將云環境中的虛擬機遷移流量及其他動態事件的流量轉發到其他網絡位置,如入侵防御系統(IDS)。同時,該團隊還提出一個面向SDN安全用例的新開發框架FRESCO[9]。這個框架的腳本功能允許安全人員創建新的模塊化庫,整合和擴展安全功能,從而使用OpenFlow控制器和硬件進行控制和管理流量,在SDN網絡中快速實現和部署多個通用網絡安全功能,從而替代防火墻、IDS和流量管理工具。

② Radware公司基于SDN技術開發了一套可以防止拒絕服務攻擊的軟件DefenseFlowTM,能夠幫助網絡運營者通過網絡編程以純網絡服務的形式,為客戶提供自動的DoS以及DDoS檢測和防護。該技術充分利用控制器的數據搜集功能,對流量分布進行檢測,從而實現對攻擊行為的發現。

③ 微軟宣布了它在內部使用了一種自行開發且基于OpenFlow的網絡分流聚合平臺(稱為分布式以太網監控,DEMON),可用于處理微軟云網絡的大規模流量。通過使用可編程的靈活交換機和其他網絡設備,讓它們作為數據包攔截和重定向平臺,安全團隊就可以檢測和防御目前的各種常見攻擊。

④ 文獻[10]描述了采用OpenFlow探測DDoS攻擊的方法,該方法通過自組織映射實現流量模式的分類從而實現惡意流量的發現。

⑤ 文獻[11]提出了一種采用OpenFlow實現網絡移動目標防御的系統,該系統將內部主機的IP地址呈現頻繁變化,從而增加外部網絡探測和攻擊的難度。

2.1.2SDN自身安全技術研究

① 德克薩斯州Texas大學和SRI公司的研究團隊在SDN安全研究方面,提出了SDN安全操作系統FortNOX[12]。這是一個由美軍研究中心(Army Research Center)資助的項目,能夠為Openflow控制器提供基于角色授權和安全限制這2種安全增強措施。

② 斯坦福大學博士Martin Casado和其研究團隊提出了Ethane架構[13],該架構通過一個中央控制器向基于流的以太網交換機下發策略,從而對流的準入和路由器進行統一管理。在Ethane中,主機入網和用戶入網都需要通過主機認證和用戶認證過程,集中式控制器建立起服務、用戶、主機、IP地址、MAC地址以及交換機端口的綁定關系。

③ 在Openflow協議安全性研究方面,文獻[14-15]分別針對OpenFlow協議的脆弱性及安全性進行了分析。

2.2國內研究現狀

國內對SDN的研究主要集中在SDN的體系架構方面,典型的項目包括2012年國家863項目“未來網絡體系結構和創新環境”等。該項目主要由清華大學牽頭負責,清華大學、中科院計算所、北郵、東南大學和北京大學等分別負責各課題,項目提出了未來網絡體系結構創新環境(Future Internet Innovation Environment,FINE)[16],并提出一種協作式的新型域間SDN互聯技術WE-Bridge[17]。基于WE-Bridge建立了首個跨洲際的域間SDN實驗床,不同的試驗者通過虛擬化云平臺開發新體系和新協議,構建試驗所需的特定虛擬網絡環境。通過網域操作系統,控制不同開放網絡設備實現不同數據平面的需要。

2013年4月底,中國首個大型SDN會議—中國SDN大會在北京召開,中國電信主導提出在現有網絡(NGN)中引入SDN的需求和架構研究,已成功立項S-NICE標準。中國移動提出了“SDN在WLAN網絡上的應用”等課題。三大國內運營商的研究機構都高度重視SDN研究,并在部分網絡中進行SDN組網測試。而華為、阿爾卡特朗訊、愛立信和中興通訊等廠商紛紛推出針對運營商數據中心和移動核心網的方案,SDN在電信行業的發展前景廣闊。

在SDN安全方面,目前國內高等院校和研究機構正在積極跟進研究,包括SDN網絡安全面臨的威脅及挑戰,以及SDN思想和架構在網絡安全方面的應用[18-20]。以華為、中國電信和綠盟等為代表的企業也在投入資源開展SDN安全及SDN安全應用方面的研究,綠盟提出了分布式的軟件定義安全架構(Software-defined Security Architecture,SDSA)[21],將安全功能從SDN控制器解耦到專有的安全控制器和安全APP,從而提供全局的流調度能力,以實現對各類攻擊的抵御。雖然國內一些高校和廠商進行了SDN安全機制的探索,但是總體而言還處于起步階段,仍需進行大量的研究與實踐工作。

3SDN安全技術發展方向

通過對SDN的安全威脅及其安全研究現狀進行分析,可以得出SDN安全技術主要包括3大發展方向:

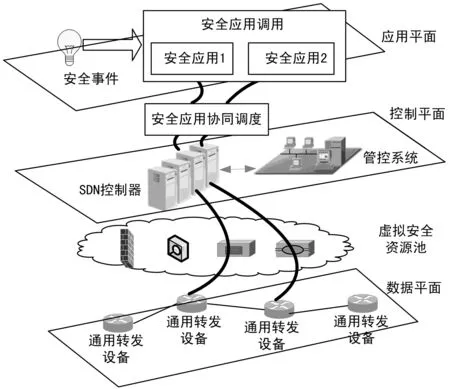

3.1基于SDN的網絡動態防御

基于SDN的網絡動態防御架構如圖2所示,就是利用SDN集中管控的特性,通過基于通用硬件和特定軟件的重新配置,根據當前網絡性能及安全事件制定安全策略,動態調整網絡防護措施,淘汰落后的安全防護產品,實現網絡安全防護能力的動態調整和重構更新。

同時,通過將安全應用從基礎設施中分離出來,可以使得網絡安全防護的方法變得更加靈活,在支持現有安全防護能力的同時,能夠靈活地、可擴展地部署新的安全應用,提供新的安全防護方法,保障網絡安全防護能力的連貫性。

圖2 基于SDN的網絡動態防御架構

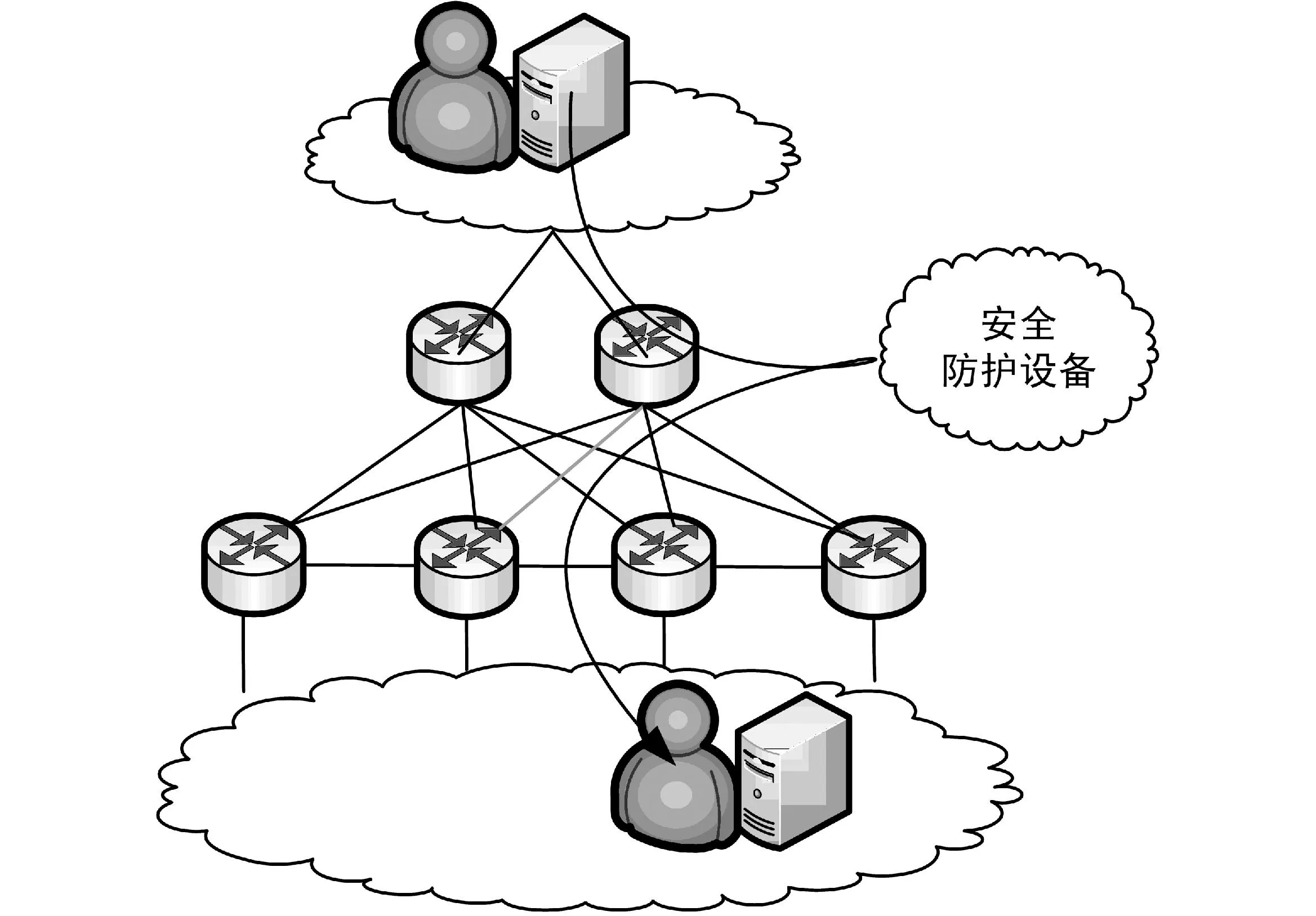

3.2軟件定義監控

軟件定義監控就是依托SDN架構,通過使用可編程交換機和其他網絡設備,使其作為數據包攔截或重定向平臺,根據網絡安全態勢將網絡流量重定向到安全設備中進行檢測和監控,從而實現對全網流量的集中分析,以及對常見攻擊的檢測,如圖3所示。

圖3 軟件定義監控原理

3.3SDN自身安全性增強

SDN自身安全性增強則是針對SDN本身的脆弱性進行安全防護能力的增強,從而抵御SDN架構帶來的安全風險。SDN架構自身安全防護體系具體研究內容包括:

① 控制器安全增強技術,包括策略沖突檢測、控制器安全基線檢查、日志分析及事件關聯措施等;

② 北向應用認證機制,實現對應用的權限分級及應用的可信認證等;

③ 針對南向接口,針對OpenFlow協議,提供協議安全防護功能;并通過采用SSL/TLS加密傳輸機制,保障控制器下發的策略的可靠傳輸,防止中間人攻擊;

④ 控制器采用通用的計算服務器,因此對增強計算服務器本身安全防護能力也是需要考慮的問題。

4結束語

SDN體系架構的出現會對通信領域產生巨大變革,但基于其集中控制、開放的應用層等特性,如何實現安全功能的集中管控與靈活調配等問題,成為各研究機構、安全設備廠商等關注的熱點。在加強SDN自身安全性增強的同時,還應主要在網絡動態防御、軟件定義監控等方面入手,以提高SDN的安全性。

參考文獻

[1]Open Networking Foundation.Software-defined Networking:The New Norm for Networks[S],2012.

[2]蔣林濤.軟件定義網絡為寬帶網絡創新提供平臺[J].世界電信,2013(5):20-21.

[3]JAIN S,KUMAR A,MANDAL S,et al.B4:Experience With a Globally-deployed Software Defined WAN[C]∥China:Proc.of ACM SIGCOMM’13,2013:3-14.

[4]張衛峰.深度解析SDN利益、戰略、技術、實踐[M].北京:電子工業出版社,2014.

[5]趙慧玲.SDN—未來網絡演進的重要趨勢[J].電信科學,2012(11):1-5.

[6]MCKEOWN N,ANDERSON T,BALAKRISHNAN H,et al.OpenFlow:Enabling Innovation In Campus Networks[C]∥USA:Proc.of ACM SIGCOMM’08,2008:69-74.

[7]刁興玲.SDN嶄新架構下網絡安全如何保障[J].通信世界,2015(1):33-34.

[8]SHIN S,GU G.Cloud Watcher:Network Security Monitoring Using Openflow in Dynamic Cloud Networks (Or:How to Provide Security Monitoring as a Service in Clouds?)[C]∥USA:Proc.of the 20th IEEE International Conference on Network Protocols (ICNP),2012:1-6.

[9]SHIN S,PORRAS P,YEGNESWARAN V,et al.FRESCO:Modular Composable Security Services for Software-defined Networks[C]∥USA:Proc.of NDSS 2012:1-5.

[10]BRAGA R,MOTA M,PASSITO P.Lightweight DDoS Flooding Attack Detection Using NOX/OpenFlow[C]∥USA:Proc.of IEEE LCN,2010:408-415.

[11]JAFARIAN J H,AL-SHAER E,DUAN Q.Open Flow Random Host Mutation:Transparent Moving Target Defense Using Software Defined Networking[C]∥Finland:Proc.of HotSDN’12,2012:127-132.

[12]PORRAS P,SHIN S,YEGNESWARAN V,et al.A Security Enforcement Kernel For OpenFlow Networks[C]∥Finland:Proc.of HotSDN’12,2012:121-126.

[13]CASADO M,FREEDMAN M J,PETTIT J,et al.Ethane:A Logically-centralized Network Architecture for Managing the Security Policies of Enterprise Networks[C]∥Japan:Proc.of ACM SIGCOMM’07,2007:1-12.

[14]BENTON K,CAMP L J,SMALL C.OpenFlow Vulnerability Assessment[C]∥USA:Second ACM SIGCOMM Workshop on Hot Topics in Software Defined Networking,2013:151-152.

[15]KLOTI R,KOTRONIS V,SMITH P.OpenFlow:A Security Analysis[C]∥Germany:Proc.of IEEE International Conference on Network Protocol,2013:1-6.

[16]畢軍.SDN體系結構與未來網絡體系結構創新環境[J].電信科學,2013(8):7-15.

[17]畢軍.域間SDN互聯技術WE-Bridge及其實驗床的研究進展[J].電信科學,2014(8):28-46.

[18]何恩,張德治,郝平.軟件定義網絡安全研究[J].通信技術,2014(1):86-90.

[19]王淑玲,李濟漢,張云勇,等.SDN架構及安全性研究[J].電信科學,2013(3):117-122.

[20]郭春梅,張如輝,畢學堯.SDN網絡技術及其安全性研究[J].信息網絡安全,2012(8):112-114.

[21]劉文懋,裘曉峰,陳鵬程,等.面向SDN環境的軟件定義安全架構[J].計算機科學與探索,2015(1):63-70.

邵延峰男,(1973—),碩士,高級工程師。主要研究方向:通信網絡安全。

賈哲女,(1984—),博士,工程師。主要研究方向:網絡安全。

作者簡介

中圖分類號TN915.02

文獻標志碼A

文章編號1003-3106(2016)04-0013-05

基金項目:國家高技術研究發展計劃(“863”計劃)基金資助項目(2015AA015701)。

收稿日期:2016-01-20

doi:10.3969/j.issn.1003-3106.2016.04.04

引用格式:邵延峰,賈哲.軟件定義網絡安全技術研究[J].無線電工程,2016,46(4):13-17.