防范黑客的攻擊

黑客攻擊已經是司空見慣的事情,而攻擊方式卻是越來越不尋常。我們將向大家展示最危險的攻擊方式,并告訴大家應該如何保護自己。

由于許多用戶已經意識到Windows很容易受到攻擊,并采取有效的措施保護系統,因而,攻擊者開始尋找其他新的攻擊方式,其中的一些攻擊方法極不尋常,例如,通過智能手機充電的電纜或閃存盤的固件實施攻擊。當然,釣魚等經典的攻擊方法仍然是攻擊者的主要手段,不過,攻擊者通過新的方法進一步地完善了攻擊的方法。下面我們將向大家展示最危險的電腦攻擊方式、最陰險的網絡陷阱、最狡猾的智能手機攻擊手段以及專業黑客如何利用外圍設備作為跳板實施攻擊,幫助大家保護自己免受其害。

桌面

Windows是最不安全的操作系統之一,但的Mac OS也同樣存在漏洞。

最流行的兩種攻擊入口是Windows和第三方軟件,很明顯,要避免受到攻擊我們必須及時修補系統和第三方軟件的漏洞,但這并不那么容易:某些應用軟件可能由于網絡封鎖等原因而無法更新,系統也可能受到其他應用程序的影響而無法自動更新,因而,我們必須采取有效的措施。

Windows缺陷:這也就是Windows系統本身的安全漏洞,其中仍然沒有補丁的所謂“零日漏洞”在黑市上可以賣到數十萬美元,原因很簡單,因為攻擊者可以利用這種漏洞入侵系統。幸運的是,這種漏洞并不多見。然而,如果我們的系統沒有及時更新,那么對于我們的系統來說相當于存在著許多可以被利用的“零日漏洞”,系統完全處于不受保護的狀態。為此,我們需要檢查“控制面板|系統和安全|Windows更新|更改設置”,確保“自動安裝更新(推薦)”選項被激活。需要注意一些第三方的應用程序可能修改這一設置,例如一些三星的筆記本電腦通過阻止Windows的更新功能避免驅動程序被覆蓋,這種危險的應用方案并不可取。

第三方軟件漏洞:這是Windows組件以外攻擊者利用的主要跳板之一,諸如VLC播放器之類的軟件經常會出現各種安全漏洞,原因很簡單:許多第三方軟件提供商并不提供自動更新功能,在許多設備上這些軟件很可能都是過時的落后版本。因此,通過一個類似CHIP Updater(chip.de)、SUMo(www.kcsoftwares.com)之類的軟件檢查更新并將第三方應用軟件全部進行更新是有必要的,這可以作為一種修補應用軟件漏洞的補救措施。

Mac OS漏洞:這也就是所有涉及蘋果公司桌面操作系統的安全漏洞。一般認為,通過一個簡單的技巧即可保護蘋果系統的安全,并避免源自第三方應用軟件的攻擊,那就是只在Mac App Store下載安裝應用軟件。Mac App Store類似于Windows 8和Windows10的應用商店,用戶可以下載安裝各種應用軟件,這些應用軟件全部經過蘋果公司的檢查。然而,美國印第安納大學、北京大學和美國佐治亞技術研究所的研究人員發現,其實在App Store中也可以找到惡意軟件。例如,使用TrackMix2測試工具,可以截取其他應用軟件上的密碼;在用戶使用Chrome登錄Facebook時,當用戶鍵入密碼登錄并保存密碼到瀏覽器上時,惡意程序可以讀出這些數據,并將其發送到互聯網的服務器上。而防止類似的安全漏洞,唯一的補救方法是,確保已經安裝了最新版本的Mac OS,以便使用其所包含的安全更新。

互聯網

攻擊者可以利用瀏覽器中的漏洞將惡意代碼傳輸到系統上。

如今,大多數瀏覽器廠商幾乎每周都會發布新版本。然而,這些公司并不只是為了增加新的功能,新版本更重要的是修復安全漏洞。不過,不同的瀏覽器在這方面的表現有巨大的差異。

Java、Flash漏洞:Flash最近又發布了幾個重要的更新,幾乎都是用于修補安全漏洞的。因而,對于Adobe Flash和Java之類的應用軟件,我們應該考慮一下是否真的需求它們。一般情況下,如果我們并不時常需要它們,則可以考慮直接卸載它們,在真的需要它們的時候,只需要簡單地點擊幾下鼠標即可重新安裝。現在必須需要Flash和Java的網站已經極少,大部分大型網站已經開始通過HTML5來完成Flash和Java的任務。要刪除這些漏洞多而我們并不一定需要的應用軟件,可以通過“控制面板|程序|程序和功能”查找并刪除,不過,卸載Flash并不能輕松地通過簡單的卸載功能來完成,我們可以使用Flash Player卸載程序工具(https://helpx.adobe.com/flash-player/kb/uninstall-flash-player-windows.html)來完成這一工作。

瀏覽器插件:我們需要定期檢查并更新瀏覽器中運行的其他程序,瀏覽器插件的舊版本可能會存在漏洞。Firefox瀏覽器會自動檢查更新,不過,如果我們使用的是其他瀏覽器,那么需要自己檢查更新。而對于我們暫時不想要使用的插件,可以先關閉它們,在需要時再將它們激活。

操縱網站:不僅可疑網站可能含有病毒,即使是很多毫不相干的網站,例如通過搜索引擎查找的商業網站都可能包含惡意代碼。這些網站可能本來就出自攻擊者的手,也可能是被攻擊者控制并操縱的網站。通常,這樣的網站會嘗試在用戶的系統上安裝惡意軟件。除了誘使用戶下載安裝惡意軟件之外,很多時候惡意代碼還可能悄無聲息地偷渡到用戶的系統:惡意代碼可以利用瀏覽器的安全漏洞,通過瀏覽器進入系統。因此,我們需要確保瀏覽器及時更新,并且在通過瀏覽器輸入數據時,需要特別小心所謂的跨站點腳本漏洞操縱輸入字段以竊取登錄數據。

網上銀行業務

一個安全的系統和交易碼本應該能夠保護網上銀行的安全,但事實上并非如此。

據安全專家烏多·施耐德介紹,目前,大部分用戶并沒有真正意識到網上銀行可能存在的危險,原因很簡單:畢竟由于惡意程序或者黑客攻擊而受到影響的網上銀行用戶并不多,只有少數人曾經真正身受其害。然而,專家警告這種情況可能會出現改變,針對網上金融交易的新一代惡意程序已經出現。

網絡釣魚:在歐洲,一個名為Dyre的新惡意程序感染數量正在迅速增加,而Dyre主要用于竊取用戶的網上銀行登錄數據以及用戶的個人信息。Dyre的攻擊方式仍然是老式的方法,攻擊方式基本上是通過網絡釣魚實現,很明顯這種經典的攻擊方式仍然很有效。首先,攻擊者將偽裝成大型銀行向他們的用戶發送電子郵件信息,如果用戶不小心點擊其中40KB大小的附件,一個攻擊工具將安裝到用戶的系統上。攻擊工具首先將檢查電腦上是否安裝了防病毒軟件,并嘗試將所有的防御系統關閉。一旦這項工作完成,攻擊工具將從黑客服務器上下載加密的金融系統攻擊工具并安裝到電腦上。這可以說是大部分針對網上金融交易的惡意程序常用的攻擊步驟,例如木馬程序Dridex。唯一不同的是,Dyre的攻擊步驟中,電子郵件的附件偽裝成一個Word文件。要防止受到類似的惡意軟件攻擊,首先,必須盡可能地確保系統上的反病毒軟件能夠得到及時的更新,可以擁有最新的病毒數據庫。除此之外,我們應該緊記除非是能夠絕對信任的發件人,否則,絕不打開任何電子郵件附件。

騙取交易碼:需要經過交易碼確認的銀行交易本來應該是很安全的,因為交易碼通常通過互聯網以外的其他方式發送給用戶,但是在用戶的電腦已經感染惡意程序的情況下,交易碼也未必能夠確保用戶的安全。聰明的黑客首先將通過惡意程序在用戶使用網上銀行時截取數據,并在適當的時候按照后臺攔截到的操作指令,嘗試將用戶的資金從銀行轉移到攻擊者的賬戶。此時用戶會認為自己正在按照網上銀行的操作步驟轉賬,而并不能夠發現轉賬的目標已經改變,當然,轉賬的金額以及目標賬戶事實上并不一樣,用戶如果細心也能夠從銀行反饋回來的提示信息中發現問題,攻擊者賭的就是大部分用戶并沒有仔細閱讀銀行的付款信息,只要用戶沒有發現這項信息被修改,接下來自然是接收交易碼并輸入以完成交易,親手將自己賬戶中的錢轉到了攻擊者的賬戶。所以,要避免受到類似的攻擊很容易,那就是在使用網上銀行的過程中,仔細注意所有銀行反饋的信息,發現可疑的地方馬上停止交易。

通過手機充電電纜讀取交易碼:獲取用戶網上銀行交易碼的另一種方法有點匪夷所思,那就是直接通過智能手機的充電電纜讀取交易碼。這聽起來似乎不太可能,但這種令人震驚的攻擊方法實際上是很容易實現的。首先,攻擊者仍然需要在用戶的電腦上安裝惡意程序,并獲取用戶的網上銀行賬戶的交易信息。接下來的事情很簡單,攻擊者可以在用戶將智能手機連接到電腦上充電時,使用用戶的網上銀行賬戶進行轉賬,在網上銀行通過用戶的智能手機發送交易碼時,惡意程序將能夠通過充電電纜讀取智能手機的短信,從而輕松地獲得交易碼,并將其轉發給正需要輸入它完成交易的攻擊者。要避免自己免受此類攻擊,我們需要注意永遠不使用電腦為自己的智能手機充電。目前需要注意的只是Android智能手機的用戶,因為現階段只有Android智能手機上可以實現類似的攻擊。其次,如果迫不得已需要連接電腦充電,那么應該設置只是充電,禁止電腦訪問智能手機的數據。

手機

目前,移動設備越來越普及,移動設備也開始是黑客攻擊的主要目標。

智能手機除了電話功能之外,很多人也使用它們上網和進行交易。而對于攻擊者來說,移動設備是很容易入侵的目標,因為大部分用戶只依賴于移動設備操作系統的安全功能保護自己,然而,這些系統有很多安全漏洞。

Android:Android系統是比較容易感染惡意程序的,而且大部分Android應用都沒有謹慎地處理用戶的密碼等敏感信息。在大部分情況下,當用戶使用應用程序并且需要輸入用戶名和密碼登錄服務時,應用程序都沒有使用HTTPS之類的安全連接,也沒有對密碼進行加密,或者只是使用一些落后過時的安全加密系統。在系統感染惡意程序的情況下,惡意程序可以輕松地攔截用戶的用戶名和密碼等信息,并轉發給攻擊者。目前,類似的Android隱患沒有得到足夠的重視,而應用程序對于登錄信息的處理操作系統無法干預,即使安裝安全防御軟件也無法起作用,這需要應用程序的開發商自己來糾正。

iOS:在iOS系統上攻擊者同樣可以有辦法竊取用戶的密碼,安全專家約翰·紹切克發現,通過一個電子郵件應用程序中的漏洞,攻擊者可以通過一個被操縱的電子郵件打開一個窗口,然后要求用戶提供iCloud的用戶名和密碼。這種攻擊方式比較簡單,未必能夠一定成功,但是對于毫無戒備之心的用戶可能會真的將自己的登錄信息提供給攻擊者。目前,iOS 8.4以及之后更新版本的系統已經能夠避免這一問題。

外圍設備

從攻擊者的角度來看,閃存盤和WLAN路由器同樣可以作為攻擊的門戶。

攻擊者可以利用外圍設備作為他們的武器,通過安裝在鍵盤上病毒,利用不知情的用戶對企業網絡發起攻擊。而即使是個人用戶,也需要注意,一個簡單的閃存盤也可以被用作攻擊工具,它甚至可以直接重定向電腦的所有網絡流量。

USB設備:USB設備被作為攻擊武器已經不是什么新鮮事了,在2014年,安全研究人員卡斯滕·諾爾和雅各布·萊爾等人發現了一個影響到USB端口的安全漏洞,而且該漏洞暫時還沒有被修復。通過該漏洞,攻擊者可以利用閃存盤作為病毒的傳播者,而不被一般的用戶所發現。這并不是簡單地利用閃存盤插入自動運行功能執行病毒代碼那么簡單,而是利用閃存盤的固件和控制器實現的攻擊。安全專家發現,對于閃存盤上未受保護的固件,可以利用一種特殊的方法修改固件的代碼,從而在閃存盤被插入電腦時自動執行惡意代碼。由于反病毒軟件只能訪問閃存盤的數據存儲區域,因而,無法在這種攻擊方式下提供保護。

自動執行惡意代碼僅僅是利用該漏洞實施攻擊最簡單攻擊的方式,閃存盤甚至還可以通過改變所謂的USB ID,讓系統錯誤地將閃存盤識別為一個USB網絡適配器,從而改變系統的網絡設置,并將系統的所有網絡流量引導至攻擊者指定的服務器。目前,防止類似攻擊的工具比較少,只有面向企業用戶的安全軟件才能夠提供這類工具:這些系統級的安全軟件可以防止某些類別的USB設備連接到電腦上,例如,安全軟件會阻止閃存盤試圖偽裝成網絡設備。不過,據安全公司Sophos的專家介紹,安全軟件不一定能夠完全阻止USB的類似攻擊,但是幸好目前類似的攻擊仍然沒有被廣泛利用。

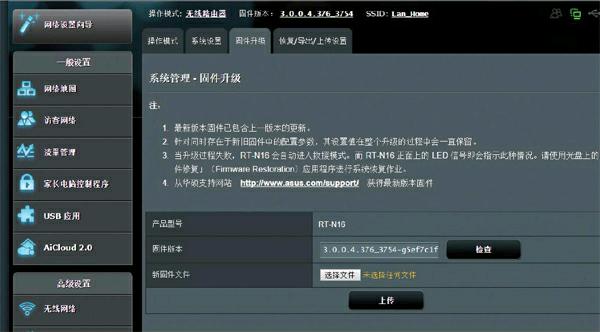

路由器固件:路由器固件同樣有可能成為攻擊者的工具,眾所周知,路由器除了廠商提供的固件之外,也可以安裝來自第三方提供的固件,通過這些第三方版本的固件,路由器可以擁有更強大的功能,用戶可以更細致地自定義路由器的參數。但是,第三方固件也可能被攻擊者利用,例如在網上發布植入惡意程序的固件版本。

攻擊者通過植入的惡意程序可以完全控制用戶的路由器,接下來,他們可以做很多事情。攻擊者可以修改路由器的DNS設置,這樣攻擊者就可以在用戶訪問任何網站時,將用戶帶到自己指定的網站上。例如用戶訪問網上銀行,攻擊者可以打開一個完全一模一樣,但實際上運行在另一個服務器上的網站。對于一般用戶來說,很難察覺出這種攻擊,因為惡意程序甚至不需要入侵用戶的電腦。因而,要避免類似的攻擊,我們應該盡可能地使用來自路由器制造商的固件,如果確實需要使用第三方固件,那么我們應該只通過可信任的來源獲取固件,例如第三方固件官方網站發布的版本。

相關信息

電腦上的攻擊

攻擊者利用操作系統和應用程序的漏洞攻擊電腦。

安全措施

Windows更新:自動下載安裝Windows更新可以確保系統盡可能快地修補漏洞。

檢查軟件:通過工具軟件檢查第三方軟件是否及時地進行了更新,以修復軟件漏洞。

安裝病毒掃描器:在系統上安裝防病毒系統,并確保系統及時更新,以獲取最新病毒數據庫。

刪除不必要的軟件:刪除系統中所有已經安裝但我們并不需要的軟件。

Windows 8是最不安全的Windows版本

近幾年發布的Windows版本中,Windows 8發現的安全漏洞最多。

相關信息

Web相關風險

從攻擊者的角度來看,網絡釣魚攻擊仍然是首選的大規模攻擊武器。

安全措施

更新瀏覽器:使用瀏覽器內置的更新功能,確保使用瀏覽器的最新版本。

更新插件:Firefox擁有自己的插件更新功能,但其他瀏覽器我們需要手動檢查更新。

刪除Java和Flash:許多網站已經使用HTML5,不再需要Java和Flash,所以我們可以卸載它們。

刪除垃圾郵件:對于可疑的電子郵件應該馬上刪除,特別是帶有附件的郵件。

瀏覽器中的漏洞

Firefox和Opera是存在漏洞最多的瀏覽器,并且Opera尚未修復37%已知的漏洞。

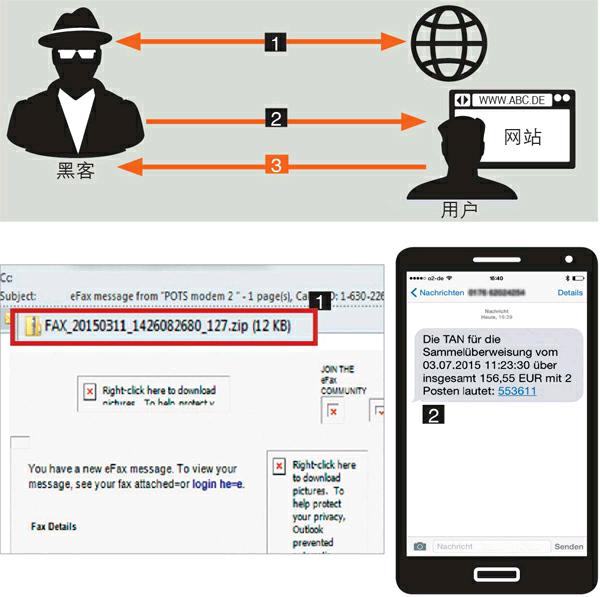

XSS漏洞:最常見的網絡攻擊

攻擊者查找存在漏洞的網站 1 ,并向用戶發送一個鏈接到該網站的JavaScript鏈接 2 。當用戶通過該鏈接訪問該網站時,一個看不見的區域將會出現在登錄屏幕的上方。用戶輸入的登錄信息 3 將會通過后臺的腳本被發送給攻擊者。

金融賬戶攻擊

Dyre之類針對網上金融交易的攻擊程序越來越猖獗,它們首先誘使用戶打開包含病毒的電子郵件附件。雖然不是什么新的攻擊手段,但是新一代的惡意程序更具侵略性。而在系統被惡意程序入侵的情況下,甚至通過智能手機接收交易碼也無法保障網上交易的安全。

相關信息

智能手機

手機制造商很少更新操作系統以修復漏洞,這使得它們非常容易受到攻擊。

安全措施

安裝殺毒軟件:我們應該為Android安裝殺毒軟件,并讓它在后臺運行。

只從信任來源下載程序:我們應該只從蘋果、Google和微軟的應用商店下載程序。

檢查QR碼:有必要通過安全工具檢查QR碼打開的鏈接是否安全。

更新系統:將移動操作系統更新到最新的版本,可以修復多個安全漏洞。

移動系統漏洞

2014年,蘋果的iOS系統發現的安全漏洞最多,而最好、最安全的是Windows Phone。

病毒如何感染智能手機

攻擊者經常是利用用戶的懶惰。

QR代碼:通常大部分的用戶并沒有意識到通過QR代碼打開鏈接可能存在風險。

盜版程序:許多盜版程序含有病毒。

短信:攻擊者發送包含病毒鏈路的短信。

相關信息

外圍設備

智能電視之類的設備不安裝防病毒系統,攻擊者可以利用它們傳播惡意軟件。

安全措施

更新路由器:通過路由器的Web界面檢查路由器是否使用了最新的固件。

更新外部設備:VoIP電話之類的設備同樣可以傳播病毒,因此必須注意對其進行固件更新。據安全研究人員介紹,甚至智能電視機未來也將受到更頻繁的攻擊,因而,有必要確保這些設備使用最新的固件。

小心謹慎:注意任何可疑的跡象,例如一個USB設備嘗試連接網絡。

自動更新

一些路由器通過互聯網自動更新固件,用戶不需要做任何事情。也有一些路由器可以在線檢測更新版本并下載安裝。

特殊攻擊手段

顯示卡:惡意軟件Jellyfish落戶到顯示卡上,只有最新版本的殺毒軟件可以發現它。

鼠標/鍵盤:病毒可以通過外圍設備的控制芯片傳播,這種攻擊在蘋果設備上被發現。

網卡:安全研究人員演示了如何在網絡芯片上安裝惡意軟件并在電腦啟動時將其激活。