某省級電臺網絡遭ARP攻擊故障案例診斷及分析

姒 雁 蔡易挺

(作者單位:四川廣播電視科研所 北京英夫美迪公司成都分公司)

某省級電臺網絡遭ARP攻擊故障案例診斷及分析

姒 雁 蔡易挺

(作者單位:四川廣播電視科研所 北京英夫美迪公司成都分公司)

ARP攻擊是導致局域網癱瘓的常見原因,本文就今年發生在國內某省級廣播電臺制作播出網絡因遭受ARP攻擊出現網絡癱瘓的真實故障案例,介紹了故障分析、排查解決過程和故障原因,為廣播電臺的網絡安全建維護、如何快速判查網絡ARP攻擊故障提供了參考。

ARP攻擊;制播網絡;網絡安全

隨著廣播電臺全臺網的建設,廣播電臺的節目生產和播出已經完全依賴與計算機網絡,因此網絡安全對于安全播出來講日趨重要。目前在廣播電臺制作播出局域網絡中,如果沒有采取嚴格的安全維護措施,“ARP攻擊”、 “ARP欺騙”、以及網絡中其它計算機的通信信息截獲等很容易發生,感染了ARP木馬的計算機,可以造成整個網絡內其它計算機的通信故障,甚至造成整個網絡癱瘓。

ARP(Address Resolution Protocol,地址解析協議)作為TCP/IP協議棧的網絡層,是將目標設備IP地址解析成對應的MAC地址,通過目標設備的IP地址,查詢目標設備的MAC地址,并進行通信。所以,ARP是網絡協議中涉及網絡安全最重要的和最常見的協議之一,比如“ARP欺騙”可以實現的偽造IP地址和MAC地址;而“ARP攻擊”則在網絡中攻擊者迸發大量的ARP通信,持續不斷的發出偽造的ARP響應包造成網絡通訊阻塞,并能夠更改目標主機ARP緩存中的IP-MAC條目造成網絡中斷。

廣播電臺的計算機網絡即使采用了高可用性結構,配置了主備服務器及路由,但是遇到“ARP攻擊”也會造成全網癱瘓的嚴重后果。

“ARP攻擊”對于局域網而言雖然容易發生而且后果很嚴重,但是,由于電臺制播網絡均是封閉的內網,通常采取了較為嚴格的安全措施以防止病毒的感染,實際發生情況并不多見,由于不同于系統設備的“硬故障”那樣容易排查,“ARP攻擊”屬于網絡協議層的“軟故障”,工程技術人員在故障出現后很容易被誤導,造成故障排查時間較長,處理較為困難。今年年中在國內某省級廣播電臺就發生了一起,其制作播出網絡因為遭受ARP攻擊出現網絡癱瘓。為了更好地闡述在網絡維護過程中,如何快速判查網絡ARP攻擊故障,我們把整個對故障分析和排查解決過程進行了總結,提供給大家參考,以提高網絡安全性和網絡免疫力,從而滿足現代廣播電臺安全播出的要求。

1 故障描述

2015年8月,國內某省級廣播電臺計算機音頻制作及播出網絡發生故障,內網用戶訪問制播網中得服務器的速度非常慢,甚至不能訪問,主、備服務器群聚系統無法正常工作,導致整個電臺制播網絡不能使用,即使啟動單獨的備份服務器工作也不正常,嚴重影響了電臺正常的節目生產制作,所幸的是由于播出工作站因有本地備份,采用斷網播出確保了故障期間重要廣播節目沒有停播。

故障發生后,播出系統在播放中出現中斷和網絡丟失等錯誤信息,服務器的群集IP會丟失。

2 故障分析

故障出現后在排查開始階段,初步判斷引起問題的原因可能是服務器的群集軟件出現問題,造成播出系統制作客戶端和播出客戶端無法正常運行。并著手進行群集軟件故障具體分析排查,發現Windows服務器和群集軟件的日志中很多報錯信息,把日志信息仔細分析后,問題基本縮小為群集的IP地址設置無法生效,客戶端訪問失敗、播出掉線等問題都是這個問題引起的。通過前期分析,并受到安全播出時間的苛刻要求,力圖快速解決,于是多次修改配置,重新啟動群集系統,同時按照該存儲群集系統廠家給出了幾個排查方向進行操作處理,問題均沒有得到解決。

在獲取網絡信息的時候,發現網絡已經發生嚴重阻塞,通過ping的方式訪問客戶機和服務器,速度非常慢,而且嚴重丟包,甚至不能訪問,在主機房的客戶終端和播出站分別使用“arp -a”命令查看ARP緩存信息,結果發現很多IP終端使用了相同的MAC地址。

3 故障排查

首先在電臺網絡機房進行網絡信息的獲取,將筆記本電腦連接到電臺的中心交換機上,做好端口鏡像配置操作,通過網絡分析系統捕獲約半分鐘的網絡通訊數據,并分析捕獲到的數據包。

如圖1,通過詳細分析圖1中的連接信息發現大多數連接的源地址都是192.168.5.119,即連接都是由IP為192.168.5.X中的主機終端發起的,在網絡分析軟件主界面左邊的節點瀏覽器中我們還發現,同時在線的IP主機達到了100多臺,而電臺節目制作播出內網的音頻工作站電腦終端約為50多臺,因為網絡故障和夜間工作時間關系,此時同時在線的最多有20臺左右,很明顯網絡中有大量的偽造IP地址的主機終端,采用偽造的IP地址進行攻擊或者進行自動掃描攻擊。

圖1 網絡中的TCP連接信息

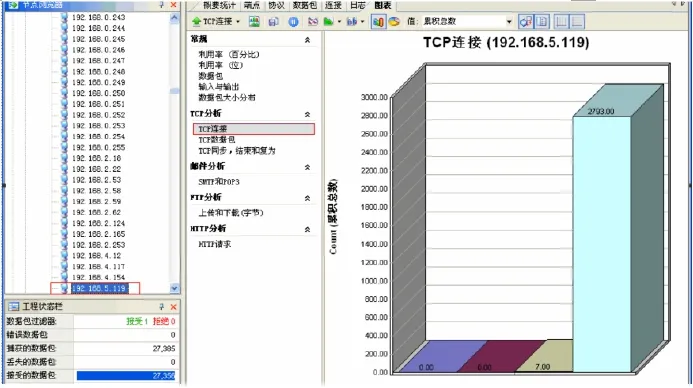

點擊鼠標右鍵選中源地址192.168.5.119的任意一個連接,在彈出的菜單中點擊“定位瀏覽器節點”和“端點1 IP”,節點瀏覽器會自動定位到192.168.5.119主機,這樣,就可以通過選擇視圖圖表中“TCP連接子視圖項”進行查看192.168.5.119主機的TCP連接情況,如圖2所示。

圖2 主機的TCP連接信息

我們知道,采用TCP通訊協議工作時,請求端發起連接需要通過三次“握手”,當請求端向不存在的目的端發起了同步請求時,由于收不到目的端主機的確認回復,就會一直處于請求同步狀態,直到超時斷開。所以,當我們在網絡分析軟件界面中選擇連接視圖,查看圖2可以看到,主機192.168.5.119在大約5分鐘的時間內發起了2800個“連接”,且其中有2793個“連接”都是初始化連接,也就是大多數都是客戶端請求同步的狀態,即TCP通訊中三次“握手”的第一步,這表示192.168.5.119主機肯定存在自動掃描攻擊。據此,可以更加確定在電臺制播網絡中存在自動掃描攻擊。

通過選擇數據包視圖查看192.168.5.119傳輸通訊的數據包信息,其數據包的協議都是CIFS,源地址都是192.168.5.119,數據包的大小都是66字節,而數據包的目標地址則是隨機的,目標端口都是445,且查看數據包的TCP標志位,都是同步位置1,所有這些都說明主機192.168.5.119正在主動對網絡中的TCP 445端口進行掃描攻擊,可以確定故障原因很可能就是192.168.5.119主機感染病毒程序。

最后我們查看該廣播電臺播出制作網得知該IP網段是192.168.0.X,出現192.168.2.X、92.168.4.X和192.168.5.X等這樣的IP地址肯定不是播出制作網段的計算機。所以基本能夠確定電臺計算機網絡故障是該播出網絡被接入了其它網絡,并被其它網絡中帶有ARP病毒的計算機攻擊了。

4 故障原因

在明確了網路受到ARP攻擊以后,電臺技術人員開始對整個制播網絡系統進行物理排查,通過排查后發現故障原因:廣告部在更換防火墻時操作失誤將不應接入內網的互聯網交換機接入內網,導致可以連接外網的主機通過內網對主服務器(server1和server2)和備服務器(bf)發起了ARP斷網攻擊,將有欺詐性質的ARP數據包通過內網發送給主備服務器,將多個與192.168.0.- 網段內的IP地址所對應的mac地址進行了修改,修改為一個錯誤的mac地址,導致備服務器(bf)與各頻率直播間的的播出電腦之間的網絡時常無法連通,也造成啟用備用服務器后播出軟件頻繁死機。由于主服務器(server1和server2)通過群集技術來訪問磁盤陣列,而群集是通過產生虛擬IP來管理和訪問磁盤陣列的,由于ARP斷網攻擊將虛擬IP的mac地址進行了錯誤的修改,導致主服務器(server1和server2)無法通過群集正常的訪問磁盤陣列,從而也導致了采用主服務器(server1和server2)時播出軟件的死機和無法操作。經調查發現192.168.5.- 網段的IP是屬于電臺西配樓廣告部的,因廣播廣告上單需要,西配樓廣告部有一個直接連入內網的交換機,由于其操作人員的疏忽將與外網相連的交換機與電臺內網的交換機錯誤的級聯在一起,導致能夠訪問外網的主機錯誤的接入了內網,也正是廣告部的這臺主機發起的ARP攻擊造成了這次嚴重事故。

5 結束語

經過這個事件后,該廣播電臺根據《GB/T 22039信息安全技術信息系統安全等級保護》基本要求,分別針對制播網、綜合業務網,從網絡安全(基礎網絡安全和邊界安全)、主機安全(終端系統安全、服務端系統安全)、應用安全、數據安全幾個層面對臺里的計算機系統進行了相應的安全防護升級和整改,以杜絕相關事件的再次發生。