多入侵檢測系統與人工調查組合的安全技術管理策略

方 玲 仲偉俊 梅姝娥

(東南大學經濟管理學院,南京211189)

信息系統安全指在既定密級條件下,網絡與信息系統抵御意外事件或惡意行為的能力.在信息系統安全防護過程中,組織通常選擇各種安全技術對相應的信息系統安全威脅加以防范,其中入侵檢測系統(IDS)是最常見的安全技術之一.對IDS的研究主要分為2類.一類從技術角度出發,研究各種IDS結構與組織.如Liao等[1]對IDS技術方面的研究進行系統綜述,主要包括IDS檢測方法[2]、檢測途徑[3]、技術類型[4]等方面.也有部分研究[5]針對 IDS整體框架展開,旨在分析和優化IDS工作原理和編程.另一類研究則從經濟與管理角度出發,主要圍繞IDS配置與效率展開.如Cavusoglu等[6-7]利用博弈論對單個IDS部署與配置展開研究,將IDS與人工調查技術相結合,得出優化的IDS配置策略和人工調查策略.Liu等[8]通過不斷校正檢測目標以優化IDS工作效果.Chen等[9]利用博弈論研究了異質網絡的入侵檢測問題,得出相關均衡以指導IDS設計和部署.Elshoush[10]研究了合作式IDS中各種警報關聯性,從而為提高IDS正報率和降低其誤報率提供幫助.此類研究中研究對象多為單個IDS和分布式IDS.?ˇgüt[11]也深入探討了信息安全系統配置與檢測策略.近年來,隨著信息安全縱深防御要求不斷提高,學者們開始關注信息系統安全技術組合,特別是將IDS與其他安全技術組合使用,研究各技術組合的最優配置與部署[12-14].較常見的是將IDS與防火墻組合使用,而多個IDS組合使用的文獻在國內外還很少見,較相近的研究是針對機場安檢問題優化設計和部署1~2個行李檢測系統以提高檢測率[15].作為縱深防御方式之一,多個IDS組合使用可在一定程度上提高入侵檢測率,但同時誤報率提高,導致組織人工調查成本上升.因此本文將借助博弈模型對IDS的管理與配置展開分析,以期為組織制定相應安全技術管理策略提供幫助,從而使信息系統安全防護更具效率和效用.

1 ⅠDS技術原理

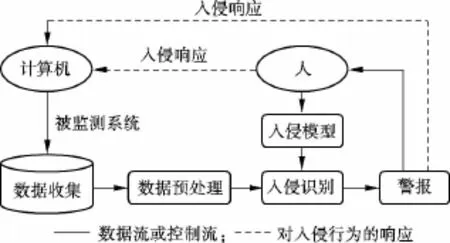

IDS用于監視特定環境下的行為,并判定該行為是否為破壞信息資源完整性、保密性和可用性等惡意行為[16].如圖1所示,IDS通常具有如下功能:數據收集、數據預處理、入侵識別、報告以及報警[11].IDS 一般以串聯形式接入網絡[7],通過監視網絡訪問并對可疑入侵行為作出響應和警報來保證網絡可用性和數據完整性[12].

圖1 一般入侵檢測系統的組成

多個IDS的部署是指基于上述單個IDS工作原理,在一定網絡拓撲中串聯多個IDS.它與分布式IDS的主要區別在于每個IDS都是獨立的具有檢測和報警功能的個體,而分布式IDS中每個檢測與報警部件都相互關聯.

2 模型構建與分析

利用博弈論分析使用單個和多個IDS保護信息系統時入侵者和組織的最優策略,以指導組織在信息系統安全防護中合理制定IDS配置策略和人工調查策略.博弈模型涉及三方參數與變量:入侵者、組織和單個或多個IDS.

2.1 部署單個 ⅠDS

入侵者占信息系統用戶總數比例為λ,其入侵率為ψ,入侵成功收益為μ,若入侵被防御者檢測到,入侵者將受到一定懲罰(如法律制裁或社會羞辱[6])β,其中μ-β≤0,這表示入侵者被檢測到時收益不為正,否則其將總是選擇入侵.

組織信息系統用戶分為合法用戶和非法用戶,其中合法用戶給組織帶來的收益為ω.由于人工調查成本較高,組織通常只對一定比例的用戶訪問進行人工調查.若配置IDS,其發出警報和沒有發出警報時,組織的人工調查比例分別為ρ1和ρ2,人工每調查一次成本為cM.當組織未檢測到入侵,其將遭受損失d,當其檢測到入侵,實施相應恢復策略,則能挽回一定比例損失φd,其中φ≤1.由于組織只有在期望收益不為負時,才會實施人工調查,因此可假設 φd≥c[6,13].

入侵者可選策略為攻擊H與不攻擊NH,其策略集為{H,NH}.組織可選策略主要包括:IDS發出警報時調查I與不調查NI,IDS沒有發出警報時調查I與不調查NI,共4種選擇,其策略集為{(I,I),(I,NI),(NI,I),(NI,NI)},其中圓括號中前者代表組織在IDS發出警報時的策略,后者代表其在IDS沒有發出警報時的策略.

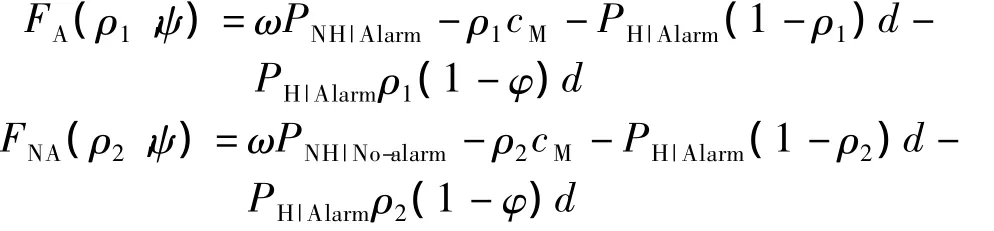

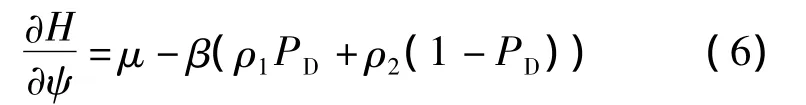

根據上述參數與變量設置,該博弈模型中組織收益包括IDS發出警報情形下期望收益FA和IDS沒有發出警報情形下期望收益FNA分別為

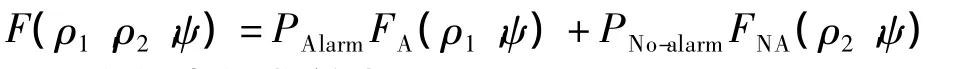

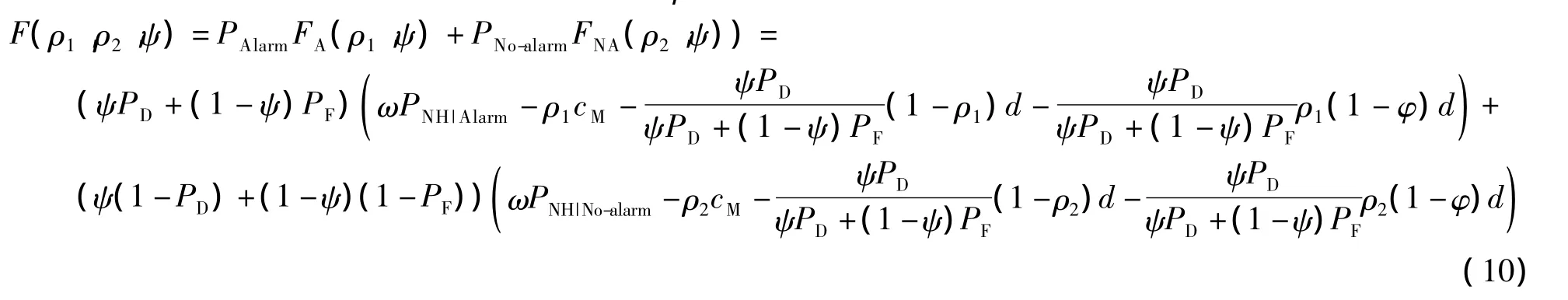

組織總期望收益為

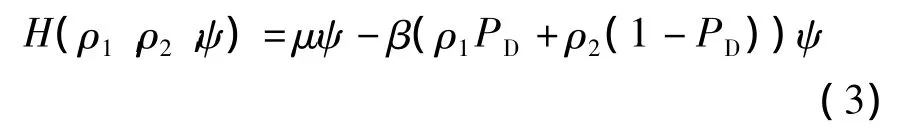

入侵者的收益為

式中,PD為IDS能夠檢測出入侵行為的概率;PF為IDS將合法訪問誤當作入侵作為的概率;PAlarm為IDS對黑客入侵的警報率,PAlarm=ψPD+(1-ψ)PF;PNo-Alarm為IDS對未入侵事件的警報率,PNo-Alarm=1-ψPD-(1-ψ)PF;PH|Alarm為IDS發出警報時入侵事件的概率,PH|Alarm=ψPD/PAlarm;PNH|Alarm為IDS發出警報時黑客未入侵的概率,PNH|Alarm=(1-ψ)PD/PAlarm;PH|No-alarm為IDS沒有發出警報時黑客的入侵率,PH|No-alarm=ψ(1-PD)/(1-PAlarm);PNH|No-alarm為IDS沒有發出警報時黑客也未入侵的概率,PNH|No-alarm=(1-ψ)(1-PF)/(1-PAlarm).由此可計算推導出組織與入侵者的均衡策略.

定理1 當組織部署單個IDS對其信息系統進行防護時,博弈的均衡為:當時,當

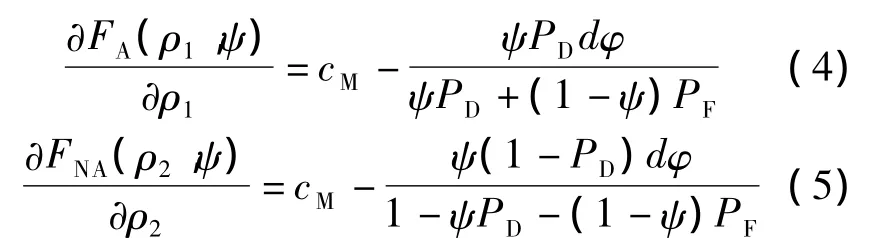

證明 組織若部署單個IDS保護其信息系統,其在發出警報情形和沒有發出警報情形下的期望收益分別為

入侵者入侵的期望收益為

對式(1)的變量ρ1和式(2)的變量ρ2分別一階求導如下:

對式(3)的變量ψ求一階導數,即

令式(6)等于0時,可使入侵者收益最大化.

令式(4)、(5)等于0時,可使組織收益最大化,但由于對同一個ψ,式(4)、(5)無法同時為0,且可證明證明過程如下:

根據各參數和變量的取值范圍,分析得式(7)大于等于 0,即因此博弈模型的均衡分別在和處.解得2處均衡為:當當證畢.

2.2 部署多個 ⅠDS

為了達到更高的安全水平,組織可選擇多個IDS組合保護信息系統.一般而言,多個IDS的入侵檢測率較單個IDS更高,但同時其誤報率也將提高.由于過高的誤報率不僅會降低系統效率,還會給組織帶來更高的人工調查成本,因此如何部署和配置這些IDS成為重要問題.

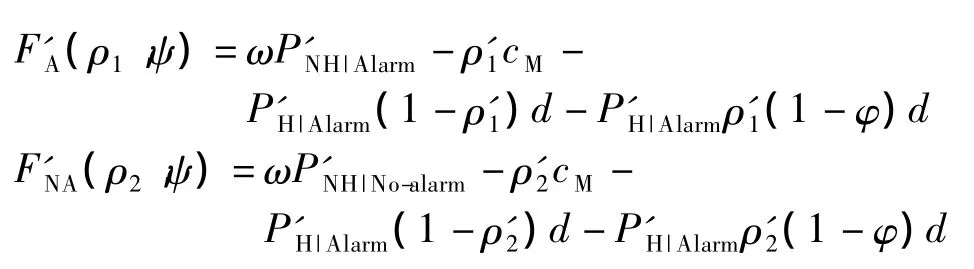

設組織部署多個IDS后檢測率為P'D,誤報率為P'F.部署多個IDS比只部署單個IDS可提高入侵檢測率,假設,η∈[P,1],η 為檢測D率提高程度的倒數,同時也將導致更高誤報率,假設為誤報率提高程度的倒數.組織在IDS發出警報和沒有發出警報情形下人工調查率分別記為和,入侵者入侵率記為ψ',博弈雙方其他參數同部署單個IDS時相同.

此時,組織在IDS發出警報和沒有發出警報情形下的期望收益分別為

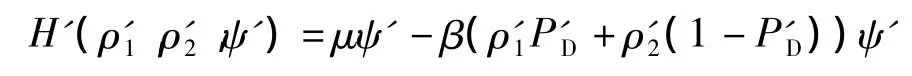

入侵者的期望收益為

博弈均衡如下:

證明同定理1.

定理2 當組織部署多個IDS對其信息系統進行防護時,博弈的均衡為:當

2.3 部署單個ⅠDS與多個ⅠDS的比較

在該入侵防御博弈模型中,組織需根據情況決定部署單個IDS還是部署多個IDS.為了更好地幫助組織制定信息系統安全技術策略,對部署單個IDS和多個IDS時最優策略和最大收益進行比較.

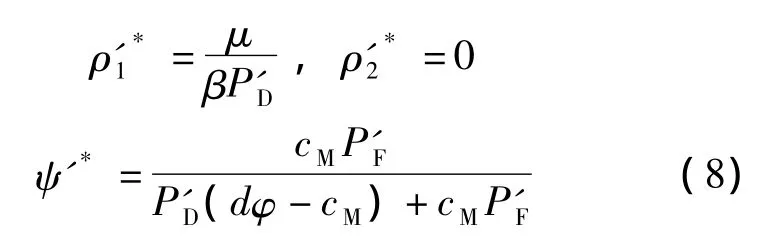

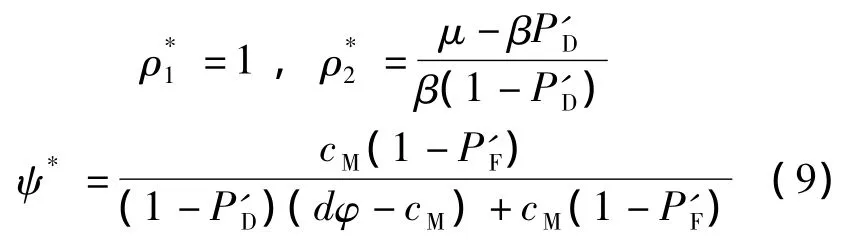

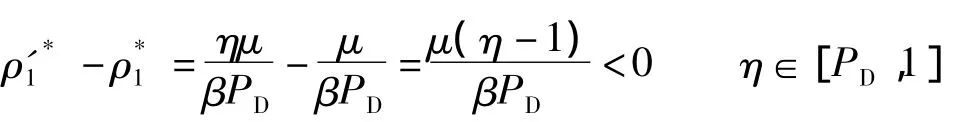

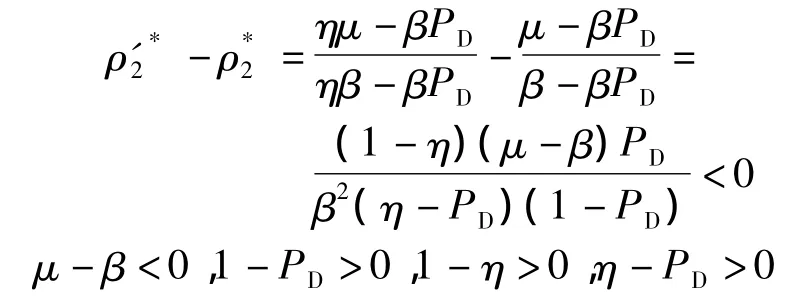

推論1 當組織部署多個IDS時,其在警報與沒有警報情形下的人工調查率都相應得到降低.

證明 警報條件下,組織部署多個IDS時與部署單個IDS時的人工調查率差值為

沒有發出警報條件下,組織部署多個IDS時與部署單個IDS時的人工調查率差值為

證畢.

由于人工調查成本高昂,一般組織(資源豐富、安全要求極高的組織除外)通常是在保證一定安全基礎上更大限度地降低人工調查成本.根據推論1,組織部署多個IDS的重要優勢之一在于降低人工調查率,從而減少人工調查期望成本.

分析式(12)各個因子可知,最終決定其符號方向的因子為(η -γ)和((dφ -cM)(1-cM)μ/β+cMω+cMd)(其他因子均為正).欲使部署多IDS后組織獲得高檢測率同時也取得高收益,上述2個因子應保持相反的符號.

進一步地,當cM≤1時,因子((dφ-cM)(1-cM)μ/β+cMω +cMd)>0,此時(η-γ)<0即可使部署多IDS更優,當cM>1時,因子((dφ-cM)(1-cM)μ/β+cMω+cMd)的符號方向不確定,此時,因子(η - γ)和((dφ -cM)(1-cM)μ/β+cMω +cMd)需保持異號即可使部署多IDS更優.證畢.

由推論2可發現,IDS并非數量越多越好,組織需根據人工調查成本高低,選擇部署單個IDS還是多個IDS.

3 數值模擬與討論

為了比較組織配置單個IDS和多個IDS時的最優策略,揭示相關變量與參數對組織策略的影響,本節將對定理1和推論1進行數值模擬.參數設置如下:μ=100,β=200.借助Matlab數學工具,可得IDS檢測率PD和人工調查率ρ的一系列變化關系.

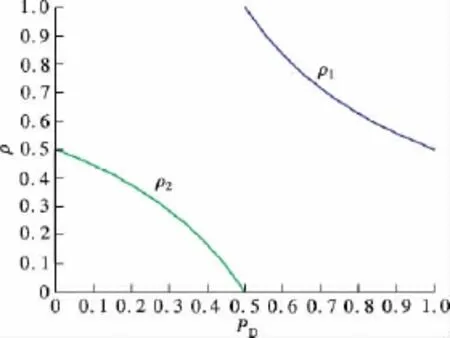

圖2給出了只配置單個IDS時,組織在警報時調查率ρ1與沒有警報時調查率ρ2隨單個IDS檢測率變化的情況.圖2進一步證明了定理1,即若IDS檢測率較高,組織對警報事件人工調查率ρ1會隨IDS檢測率PD的增高而減小;若IDS檢測率較低,組織在沒有發出警報時的人工調查率ρ2也會隨IDS檢測率PD的增高而減小.從曲線ρ1和ρ2的凹凸可看出組織在警報時的人工調查率隨入侵檢測率提高而提高的幅度逐漸變小,而在沒有發出警報時則反之.

圖2 人工調查率與單個ⅠDS檢測率之間的變化關系

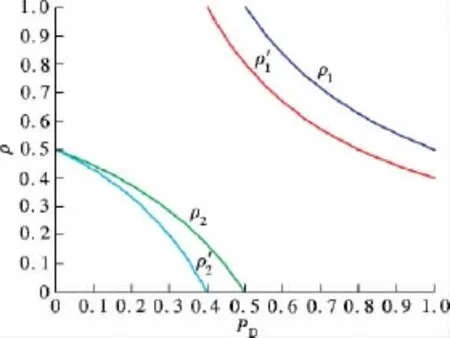

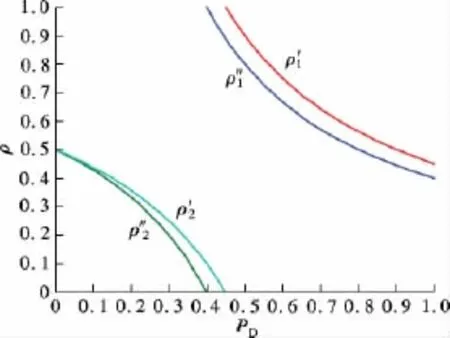

圖3比較了配置單個和多個IDS情形下組織的人工調查策略.圖中,ρ'1表示部署多個IDS且η=0.9情形下組織在警報時的人工調查率,而ρ'2表示部署多個IDS且η=0.9情形下組織在沒有發出警報時的人工調查率.由圖可看出,當IDS檢測率較高時,組織配置多個IDS可提高系統檢測率,減少人工調查;而當入侵檢測率較低時,部署多個IDS同樣可在一定程度上降低組織對沒有警報事件的人工調查率.

圖3 配置單個和多個ⅠDS情形下人工調查策略比較

為了進一步說明多個IDS檢測率較單個IDS檢測率提高程度1/η對人工調查率的影響,設μ,β不變,η=0.8,此時PD和ρ的變化關系以及其同η=0.9情形的比較如圖4所示.其中,ρ″1表示η=0.8情形下組織在警報時的人工調查率,ρ″2則表示η=0.8情形下組織在沒有發出警報時的人工調查率.圖4說明IDS檢測率提高程度不同,其對人工調查率影響程度也不同,入侵檢測率提高程度1/η越高,組織在警報和沒有發出警報情形下的人工調查都將越少.從推論1角度出發,組織可盡其所能通過增加IDS數量來提高IDS檢測率,從而減少高成本的人工調查.但根據上文分析,盡管多個IDS可提高系統檢測率,但同時其也會提高系統誤報率,增加組織信息系統安全防護成本,因此多IDS的效率高低還取決于期望收益是否得到提高.

圖4 不同檢測率提高程度對人工調查率與ⅠDS檢測率關系的影響

4 結語

本文將IDS與人工調查技術相組合,重點研究了IDS數量的選擇與配置.組織可通過增加IDS數量來提高入侵檢測率,從而威懾入侵者降低入侵率.無論是在有警報還是沒有發出警報條件下,部署多個IDS都可使組織人工調查率降低,只是降低程度不同.進一步地,與部署單個IDS相比,多IDS只有在一定條件下才能同時為組織信息系統安全帶來較高檢測率和較高期望收益.對于IDS具體數量的確定還有待進一步結合具體網絡拓撲結構展開研究.

References)

[1] Liao H J,Lin C H R,Lin Y C,et al.Intrusion detection system:a comprehensive review[J].Journal of Network& Computer Applications,2013,36(1):16-24.

[2] Xenakis C,Panos C,Stavrakakis I.A comparative evaluation of intrusion detection architectures for mobile ad hoc networks[J].Computers & Security,2011,30(1):63-80.

[3] Farooqi A H,Khan F A,Wang J,et al.A novel intrusion detection framework for wireless sensor networks[J].Personal and Ubiquitous Computing,2013,17(5):907-919.

[4] Modi C,Patel D,Borisaniya B,et al.A survey of intrusion detection techniques in Cloud[J].Journal of Network and Computer Applications,2013,36(1):42-57.

[5] Wu S X,Banzhaf W.The use of computational intelligence in intrusion detection systems:a review[J].Applied Soft Computing,2010,10(1):1-35.

[6] Cavusoglu H,Mishra B,Raghunathan S.The value of intrusion detection systems information technology security architecture[J].Information Systems Research,2005,16(1):28-46.

[7] 李天目,仲偉俊,梅姝娥.入侵防御系統管理和配置的檢查博弈分析[J].系統工程學報,2008,23(5):589-595.Li Tianmu,Zhong Weijun,Mei Shu’e.Inspection game analysis of intrusion prevention system management and configuration[J].Journal of Systems Engineering,2008,23(5):589-595.(in Chinese)

[8] Liu S,Zhang D Y,Chu X,et al.A game theoretic approach to optimize the performance of host-based IDS[C]//IEEE International Conference on Wireless &MobileComputing, Networking & Communication.Avignon,France,2008:448-453.

[9] Chen L,Leneutre J.A game theoretical framework on intrusion detection in heterogeneous networks[J].IEEE Transactions on Information Forensics and Security,2009,4(2):165-178.

[10] Elshoush H T,Osman I M.Alert correlation in collaborative intelligent intrusion detection systems—a survey[J].Applied Soft Computing,2011,11(7):4349-4365.

[11] ?ˇgüt H.The configuration and detection strategies for information security systems[J].Computers & Mathematics with Applications,2013,65(9):1234-1253.

[12] Cavusoglu H,Raghunathan S,Cavusoglu H.Configuration of and interaction between information security technologies:the case of firewalls and intrusion detection systems[J]. Information SystemsResearch,2009,20(2):198-217.

[13] Zhao L R,Mei S E,Zhong W J.Optimal configuration of firewall,IDS and vulnerability scan by game theory[J].Journal of Southeast University:English Edition,2011,27(2):144-147.

[14] 趙柳榕,梅姝娥,仲偉俊.基于風險偏好的兩種信息安全技術配置策略[J].系統工程學報,2014,29(3):324-333.Zhao Liurong,Mei Shu’e,Zhong Weijun.Configuration strategy of two information security technologies based on risk preference[J].Journal of Systems Engineering,2014,29(3):324-333.(in Chinese)

[15] Feng Q M,Sahin H D,Kapur K C.Designing airport checked-baggage-screening strategies considering system capability and reliability[J].Reliability Engineering and System Safety,2009,94(2):618-627.

[16] Toosi A N,Kahani M.A new approach to intrusion detection based on an evolutionary soft computing model using neuro-fuzzy classifiers[J].Computer Communications,2007,30(10):2201-2212.