脆弱性水平對(duì)信息系統(tǒng)安全技術(shù)策略影響研究

方 玲, 仲 偉 俊, 梅 姝 娥

( 東南大學(xué) 經(jīng)濟(jì)管理學(xué)院, 江蘇 南京 211100 )

脆弱性水平對(duì)信息系統(tǒng)安全技術(shù)策略影響研究

方 玲*, 仲 偉 俊, 梅 姝 娥

( 東南大學(xué) 經(jīng)濟(jì)管理學(xué)院, 江蘇 南京 211100 )

利用博弈論研究了基于脆弱性水平的組織信息系統(tǒng)安全技術(shù)策略,發(fā)現(xiàn)信息系統(tǒng)脆弱性水平對(duì)組織信息系統(tǒng)安全技術(shù)的選擇與配置具有重要影響.脆弱性水平較低時(shí)組織只需對(duì)一部分IDS警報(bào)事件發(fā)起人工調(diào)查,無(wú)須對(duì)未警報(bào)事件發(fā)起調(diào)查;脆弱性水平較高時(shí)組織需對(duì)所有IDS警報(bào)事件發(fā)起調(diào)查,同時(shí)還需對(duì)部分未警報(bào)事件發(fā)起調(diào)查.與此同時(shí),人工調(diào)查率還將隨著脆弱性水平的提高而提高.此外,當(dāng)信息系統(tǒng)脆弱性水平比較高時(shí),黑客入侵率不一定高,這主要是因?yàn)榻M織配置了入侵檢測(cè)率較高的IDS.

脆弱性水平;入侵檢測(cè)系統(tǒng)配置;人工調(diào)查;信息系統(tǒng)安全;黑客成功率

0 引 言

對(duì)信息系統(tǒng)安全來(lái)說,一種較為直接的保護(hù)方式就是盡可能減少信息系統(tǒng)脆弱性,因?yàn)榇嗳跣允呛诳腿肭中畔⑾到y(tǒng)成功的必要條件之一[1-2].然而現(xiàn)實(shí)中幾乎不存在零脆弱性的信息系統(tǒng),信息系統(tǒng)安全工作者所能做的只是盡量減少系統(tǒng)脆弱性.減少信息系統(tǒng)脆弱性的方式主要有脆弱性掃描技術(shù)和補(bǔ)丁管理技術(shù)等,而這些技術(shù)都將為組織帶來(lái)高昂的成本投入.另一種用于對(duì)付信息系統(tǒng)安全威脅的措施是部署若干信息系統(tǒng)安全技術(shù),如防火墻、入侵檢測(cè)系統(tǒng)(intrusion detection system,簡(jiǎn)稱IDS)等.顯然,組織所選用的信息系統(tǒng)安全技術(shù)組合首先應(yīng)能處理或減輕其所面臨的威脅;其次該安全技術(shù)組合應(yīng)當(dāng)具有最優(yōu)配置,從而有利于組織最小化其安全防護(hù)成本并提高效率[3-4].總的來(lái)說,第一種方式可降低系統(tǒng)脆弱性水平,第二種方式可降低黑客入侵率.許多組織在信息系統(tǒng)安全防護(hù)時(shí)都會(huì)同時(shí)使用這兩種措施,而關(guān)鍵在于如何在這兩種措施間尋找到平衡,從而使得組織在獲得足夠的信息系統(tǒng)安全水平基礎(chǔ)上實(shí)現(xiàn)成本最小化.

1 相關(guān)文獻(xiàn)綜述

信息系統(tǒng)安全防護(hù)一般是指組織使用一種或多種信息系統(tǒng)安全技術(shù)來(lái)緩解或消除信息系統(tǒng)所面臨的主要威脅.這不僅是一個(gè)技術(shù)層面的問題,同時(shí)也是一個(gè)經(jīng)濟(jì)與管理層面的問題.近年來(lái)經(jīng)濟(jì)與管理層面的相關(guān)研究表現(xiàn)得更加熱門,這個(gè)層面的研究已經(jīng)開始從研究單一安全技術(shù)向多種安全技術(shù)轉(zhuǎn)變.從近年來(lái)的文獻(xiàn)中可以看出,這些單獨(dú)的技術(shù)主要包括入侵檢測(cè)技術(shù)[5-8]、漏洞補(bǔ)丁管理技術(shù)[3,9]等,由于研究的是單一安全技術(shù),這些文獻(xiàn)要么研究脆弱性水平本身,要么研究其他技術(shù)對(duì)信息系統(tǒng)安全的防護(hù),而未涉及脆弱性水平對(duì)其他技術(shù)選擇與配置的影響.專注于多種信息系統(tǒng)安全技術(shù)的文獻(xiàn)通常研究的是信息系統(tǒng)安全技術(shù)的組合問題.Rubel等[10]指出為了對(duì)信息系統(tǒng)進(jìn)行縱深防御,防火墻和其他技術(shù)應(yīng)當(dāng)組合在一起構(gòu)建一個(gè)多層防御網(wǎng)絡(luò).因?yàn)椴煌踩夹g(shù)具有不同的威脅防御能力[11],面對(duì)若干種可能面臨的威脅,組織必須選擇若干種合適的安全技術(shù)來(lái)對(duì)付它們.Tanaka等[1]認(rèn)為一個(gè)經(jīng)濟(jì)實(shí)體的信息系統(tǒng)安全投資決策取決于脆弱性水平,而Gupta[2]證明了信息系統(tǒng)的脆弱性為0幾乎是不可能的.Gordon等[12]建立了一個(gè)經(jīng)濟(jì)模型用以確定信息系統(tǒng)安全防護(hù)的最優(yōu)化投資,該模型考慮了脆弱性以及當(dāng)這些脆弱性被攻擊所帶來(lái)的潛在損失.Bojanc等[13]提出一個(gè)信息系統(tǒng)安全最優(yōu)化投資選擇程序,該程序不僅考慮了信息系統(tǒng)價(jià)值,同時(shí)還考慮了其財(cái)產(chǎn)、威脅和脆弱性的識(shí)別問題.不難發(fā)現(xiàn),這些關(guān)注系統(tǒng)脆弱性水平的研究大多局限于信息系統(tǒng)安全投資領(lǐng)域,而極少涉及信息系統(tǒng)安全技術(shù)的選擇與配置.

國(guó)內(nèi)方面,學(xué)者們對(duì)信息系統(tǒng)安全研究涉及的脆弱性水平多偏向于對(duì)信息系統(tǒng)安全風(fēng)險(xiǎn)或?qū)Υ嗳跣员旧淼脑u(píng)估,如曹波等[14]構(gòu)建了電力系統(tǒng)的脆弱性評(píng)估模型并通過算例驗(yàn)證了該模型的有效性;吳金宇[15]提出脆弱性是網(wǎng)絡(luò)攻擊發(fā)生的必要條件之一;戴迎春等[16]則對(duì)脆弱性本身的分類展開研究,這些研究基本也沒有將脆弱性水平同信息系統(tǒng)安全技術(shù)選擇與配置聯(lián)系在一起.

當(dāng)組織選擇了多種信息系統(tǒng)安全技術(shù)來(lái)對(duì)其信息系統(tǒng)進(jìn)行防護(hù)時(shí),其需部署并配置這些技術(shù),使得這些技術(shù)之間相互配合、相互補(bǔ)充[4].受文獻(xiàn)[4]啟發(fā),本文構(gòu)建一個(gè)組織和黑客博弈模型,重點(diǎn)研究脆弱性水平對(duì)組織信息系統(tǒng)安全技術(shù)策略的影響.該模型不僅加入了信息系統(tǒng)脆弱性水平參數(shù),還將其同黑客入侵成功率進(jìn)行定量化聯(lián)系.模型最終還將給出組織所選擇信息系統(tǒng)安全技術(shù)的最優(yōu)配置,以幫助其在信息系統(tǒng)安全防護(hù)中獲得足夠高(非最高)的安全水平和最低的安全成本.

2 模型構(gòu)建

一個(gè)完整的博弈模型應(yīng)當(dāng)包括至少3類元素:博弈參與者、參與者策略以及參與者策略的支付.在本文將提出的模型中,博弈雙方為組織和黑客,組織的策略為其各種信息系統(tǒng)安全策略,而黑客的策略為攻擊與不攻擊兩種.

2.1 模型描述

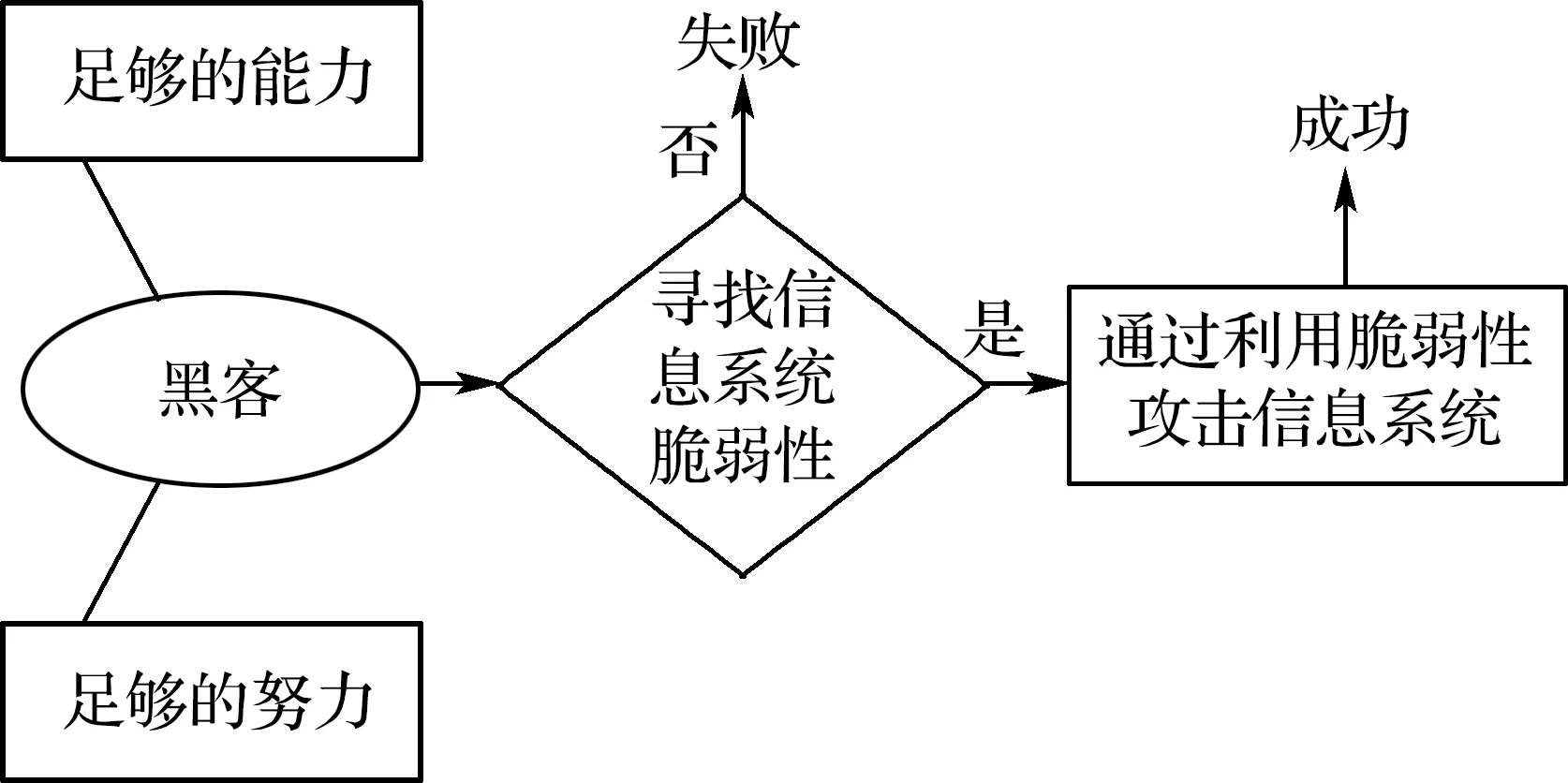

黑客入侵組織信息系統(tǒng)事件可被描述為如圖1所示, 該圖顯示了信息系統(tǒng)被入侵事件的3個(gè)主要因素:黑客、信息系統(tǒng)和黑客實(shí)施的攻擊行為.黑客入侵成功與否主要在于其是否找出信息系統(tǒng)脆弱性并對(duì)其加以利用,從而導(dǎo)致組織發(fā)生損失,而不管其入侵是否被組織監(jiān)測(cè)到.黑客能否找到脆弱性將受到組織信息系統(tǒng)脆弱性管理現(xiàn)狀的影響,即組織信息系統(tǒng)脆弱性水平將對(duì)黑客入侵成功率具有重要影響.黑客入侵成功與否還受黑客能力及其努力程度影響,但因這兩個(gè)因素不在本文研究范圍內(nèi),假設(shè)發(fā)起入侵的黑客具有足夠的能力和努力水平,即忽略這兩個(gè)因素對(duì)黑客入侵成功率的影響.

圖1 黑客入侵組織信息系統(tǒng)事件Fig.1 Event of information system intruded by hackers

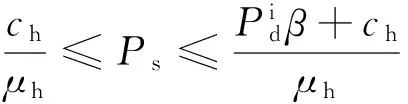

假設(shè)黑客選擇入侵系統(tǒng)的概率為ψ,則其選擇不入侵的概率為1-ψ.黑客發(fā)起入侵的成本記為ch,入侵成功的收益則記為μh,其入侵成功的概率為Ps,也就是組織信息系統(tǒng)脆弱性水平.若入侵行為被組織人工檢測(cè)到,黑客將遭受到懲罰β,則其凈收益記為μhPs-ch-β,其中μhPs-ch-β<0,這意味著不論入侵是否成功,只要黑客入侵行為被組織檢測(cè)到,其收益將為負(fù).

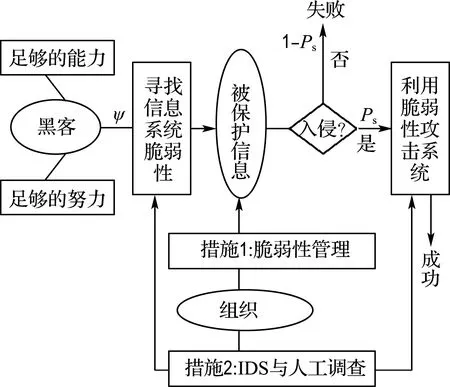

當(dāng)組織同時(shí)使用漏洞掃描、補(bǔ)丁管理等技術(shù)致力于降低信息系統(tǒng)脆弱性的直接措施和使用IDS技術(shù)致力于降低黑客入侵率的間接措施時(shí),兩種措施相互影響、相互制約,如圖2所示.

圖2 組織對(duì)信息系統(tǒng)安全防護(hù)的兩種措施交互

Fig.2 Interaction between two information system security countermeasures used by organization

圖2在圖1的基礎(chǔ)上進(jìn)一步展現(xiàn)了組織信息系統(tǒng)脆弱性水平和IDS技術(shù)之間的內(nèi)在聯(lián)系.脆弱性水平?jīng)Q定于措施1,而IDS檢測(cè)率配置則取決于措施2.兩種措施同時(shí)采用時(shí),必然會(huì)對(duì)對(duì)方產(chǎn)生影響和限制,這不僅是由組織信息系統(tǒng)安全成本投入有限決定的,同時(shí)也是安全防護(hù)需求與防護(hù)原理的體現(xiàn).

在本文的博弈模型中,黑客的策略為攻擊(H)與不攻擊(NH),其策略集為Sh∈{H,NH},組織的策略為在警報(bào)情形下調(diào)查(I)與不調(diào)查(NI),在未警報(bào)情形下調(diào)查(I)與不調(diào)查(NI),其策略集為Sf∈{(I,I),(I,NI),(NI,I),(NI,NI)},其中每一對(duì)策略組合中,前者表示警報(bào)情形下組織的選擇,后者表示未警報(bào)情形下組織的選擇.這里假設(shè)組織和黑客均為風(fēng)險(xiǎn)中立者,且兩者之間是完全信息博弈.當(dāng)組織組合使用脆弱性管理技術(shù)和IDS技術(shù)時(shí),其在警報(bào)情形下和未警報(bào)情形下的期望支付計(jì)算如下:

Fa(ρ1,ψ)=-ρ1cf1-PSHA(1-ρ1)d-PSHAρ1(1-φ)d-cf2(1-Ps)

Fna(ρ2,ψ)=-ρ2cf1-PSHNA(1-ρ2)d-PSHNAρ2(1-φ)d-cf2(1-Ps)

從而組織總期望支付記為

F(ρ1,ρ2,ψ)=PaFa(ρ1,ψ)+PnaFna(ρ2,ψ)

黑客的期望收益如下:

2.2 均衡的推導(dǎo)與分析

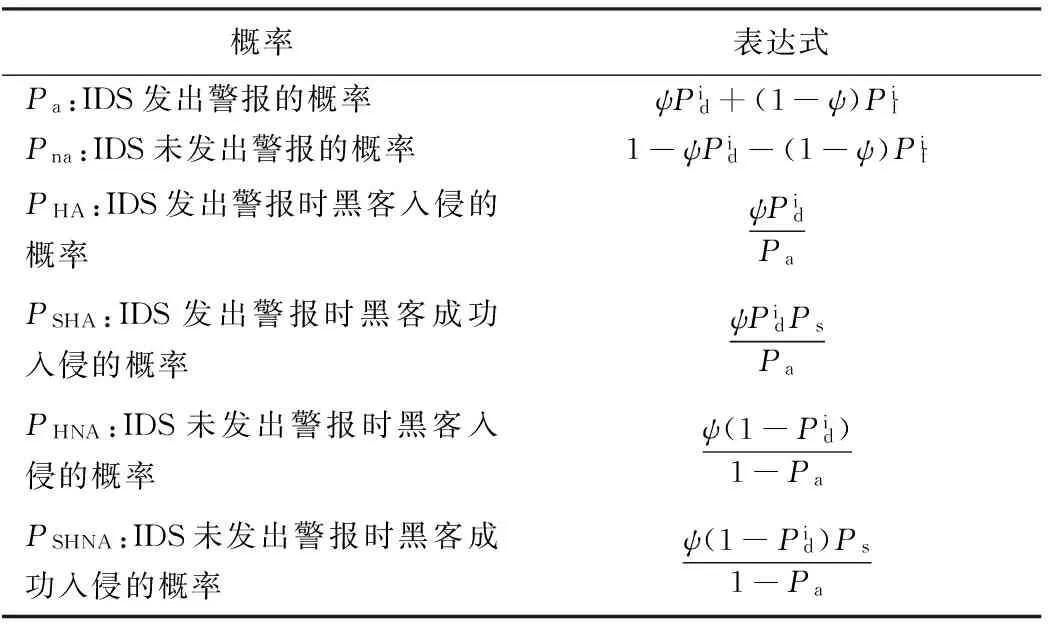

在上述模型中,組織和黑客都欲最大化各自的收益.根據(jù)表1中給出的各概率表達(dá)式,雙方的均衡策略可通過計(jì)算推導(dǎo)出.

表1 概率表達(dá)式匯總Tab.1 Summary of the expressions of probabilities

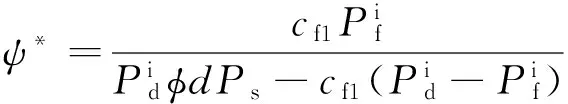

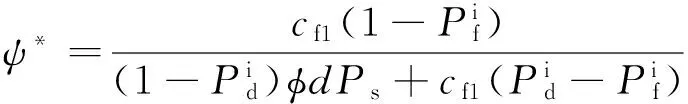

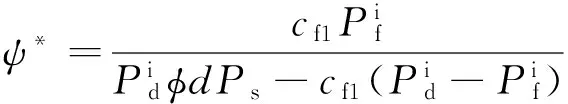

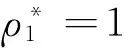

定理1 當(dāng)組織實(shí)施脆弱性管理技術(shù)和IDS技術(shù)對(duì)其信息系統(tǒng)進(jìn)行防護(hù)時(shí),博弈的均衡為

證明 組織在給定選擇脆弱性管理技術(shù)和IDS技術(shù)組合條件下,其在警報(bào)情形下和未警報(bào)情形下的期望支付計(jì)算如下:

黑客發(fā)起入侵的期望收益為

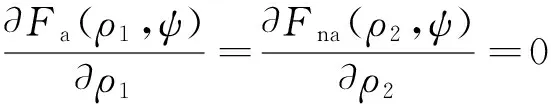

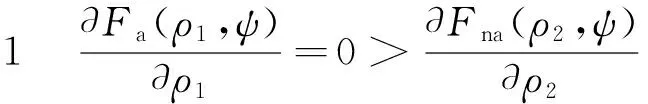

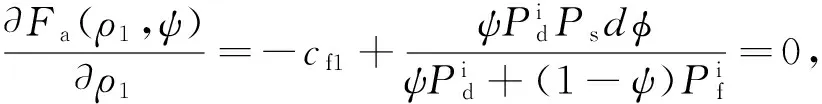

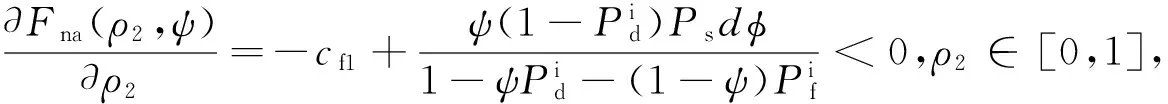

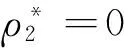

不論是在警報(bào)情形下還是在未警報(bào)情形下,組織都想最大化其收益,此時(shí)對(duì)Fa(ρ1,ψ)的變量ρ1和Fna(ρ2,ψ)的變量ρ2分別進(jìn)行一階求導(dǎo)如下:

(1)

(2)

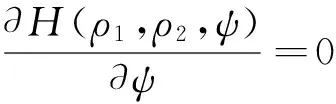

黑客欲最大化其入侵收益,此時(shí)對(duì)其收益H(ρ1,ρ2,ψ)的變量ψ求一階導(dǎo)數(shù)如下:

(3)

總之,情形1均衡為

總之,情形2均衡為

證畢.

3 討論與分析

根據(jù)模型及其結(jié)果,脆弱性水平對(duì)安全技術(shù)策略具有若干重要影響,從而產(chǎn)生了以下兩個(gè)推論:

(5)

對(duì)式(5)進(jìn)行變化得:

(6)

(7)

從式(7)可直觀地看出當(dāng)脆弱性水平一定時(shí),黑客入侵率將隨著IDS檢測(cè)率的提高而降低,因此組織應(yīng)配置較高檢測(cè)率的IDS以保持較低的黑客入侵率.

證畢.

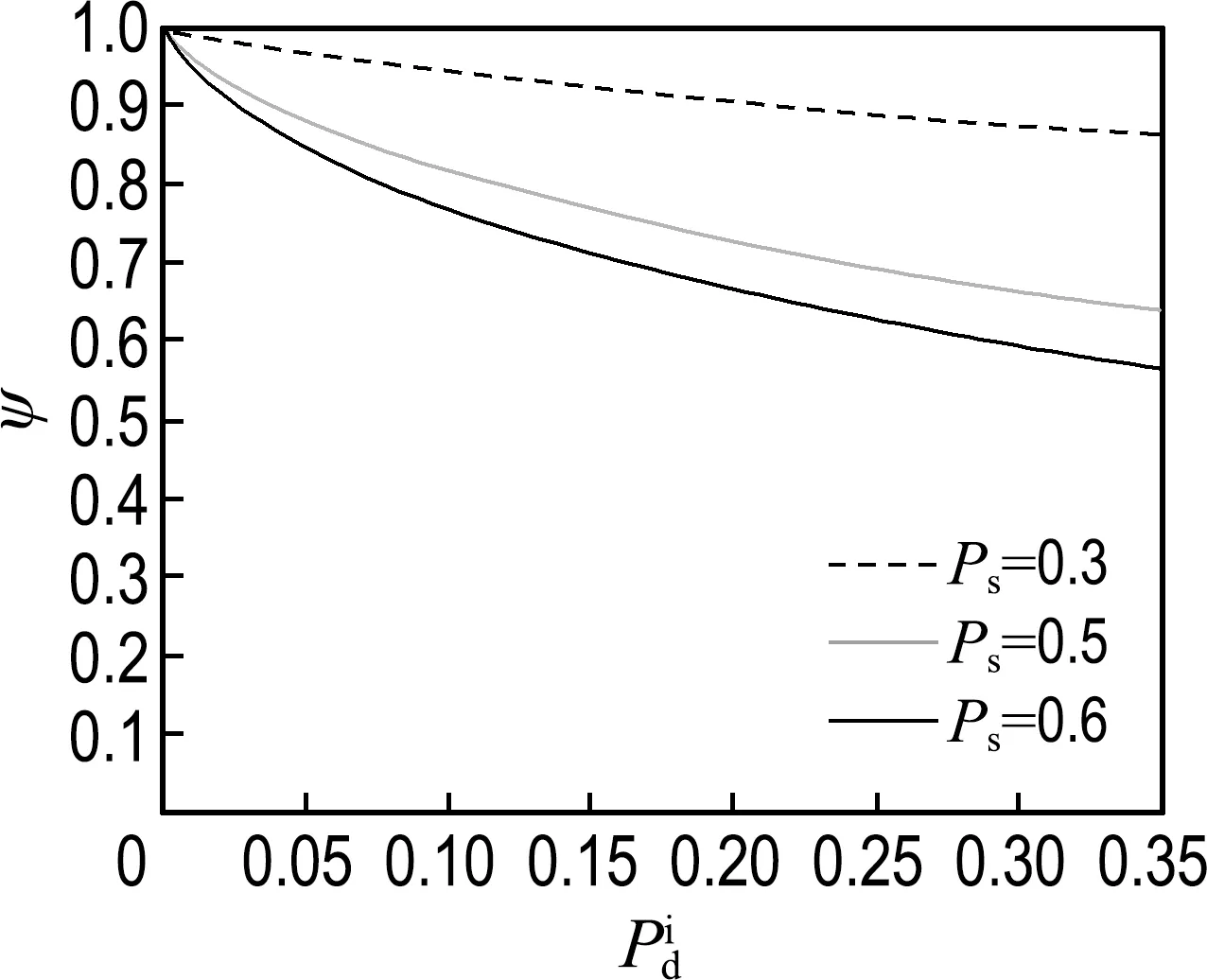

為了進(jìn)一步分析推論1對(duì)實(shí)踐的指導(dǎo)作用,研究對(duì)其進(jìn)行了仿真,如圖3所示.

圖3 不同脆弱性水平下IDS檢測(cè)率與黑客入侵率變化關(guān)系

Fig.3 Relation between IDS detection rates and intrusion rates of hacker under different vulnerability levels

4 結(jié) 語(yǔ)

上述結(jié)論顯示出了一定程度的創(chuàng)新,如證明了組織信息系統(tǒng)脆弱性水平對(duì)安全技術(shù)配置的影響,對(duì)組織人工調(diào)查率的影響等,但是本文依然存在一定的不足,需要進(jìn)一步深入研究.第一,對(duì)于資金和技術(shù)能力均一般的組織,他們降低系統(tǒng)脆弱性的能力有限,除了選擇像本文中所提出的IDS技術(shù)、人工調(diào)查技術(shù)等來(lái)與脆弱性管理配合,其還可以選擇其他安全技術(shù),如防火墻技術(shù)、虛擬私網(wǎng)技術(shù)和蜜罐技術(shù)等.根據(jù)所選技術(shù)組合的不同,組織所需的最佳技術(shù)配置組合也是不同的.第二,當(dāng)黑客的能力和努力水平并非本文中所假定的足夠高時(shí),這兩個(gè)因素將在一定程度上影響黑客入侵成功率,從而改變黑客入侵成功率決定于組織脆弱性管理水平的定論,也將改變黑客入侵成功率與其選擇入侵率之間的變化關(guān)系.第三,模型假設(shè)IDS警報(bào)與未警報(bào)情形下的人工調(diào)查率為獨(dú)立變量,未來(lái)可通過模型重構(gòu)進(jìn)一步研究這兩者之間的關(guān)系.

[1] Tanaka H, Matsuura K, Sudoh O. Vulnerability and information security investment:An empirical analysis of e-local government in Japan [J]. Journal of Accounting and Public Policy, 2005, 24(1):37-59.

[2]Gupta M. Matching information security vulnerabilities to organizational security profiles:A genetic algorithm approach [J]. Decision Support Systems, 2006, 41(3):592-603.

[3]Cavusoglu H, Cavusoglu H, Zhang J. Security patch management:Share the burden or share the damage? [J]. Management Science, 2008, 54(4):657-670.

[4]Cavusoglu H, Raghunathan S, Cavusoglu H. Configuration of and interaction between information security technologies:the case of firewalls and intrusion detection systems [J]. Information Systems Research, 2009, 20(2):198-217.

[5]XIA Zheng-you, ZHANG Shi-yong. A kind of network security behavior model based on game theory [C] // Parallel and Distributed Computing, Applications and Technologies, PDCAT 2003 Proceedings. Los Alamitos:IEEE Computer Society, 2003:950-954.

[6]Cavusoglu C, Mishra B, Raghunathan S. The value of intrusion detection systems in information technology security architecture [J]. Information Systems Research, 2005, 16(1):28-46.

[7]Yue W T, Cakanyildirim M. Intrusion prevention in information systems:Reactive and proactive responses [J]. Journal of Management Information Systems, 2007, 24(1):329-353.

[8]Ogut H, Cavusoglu H, Raghunathan S. Intrusion-detection policies for IT security breaches [J]. INFORMS Journal on Computing, 2008, 20(1):112-123.

[9]August T, Tunca T I. Network software security and user incentives [J]. Management Science, 2006, 52(11):1703-1720.

[10]Rubel P, Ihde M, Harp S,etal. Generating policies for defense in depth [C] // Proceedings - 21st Annual Computer Security Applications Conference, ACSAC 2005. Los Alamitos:IEEE Computer Society, 2005:505-514.

[11]Kumar R L, Park S, Subramaniam C. Understanding the value of countermeasure portfolios in information systems security [J]. Journal of Management Information Systems, 2008, 25(2):241-279.

[12]Gordon L A, Loeb M P. The economics of information security investment [J]. ACM Transactions on Information and System Security, 2002, 5(4):438-457.

[13]Bojanc R, Jerman-Blazic B. Towards a standard approach for quantifying an ICT security investment [J]. Computer Standards and Interfaces, 2008, 30(4):216-222.

[14]曹 波,吳 崢,楊 杉,等. 電力監(jiān)控系統(tǒng)脆弱性評(píng)估模型研究[J]. 計(jì)算機(jī)與數(shù)字工程, 2014, 42(1):107-111.

CAO Bo, WU Zheng, YANG Shan,etal. Grid baseline security evaluation [J]. Computer & Digital Engineering, 2014, 42(1):107-111. (in Chinese)

[15]吳金宇. 網(wǎng)絡(luò)安全風(fēng)險(xiǎn)評(píng)估關(guān)鍵技術(shù)研究[D]. 北京:北京郵電大學(xué), 2013.

WU Jin-yu. Research on key technologies of network security risk assessment [D]. Beijing:Beijing University of Posts and Telecommunications, 2013. (in Chinese)

[16]戴迎春,趙忠文. 基于信息安全屬性的脆弱性分類方法[J]. 計(jì)算機(jī)工程與應(yīng)用, 2012, 48(S2):335-338.

DAI Ying-chun, ZHAO Zhong-wen. Vulnerability classification based on information security attributes [J]. Computer Engineering and Applications, 2012, 48(S2):335-338. (in Chinese)

Study of influence of vulnerability level on information system security technology strategy

FANG Ling*, ZHONG Wei-jun, MEI Shu-e

( School of Economics and Management, Southeast University, Nanjing 211100, China )

Game theory was used to learn organizations′ information system security technology strategies based on the vulnerability level. It is found that the vulnerability level of an information system has important influence on the selection and configuration of an organization′s information system security technologies. When the vulnerability level is comparatively low, the organization should only investigate some IDS alarms manually and ignore no-alarms. When the vulnerability level is comparatively high, the organization should investigate all IDS alarms and some no-alarms manually. Meanwhile, the manual investigation probability would increase with the improvement of the vulnerability level. Apart from these facts, when the vulnerability level of an information system is comparatively high, the probability of hacker intrusion is not always high because the organization has deployed an IDS with comparatively high intrusion detection rate.

vulnerability level; intrusion detection system configuration; manual investigation; information system security; hacker′s success probability

1000-8608(2015)03-0332-07

2014-10-18;

2015-03-10.

國(guó)家自然科學(xué)基金資助項(xiàng)目(71071033); 江蘇省普通高校研究生科研創(chuàng)新計(jì)劃資助項(xiàng)目(CXLX13_124).

方 玲*(1985-),女,博士生,E-mail:fangling12@126.com.

C931.6;F272.3

A

10.7511/dllgxb201503016