暑期高校網站安全問題凸顯

文/鄭先偉

暑期高校網站安全問題凸顯

文/鄭先偉

網站基礎設備漏洞引發黑客攻擊

8月教育網整體運行平穩,未發現嚴重的安全事件。

由于暑期,教育網的在線用戶數量大幅減少,所以相關的安全投訴事件數量也在減少。不過從相關數據上看,針對網站漏洞攻擊數量不減反增。這主要是因為網站服務器屬于長期在線的設備,不會因為假期關閉,而暑假期間又是攻擊者關注學校最集中的時間。另一類值得關注的攻擊事件是最近針對交換機路由器的攻擊數量增多,主要是利用相關路由器的默認設置上的漏洞,如通用密碼、空密碼等。現在很多企業級的路由器為了用戶使用方便,都擁有無需配置即插即用的功能,這導致這些設備都使用相同的默認配置,很容易被攻擊,擁有同樣問題的還有目前各個廠商都在熱炒的無線路由器。這些基礎的網絡設備一旦被攻擊者控制會直接影響到使用該設備上網的所有用戶的信息安全。

病毒與木馬

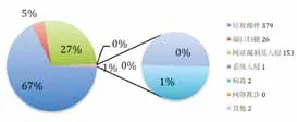

2014年7月~8月安全投訴事件統計

8月初一款名叫XX神器的手機病毒快速在安卓手機系統中傳播,病毒通過發送包含病毒下載連接的短信,引誘用戶下載安裝病毒程序。手機一旦安裝病毒程序后就會讀取用戶手機中的聯系人信息,并調用發短信權限,將內容為“(手機聯系人姓名)看這個+****/XXshenqi.apk”發送至手機通訊錄的所有聯系人手機中,從而達到廣泛傳播的功效。該病毒在出現后的很短時間內就影響了上百萬的用戶。單從技術角度分析,這個病毒并沒采用很高深的技術,除了瘋狂發送短信傳播自身而消耗掉用戶的話費外它也沒有其他進一步的危害,它的意義更多的是提醒用戶,手機病毒已經切切實實來到我們身邊,手機系統安全需要引起我們的重視。

近期新增嚴重漏洞評述

微軟 8月的例行安全公告有9個(ms14-043至ms14-051),其中2個為嚴重等級,7個為重要等級,這些公告共修補了包括Windows系統、IE瀏覽器、Office辦公軟件、SQL server數據及.NET組件中的37個安全漏洞。其中IE瀏覽器的例行更新包中更新了之前被公布及利用的兩個0day漏洞(CVE-2014-2817、CVE-2014-2819),這兩個漏洞可以用來進行權限提升,用戶應該盡快更新相應的補丁程序。公告的詳細信息請參見:https://technet.microsoft. com/library/security/ms14-Aug。

Adobe公司8月的例行安全公告有2個(apsb14-18、apsb14-19),這兩個公告修補了Adobe flash player中的7個安全漏洞以及Adobe Acrobat/Reader軟件中的1個安全漏洞。用戶應該盡快升級相關軟件到最新版本。公告的詳細信息請參見:http:// helpx.adobe.com/security/products/ flash-player/apsb14-18.html,http:// helpx.adobe.com/security/products/ reader/apsb14-19.html。

8月OpenSSL軟件也發布一個安全公告用于修復OpenSSL產品中存在的9個安全漏洞,涉及SSL/TLS和DTLS兩種協議。這些漏洞可以導致敏感信息泄露或是拒絕服務攻擊,其中漏洞(CVE-2014-3511 )可以強制降低OpenSSl的加密級別到低級別的TLS 1.0版本,這將允許攻擊者進行中間人攻擊。OpenSSl的公告詳細信息請參見: https://www. openssl.org/news/secadv_20140806.txt。

除上述例行安全公告外,以下產品的漏洞需要特別關注:

Discuz的7x、6x及5x版本中存在一個數據拼接漏洞,允許論壇注冊的普通用戶通過輸入特定數據來修改數據庫,雖然漏洞需要有合法的用戶身份才能利用,但是這對于攻擊者來說并不是難事。由于Discuz的官方已經不再針對上述版本提供升級服務,所以這個漏洞不會有補丁程序。建議還在使用上述版本搭建網站的管理員盡快停止使用相關版本,可以使用最新版的Discuz或是其他的CMS來搭建網站。

安全提示

鑒于近期針對路由器等基礎網絡設備的攻擊數量增多,我們建議管理員對網絡設備做如下操作:

1.不要使用網絡設備的默認配置;

2.關閉網絡設備中不需要的遠程服務和端口;

3.為設備設置訪問口令,并將口令的復雜程度盡量設得更高;

4.使用設備ACL限制訪問設備管理端口的地址來源。

(作者單位為中國教育和科研計算機網應急響應組)