GRE over IPSec VPN技術在多校區校園網中的應用

王宏群

(安徽警官職業學院,安徽 合肥 230031)

1 引言

目前,很多高校的規模在不斷擴大,導致網絡規模不斷擴展,多校區的教學模式越來越多地出現在各個高校。通過建設統一的校園網絡,可以將不同校區的之間的教學管理、財務管理、后勤管理集中到一個系統內,有利于降低管理成本,而且可以減少多校區之間學科設計和管理的重復,充分實現教學資源的共享[1]。在這種通信要求越來越高的情況下,如何整合各校區的網絡系統安全地、可靠地、經濟地實現校區間資源共享已經是許多高校面臨的主要問題。本文比較了多種VPN技術,提出了在多校區校園網中應用GRE over IPSec VPN技術,能夠實現各校區之間的路由信息共享和信息安全傳輸兩重功能,被多校區學校所接受。

2 GRE over IPSec VPN工作原理

2.1 GRE[2]

通用路由封裝協議(Generic Routing Encapsulation,GRE)是VPN的第三層隧道協議,即在協議層之間采用了一種被稱之為Tunnel(隧道)的技術。GRE是對某些網絡層協議(如IP、IPX、Apple Talk等)的數據報進行封裝,使這些被封裝的數據報能夠在另一個網絡層協議(如IP)中傳輸。GRE協議棧如圖1所示,GRE并未對數據進行加密,僅將IP數據包加上GRE頭后封裝在IP數據項內,通常用來構建站點到站點的VPN隧道。GRE技術的最大優點是可以對多種協議、報文進行封裝,并封裝在隧道中安全傳輸,所以GRE通常可用于需要在VPN隧道中傳遞路由信息的場合。它的缺點是不提供對數據的保護(如加密),只能提供簡單的隧道驗證功能。

圖1 GRE協議棧

2.2 IPSec[3]

IPSec(IP Security)是目前VPN使用率很高的一種技術,同時提供VPN和信息加密兩項技術。IPSec的目的是保證IP數據包傳輸時的安全性,它不是一個單獨的協議,而是一個框架性架構,具體由AH、ESP和IKE三類協議組成,其中 AH、ESP協議為安全協議,IKE為密鑰管理協議。IPSec技術的優點是是能夠保障數據的安全傳輸,缺點是不能夠對網絡中的組播報文進行封裝,所以常用的路由協議報文無法在IPSec協議封裝隧道中傳輸。

2.3 IPSec與GRE兩種技術的綜合[4]

針對IPSec和GRE技術的優缺點,這時可以綜合運用GRE和IPSec兩種技術,利用GRE技術來對用戶數據和路由協議報文進行隧道封裝,然后通過IPSec技術提供的安全措施保護GRE隧道中數據的安全,這兩種技術的綜合使用,即構成了GRE over IPSec VPN技術。

3 GRE over IPSec VPN技術在多校區校園網中的應用方案設計

3.1 網絡拓撲結構分析、設計

本高校主校區現在A市,現在B市開設了分校,兩地均建立了獨立的校園網絡。由于主校區與分校區共享各種網絡資源,如:教學管理系統、考勤系統、財務系統等,需要將兩市獨立的校園網互連起來。

為了真實地模擬多校區校園網絡的互連,搭建了圖2所示的網絡拓撲結構圖,其中路由器R1與R2分別模擬位于不同地區校園網的出口路由器,R3模擬連接主校區和分校區的因特網。微機PC1為主校區的一臺普通PC,微機PC2為分校區的一臺普通PC,主要用來進行測試驗證。

圖2 網絡拓撲結構圖

3.2 IP地址規劃設計

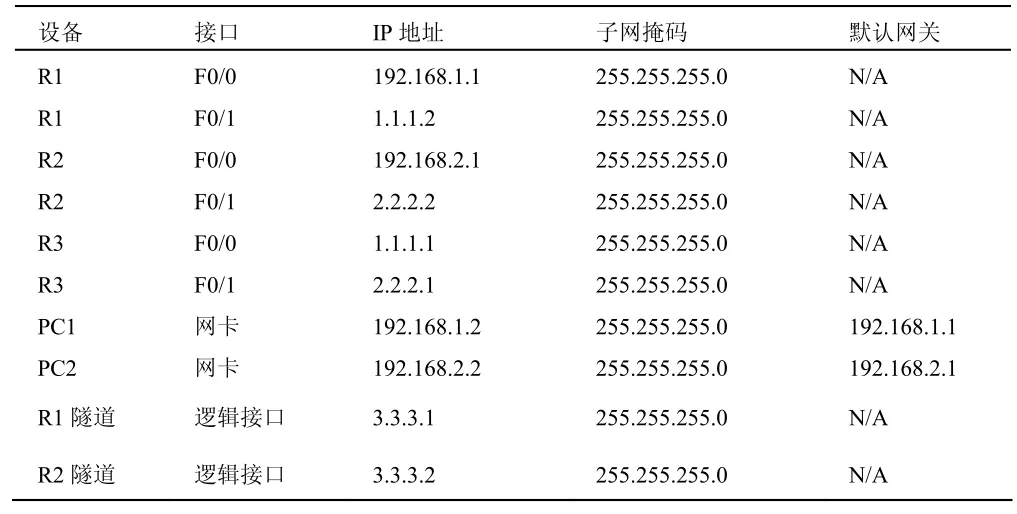

由于模擬的主校區和分校區校園網規模并不大,因此將它們規劃為 C類私有地址,IP地址都使用三類地址:192.168.X.X/24,具體設計如表1所示:

表1 IP地址規劃設計

3.3 具體實現過程[5-8]

3.3.1 基本配置

對路由器R1、R2、R3、PC1、PC2進行基本配置,具體端口IP地址配置如表1所示。

3.3.2 GRE隧道配置

R1的GRE隧道配置如下:

R1(config)#interface tunnel 0 //創建序號為 0的通道

R1(config-if)#ip address 3.3.3.1 255.255.255.0//為通道設置ip地址

R1(config-if)# tunnel source 1.1.1.2 //設置創建通道使用的真實源地址

R1(config-if)# tunnel destination 2.2.2.2 //設置創建通道使用的真實目的地址R1(config-if)# no shutdown R2的GRE隧道配置如下:

R2(config)#interface tunnel 0 //創建序號為0的通道

R2(config-if)#ip address 3.3.3.2 255.255.255.0//為通道設置ip地址

R2(config-if)# tunnel source 2.2.2.2 //設置創建通道使用的真實源地址

R2(config-if)# tunnel destination 1.1.1.2 //設置創建通道使用的真實目的地址

R2(config-if)# no shutdown

3.3.3 路由配置

R1路由配置如下:

R1(config)#router ospf 1

R1(config-router)#network 192.168.1.0 0.0.0.255 area 0

R1(config-router)#network 3.3.3.0 0.0.0.255 area 0 R1(config-router)#exit

R1(config)#ip route 0.0.0.0 0.0.0.0 1.1.1.1 //默認路由

R2路由配置如下:

R2(config)#router ospf 1

R2(config-router)#network 192.168.2.0 0.0.0.255 area 0 R2(config-router)#network 3.3.3.0 0.0.0.255 area 0 R2(config-router)#exit

R2(config)#ip route 0.0.0.0 0.0.0.0 2.2.2.1 //默認路由

3.3.4 配置IPSec VPN的IKE兩個階段

主校區路由器R1的配置如下:

R1(config)#crypto isakmp policy 10 //創建IKE策略

R1(config-isakmp)#encryption 3des //使用3DES加密算法

R1(config-isakmp)#hash sha //采用SHA-1算法

R1(config-isakmp)#group 2 //使用DH組2

R1(config-isakmp)#exit

R1(config)#crypto isakmp key cisco address 2.2.2..2 //配置置共享密鑰

R1(config)#crypto ipsec transform-set cisco-set esp-des ah-sha-hmac

R1(cfg-crypto-trans)#mode transport //指定為傳輸模式

R1(config)#access-list 100 permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255 //定義GRE隧道的流量

R1(config)#crypto map cisco-map 1 ipsec-isakmp //配置加密映射

R1(config-crypto-map)#set peer 2.2.2.2 //指定遠程對等體

R1(config-crypto-map)#set transform-set cisco-set//應用IPSec轉換集

R1(config-crypto-map)#match address 100

R1(config-crypto-map)#exit

R1(config)#int f0/1

R1(config-if)#crypto map cisco-map //加密映射應用到接口

分校區路由器R2配置如下:R2(config)#crypto isakmp policy 10 //創建IKE策略R2(config-isakmp)#encryption 3des //使用3DES加密算法

R2(config-isakmp)#hash sha //采用SHA-1算法

R2(config-isakmp)#group 2 //使用DH組2

R2(config-isakmp)#exit

R2(config)#crypto isakmp key cisco address 1.1.1.2//配置置共享密鑰

R2(config)#crypto ipsec transform-set cisco-set esp-des ah-sha-hmac

R2(cfg-crypto-trans)#mode transport //指定為傳輸模式

R2(config)#access-list 100 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 //定義GRE隧道的流量

R2(config)#crypto map cisco-map 1 ipsec-isakmp //配置加密映射

R2(config-crypto-map)#set peer 1.1.1.2 //指定遠程對等體

R2(config-crypto-map)#set transform-set cisco-set//應用IPSec轉換集

R2(config-crypto-map)#match address 100

R2(config-crypto-map)#exit

R2(config)#int f0/1

R2(config-if)#crypto map cisco-map //加密映射應用到接口

3.4 運行與測試結果驗證

從分校區的微機PC2上路由到主校區微機PC1的結果如圖3所示,表示構建GRE over IPSec VPN隧道建立成功。

圖3 PC2路由到PC1結果

4 結束語

隨著高校規模不斷擴大,將在不同地區的分校與主校連接起來以達到資源共享并且能夠實現內部數據安全地進行傳輸是目前的趨勢,利用GRE over IPSec VPN技術可以很好地實現多校區校園網網絡互連,它將GRE隧道技術和IPSec VPN技術進行優勢互補。目前,已在企業級用戶中廣為應用的GRE over IPSec VPN技術在多校區校園網建設中值得推廣。

[1] 魏念忠.基于 VPN 技術的多校區校園網絡安全研究[J].微電子學與計算機,2007,(10):108.

[2] Bollapragada,Khalid等.IPSec VPN設計[M].北京:人民郵電出版社,2006:13-18.

[3] 周勇.VPN 技術 IPSec和 SSL的對比研究[J].信息通信,2012,(3):126.

[4] 劉景林.基于安全GRE隧道的Site-to-Site VPN構建方案研究與實現[J].長春大學學報,2012,(8):951.

[5] Todd Lammle.CCNA學習指南(640-802)[M].北京:人民郵電出版社,2012:349-352.

[6] 美國思科網絡技術學院.CCNA安全[M].北京:人民郵電出版社,2011:170.

[7] 金漢均,汪雙頂.VPN 虛擬專用網安全實踐教程[M].北京:清華大學出版社,2009:22-30.

[8] 秦柯.Cisco IPSec VPN 實戰指南[M].北京:人民郵電出版社,2012:62-70.