蘭州大學:數據中心安全對策與防護

文/楊民強 李善璽

現代安全網絡設計中,最關鍵的思想之一是隔離網絡上的不同區域。

數據中心承載了核心業務和機密數據,為用戶提供業務平臺和數據交互。隨著業務越來越多,數據中心變得更加復雜龐大,同時數據交換量也越來越大,對數據中心的安全產生更大的壓力。另外,新一代數據中心往往引入了系統虛擬化,主機、網絡、操作系統及數據等管理工作更為集中,虛擬化場景下系統邊界模糊,對數據中心安全提出了新的要求。本文就蘭州大學通信網絡中心(下文中簡稱為中心)數據中心建設中安全相關的工作和考慮作以介紹。

網絡安全建設主要有三類措施:1.建立健全網絡安全規章制度,對相關人員進行安全教育。2.技術方面有設計調整網絡拓撲,評估安全級別,并采用防毒、加密、授權、認證、防火墻等多種技術手段。3.監控、審計和分析預測措施。

網絡安全不能做到百分之百,網絡安全建設需要在強化安全管理和安全意識的基礎上,采用多種技術手段,形成多層立體防護,并在宏觀層面統計分析,達到安全網絡建設的目的。安全制度和安全意識需要長期執行和培養,本文不作贅述,主要展開數據中心網絡安全建設后兩類措施的相關工作。

數據中心介紹

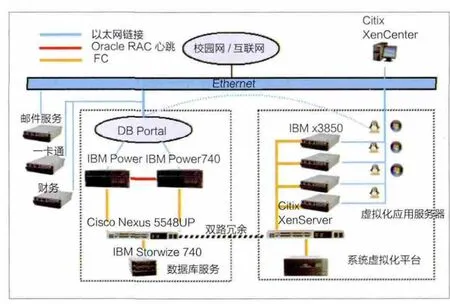

中心新一代數據中心的基礎建設工作包括公共數據中心、統一認證和虛擬化平臺等,進而在其基礎上建立統一業務平臺。目前,中心承載的業務主要有三類:1.公共信息服務,如網站、郵件、云存儲等;2.教務、財務、政務等業務平臺;3.一卡通、網絡管理認證及其他業務。

中心已建立基于Citrix XEN的虛擬化平臺和基于IBM 740的Oracle RAC數據庫系統,很大程度上降低了中心運維成本,提高資源使用率,同時也得到更高的可用性和可靠性。然而,虛擬化和集中化數據庫的引入也帶來了安全問題,虛擬化系統存儲、網絡等資源共享和虛擬機遷移等特性也都暴露了潛在的安全威脅。因此在網絡安全設計上,需要將資源使用和安全問題綜合考慮進來,合理使用虛擬化平臺。當前,虛擬化安全問題尚未很好的解決,為了安全起見,一些敏感的服務仍舊運行在物理服務器上,如財務服務、一卡通服務等。對于像電子郵件這樣,也比較敏感,且服務器資源消耗大,但是又對外開放的服務,也需要將其運行在物理平臺,并單獨考慮安全級別和方案。

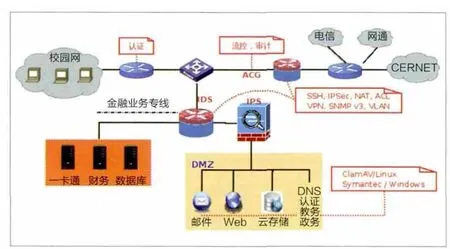

在安全網絡架構設計中,內網被認為是較為安全的區域,而在大學網絡環境中,校園網用戶和外網用戶一樣會對數據中心產生威脅,因此不能簡單地劃分內外網和DMZ區,需要根據校園網的特殊性實際考慮,設計合理的安全拓撲和策略。

圖1 核心數據中心結構

安全評估及拓撲設計

現代安全網絡設計中,最關鍵的思想之一是隔離網絡上的不同區域。置于不同區中的設備具有不同的安全需求,而基于這些需求則需提供相應的保護。因此在進行網絡規劃前,需要將網絡環境中的網絡和設備進行分區。例如,Web服務器容易受到網絡攻擊且難于保護,而數據中心中的校園卡信息(含有金融賬戶信息)更敏感但是訪問接口較少,因此,需要將Web服務器和校園卡服務器隔離開來,并賦予不同的安全級別。中心的業務按照安全級別從高到底依次為:

1. 財務、一卡通及數據庫服務器;

2. 認證服務、Web服務、郵件服務、DNS服務、教務平臺、政務平臺等;

3. 校園網;

4. 外網。

前面講到的業務中,和財務相關服務的安全級別最高,核心數據庫也比較重要且易受攻擊,因此這兩類服務器一并當最高安全級別處理(第一類)。第二類是郵件、Web服務、云存儲、DNS、認證、教務、政務等系統保證校園網的正常運行和學校工作的開展,容易受到攻擊,但是又要響應來自校園網和外網的請求,安全級別較第一類低,因此放在DMZ中。前兩類都置于防火墻之后,由于Web、教務等系統容易受攻擊,因此在第二類設備(即DMZ區)與防火墻之間設立IPS進行入侵防御。剩下校園網和外網兩部分都屬于不安全網絡,但是由于內網用戶需要通過認證系統才能訪問網絡資源,認證和日志系統存有用戶的使用記錄,避免了一定程度安全隱患。為了保護整個校園網并提高用戶網絡服務指令,在外網出口處設立防火墻(Cisco ASA 5585 、H3C)和流量控制(H3C ACG),并在其上進行網絡監控。DMZ區是容易受攻擊的區域,因此在DMZ區與服務器防火墻之間設立IPS,后續詳細介紹。整個數據中心安全架構如圖2所示。

圖2 中心安全結構

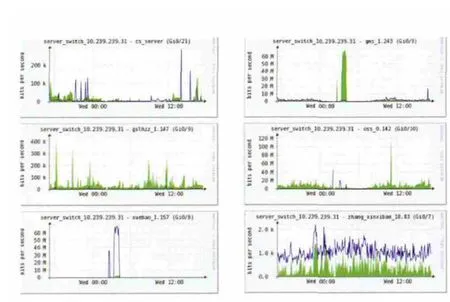

圖3 CACAI設備流量圖

安全方案與措施

防毒軟件

防火墻能夠抵御外部攻擊,如DoS、信息收集等,但是不能防止來自內部網絡主機上的木馬程序發起的攻擊。因此,需要在內部主機,特別是承載業務的服務器上運行主機防火墻和防毒軟件。中心服務器使用的操作系統主要為Linux和Microsoft Windows。

對于Linux服務器,采用SELinux + iptables + ClamAV。SELinux全稱Security Enhanced Linux,是 MAC (Mandatory Access Control,強制訪問控制系統)的一個實現,目的在于指明某個進程可以訪問哪些資源(文件、網絡端口等)。ClamAV是Linux開源的反病毒工具包,該工具包提供了包含靈活且可伸縮的監控程序、命令行掃描程序以及用于自動更新數據庫的高級工具在內的大量實用程序。SELinux、ClamAV,再加上Linux主機防火墻iptables,可以為Linux服務器提供充分的安全保障。Microsoft Windows主機采用Microsoft Windows Server系列,并配備Symantec防毒軟件。

防御、監測、審計與分析

防火墻和主機主動防御不能提供足夠的防護,特別是一些Windows服務器,很容易受到攻擊,如前文提到,中心在容易受攻擊的服務器出口和防火墻之間安裝迪普IPS,在抵御網絡攻擊中起到積極作用。

中心建立H3C SecCenter、CACTI等平臺監測網絡使用情況,可有效觀測網絡異常。

在已有監測平臺和深入學習研究網絡行為的基礎上,中心在教育網出口處設立監測接口獲取網絡數據,進行常見攻擊類型分析和網絡安全評估。對疑似攻擊進行統計并產生警告,配合IDS和IPS加強網絡安全監測和防護。

其他安全考慮與措施

在網絡設備的配置和管理中,設備的密碼管理、訪問方式、SNMP的控制、登錄標志、日志等也很重要,這些配置和安全意識在中心的日常工作中也在逐漸加強。

服務器虛擬化引入減輕了中心的運維壓力,提高系統可用性,但同時也帶來了安全問題。虛擬化共享的本質本身就帶來風險,就網絡來說宿主機和虛擬機都通過軟件組件進行數據交換,不像傳統網絡具有硬件防火墻,直接和二、三層的網絡硬件通信,不易被侵入。另外為了提升效率或可管理性,也提供了一個PV Tools安裝在客戶機中,并在VMM中有對應的后端,這些組件也帶來安全隱患。因此,目前中心尚未將敏感業務遷移到虛擬化平臺。對于未來需要進一步遷移安全要求較高的服務到虛擬化平臺,一種方案是將XenServer置于兩個不同的安全區中,對于不同安全級別的虛擬機,連接不同的物理端口。