走出垃圾郵件黑名單誤區

文/鄭先偉

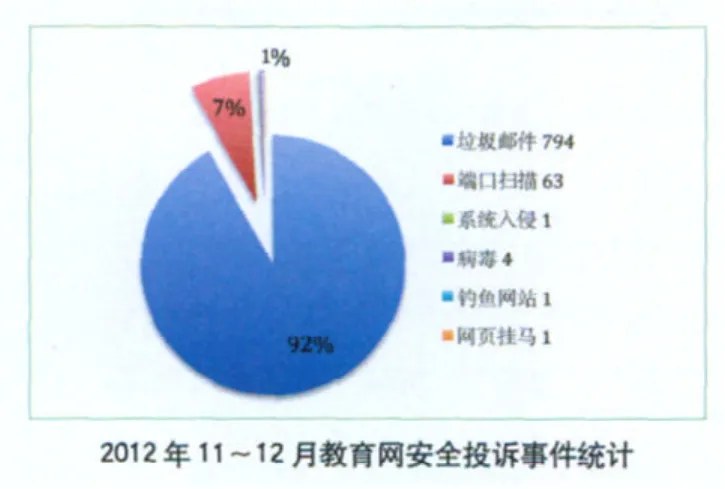

2012年11~12月教育網安全投訴事件統計

“被”垃圾郵件困擾高校用戶

2012年12月,教育網整體運行平穩,未發生重大安全事件。

該月的安全投訴事件以垃圾郵件居多。近期我們對被投訴的垃圾郵件發送端進行了調查,發現主要有兩種原因:一種是用戶的系統感染病毒后大量發送帶病毒的郵件,另一種是使用弱口令密碼的郵箱賬號被黑客破解后惡意發送垃圾廣告郵件。這些用戶可能并不清楚自己的賬號正在發送垃圾郵件,但是這種行為卻可能給學校的郵件服務器帶來危害,即導致學校郵件服務器被列入垃圾郵件黑名單。如果管理員發現郵件服務器向外發郵件時出現退信或是拒收就可能是被列入黑名單,這時管理員需要停止垃圾郵件的發送,并將自己的服務器從相應的黑名單中清除。

目前黑名單的清除有兩種機制:一種是自動清除,另一種是手動申請清除。大部分垃圾郵件黑名單默認都存在一個自動清除周期(周期有長有短),也就是一個發送垃圾郵件的地址第一次上榜后在該周期內沒有被投訴或監測到繼續發送垃圾郵件,就會在周期結束后自動從黑名單中清除。但是一個地址如果多次上榜,就可能被停止自動清除的功能,這種情況下只能手動申請清除。大部分的黑名單都提供手動清除機制,這種模式都是人為審核,手工操作,需要IP的擁有者到規定的網站提交申請,并由維護黑名單的工作人員人工審核后再清除出黑名單。

小心“識時務”的病毒

近期需要關注的還是那些利用社會工程學進行傳播的病毒,它們通常都利用當前熱點進行傳播,且隨著時間的推移而改變。例如在2012年12月上旬偽造成雙12電子商務促銷信息,在12月中旬則以“2012世界末日”相關話題為誘餌,而到了月底則偽裝為新年的電子賀卡。這些病毒通常都是偽裝成文檔、電子書或是電子賀卡的EXE文件,用戶如果被騙點擊這些執行文件,系統上的安全防護功能就會被禁用,之后該程序就會下載大量的其他木馬病毒到系統上運行。

近期新增嚴重漏洞評述

微軟在2012年12月的例行安全公告共7個(MS12-077至MS12-083),其中5個為嚴重等級,2個為重要等級。這些安全公告共修復了Windows系統、IE瀏覽器、Office軟件、Exchange Server郵件服務程序以及.NET Framework中的10個安全漏洞。這些漏洞多數可以通過網頁或是電子文檔來利用,其中Windows內核字體分析漏洞(MS12-078)中修補了一個之前公開發布的安全漏洞(CVE-2012-2556)。如果系統上存在這個漏洞,當用戶瀏覽包含特殊文件名的文件或特殊子文件夾的文件夾時就可能導致遠程執行任意代碼。為防范風險,用戶應該盡快使用Windows的自動更新功能修補這些漏洞。

Adobe公司遵照之前的約定,在微軟發布安全公告的同一天也針對Flash Player軟件發布了相應的安全公告。公告修補了Flash Player軟件中的3個安全漏洞,這些漏洞允許攻擊者遠程執行任意代碼(漏洞詳情請參見http://www.adobe.com/support/security/bulletins/apsb12-27.html)。

Oracle公司的MySQL數據庫于2012年11月被爆出存在多個0day漏洞,包括遠程代碼執行、權限提升、拒絕服務、信息泄露等漏洞,不過這些漏洞多數需要擁有合法的數據庫用戶才能被成功利用。因此那些允許用戶遠程連接MySQL數據庫的管理員需要關注這些漏洞。目前,Oracle還未發布相應的補丁程序,在沒有補丁程序之前,應該嚴格限制數據庫用戶的連接。

另一個需要關注的漏洞是ISC BIND的拒絕服務漏洞,Bind 9在處理某些請求時,DNS64 IPv6過渡機制存在一個錯誤,允許攻擊者構建特制的DNS查詢,觸發REQUIRE斷言,使服務程序崩潰。要成功利用這個漏洞,需要DNS服務器啟用DNS64功能。DNS64是一種IPv4-IPv6過渡技術,屬于IPv4/IPv6過渡共存協議集中的一部分。DNS64與IPv4/IPv6轉換設備(如有狀態的NAT64)協同工作,以保證IPv6-only主機可以通過域名與IPv4-only服務器建立通信。正常情況下,BIND并不會啟用DNS64功能,不過隨著教育網內IPv6的普及,這種過渡機制的功能有可能被利用。