基于預信任與公共服務域的柔性在線移動支付模式與協議

王 紅 新, 楊 德 禮, 王 建 軍, 馬 慧

(大連理工大學 管理與經濟學部,遼寧 大連 116024)

0 引 言

支付服務最大的難點是安全問題[1].在不斷創新的電子商務環境中,支付服務的另一難點是柔性問題.柔性是互聯網環境下對E-服務的特別要求[2],但同樣是安全與信任問題,使支付服務成為開放性服務的雷區,成為互聯網服務中幾乎唯一缺乏柔性的服務領域.

柔性涉及兩個方面.一是支付系統本身架構的柔性.隨著電子商務的發展,會有更多新的服務模式或服務中介誕生,如果支付系統不具備架構的柔性,在新的中介服務增加或舊的服務中介撤離時就不能很好地適應,將面臨大的系統修改甚至被淘汰.二是服務的柔性.電子商務的發展一定是朝著更便利客戶,給客戶最大選擇自由度的方向發展.客戶會在不同的交易場合(時間、地點、心情、交易對象),不同的賬戶狀況(資金余額、積分折扣)下有意愿地選擇不同的銀行(或其他支付平臺)與支付方式來進行結算,未來的系統必須能滿足這種需求[3].這就需要系統與系統之間可以方便地柔性地轉換.

傳統支付系統以及現有的移動支付系統大都缺乏柔性,總是各建各的基礎設施、銀行網關、支付流程與協議,系統的骨干架構是固定的,支付流程與支付信息的傳遞路徑也是固定的.這種剛性的、相對封閉的模式帶來系統與系統之間難以通用、難以協調,資源難以共享,支付服務難以柔性適應日新月異的商務創新與發展等問題.

不少研究提出了支付系統的柔性問題,指出這是支付系統發展的方向與趨勢[4-5].解決柔性的最好方法是模塊化,分解系統并使各部分之間去耦,使之可以很好地柔性重組[6-7].一些研究曾在支付系統的柔性方面作出努力[7-10],力圖找到一種通用的支付模式,但它們大多局限于商戶與客戶的可擴展方面,多以一個通用的接口模塊覆蓋不同的終端(商戶、客戶),系統的骨干架構是不變的,支付信息的傳遞路徑也是不變的;文獻[11]指出過程虛擬化對認證需求較高時線下認證的必要性;文獻[3、12]給出柔性的跨多個系統與多種支付方式的方案,但局限于多個MNO之間,且是客戶單方在線的.目前還沒有看到支付系統架構(或信息傳遞路徑)柔性且交易雙方在線的支付模式方面的研究.

支付系統架構的柔性牽涉信任與安全問題,這也許正是這種柔性遲遲未得到解決的重要原因.當架構是固定的,架構骨干間的信任關系容易建立,而柔性架構就需要有新的認證方法與建立信任的方法.

文獻[13]在對大量現有的互聯網支付系統、移動支付系統以及中國國家現代化支付系統(CNAPS)研究的基礎上,提出了一種基于預信任與公共服務域的柔性在線移動支付模式(flexible on-line mobile payment model based on pre-trust and p-pervice-domain system),簡稱為FMPTS.

定義預信任為本次在線支付發生之前,交易各方預先建立的信任關系,主要指在現實世界中商戶(產品或服務提供商)、商區(商業平臺)及其他各中間服務商、支付服務商之間建立的信任關系(不包括客戶與商戶之間).這個關系可以經實地考察、當面實物認證(證件、證書、印鑒、紙質合同等)、雙方合作實踐建立.這個信任關系最終以電子證書的方式預存在這些相互認證與信任實體的服務器中.而公共服務域指一國或一個區域的銀行間支付清算系統加公共支付數據服務,在現實生活中,這個域已經或正在一些國家建立起來(如歐盟的 SEMOPS[14-15],中國的 CNAPS、CUPN[13],美國的 ACH[16]).

FMPTS充分應用預信任以及分層認證模型來解決支付信息在廣袤的互聯網中跨平臺傳遞問題,應用公共服務域解決用戶對所有銀行、多種支付方式的跨行服務需求及支付安全問題.支付信息的傳遞路徑不是固定的,而是可以按每次交易對支付的具體需求在商務信任關系中動態重建,即它是柔性的.客戶與商戶可以根據自己的需求與信任選擇不同的支付平臺與支付服務商.相應的FMPTS協議采用多種安全方案與技術,強調線上與線下認證的結合,在協議中體現交易的不可抵賴性,可追蹤性,可滿足支付服務靈活性與安全性需求.

1 基于預信任與公共服務域的柔性在線移動支付模式

1.1 模式的目標

模式的目標為使移動互聯網環境下的在線支付活動具有最大的柔性,即通過移動設備

(1)任一客戶可以與任一商戶構成交易與支付關系;

(2)客戶可以選擇任何偏好的支付服務商(銀行或某個第三方支付),選擇任何偏好的支付方式,即滿足跨平臺支付服務柔性;

(3)形成的支付信息可以通過不同的傳遞路徑傳遞到不同的支付執行機構,即允許傳遞路徑中隨時加入新的傳遞者或減少某個傳遞者,也即可以滿足支付架構的柔性;

(4)滿足支付系統必需的5個安全標準,并有很好的全過程監督機制與爭議解決機制.

1.2 FMPTS基本架構

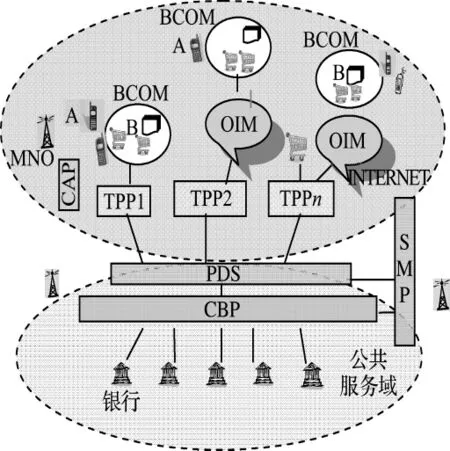

FMPTS基本架構如圖1所示.其中:A為手機客戶(付款人);B為商戶(收款人),可以是任意產品或服務供應商;BCOM為商區或社區,即B所在的商業平臺;TPP為有資質的非銀行第三方支付平臺:這里的有資質,是指經權威機構認證的具有良好信譽與所需能力的第三方支付服務機構,在中國即經央行批準的非銀行支付機構;PDS為支付數據服務中心,提供銀行賬戶尋址服務,即可根據用戶手機號、商戶ID(或名稱)與各銀行賬號的綁定關系,將用戶手機號及商戶ID轉換成真正的銀行賬戶信息,如賬號、賬戶名等;CBP為跨行支付平臺,可聯通所有銀行的銀行間支付與清算平臺;CAP為證書與密鑰發行平臺,提供第三方可信的證書發行與基于身份密碼方案的密鑰發放;SMP為爭議管理平臺,接受爭議解決申請,調用在TPP與PDS存貯的交易證據送專門的仲裁機構;OIM為其他中間代理,可以是一個或多個,它是可變化的,也是可包容各種電子商務創新服務的部分.支付系統的柔性主要針對這一部分,當然也包括其他各部分的關聯關系與關聯方式的可變性.

圖1 FMPTS基本框架Fig.1 The basic structure of FMPTS

整個架構將移動支付分成互聯網域與支付公共服務域PA.支付公共服務域由PDS、CBP及所有的銀行組成,構成支付服務云.公共服務域參考了SEMOPS[14-15]的架構.只是不再要求客戶與商戶直接與自己的開戶銀行連接,而是可以通過各種中介去間接與之相聯,為互聯網上的商務創新與支付創新留下充分空間.

1.3 實現目標的主要方法

支付處理分為支付的產生、確認,支付的發送,支付的清算與結算[16].以此作參照,要實現柔性支付模式也包括3個方面,即柔性需求的產生、確認;載有柔性需求的支付指令的柔性傳遞;載有柔性需求的支付指令的執行.

柔性需求的產生、確認可通過移動設備瀏覽器,通過交易雙方協商過程標準化與協商結果標準化解決[3,12],如通過通用購物車軟件或支付指令生成軟件來記錄并提取用戶跨支付平臺與支付方式的選擇,形成標準格式支付信息(訂單與支付指令)送到TPP或PA;而第三方面:執行,只要支付信息正確傳遞到相應的支付處理機構,就可由該支付機構完成;柔性問題最難實現的是第二方面:傳遞.跨平臺服務必然帶來支付指令傳遞終點的動態變化,采用不同中介服務將引起傳遞路徑的變化,這時需采用新的機制來解決.

(1)以預信任與分層認證支持支付指令的柔性傳遞

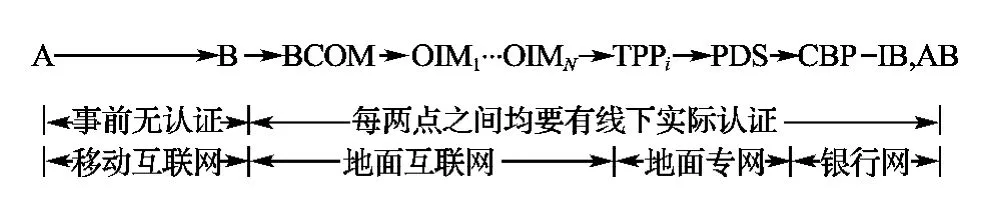

預信任如引言中定義.支付指令生成后只在有預信任關系的節點中傳遞,這些節點之間有預先約定的共享會話密鑰及對方的簽名公鑰甚至對方的IP地址.每步傳遞先由信息接收者認證信息來源,而后根據本次傳遞的最終方向來選擇與自己有預信任關系的后一級節點進行傳遞.傳遞的路徑與參與者是柔性的,如圖2所示(圖中虛線表示可能的選擇.中間服務平臺與第三方支付服務中的節點構成預信任集,IB表示付款行,AB代表收款行).

圖2 支付信息傳遞路徑Fig.2 The transfer path of payment information

這種柔性傳遞除滿足傳遞路徑的柔性(打破各支付系統封閉的傳遞框架)外,還可以結合實際存在的商務分層結構形成支付系統認證空間逐級縮小的結構,每個后一級節點只對信任圈中的前一級節點認證且搜索空間逐級縮小.如商區對所屬商戶進行認證,中介對所接入的商區認證,TPP對各種中介服務認證,最終使PA中的PDS只需對有資質的TPP進行認證(一百多個),大大減輕了PDS的接入壓力與認證壓力,達到安全可控的效果.

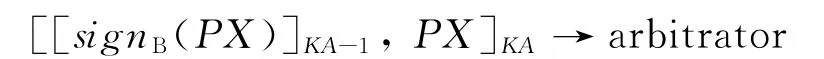

線下認證(預信任)使網絡交易不再顯得虛無縹緲,可以將真實空間與虛擬空間對應起來,用戶一旦選擇了商戶,整個后續的搜索空間就變得有限與清晰.雖然支付鏈上(如圖3)TPPi之前各方的連接是在互聯網虛擬空間,用戶與商戶之間又不存在預信任關系,但由于商戶是處在一個有預信任關系的信任鏈條中,后續的各傳遞點也處在這個信任鏈條中,支付發生時容易相互識別,各方的行為也可受到信任鏈的相互制約,使網絡交易安全有了保障.

圖3 FMPTS支付鏈舉例Fig.3 The example of FMPTS payment chain

與沒有預信任關系的線上認證相比,有預信任的線上認證有很大優勢.一是由于信任關系的預存省去了證書傳遞及追溯證書鏈的步驟,使線上認證得到簡化;二是可更好地避免證書失效問題.

(2)以公共服務域支持跨銀行支付指令的傳遞與執行并保證支付安全

公共服務域的設立為跨銀行服務提供了最大的便利.只要將載有選擇不同銀行、不同支付方式的支付指令送到PA,則無論選擇了哪一個銀行、哪一種支付方式都可以得到有效的傳遞與執行.PDS的設立既可使互聯網域中不必傳遞銀行賬號等敏感信息(利于保密,便于用戶操作),又使每個商戶的收款賬戶處于可監控狀態(只有經銀行或PDS現場認證的商戶才可在PDS注冊,只有注冊的商戶才能得到銀行系統的支付服務,且每次支付都會在PDS留下記錄),配合相應的措施,以有效防范商業詐騙.

建立國家級的公共服務域還因其公信力帶來系統的可信性與可接受性[9,17],使支付協議與流程的設計得到最大程度的簡化.統一的支付數據服務可以保證數據的一致性,資源共享性,可監測性.

(3)采用多種安全模式與技術

如盲簽名[18]、基于身份的密碼方案[19]、訂單與支付指令分別打包并捆綁、不可信前提下的傳遞機制[20-21]、支付授權與支付指令分路分時、在傳遞中生成與保留支付證據[22-23]等方法保證模式滿足支付系統必需的5個安全標準,即可認證性、授權性、完整性、保密性、不可否認性[9,24].

2 支付流程與協議

以手機網絡購物為例說明支付流程與協議.

2.1 基本符號表示

本文結合采用文獻[21,25]等協議的形式化描述和分析方法,即

X:主體X.

M:主體間發送的消息.

KX:主體X的公鑰.

[M]K:用密鑰K對M進行非對稱加密后的密文.

signX(M):用X的私鑰對消息M進行數字簽名.這表示完成下述過程:X用自己的私鑰對M的摘要(哈希函數H(M))進行加密.

verifyX(signX(M)):用X的公鑰對X的簽名驗證,是簽名的反過程.這表示完成下述過程:用X的公鑰解密signX(M),得到M的哈希值H(M);再對原始信息M取哈希值得到H′(M),如果H(M)與H′(M)相等,則說明數據傳輸正確并且信息確實是由X發來的.

evid(M):將M作為證據,等于[F,M]KA.其中F= [signB(M)]KA-1,是 A 與 B的雙簽名.用KA加密F與M,使之被封裝起來,傳遞與存貯中不能被任一方打開,只有爭議時在A的參與下才可以打開.

KX[M]:用X的公鑰對M解密.

store[X]Y:在Y節點存儲信息X.

PPO:初始支付指令,PPO= {NO;ANM;BID;PID;SUM}.

其中NO為交易編號;ANM為付款人A的手機號;BID是收款人-商戶的唯一標識;PID為用戶A所選擇的,要完成付款任務的支付服務機構ID;SUM為支付金額.

PX:客戶訂單(本文也指其他商務合約),PX={NO;CNAME;CINF;CP;CNUM;ANM;BID}.

其中CNAME為商品名稱;CINF為商品信息,如外觀、型號、品牌等;CP為商品單價;CNUM為商品數量;NO、ANM、BID含義同上.商品可以是多種.

PPI:銀行可執行支付指令,PPI= {IN;RN;SUM}.

其中IN=付款人銀行賬號;RN=收款人銀行賬號;SUM同上.

以上PPO與PX中的NO相同,保證兩者的關聯性.NO為PPO生成時刻的函數.

協議假定:對移動用戶A的認證采用基于身份ID的密碼算法[19],即各商戶可以根據用戶的手機號及標識生成用戶A的公鑰;用戶SIM卡存有用戶自己的私鑰(而不必存貯任何客戶賬號與銀行證書等敏感信息);用戶與SIM卡綁定,與手機號綁定(不是與手機設備綁定);手機制造商或運營商有技術措施保證SIM卡的唯一性、不可復制性,保證SIM卡中的密鑰不可非法讀出.

2.2 流程

(1)客戶A在手機上與商戶B的網頁交互,形成訂單.決定支付時,在選擇支付機構與賬戶(用別名)后,按下支付確定鍵.

(2)商戶網頁接收支付確認,生成PX與PPO,分別簽名后送A.同時向A送出TPP的公鑰(非銀行支付下TPP由用戶選擇,否則由B選擇).

(3)A解密、驗證并核對(PX與PPO將在移動設備上顯示出來),確認則對PX進行evid操作, 加 密PPO′(PPO′= [signA(PPO),signB(PPO),PPO])構成加密信封,再與PX證據一起用TPP公鑰加密構成二級加密信封,簽名后送B;否則不簽名,選擇修改,交易再開始回到第(1)步.

手機存貯PPO,可用于以后對銀行支付通知的自動核對.

(4)B驗證是A所發,將信封盲簽名后轉發商區BCOM.B同時向BCOM發送IDTPP,對后續整個傳遞鏈提示傳遞目標;發送自己的標識BID,便于支付機構對盲傳遞信息的驗證(防止手機端對收款人的更改).

本文對稀疏解混理論和技術進行了描述,介紹了基于光譜信息的稀疏解混算法和基于空譜聯合的稀疏解混算法,綜述了國內外研究成果,總結和分析了各類稀疏解混算法的優缺點。指出基于空譜聯合的稀疏解混算法是未來的重要研究方向。

(5)BCOM驗證B,將B的信息盲簽名后轉發到自己信任的,且可以有路徑到達TPP的節點OIM1.

(6)OIM1驗證BCOM,而后將信息盲簽名傳遞到自己信任的下一個有路徑到達TPP的OIM2,依此類推,每一次傳遞都是后一節點驗證前一節點,然后簽名后向再后一級傳遞,依此類推.

(7)最后一個中介 OIMN將信息傳遞到TPP.TPP驗證OIMN,存儲evid(PX)作為交易的證據,以備后用.當Y=TPP則轉入支付程序并保存PPO′,驗證BID,否則進入下一步.

(8)進入銀行支付,加編支付指令序號PN,以備信息反饋.

(9)PDS驗證PPO中的BID是否與傳送來的BID相同(不同則中止支付);根據NO進行重放檢驗;需要時(大額交易或特別交易)將商戶信息送CAP審核;將PPO轉換為正式支付指令PPI;將BID(在付款行提示用戶A授權時用)與PPI、PN送CBP;PPO′備份留存PDS.

(10)…

圖4 協議信息流圖Fig.4 The flow graph of protocol information

從第10步開始是CBP及銀行之間的支付處理過程(即支付指令的執行階段,充分利用原來CNAPS中的功能,如圖4中的Q10、Q13~Q17所示)以及銀行與客戶、商戶之間的交互過程(Q11、Q12、Q18~Q21).其中兩點很重要:

一是付款行IB在執行付款指令前必須向付款人A要求授權(要求密碼及支付確認,Q11、Q12);這個過程通過用戶與開戶機構直接的安全通道(如短信、微信或 WAP),而不是原來的支付指令傳遞路徑.

二是支付完成后由消費者A的開戶行IB向A及時反饋支付情況(Q18、短信等),商戶B的開戶行AB向B及時反饋收款情況(Q19、短信等).同時由CBP向PDS,再由PDS向TPP反饋支付完成情況以備后用(Q20、Q21).

2.3 協議描述

(1)A→B:Q1.A確定好購物車內容,決定支付.

(2)B→ A:Q2= [signB(PX),signB(PPO),KB,KC,PX,PPO,KTPP]KA.// 銀 行 支 付 時KC=KPDS,非銀行支付時KC=0

(3)A →B:Q3= [signA(Q3′),Q3′]KB,其中Q3′= [evid(PX),Y,[PPO′]KY]KTPP.//當銀行支付時,Y=PDS;當非銀行支付時,Y=TPP

(4)B → BCOM:Q4 = [signB(Q3′),Q3′,BID,IDTPP]KBCOM

(5)BCOM → OIM1:Q5 = [signBCOM(Q3′),Q3′,BID,IDTPP]KOIM1

(6)OIM1→ OIM2:Q6 = [signOIM1(Q3′),Q3′,BID,IDTPP]KOIM2,…

(7)OIMN→ TPP:Q7 = [signOIMN(Q3′),Q3′,BID]KTPP.store[evid(PX)]TPP

(8)TPP→PDS:Q8=[signKTPP([PPO′]KY),[PPO′]KY,BID,PN]KPDS,store[PPO′]PDS.//此時KY=KPDS

(9)PDS→CBP:Q9= (PPI,BID,PN)

(10)…

協議中,PDS與CBP及銀行間的認證采用CNAPS的認證方法.

當交易雙方有異議,可向SMP平臺申請爭議解決.

在以上流程中,客戶A的各銀行付款賬戶以及商戶B的收款賬戶均需預先在PDS柜臺或銀行柜臺進行認證與注冊.商戶可通過MNO所提供的通用服務獲取手機號.

3 性能分析

主要從2.1中的柔性目標與安全性目標角度進行分析.

3.1 滿足柔性目標

(1)支付信息傳遞路徑與傳遞終點是可變的、柔性的,可以滿足客戶對不同支付平臺的跨平臺服務需求.

(2)支付信息傳遞過程中可以隨時加入新的中介與代理,可以滿足支付系統架構的柔性,可適應電子商務創新的需求.

(3)可滿足支付方式選擇的柔性.模式使互聯網域的所有支付活動只是支付信息的生成與傳遞,只要生成的支付信息足夠豐富(設不同支付方式標志),就可以使支付信息到達執行區(TPP或PA)后實現足夠豐富的支付方式.

3.2 滿足安全性目標

以一個購買飛機票的案例對協議進行檢驗、模擬,證明協議可以實現安全性目標.

(1)保密性:商戶只能看到客戶的手機號,看不到賬號,更看不到也接收不到客戶密碼(密碼與支付信息分時分路傳遞);訂單只有客戶商戶可見,銀行看不到;銀行賬號只有PA域可見;其他中間傳遞機構無論對訂單還是支付指令都既看不到也不可能修改.

(2)完整性:信息的整個傳遞過程采用了數字簽名,而對數字簽名驗證本身就保證了信息的完整性.因為有verifyX(signX(M))成立當且僅當KX[signX(M)]=H(X),若信息傳遞中完整性出了問題(篡改或丟失),簽名的驗證也一定不成功.

(3)可認證性:線下信任關系與分層認證機制以及線上的逐級簽名認證保證了商戶、各中間服務商、TPP與銀行之間的可認證性.對客戶的認證通過手機與賬戶的綁定關系以及支付時的授權(口令)認證.

(4)授權:雖然為了簡化客戶操作,每次支付發起時并不要求客戶注冊,但每筆支付實現的最后時刻,支付機構必然通過直接安全通道要求客戶授權,要求密碼,保證了支付安全.

(5)不可否認性:由于支付信息產生、傳遞的每一步都有數字簽名,所有參與主體的行為都可追溯,都能區分責任.另外,SMP的設置、訂單證據evid(PX)在TPP的保留、支付發起證據PPO′及支付結果數據在支付機構的保留可保證爭議發生時的可追溯性.例如:當B否認錯發了貨品(質量、數量與訂單不符),客戶A可向SMP申請調出在TPP的訂單證據,即:

仲裁者在A的配合下解密,而后驗證KA[[signB(PX)]KA-1]= [H(PX)]KB是 否 成立,如果成立,仲裁者可以將得到的訂單PX與A收到的貨單進行核對,證明A的申述是否正確.

4 結論與展望

本文提出了新的柔性移動支付模式——FMPTS,通過采用預信任下的分層認證模型及公共服務域使模式有較好的柔性,可以支持移動支付架構的變化及用戶跨平臺服務需求.對支付系統資源共享、統一測控、標準化與開放性也做出有益探索.

與現有的其他移動支付模式研究相比,本文的主要特點如下:

(1)提出了支付系統架構的柔性問題.給出預信任定義,并以線上線下信任相結合的方案解決移動支付指令的柔性傳遞問題.

(2)提出公共支付服務域PA的思路與方案,以解決跨銀行支付問題及支付資源共享問題.

(3)綜合運用各種安全技術解決支付指令傳遞中的認證(包括跨平臺認證)與安全問題,并使認證程序得到簡化.

模式還存在一些局限性,如手機資源的局限性要求手機認證程序與簽名加密算法足夠安全且簡單高效,但現在還未進行多種方案嚴謹比較以得到最佳方案.另外,在跨行、跨平臺柔性系統方案的基礎上,對于支付資源共享的各方合作關系及利益分配機制也將是進一步研究的方向.

[1]Dahlberg T,Mallat N,Ondrus J,etal.Past,present and future of mobile payments research:a literature review [J].Electronic Commerce Research and Applications,2008,7(2):165-181.

[2]Kim D J,Agrawal M,Jayaraman B,etal.A comparison of B2Be-service solutions [J].Communications of the ACM,2003,46(12):317-324.

[3]Huitema G, Kühne R, Meyer U,etal.Compensation: Architecture for supporting dynamicity and negotiation in accounting,charging and billing[J].Computer Communications,2010,33(15):1823-1833.

[4]Kreyer N,Pousttchi K,Turowski K.Mobile payment procedures:scope and characteristics[J].E-Service Journal,2003,2(3):7-22.

[5]Karnouskos S,Kauffman R J,Lawrence E P.Key guest editorial:research advances for the mobile payments arena[J].Electronic Commerce Research and Applications,2008,7(2):137-140.

[6]Peffers K, Tuunanen T.Planning for IS applications:apractical,information theoretical method and case study in mobile financial services[J].Information and Management,2005,42(3):483-501.

[7]Fischer M,Gall H,Manfred H.TUV-1841-2002-53towards a generalized payment model for Internet services technical [R].Vienna: Technical University of Vienna,2002.

[8]Chong C,Chua H N,Lee C S.Towards flexible mobile payment via mediator-based service model[C]// Proceedings of the 8th International Conference on Electronic Commerce.New York:ACM,2006:295-301.

[9]Kousaridas A,Parissis G,Apostolopoulos T.An open financial services architecture based on the use of intelligent mobile devices [J].Electronic Commerce Research and Applications,2008,7(2):232-246.

[10]Peiro J,Asokan N,Steiner M,etal.Designing a generic payment service[J].IBM Systems Journal,1998,37(1):72-88.

[11]Overby E.Process virtualization theory and the impact of information technology [J].Organization Science,2008,19(2):277-291.

[12]Bhushan B, Hall J,Kurtansky P,etal.OSS functions for flexible charging and billing of mobile services in a federated environment integrated network management[C]//Proceedings of the 9th IFIP/IEEE International Symposium,IM 2005.Berlin:IEEE,2005:717-730.

[13]中國人民銀行支付結算司.中國支付系統發展報告[M].北京:中國金融出版社,2007.Department of Payment and Settlement,People′s Bank of China.China Payment System Development Report [M].Beijing:China Finance Publishing House,2007.(in Chinese)

[14]Karnouskos S, Vilmos A, Hoepner P,etal.Secure mobile payment-architecture and business model of SEMOPS [C]// European Institute for Research and Strategic Summit.Heidelberg:Spinger,2003:1-8.

[15]Karnouskos S,Hondroudaki A,Vilmos A,etal.Security,trust and privacy in the secure mobile payment service [C]// Proceedings of the 3rd International Conference on Mobile Business.New York:ICMB,2004:1-8.

[16]蘇 寧.支付系統比較研究 [M].北京:中國金融出版社,2005 SU Ning.Payment System Comparison Research[M].Beijing:China Finance Publishing House,2005.(in Chinese)

[17]Changsu K, Wang T,Namchul S,etal.An empirical study of customers′perceptions of security and trust in e-payment systems [J].Electronic Commerce Research and Applications,2010,9(1):84-95.

[18]Fan Chun-i, Liang Yu-kuang.Anonymous fair transaction protocols based on electronic cash [J].International Journal of Electronic Commerce,2008,13(1):131-151.

[19]LIN P,CHEN H Y,FANG Y,etal.A secure mobile electronic payment architecture platform for wireless mobile networks[J].IEEE Transactions on Wireless Communications,2008,7(7):2705-2713.

[20]Carbonell M,Sierra J M,Lope Z J.Secure multiparty payment with an intermediary entity[J].Computers and Security,2009,28(5):289-300.

[21]Kungpisdan S.Accountability in centralized payment environments[C]//Proceedings of the 9th International Symposium on Communications and Information Technology.Piscataway:IEEE,2009:1022-1027.

[22]Ou C M,Ou C R.SETNR/A:An agent-based secure payment protocol for mobile commerce[J].International Journal of Intelligent Information and Database Systems,2010,4(3):212-226.

[23]SUN Jin-yuan,ZHANG Chi,ZHANG Yan-chao,etal.SAT:A security architecture achieving anonymity and traceability in wireless mesh networks[J].IEEE Transactions on Dependable and Secure Computing,2011,8(2):295-307.

[24]Martinez P R,Rico N F J,Satizabal C.Study of mobile payment protocols and its performance evaluation on mobile devices [J].International Journal of Information Technology and Management,2010,9(3):337-356.

[25]Marko H, Konstantin H,Elena T.Utilizing national public-key infrastructure in mobile payment systems [J].Electronic Commerce Research and Applications,2008,7(2):214-231.