信息安全風險評估在浙江省電力公司的應用

張 聞,孫 歆

(浙江省電力試驗研究院,杭州 310014)

0 引言

隨著信息科學和計算機科學的發展,信息安全越來越受到人們的關注,并成為與政治安全、文化安全、經濟安全并列的國家四大安全之一。國家電網公司推出了一系列舉措確保信息安全,如內外網隔離、使用安全移動介質、安全桌面管理系統等,但如何衡量安全措施起到的防護效果、如何判斷系統是否存在風險等問題還有待解決。信息安全風險評估正是解決這些問題的有效手段,是對信息系統存在的風險進行識別并確認風險大小的過程。

本文介紹了一種適合浙江省電力系統信息安全風險評估的方法。該方法借鑒了OCTAVE信息安全評估方法,以《信息安全風險評估指南》和《國家電網公司信息安全評估實施指南》為依據,參照國內外一些信息安全標準,如ISO 13335,ISO 27001,BS7799等,結合浙江省電力系統相關單位信息系統的實際情況,制定了一套風險評估的方法和流程,為電力信息安全評估工作提供參考。

1 評估內容

參考OCTAVE評估方法,以國家和國家電網公司的2個風險評估指南為依據,電力信息安全風險評估的基本過程為:通過資產評估、威脅評估、脆弱性評估和已有安全措施評估進行風險計算和分析,從而提出安全處置方案以及建議。

2 評估流程與方法

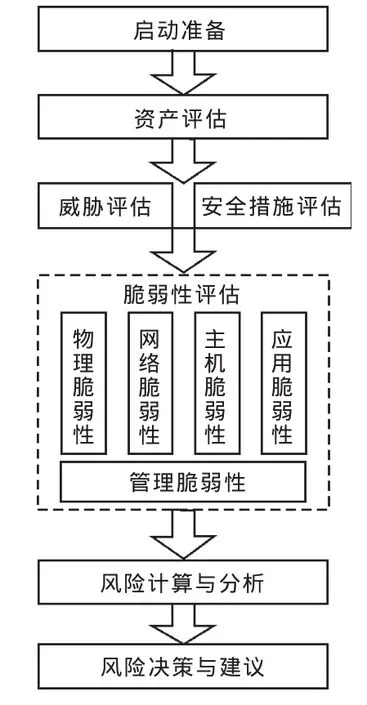

按照風險評估內容,制定信息安全風險評估實施步驟和細則,詳細列出每個評估階段所要做的工作和技術細節。評估實施步驟流程見圖1。

圖1 信息安全風險評估流程

2.1 啟動準備

在啟動準備階段,由評估方和被評估方共同召開啟動會,確定評估目標和范圍,制定評估計劃。主要工作內容如下:

(1)啟動會需要有被評估方高層領導人出席,并動員本單位人員做好配合工作。

(2)被評估方要準備資產清單和網絡拓撲情況,向評估方介紹本單位的網絡結構、各類信息系統和安全防護的基本情況。

(3)被評估方確認各系統的接口負責人和協調人,評估方確認成員分工。

(4)雙方根據評估需求共同確認評估目標和范圍。

(5)評估方準備好評估工具。

2.2 資產評估

資產評估是指對目標系統進行關鍵資產抽取和分類后,對關鍵資產的機密性(C)、完整性(I)和可用性(A)進行賦值,并通過一定的算法計算出資產賦值的過程。

2.2.1 資產分類整理

由被評估方根據資產模板提交分類資產表,資產類型可分為:物理環境、網絡設備、安全設備、主機、應用系統、管理制度及其執行文檔等。

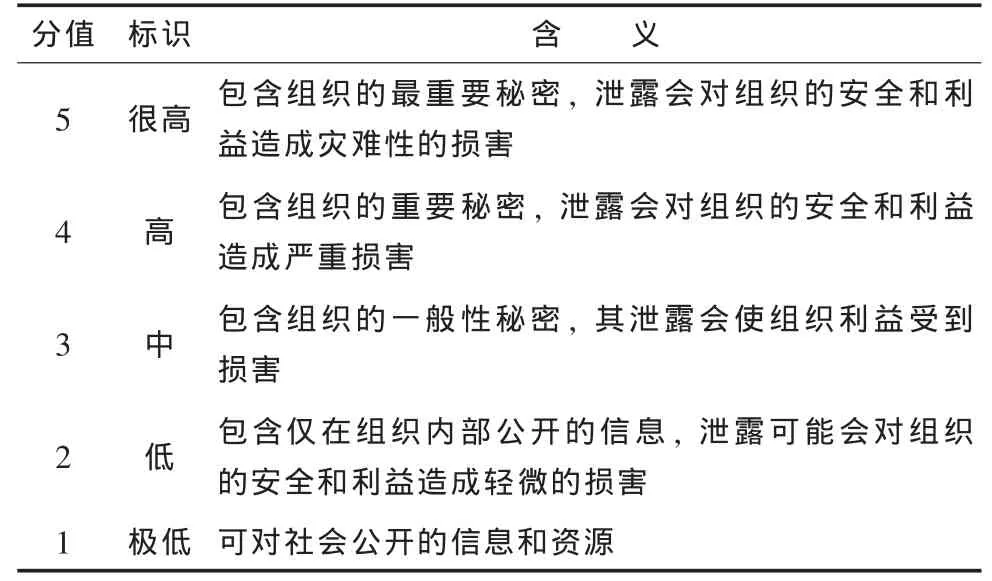

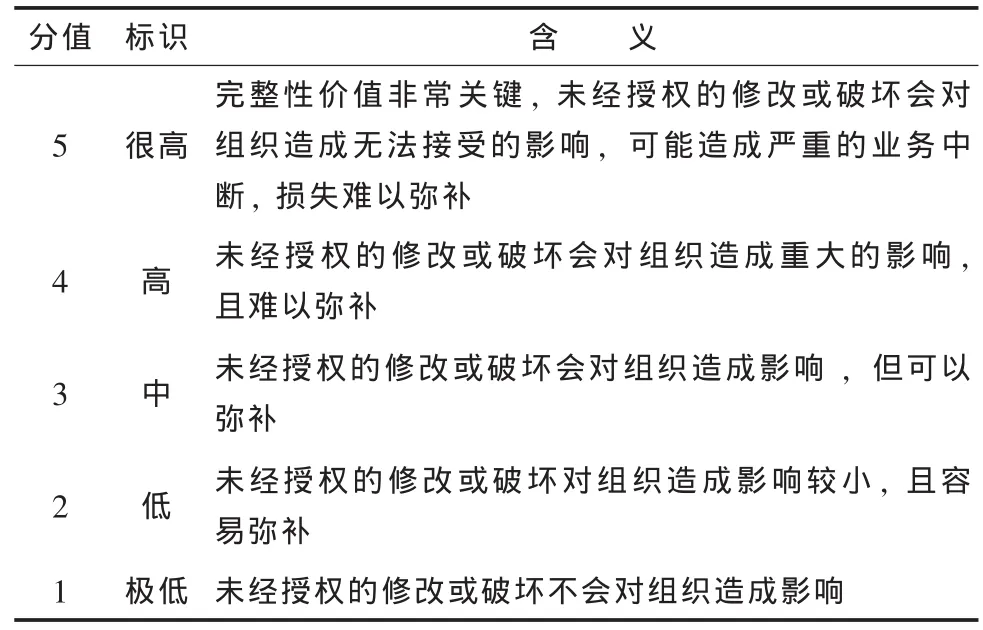

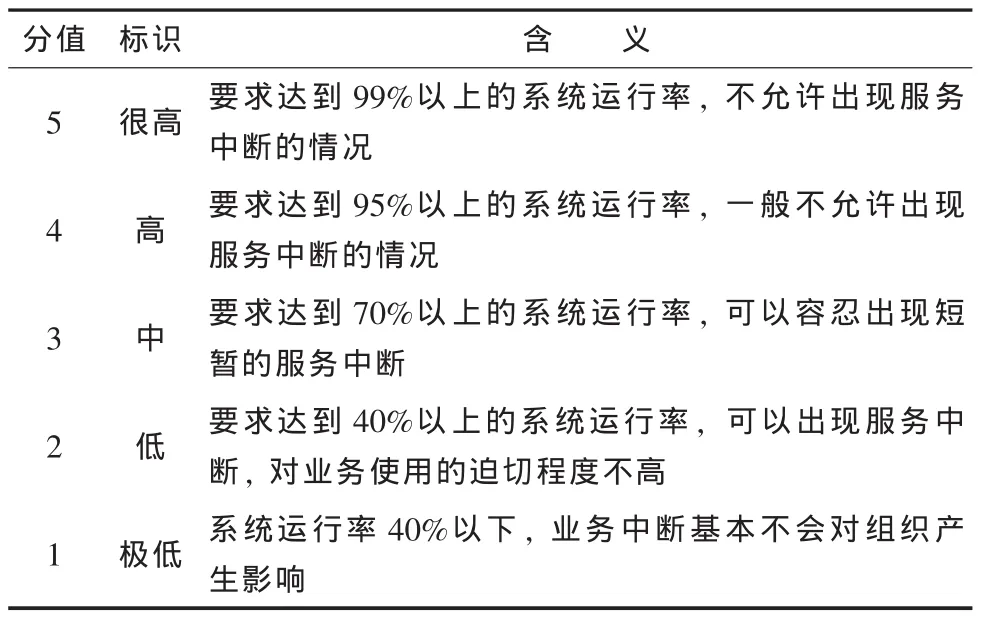

2.2.2 CIA三性賦值

CIA三性賦值需要由評估雙方共同確定,將其劃分為若干個等級,等級數越多,賦值越精確,但工作量也會隨之加大。表1-3是三性賦值劃分為5個等級的賦值評判標準。

表1 機密性(C)賦值評判標準

表2 完整性(I)賦值評判標準

表3 可用性(A)賦值評判標準

2.2.3 資產等級劃分與賦值

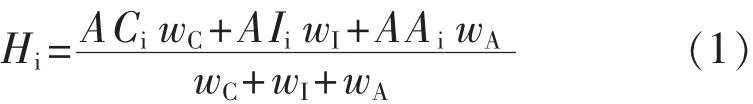

依據對資產的機密性、完整性和可用性3個方面的賦值,經過綜合評定得出資產的價值。因為不同組織對于安全三性的要求和重視程度有所不同,所以評定的標準也不盡相同。根據對安全三性的重視程度,分別對三性賦予不同的權重,最后加權得到資產的等級和賦值。資產賦值Hi的計算公式如下:

式中:ACi,AIi,AAi為某資產的CIA三性賦值,wC,wI,wA為三性的權重,可根據實際情況取值。

2.3 威脅評估

系統受到的威脅一般可以通過以下幾個方面來識別:

(1)查看IDS或者IPS等安全防護設備的日志,重點查看高危攻擊事件,并提取典型事件,與安全員一起分析原因,排除誤報。

(2)查看網絡管理軟件,檢查網絡設備和流量是否異常。

(3)查看操作系統、中間件和應用系統的日志,檢查應用系統是否有被攻擊的痕跡。

(4)對安全員進行訪談,對歷史安全事件進行調查和統計。

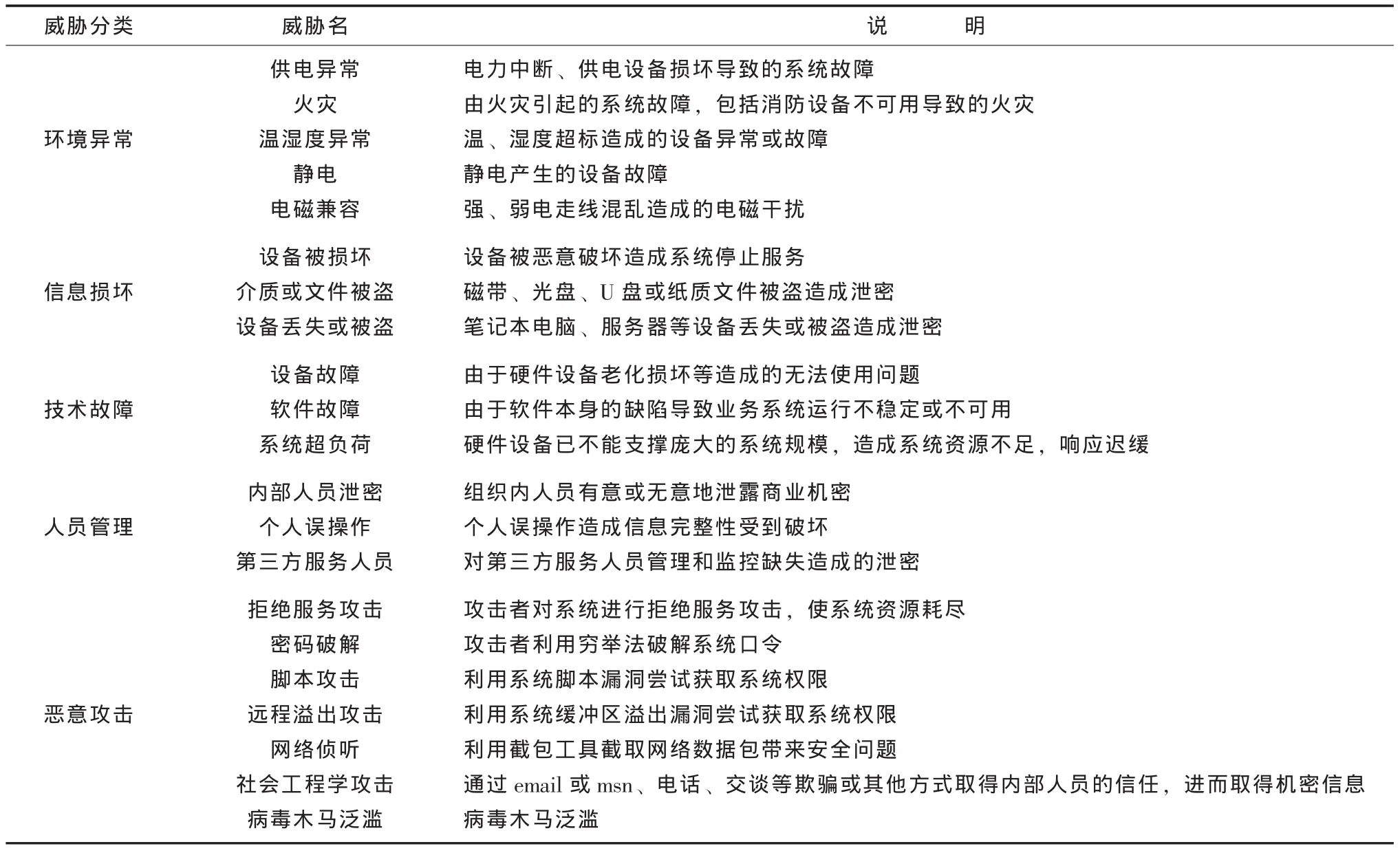

表4列出了浙江電力信息系統可能受到的各種威脅。

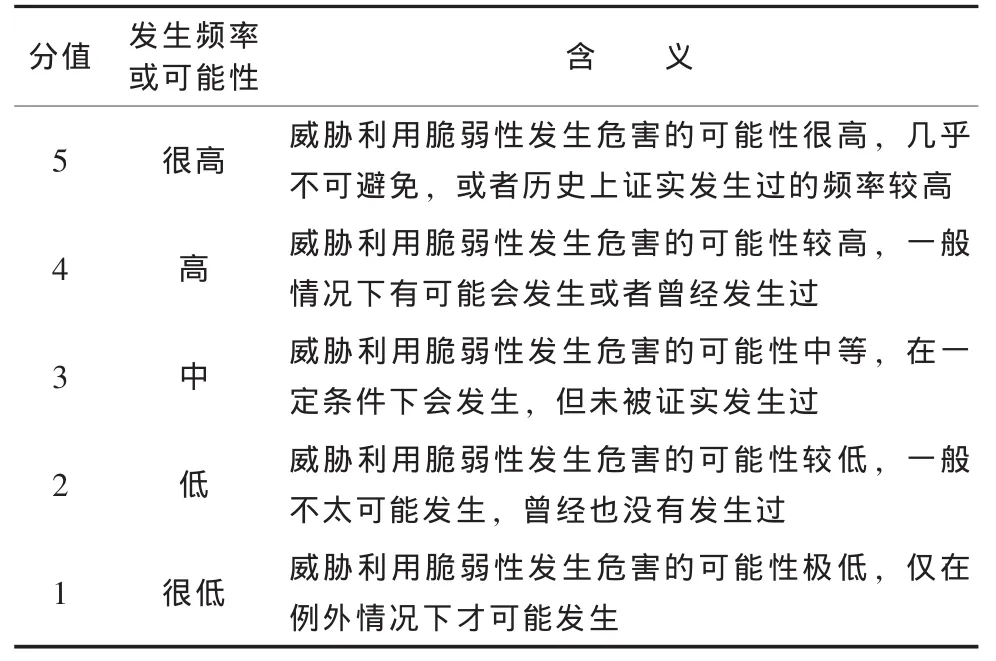

通過以上步驟匯總系統可能受到的威脅,并對各種威脅發生的可能性進行賦值。賦值的評判標準見表5。

表5 威脅發生的可能性賦值標準

2.4 脆弱性評估

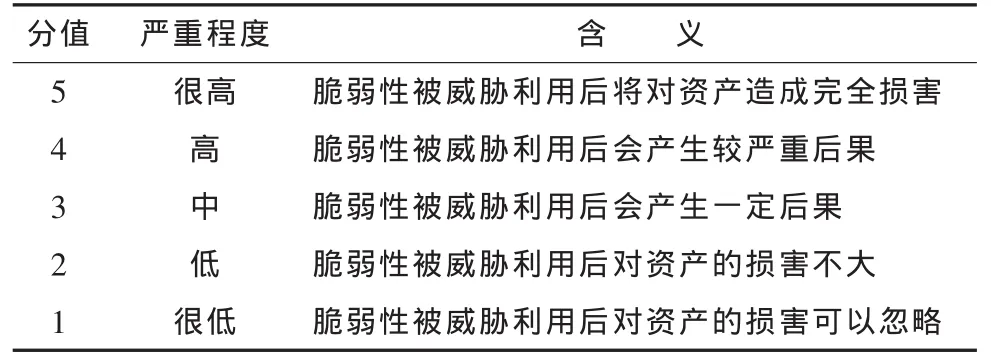

脆弱性評估的內容包括技術和管理兩方面,技術方面包括物理安全、網絡安全、主機安全、應用安全;管理方面包括組織架構、人員管理、安全管理制度、運維安全管理等。實施過程中,技術評估和管理評估可以同時進行。技術評估的主要手段是實地查看和訪談、工具掃描、人工審計、滲透測試,管理評估的主要手段是訪談和查看文檔,找出脆弱點并對其賦值,賦值標準見表6。

表4 信息系統可能受到的威脅

表6 脆弱性評估賦值標準

已有的安全措施評估與威脅評估和脆弱性評估有很大關聯,所以可將措施評估穿插在脆弱性評估里同時進行,并將安全措施的評估結果體現在威脅和脆弱性賦值中。

2.5 風險計算與分析

2.5.1 風險計算

根據浙江省電力公司的實際情況和國家電網公司的要求,可得出以下風險值計算公式:

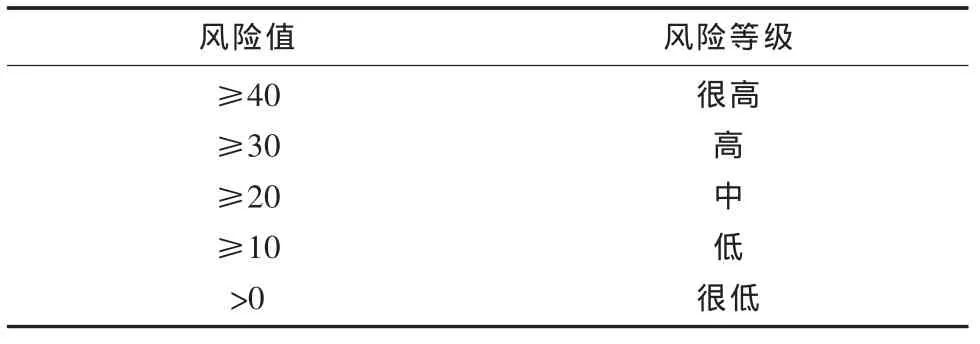

式中:Rij為某項資產對應的某個威脅和脆弱性的組合;H為該項資產的賦值;Vj為該組合的脆弱性賦值;Ti為該組合的威脅賦值。考慮到浙江電網實行內外網分開,受到外部攻擊的可能性大大降低,各種威脅已降低到比較低的范圍,所以該公式適當弱化了威脅對風險的作用,強化了資產價值和脆弱性對風險的作用。風險賦值后應對風險進行定性的風險等級判斷,判斷標準見表7。

表7 風險等級判斷標準

由于某項資產的風險值為資產所具有的風險之和,由此可得到資產風險計算公式:R=ΣRij。

2.5.2 風險分析

風險分析是在對風險結果進行排序的基礎上,結合系統的實際情況進行不同層面的風險要素分析,提出風險處置方式。風險分析過程主要有以下幾個步驟:

(1)從多個角度對風險進行排序,了解哪些資產的風險較大、哪些應用系統的風險較大、哪些脆弱性會產生較大風險等。

(2)根據風險排序結果、技術層面的分析、可操作性、防護成本等,提出風險處置方式。最終采用的風險處置方式由評估雙方共同決定。

2.6 安全建議

安全建議報告應包括以下幾個方面:

(1)對網絡結構、網絡設備、主機、應用、管理、現有安全措施等評估節點,根據相應的風險處置方式提出安全防護措施的建議。

(2)對各種防護措施進行關聯分析,確定實施的順序。

(3)從實施緊迫性、實施成本和實施周期等方面提出具體實施方案。

(4)對實施加固可能引入的風險進行分析和說明。

2.7 評估過程中的風險控制

2.7.1 評估實施過程中存在的風險

風險評估過程本身也會引入一定風險,如果不予以重視或不加以控制,將會對信息系統產生巨大的危害。評估實施過程可能帶來的風險有:

(1)評估工具會產生大量數據包和一些非正常數據,可能會對網絡和應用系統造成影響。

(2)人工審計過程中可能出現誤操作,對系統造成嚴重危害。

(3)如果評估過程有滲透測試,本身也是模擬系統攻擊,如果不嚴格控制,將會造成危害。

(4)評估人員可能會接觸到信息系統的保密內容,如果對人員控制不嚴,可能會造成泄密,從而影響系統安全。

2.7.2 評估實施過程應注意的問題

(1)在深入了解其工作機制的前提下謹慎使用評估工具。

(2)在評估實施前,雙方應簽訂保密協議或保密約定。

(3)對評估涉及的信息系統制定相應的應急預案。

(4)評估實施過程中應嚴格遵守“兩票”制度。

(5)人工審計過程中應注意不修改任何系統和服務配置,不留下任何臨時文件。

(6)滲透測試前應做好滲透方案并與管理員充分交流,做到各個環節都在可控范圍內。

3 結論

信息安全風險評估是發現安全問題和缺陷、彌補安全漏洞、確保系統穩定運行的有效手段,建議電力企業要定期進行信息安全風險評估。

通過風險評估實踐發現以下方面有待改進:

(1)缺乏有效的管控手段對評估流程進行管控,特別是對評估中產生的大量過程文檔的控制。應考慮引入自動化風險評估管理工具,實現流程管控、文檔管理、風險計算和分析及評估報告模板自動生成等功能。

(2)信息安全的專業知識和技能水平有待提高。風險評估的核心是找出系統的弱點,需要的不僅是方法、工具,更多的是評估者自身的信息安全專業能力,這直接關系到風險評估的效果。

[1]范紅,馮登國.信息安全風險評估實施教程[M].北京:清華大學出版社,2007.

[2]王英梅,王勝開.信息安全風險評估[M].北京:電子工業出版社,2007.

[3]黃成哲.信息安全風險評估工具綜述[J].黑龍江工程學院學報,2006(1)∶46-47.

[4]郭曙光.信息安全評估標準研究與比較[J].信息技術與標準化,2007(11)∶28-29.