家庭基站設備認證機制研究

張 尼 張智江 張 范 裴小燕

[摘要]文章簡述了家庭基站在現階段開展融合業務中的重要作用,介紹了3GPP中家庭基站安全相關的標準進展,研究了家庭基站的設備認證機制,最后對方案選擇給出了建議。

[關鍵調]家庭基站Femtocell安全認證

1引言

家庭基站也稱Femtocell,是一種小型、低功率蜂窩基站,主要用于家庭及辦公室等室內場所。它的作用是作為蜂窩網在室內覆蓋的補充,為用戶提供話音及數據服務。家庭基站使用IP協議,采用扁平化的基站架構,可以通過現有的DSL、Cable或光纖等寬帶手段接入移動運營商的核心網絡。遠端由專用網關實現從IP網到移動網的連接。它的大小與ADSL調制解調器相似,具有安裝方便、自動配置、自動網規、即插即用的特點。Femtocell適用于CDMA、GSM、UMTS等各種標準和支持2G、2.5G、3G的產品,與運營商的其它移動基站同制式、同頻段,適用于現有移動終端。它具有1個載波,發射功率為10mW-100mW,覆蓋半徑為50m~200m,支持4~6個活動用戶,允許的最大用戶運動速度為10kin/h。

近期發展來看,家庭基站是實現固網、移動形成融合平臺的有效方案。對于家庭基站的應用,需要跳出傳統微蜂窩的觀念,通過創新的業務模式和應用模式將移動業務主導的個人市場和固定業務主導的家庭市場相結合。它的引入不但可以改善家庭室內覆蓋質量,提供高速數據無線接入,卸載宏小區負荷,更重要得是可以增強用戶黏性,使移動業務和寬帶業務在市場競爭中相互促進相互支撐。目前來看,全球大約有20多個運營商已開展了基于家庭的融合業務探索,如英國電信的BT Fusion,法國電信的“Orange UNIK”和新加坡電信的“Mio”等。

與傳統宏基站不同,家庭基站通過固網運營商不可信的鏈路連接到移動運營商的核心網絡,這導致運營商的核心網絡與公共網絡直接相連,必然為運營商的網絡管理帶來新的風險。此外,家庭基站部署在不可信的環境中,極易受到惡意用戶的攻擊,并以家庭基站為跳板,進一步對運營商的核心網絡以及用戶終端造成嚴重威脅。

綜上所述,為保證家庭基站大規模商用,順利開展融合業務,需要設計安全、完整的認證機制以保證其安全性。

23GPP中家庭基站安全標準進展

目前,3GPP、3GPP2、Femto Forum等標準組織都在進行家庭基站安全相關的標準化工作,本文主要介紹3GPP中家庭基站的安全標準進展情況。

2007年12月,3GPP SA第38次會議正式立項,開展家庭基站安全機制的研究;同時起草TR33 820,分析家庭基站面臨的安全威脅,研究相應的解決措施,涉及家庭基站安全架構、安全威脅、安全要求等內容。2009年3月SA第43次會議通過了TR 33.820。

2008年12月,3GPP SA第42次全會啟動WI“Security Aspects of Home NodeB/eNodeB”,正式制定家庭基站的安全標準,計劃2010年3月完成該項目。目前來看,業界對家庭基站的安全解決方案已經研究得比較充分,3GPP在這方面的工作將主要起到形成統一方案、促進多廠家設備互通的作用。

隨著3GPP在3G家庭基站標準化方面工作的開展,家庭基站相關的標準將逐漸穩定,預計業界也將陸續推出符合3GPP標準的家庭基站解決方案,從而促進3G家庭基站逐步走向規模商用。

3家庭基站的設備認證機制

家庭基站的認證通常包括以下三部分內容:

(1)設備認證,在家庭基站加電后,首先進行家庭基站的設備鑒權,確認家庭基站的身份及硬件設備的合法性;

(2)準入認證,當UE請求通過家庭基站接入網絡時,家庭基站通過與安全網關以及與核心網設備交互。執行UE準入鑒權,判決該UE是否有接入該家庭基站的權力;

(3)UE認證,附著在家庭基站的UE的接入請求將被前轉到移動核心網,繼續進行傳統移動網絡中的UE接入鑒權。

在上述三種認證方式中,設備認證是家庭基站安全機制的基礎,因此本章僅介紹家庭基站的設備認證,其余兩種認證方式,可參見相關的3GPP規范TS25.467和TS33.102。

對于家庭基站,可以采用機卡不分離模式或機卡分離模式,每種模式下,均可使用證書或EAP AKA認證方式,下面分別對這四種情況進行介紹。

3.1支持機卡不分離模式

為了便于描述,首先引入信任狀的概念。本文中的信任狀是指在某種認證方式下,保存在家庭基站和網絡中的秘密數據。對于證書認證,信任狀指的是私鑰;對于EAP AKA認證信任狀指的是根密鑰K。

機卡不分離模式要求認證信任狀嵌入在家庭基站中。EAP AKA和證書兩種認證方式均可滿足機卡不分離的需求。

(1)EAP-AKA/SIM(AKA/SIM信任狀不可插拔)

家庭基站和運營商核心網絡之間交互的信息都是基于IP協議進行傳輸,目前3GPP已經采納IPsec作為網絡節點間的通信安全保護技術,即家庭基站和安全網關之間執行交互認證后,家庭基站和安全網關問建立安全隧道以保護家庭基站和安全網關之間交互的信息的安全。

如圖1所示,家庭基站和運營商核心網絡利用IPsec協議中的IKEv2承載EAP-AKA/SIM的方式進行雙向認證,關于IKEv2協議可參見RFC 4306。

1、家庭基站獲得安全網關的IP地址,向SG發起IKEv2認證請求,家庭基站和SG執行IKE_SA_INIT初始交換流程:

2、在IKE_AUTH階段的第一條消息中,家庭基站向安全網關發送家庭基站的身份標識(攜帶在Idi載荷中發送),開始協商子安全關聯。如果家庭基站的遠程IP地址需要動態配置,這條消息中還需要攜帶配置載荷;

3、安全網關向AAA服務器發送攜帶空的EAP AVP的認證請求消息,這條消息中包含在第二步中接收到的家庭基站的身份標識;

4、AAA服務器從HSS/HLR獲取用戶信息和認證向量;

5、AAA服務器發送認證挑戰給安全網關;

6、安全網關向家庭基站發送IKE_AUTH響應。IKE_AUTH響應消息中包含從AAA服務器接收到的EAP消息(EAP-Request/AKA(SIM)-Challenge消息)。如果家庭基站需要使用安全網關的證書對安全網關進行認證時,這條消息中還需要包含安全網關身份標識、證書和和用于保護在第1步中發送給家庭基站的消息的AUTH參數;

7、家庭基站發送認證挑戰響應消息。在響應消息中包含EAP消息。當家庭基站需要基于安全網關的證書來認證安全網關時,家庭基站需要檢查認證參數AUTH;

8、安全網關向AAA服務器轉發EAP-Response/AKA(SIM)-Challenge消息;

9、當所有的認證成功時,AAA服務器向安全網關返回

包含一個EAP成功和密鑰材料的認證應答。密鑰材料應該包含在認證過程中生成的MSK;

10、為了認證IKE_SA_INIT階段消息,安全網關將會使用MSK生成AUTH參數;

11、安全網關將EAP成功消息發送給家庭基站;

12、家庭基站將使用它自己保存的MSK作為輸入參數生成認證第一條IKE_SA_INIT消息的AUTH參數。家庭基站向安全網關發送AUTH參數:

13、安全網關認證從家庭基站接收到的AUTH的正確性并且計算認證IKE_SA_INIT消息的AUTH參數。如果家庭基站在CFG_REQUEST消息中請求遠程IP與配置載荷、安全關聯以及其余的IKEv2參數一起發送給家庭基站,至此IKEv2協商結束;

14、若安全網關檢測到對于這個家庭基站已經有一個舊的IKE SA存在了,則安全網關刪除這個IKE SA并且向家庭基站發送包含一個刪除載荷的INFORMATIONAL交換以在家庭基站上刪除舊的IKE SA。

(2)證書方式(證書不可插拔)

家庭基站和安全網關之間可使用證書方式進行交互認證。證書方式要求有PKI系統的支持,運營商或廠商必須部署PKI系統才能進行證書的發放和證書生命周期管理。運營商和廠商需協商證書發放和證書生命周期管理的各個細節才能保證證書認證的安全性。本文不介紹證書發放和證書生命周期管理相關內容。

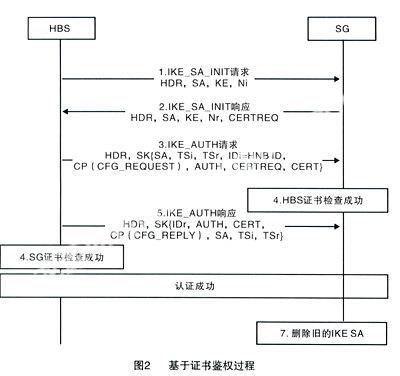

家庭基站和SG之間的證書認證流程如圖2所述。

1、家庭基站發送IKE_SA_INIT請求給SG:

2、SG發送IKE_SA_INITU向應,向家庭基站請求一個證書;

3、家庭基站在IKE_AUTH中發送家庭基站ID、AUTH負荷、家庭基站證書、并且向SG請求一個證書;

4、SG檢查從家庭基站得到的AUTH正確性,并且計算AUTH參數用來認證下一個IKE_SA_INIT消息,SG還認證從家庭基站得到的證書;

注:安全網關判斷家庭基站是否能夠通過接入授權的機制(如和允許接入的家庭基站的白名單對比,檢查證書撤銷列表)需要進一步研究;

5、SG發送AUTH參數和它的證書給家庭基站;

6、家庭基站利用存儲的根證書認證SG的證書,SG的根簽名公鑰和其他用于驗證的數據需安全的存儲在家庭基站中。

7、如果SG檢驗到針對此家庭基站已存在一個舊IKE SA,則SG刪除該IKE SA并發送包含刪除載荷的INFORMATIONAL exchange消息給家庭基站用來刪除家庭基站中的舊的IKESA。

3.2支持機卡分離模式

(1)EAP-AKA/SIM(AKA信任狀可插拔)

與3.1方案的差別在于,本方案中AKA信任狀為可插拔的信任狀。即家庭基站設備中可插入一張USIM/SIM卡,家庭基站和運營商核心網絡之間進行EAP-AKA/SIM認證,認證流程參見圖1和相關描述。

本方案存在的安全問題在于USIM/SIM卡難以通過安全的方式和設備綁定。考慮如下場景,攻擊者獲得合法家庭基站上的USIM/SIM卡;然后利用讀卡器將計算機和USIM/SIM卡相連;計算機上軟件模擬家庭基站的功能分別和網絡側、USIM/SIM卡通信,通過EAP AKA/SIM認證后連入運營商核心網絡,繼而對運營商核心網絡發起攻擊。

(2)EAP AKA/SIM+證書方式(AKA/SIM信任狀可插拔。證書不可插拔)

本方案要求家庭基站上配備一張可插拔的USIM/SIM卡,同時配備一個不可插拔的證書。EAP AKA/SIM+證書方式可使用RFC 4739中的方案進行家庭基站和網絡側的交互認證,認證的基本思想為家庭基站和SG之間先執行基于證書的認證,然后家庭基站和AAA服務器之間執行基于EAPAKA/SIM的認證,詳細流程參見RFC 4739。

若希望實現將可插拔的AKA/SIM信任狀特定的家庭基站設備綁定,即某一特定的AKA/SIM信任狀只能在特定的家庭基站上使用,AAA服務器或HSS可保存AKA/SIM信任狀ID和證書ID之間的對應關系。在認證過程中,SG將家庭基站的證書ID和AKA/SIM信任狀ID發送給AAA服務器/HSS。AAA服務器/HSS檢查家庭基站證書ID和AKA/SIM信任狀ID之間的對應關系。如果兩者對應,則允許家庭基站接入,若兩者不對應,則拒絕家庭基站接入。

4結束語

家庭基站作為一種新興的部署模式,得到了眾多運營商的關注,而安全問題是影響家庭基站部署的重要因素。因此家庭基站設計一套復雜、完整的認證機制以保證其安全性。本文中介紹的方案代表著家庭基站設備認證的主流發展趨勢。基于證書的認證方式目前在通信領域僅有少量應用。但3GPP已經決定在R9中使用證書認證作為必選的認證方式,這表明了未來證書方式將開始在電信領域內應用。考慮到現有的大部分家庭基站產品,均采用EAP-AKA/SIM方案,且此方案也能提供可接受的安全級別,故此方案可作為PKI系統成熟部署之前的過渡方案使用。從長遠角度來看,在PKI系統部署成熟后,家庭基站應支持證書認證的方式。