802.1x認證技術的基礎應用分析

[摘要]介紹802.1x協議的體系結構及認證機理。并針對多種設備,給出不同的測試方法,文后總結和介紹802.1x的安全問題。

[關鍵詞]802.1x 認證 分析

中圖分類號:TP3文獻標識碼:A文章編號:1671-7597(2009)0310038-01

一、目前廣泛采用的認證模式及其簡單介紹

隨著計算機網絡技術的不斷發展,INTERNET主干網的不斷擴容,加之信息化的建設,網絡已經成為工作、生活中不可或缺的一部分。當前主流的上網認證方式有3種:PPPOE、WEB/PORTAL、802.1X。

PPPOE(PPP OVER ETHERNET)是90年代后期由REDBACK、ROUTERWARE、WORLDCOM三家公司在IETF RFC的基礎上聯合開發的一個以太網點對點協議。PPPOE認證需要將PPP協議再次封裝到以太網中,網絡封裝開銷很大,容易造成網絡瓶頸。PPPOE使用廣播報文發起認證,容易引起廣播風暴。PPPOE認證系統需要外接BAS服務器對用戶的每個數據報文進行拆包識別和封裝轉發,認證報文和業務數據均需經過BAS,容易引起網絡瓶頸。加上PPPOE協議本身是基于點對點的會話,因此無法實現組播業務。

WEB/PORTAL認證的絕對優勢在于它不需要用戶安裝特定的客戶端軟件,有效降低了網絡維護的工作量。但是WEB認證采用的是第7層應用層協議,而網絡認證是采用的第2層連接。因此WEB/PORTAL認證用戶連接性較差,不容易檢測用戶離線,基于時間的計費較難實現。比如斷電、突發故障等異常離線情況必須在2層做檢測,而WEB/PORTAL對此毫無辦法。

二、802.1x的協議分析

(一)802.1x的簡單介紹

IEEE802.1x協議稱為基于端口的訪問控制協議(Port based network access control protoco1),由IEEE(Institute of Electrical and Electronics Engineers)于2001年6月提出的,它以操作粒度為端口,提供了一種基于端口的網絡接入控制技術,在設備的物理接入級對接入設備進行認證和控制。

802.1x協議是基于Client/Server的訪問控制和認證協議。它可以限制未經授權的用戶/設備通過接入端口訪問LAN/MAN。在獲得交換機或LAN提供的各種業務之前,802.1x對連接到交換機端口上的用戶/設備進行認證。在認證通過之前,802.1x只允許EAPoL(基于局域網的擴展認證協議)數據通過設備連接的交換機端口;認證通過以后,正常的數據可以順利地通過以太網端口。

(二)802.1x的體系結構

802.1x由認證服務器(Authentication)、認證系統(Authenticator)和客戶端系統(Supplicant)組成。

認證服務器一般為RADIUS服務器。在認證服務器上,一般存儲有用戶的帳號、密碼、所處網絡的邏輯方位、優先級及用戶的訪問控制信息等。認證系統為支持802.1X協議的網絡設備。

認證系統中支持兩種邏輯端口,受控端口(Controlled Port)和非受控端口(Uncontrolled Port)。受控端口只有在認證通過的狀態下才打開,用于傳遞網絡資源和服務。非受控端口始終處于雙向連通狀態,主要用來傳遞EAPOL協議幀,可保證客戶端始終可以發出或接受認證。

客戶端系統一般為一個用戶終端系統,該終端系統通常要安裝一個客戶端軟件,用戶通過啟動這個客戶端軟件發起IEEE 802.1x協議的認證過程。為支持基于端口的接入控制,客戶端系統需支持EAPOL(extensible authentication protocol overLAN)協議。

(三)802.1x協議的標準認證過程

1.802.1x客戶端發送一個請求認證的報文(EAPOL-Start)發送給認證系統,這是802.1x認證的發起。2.認證系統在收到請求報文后,發送報文給客戶端,要求客戶端發送認證信息。3.客戶端響應認證系統的要求,將用戶信息傳送給認證系統;認證系統經過封裝、處理后將該數據轉發給認證服務器。4.認證服務器收到認證系統轉發的報文后,對用戶信息用隨機產生的加密字進行加密處理(802.1x默認采用MD5加密),同時將該加密字封裝成數據包傳送給認證系統,由認證系統轉發給客戶端。5.客戶端收到加密字后,用該加密字對用戶口令進行加密,并通過認證系統傳送給認證服務器。6.認證服務器匹配客戶端傳送的用戶名和密碼,如符合,返回一個成功信息,并打開認證系統的端口,允許非802.1x數據流通過;否則,返回失敗信息,認證系統的端口狀態維持不變。

三、802.1x在曉莊學院的測試以及技術處理

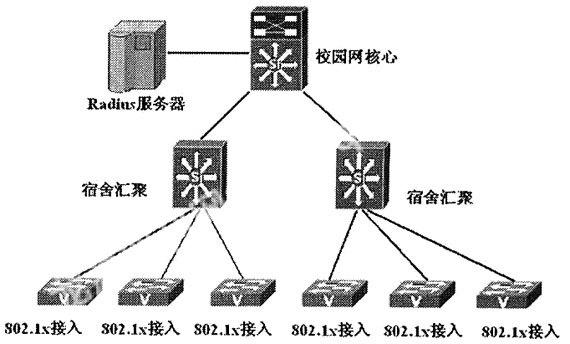

(一)曉莊校園網網絡拓撲示意圖

曉莊學院學生公寓均采用DHCP動態分配IP地址,接入設備為銳捷和港灣的二層交換機。認證服務器采用北京億郵的認證服務器。

(二)802.1x技術測試方法

由于對802.1X認識的差異性及對802.1X不同的私有函數擴展,實際測試過程中,802.1X的標準認證過程沒有辦法解決曉莊學院的實際需求。在測試過程中,對于港灣設備,采用認證和計費相分離的方法;對于銳捷的設備,采用了在客戶端兩次發布同一報文的方法。

四、802.1x的安全性認識

由于802.1x采用單向認證,即認證系統只認證用戶,并無法認證認證者本身的合法性。使得位于合法用戶與認證服務器之間的攻擊者,可以攔截802.1X報文,并對該報文進行修改,達到攻擊者偽裝成合法認證者的目的。

由于認證報文與業務數據之間缺少狀態轉換信息的交流,給攻擊者留下了獲取游離信息(包含MAC地址信息等)的機會,使得攻擊者可以利用這段時間,在合法用戶身份認證通過后,利用該游離信息非法竊取本應屬于合法用戶的正當IP地址,從而獲得網絡使用權限。

參考文獻:

[1]吳紹興、鄭柯、項延鐵,路由器安全與AAA認證的研究與應用,南陽師范學院學報(自然科學版),2004.3.

[2]李巍,利用動態VLAN技術與802.1x認證構建安全靈活的局域網,中國金融電腦,2005.

[3]王謙,利用802.1x協議實現局域網接入的可控管理,江蘇電機工程,2005.

作者簡介:

蔣振兵,男,江蘇省泰州市興化市,本科,研究方向計算機科學與技術。