C-V2X車輛惡意數據識別能力測試方法

關鍵詞:車用無線通信技術;惡意數據;信息安全測試;測試平臺

0引言

車用無線通信技術(Vehicle to Everything,V2X)是將車輛與周圍一切實物連接起來的新興通信技術,實現了“人、車、路、云”之間的互聯互通,為智能交通系統(Intelligent Transportation System,ITS)的構建提供了支持。V2X通過人、車、路、云平臺之間的高效信息交互,彌補了單車感知信息不足的缺陷,提高了交通效率,減少了道路交通事故的發生率,同時提供了更多的娛樂服務。

然而,V2X的應用引發了一系列安全和隱私保護問題。在V2X通信中,車輛之間、車輛與路基設施之間的通信使用直連通信端口進行廣播,使得V2X相比傳統網絡更容易受到各種攻擊。同時,由于車輛通行信息中往往包含敏感消息,未經授權的訪問可能導致隱私泄露和惡意交通事故,對人們的生命和財產安全構成威脅。但是,車聯網具有網絡拓撲動態變化和節點高速移動等特點,傳統的無線網絡和移動互聯網的安全機制不能直接應用于車聯網。因此,為確保車聯網的安全,需要完善信息安全功能,解決V2X通信中的安全問題。

近年來,一些安全事件引起了人們的關注。例如,201 5年發生的Jeep自由光被劫持事件是影響最大的汽車安全事件之一,也是全球首例因黑客風險而召回汽車的事件。在該事件中,黑客入侵了Jeep的車載系統,遠程控制了車輛的儀表盤、發動機和剎車等功能。此外,2018年,騰訊安全科恩實驗室在寶馬多款車型中發現了多個安全漏洞,包括可以通過汽車外部接口如the Second-On Board Diagnostics(OBD-II)對汽車Telematics-BOX (T-Box)進行遠程攻擊的漏洞。

車聯安安全問題關系到駕駛人的生命財產安全,進行車聯網的信息安全測試具有重要意義。隨著越來越多的設備廠商在V2X領域的研發與投入,信息安全問題日益受到廣泛關注,隨之產生的是越來越多對信息安全測試的需求。目前,強制性國家標準《汽車整車信息安全技術要求》已進入公開征求意見階段,相關測試設備和測試方法的研究也正在持續展開。

其中,惡意數據識別是該標準中的一項重要要求,即車輛具備識別惡意V2X數據、惡意診斷數據和惡意專有數據等的能力。惡意的V2X數據包括車輛的位置錯誤、車輛的類型錯誤、消息產生的時間錯誤等。信任惡意數據都會影響車輛的V2X功能和正常行駛。此外,一些惡意數據可以利用合法的證書通過安全性檢查與一致性檢查,因此車輛需要在合理性上做出一定判斷來防止危險情況發生。

首先,闡述了在V2X通信中的通信架構及其安全機制,分析了證書授權(Certificate Authority,CA)平臺及數字證書在通信過程中發揮的作用。其次,對常見V2X惡意數據進行分類、梳理,并提出相應惡意數據識別的測試方法。接下來,搭建了V2X惡意數據信息安全測試平臺,主要包含V2X通信模擬模塊、測試CA平臺模塊、惡意數據生成模塊、測試用例庫與場景模塊和待測件監控模塊。最后,依托測試平臺對惡意數據識別測試方法在零部件與實車2個層面進行了驗證。

1蜂窩車聯網通信架構

1.1蜂窩車聯網系統架構

蜂窩車聯網(Cellular Vehicle-to-Everything,C—V2X)的信息交互模式通常包括車與車(Vehicle toVehicle,V2V)

之間、車與路(Vehicle

toInfrastructure,V21)之間、車與人(Vehicle to Pedestri-an,V2P)之間、車與網絡(Vehicle to Network,V2N)之間。這些交互模式實現了車輛與周圍實體的互聯互通。V2X系統的架構通常由車載單元(On BoardUnit,OBU)、手持設備、路側單元(Road Side Unit,RSU)、eNodeB(4G基站)/gNodeB(SG基站)、4G/5G核心網、Internet網和V2X應用服務器等組成。OBU是C-V2X系統中車輛與RSU、云平臺等進行通信的重要組成部分,具備2種通信接口:直連通信接口和蜂窩通信接口。本文C-V2X的信息安全測試聚焦于評估基于直連通信的安全性,旨在確保車輛與其他實體之間的直連通信的機密性、完整性和可信性,有助于保護駕駛人和車輛的安全,并促進車聯網系統的可持續發展。

1.2通信協議

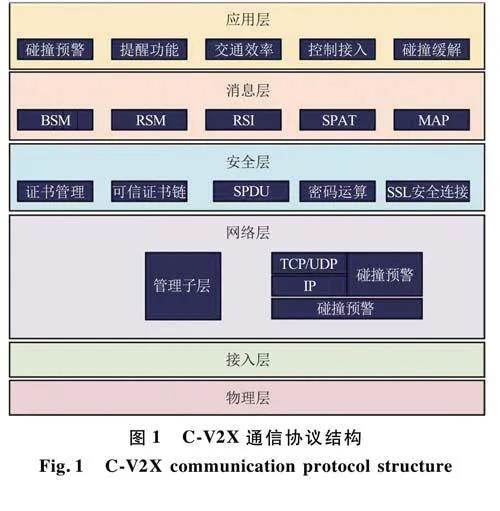

V2X網絡協議分層結構參考國際標準化組織制定的通信系統7層參考模型以及國內外相關標準,大致可分為物理層、接入層、網絡層、安全層、消息層和應用層。其結構和功能如圖1所示。物理層負責信道的編碼、解碼、調制、解調和天線映射等功能。LTE-V2X的工作頻段為5.9 GHz。不同的協議體系中,其分層可能不同。

根據《基于LTE的車聯網通信安全技術要求》和《基于LTE的車聯網無線通信技術安全證書管理系統技術要求》等標準,國內C-V2X的直連通信采用基于公鑰基礎設施(Public Key Infra-structure,PKI)的安全機制。

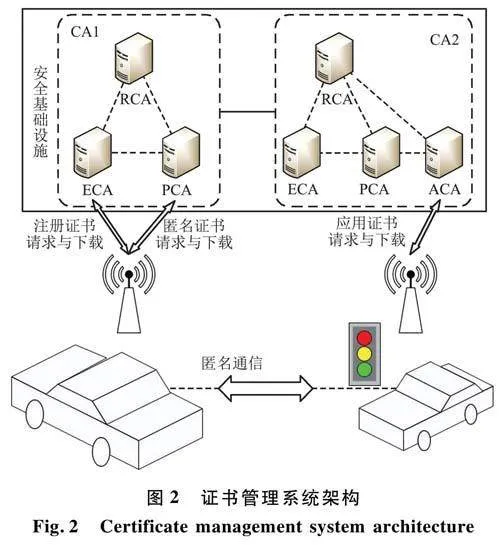

在C-V2X的直連通信安全機制中數字證書起著核心作用。數字證書通過證書管理平臺進行管理,與車輛的身份綁定,以確保車聯網消息的合法性和有效性。證書管理系統架構如圖2所示。

根CA(Root CA,RCA)作為整個PKI系統的最高級別CA,是信任的根源,負責根據需要向下級CA簽發不同類型的證書。RCA的數字證書被用作信任的錨點,驗證其他CA的有效性。

應用CA(Application CA,ACA)也稱應用授權CA,負責向OBU簽發身份證書,向RSU等車聯網設備簽發應用證書。RSU需使用應用證書簽發播發的應用消息。

假名CA(Pseudonymous CA,PCA)負責向OBU簽發假名證書,OBU可以使用假名證書對其廣播的基本安全消息(Basic Safety Message,BSM)進行數字簽名。為了避免泄露車輛的行駛路徑,OBU會同時具有多個有效期相同的假名證書,定期更換用于簽名的證書。

注冊CA(Enrollment CA,ECA)向OBU和RSU等車聯網設備發放注冊證書。OBU和RSU可利用注冊機構發放的注冊證書申請實際用于V2X應用的通信證書。

V2X的CA頒發機構平臺是V2X安全架構中的重要組成部分,用于管理和頒發V2X通信中使用的數字證書。V2X的CA平臺通常還具有:

①證書撤銷機構(Certificate Revocation Authori-ty,CRA):負責簽發已發布證書的證書撤銷列表。

②多個PKI系統互信機制:多個PKI系統之間的互信可通過“可信根證書列表”實現。

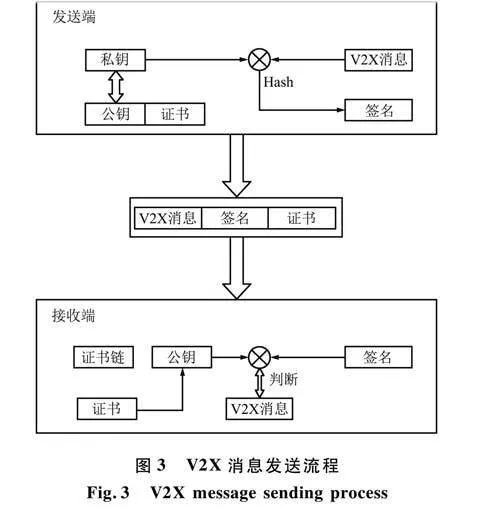

在C-V2X安全通信機制下,發送端實體使用數字證書對應的私鑰對行駛狀態等消息進行數字簽名,將簽名消息和簽名證書(或簽名證書的摘要信息)一同廣播出去。接收端實體提取接收消息中的簽名證書,驗證簽名證書的合法性和有效性,即確認簽名證書是由可信證書管理系統簽發,并且證書處于有效期內、具備相應的應用權限;利用簽名證書中的公鑰對消息的簽名進行驗簽,以確保消息的完整性。V2X消息發送流程如圖3所示。

1.3安全協議數據單元

V2X通信中使用的數據包稱為安全協議數據單元(Session Primitive Data Unit.SPDU),為通信信息提供基本的安全保護。

SPDU由版本號和數據內容組成,數據內容共有4種類型,分別是不安全的數據、簽名的數據、加密的數據以及證書請求,其數據結構如圖4所示。

簽名的數據包含了待簽名數據以及數字簽名等,如圖5所示。待簽名數據中的兩部分分別是消息負載和消息頭部消息。消息頭部信息主要標明了應用ID、生成時間和超時時間等。

2惡意數據信息安全測試方法

V2X中的惡意數據一般指車輛類型、車輛位置和車輛速度等信息錯誤,目前,V2X惡意數據的概念相對模糊,對惡意數據的分類并不清晰,不利于惡意數據識別以及信息安全測試方法的研發。

2.1惡意數據分類

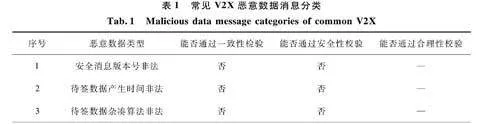

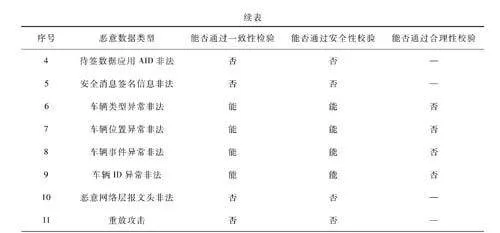

根據消息發送主體的合法性、消息能否通過一致性檢驗、安全層校驗等依據,將V2X中的惡意數據做了分類,如圖6所示。

合法的消息發送主體發送含有錯誤的位置信息、錯誤的ID信息等消息時,一般情況下可以通過OBU的一致性檢驗、安全層校驗,要求OBU需要設置合理的安全機制在合理性的層面上對于此類消息進行檢測。一致性檢驗要求車輛發出的BSM數據的填充要求、取值范圍和數據精度等符合標準規定。

根據上述的分類標準,將常見的V2X惡意數據消息分類,如表1所示。根據不同惡意消息的類型應采取不同的測試方法和預防方法。針對合法終端改變自身車輛類型欺騙周圍車輛,一般該攻擊可通過安全層校驗,需要車輛在安全層之上設置防護。針對信息安全測試技術,也需要設置在安全之上的待測OBU監控的措施。

2.2V2X惡意數據識別測試方法的設計

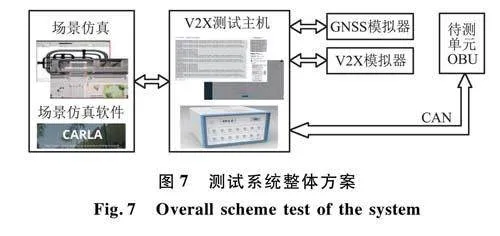

V2X惡意數據識別信息安全測試的總體方案如圖7所示。

建立測試CA平臺,生成合法的測試證書頒發給測試設備和被測OBU或整車,生成非法的測試證書頒發給測試設備。根據相應的惡意數據類型構造非法的SPDU數據包,使用V2X模擬器廣播經過偽造的SPDU數據,查看被測OBU能否在規定時間內識別非法和異常的SPDU數據。

2.2.1測試數據構建

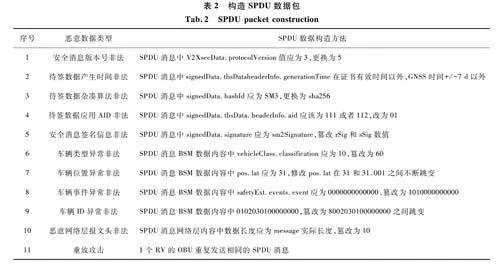

根據表1中的惡意數據類型,相應地更改SPDU數據,具體如表2所示。

2.2.2測試用例設計

以安全消息版本號非法和重放攻擊為例設計惡意數據識別信息安全測試的測試用例。

安全消息版本號非法測試:

(1)前置條件

①整車上電,OBU上電正常。

②OBU從CA平臺更新到合法的假名證書。

③全球導航衛星系統(Global NavigationSatellite System,GNSS)定位模塊鎖定GNSS模擬器射頻發送的定位信息,包括地理信息和GNSS時間(保證假名證書在有效期內)。

④V2X通信模塊處于激活狀態,與V2X模擬器連接穩定。

(2)測試需求說明

驗證OBU是否能正確識別包含非法安全消息版本號的SPDU消息。

(3)測試步驟

①GNSS模擬器實時模擬靜態點。

②V2X模擬器模擬一個遠車的OBU發送經過篡改的惡意報文。

(4)預期結果

在1s內,OBU能夠顯示SPDU消息驗簽失敗,安全消息版本號非法。

3C-V2X惡意數據信息安全測試平臺搭建

搭建自動化信息安全測試平臺,為上述惡意數據識別測試方法提供硬件基礎。

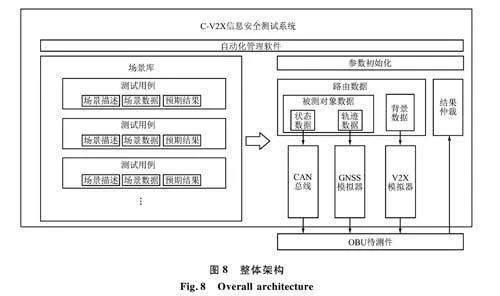

3.1總體架構

C-V2X惡意數據識別信息安全測試系統整體架構如圖8所示,包括上位機、GNSS模擬器、V2X模擬器模塊、測試CA平臺模塊、測試用例庫與場景模塊、實時仿真機和待測OBU。整套測試系統通過模擬GNSS衛星信號實現時間同步。設備之間均通過LAN口實現數據傳輸和狀態監測。

3.2V2X模擬模塊

V2X模擬模塊由處理器模塊和射頻模塊組成,系統還具有參考時鐘和秒脈沖(Pulse Per Second,PPS)信號輸入輸出接口,可以提供GPS參考時鐘和PPS信號,實現載波同步和時鐘同步。

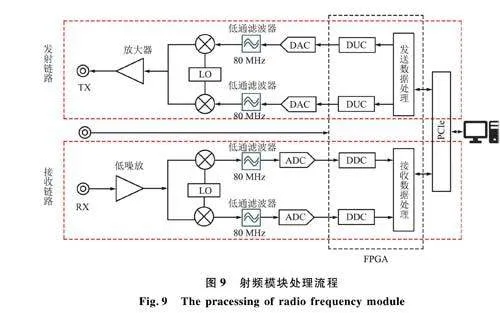

對于射頻模塊包括一塊FPGA、4路射頻收發器、數模轉換器(Digital to Analog Converter,DAC)和模數轉換器(Analog to Digital Converter,ADC)組成,可以分為發射鏈路和接收鏈路兩部分。

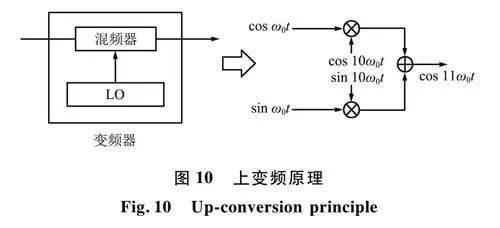

發射鏈路:上位機的比特流經過PCIe總線傳輸到FPGA,完成基帶信號處理。首先完成LTE-V物理層調制,再至數字上變頻(Digital Up Converters,DUC)模塊生成正交基帶信號,然后經過DAC將其轉換成模擬信號,最后經濾波器、混頻器和放大器,從射頻天線發出。

接收鏈路:射頻信號經天線接收后,經過低噪放大器,與載波混頻后通過低通濾波器,再經過ADC進行正交采樣產生正交基帶信號。I/Q數據并行經過數字下變頻(Digital Down Converter,DDC)模塊,在FPGA完成基帶數據解調。解調過后的基帶信號經PCIe總線傳輸至上位機處理。

射頻模塊處理流程,如圖9所示。

DUC將通過FPCA處理的I/Q信號變頻至中頻,中頻信號經過混頻器與本地振蕩器(Local Oscil-lator,LO)產生的載波信號混頻,將V2X信號變頻至5.9GHz。

上變頻表達式為:

上變頻原理如圖10所示。

3.3測試CA平臺模塊

CA測試平臺由六部分組成,包括檢測中心、用例庫、設備管理、報告管理、系統管理和日志管理,負責CA的管理。

檢測中心負責創建任務和創建后任務管理,是被測OBU申請合法證書和V2X模擬器申請合法以及非法證書的入口。在申請非法證書的過程中需要手動配置證書有效期不合法、證書地理區域不合法等錯誤項。

3.4待測件監控模塊

系統使用LAN口監測被測OBU工作狀態、定位狀態和V2X通信狀態等,獲取被測OBU的預警時間和觸發時間。

對于量產車輛,因其安全機制,不會再設置調試接口來實時監控OBU狀態。對于這部分量產車輛需要查看OBU日志,判斷OBU的信息安全機制是否符合要求。

4實驗與結果分析

4.10BU申請證書

4.1.1創建任務

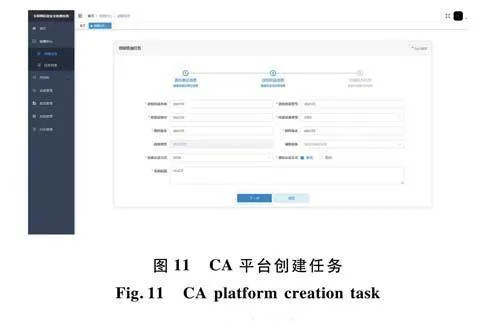

CA平臺創建任務如圖11所示。

4.1.20BU發送證書申請請求

確保OBU與測試CA處于同一局域網下。

發送申請命令:

申請注冊證書./test_v2x apply_ea obu123 8090

申請假名證書:./test_v2x cert_update 2 8090

CA平臺生成非法證書

①創建任務

②使用V2X平臺證書合規性模板,手動修改其錯誤項,如圖12所示。

4.2結果分析

4.2.1測試設備收發消息

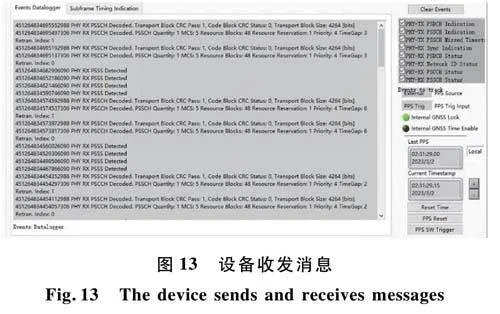

C-V2X模擬器與待測設備之間的信息收發如圖13所示。

4.2.2惡意數據識別信息安全測試

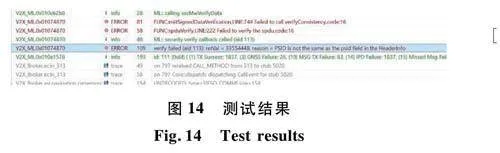

OBU待驗簽數據產生時間非法測試結果如圖14所示。某量產車接收到非法的SPDU數據后的日志數據,顯示該車型可以在規定的時間內識別出錯誤,并驗簽失敗。

5結束語

目前,針對V2X的測試研究主要以功能測試和性能測試為主,本文針對V2X的國家標準要求進行信息安全測試,主要目的是驗證OBU或具備V2X功能的量產車是否采取了相應的安全機制,是否具備識別惡意數據攻擊的能力,包括安全消息版本號非法、待驗簽數據產生時間非法等11項惡意數據。首先,分析了V2X的通信架構,包括C-V2X系統架構、通信協議、直連通信安全機制以及SPDU數據包。其中CA平臺、SPDU數據包的數據結構等是進行信息安全測試和測試系統開發的理論基礎;其次,分析了惡意數據攻擊的類型,從發送主體、安全性校驗、一致性檢驗和合理性檢驗4個方面歸納總結11類常見的惡意數據攻擊,并相應更改測試數據的構建方法,設計了惡意數據識別信息安全測試用例;再次,搭建了C-V2X惡意數據信息安全測試平臺搭建,從系統架構、V2X模擬模塊、測試CA平臺模塊和待測件監控模塊四部分介紹該測試平臺。最后,利用OBU完成測試設備的驗證,并介紹了在實際應用中的測試步驟和測試結果。結果表明本文搭建的實驗平臺和研究的測試方法具備惡意數據識別的信息安全測試能力,可以模擬針對C-V2X的惡意數據攻擊,被測OBU或車輛可以接收合法的V2X消息,并對部分惡意數據攻擊可以作出識別或丟棄。