網絡高隱蔽性惡意攻擊行為辨識方法研究

張艾森

(上海工業自動化儀表研究院有限公司,上海 200233)

0 引言

現階段,物聯網技術不斷突破,應用軟件日益多樣化,使得物聯網得到普及。物聯網吸引了越來越多的網絡用戶,已成為政府、公司和個人等不可或缺的工具[1]。由于網絡用戶缺乏安全意識、計算機安全等級較低等,多種類型的計算機病毒會利用應用軟件攻擊網絡,使網絡的正常運行和服務遭到破壞,導致用戶隱私信息泄漏和財產損失。隨著網絡攻擊方式的不斷改變,攻擊行為越來越隱蔽。因此,研究高隱蔽性惡意攻擊行為辨識方法、排查計算機病毒的攻擊行為、提高網絡安全領域的防護能力具有重要意義[2-3]。

當前,網絡攻擊行為辨識的相關研究已取得較大進展。網站接收資源信息訪問請求后,通過黑名單排查訪問網絡互聯網協議(Internet protocol,IP)。若IP地址在黑名單數據庫中,拒絕訪問請求;若IP不在黑名單中,則利用惡意攻擊行為多級過濾器,分析訪問者的域名特征、符號特征、關鍵詞特征等,從而進一步判別訪問是否安全[4-5]。文獻[6]提出基于支持向量機的網絡攻擊行為辨識方法,分析網絡攻擊行為辨識特征,包括數據場數據、時間周期、報文標識符;利用支持向量機算法,識別網絡攻擊的入侵報文數據。但該方法提取的小樣本特征不全面、網絡攻擊行為召回率較低。文獻[7]提出基于IP熵變量的網絡攻擊行為辨識,通過IP熵和通信熵設計了1個基于熵變量的網絡攻擊溯源模型,并結合異常流量區分算法和網絡攻擊溯源算法得到網絡攻擊行為識別算法。但該模型檢測攻擊行為的時間容忍范圍存在限制,網絡攻擊行為誤報率較高。

針對以上問題,本文結合現有的研究理論,提出基于半監督學習的網絡高隱蔽性惡意攻擊行為辨識方法。

1 高隱蔽性惡意攻擊行為辨識

1.1 攻擊數據區分

獲取網絡流量數據后,為區分正常數據和攻擊數據,需要對攻擊數據進行預處理。預處理采集網絡流量數據,設數據集合為{a1,a2,…,an},可以得到流量數據矩陣A。

(1)

式中:a1,a2,…,an為網絡流量數據。

本文通過小波方程式,確定流量數據隸屬度,得到流量數據權重系數d,并利用極值函數計算攻擊行為辨別中心的歐德數值。流量數據的屬性B(A)為:

(2)

式中:b為流量數據與辨別中心的最遠距離值;ci為第i個流量數據的模糊組數據;Hj為辨別中心第j個權重值[8];Ci為第i個流量數據的樣本數。

流量數據越大,則判定ci越大。

按照屬性值由大到小的順序排序流量數據,可以得到包含全部屬性的數據行為序列{D1,D2,…,Dm}。行為序列的變量值E(D)為:

E(D)=-∑F(De)log2F(De)B2(A)

(3)

式中:De為第e個數據行為,e=[1,2,…,m];F(De)為De的有效檢驗率。

t時刻的流量數據惡意目標g(t)為:

(4)

式中:E(De)為第e個數據行為的變量值[9];m′為辨別中心權重值的個數。

網絡接收的數據輸入輸出信號為:

h(t)=f×G(t)+g(t)

(5)

式中:G(t)為t時刻網絡數據傳輸過程中流量數據的發射信號,dB;f為網絡信道振幅值,Hz,h(t)為t時刻接收的網絡傳輸信號[10]。

本文根據式(5),將網絡傳輸信號h(t)分解為流量數據發射信號G(t)和惡意目標g(t)。若流量數據沒有惡意目標,g(t)值為0。本文以g(t)不為0的流量數據作為攻擊數據。本文根據攻擊數據的最大值h(t)max和最小值h(t)min,對h(t)進行歸一化處理。

(6)

1.2 高隱蔽性惡意攻擊行為數據檢驗

本文通過改進空間聚類算法分析預處理后的攻擊數據,對攻擊數據集合進行空間分類和降維操作,并利用攻擊數據在空間上的特征分布檢驗攻擊數據是否產生網絡攻擊行為。高隱蔽性惡意攻擊行為數據檢驗過程如下。

①計算需要設置的空間數量。本文設改進空間聚類算法的維度為I,則需要設置的空間數量J為:

(7)

②數據降維。本文利用類簇局部收斂函數,在J個空間中選擇多個數據屬性,把高維空間數據集轉換為低維空間。本文利用改進密度聚類算法,對J個空間進行二次聚類和分類操作。本文引入區域和噪聲的概念,任意選擇攻擊數據集合的1個空間,以空間為中心建立1個圓形區域,使區域半徑固定,把不屬于任何區域的孤立數據作為噪聲數據。本文將J個數據空間作為改進密度聚類算法的輸入數據,從空間密度的角度出發對攻擊數據進行聚類運算操作,輸出攻擊數據的類簇集合和孤立點集合。

③數據聚類分析。本文利用改進證據累積聚類算法,將多個類簇合成1個單獨數據區域。本文把類簇集合和孤立點集合作為改進證據累積聚類算法的輸入數據,通過密度稠密分解方法計算類簇質心p和孤立點q的相異距離。當轉換后的低維空間維度L≤2,將曼哈頓距離K1(p,q)作為相異距離,則有:

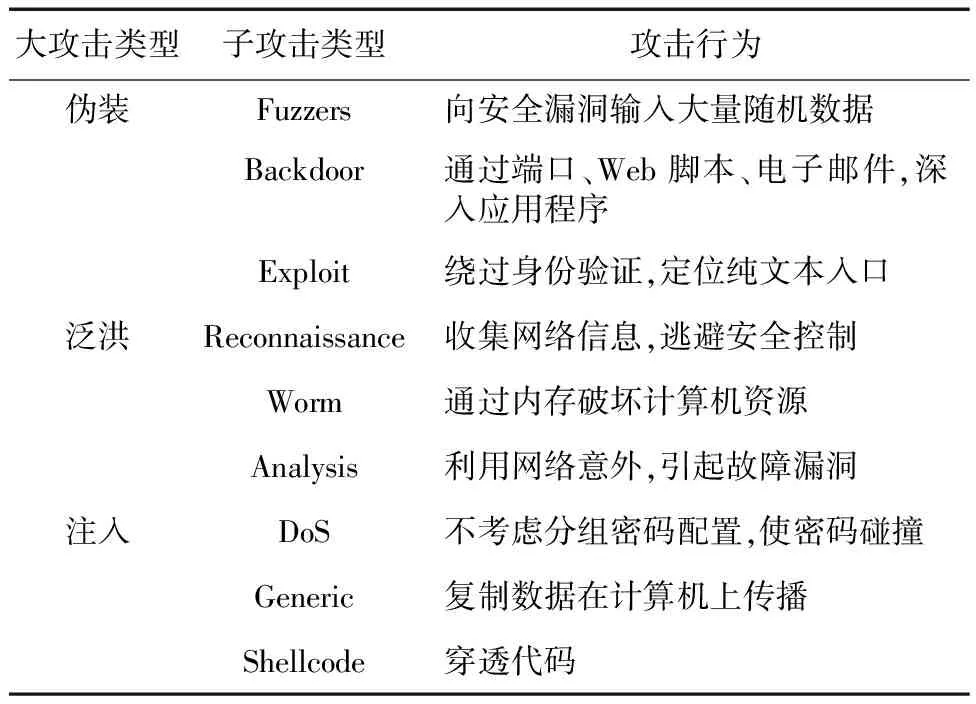

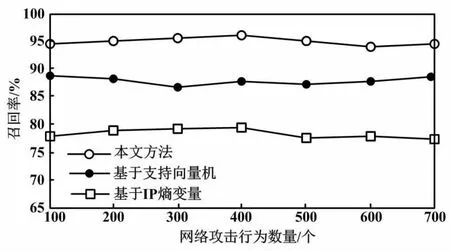

(8)

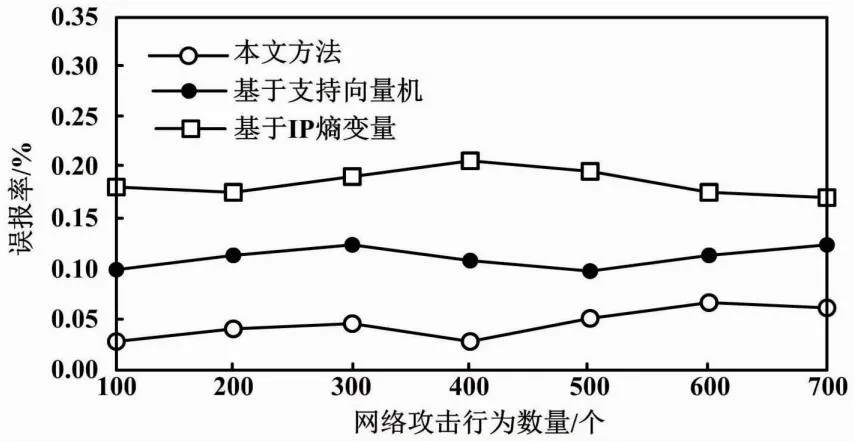

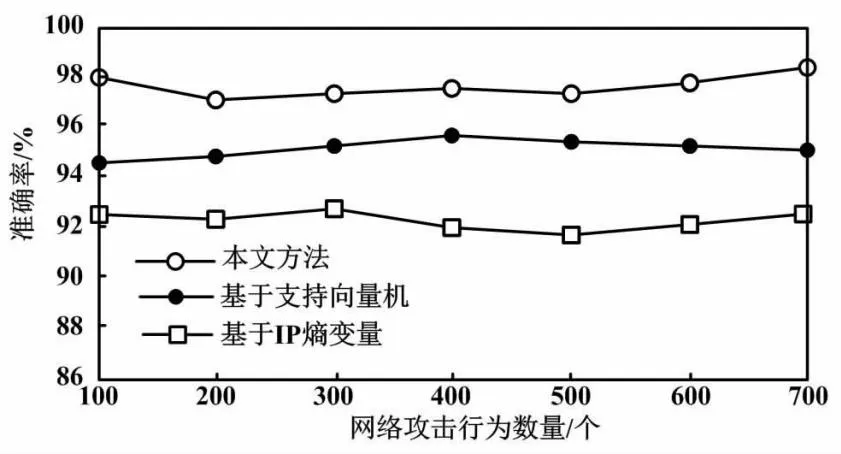

當2 (9) 當L>5時,將切比雪夫距離K3(p,q)作為相異距離,則有: (10) 式中:l為低維空間的協方差矩陣。 相異距離越小,則判定類簇質心和孤立點的相似度越大。本文根據網絡安全防護性能,設定攻擊行為檢測閾值。若相異距離大于閾值,判定攻擊數據產生網絡攻擊行為;否則,未產生攻擊行為。至此本文完成攻擊數據是否產生網絡高隱蔽性惡意攻擊行為的檢驗。 本文提取產生攻擊行為的攻擊數據特征,輸入半監督學習模型,以辨識網絡高隱蔽性惡意攻擊行為。辨識步驟如下。 ①構建模型。本文利用3個稀疏自編碼器組成半監督學習模型,通過稀疏正則化項,約束模型神經元數量,提取攻擊數據特征向量。半監督學習模型包括輸入層、隱藏層和輸出層。本文設產生攻擊行為的數據集合為{O1,O2,…,OM};數據集的歸一化值為h(O)。本文單獨訓練每個稀疏自編碼器,映射輸入的攻擊數據歸一化值。計算式為: N(O)=P[Q·h(O)]+R (11) 式中:N(O)為數據集合的映射值;P為編碼器的權重矩陣;R、Q分別為激活函數和偏置向量。 ②優化模型。本文將最小化代價函數作為半監督學習模型訓練的優化目標,不斷調整模型參數的取值,直至獲取最優參數值,把N(O)作為h(O)的新特征表達。本文將N(O)作為下一個編碼器的輸入,重復數據映射過程,從而把最后一個編碼器的輸出作為攻擊數據的最終特征表達。本文以監督學習模型輸出層的所有新特征值{r1,r2,…,rU}作為攻擊數據的新特征值向量、以輸出層的所有權重值{s1,s2,…,sV}作為攻擊數據的原始特征權重值向量,并設權重值取值范圍為[0,1]、所有權重值和為1。 本文初步判別網絡攻擊行為類型,將2種特征向量映射到另一個同維度向量。計算式為: (12) 本文把映射的特征向量劃分為語法特征、領域特征。語法特征包括路徑長度、路徑深度、字符串最大長度、特殊字符個數等。領域特征包括危險等級、是否含有惡意關鍵字等。本文為每個攻擊行為類別訓練1個分類器,把屬于該類別的攻擊行為視為正例,其余攻擊行為類別視為負例。每個分類器產生第i個攻擊數據的概率值Pi為: (13) 式中:Ti、Zi分別為攻擊數據新特征向量、原始特征權重向量,表示對攻擊行為分類器的隸屬度;y1、y2、y3分別為攻擊行為偽裝、泛洪、注入發生的概率。 本文對比所有分類器輸出的攻擊數據概率值;將概率值最大的攻擊數據作為該分類器的正例;將分類器對應的攻擊行為類別,視為第e個攻擊數據產生的攻擊行為類型。至此,本文完成網絡高隱蔽性惡意攻擊行為的辨識,實現了基于半監督學習的網絡高隱蔽性惡意攻擊行為辨識方法設計。 本文將所設計的方法與基于支持向量機的網絡攻擊行為辨識方法、基于IP熵變量的網絡攻擊行為辨識方法進行對比試驗,以比較網絡攻擊行為召回率、誤報率和準確率。 本文采用KDD99數據集作為試驗數據。數據集為Wi-Fi環境下采集的網絡數據,由IXIA PerfectStorm工具創建。數據包含正常行為和攻擊行為。在數據集中,本文選取40%數據進行平等劃分,得到1 000個攻擊行為和1 000個正常行為。本文對數據集進行格式化處理,規范攻擊數據和正常數據的特征表示,包括流量、網絡連接、網絡協議。特征值采用十進制表示。數據集包括多種大攻擊類型和子攻擊類型。子攻擊類型包含在大攻擊類型中。 攻擊數據行為類型如表1所示。 表1 攻擊數據行為類型 攻擊數據特征包含流特征、基本特征、內容特征、時間特征、附加屬性特征、類別特征等。本文使用普通計算機,構建分布式站點平臺,集成Hue、Spark、Kafka、Zookeeper組件,并把數據集存儲在字符分隔值(comma-separated values,CSV)文件。本文通過訪問統計工具、通信平臺網絡,輸入、輸出信息數據,以40 min為1個統計時段,記錄40 min內訪問的停留時間、訪問深度、IP數,并利用Bro-IDS工具和Argus工具模擬站點平臺攻擊流量(包括漏洞掃描工具模擬攻擊、人工構造攻擊流量);通過采集網絡數據時接入計算機網卡實際經過的流量,以tcpdump工具捕獲原始網絡流量數據以辨識攻擊行為。 試驗比較3種辨識方法的網絡攻擊行為召回率R,以衡量攻擊數據被正確分類的比例。 (14) 式中:TP為攻擊行為判別正確的數量;FP為攻擊行為判別錯誤的數量。網絡攻擊行為的召回率試驗對比結果如圖1所示。 圖1 召回率試驗對比結果 由圖1可知:本文方法網絡攻擊行為平均召回率為95.0%;基于支持向量機的網絡攻擊行為辨識方法平均召回率為86.8%;基于IP熵變量的網絡攻擊行為辨識方法平均召回率為78.9%。本文方法攻擊行為召回率相比對比方法分別增加了8.2%、16.1%,提高了攻擊數據被正確分類的比例。 試驗比較3種辨識方法的攻擊行為誤報率F,以衡量正常數據的誤分類比例。 (15) 式中:NP為正常行為判別錯誤的數量;NF為正常行為判別正確的數量。 網絡攻擊行為的誤報率試驗對比結果如圖2所示。 圖2 誤報率試驗對比結果 由圖2可知,本文方法平均誤報率為0.05%,另外2種方法平均誤報率分別為0.11%、0.19%。本文方法網絡攻擊行為誤報率相比對比方法分別減少了0.06%、0.14%,降低了正常數據的誤分類比例。 試驗比較3種辨識方法的攻擊行為準確率β,以衡量攻擊數據和正常數據正確分類的比例。 (16) 網絡攻擊行為的準確率試驗對比結果如圖3所示。 圖3 準確率試驗對比結果 由圖3可知,本文方法平均準確率為97.8%,另外2種方法平均準確率分別為95.1%、92.3%。本文方法網絡攻擊行為準確率相比對比方法分別增加了2.7%、5.5%,提高了攻擊數據和正常數據正確分類的比例。綜上所述,本文方法實現了網絡攻擊數據的預處理,能夠在提取攻擊數據特征前消除攻擊數據存在的噪聲點。這增加了攻擊行為召回率和準確率、減少了誤報率,使攻擊行為辨識結果更加準確、可靠。 針對網絡流量攻擊數據辨識過程中,由數據屬性缺失引起的辨識準確率較低的問題,本文提出了基于半監督學習的網絡高隱蔽性惡意攻擊行為辨識方法。該方法通過半監督學習模型提取攻擊數據特征、辨識網絡高隱蔽性惡意攻擊行為,保證了高準確率、高召回率、低誤報率的辨識性能。但本文方法仍存在一定不足,例如對網絡攻擊行為特點的分析還不夠完善,以及模型辨識效率還有待提高。今后的研究會分析網絡攻擊行為特點,應用機器學習算法檢驗攻擊數據集合,并進一步完善半監督學習模型的特征提取工作,使攻擊行為辨識更加高效、智能。1.3 高隱蔽性惡意攻擊行為辨識

2 試驗論證分析

2.1 試驗準備

2.2 試驗結果分析

3 結論