鐵路設(shè)計(jì)企業(yè)管理信息化系統(tǒng)網(wǎng)絡(luò)安全關(guān)鍵技術(shù)研究

劉 峰,韓 寓

(中國鐵路設(shè)計(jì)集團(tuán)有限公司,天津 300308)

近年來,鐵路設(shè)計(jì)企業(yè)轉(zhuǎn)型升級(jí)穩(wěn)步推進(jìn),從發(fā)展戰(zhàn)略上對(duì)企業(yè)管理信息化、移動(dòng)辦公提出了更高的要求。因此,企業(yè)大力開展管理信息化系統(tǒng)升級(jí)建設(shè)工作,打破信息孤島,將分散的管理信息化系統(tǒng)進(jìn)行集成重構(gòu),打造信息集成平臺(tái),實(shí)現(xiàn)企業(yè)流程和業(yè)務(wù)數(shù)據(jù)有機(jī)結(jié)合。

管理信息化系統(tǒng)集成重構(gòu),通過服務(wù)總線、數(shù)據(jù)集成等技術(shù),打通了各管理業(yè)務(wù)數(shù)據(jù)壁壘,暢通了服務(wù)流程,提升了企業(yè)的管理質(zhì)量和效率。然而,異構(gòu)應(yīng)用集成和數(shù)據(jù)整合使得業(yè)務(wù)系統(tǒng)內(nèi)部結(jié)構(gòu)變得復(fù)雜,各業(yè)務(wù)系統(tǒng)間建立了密集的調(diào)用關(guān)系;辦公業(yè)務(wù)信息化建設(shè)也增加了企業(yè)互聯(lián)網(wǎng)的暴露面,導(dǎo)致系統(tǒng)內(nèi)、外部安全風(fēng)險(xiǎn)增加。傳統(tǒng)網(wǎng)絡(luò)的邊界安全存在局限性,迫切需要建立更加精準(zhǔn)、完善的安全防護(hù)體系。

本文圍繞鐵路設(shè)計(jì)企業(yè)管理信息化系統(tǒng)建設(shè)項(xiàng)目,提出了網(wǎng)絡(luò)安全防御技術(shù)體系,并在Web 安全、數(shù)據(jù)安全、威脅分析及自動(dòng)化響應(yīng)方面落地應(yīng)用,切實(shí)提高了信息系統(tǒng)整體安全性。

1 安全防御技術(shù)體系

管理信息化系統(tǒng)建設(shè)過程中須嚴(yán)格遵照網(wǎng)絡(luò)安全等級(jí)保護(hù)(簡稱:等級(jí)保護(hù))相關(guān)要求[1],并落實(shí)網(wǎng)路安全攻防實(shí)戰(zhàn)演練的防御經(jīng)驗(yàn),降低管理信息化系統(tǒng)自身安全隱患,有效抵御外部威脅。管理信息化系統(tǒng)的安全風(fēng)險(xiǎn)主要分為系統(tǒng)安全隱患及外部安全威脅[2-4],系統(tǒng)安全隱患主要源于該類系統(tǒng)在設(shè)計(jì)建設(shè)過程中存在的問題,包括信息資產(chǎn)漏洞(供應(yīng)鏈安全隱患)、系統(tǒng)互聯(lián)網(wǎng)暴露面大、系統(tǒng)運(yùn)行時(shí)數(shù)據(jù)監(jiān)測不到位,審計(jì)不全面等;外部安全威脅來自外部的各種惡意攻擊,主要包括Web 后臺(tái)探測掃描、Web 權(quán)限控制及系統(tǒng)間橫向滲透等。

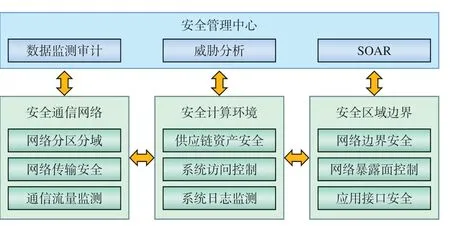

針對(duì)上述安全風(fēng)險(xiǎn),根據(jù)等級(jí)保護(hù)2.0 中“一個(gè)中心,三重防護(hù)”的總體思路,建立企業(yè)管理信息化系統(tǒng)網(wǎng)路安全防御技術(shù)體系[5],如圖1 所示。以安全管理中心為核心、以計(jì)算環(huán)境安全為基礎(chǔ)、以區(qū)域邊界安全和通信網(wǎng)絡(luò)安全為支撐,實(shí)現(xiàn)事前精細(xì)化防護(hù)、事中快速識(shí)別響應(yīng)和事后可審計(jì)溯源的安全閉環(huán)管理。

圖1 管理信息化系統(tǒng)網(wǎng)絡(luò)安全防御技術(shù)體系

(1)安全管理中心:是企業(yè)信息安全事件管理的核心平臺(tái),該平臺(tái)集中匯聚企業(yè)網(wǎng)絡(luò)各種信息資產(chǎn)、各類安全系統(tǒng)的日志數(shù)據(jù),以及原始網(wǎng)絡(luò)流量數(shù)據(jù),實(shí)現(xiàn)全面數(shù)據(jù)監(jiān)測及審計(jì);基于大數(shù)據(jù)分析技術(shù)進(jìn)行威脅建模分析,對(duì)觸發(fā)安全規(guī)則的攻擊威脅按預(yù)先編排的腳本,調(diào)動(dòng)對(duì)應(yīng)網(wǎng)絡(luò)區(qū)域的安全設(shè)備執(zhí)行主動(dòng)防御,實(shí)現(xiàn)信息安全事件從事前、事中到事后的自動(dòng)化閉環(huán)管理[6-8]。

(2)安全通信網(wǎng)絡(luò):指承載管理信息化系統(tǒng)的網(wǎng)絡(luò)通信環(huán)境安全,通過網(wǎng)絡(luò)區(qū)域隔離、網(wǎng)絡(luò)傳輸加密及網(wǎng)絡(luò)通信流量審計(jì)等方面實(shí)現(xiàn)通信網(wǎng)絡(luò)安全。

(3)安全計(jì)算環(huán)境:指管理信息化系統(tǒng)的軟、硬件資產(chǎn)運(yùn)行安全,通過解決供應(yīng)鏈資產(chǎn)漏洞、消除Web 安全隱患、系統(tǒng)運(yùn)行日志審計(jì),實(shí)現(xiàn)計(jì)算環(huán)境安全。

(4)安全區(qū)域邊界:指管理信息化系統(tǒng)服務(wù)端與客戶端、管理信息化系統(tǒng)與第三方系統(tǒng)、管理信息化系統(tǒng)內(nèi)部組件之間的信息安全邊界,通過網(wǎng)絡(luò)邊界安全防護(hù)技術(shù)、Web 應(yīng)用暴露面控制及應(yīng)用程序接口(API,Application Programming Interface)安全控制,實(shí)現(xiàn)區(qū)域邊界安全。

2 網(wǎng)絡(luò)安全關(guān)鍵技術(shù)

本文通過Web 應(yīng)用安全防護(hù)、集中數(shù)據(jù)監(jiān)測與審計(jì)、綜合威脅分析及響應(yīng)等關(guān)鍵技術(shù),實(shí)現(xiàn)管理信息化系統(tǒng)網(wǎng)絡(luò)安全防御技術(shù)體系的落地。

2.1 Web 應(yīng)用安全防護(hù)技術(shù)

管理信息化系統(tǒng)應(yīng)用安全網(wǎng)關(guān)集中對(duì)外發(fā)布服務(wù)。應(yīng)用安全網(wǎng)關(guān)主要具備7 層負(fù)載均衡和Web 應(yīng)用防護(hù)體系功能,基于應(yīng)用安全網(wǎng)關(guān)的SSL(Secure Sockets Layer)證書卸載技術(shù)和超文本傳輸協(xié)議(HTTP,Hyper Text Transfer Protocol)請求頭部安全校驗(yàn)技術(shù),加強(qiáng)應(yīng)用暴露面管控,建成Web 應(yīng)用級(jí)安全區(qū)域邊界。

2.1.1 SSL 證書集中卸載

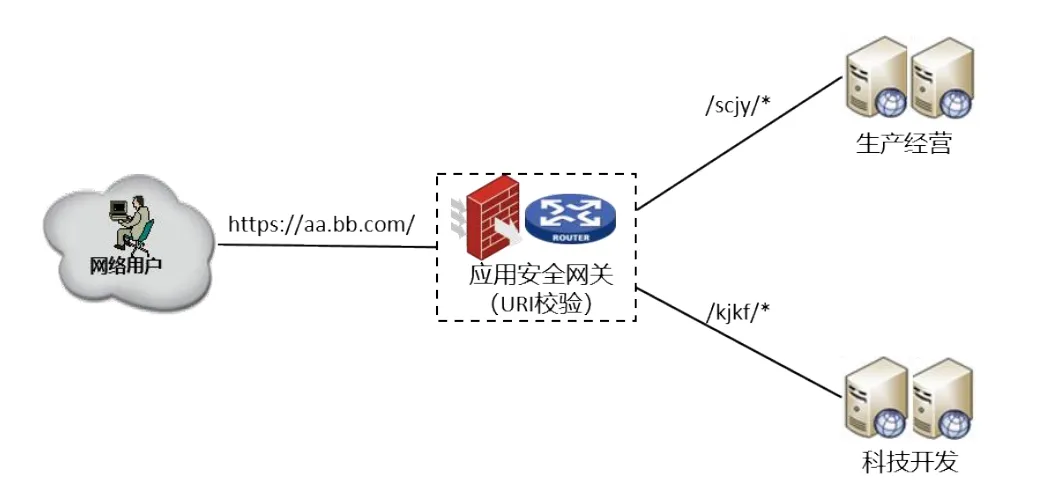

管理信息化系統(tǒng)通過HTTPS 協(xié)議對(duì)外提供服務(wù),為實(shí)現(xiàn)HTTPS 流量集中管控,使用應(yīng)用安全網(wǎng)關(guān)SSL 證書卸載技術(shù),統(tǒng)一代理各應(yīng)用、與用戶建立HTTPS 連接。用戶與應(yīng)用安全網(wǎng)關(guān)建立HTTPS 連接、應(yīng)用安全網(wǎng)關(guān)與管理信息化系統(tǒng)各應(yīng)用建立HTTP 連接,如圖2 所示。

圖2 應(yīng)用安全網(wǎng)關(guān)SSL 證書集中卸載

SSL 證書集中卸載,為應(yīng)用安全網(wǎng)關(guān)實(shí)施HTTP 請求頭部安全校驗(yàn)提供基礎(chǔ),同時(shí)也為流量安全分析創(chuàng)造條件。通過鏡像采集應(yīng)用集中發(fā)布平臺(tái)解密后的HTTP 流量,可開展威脅分析,避免鏡像HTTPS 加密流量無法分析問題。

2.1.2 HTTP 請求頭部安全校驗(yàn)

基于前期信息資產(chǎn)調(diào)研結(jié)果,對(duì)管理信息化系統(tǒng)實(shí)施HTTP 請求頭安全校驗(yàn),能夠有效地縮減應(yīng)用暴露面。HTTP 請求頭部校驗(yàn)技術(shù)主要包括統(tǒng)一資源標(biāo)識(shí)符(URI,Uniform Resource Identifier)校驗(yàn)、用戶代理(UA,User-Agent)校驗(yàn)和跨域請求源校驗(yàn)3 種安全機(jī)制,具體應(yīng)用如下。

(1)統(tǒng)一資源定位符(URL,Uniform Resource Locator)校驗(yàn):通過應(yīng)用安全網(wǎng)關(guān)嚴(yán)格限制對(duì)互聯(lián)網(wǎng)暴露URI,僅允許白名單內(nèi)的URI 請求調(diào)度到指定應(yīng)用服務(wù)器上。如圖3 所示,基于URI 校驗(yàn)技術(shù)能夠屏蔽掉網(wǎng)站后臺(tái)、中間件后臺(tái)等維護(hù)入口,同時(shí)實(shí)現(xiàn)同一個(gè)傳輸控制協(xié)議(TCP,Transmission Control Protocol)端口上發(fā)布多個(gè)應(yīng)用系統(tǒng),避免不同廠商子系統(tǒng)占用不同TCP 端口,增加暴露面。

圖3 應(yīng)用安全網(wǎng)關(guān)SSL 證書集中卸載

(2)UA 字段校驗(yàn):UA 字段攜帶了客戶端工具的標(biāo)識(shí)信息(如瀏覽器類型和版本、瀏覽器渲染引擎、瀏覽器語言等),服務(wù)端根據(jù)UA 字段采取相應(yīng)響應(yīng)方式。應(yīng)用安全網(wǎng)關(guān)對(duì)請求報(bào)文頭UA 做白名單過濾,僅允許管理信息化系統(tǒng)移動(dòng)端App 特定UA 標(biāo)識(shí)通過,實(shí)現(xiàn)對(duì)客戶端工具的合法性校驗(yàn),進(jìn)一步控制應(yīng)用暴露面。

(3)跨域請求校驗(yàn):為防止某些敏感URL(如用戶認(rèn)證API 接口)被惡意請求,應(yīng)用安全網(wǎng)關(guān)針對(duì)敏感URL 實(shí)施跨域請求校驗(yàn),僅允許通過指定網(wǎng)址或指定標(biāo)識(shí)符跳轉(zhuǎn)訪問。根據(jù)不同請求場景校驗(yàn)的HTTP 頭部字段不同:對(duì)PC 端瀏覽器發(fā)出的敏感URL 請求,應(yīng)用安全網(wǎng)關(guān)校驗(yàn)Referer 字段是否為管理信息化系統(tǒng)網(wǎng)址;對(duì)移動(dòng)端App 發(fā)出的敏感URL請求,則校驗(yàn)X-Requested-With 字段是否為App 特定標(biāo)識(shí)(管理信息化系統(tǒng)移動(dòng)端App 上使用Ajax 請求)。跨域請求源校驗(yàn)策略要求HTTP 請求頭必須攜帶指定校驗(yàn)字段(Referer 或X-Requested-With)且字段值必須在白名單內(nèi),若條件不滿足則中斷TCP 連接。實(shí)施跨域請求源校驗(yàn),能夠防止暴露于互聯(lián)網(wǎng)的敏感URL 被惡意請求。

2.2 集中數(shù)據(jù)監(jiān)測與審計(jì)技術(shù)

管理信息化系統(tǒng)的安全數(shù)據(jù)主要包括系統(tǒng)日志數(shù)據(jù)和流量數(shù)據(jù),對(duì)客戶端采集、Syslog 轉(zhuǎn)發(fā)、流量鏡像等技術(shù)實(shí)現(xiàn)集中數(shù)據(jù)監(jiān)測和審計(jì)。

2.2.1 客戶端和Syslog 的系統(tǒng)日志采集

管理信息化系統(tǒng)日志數(shù)據(jù)包括系統(tǒng)級(jí)日志、網(wǎng)絡(luò)安全系統(tǒng)日志。

(1)系統(tǒng)級(jí)日志(包括應(yīng)用、中間件、數(shù)據(jù)庫、操作系統(tǒng))采集主要通過服務(wù)器部署日志采集客戶端,統(tǒng)一收集并轉(zhuǎn)發(fā)。其中,應(yīng)用日志主要采集用戶登錄日志、用戶操作行為日志,要求在開發(fā)階段明確日志格式,至少包含時(shí)間、賬戶名、真實(shí)源IP地址、行為等必要信息,用于事后取證;中間件日志主要采集Web 請求日志,用于網(wǎng)絡(luò)掃描威脅分析;數(shù)據(jù)庫采集數(shù)據(jù)查詢操作審計(jì)記錄,用于SQL 注入攻擊的事后取證;操作系統(tǒng)日志主要采集用戶、進(jìn)程、文件、命令等關(guān)鍵行為。

(2)網(wǎng)絡(luò)安全系統(tǒng)日志采集主要基于Syslog 協(xié)議轉(zhuǎn)發(fā)。企業(yè)數(shù)據(jù)中心既有的網(wǎng)絡(luò)防火墻、Web 應(yīng)用防火墻(WAF,Web Application Firewall)、網(wǎng)絡(luò)檢 測 和 響 應(yīng) 系 統(tǒng)(NDR,Network Detection and Response)、端點(diǎn)檢測和響應(yīng)系統(tǒng)(EDR,Endpoint Detection and Response)、蜜罐系統(tǒng)產(chǎn)生的安全告警日志,是輔助威脅判定的重要依據(jù)。

2.2.2 基于SDN 和NFV 的流量采集

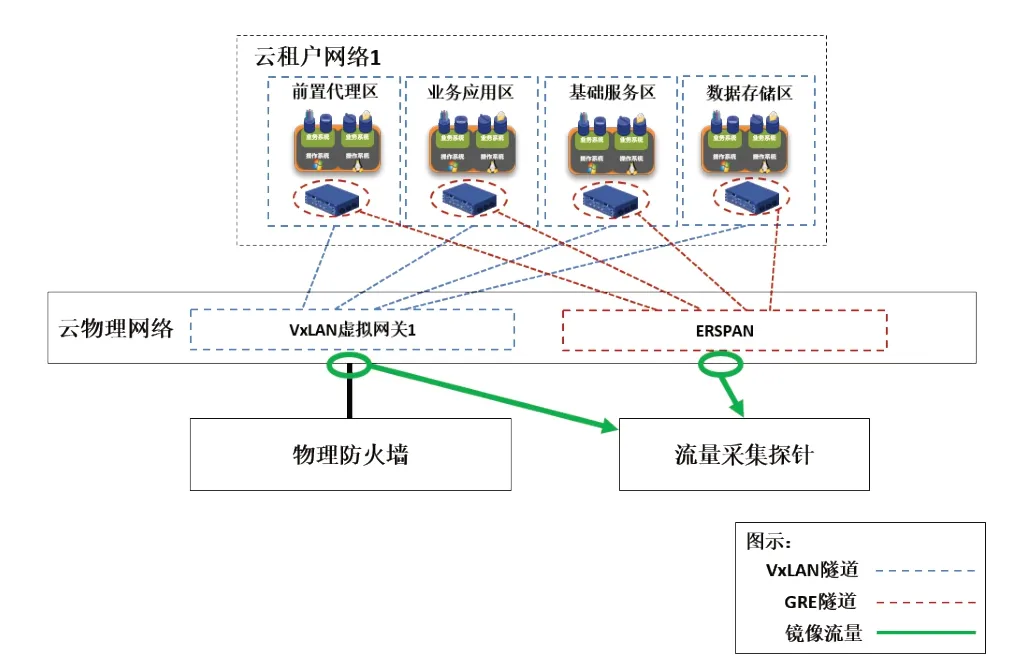

管理信息化系統(tǒng)流量數(shù)據(jù)主要包括用戶與系統(tǒng)間的南北向流量和系統(tǒng)內(nèi)部不同組件間的東西向流量。基于企業(yè)數(shù)據(jù)中心云計(jì)算網(wǎng)絡(luò)技術(shù),包括軟件定義網(wǎng)絡(luò)技術(shù)(SDN,Software-Defined Network)和網(wǎng)絡(luò)功能虛擬化技術(shù)(NFV,Network Function Virtualization),實(shí)現(xiàn)在一張物理網(wǎng)絡(luò)之上構(gòu)建多張?zhí)摂M網(wǎng)絡(luò)及虛擬防火墻。通過網(wǎng)絡(luò)分區(qū)隔離,原本同網(wǎng)段內(nèi)東西向流量轉(zhuǎn)變?yōu)榭缇W(wǎng)段間南北向流量,為管理信息化系統(tǒng)內(nèi)部互訪流量鏡像采集分析創(chuàng)造條件。

鑒于各虛擬防火墻與虛擬網(wǎng)絡(luò)均構(gòu)筑在物理網(wǎng)絡(luò)之上,僅需要將鏡像采集點(diǎn)設(shè)置在物理交換機(jī)與防火墻之間即可采集所有分區(qū)互訪流量。此外,采用隧道封裝遠(yuǎn)程交換端口鏡像( ERSPAN,Encapsulated Remote Switch Port Analyzer)技術(shù)解決虛擬網(wǎng)絡(luò)分區(qū)內(nèi)東西向流量采集。ERSPAN 基于通用路由封裝(GRE,Generic Routing Encapsulation)技術(shù)和本地流量鏡像技術(shù),在底層網(wǎng)絡(luò)可達(dá)基礎(chǔ)上構(gòu)建端到端GRE 虛擬網(wǎng)絡(luò)隧道,將目標(biāo)網(wǎng)絡(luò)內(nèi)部流量跨3 層遠(yuǎn)程傳輸?shù)搅髁糠治鲈O(shè)備上,實(shí)現(xiàn)對(duì)管理信息化系統(tǒng)的東西向流量采集,如圖4 所示。

圖4 系統(tǒng)全流量采集

2.3 綜合威脅分析與響應(yīng)技術(shù)

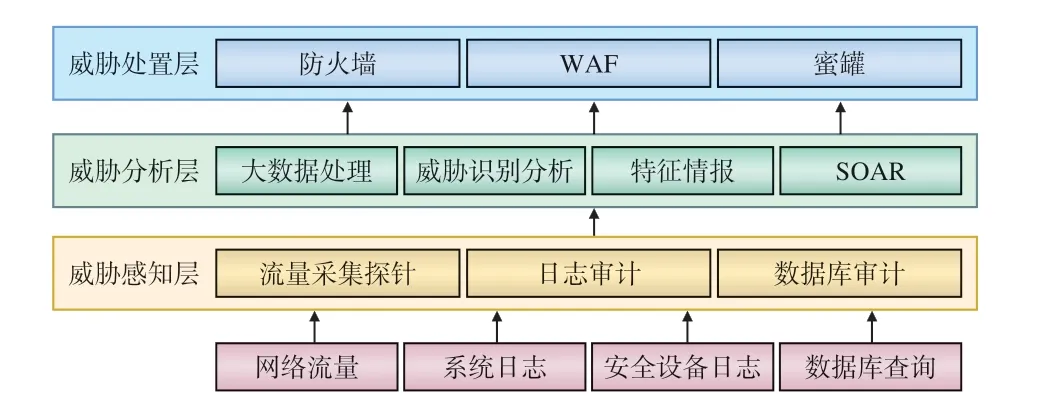

綜合威脅分析與響應(yīng)技術(shù)基于管理信息化系統(tǒng)網(wǎng)絡(luò)流量和日志監(jiān)測數(shù)據(jù),通過安全編排自動(dòng)化響 應(yīng)( SOAR, Security Orchestration Automation Response)技術(shù),主動(dòng)且快速控制威脅風(fēng)險(xiǎn),其技術(shù)架構(gòu)主要包括威脅感知層、威脅分析層及威脅處置層,如圖5 所示。綜合威脅分析與響應(yīng)技術(shù)的實(shí)施主要包括基礎(chǔ)環(huán)境建設(shè)、威脅模型建立和威脅防御策略形成,重點(diǎn)針對(duì)管理信息化系統(tǒng)的服務(wù)總線模塊面臨的橫向威脅開展防護(hù)。

圖5 綜合威脅分析與響應(yīng)技術(shù)架構(gòu)

2.3.1 基礎(chǔ)環(huán)境建設(shè)

基礎(chǔ)環(huán)境建設(shè)內(nèi)容主要包括威脅感知層和威脅處置層建設(shè)。

威脅感知層主要基于集中數(shù)據(jù)監(jiān)測和審計(jì)技術(shù),將管理信息化系統(tǒng)南北向與東西向的網(wǎng)絡(luò)流量、系統(tǒng)運(yùn)行日志、安全設(shè)備日志、數(shù)據(jù)庫審計(jì)日志進(jìn)行全面采集,其信息采集深度與廣度決定了威脅研判的準(zhǔn)確性。

威脅處置層通過SOAR 技術(shù)與企業(yè)網(wǎng)內(nèi)各分區(qū)、各層級(jí)安全防御系統(tǒng)(如防火墻、WAF、蜜罐)建立聯(lián)動(dòng),對(duì)分析明確的威脅行為,調(diào)動(dòng)對(duì)應(yīng)區(qū)域安全防御系統(tǒng)快速封鎖攻擊源,實(shí)現(xiàn)精準(zhǔn)防護(hù)。處置層的可控制安全防御設(shè)備數(shù)量決定了威脅防御的時(shí)效性。

2.3.2 橫向威脅識(shí)別模型建立

威脅識(shí)別模型建設(shè)基于威脅分析層的大數(shù)據(jù)分析,通過提取原始流量或日志中的安全特征,根據(jù)不同威脅情況將安全特征進(jìn)行組合建立威脅識(shí)別模型。

針對(duì)管理信息化系統(tǒng)服務(wù)總線的橫向威脅識(shí)別,內(nèi)置威脅模型,如ARP 掃描、端口掃描、口令爆破等,可識(shí)別基礎(chǔ)的橫向威脅;服務(wù)總線API 接口規(guī)范抽取安全特征,建立定制化的橫向威脅模型。

應(yīng)用場景:服務(wù)總線平臺(tái)會(huì)校驗(yàn)訪問API 接口請求報(bào)文的合法性,即請求報(bào)文的HTTP 頭部須攜帶預(yù)先注冊的請求方身份標(biāo)識(shí)(ClienId)及目的操作(OperationCode)。對(duì)于未攜帶指定字段、或者指定字段的值與注冊信息不一致則判定為非法請求,服務(wù)總線會(huì)返回特定錯(cuò)誤碼。如圖6 所示,在請求中偽造ClientId 值,服務(wù)總線校驗(yàn)為非法請求并返回XML 格式錯(cuò)誤碼“1008”。

圖6 服務(wù)總線對(duì)非法請求返回錯(cuò)誤碼

將ClientId 和OperationCode 字段及服務(wù)總線非法請求錯(cuò)誤碼作為安全特征,三者進(jìn)行關(guān)聯(lián)即得到針對(duì)服務(wù)總線API 接口的橫向威脅模型。

2.3.3 威脅防御策略形成

根據(jù)不同業(yè)務(wù)安全需求場景,以統(tǒng)計(jì)、關(guān)聯(lián)等形式應(yīng)用威脅模型并基于SOAR 建立聯(lián)動(dòng)處置規(guī)則,最終形成面向?qū)嶋H業(yè)務(wù)安全場景的威脅防御策略。

應(yīng)用場景:基于服務(wù)總線平臺(tái)API 接口橫向威脅模型,采取頻率統(tǒng)計(jì)方法判定攻擊威脅,即在指定時(shí)間段內(nèi)多次匹配該威脅模型則認(rèn)定服務(wù)總線遭受橫向滲透攻擊,進(jìn)而,基于態(tài)勢感知平臺(tái)SOAR實(shí)施自動(dòng)化聯(lián)動(dòng)防御。威脅防御策略的應(yīng)用,實(shí)現(xiàn)了威脅從發(fā)現(xiàn)到處置在1 min 內(nèi)完成,提高安全威脅處置時(shí)效性,在當(dāng)今攻防實(shí)戰(zhàn)中具有很高實(shí)用價(jià)值。

3 結(jié)束語

鐵路設(shè)計(jì)企業(yè)將網(wǎng)絡(luò)安全充分融入到企業(yè)管理信息化系統(tǒng)建設(shè)項(xiàng)目中,為網(wǎng)絡(luò)安全與信息化深度融合打下良好基礎(chǔ)。基于等級(jí)保護(hù)2.0 中 “一個(gè)中心,三重防護(hù)”安全框架,建立網(wǎng)絡(luò)安全防御技術(shù)體系。該安全防御技術(shù)體系已在某鐵路設(shè)計(jì)企業(yè)得到應(yīng)用,有效提升了企業(yè)管理信息化系統(tǒng)縱深防御能力。對(duì)信息系統(tǒng)安全建設(shè)有一定借鑒意義。

未來,還須繼續(xù)完善網(wǎng)絡(luò)安全體系,依托等級(jí)保護(hù)定級(jí)、安全風(fēng)險(xiǎn)量化分級(jí)、數(shù)據(jù)分類分級(jí)等措施,形成網(wǎng)絡(luò)安全分級(jí)防護(hù)策略,并建設(shè)安全分級(jí)防護(hù)基礎(chǔ)設(shè)施環(huán)境,進(jìn)一步提高企業(yè)網(wǎng)絡(luò)安全管理水平。

- 鐵路計(jì)算機(jī)應(yīng)用的其它文章

- 基于零信任理念的鐵路智能移動(dòng)終端管控平臺(tái)關(guān)鍵技術(shù)研究

- 鐵路信息系統(tǒng)供應(yīng)鏈安全風(fēng)險(xiǎn)管理芻議

- 鐵路關(guān)鍵信息基礎(chǔ)設(shè)施多維度網(wǎng)絡(luò)安全保護(hù)措施

- 鐵路數(shù)據(jù)安全與隱私保護(hù)技術(shù)體系研究

- 基于GMM 聚類的鐵路網(wǎng)絡(luò)數(shù)據(jù)風(fēng)險(xiǎn)等級(jí)分類方法

- 鐵路網(wǎng)絡(luò)安全等級(jí)保護(hù)高風(fēng)險(xiǎn)問題評(píng)價(jià)機(jī)制研究