基于AFC-TARA的車載網絡組件風險率量化評估分析 *

左 政,王云鵬,麻 斌,2,鄒博松,曹耀光,楊世春

(1. 北京航空航天大學交通科學與工程學院,北京 102206;2. 吉林大學通信工程學院,長春 130022;3. 中國軟件評測中心,北京 100038;4. 北京航空航天大學前沿科學技術創新研究院,北京 102206)

前言

現代汽車工業正在朝著智能和網聯的方向飛速發展,在為人類出行方式和城市交通體系帶來積極而深遠變革的同時,汽車網絡安全問題也日益凸顯[1-2]。為此,國內外學者和研究人員針對智能網聯汽車信息安全問題進行了大量的研究[3-5]。

汽車內部電子電氣架構由大量ECU 組成,這些ECU 執行傳感、計算、驅動等特定任務,為駕乘人員提供安全、舒適的出行體驗。ECU 以分布式處理方式實現各類功能,并通過異構網絡系統(CAN、LIN、以太網等)進行通信。一旦某一網絡節點遭到破壞,將對整個車載網絡系統造成嚴重的安全風險。因此,為保障車載網絡系統整體架構的信息安全,需要在汽車電子電氣架構設計時,根據整體網絡拓撲TARA 分析,包括評估每個有信息安全需求的組件可能遭受攻擊的路徑及各組件在該網絡特征下的安全風險,并將評估結果作為信息安全設計的依據[6-8]。

現有面向汽車電子電氣架構的TARA 方法包括HEAVENSE (healing vulnerabilities to enhance software security and safety)、EVITA(e-safety vehicle intrusion protected applications)[9-10]等 理論。其中,EVITA 方法是基于ISO26262[11]的功能安全評價體系對車載網絡組件安全性進行評估,針對功能安全、隱私、財產和操作4 個評估維度定義出5 類安全等級。而HEAVENSE 方法首先采用微軟公司提出的STRIDE威脅識別模型[12-13],分別對網絡組件是否存在欺騙(snoofing)、篡改(tampering)、否認(repudiation)、信息披露(information disclosure)、拒絕服務(denial of service)、權限提升(elevation of privilege)6 個維度的威脅進行評估分析,再對網絡組件的安全屬性需求與威脅分析結果建立聯系,定義網絡組件的風險程度,最后對網絡組件的安全目標與風險程度建立聯系,評估得出威脅的潛在影響。上述方法雖然可以有效地評估出車載網絡各組件在不同環境下的風險程度,但是無法計算出精確的風險差異值,且無法對安全防護技術的效用進行評估,進而導致其為車載網絡架構安全設計提供的參考作用受限。

為實現車載網絡架構安全性的精確量化評估,本文中提出了一種基于攻擊和修復結合的威脅分析與風險評估方法,首先通過對車載電子電氣架構特征進行分析,針對有安全性需求的組件,評估其可能遭受的攻擊路徑及可能采用的漏洞修復路徑,并結合連續時間馬爾科夫鏈將攻擊路徑和修復路徑轉化為AFC-TARA 模型。其次通過CVSS和ASIL估算出攻擊路徑內各組件在固定周期內被破解以及漏洞被修復的頻次。最終計算出有安全性需求的組件的風險率,并通過對攻擊路徑內各組件的安全策略進行優化,對比優化后安全性需求組件的最終風險率,從而評估不同安全策略的優劣性。

1 風險率量化評估分析方法

由于汽車電子電氣架構是由許多不同種類組件組成的高度異構系統,不同組件在安全性方面的差異很大[4,14],且存在多種潛在攻擊路徑[15-17],因此需從系統層面對重要組件和網絡架構進行建模。本文以典型域集中式電子電氣架構為基礎,基于AFCTARA 對架構中有信息安全需求的組件進行風險率量化評估分析,該評估方法的核心為連續馬爾科夫鏈模型構建。評估流程如圖1所示,主要包括3個步驟:馬爾科夫鏈模型安全狀態定義、風險與修復轉移速率計算、組件風險率量化評估。

圖1 基于AFC-TARA的汽車電子電氣架構組件風險率量化評估分析流程

1.1 馬爾科夫鏈模型安全狀態定義

為構建用于車載網絡組件風險率量化評估的連續馬爾科夫鏈模型,需完成安全狀態及狀態轉移速率的定義和計算。

本小節定義安全狀態,首先將網絡架構中各組件抽象為數學表達式。分別對車載網絡中的電子控制單元e∈E、通信總線b∈B和ECU 的各式接口Ie建立組件集,具體可表示為某個ECU 通過某種接口ib∈Ie接入一種總線網絡b∈Be或一種外部通信網絡。按照此種表述形式,可將ECU 組件定義為e={Ie,Be};將總線網絡定義為b={Eb},其中Eb表示為總線b上的所有ECU 的集合。其次,關于車載網絡中的消息m,可將ECU發送的消息定義為Sm,將ECU接收到的消息定義為Rm,將總線B上傳輸的消息m定義為Bm,則m={Sm,Rm,Bm}。此外,網絡中各組件在任意時間點的最大有風險資源的數量可定義為nmax,組件從狀態x1到x2的轉移速率定義為ξ,轉換關系可通過式x1→ξx2表達。

基于上述基本數學表達式抽象,進一步給出馬爾科夫鏈模型安全狀態的定義。

首先基于對外接口對各ECU 組件的安全狀態進行定義。各ECU 組件根據包含的接口類型進行分類。其中接口類型ib的風險點可定義為ε(ib) ≥0。隨著這種接口的風險值ηib增加,則有風險點的數量也隨之增大,具體轉換關系可表示為

除了接口中的風險點ε(i)外,車載網絡中還包括ECU 組件的風險點ε(e)、消息組件的風險點ε(m)。參數nmax表示車載網絡中風險點的總數量。與風險值相反,參數φib代表總線接口的修復值,表示網絡中接口ib的風險點被修復,具體轉換關系可表示為

此外,車載網絡中各ECU 的風險點與該ECU 擁有的接口數量相關,具體關系可表示為

其次根據連接于總線的ECU 狀態進行總線安全狀態定義。車載網絡中各總線的風險點與該總線上連接的所有ECU 的風險點總和相關。一條CAN總線可定義為bc,其風險點可表示為

本文重點研究域集中式電子電氣架構,將車載以太網定義為bEth。除需關注域控制器的風險點外,還需考慮中央網關的風險點ε(gw)。車載以太網的風險點可表示為

若車載網絡中某一組件與互聯網直連,如TBOX 通過4G 移動網絡接入移動互聯網,則該組件將被認為長期處于風險狀態,即該組件隨時可能被攻擊者非法控制。因此,該組件的有風險點被定義為常數1,具體關系可表示為

最后,根據總線安全狀態對車載網絡中的消息進行安全狀態定義。消息m的安全性需求包括可用性A、完整性G 和機密性C 3 類。其中可用性高度依賴于消息傳遞的通信網絡的負載情況,而完整性和機密性主要與消息所采用的密碼防護策略相關,如采用何種加密散列或對稱加密算法對消息進行加密處理。對于CAN 總線網絡,如用于傳輸消息的總線被攻擊者利用,則整個總線網絡的可用性需求將無法得到有效保證,具體關系可表示為

為保證車載網絡通信的實時性,通常采用對稱加密技術保障消息的機密性和完整性。對稱加密技術需要將密鑰同時存儲于發送和接收消息的ECU內,若發送或接收消息的ECU 處于風險狀態,即使消息采用加密傳輸,也無法保證消息的機密性和完整性。

以機密性安全策略為例對消息組件的安全狀態進行轉換。如果發送方或接收方處于有風險狀態,則消息m的機密性無法得到保障,該狀態可表示為

此外,如消息m在總線上傳輸,則與總線直接相連的任意ECU 都有能力破壞消息m的機密性。這種攻擊發生的概率取決于消息m使用的加密算法的強度。總線上消息m的機密性被總線上其他ECU破壞的狀態轉換關系可定義為

因此,只有當傳輸消息m的總線上所有連接的ECU 都處于無風險狀態時,則消息m處于無風險狀態。

與式(9)的風險值轉換關系描述相反,如對消息m機密性安全策略的漏洞進行修復,狀態轉換關系可表示為

利用上述安全狀態定義可對車載網絡架構中各組件的安全性進行分析,并得出連續時間馬爾科夫模型中各組件安全狀態的轉換關系。

1.2 風險與修復轉移速率計算

在前述安全狀態定義的基礎上,本小節進一步給出狀態轉移概率(即風險值η和修復值φ)的估算方法。

關于風險值,所提出AFC-TARA 采用ISO21434標準風險評估中推薦的通用漏洞評分系統(common vulnerability scoring system,CVSS) 3.1 版本[18]作為基礎計算模型,并對此模型進行標準化修正,將分值轉換為具有物理意義的頻次,從而估算出組件由安全狀態轉換為風險狀態的轉移速率,即風險值η。CVSS通常用于評估軟件系統漏洞,由美國國家標準與技術研究所(national institute of standards and technology,NIST)維護。通過對組件的網絡特征、軟件特性、安全策略等維度進行評估,計算出組件的可利用性評分,CVSS的評分標準見表1。

表1 CVSS的評分標準

車載組件風險值的具體估算流程包括3 個步驟,分別為確定可利用度分值、確定影響度修正分、車載組件得分標準化修正。其中,可利用度分值的計算方法如式(11)所示。

式中:參數AV、AC、PR、UI須根據車載組件的實際表現情況對應表1 進行取值。此外,影響度修正分的計算方法如式(12)所示。

式中:CF、CR、AB分別代表組件針對機密性、完整性、可用性所采取的實際安全策略的強度;CR、IR、AR分別代表組件在車載網絡中對機密性、完整性、可用性的安全防護需求程度的權重值。

由于連續時間馬爾科夫模型的狀態轉移速率與時間緊密相關。因此需要對車載組件得分進行標準化修正,使最終結果具有時間物理意義,具體計算方法如式(13)所示。

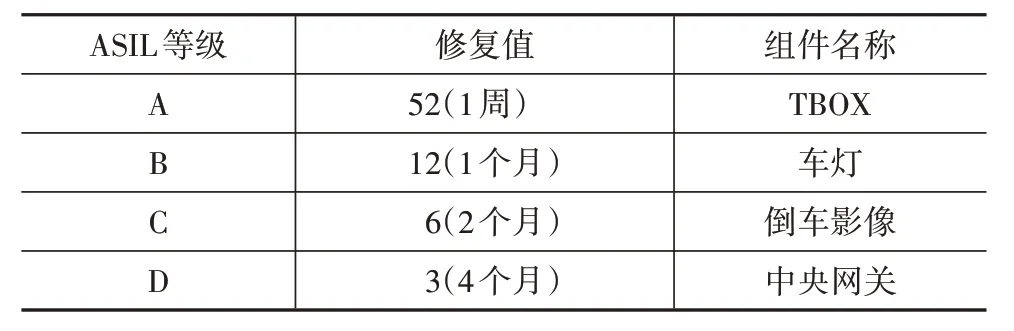

首先,軟件版本迭代所需的最小開發周期限制了修復值的上限。其次,如果軟件升級包的內容與汽車功能安全相關,則軟件升級包的發布相較于其他常規功能還需要進行大量額外測試。因此,所提出AFC-TARA 根據行業內車載組件軟件發版的普遍周期特性,結合ISO26262 標準中汽車安全完整性等級(ASIL)特征[19],對組件的修復值進行估算,具體映射關系見表2。

表2 ASIL評級示例與修復值關系

采用上述與時間周期相關的風險值和修復值作為連續時間馬爾科夫鏈模型狀態轉移速率的評估參數,可以有效估算出有安全需求的組件在特定時間周期內被惡意利用的風險率。

其二,建立新型農業經營主體與農戶相結合的模式,使其在新型農業經營主體與農戶間產生鄰里效應。政府應加大對“新型農業經營主體+農戶”模式的扶持力度,推動合作社農業保險和龍頭企業農業保險的大力發展。一方面,應增強對農戶的認知培訓,實現新型農業經營主體和農戶的有效對接;另一方面,應提供良好的對接環境,建立相關的法律法規,使農戶在對接過程中能享有與新型農業經營主體平等的地位,從而提高農戶參與合作社的意愿,使農戶與合作社形成緊密的利益共同體,且在條件允許的情況下,擴大合作社規模,形成合作聯社,發揮農戶之間的聯動效應。

1.3 組件風險率量化評估

利用前述安全狀態及狀態轉移速率的定義,即可構建用于評估組件風險率的連續馬爾科夫鏈模型,并評估鏈條內某個組件轉換為某一狀態的概率,即進行組件風險率評估。

穩態分析是馬爾科夫鏈模型的常用分析方式,但穩態評估結果對車載網絡架構的安全性評估并沒有較高的實際意義。車載網絡架構模型更關注某個車載組件在固定時間周期內可能被惡意利用的概率。例如,某個有機密性安全需求的消息組件在一年內被破解的概率。為此,所提出AFC-TARA 量化方法參照文獻[20],對固定時間間隔內連續時間馬爾科夫模型的狀態發生概率進行計算,即只考察目標組件在某一固定時間間隔內進入風險狀態的概率。

將風險率量化評估的特性定義為時間間隔t與風險狀態向量ρ的關系,即φ={ρ,t},將車載網絡中需要量化評估分析的組件定義為c∈C。風險狀態向量ρ的長度與網絡模型中由攻擊鏈路產生的風險狀態的總數相等,即|ρ|=|S|。模型中每個組件的安全子狀態可用s(n,c)表示,如果該子狀態為風險狀態,則該狀態所處的向量ρ的分量為1,如為安全狀態,則分量為0,具體可表示為

轉移速率矩陣Q中的元素由各狀態間的轉移速率(即風險值和修復值)決定,其中轉移速率R(x,y)代表矩陣Q中坐標(x,y),即安全狀態從x到y的轉移速率。如兩個狀態間不存在直接轉移關系,則矩陣Q中這類轉移關系的元素為0。由于矩陣Q須保證每行元素之和為0,則坐標(x,x)的值等于該行其他元素和的相反數,矩陣Q可表達為

基于上述定義,計算時間間隔t內組件的風險率。

首先,需對矩陣Q進行標準化處理。將矩陣Q除以q,其中q為矩陣中元素絕對值的最大值。由于AFC-TARA 模型中的轉移速率皆為正值,因此q≤0的情況不需要被考慮。

根據文獻[20]中定義12 的結果可得到式(16)所示的矩陣:

式中:I為單位矩陣;Punif表示在連續時間馬爾科夫模型中嵌入的均勻離散時間馬爾科夫鏈。Punif考慮了單個時間步長的所有轉移速率,而(Punif)m考慮了m個時間步長狀態間的所有轉移速率。

其次,為了計算轉移模型,可將連續時間馬爾科夫模型假設為指數分布。為對這種指數行為進行建模,對每一步采用泊松分布(γ)。泊松分布的參數為λ=q·t和k=m,從而對以q為參數的速率分布進行建模,在時間t內觸發m次。而累積泊松概率的計算需要對指數行為進行建模。

由于式(17)無法直接求得經過t時間后某一狀態的概率,需要引入向量ρ并將希望量化評估的狀態分量設為1。計算方法可參照文獻[20]中的命題4,即

最終,組件在固定時間間隔內風險狀態的量化評估結果可定義為

2 風險率計算與討論

本節以圖2 中所示的典型域集中式電子電氣架構為研究對象,使用前述AFC-TARA 方法進行風險評估與威脅分析。具體研究場景為底盤域控制器向信息娛樂域控制器實時傳遞車速信息,所涉及子系統包括車載中央網關、底盤域控制器(chassis domain controller,CDC)、外 部 通 信 域 控 制 器(connected domain controller)、信息娛樂域控制器(in-vehicle infotainment domain controller,IVI DC)及安全防護域控制器(safety & security controller,SSC),如圖中紅色虛線框所示。評估結果將輸出組件在不同安全防護策略下的風險率,以量化評估不同安全防護策略對車載網絡安全防護能力的提升程度。所使用建模工具為Matlab 2020b,風險率評估工具為PRISM V4.6[21]。

圖2 風險率評估參考子系統架構

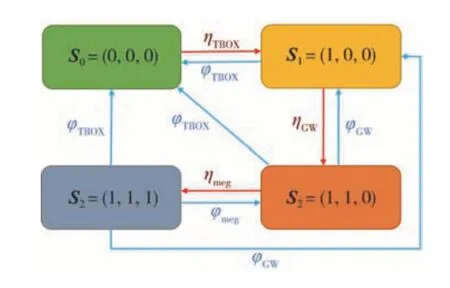

子系統可轉換為如圖3 所示的連續時間馬爾科夫鏈模型。模型中每個組件的安全子狀態可用s(n,c)表示,如果該子狀態為風險狀態,則該狀態所處的向量ρ的分量為1,如為安全狀態,則分量為0。

圖3 子系統馬爾科夫鏈模型

2.1 網絡架構評估

為驗證ARC-TARA 量化評估的可行性,本文對防護方和攻擊方進行如下前提假設。

(1)攻擊方基于移動通信網絡作為切入點對子系統發起攻擊,并選擇底盤域控制器向信息娛樂域控制器傳遞的車速信息組件作為攻擊對象,即攻擊目標為使智能儀表無法實時顯示正確的車速信息。具體攻擊路徑為先通過移動通信網絡獲取TBOX 的控制權限,隨后破解中央網關的安全防護機制,最后破解底盤域控制器與信息娛樂域控制器之間的安全通信加密機制,即可偽裝身份將惡意報文通過中央網關轉發至信息娛樂域控制器,最終展示錯誤的車速信息。

(2)如1.1 小節所述,認為TBOX 和外網連接控制器完全暴露在開放互聯網環境中,在整個攻防對抗中完全不設防。

(3)防護方從兩個方面對車速消息組件進行安全防護,包括中央網關提供的安全防護與車速消息組件加密傳輸提供的安全防護。

基于上述假設,依據中央網關是否采用入侵檢測系統與安全通信防御機制,共給出4 種不同的子系統變體,如圖4 所示,圖中分別用藍色和紅色箭頭標注了車速信息的正常傳遞路徑和攻擊路徑。圖4(a)中央網關無任何防護機制。圖4(b)中央網關配置了入侵檢測系統,攻擊者通過標準攻擊路徑發起攻擊時,將觸發中央網關入侵檢測系統的預警機制。預警平臺接收到入侵行為后,將針對入侵行為進行漏洞風險分析并開發升級補丁,通過遠程升級的模式修復漏洞。為此,攻擊者需要在漏洞被修復前,實現對智能儀表加密機制的破解。圖4(c)中央網關內集成了安全認證功能,攻擊者如延用上述攻擊路徑,需要破解中央網關的身份認證機制。圖4(d)由于中央網關內同時配置并集成了入侵檢測系統與安全認證功能,攻擊者須同時破解中央網關的入侵檢測機制和安全通信機制,并在漏洞修復前,實現對智能儀表的攻擊。

圖4 4種典型車載電子電氣架構子系統拓撲圖

根據CVSS 3.1 評分標準、ASIL 等級劃分及式(13),對子系統中TBOX、中央網關及車速消息3 個組件的風險值和修復值進行評估。需要指出,在評估過程中除了考慮中央網關提供的安全防護與車速消息組件加密傳輸提供的安全防護外,還須考慮車速消息組件本身的安全需求,包括同時滿足機密性和完整性、僅滿足機密性、僅滿足可用性3 種。另外車速消息組件可以采用的加密傳輸方式包括無加密、HMAC 及AEAD 3 種。評估結果如表3 所示,可以看到,中央網關使用不同的安全防護策略,其對應的風險值與修復值隨之相應變化。而針對不同安全需求,車速消息3 種不同的加密傳輸方式也體現出不同的風險值。

表3 網絡組件轉移速率評估值

在獲得子系統內不同組件的風險值與修復值后,即可根據建立的連續馬爾科夫鏈模型對消息組件的風險率進行求解。最終計算所得消息組件在不同安全需求與不同防護措施條件下的風險率如圖5所示。

圖5 風險率量化評估分析結果

圖5(a)針對信息娛樂域控制器的消息組件須同時滿足機密性和完整性的安全需求場景,若中央網關無安全機制且信息娛樂域控制器的消息組件無加密機制,固定時間周期模型屬性定義為1 年,則車速消息組件的風險率為1.7%。若采用HMAC 加密機制,則車速消息組件的風險率降至1.23%。若采用AEAD 加密機制,則車速消息組件的風險率降至0.57%,安全性提升約3 倍。這是由于HMAC 加密機制僅能滿足完整性需求,而AEAD 加密機制可同時滿足完整性和機密性需求。當中央網關配置入侵檢測系統后,車速消息組件的安全性提升約1.7 倍,采用3 種加密機制的風險率分別為1.00%、0.72%和0.33%。當中央網關集成安全通信機制后,車速消息組件相較于無安全機制安全性提升約為3.3倍,相較于僅配置入侵檢測系統的安全性提升約為2 倍。當中央網關同時采用入侵檢測系統與安全通信防御機制,車速消息組件相較于無安全機制安全性提升約為5.2倍。

圖5(b)針對車速消息組件僅須滿足完整性的安全需求場景,當車速消息組件未采用任何加密機制,車速消息組件的風險率與同時滿足機密性和完整性安全需求的結果相同。此外,由于HMAC 加密機制與AEAD 加密機制都能滿足數據完整性安全需求,因此車速消息組件采用HMAC 或AEAD 所得的風險率相等,結果與同時滿足機密性和完整性安全需求場景相同。

圖5(c)針對車速消息組件僅須滿足可用性的安全需求場景,車速消息組件采用任何加密機制都無法影響車載智能儀表上車速消息組件的風險率,這是由于攻擊者只要與目標域控制器建立通信,即可影響目標網絡的可用性。為此,可通過采用入侵檢測系統或安全通信防御機制提升中央網關的防御能力,降低攻擊者接入目標網絡的概率,才能提升消息組件的可用性安全需求,從而降低消息組件的風險率。

綜上,基于密碼學的安全通信機制可有效降低域集中式電子電氣架構中車載網絡組件的風險率,實現組件安全性提升。其次,車載網絡采用入侵檢測系統同樣對降低組件的風險率有一定的幫助,但在面臨同樣強度攻擊時該方法降低風險率的幅度弱于基于密碼學的安全通信機制,因此入侵檢測系統可作為提升網絡組件安全性的重要補充。最后,在計算資源允許的條件下,可同時采用基于密碼學的靜態防御機制和基于入侵檢測系統的動態防御機制,更大幅度地提升網絡組件的安全性。

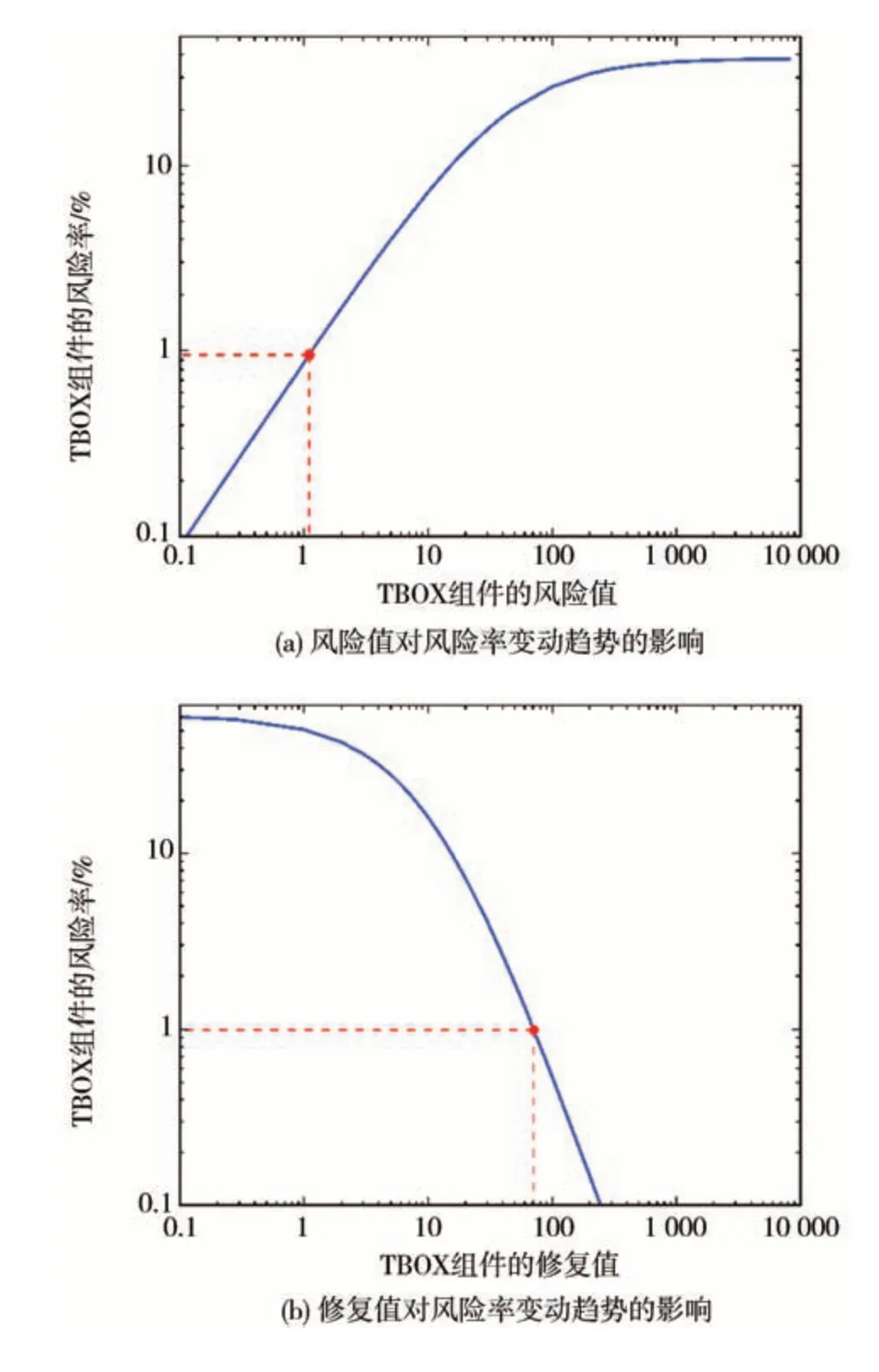

2.2 轉移速率的變化趨勢

為了評估不同風險值和修復值對組件風險率的影響,以指導防護方進行合理的安全防護策略設計,以圖4(a)的子系統模型為參考架構,分析車速消息組件風險率的變化趨勢與子系統中其他組件的風險值和修復值的聯系。由于TBOX 組件作為子系統的主要攻擊入口,車速消息組件的風險率主要取決于TBOX 組件的風險值和修復值。為易于驗證,本實驗將TBOX 組件風險值和修復值的取值范圍定義為0.1~8 760之間,該取值范圍轉換到時間維度分別表示為組件發現并修復風險漏洞的時間周期為10 年至1 h。如將風險值設為變量,則修復值固定為φ=52,即固定每周修復一次。如將修復值設為變量,則風險值固定為η= 2,即半年發現一次可利用的漏洞。

車速消息組件風險率的變化趨勢如圖6 所示,其中圖6(a)為TBOX 組件的風險值對車速消息組件風險率的影響,圖6(b)為TBOX 組件的修復值對車速組件風險率的影響。可以發現,隨著軟件版本迭代周期的縮短,組件風險率隨之降低。當更新頻率達到φ= 71,即約5.14 天修復一次后,車速消息組件的風險率降至1%以下。如同樣以1%作為風險率的閾值,則在固定修復值的情況下,風險值的最大值為η= 1.1,即發現TBOX 組件的可利用漏洞的時間需大于331.8天。

圖6 風險值或修復值變化對組件風險率的影響

通過對轉移速率的變化趨勢進行評估,可估算出為滿足組件安全標準所需要的風險值與修復值閾值。風險值可用于指導組件設計方對組件進行不同程度的加固防護,以改善組件的風險值。修復值可用于為組件安排安全合理的更新迭代頻率。

3 結論

為解決傳統威脅分析與風險評估無法實現對信息安全防護技術效用進行量化評估的問題,本文提出了一種同時考慮攻擊與防護效用的改進威脅分析與風險評估方法。首先,結合組件的攻擊變量和防御變量特征,對ECU、網絡、消息信號等組件的安全狀態轉換邏輯進行了分析,并利用連續時間馬爾科夫鏈對車載組件的安全狀態轉換邏輯進行了建模。其次,在所構建的連續時間馬爾科夫鏈模型中,通過將單一組件的安全評估結果與鏈條中其他組件的安全狀態、攻擊變量、防御變量的變動相關聯,由此實現系統或整車級的安全分析與評估。最后,建立了安全狀態標準化轉換模型,將CVSS 漏洞評估與ASIL 評估得到的可利用度分值和安全等級轉換為與時間頻次相關的風險值與修復值,并將這兩個指標作為馬爾科夫鏈模型的轉移速率;建立了安全狀態檢測器,實現對固定時間周期內系統架構中各組件風險率的精確評估。

選取了典型域集中式電子電氣架構中底盤域控制器向信息娛樂域控制器實時傳遞車速信息的場景進行安全分析和方法有效性驗證。評估結果顯示:(1)中央網關、底盤域控制器和信息娛樂域控制器均不采用任何防護措施的條件下,車速信息在一年內被惡意利用的風險率為1.70%;若中央網關同時采用密碼學防護措施與入侵檢測系統、底盤域控制器及信息娛樂域控制器采用AEAD 加解密防護手段,則車速信息在一年內被惡意利用的風險率降為0.11%,下降超15 倍。(2)底盤域控制器及信息娛樂域控制器不采用任何防護措施的條件下,中央網關僅采用密碼學防護手段時車速信息在一年內被惡意利用的風險率為0.51%,而僅采用入侵檢測系統時車速信息在一年內被惡意利用的風險率為1.00%,證明在此場景下密碼學防護手段相較入侵檢測系統能提供更高的安全性。

本文提出的AFC-TARA 方法相較傳統TARA 方法具有同時考慮攻擊側與防護側效用、支持系統或整車級安全分析、支持安全風險量化評估的優點,可以為域控電子電氣架構或其他車載網絡架構的信息安全設計和優化提供基礎支撐。