針對我國勒索病毒攻擊趨勢的分析和防御建議

牟春旭 仇必青 張嘉歡

摘要:隨著5G、云計算、大數據、人工智能等新技術的快速普及和應用,勒索病毒帶來的信息安全威脅和風險也迅速增加。文章圍繞勒索病毒,并結合2022年典型的勒索病毒攻擊事件,分析了針對我國勒索病毒攻擊的趨勢和特點,提出了提升我國勒索防護能力的方法及建議。

關鍵詞:勒索病毒;漏洞;網絡安全;攻擊與防御

中圖法分類號:TP393 文獻標識碼:A

1 勒索病毒攻擊概述

1.1 勒索病毒攻擊新特點

隨著5G、云計算、大數據、人工智能等新技術的快速普及和應用,傳統企業通過上云用智,正式邁入數字化、數智化轉型時代。同時,將新興技術應用到傳統IT 中也增加了組織數字環境的復雜性,給企業帶來的信息安全威脅和風險也快速增加,尤其是當前全球肆虐的勒索病毒。據SonicWall 發布的《2022 年年中網絡威脅報告》顯示,僅2022 年上半年全球遭遇勒索病毒攻擊次數已達2.361 億次,2/3 以上的企業至少經歷過一次勒索病毒攻擊。隨著全球地緣沖突、經貿沖突的持續發酵,勒索病毒攻擊不論從規模還是企業影響上都在向更深層次演進。《2022 年全球網絡安全展望報告》指出,勒索病毒造成的損失預計將從2015 年的3.25 億美元暴增到2031 年的2 650 億美元。

勒索病毒是通過加密鎖定被感染者計算機、服務器的系統、文件或重要數據,并借此施以敲詐勒索的計算機程序。從攻擊形式來看,勒索病毒主要通過魚叉攻擊、漏洞利用、釣魚郵件、網頁掛馬、遠程控制工具等形式入侵用戶系統,一旦入侵成功,將通過特殊的加密算法對用戶重要文件、敏感信息進行加密,受害者支付贖金才能收到密鑰,否則文件無法解密使用。近年來,隨著勒索病毒變種速度持續加快,勒索攻擊也出現了一些新的變化,其攻擊手法不斷進化、攻擊范圍愈發廣泛、攻擊模式愈發多樣,引發的事態持續升級,甚至需要動用國家力量方能與之抗衡,給全球組織和企業帶來巨大威脅。勒索攻擊整體呈現以下新的特點。

(1)加密手法由“單一全部加密”向“多元智能加密”轉變。勒索攻擊技術手段在不斷進化發展,總體來看呈現2 個趨勢:一是間歇性加密技術已成為新加密手段,與傳統的完全加密相比,間歇性加密技術可根據被加密文件的大小編排加密,使加密文件的掛鐘處理時間得到極大縮短,更容易繞過傳統的基于統計分析檢測機制;二是勒索軟件可支持智能化加密模式,勒索病毒包含一些用于提升加密速度的邏輯代碼,根據受害者的平臺是否采用硬件加速,動態、智能地選擇算法對文件進行加密,這種混淆技術更容易讓勒索軟件在系統中進行持久潛伏,一旦發起攻擊,其破壞力更強。

(2)攻擊方式由傳統互聯網平臺向移動互聯網、物聯網平臺等多平臺轉變。據有關統計數據顯示,2022 年受勒索病毒影響最普遍的除了Windows,Linux,Mac 外,對移動互聯網和智能終端的新型勒索攻擊也呈逐年遞增的態勢。尤其是隨著一些跨平臺編程語言的出現,攻擊者可以利用一份代碼編譯出支持Windows,Linux,Macos,Arm,Android 等多個操作系統運行的程序,大幅降低了跨平臺勒索攻擊的技術門檻。同時,接入網絡的設備日益增加、數據快速增長,管理難度持續加大,只要有一個環節存在弱點,就會給勒索病毒可乘之機,可以預見,未來針對多平臺的攻擊事件將持續增多。

(3)勒索形式由普通勒索向破壞勒索轉變。相較于傳統勒索病毒只加密文件進行勒索的模式,新發現的勒索軟件中40%采用“雙重勒索”的模式,即攻擊者采用“加密+竊密”的勒索形式,若受害者不支付贖金,攻擊者則會將竊取的數據放到暗網上進行公開。而近期勒索模式又出現新的演化———“三重勒索”,即先加密數據,再泄露數據,最后發起DDoS 攻擊的破壞勒索模式。隨著經濟、貿易等因素的相互交織,勒索病毒已經成為未來阻礙企業全球化商業發展的攔路虎。

(4)作戰模式由小團體單兵作戰向SaaS 化、APT化轉變。早期的勒索病毒攻擊大都通過批量掃描發現可被利用漏洞,目標分散,不具備針對性,而且一旦入侵成功立馬釋放病毒,此種模式下,勒索攻擊者要統籌考慮病毒制作、入侵傳播、勒索分銷等環節,因此勒索門檻也較高。但近年來,勒索攻擊呈現SaaS 化、APT 化的新特點:一是勒索組織層級分明、分工明確、全鏈條協作,攻擊不計成本、不擇手段,企業定向精準;二是勒索組織通常從企業產業鏈的薄弱環節入手,展開長久、持續性地滲透攻擊,直到控制企業核心服務器才釋放病毒。另外,勒索組織會在第一時間基于多種技術手段,實現對受害企業針對性的數據竊取,并且企業擁有的數據價值越大越容易被勒索組織攻擊。

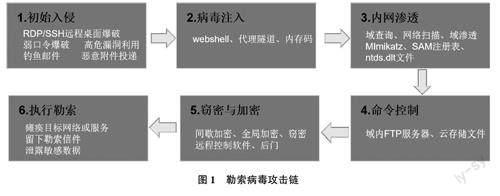

1.2 勒索病毒攻擊鏈

通過對勒索安全事件的事前、事中、事后的分析研究發現,勒索攻擊鏈大致可分為“初始入侵、病毒注入、內網滲透、命令控制、竊密與加密、執行勒索”6 個階段。具體如圖1 所示。

第1 階段,初始入侵,獲得用戶網絡訪問權限。

此階段主要通過RDP / SSH 遠程桌面爆破、弱口令爆破、釣魚郵件、高危漏洞利用以及惡意附件投遞等方式入侵客戶端或服務器,從而取得系統控制權。

第2 階段,病毒注入,通過webshell、代理隧道、內存碼等方式將攻擊者計算機中提前寫好的勒索病毒注入宿主系統中。

第3 階段,內網滲透,首先通過域查詢、網絡掃描、域滲透等網絡發現工具進行內網的掃描、探測,然后通過MImikatz、SAM 注冊表、ntds.dlt 文件等內網滲透工具或手段橫向擴張,以感染更多的服務器[1~3] 。

第4 階段,命令控制,黑客利用命令手段獲得域內FTP 服務器、云存儲文件等關鍵存儲數據的控制權,從而對其進行控制。

第5 階段,竊密與加密,黑客一方面通過完全加密或間歇加密等方式加密磁盤文件,另一方面通過篩選最有價值的數據進行竊密,并將竊取的數據回傳到自己團隊的服務器,并安裝遠程控制軟件、留置后門,以便日后發起勒索。

第6 階段,執行勒索,在受害者設備上運行勒索病毒,使目標網絡或服務癱瘓,并留下勒索信件,威脅受害者在暗網發布失陷企業敏感數據,以實施勒索。

2 2022 年勒索病毒攻擊事件分析

2022 年,從國際地緣紛爭到經濟貿易發展以及社會生產生活,勒索病毒無處不在,SaaS 化、APT 化勒索組織頻現,這些組織呈現分工明確、全鏈條協作、勒索專業、攻擊覆蓋面廣、定向攻擊強、勒索金額龐大的特點。

專業的勒索組織繼續增加,作為攻擊的一方,在攻防兩端中優勢更加明顯。而組織和企業作為防守者,如何協同頂尖的安全力量組織有效的應變措施,以更快適應勒索變化,是組織和企業面臨的重大考驗。

隨著我國全面進入數字化轉型的新時代,業務環境的變化、新技術的廣泛采用給企業帶來收益的同時,也大大增加了企業數字環境的復雜性,致使我國已經成為勒索病毒攻擊的重點目標。疫情防控期間,遠程辦公模式給人帶來便利的同時,也給網絡安全帶來了更大的攻擊面、更多的線上敏感數據被泄露等安全隱患,勒索病毒攻擊范圍迅速向全行業蔓延。據有關數據顯示,2022 年北上廣深等一二線城市及部分數字經濟發達地區和人口密集地區仍是勒索病毒攻擊的主要對象。從對我國的行業影響來看,受勒索病毒攻擊最嚴重的行業分別是IT、制造業、醫療衛生、教育。同時,能源、地產、物流等行業也逐步啟動上云用智,邁入數字化轉型階段,但其安全投入、安全能力建設、技術積累、人才儲備等方面明顯落后于其數字化轉型的進程,致使安全隱患頻出,這些正處于數字化轉型中的行業將逐步成為勒索病毒攻擊的重點目標。

3 勒索防護建議

地緣沖突、國際動蕩、貿易制裁等都嚴重阻礙企業全球化商業發展,給全球的供應鏈、產業鏈帶來了前所未有的挑戰。后疫情時代,基于國家級和社會面的網絡戰將越演越烈,如何統籌發展與安全是擺在組織和企業面前亟待解決的核心問題。本文建議從以下幾個方面入手,全面構建良性的網絡安全產業循環生態。

( 1)加強國家、省份、企業三級聯動,完成對勒索病毒攻擊的全面感知。利用我國成型的網絡安全“產、學、研”模式,以及高校、科研機構、重點實驗室、行業領軍企業等資源,構建國家一級、省份二級、企業三級的勒索監控檢測共享平臺,形成對勒索病毒攻擊事前的全面感知,及時發現針對我國的勒索病毒攻擊并作出響應。

(2)強化網絡安全技術創新,提高勒索產品和服務供給能力。加快面向移動互聯網、工業互聯網、物聯網、區塊鏈、人工智能等新技術、新產品、新應用的研發及技術攻關,實現供給側的優化升級,面向市場需求,尤其是中小企業現實需求,提供兼顧成本、效率和安全的勒索病毒安全防護的產品體系,實現事前預防、事中攔截、事后查殺的一體化防御,能夠真正為企業網絡安全保駕護航。

(3)增強各行業的自主網絡安全意識,提升自身免疫力。摒棄“重發展、輕安全”的錯誤觀念,增強安全意識,加大資源投入,實現安全能力前置,提高企業安全基線。同時,加大企業安全風險評估、攻防演練、應急演練等力度,做好勒索病毒應對與全員的安全培訓。

( 4)監管部門積極推動勒索病毒防護標準體系建設,加大網絡安全法規的檢查力度。圍繞移動互聯網、工業互聯網、物聯網等關鍵業務場景、關鍵環節,從評估準備、風險識別、風險分析、風險評價等角度出臺勒索病毒防護實施指南,推動重要數據和核心數據的重點保護,形成集網絡安全風險發現、風險問題責任追究、考核評價于一體的企業評價體系,推動第三方測試評估認證服務的開展,加大對各行業網絡安全、數據安全法規的檢查力度。

(5)加強網絡安全人才隊伍建設,建立多層次人才培養體系。聯合高校、科研院所、網絡安全企業等建立多維度的網絡安全人才梯隊,加快推動網絡安全高層次人才和緊缺人才的培養,建設網絡安全特殊人才國家儲備庫。同時,深入推進網絡安全、數據安全的全民素質教育,加快推進安全“進校園”活動,以提升大中小學生的網絡安全意識。

參考文獻:

[1] KINGSLEY H. Ransomware: a growing geopolitical threat[J].Network Security,2021,2021(8):11?13.

[2] ROY K C,CHEN Q.DeepRan:Attention?based BiLSTM andCRF for Ransomware Early Detection and Classification[J]. Information Systems Frontiers,2020,23:1?17.

[3] XIA T R,SUN Y Y,SHAFIQUE K,et al.Toward A Network?Assisted Approach for Effective Ransomware Detection[J]. EAI Endorsed Transactions on Security and Safety,2021,7(24):11?20.

作者簡介:

牟春旭(1986—),碩士,高級信息系統項目管理師,研究方向:網絡安全、數據安全。

張嘉歡(1990—),碩士,工程師,研究方向:網絡和數據安全領域法律法規、安全防護、應急處置(通信作者)。