移動云存儲中數據完整性驗證的挑戰外包算法

劉俊偉 閆政偉 王艷

摘 要:移動云存儲環境下,雖然現有數據完整性驗證算法保證了遠程存儲數據的可用性和安全性,但沒有考慮到驗證者有限的設備性能,因為大量的驗證計算可能導致設備處理器負載過重甚至引發設備過熱而自動關機.為此,在現有數據完整性驗證算法的基礎上提出一種數據完整性的挑戰外包算法,以降低驗證者的計算負擔.所提出的算法會通過滿秩線性方程組解的唯一性及可驗證的外包雙線性對運算將驗證者的驗證計算安全地外包給云服務提供商.安全性分析與實驗結果表明,所提出的算法有好的安全性與有效性.

關鍵詞:移動云存儲;云安全;數據完整性驗證;外包計算;滿秩線方程組;可驗證雙線性計算

中圖分類號:TP309.2

文獻標志碼:A

0 引 言

隨著移動設備的日益普及,移動端用戶能隨時隨地訪問云端數據的移動云存儲,這逐漸成為云存儲研究的重心[1].移動云存儲為數據所有者(data owner, DO)減輕了海量數據存儲負擔,也為付費訂閱DO共享數據的數據消費者(data consumer, DC)提供了數據訪問的便利.但在傳統的數據完整性驗證方式下[2-8],DC(移動端用戶仍簡稱為DC)在下載或使用共享數據之前對數據進行完整性驗證[3]會有較大的計算負擔,可能導致設備處理器負載過重甚至引發設備過熱而自動關機[4].因此,這不僅影響了移動設備的正常使用,而且還使得數據完整性驗證無法正常執行.

數據完整性驗證的提出使得用戶可以直接對存儲在云中的數據進行完整性驗證而無需下載至本地.Ateniese等[5]提出數據擁有證明協議(provable data possession,PDP)機制,利用RSA簽名的同態特性降低了驗證過程中的通信和計算開銷.Armknecht等[6]提出外包可檢索性證明 (outsourcing proofs of retrievability,OPOR) 的概念,其中用戶可以委托外部審計員驗證云服務提供商(cloud service provider,CSP)的可檢索性證明.Liu等[7]對邊緣計算提出一種高效的數據完整性審計方案,確定可用于企業多媒體安全.Yu等[8]提出一種可驗證去重加密數據完整性方案,確定該方案可以保證重復檢查的正確性.雖然以上方案采用了橢圓曲線加密技術以保證遠程存儲數據的可用性和安全性,但沒有考慮到移動設備性能的有限性.因此,本研究針對移動云存儲的場景提出一種數據完整性驗證的挑戰外包算法,通過引入滿秩線性方程組解的唯一性及外包線性對運算將原本由DC擔任的部分驗證工作外包給CSP以減輕其計算負擔,同時通過安全性分析與性能測試證明了本方案的安全性與有效性.

1 數據完整性驗證模型與設計目標

1.1 數據完整性驗證模型

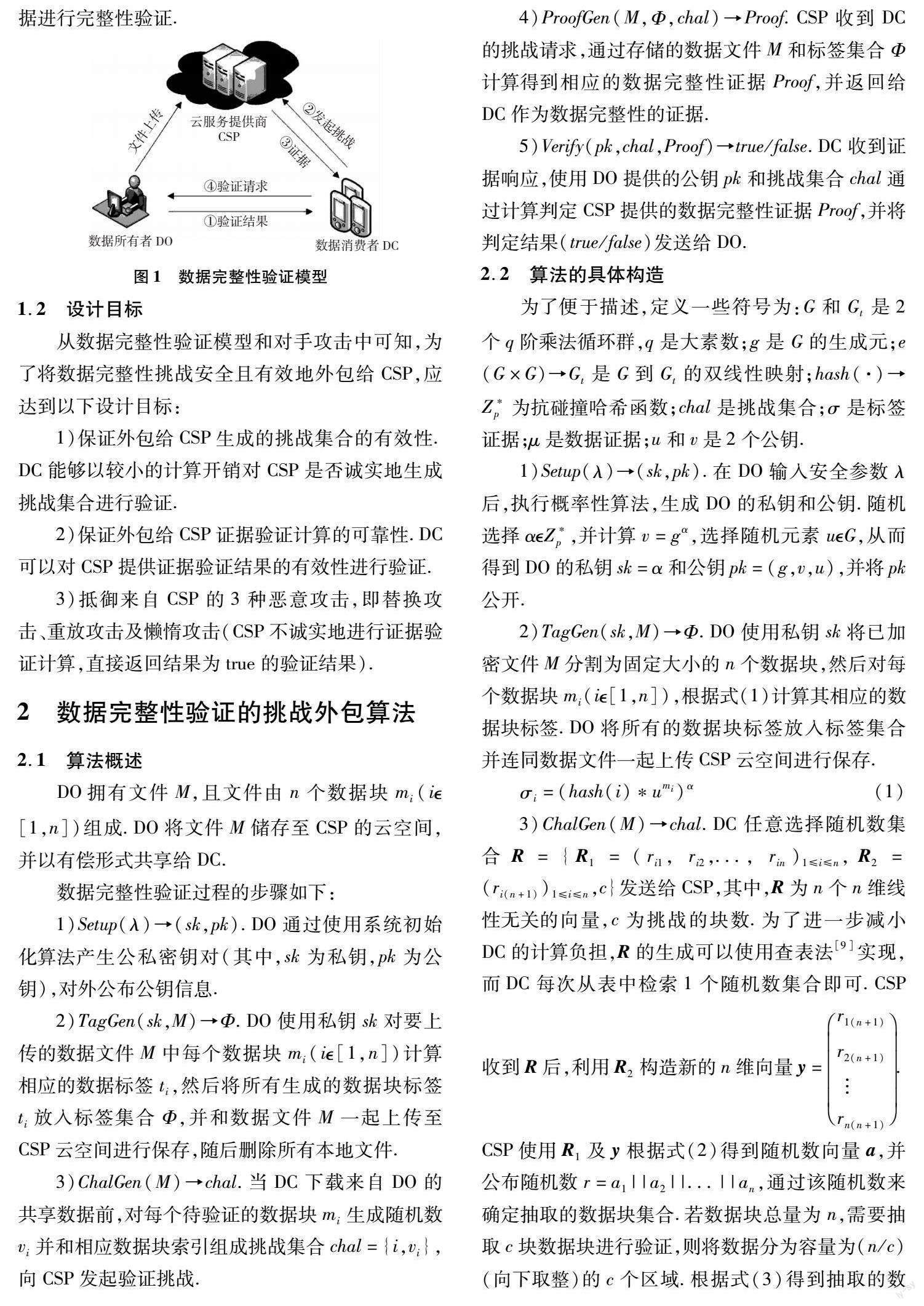

本研究的數據完整性驗證模型主要包括數據所有者DO、云服務提供商CSP和數據消費者DC.數據完整性驗證模型具體如圖1所示.

從圖1可知,DO使用CSP的數據存儲服務,并將數據以有償形式共享給DC.DO需要為CSP計算資源的使用而支付相應費用.其中,CSP為DO提供數據存儲資源并響應數據完整性驗證請求.DC訂閱DO的共享數據并在下載或使用共享數據前對數據進行完整性驗證.

1.2 設計目標

從數據完整性驗證模型和對手攻擊中可知,為了將數據完整性挑戰安全且有效地外包給CSP,應達到以下設計目標:

1)保證外包給CSP生成的挑戰集合的有效性.DC能夠以較小的計算開銷對CSP是否誠實地生成挑戰集合進行驗證.

2)保證外包給CSP證據驗證計算的可靠性.DC可以對CSP提供證據驗證結果的有效性進行驗證.

3)抵御來自CSP的3種惡意攻擊,即替換攻擊、重放攻擊及懶惰攻擊(CSP不誠實地進行證據驗證計算,直接返回結果為true的驗證結果).

2 數據完整性驗證的挑戰外包算法

2.1 算法概述

DO擁有文件M,且文件由n個數據塊mi(i[1,n])組成.DO將文件M儲存至CSP的云空間,并以有償形式共享給DC.

數據完整性驗證過程的步驟如下:

1)Setup(λ)(sk,pk).DO通過使用系統初始化算法產生公私密鑰對(其中,sk為私鑰,pk為公鑰),對外公布公鑰信息.

2)TagGen(sk,M)Φ.DO使用私鑰sk對要上傳的數據文件M中每個數據塊mi(i[1,n])計算相應的數據標簽ti,然后將所有生成的數據塊標簽ti放入標簽集合Φ,并和數據文件M一起上傳至CSP云空間進行保存,隨后刪除所有本地文件.

3)ChalGen(M)chal.當DC下載來自DO的共享數據前,對每個待驗證的數據塊mi生成隨機數vi并和相應數據塊索引組成挑戰集合chal={i,vi},向CSP發起驗證挑戰.

4)ProofGen(M,Φ,chal)Proof.CSP收到DC的挑戰請求,通過存儲的數據文件M和標簽集合Φ計算得到相應的數據完整性證據Proof,并返回給DC作為數據完整性的證據.

5)Verify(pk,chal,Proof)true/false.DC收到證據響應,使用DO提供的公鑰pk和挑戰集合chal通過計算判定CSP提供的數據完整性證據Proof,并將判定結果(true/false)發送給DO.

2.2 算法的具體構造

為了便于描述,定義一些符號為:G和Gt是2個q階乘法循環群,q是大素數;g是G的生成元;e(G×G)Gt是G到Gt的雙線性映射;hash(·)Z*p為抗碰撞哈希函數;chal是挑戰集合;σ是標簽證據;μ是數據證據;u和v是2個公鑰.

3.2 安全性分析

本研究從替換攻擊、重放攻擊和懶惰攻擊3個方面來分析所提方案的安全性.

1)抵御替換攻擊.DC要求CSP返回的標簽證據中均包含數據塊的簽名標簽,而每塊數據塊的簽名標簽均綁定數據塊的編號.數據塊的編號經哈希運算后參與簽名,使得不同數據塊編號將產生不確定的差異.CSP不能用其他正確的數據塊代替某個或某些損壞的數據塊使得數據完整性驗證通過.

2)抵御重放攻擊.生成挑戰集合時,隨機數r由CSP解出DC提供的隨機滿秩線性方程組獲得.由于滿秩線性方程組的解唯一,且DC可通過式(6)對隨機數r的正確性進行驗證,故保證了挑戰集合生成的隨機性.CSP無法通過之前的查詢組合直接產生新的查詢證明,而必須實際去查詢云服務器中存儲的數據.

3)抵御懶惰攻擊.為保證CSP誠實地進行外包證據驗證計算而不是直接返回驗證結果,DC通過生成一系列隨機數參數以要求CSP提供相應證據,然后DC通過式(9)和式(10)進行驗證,其中式(9)的正確性在3.1節中進行了證明.CSP無法直接返回驗證結果,需要誠實地進行證據驗證計算.

4 實驗結果與分析

本研究選取1臺8核CPU(主頻3.2 GHz)且16 GiB內存的筆記本作為DO、1臺雙核CPU且8 GiB內存的阿里云彈性計算服務(elastic compute service,ECS)作為CSP及1臺搭載驍龍835處理器的小米6作為DC.整體算法采用Java編寫且利用JPBC函數庫實現,將10 MiB的文件預處理為10 000塊1 KiB大小的數據塊.本研究將所提出的算法命名為挑戰外包的數據完整性驗證算法(data integrity verification of outsourcing challenges algorithms,DIVOC),并選擇算法高效PDP(efficient PDP,E-PDP[7])作為對比分析.實驗數據取20次實驗的平均值.

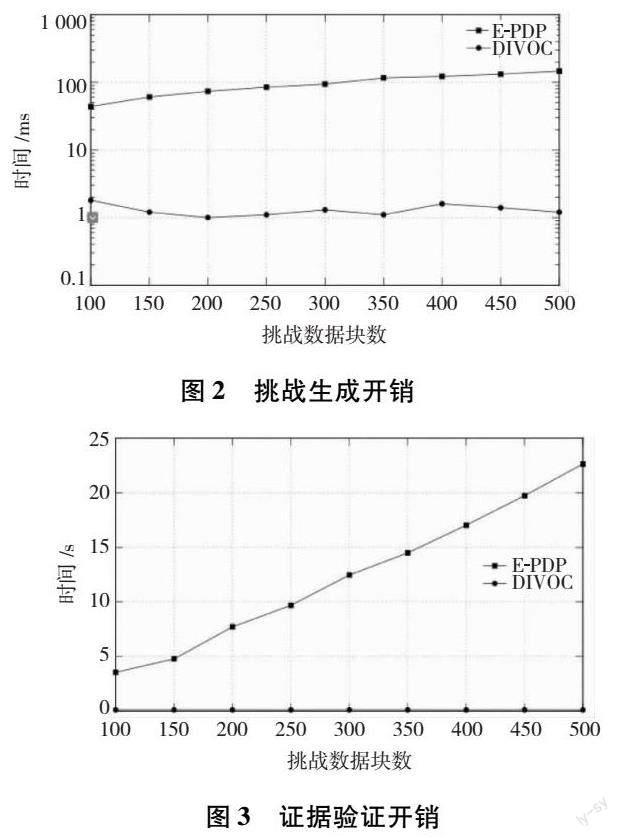

1)測試挑戰生成開銷.挑戰生成開銷是指DC在ChalGen(·)步驟所需的計算開銷,其實驗結果如圖2所示.由圖2可知,E-PDP的挑戰生成開銷隨挑戰數據塊數的增加而增大,而DIVOC的挑戰生成開銷保持一定且遠低于E-PDP.這是因為DIVOC的挑戰生成步驟中,DC僅需要提供隨機數集合給CSP以生成挑戰集合,故其挑戰生成開銷低且不受挑戰數據塊數的影響.

2)測試證據驗證開銷.證據生成開銷是指DC在Verify(·)步驟所需的計算開銷,其實驗結果如圖3所示.由圖3可知,DIVOC的證據驗證開銷遠低于E-PDP且保持在0.1s左右,而E-PDP的證據驗證開銷隨挑戰數據塊數的數量而線性增加.這是因為DIVOC的證據驗證步驟中,DC僅需要驗證隨機數的有效性及式(9)和式(10)的判斷,與挑戰數據塊數無關且開銷極低.

5 結 語

本研究提出了一種移動云存儲中支持挑戰外包的數據完整性驗證算法,能夠將DC的大量驗證計算安全地外包給CSP,其中利用滿秩線性方程組解的唯一性保證挑戰集合生成的有效性及利用可驗證外包雙線性對計算保證證據驗證計算的有效性.安全性分析表明,本研究提出的算法滿足了安全要求.實驗測試結果也表明,本研究提出的算法有好的有效性和實用性.

參考文獻:

[1]Tong W, Chen W, Jiang B, et al.Privacy-preserving data integrity verification for secure mobile edge storage[J/OL].IEEE Trans Mob Comput,2022:1[2022-09-01].http://ieeexplore.ieee.org/document/9774901.DOI:10.1109/TMC.2022.3174867.

[2]Zhou L,Fu A,Yu S,et al.Data integrity verification of the outsourced big data in the cloud environment:a survey[J].J Netw Compu Appl,2018,122:1-15.

[3]Cherubini M,Meylan A,Chapuis B,et al.Towards usable checksums:automating the integrity verification of web downloads for the masses[C]//Proceedings of the 2018 ACM SIGSAC Conference on Computer and Communications Security.New York,NY,USA:ACM,2018:1256-1271.

[4]Jeon C K,Kim N H,In H P.Situation-awareness overheating protection solution for mobile devices[C]//2015 IEEE International Conference on Consumer Electronics (ICCE).Las Vegas,NV,USA:IEEE,2015:618-619.

[5]Ateniese G,Burns R,Curtmola R,et al.Provable data possession at untrusted stores[C]//Proceedings of the 14th ACM Conference on Computer and Communications Security.New York,NY,USA:ACM,2007:598-609.

[6]Armknecht F,Bohli J M,Karame G,et al.Outsourcing proofs of retrievability[J].IEEE Trans Cloud Comput,2018,9(1):286-301.

[7]Liu D,Shen J,Vijayakumar P,et al.Efficient data integrity auditing with corrupted data recovery for edge computing in enterprise multimedia security[J].Multimed Tools Appl,2020,79(15):10851-10870.

[8]Yu X,Bai H,Yan Z,et al.VeriDedup:a verifiable cloud data deduplication scheme with integrity and duplication proof[J].IEEE Trans Depend Secure Comput,2022,20(1):680-694.

[9]Hohenberger S,Lysyanskaya A.How to securely outsource cryptographic computations[C]//2nd Theory of Cryptography Conference.Cambridge,MA,USA:Springer,2005:264-282.

(實習編輯:黃愛明)

Abstract:

In the mobile cloud storage environment,although the existing data integrity verification algorithm ensures the availability and security of remotely stored data,it does not consider the limited performance of the verifiers (mobile users) device.A large amount of verification computation may cause the device processor to be overloaded or even trigger the device to become overheated and shut down automatically.To this end,the paper proposes a data integrity verification of challenge outsourcing algorithm to reduce the computational burden of the verifier based on existing data integrity verification algorithms.The algorithm securely outsources the verifiers verification computation to a cloud service provider through the uniqueness of the solution of a full-rank linear equation system and verifiable outsourced bilinear pair operations.The security analysis and experimental results prove the scheme secure and effective.

Key words:

mobile cloud storage;cloud security;data integrity verification;outsourced computing;full-rank linear equation system;verifiable bilinear operation