基于雙重檢測器的假數據注入攻擊與故障區分方法

王瑤瑤 張正道

摘要:本文采用雙重檢測器進行假數據注入攻擊與故障的區分,首先提出用一種基于滑動窗求和檢測器的方法進行系統正常與異常情況的區分,然后結合卡方檢測器實現虛假數據注入攻擊與故障的區分,最后用MATLAB仿真實驗來驗證所提方法的有效性,并討論了滑動時間窗口對檢測結果的影響。

關鍵詞:信息物理系統;假數據注入攻擊;系統故障;攻擊檢測;求和檢測器

一、引言

信息物理系統(Cyber physical system, CPS)是一個融合了傳感器、通信設備和計算單元,實現物理設施與信息過程交互的系統,而互聯互通的信息網絡為惡意實體攻擊CPS系統提供了更多的機會[1,2]。假數據注入攻擊(False data injection attack, FDIA)通過修改傳感器、執行器和物理設施之間通信信道中的數據來改變控制器命令,進而破壞系統的性能與穩定性。文獻[3]說明了當系統滿足一定的條件時,惡意實體就可以精心設計能規避壞數據檢測機制的攻擊序列。在此基礎上,文獻[4]提出了系統存在完全隱匿攻擊序列的充分必要條件。

針對FDIA的檢測[5-9]都是通過判斷檢測函數值與閾值之間大小實現的,但是系統故障也將超出閾值的現象沒有被區分。FDIA與故障對系統造成破壞的表現方式都是在系統正常運行過程中出現異常,而兩者的實現方式都是通過向傳感器或系統添加額外的數據,這使得對兩者進行區分較為困難。在現有的對攻擊與故障區分的研究中,文獻[10]將工業自動化過程描述為由通信模型、任務模型、資源模型、控制數據流模型與物理過程中的臨界狀態模型組成,應用隱馬爾可夫模型區分出多模式狀態下的入侵攻擊和故障,但是此方法無法應用于CPS;文獻[11]通過向控制輸入端添加物理水印,然后采用雙重卡方檢測器來區分出重放攻擊與故障,此方法對FDIA的檢測是無效的;文獻[12]提出了一種基于機器學習算法的電力系統下注入攻擊與故障的檢測與識別方法,此方法需要事先生成大量的特定的故障數據,并且只能區分出相應的故障類型。文獻[13]提出一種基于特殊設計的水印并結合自適應估計來區分重放攻擊與偏置故障。

雖然FDIA與故障的實現方式和表現方式相同,但兩者本質上的差異促使本文對二者區分的研究。FDIA是由惡意實體精心設計,對系統實施有目的性的破壞,但是系統故障是隨機的且沒有目的的。如果將觸發異常警報的行為全部識別為攻擊或者系統故障,這將不利于異常情況的分析與定位,可能會導致操作人員對事件做出不適當的響應,造成不必要的經濟損失。此外,惡意實體也考慮到故障的存在,文獻[14]設計了一種稀疏攻擊序列,在系統故障情況下實施注入攻擊,而成功規避壞數據檢測機制的檢測。

鑒于以上討論,本文提出一種新的基于滑動窗求和檢測器方案,主要工作如下:1.提出一種滑動窗求和檢測器,使得累積部分時刻的測量殘差檢測出FDIA;2.將滑動窗求和檢測器與卡方檢測器結合,組成雙重檢測機制攻擊與故障的分離;3.討論了滑動時間窗口對檢測準確度的影響。最后,應用MATLAB平臺,通過對無人駕駛航空系統進行仿真實驗來驗證本文算法的有效性。

二、問題描述與準備工作

(一)系統模型

(二)攻擊模型

三、異常檢測與區分方法

(一)滑動窗求和檢測器

(二)雙重檢測機制

四、實驗與討論

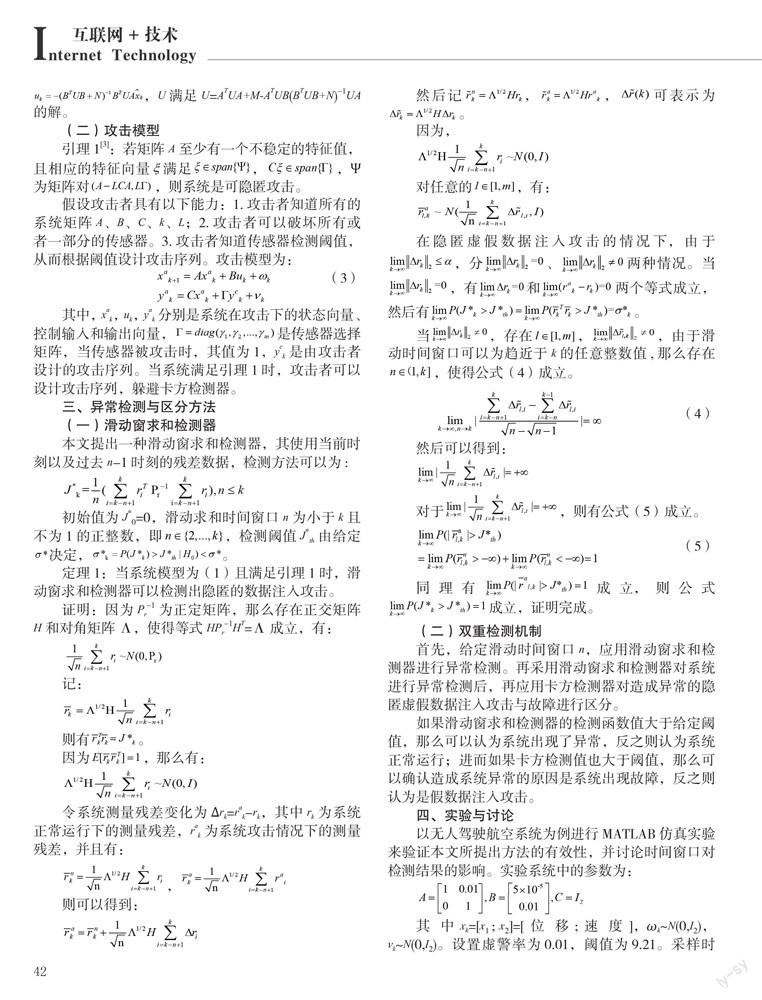

(一)滑動窗求和檢測器的有效性

(二)雙重檢測機制有效性

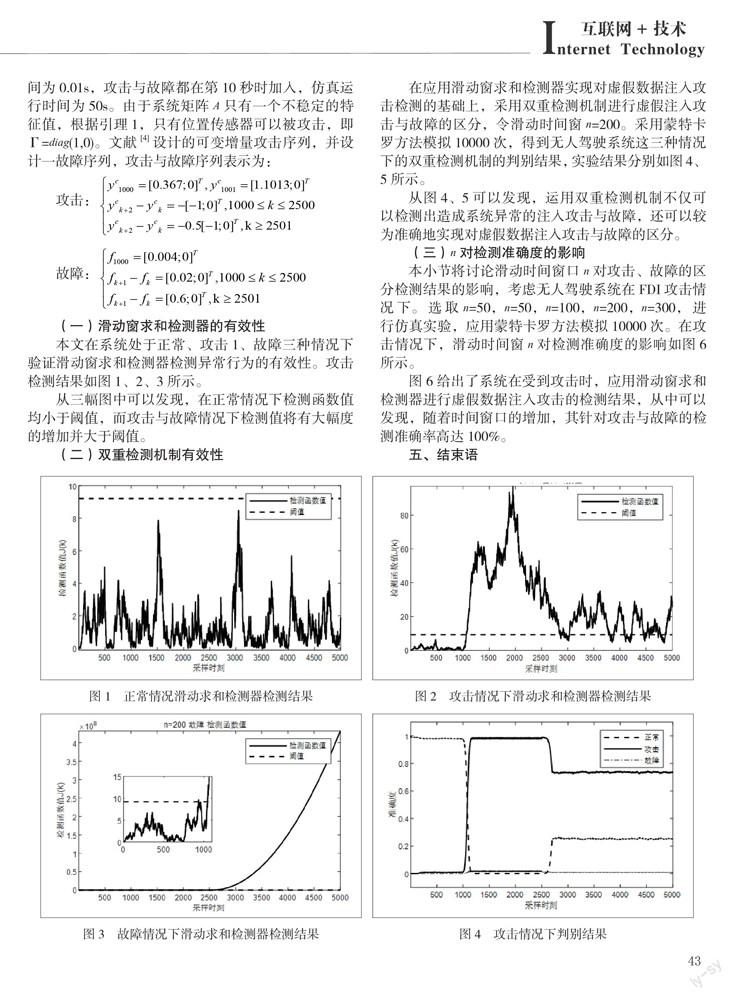

(三)n對檢測準確度的影響

五、結束語

本文重點研究了虛假數據注入攻擊,其具有較強的隱蔽性和破壞性,此外針對系統故障也將觸發壞數據檢測機制(BDD)的異常警報現象,因此本文提出了一種結合滑動窗求和檢測器與卡方檢測器的雙重檢測機制來區分虛假數據注入攻擊與系統故障,并且考慮了滑動時間窗口對檢測結果的影響,通過MATLAB進行驗證。

作者單位:王瑤瑤? ? 張正道? ? 江南大學物聯網工程學院

參? 考? 文? 獻

[1]劉穎. 基于改進KPCA方法的工業控制系統假數據注入攻擊異常檢測研究[D].杭州:浙江大學, 2019:34-52.

[2]劉烴,田決,王稼舟.信息物理融合系統綜合安全威脅與防御研究[J].自動化學報,2019,45(1): 5-24.

[3] Y. Mo, B. Sinopoli. False data injection attacks in control systems[J]. Proc. 1st Workshop Secure Control Syst.Stockholm, Sweden, 2010: 1-6.

[4] Zhang T, Ye D. False data injection attacks with complete stealthiness in cyber–physical systems: A self-generated approach[J]. Automatica, 2020, 120: 109117.

[5] Hu L, Wang Z, Han Q, et al. State estimation under false data injection attacks: Security analysis and system protection[J]. Automatica (Oxford), 2018, 87: 176-183.

[6] Ashok A, Govindarasu M, Ajjarapu V. Online Detection of Stealthy False Data Injection Attacks in Power System State Estimation[J]. IEEE Transactions on Smart Grid, 2018, 9(3): 1636-1646.

[7] Ye D, Zhang T. Summation Detector for False Data-Injection Attack in Cyber-Physical Systems [J]. IEEE Transactions on Cybernetics, 2020, 50(6): 2338-2345.

[8] J.W KANG, I. JOO and D. H CHOI. False Data Injection Attacks on Contingency Analysis: Attack Strategies and Impact Assessment[J]. IEEE,2018(6):8841-8851.

[9] Yu J, Hou Y, Li V. Online False Data Injection Attack Detection with Wavelet Transform and Deep Neural Networks[J]. IEEE Transactions on Industrial Informatics, 2018, 14(7): 3271-3280.

[10] Chunjie Zhou, Shuang Huang, Naixue Xiong. Design and Analysis of Multimodel-Based Anomaly Intrusion Detection Systems in Industrial Process Automation[J]. IEEE TRANSACTIONS ON SYSTEMS, MAN, AND CYBERNETICS: SYSTEMS, 2015,45(10): 13 45-1360.

[11] Y .Zhao, C. Smidts. A control-theoretic approach to detecting and distinguishing replay attacks from other anomalies in nuclear power plants[J]. Progress in Nuclear Energy 123 (2020)103315.

[12] B M Ruhul Amin,Adnan Anwar, M. J. Hossain. Distinguishing between Cyber Injection and Faults using Machine Learning Algorithms[J]. 2018 IEEE Region Ten Symposium (Tensymp).

[13] Zhang K, Christodoulos Keliris, Thomas Parisini. Identification of Sensor Replay Attacks and Physical Faults for Cyber-Physical Systems[J].IEEE CONTROL SYSTEMS LETTERS, 2022, 6:1178-1183.

[14] Lu A, Yang G. False data injection attacks against state estimation in the presence of sensor failures[J]. Information Sciences, 2020, 508: 92-104.