基于MPLS VPN的企業“三網合一”傳輸仿真構建設計

季冬冬,于松民,艾青旺

(中國衛星海上測控部,江蘇 江陰 214431)

0 引 言

當前,企業對通信鏈路等業務需求呈現多樣化特征。辦公自動化(Office Automation,OA)網、安全保障網以及生產運行網這3網通過各自獨立的鏈路傳輸不同的業務,傳輸網絡處于相對分割的狀態,浪費了大量網絡資源,不利于集中統一管理。為最大限度整合現有網絡資源,形成完整的業務傳輸網絡,滿足以企業間辦公OA網為基礎的承載網絡。采用交換虛擬專用網(Virtual Private Network,VPN)方式分別承載辦公OA網和生產運行網的需求,構建高效集成的內部專用網絡,適合部署應用于企業間數據傳輸。

1 總體思路及方案目標

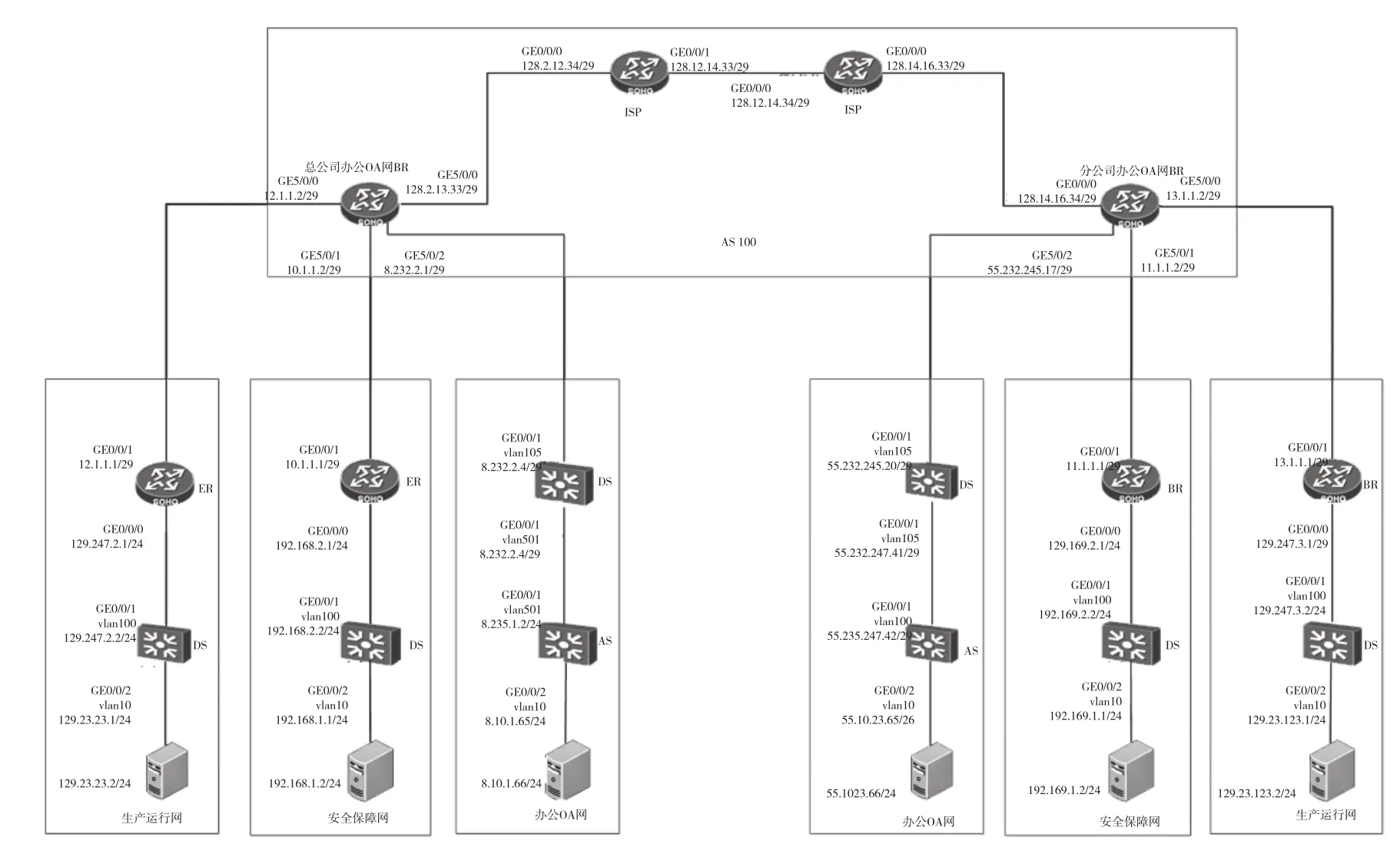

企業公司總部與分部距離較遠,需要跨越多個運營商網絡。企業局域網和廣域網采用開放式最短路徑優先(Open Shortest Path First,OSPF)路由協議。企業間安全保障網和生產運行網以辦公OA網為承載,采用VPN技術構建企業信息傳輸鏈路。企業間安全保障網和生產運行網通過隧道傳輸全網數據。在網絡設備仿真平臺(enterprise Network Simulation Platform,eNSP)模擬平臺設計一種企業網絡拓撲,如圖1所示。

圖1 企業網絡結構拓撲

方案設計目標主要包括3個方面,分別為隔離性要求、服務質量要求和安全性要求。第一,隔離性要求。同網數據互通,3網之間路由和數據均不能互通,安全保障網和生產運行網中無廣域網路由。第二,服務質量要求。3網數據在各自路由器出口限速,且數據在辦公OA網路由器匯合后,根據需求調整各網系數據EXP值。第三,安全性要求。3網數據通過VPN技術對源目的地址進行封裝,在骨干鏈路中傳輸時無法通過互聯網協議(Internet Protocol,IP)地址區分業務類型。

2 具體設計

2.1 協議體系

采用VPN技術實現3網數據隔離。通過隧道或加密技術在公共網絡上創建私用傳輸通道,將業務數據封裝在隧道中實現報文的邏輯隔離傳輸。VPN的隔離特性提供了某種程度的通信隱秘性和虛擬性,與底層承載網絡間保持資源獨立,即VPN資源不被網絡中非該VPN的業務所使用,確保VPN內部信息不受外部侵擾。目前,主流的VPN技術主要有多協議標記(Multiprotocol Label Switching,MPLS)、保護網絡之間互連協議安全(Internet Protocol Security,IPSec)通信的標準以及通用路由封裝(Generic Route Encapsulation,GRE)等。

2.2 VPN技術比較

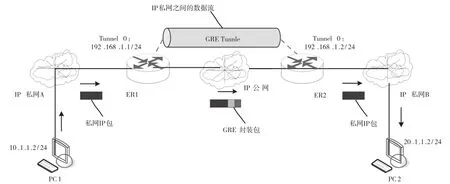

2.2.1 GRE技術

GRE通用路由封裝協議封裝網絡層協議的數據報文,使其能夠在另一個網絡層協議(如IP)報文中傳輸。GRE提供了將一種協議的報文封裝在另一種協議報文中的機制,使報文能夠在異種網路中傳輸,異種報文傳輸的通道稱為Tunnel。原始IP報文數據先發送至Tunnel源端進行GRE封裝,根據Tunnel建立時確定的隧道源地址和目的地址新增GRE包頭,使用新的源地址和目的地址通過公共IP網絡轉發至遠端VPN網絡。GRE VPN轉發處理流程如圖2所示。區別于其他2種技術,僅有GRE技術支持組播業務。

圖2 GRE VPN轉發處理流程

2.2.2 IPSec VPN技術

IPSec是互聯網工程任務組(Internet Engineering Task Force,IETF)制定的開放網絡安全協議組,主要依賴密碼技術在IP層提供認證和加密機制,確保通信雙方傳輸數據的安全性。IPSec VPN的技術優勢是實現數據來源認證、數據加密、數據完整性校驗以及抗重放攻擊,在數據傳輸過程中降低數據泄漏和被竊聽的風險。通過認證頭標(Authentication Header,AH)和封裝安全負載(IPSec Encapsulating Security Payload,ESP)2個安全協議來實現IP數據包的安全傳輸。采用ESP封裝安全載荷協議提供密鑰協商,建立和維護安全聯盟(Security Association,SA)等服務。IPSec VPN轉發處理流程如圖3所示。

圖3 IPSec VPN轉發處理流程

2.2.3 MPLS VPN

MPLS VPN是在網絡路由和交換設備上運用MPLS技術,結合傳統路由技術的標簽交換構建VPN。在MPLS VPN模型中,網絡由骨干網與用戶各Site組成,一個VPN對應一組Site的集合。邊界網關協議的多協議擴展(Multiprotocol Extensions for Border Private Network,MP-BGP)用來在骨干網絡中傳遞VPN路由信息。MPLS用來將VPN業務從一個VPN站點轉發至另一個站點。MPLS網絡標簽轉發處理流程如圖4所示。

圖4 MPLS網絡標簽轉發處理流程

MPLS VPN的主要技術優勢:配置簡單、應用靈活以及可擴展性強;具有路由信息隔離、地址空間隔離、核心網絡隱藏及防標簽欺騙等安全特性;支持服務質量(Quality of Service,QoS)和流量工程,便于實現數據、語音及視頻的統一承載;能夠和路由反射器、GRE以及IPSec等技術聯合使用,適應多種多樣的應用場景。它的主要技術缺陷在于本身無法提供數據加密服務[1]。

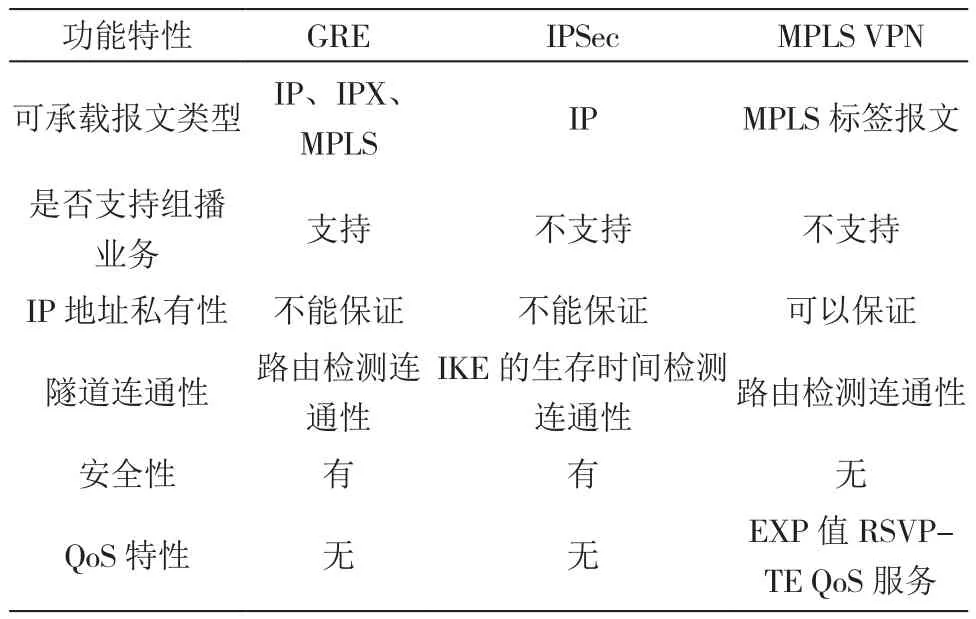

2.3 VPN技術選擇

對比幾種VPN技術,GRE和IPSec VPN均需要不同的隧道源和目標,需要在出口路由器配置多個環回口充當隧道源和目標,配置不夠靈活。此外,IPSec VPN中需要兩端協商的參數較多,一端配置錯誤會導致兩端通信失敗。MPLS VPN配置靈活,擴展性強,非常適于構建主干鏈路網絡。IPSec VPN具有較強的安全性,但企業各業務網已購買相應安全設備加密數據,因此安全性不必作為VPN技術選定的重要條件。企業網中有組播數據傳輸,因此選定MPLS VPN+GRE的技術實現網絡融合。各隧道技術特點如表1所示[2]。

表1 隧道技術特點比較表

2.4 路由協議

為實現三網合一傳輸,需將企業安全保障網和生產運行網路由器上聯口接入辦公OA網路由器,通過專用MPLS VPN通道進入辦公OA網,3網數據經運營商網絡傳輸至企業分部,最終接入對應網系。

3網所涉及設備為企業辦公OA網、安全保障網以及生產運行網路由器,局域網和廣域網全部采用OSPF路由協議。第一,各網系匯聚交換機和路由器之間啟用OSPF動態路由協議;第二,3網路由器之間啟用OSPF動態路由協議,處于同一OSPF域中,路由優先級默認;第三,3網路由器OSPF進程中宣告各自內網網段;第四,辦公OA網路由器OSPF進程中引入BGP路由。

2.5 廣域網路由配置

所涉及設備為辦公OA網兩端路由器和中間節點路由器。各路由器啟用動態OSPF路由協議實現鏈路互通,兩端辦公OA網路由器啟用BGP路由協議形成內部BGP協議(Internal Border Gateway Protocol,IBGP)鄰居關系。第一,企業兩端辦公OA網路由器之間啟用動態OSPF路由協議。各路由器均位于OSPF骨干區域中,默認路由優先級。第二,由于MPLS VPN技術依托BGP路由協議方能實現,企業辦公OA網兩端路由器需啟用BGP路由協議。處于同一AS中,互為IBGP鄰居關系,AS號為100,其余路由器不啟用BGP路由協議。第三,廣域網路由器OSPF進程中宣告各自內網網段。第四,兩端辦公OA網路由器使用loopback地址建立IBGP鄰居,需在OSPF進程中宣告各自的loopback地址。

3 服務質量保證策略

為提供最佳的服務質量,保證各網系部署的服務質量,采用優先級劃分、用戶接入端口流量監管、優先級隊列調度以及廣域網出口限速等技術手段,優先保證高優先級信息的正常傳輸。

3.1 業務優先級劃分

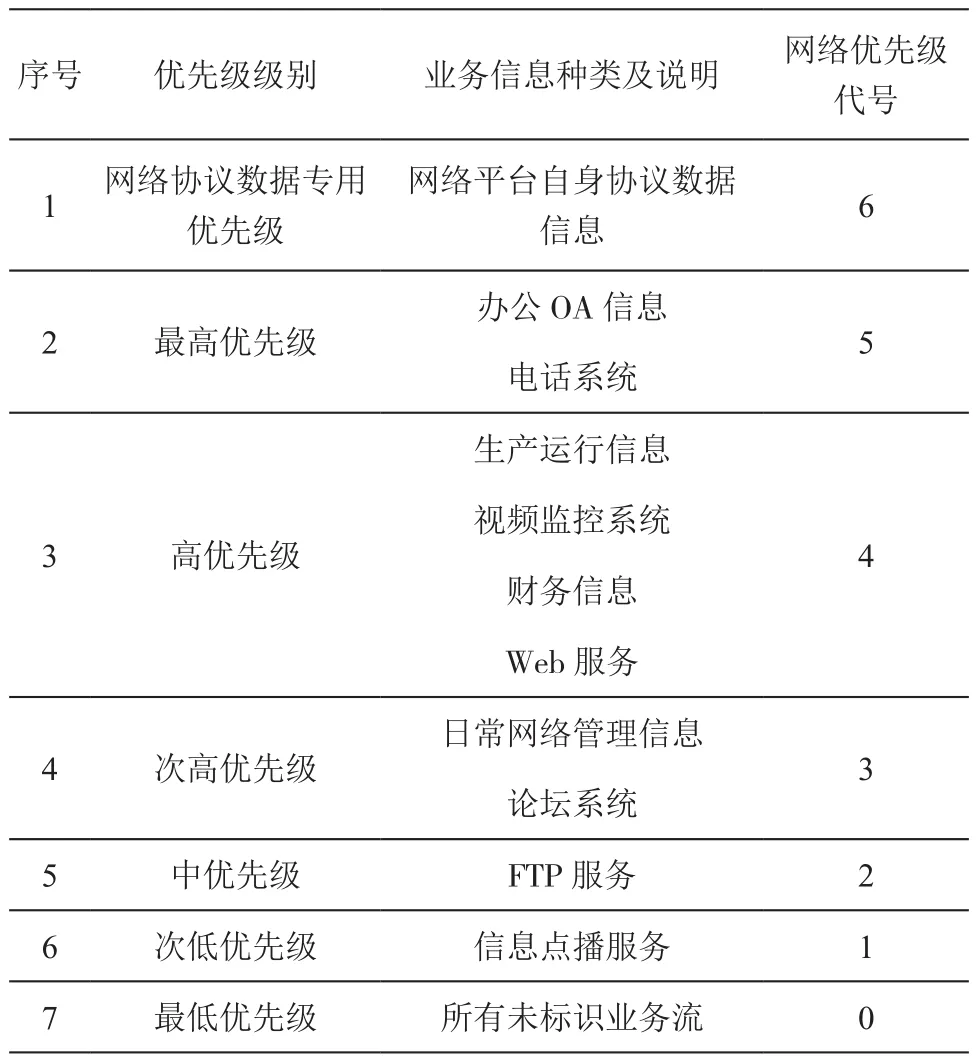

對于需經廣域網實時傳輸的數據流,在業務接入端口處采用4元組(源IP地址、目的IP地址、目的端口號以及傳輸協議),根據業務的重要性和優先級劃分業務流。優先級劃分規則見表2。

表2 業務優先級劃分規則

3.2 用戶接入流量監管

在業務流分類的基礎上,在用戶接入端口部署流量監管(Commit Access Rate,CAR)策略,采用單速單桶模式,即峰值信息速率(Peak Information Rate,PIR)與承諾信息速率(Committed Information Rate,CIR)設置為相等。初始令牌桶容量為1 s信息平均流入字節數。對于超出PIR的流量,標記為紅色和黃色,監管行為設置為丟棄。流量監管速率設置規則:實時數據信息速率小于1 024 b/s的按照1 024 b/s限速;信息速率高于1 024 kb/s的,根據實際速率按照1 024 kb/s的整數倍限速;對于非實時數據不限速。

3.3 優先級隊列調度

第一,在各網系業務數據交換設備接入端口啟用優先級信任機制。第二,在各網系核心及路由器出口啟用優先級隊列調度(Priority Queuing,PQ),實現不同業務的優先級排隊,確保高優先級的業務流優先傳輸。第三,在辦公OA網路由器出口啟用加權隊列調度。

3.4 網系間優先級劃分

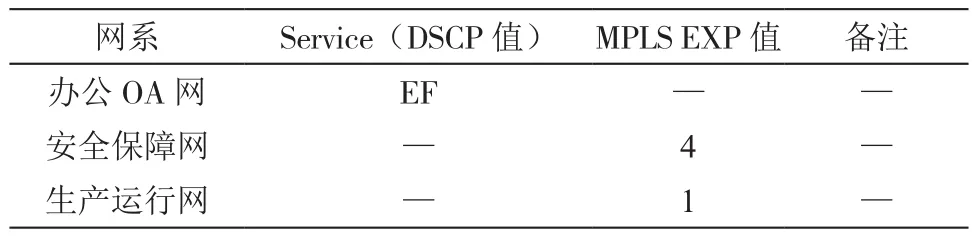

各網系之間采用MPLS DiffServ流分類方案,使用MPLS報文首部的Exp字段來承載DiffServ信息。EXP可通過承載在LSP中的IP數據包的DSCP或IP Preference映射配置,也可手動配置,映射關系如表3所示。

表3 優先級映射關系表

采用Pipe模式,在MPLS域入節點為MPLS外層標簽的EXP字段重新賦值。從MPLS入節點到出節點,各VPN業務數據均按照網系規劃優先級進行QoS調度,直到業務數據出MPLS域后,根據原來攜帶的COS值轉發。各網系MPLS EXP值及DSCP值如表4所示。

表4 網系優先級參數設置表

4 地址規劃

安全保障網及生產運行網路由器上聯均采用29位掩碼,路由器下聯至終端設備均采用24位掩碼。辦公OA網接入交換機上聯至路由均采用29位掩碼,接入交換機下聯至終端設備均采用24位掩碼。安全保障網及生產運行網GRE Tunnle接口地址采用192.168.100.0/24和192.168.200.0/24網段,新增IP報頭的源地址和目的IP地址分別采用CE上聯口地址。網絡地址規劃如表5所示。

表5 網絡地址規劃

5 網絡遷移調整策略

企業現有的傳輸模式中3網分別通過3個路由器獨立傳輸業務。為實現三網合一傳輸,將安全保障網、生產運行網路由器出口調整連接至辦公OA網路由器,使辦公OA網路由器出口接入運營商網絡。各子網內部設備連接關系無須調整。

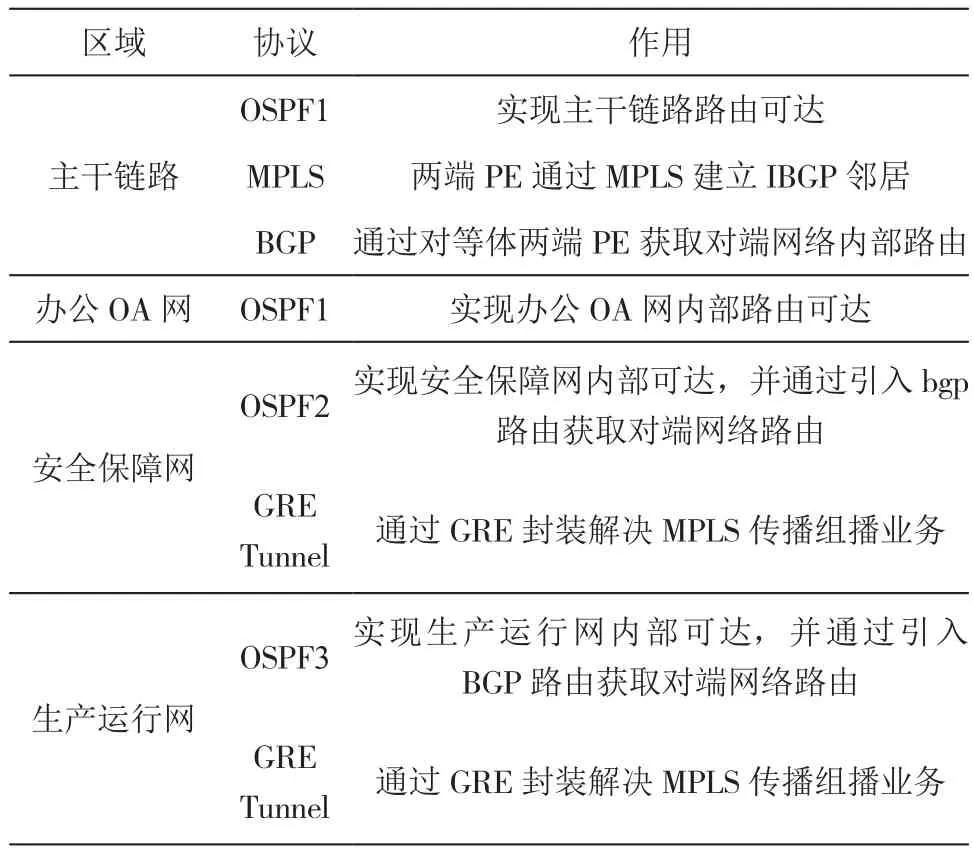

AS100為MPLS VPN主干網絡搭載在辦公OA網鏈路上,通過運行OSPF實現主干網絡IGP路由可達。運營商路由器為P設備,兩端辦公OA網路由器為PE設備,安全保障和生產運行網路由器為CE設備,各業務網內部相互獨立。為保證各業務網數據獨立傳輸,安全保障網和生產運行網數據以MP BGP路由通過辦公OA網主干鏈路傳輸。主干鏈路兩端路由器運行BGP協議,建立IBGP鄰居,在BGP中引入業務網內部OSPF路由。所有域內IGP路由均采用OSPF路由。除主干鏈路運行多區域外,企業內部均運行單區域,并引入BGP路由。通過以上配置可實現各業務網通過辦公OA網主干鏈路獨立傳輸。各區域運行的網絡協議如表6所示[3]。

表6 各區域運行網絡協議一覽

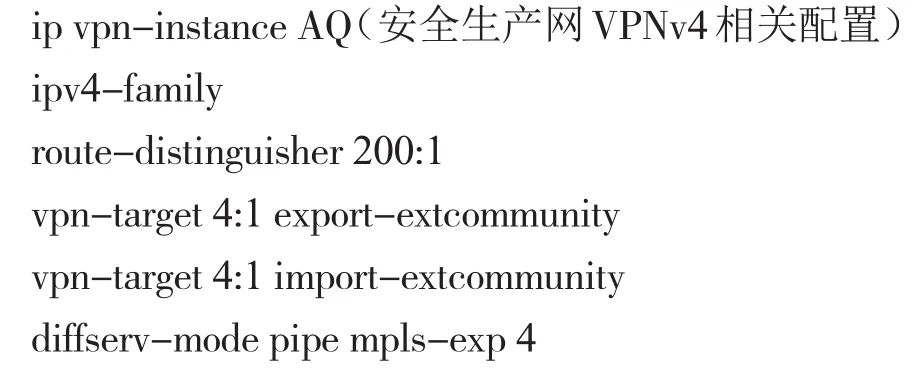

AS100作為MPLS骨干網,總公司辦公OA網ER和分公司辦公OA網ER為P設備,中間運營商設備為P設備,總公司和分公司的安全保障網ER和生產運行網ER為CE設備。為保證業務數據傳遞的安全性,業務網段以VPNv4路由穿越運營商網絡進行互通。

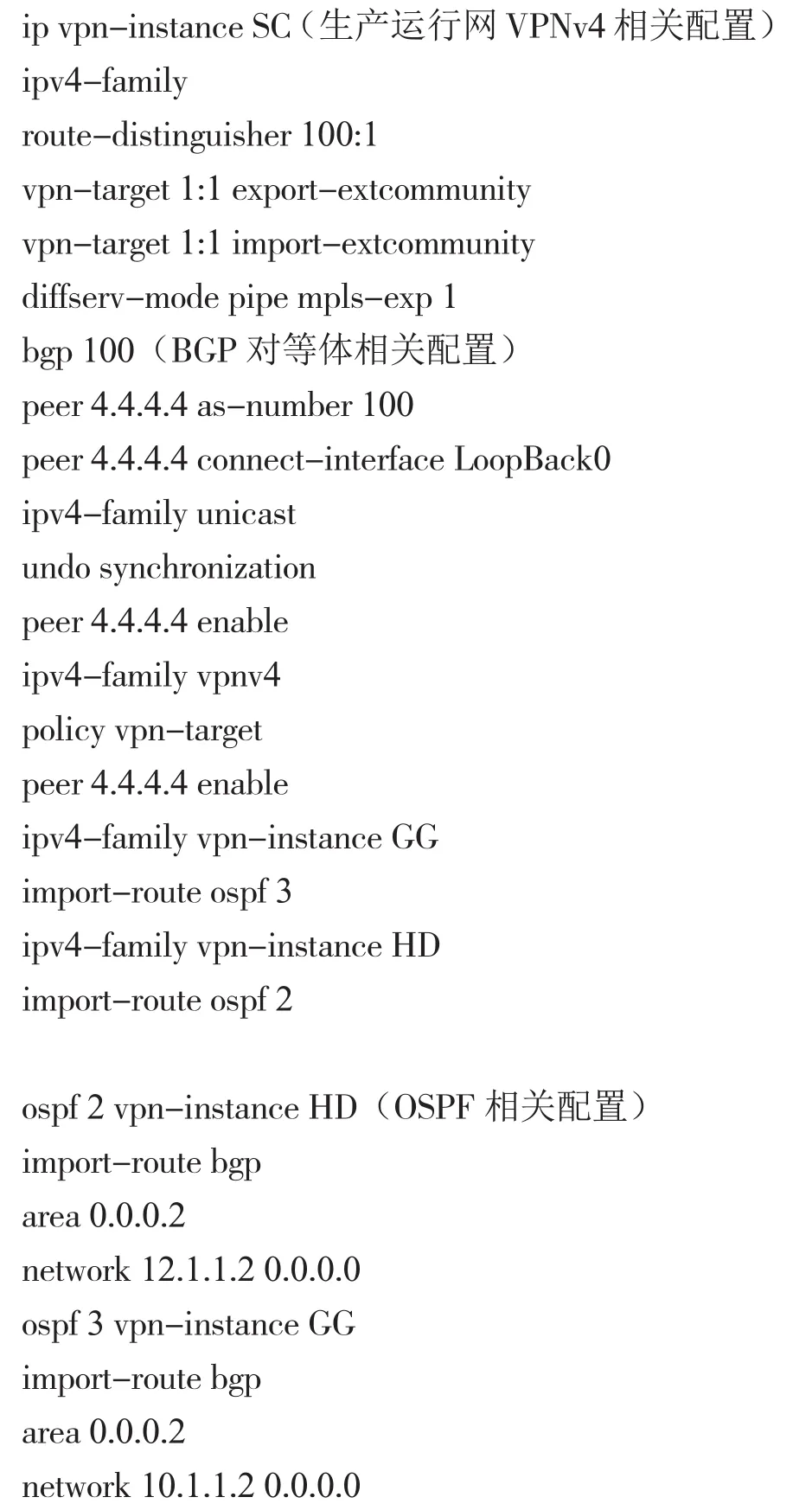

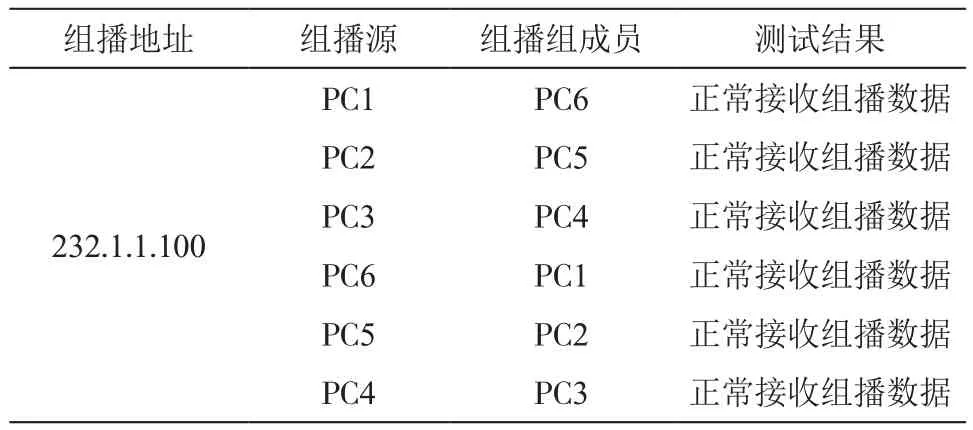

以辦公OA網P設備為例,相關配置為

完成兩端配置后可在兩端PE設備上通過對等體學到對端子網的路由,總公司PE設備VPNv4路由如圖5所示。

圖5 總公司PE設備VPNv4路由

查看IP路由表,均沒有到對端子網的IP路由,說明實現了單播隔離功能[4]。

在整個網絡單播業務傳輸配置完成后,配置組播業務。辦公OA網的組播業務傳輸基于OSPF路由,在主干鏈路的路由器和交換機接口使能PIM SM完成組播業務傳輸。

由于MPLS VPN不支持組播業務,安全保障網和生產運行網使用GRE隧道封裝,以滿足組播業務的傳輸。在對應業務網的路由器CE上創建tunnel接口,將接口協議設置為GRE,以核心出口作為source地址,以對端核心出口地址為destination地址,并在tunnel接口中使能PIM SM協議,通過GRE封裝完成組播業務的傳輸。

為實現組播業務,通過tunnel隧道傳輸,在組播接收端的交換機中寫入RPF靜態路由,使得下一跳接口為tunnel接口,即

ip rpf-route-static X.X.X.X 26 Tunnel 0/0/0

以安全保障為例,在CE設備查看組播路由表,組播數據均通過GRE隧道進行傳輸。安全保障網CE設備組播路由表如圖6所示[5]。

圖6 安全保障網CE設備組播路由表

6 安全設計

采用MPLS VPN+GRE技術,使得不同的業務網通過不同的VPN隧道實現不同業務網的隔離。數據傳輸時,VPN隧道封裝源目的地址。在運營商網絡傳輸時,無法通過IP地址區分業務類型。企業各業務網已有相應安全產品加密數據,可充分保障安全性[6]。

7 效果預估

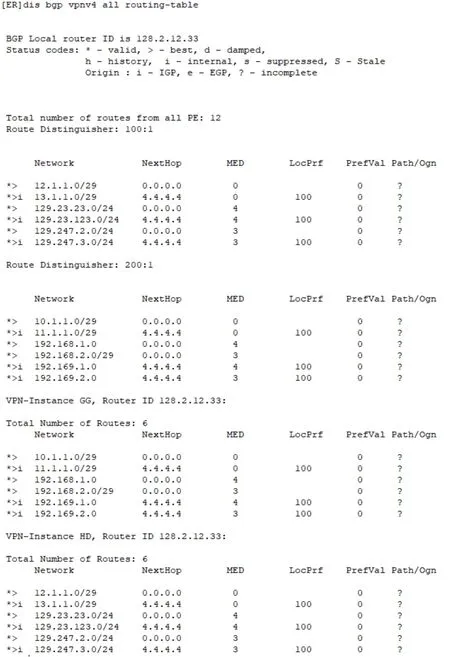

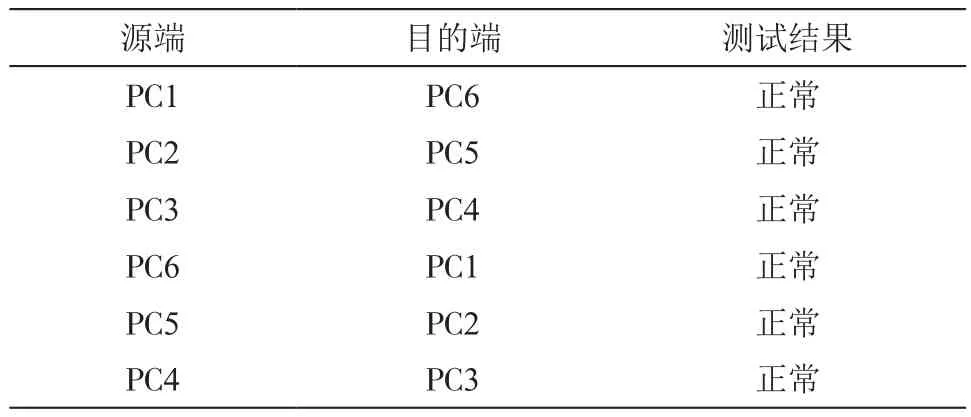

經過ENSP仿真驗證,企業間安全保障網和生產運行網以辦公OA網為承載,采用VPN技術構建企業信息傳輸鏈路,實現了同網數據互通,3網之間路由和數據均不能互通。企業間安全保障網和生產運行網單播數據直接通過MPLS VPN傳輸至對端。組播數據先在CE端封裝GRE(新增IP報頭的源地址和目的IP地址分別為CE上聯口地址),封裝完成后通過MPLS VPN傳輸至對端,同時通過QoS區分各業務。單播及組播業務測試見表7和表8。檢查業務網路由表,不存在到達其他網系的路由,驗證了3網的隔離性。

表7 單播業務驗證測試表

表8 單播業務驗證測試表

8 結 論

針對企業組網中高效和高安全等技術需求,提出一種基于BGP MPLS VPN企業跨域組網設計方案,并在eNSP模擬環境中仿真,在企業內網及骨干網設備上部署OSPF、BGP以及MPLS VPN等多種復雜協議。圍繞業務數據跨域傳遞過程,配置和分析BGP對等體建立、VPN實例創建、MPLS標簽分發與交換以及VPNv4業務數據跨域傳輸等內容。結果表明,方案為私網路由分配標簽,建立VPNv4業務傳輸隧道,為業務數據傳遞提供安全保障,增加VPN實例可以靈活擴展企業增值業務,滿足企業網絡建設中安全、靈活以及高效等性能需求[7]。