5G核心網專網部署模式研究

鄧 羽

(中國移動通信集團廣東有限公司,廣東 廣州 510000)

0 引言

2020年疫情暴發以來, 5G專網應用需求與日俱增。5G專網主要應用于企業普通接入應用場景,如移動辦公、高速上網等;移動邊緣網園區場景,比如監控、人臉識別,遠程操控/智能理貨、人臉識別/安全帽識別; 泛媒體云網協同場景,如XR/云游戲、場館直播;場景多人游戲對戰、賽事直播多視角回看等;工業/企業生產場景,如工業視覺、工業控制、智能電網等;實時缺陷檢測、吊車/產線遠程控制、電網差動保護;廣域萬物智聯場景,如輔助駕駛/自動駕駛、車載通信/信息娛樂[1-3]。

隨著5G專網應用的爆發式增長,5G核心網作為網絡與業務的結合點,如何選擇5G核心網專網建設模式,才能更好地支撐業務,同時節省投資?已經成為行業用戶和運營商的一個難題。

1 5G核心網專網部署模式分析

1.1 部署模式

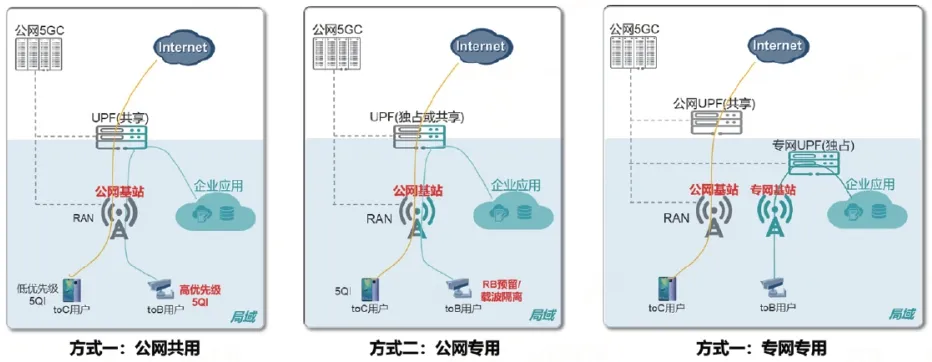

5G核心網采用NFV、云計算等新技術,具備控制與承載分離的特征。控制面采用服務化架構,以虛擬化為實現方式,實現彈性擴縮容和網絡切片功能。用戶面功能通過(UPF)下沉和業務應用虛擬化,實現邊緣計算[4]。5G核心網專網基于無線使用方式, 有三種建設模式,分別為公網共用模式、公網專用模式和專網專用模式。三種部署模式如圖1所示。

圖1 5G專網部署模式

方式一為公網共用模式,即無線基站共享,通過5QI區分業務優先級。核心網5GC控制面共享,用戶面UPF共享。承載網采用全部共享。主要典型行業為教育、醫療、政務等行業。

方式二為公網專用模式,即無線基站共享,通過專用RB/載波實現資源硬隔離。核心網5GC控制面共享,用戶面UPF獨占(下沉到客戶園區)或共享。承載網采用共享+FlexE隔離。主要典型行業為電力(變電站)、鋼鐵、煤礦、3C制造。

方式三為專網專用模式,即無線基站專用,實現設備硬隔離。核心網5GC控制面共享或專用,用戶面UPF專網專用下沉到客戶園區。承載網采用共享+FlexE隔離。主要典型行業為軍工、科研單位等。

1.2 專網應用場景

1.2.1 業務隔離(切片+DNN)

(1)DNN隔離場景。DNN隔離:無線、傳輸共用資源,核心網按照DNN分配獨立IP地址段,與企業服務器構建獨立VPN通道。

圖2 DNN隔離場景

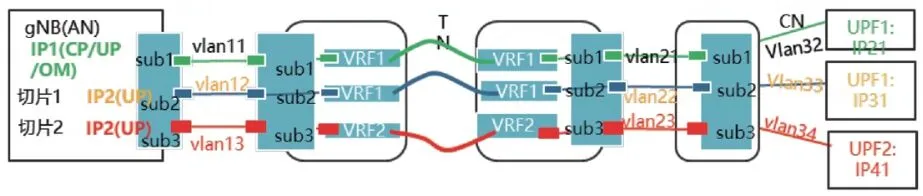

(2)切片隔離場景。按照切片進行端到端物理資源隔離(無線RB資源預留、傳輸時隙vLAN子接口隔離、UPF租戶隔離)。

RAN基于切片打VLAN標簽,傳輸網基于VLAN標簽走不同的,VPN傳輸,UPF基于切片配置,不同的N3接口和VLAN標簽,UPF基于切片配置不同的N6接口(初期通過切片與DNN一一對應解決N6隔離)。

圖3 切片隔離技術

1.2.2 本地業務保障

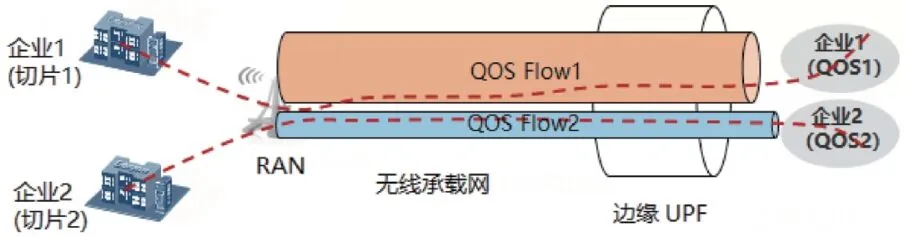

無線、承載、UPF簽約端到端QOS,保障多企業、多業務間不同QOS帶寬。同時UPF下沉地市, 貼近企業,提供本地業務QOS保障。

圖4 QOS保障場景

1.2.3 QOS加速

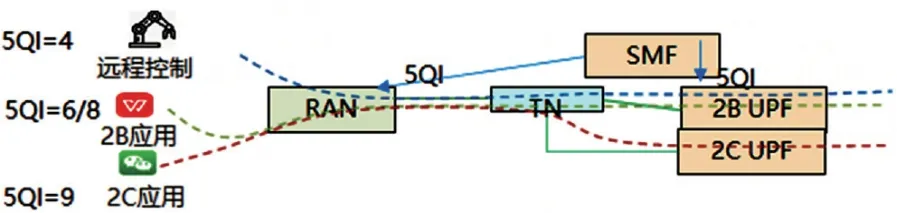

基于5QI通過設置空口調度優先級,為客戶提供差異化服務,主要通過調度優先級,比如

5QI#4>5QI#6>5QI#8>5QI#9。

圖5 QOS加速場景

2 專網發展建議

2.1 專網建設“三目標”和“四步法”

以業務為牽引,在進行5G專網建設時,要做到三個目標和四步法,同時提前做好網絡邊緣云規劃和建設,支撐全業務目標達成。

5G專網建設要堅持“三個目標”:一是公網專用,要發揮成本優勢,業務黏性;二是分層轉發,做到簡化配置,網隨云動;三是人物融合,做到切片技術、網分業融。

同時在專網建設中要按照“四步法”來實施:一是從物網到人網,物網打底,人網按需支撐2B和2C 業務;二是從省會到地市,要按需逐步在地市部署2C共享UPF;三是從合設到分設,地市2C共享UPF 和大網UPF安需分裂;四是從連接到計算,省會及地市部署計算資源,支撐企業業務上云。

5G專網UPF部署時,建議從三個方面進行考慮:第一,公網專用,2B UPF盡快下沉到地市,引導行業用戶連接上公網。第二,2C專線UPF按需部署,在保證業務需求的基礎上,簡化大網數據配置,地市部署計算節點,服務2B及2C用戶,逐步切入行業用戶生產系統。第三,隨著切片技術及終端產業鏈成熟,逐步引入URSP技術,實現對不同應用的差異化服務。

2.2 5G核心網專網建設中的安全挑戰和建議

5G核心網專網面臨的安全挑戰主要有如下幾點:

一是園區場景的安全挑戰:園區場景UPF設備不由企業控制和管理,園區企業希望非法用戶不進園區;二是網絡層的安全挑戰:網絡協議接口增多, 攻擊面增大;MEC部署到企業園區,信任關系變化;三是網元層的安全挑戰:第三方APP軟件安全能力參差不齊,APP容易成為安全重災區;APP受攻擊后可能攻擊MEC;四是NFVI層的安全挑戰:MEC基于NFV,引入虛擬化(VM、容器)資源共享安全風險;五是硬件層的安全挑戰:邊緣部署場景存在物理入侵的安全隱患。

針對安全挑戰,相應的安全建議主要如下:

(1)數據本地終結,分流安全可靠。在應用層安全考慮,是通過APP應用層自行加密傳輸。物理組網安全:UPF和本地網絡及APP之間采用防火墻安全隔離。ULC分流規則檢測:檢查本地分流規則與IP/FQDN一致性,確保無本地數據分流到大網。UPF和接口流量統計核查,N3/N6/N9接口流量統計核查確保N9無多發報文,保障數據不出大網。

(2)外置防火墻進行網絡隔離,防攻擊,構筑安全防護邊界。標準接口防護:N3/N6/N9標準接口可選使用IPSec隧道保護數據完整性和機密性。外置防火墻隔離:通過防火墻確保跨域訪問安全, 跨域攻擊可檢測和防御。

(3)打造高可靠電信級硬件,保障設備穩定運行。通道透明、數據不存儲,UPF網元無IMSI/ MSISDN等用戶標識信息;UPF實時上報核心網計費信息本地不存儲。物理端口安全,本地維護端口接入需認證和授權。物理保護,保護機房安全、新增機柜門鎖。

3 結束語

5G專網產業的發展才剛剛起步,需要有決心有創新能力的廠商和運營商持續投入,以滿足行業業務需求。在這個過程中,首先,連接能力需要不斷迭代演進,以滿足企業差異化體驗、確定性連接、高可用與高安全需求。其次,連接能力需要持續增強,要對標行業公有云,提升一云多異構算力,從而提供豐富的資源發放和管理能力。最后,在行業解決方案創新方面,行業需做到從eMBB到URLLC 高價值場景逐步孵化。