基于SD-WAN構(gòu)建SASE模型思路淺析

李長連,馬季春,藺 旋(中訊郵電咨詢設(shè)計院有限公司,北京 100048)

0 前言

在2019年下半年,Gartner提出了一項新的技術(shù)安全訪問服務(wù)邊緣(SASE——Secure Access Service Edge)。Gartner 對SASE 的定義為:SASE 是一種基于實體的身份、實時上下文、企業(yè)安全/合規(guī)策略,以及在整個會話中持續(xù)評估風(fēng)險/信任的服務(wù)。實體的身份可與人員、人員組(分支辦公室)、設(shè)備、應(yīng)用、服務(wù)、物聯(lián)網(wǎng)系統(tǒng)或邊緣計算場地相關(guān)聯(lián)[1]。

SASE 模型是滿足云計算和分布式辦公需求的網(wǎng)絡(luò)安全訪問模型,是對傳統(tǒng)企業(yè)網(wǎng)絡(luò)架構(gòu)的升級優(yōu)化,得到了業(yè)界的廣泛認同,很多廠商都在推進相關(guān)研究與方案落地,但目前還沒有形成業(yè)內(nèi)公認的標(biāo)準(zhǔn)架構(gòu)。本文主要探討如何基于現(xiàn)有SD-WAN 體系構(gòu)建符合SASE模型的新型架構(gòu)。

1 SASE理論體系與特征分析

1.1 理論體系

在傳統(tǒng)的企業(yè)網(wǎng)絡(luò)中,數(shù)據(jù)中心是訪問的焦點。Gartner 認為,隨著企業(yè)向軟件即服務(wù)(SaaS)、云服務(wù)和邊緣計算平臺的過渡,企業(yè)數(shù)據(jù)中心實際上只是一個分支[2]。移動化辦公是企業(yè)信息化辦公的大勢所趨,辦公所涉及的信息數(shù)據(jù),使用的計算終端,正在逐漸走出企業(yè)的傳統(tǒng)邊界,企業(yè)安全也正面臨著全新的挑戰(zhàn)。企業(yè)IT 資產(chǎn)不再集中于數(shù)據(jù)中心,而是分布于公有云、私有云、邊緣云、數(shù)據(jù)中心等多種環(huán)境,需支持內(nèi)網(wǎng)、固定互聯(lián)網(wǎng)、移動互聯(lián)網(wǎng)、物聯(lián)網(wǎng)等多種訪問方式,網(wǎng)絡(luò)訪問模型日趨復(fù)雜,傳統(tǒng)的邊界安全訪問模型不再適用,安全訪問服務(wù)邊緣(SASE)應(yīng)運而生。

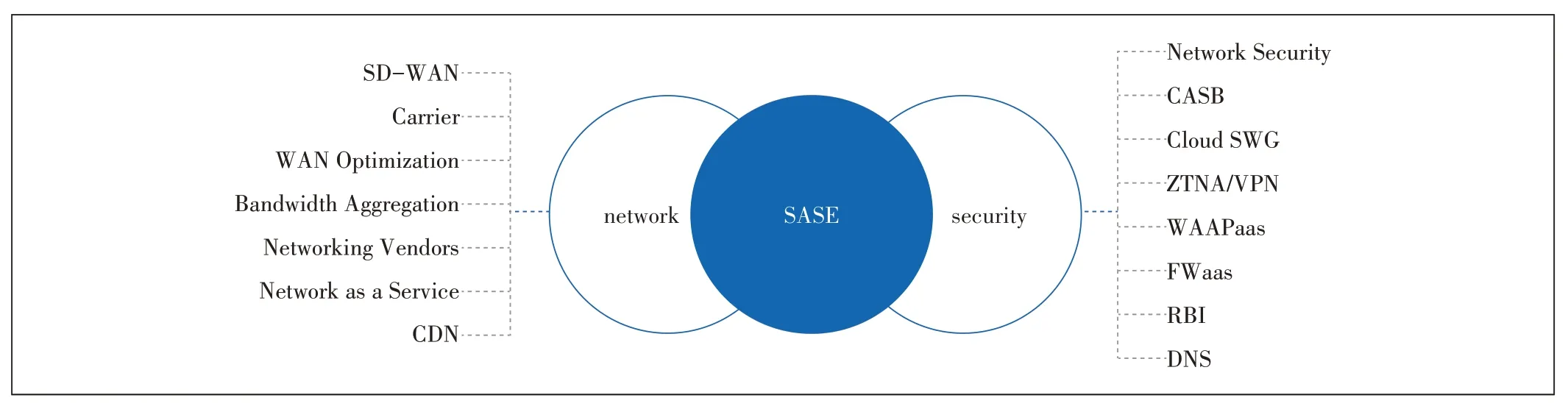

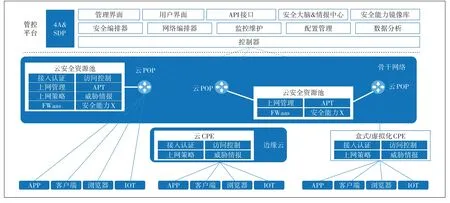

如圖1 所示,SASE 將先前分散的網(wǎng)絡(luò)和安全服務(wù)融合在一起,將本地用戶、移動用戶以及IoT 設(shè)備和云資源,整合為統(tǒng)一的服務(wù)。

圖1 SASE理論體系圖

SASE 的WAN端依賴于SD-WAN 提供商、運營商、內(nèi)容交付網(wǎng)絡(luò)、網(wǎng)絡(luò)即服務(wù)提供商、帶寬聚合器和網(wǎng)絡(luò)設(shè)備供應(yīng)商提供的功能。

安全方面依靠云訪問安全代理、云安全Web 網(wǎng)關(guān)、零信任網(wǎng)絡(luò)訪問、防火墻即服務(wù)、Web API 保護即服務(wù)、DNS和遠程瀏覽器隔離。

1.2 特征分析

SASE 有4 個主要特征:身份驅(qū)動、云原生、支持所有邊緣、廣域分布。

身份驅(qū)動:由用戶和資源身份,而不是IP 地址,決定網(wǎng)絡(luò)互連體驗和訪問權(quán)限級別。服務(wù)質(zhì)量、路由選擇、應(yīng)用的風(fēng)險安全控制,所有這些都由與每個網(wǎng)絡(luò)連接相關(guān)聯(lián)的身份所驅(qū)動。

云原生:SASE 架構(gòu)利用云的幾個主要特性,包括彈性伸縮、自適應(yīng)、自恢復(fù)和自維護,降低客戶成本開銷,快速方便地適應(yīng)新興業(yè)務(wù)需求,而且隨處可用。

支持所有邊緣:SASE 為所有公司資源創(chuàng)建了一個網(wǎng)絡(luò),覆蓋了數(shù)據(jù)中心、分公司、云資源和移動用戶。

廣域分布:為確保網(wǎng)絡(luò)和安全功能隨處可用,并向邊緣交付盡可能好的體驗,SASE 云服務(wù)必須廣域分布。

2 SASE模型設(shè)計思路

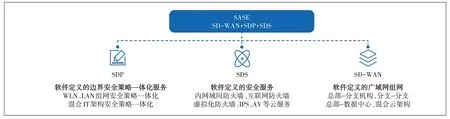

通過對SASE 理論模型以及特征的分析,可以看出SASE 是SD-WAN、云計算、虛擬化等技術(shù)與安全功能的融合,可以由軟件定義廣域網(wǎng)SD-WAN、軟件定義邊界SDP 與軟件定義安全服務(wù)SD-SEC 技術(shù)融合來實現(xiàn)。圖2給出了SASE模型設(shè)計圖。

圖2 SASE模型設(shè)計圖

2.1 核心組件分析

2.1.1 SD-WAN

SD-WAN 全稱為軟件定義廣域網(wǎng),是將SDN 技術(shù)應(yīng)用到廣域網(wǎng)場景中所形成的一種服務(wù)[3]。它通過虛擬化技術(shù)、應(yīng)用級的策略、自動化網(wǎng)絡(luò)連接及可管理的邊緣CPE 設(shè)備實現(xiàn)廣域地理范圍的企業(yè)網(wǎng)絡(luò)、數(shù)據(jù)中心、互聯(lián)網(wǎng)應(yīng)用及云服務(wù)連接。SD-WAN 主要由SD-WAN 控制器、POP 點和CPE 組成[4],其技術(shù)架構(gòu)如圖3所示。

圖3 SD-WAN技術(shù)架構(gòu)圖

2.1.2 SDP

零信任代表了新一代的網(wǎng)絡(luò)安全防護理念,它的關(guān)鍵在于打破默認的“信任”,即“持續(xù)驗證,永不信任”。默認不信任企業(yè)網(wǎng)絡(luò)內(nèi)外的任何人、設(shè)備和系統(tǒng),基于身份認證和授權(quán)重新構(gòu)建訪問控制的信任基礎(chǔ),從而確保身份可信、設(shè)備可信、應(yīng)用可信和鏈路可信。

2007 年美國國防信息系統(tǒng)局提出了一個創(chuàng)新的加密安全解決方案——SDP 軟件定義邊界,后來被云安全聯(lián)盟采納,并于2015 年被Google 公司落地成BeyondCorp 項目,SDP 是目前最好的實現(xiàn)零信任理念的技術(shù)架構(gòu)之一。

SDP 也被稱為“黑云”(Black Cloud),是基于策略創(chuàng)建安全邊界,用于將服務(wù)與不安全的網(wǎng)絡(luò)隔離開。SDP 要求在獲得對受保護服務(wù)器的網(wǎng)絡(luò)訪問之前,先對端點進行身份驗證和授權(quán),然后在請求系統(tǒng)和應(yīng)用程序之間實時創(chuàng)建加密連接。SDP將用戶的數(shù)據(jù)和基礎(chǔ)設(shè)施等關(guān)鍵IT 資產(chǎn)隱藏在用戶自己的黑云里,這些關(guān)鍵IT 資產(chǎn)對外是不可見的。如果黑客無法知道目標(biāo)在何方,那么攻擊將無法進行[5]。

如圖4 所示,SDP 包括SDP 客戶端、SDP 控制器、SDP 安全網(wǎng)關(guān)以及5 個安全保護組件(單數(shù)據(jù)包授權(quán)、Mutual TLS、設(shè)備校驗、動態(tài)防火墻、應(yīng)用綁定)。

圖4 SDP技術(shù)架構(gòu)圖

2.1.3 SDS

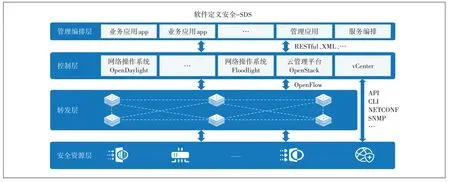

軟件定義安全(SDS——Software Defined Security)是從軟件定義網(wǎng)絡(luò)(SDN)引申而來,原理是將物理及虛擬的網(wǎng)絡(luò)安全設(shè)備與其接入模式、部署方式、實現(xiàn)功能進行了解耦,底層抽象為安全資源池里的資源,頂層統(tǒng)一通過軟件編程的方式進行智能化、自動化的業(yè)務(wù)編排和管理,以完成相應(yīng)的安全功能,從而實現(xiàn)一種靈活的安全防護(見圖5)。

圖5 SDS技術(shù)架構(gòu)圖

2.2 SASE架構(gòu)設(shè)計

本文所提出的SASE 架構(gòu)的創(chuàng)新設(shè)計思路主要有:

a)底層協(xié)議替換:傳統(tǒng)SD-WAN 一般使用IP-Sec技術(shù)構(gòu)建長連接、固定的通信隧道,而SASE 模型關(guān)注的是客戶安全接入具體應(yīng)用,一旦客戶訪問應(yīng)用結(jié)束就需要立刻關(guān)閉,因此TLS 連接是更好的加密隧道選擇。

b)全面云化:不同于傳統(tǒng)SD-WAN與安全資源池以盒式設(shè)備為主,本文所提出的SASE 架構(gòu),除了某些場景下客戶要求硬件CPE 之外,所有CPE、POP、安全資源池均采用云化部署方式,實現(xiàn)能力靈活控制與資源彈性供給。

c)全面擁抱零信任:SDP 的設(shè)計理念在本架構(gòu)得到全面應(yīng)用,采用SPA(單包授權(quán)認證)、MTLS(雙向認證)、動態(tài)防火墻、設(shè)備驗證和應(yīng)用綁定共五重防御機制,實時采集分析所有用戶行為,根據(jù)用戶行為實時計算并更新信任度模型數(shù)值,以此為基礎(chǔ)動態(tài)調(diào)整用戶應(yīng)用訪問權(quán)限。

根據(jù)以上的設(shè)計思路,SASE 架構(gòu)包括管控平臺、云化POP、CPE 和客戶端4 個層次,設(shè)計架構(gòu)如圖6 所示。主要包括:

圖6 SASE架構(gòu)設(shè)計圖

a)SASE 管控平臺:相比傳統(tǒng)SD-WAN 控制器,增加了用于實現(xiàn)客戶零信任認證與授權(quán)的SDP&4A功能模塊,控制器需要同時實現(xiàn)對POP、CPE、云安全資源池、云CPE 內(nèi)所部署各類安全能力的統(tǒng)一命令控制,由安全編排器、網(wǎng)絡(luò)編排器分別實現(xiàn)網(wǎng)絡(luò)安全、網(wǎng)絡(luò)路由的業(yè)務(wù)編排,2 個編排器之間實現(xiàn)控制協(xié)同,安全大腦和威脅情報中心實現(xiàn)對全網(wǎng)威脅情報的搜集整理與輸出賦能,并對SASE 中各安全能力實時監(jiān)測防護所產(chǎn)生的數(shù)據(jù)進行處理,生成威脅情報與安全態(tài)勢感知。

b)云POP 與云安全資源池:部署在邊緣云或者骨干網(wǎng)節(jié)點,通過云POP 的加密隧道構(gòu)建一張高質(zhì)量虛擬化骨干專網(wǎng),為了實現(xiàn)對多客戶的高質(zhì)量網(wǎng)絡(luò)支撐,云POP 點部署范圍應(yīng)盡量實現(xiàn)廣域分布,云POP具備智能選路、流量聚合、流量加解密等功能,并采用虛擬機或者容器化部署方式,以支持彈性伸縮;云安全資源池和云POP 部署在云內(nèi)同一個VPC 內(nèi),可共享底層流量處理引擎以加速性能,資源池內(nèi)部署防火墻、WAF、APT、IPS、上網(wǎng)行為管理等各類云安全能力,由上層控制器統(tǒng)一實現(xiàn)對云安全能力與客戶的資源匹配、安全策略配置、安全能力順序編排、安全能力啟停、客戶流量牽引與回注等操作。

c)云CPE/盒式CPE/虛擬化CPE:部署在邊緣云或者客戶現(xiàn)場,采用何種CPE 部署方式,取決于客戶端訪問形式、客戶側(cè)資源等因素,SASE 雖然強調(diào)了云原生,但硬件CPE 在很多場景下具備部署簡單、網(wǎng)絡(luò)性能強、資源依賴少、易于維護等優(yōu)勢,具有不可替代性。CPE除了具備流量匯聚、加解密等功能,還需要實現(xiàn)零信任認證、訪問控制、上網(wǎng)策略管理、威脅情報同步等安全功能,也可提供防火墻、IPS、上網(wǎng)行為管理等高級安全功能,實現(xiàn)安全能力的下沉與近端處置。

d)客戶端:SASE 支持移動手機APP、電腦客戶端、瀏覽器、SDK 等多種安全接入方式,為實現(xiàn)更安全的接入認證,客戶端應(yīng)具備本地計算環(huán)境的安全掃描與安全信息搜集能力,也可與本地的防病毒等安全軟件實現(xiàn)一體化集成。

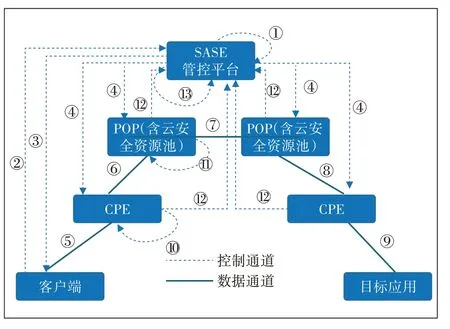

2.3 SASE業(yè)務(wù)流程設(shè)計

如圖7 所示,SASE 架構(gòu)用于客戶內(nèi)網(wǎng)跨廣域訪問、移動辦公訪問、內(nèi)網(wǎng)訪問互聯(lián)網(wǎng)等很多場景,此處僅以客戶跨廣域訪問應(yīng)用為例說明其業(yè)務(wù)流程設(shè)計。

圖7 SASE業(yè)務(wù)流程設(shè)計示意圖

a)SASE 管控平臺建立全局視角的用戶應(yīng)用訪問控制矩陣,建立每個用戶的簽約安全策略、網(wǎng)絡(luò)路由策略與QoS質(zhì)量保證。

b)用戶訪問目標(biāo)應(yīng)用系統(tǒng),在客戶端輸入相應(yīng)的認證信息(用戶名、密碼、手機短信校驗碼等),向SASE控制器發(fā)起SPA 認證請求(包含認證信息以及設(shè)備信息)。

c)SASE 管控平臺對客戶端SPA 認證信息進行驗證,關(guān)聯(lián)用戶應(yīng)用訪問控制矩陣,與客戶端建立TLS連接,返回授權(quán)票據(jù)、第一跳CPE信息。

d)SASE 管控平臺向所有POP 以及CPE 下發(fā)安全控制策略、路由策略與QoS。

e)客戶端攜帶授權(quán)票據(jù)對第一跳CPE 進行SPA敲門認證,CPE對客戶端SPA認證信息進行驗證,建立TLS連接。

f)CPE 根據(jù)路由選擇POP,攜帶授權(quán)票據(jù)對POP進行SPA 敲門認證,POP 對認證信息進行驗證,建立TLS連接。

g)POP 點根據(jù)路由選擇下一跳POP,攜帶授權(quán)票據(jù)對POP 進行SPA 敲門認證,POP 對認證信息進行驗證,建立TLS連接。

h)POP 根據(jù)路由選擇CPE,攜帶授權(quán)票據(jù)對CPE進行SPA 敲門認證,CPE 對認證信息進行驗證,建立TLS連接。

i)CPE根據(jù)路由與目標(biāo)應(yīng)用之間建立TLS連接。

j)用戶流量達到CPE 之后,CPE 加載客戶安全控制策略,對客戶流量進行訪問控制、上網(wǎng)管控等安全操作。

k)用戶流量達到POP 之后,POP 加載用戶簽約安全策略,啟動云安全資源池內(nèi)相應(yīng)安全能力,牽引客戶流量進行監(jiān)測與防護,并進行回注或者下一跳路由。

l)所有的CPE 與POP 實時向SASE 管控平臺上傳安全日志。

m)SASE管控平臺根據(jù)安全日志對用戶行為進行分析,實時調(diào)整用戶安全策略與應(yīng)用訪問控制矩陣。

3 SASE部署方案設(shè)計與驗證

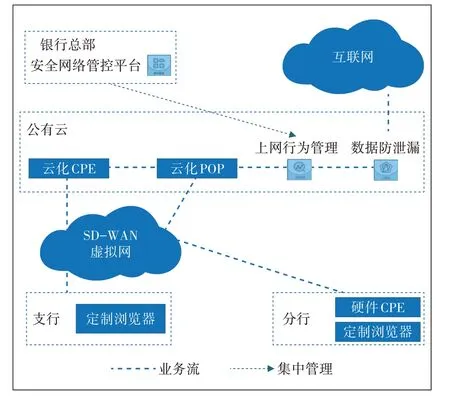

SASE架構(gòu)在實際客戶應(yīng)用場景中,需要根據(jù)客戶需求進行靈活裁剪與針對性部署,本文以某中型股份制銀行為例進行SASE 部署方案設(shè)計與驗證,該銀行在全國范圍內(nèi)擁有數(shù)量眾多的分行與支行,分行與支行均有專線互聯(lián),另一方面,分行與支行均存在互聯(lián)網(wǎng)訪問需求,存在的主要安全問題與需求包括:

a)分行與支行內(nèi)存在大量敏感數(shù)據(jù),需要防止數(shù)據(jù)通過互聯(lián)網(wǎng)泄露。

b)分行與支行均部署了數(shù)量眾多的硬件上網(wǎng)行為管理設(shè)備,每年硬件購置與維護費用高昂,無法快速實現(xiàn)統(tǒng)一的上網(wǎng)策略管理,新需求響應(yīng)慢。

從上網(wǎng)行為集中管控、敏感數(shù)據(jù)統(tǒng)一防護、降低成本、需求彈性擴展、集中維護等多角度考慮,考慮引入本文所設(shè)計的SASE 架構(gòu)(見圖8),主要設(shè)計思路包括:

圖8 SASE部署方案示意圖

a)為了實現(xiàn)零信任認證,要求所有上網(wǎng)終端必須安裝定制瀏覽器,未安裝定制瀏覽器的終端無法上網(wǎng)。

b)關(guān)閉所有分行與支行的互聯(lián)網(wǎng)出口,只保留訪問POP或者云CPE的白名單。

c)由于資源限制,同時為了降低成本,便于后期維護,對于規(guī)模較小、帶寬需求不大的支行/分行采用客戶端直接訪問云CPE 的模式;對于規(guī)模較大、帶寬需求較大的分行可以考慮部署硬件CPE,提升傳輸質(zhì)量并節(jié)省帶寬。

d)選擇主流公有云,在31 個省分的省會區(qū)域公有云節(jié)點上部署云CPE、云POP以及云安全資源池,資源池內(nèi)部署上網(wǎng)行為管理與數(shù)據(jù)防泄漏功能,流量編排順序是先引流到上網(wǎng)行為管理,然后進行數(shù)據(jù)防泄漏檢查,最后出互聯(lián)網(wǎng)。

上述SASE 架構(gòu)方案已在該股份制銀行得到了部署驗證,運行效果如下。

a)分行/支行客戶上網(wǎng)體驗與之前保持一致。

b)銀行整體安全設(shè)備購置、運營與維護成本費用大幅下降。

c)互聯(lián)網(wǎng)與數(shù)據(jù)暴露面得到有效控制,安全管控能力顯著提升。

d)實現(xiàn)集團級安全集中運營與監(jiān)控,可以快速調(diào)整安全策略并響應(yīng)新需求。

4 結(jié)束語

SASE 模型目前已經(jīng)成為國內(nèi)外網(wǎng)絡(luò)安全領(lǐng)域與通信領(lǐng)域的研究熱點,也是云計算、網(wǎng)絡(luò)安全、廣域網(wǎng)通信技術(shù)深度融合的范例,本文創(chuàng)新性地提出了基于SD-WAN、SDS、SDP 構(gòu)建SASE 架構(gòu),采用通信協(xié)議棧融合、零信任、云計算等技術(shù)解決了三者技術(shù)融合的難題,設(shè)計了具體的業(yè)務(wù)處理流程以及部署參考架構(gòu),可以有效地解決客戶的廣域網(wǎng)通信與安全需求。

SASE模型并不是萬能的網(wǎng)絡(luò)安全解決方案,它仍然存在很多技術(shù)難題需要進一步的研究。

a)SASE 模型可以實現(xiàn)網(wǎng)絡(luò)隱身與可信任實體安全訪問,但對可信任實體通過安全網(wǎng)關(guān)之后的操作缺乏監(jiān)控與管理手段,也難以完全避免惡意攻擊者以可信任客戶端為跳板發(fā)起攻擊,因此需要研究SASE 模型與微隔離、態(tài)勢感知、APT監(jiān)測等其他安全手段的技術(shù)融合問題。

b)SASE 模型中云POP 的安全資源池要求用戶提供證書對加密流量進行解密,以實現(xiàn)入侵檢測、上網(wǎng)行為管理等安全操作,會增加資源消耗與網(wǎng)絡(luò)時延,客戶對提供證書也有安全擔(dān)憂,因此加密流量的安全監(jiān)測與防護也是一個重要研究方向。