醫學院校教師備課系統的信息安全性研究*

韓 婷,董 默,宋 欣,劉 暢

(牡丹江醫學院,黑龍江 牡丹江 157011)

0 引 言

信息技術的快速發展和互聯網的廣泛普及,促進了教育信息化的發展,使得越來越多的信息系統開始在教育的各個環節發揮重要作用。備課作為教學中的重要環節,是影響學校教學質量和學生學習效果的關鍵因素,在教學活動中占據著十分重要的地位。信息技術的引入提高了備課效率。目前,很多學校根據自身情況設計了教師備課系統。教師利用該系統可以方便地查找備課資料,與其他教師共享教學資源,開展教學研討,達到了優勢互補和集思廣益的效果。然而,備課系統在給教師教學帶來便利的同時,其信息安全性問題也受到了教師們的廣泛關注。尤其對醫學院校來說,系統中存儲著大量醫學數據或醫學病例,一方面,醫學數據具有嚴謹性和重要性;另一方面,醫學病例很可能涉及患者隱私。一旦這些醫學相關數據被攻擊者惡意篡改或盜取,將給院校教學和患者隱私帶來嚴重影響[1]。信息的存儲安全是提高系統安全性的重要環節。MySQL數據庫是很多中小型系統平臺常用的后臺數據庫,也是教師備課系統常用的數據庫類型之一。但是MySQL數據庫在使用過程中,各種攻擊手段也蜂擁而至。據烏云漏洞平臺統計,騰訊、中關村在線、鏈家等著名平臺近年來均受到不同程度的SQL注入攻擊,造成了一定影響,可見針對MySQL數據庫最主要的就是對SQL注入攻擊進行防御。本文開展醫學院校教師備課系統的信息安全性研究,分析提高系統信息安全的有效措施,重點討論如何提高系統數據庫的安全性,尤其是SQL注入攻擊的防御方法,研究成果可為同類型數據存儲方案的設計提供參考,具有重要的現實意義和研究價值。

1 信息安全存儲設計

為了提高系統的安全性,需要考慮數據的安全存儲問題。因此,在設計醫學院教師備課系統時,為保證信息安全存儲,主要進行了如下設計。

1.1 采用數據加密存儲技術

數據加密是信息安全存儲常用且有效的方式之一。加密數據時,需要綜合考慮數據內容和用戶的使用需求,不同的數據內容需要采用不同的加密方式。若數據內容需要對用戶明文顯示,而數據在存儲時需要以密文的形式進行存儲,則采用AES加密方式進行加密。對登錄口令等極為敏感關鍵的信息,無論對用戶個人還是對其他用戶都應當不以明文顯示。即使用戶本人登錄自己的賬戶也應當無權查看當前的登錄口令,僅能夠通過輸入正確口令后對其進行修改或重置。這類數據可采用MD5加密方式進行加密[2]。此外,部分數據中的內容在存儲后需要管理員利用數據的部分信息對其進行管理,如統計檢索等。這些數據對用戶來說需要全部或部分顯示,而對其他用戶來說不能完全以明文形式顯示,則需要對這些數據的部分內容進行加密,此時采用隱藏處理,即對每組數據中的部分字段或部分內容進行加密或隱藏,使其僅有部分內容以明文形式顯示。

1.2 數據訪問權限控制

控制存儲數據的訪問權限也是保障數據信息安全的重要措施之一。目前,較為常用的數據訪問控制方法包括用戶身份識別技術和訪問權限控制技術。其中,用戶身份識別技術主要通過口令驗證、通行驗證以及特征驗證等技術來確定登錄用戶身份是否合法。訪問權限控制技術主要是對數據的操作行為進行限制,如對保密性較高的數據,其訪問權限控制可到具體的單個指定用戶等。考慮到實際應用情況,本文的備課系統在用戶身份識別方面采用口令驗證的方法;在數據訪問控制方面,通過設定用戶的類別并賦給相應的權限來控制訪問權限;在口令驗證方面,設置有效的登錄口令。簡單的登錄口令極易成為黑客攻擊的突破口,導致數據信息泄露。為此,本備課系統以大小寫字母和特殊符號構成登錄口令,同時要求數據庫管理員定期更改登錄口令。當普通用戶注銷賬戶時,管理員要收回其賬戶權限,而對新增加的用戶分配新的口令和密鑰。

在數據訪問控制方面,賦予不同用戶不同的權限。醫學院教師備課系統的用戶設計為數據庫超級管理員(user_su)、普通管理員(user_ad)和教師用戶(user_ord)3類。其中,數據庫超級管理員具有最高的數據庫操作權限,為其授予權限的語句為grant all on*.* to user_su@’localhost’;普通管理員的權限略小,僅能夠執行建表和修改表等基本操作,為其授予權限的語句為grant select,insert temporary tables,index show view on ptlat.* to user ad@’localhost’;教師用戶是數量最多的用戶類別,具有的權限范圍更小,為其授予權限的語句為 grantselect,update,insert on ptplat.* to user_ord@’localhost’。不同類別的用戶僅能夠在其允許的權限范圍內對數據庫進行操作,沒有其他操作權限。

1.3 數據備份

為了避免數據由于受到自然災害或極端天氣等非人力因素影響,導致數據庫系統崩潰或數據丟失現象的發生,需要定期備份數據。備份時通常將數據備份到不同物理位置的不同機器上。在選擇備份策略時,應當根據完全、增量以及差異等備份特點,以及系統的數據量、所需備份時間、數據恢復時間要求等綜合考慮實施組合設置,既可以節省存儲資源,還可以避免數據恢復時質量下降。本文設計的系統數據設置為每天備份一次所有數據,通過在服務器端設置定時的SQL腳本,將SQL語句導出到bak_my.sql。

1.4 數據庫日志使用

數據庫日志中通常會記錄對數據庫執行的一些修改操作。對MySQL數據庫而言,當對MySQL進行操作時,它的二進制日志會利用DDL和DML兩種語言對操作行為進行記錄,并存放到binlog日志文件中。一旦發生數據丟失或需要回滾到指定時間的數據,可以利用該日志實現恢復[3]。在實際使用時,啟動MySQL日志功能的方式為先打開my.ini文件,再去掉語句log-bin=mysql-bin前的注釋符號,重新啟動數據庫。bin-log的數據格式通常如表1所示。

表1 bin-log基本格式

1.5 數據庫防SQL注入攻擊

MySQL數據庫是目前中小型機構常用的后臺數據庫,也較為廣泛地應用于院校備課系統。如何防止SQL注入攻擊是信息安全技術人員不可回避的問題,也是技術含量較高的數據安全保障措施。針對MySQL數據庫最常見的攻擊方式是SQL注入攻擊[4]。SQL注入利用Web應用的漏洞,通過拼接非法SQL語句攻擊數據庫或服務器,從而獲取或破壞數據。如果應用程序在運行時不對用戶輸入進行檢測和過濾,極容易受到攻擊者的SQL注入攻擊。常見的SQL注入攻擊方式主要有重言式、集合查詢、報錯注入、編碼替換、存儲過程、延時盲注、二階查詢攻擊等。由于攻擊者主要通過拼接違法的字符串來發起SQL注入攻擊,因此目前SQL注入攻擊防御方法大多通過對字符串進行匹配來實現。目前較為流行的字符串匹配算法主要有Aho-Corasick算法(簡稱AC算法)和Wu-Manber算法(簡稱WM算法)。AC算法在實現時主要包括預處理和匹配兩個階段,其中預處理階段主要生成跳轉、失敗和輸出三個函數,跳轉函數根據初始狀態將每個讀入模式串中的字符構建狀態轉移;失敗函數用來確定下一個狀態;輸出函數用于輸出某條路徑上發現的匹配模式。WM算法在預處理階段生成shift、hash和prefix三個函數,分別為后綴跳轉表、索引表和前綴跳轉表。經實驗比較,在相同計算配置下,WM算法執行時間遠小于AC算法,即WM算法的效率較高。本文擬采用的基于模式匹配的SQL注入防御方法是在上述兩種算法的基礎上改進而來,下面將詳細討論如何構建有效的SQL注入攻擊防御模型。

2 SQL注入防御模型構建

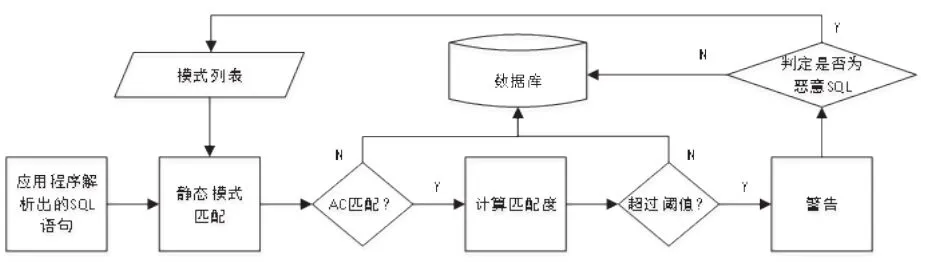

設計有效的SQL注入防御模型是避免數據庫系統受到SQL注入攻擊的有效手段。典型的SQL注入防御模型通常是基于模式匹配對SQL注入攻擊進行防御。基于模式匹配的SQL注入防御模型通常包括靜態階段和動態階段兩個階段。其中,靜態階段的處理過程是先利用靜態匹配算法處理SQL語句,然后將靜態匹配算法生成的新的SQL語句與事先存儲的惡意模式進行匹配。若匹配成功,則認為該SQL語句為惡意語句,對其采用拒絕處理;若匹配結果顯示超過閾值,則進入動態匹配階段,并采用動態方式處理該SQL語句。

動態階段的處理主要由人工操作,將來自靜態處理階段超過閾值報警的SQL語句提交給專業的數據庫管理人員。管理人員根據專業知識對該語句的數據進行判定,如果認為該語句是惡意的,則將新的模式添加到惡意模式列表,用于下一階段的靜態階段處理使用。上述基于模式匹配的SQL注入防御模型的基本處理流程,如圖1所示。從上述介紹可知,基于模式匹配的SQL注入防御模型在實際應用時可能存在以下缺陷:一是針對并發量較高的應用程序,每次交互均進行模式匹配則可能導致較大的時間開銷;二是模式匹配中通常是匹配由特殊符號、表名或字段名構成的模式,模式列表較大,可能會降低匹配效率;三是實際中SQL注入攻擊遠遠小于正常的SQL查詢,對所有的SQL均進行模式匹配可能增加正常查詢的響應時間。為了解決這些問題,本文在應用基于模式匹配的SQL注入防御模型時,將傳統的SQL模式列表庫在拆分和移除屬性值的基礎上,根據語句的特征將其進一步整合,縮減模式列表規模。同時,將良性匹配模式列表由SQL語句更改為MD5串,將惡意匹配中的字符串替換為一種語法結構,且將AC算法改為WM算法。良性匹配模式用來對良性SQL語句進行匹配,若匹配失敗再交由惡意匹配模式進行匹配。

圖1 基于模式匹配的SQL注入防御模型基本流程

3 整型參數的SQL注入防御

在數據庫系統中,整型參數通常作為數據庫的關鍵字段或標識字段使用,往往作為條件查詢語句where中的條件使用。目前,常見的整型參數注入攻擊主要有select域值注入攻擊、pos隱藏域注入攻擊和get明文顯示導致的注入攻擊3類。若整型參數以明文方式顯示,容易發生SQL注入攻擊。攻擊者可以通過窮舉的方式獲得整型參數的管理數據,或者利用各種SQL注入語句開展攻擊。傳統應對攻擊手段的方式通常是先對收到的參數類型進行轉換,通過考察轉換后的參數權限與用戶權限是否匹配來決定是否進行下一步的數據展示。這種方式能在一定程度上緩解攻擊,但是其依賴性較強,同時對不同類型的參數都需要事先設置對應的權限信息,導致權限控制復雜度較高,影響數據表的設計效率,且很難合理設置每個參數的權限[5]。為此,本文采用加解密的方式對整型參數SQL注入攻擊進行防御。考慮到在系統前端可見的字符串往往都是加密后的字符串,因此該字符串在后端進行數據交互時先進行解密,待解密完成后決定是否由數據庫正常執行[6]。在加解密時主要采用對稱加密算法,并綜合考慮算法破解難度和算法的執行效率。本文選用AES加密算法進行加密。

為了防止攻擊者偽造加密字符串,本文增加了校驗位,即在采用AES加密算法對數據進行加密前,通過在數據中增加多個校驗位的方式對數據進行重構。解密時,先比對校驗位的值是否為預期值,從而確定該字符串是否被攻擊者偽造。

具體而言,在利用AES進行加密前,將待加密數據進行重構并按照指定的存儲方式進行編碼。重構主要是在待加密數據中增加多個特殊位,將原待加密數據重構為由待加密數據、校驗位1、0、0、待加密數據、校驗位2、尾0等7個部分構成的字符串。其中,兩個0校驗位、兩個特殊值校驗位以及尾0校驗位均勻分布在新形成的字符串中,校驗位1和校驗位2為自定義校驗位,由待加密字符對指定值求余得到,可以避免出現相同校驗值。在解密時可以通過比較這些校驗位防止非法輸入。在存儲方式方面,重構后的第一部分待加密數據采用32bit大端序方式存儲,第二部分待加密數據采用32bit小端序方式存儲,校驗位1為16bit大端序存儲,校驗位2為16bit小端序存儲,0校驗位和尾值校驗采用無符號字符方式存儲。

利用AES進行解密時,首先利用AES對加密數據進行解密得到字符串,將字符串解包為7個部分,如果解包后的各個校驗位的值不是預期值,則表明該數據不是上述加密函數加密的字符串,立即停止對數據庫的后續操作,否則將解密后得到的整數傳遞給應用程序。

4 結 語

醫學院教師備課系統中存儲了較多的敏感數據,且數據不容隨意修改或刪除,因此對信息安全提出了較高的要求。本文對如何提高系統的信息安全性進行了研究和分析,從采用數據加密存儲技術、數據訪問權限控制、數據備份、數據庫日志使用以及數據庫防SQL注入攻擊等方面對信息安全存儲進行詳細設計。其中,重點對如何防御SQL注入攻擊開展了研究,給出了基于模式匹配的SQL注入防御模型,該模型對正常的系統時延影響較小,能夠解決傳統防御模型在效率和安全方面不易平衡的問題,同時利用對稱加密算法,給出了整型參數的SQL注入防御的安全性設計,為整型參數SQL注入防御提供了一種新的思路。盡管本文給出了系統數據信息安全防護方法,且目前該領域很多學者也取得了一些優秀成果,但是隨著用戶需求的多樣化和網絡技術、數據庫技術的進一步發展,未來必然會出現更多新型的信息安全威脅方法或攻擊手段,因此需要投入更多的人力和物力開展相關的研究。