一種面向車聯網通信的條件隱私保護認證協議

吳甜甜,楊亞芳,趙運磊

(復旦大學 計算機科學技術學院,上海 200433)

0 概述

隨著經濟的發展,全球的汽車保有量呈逐漸增長趨勢。車聯網(Internet of Vehicles,IoV)的產業化[1]和普及對于構建和諧的汽車社會具有重要意義[2],但車聯網通信中的隱私泄露問題[3]嚴重阻礙了其應用落地[4]。車輛在行駛過程中需要定期生成安全信息發送給其他車輛或設備,附近的車輛可以根據收到的交通信息及時做出反應以避免交通混亂,如交通擁堵、交通事故等。在這種情況下,如果惡意車輛篡改他人發送的消息、冒充其他車輛發送信息或是故意發送虛假信息,都會造成嚴重的交通事故甚至人員傷亡[5]。對此,許多研究者設計了面向車聯網V2X(Vehicle to Everything)安全通信的條件隱私保護認證協議。然而,現有協議大多只考慮車輛的可認證性而忽略了用戶的可認證性,不能適用于單車多用戶或單用戶多車的應用場景,并且在發生糾紛時只能追溯到車輛的真實身份,不能追溯到用戶的真實身份。

本文提出一種面向車聯網安全通信的條件隱私保護認證協議。該協議根據用戶身份信息和車輛身份信息生成車與用戶綁定的生物密鑰,適用于單車多用戶或單用戶多車的場景。同時,協議支持車輛及用戶的條件隱私保護,即消息認證時不暴露車輛和用戶的身份信息,在特定情況下可追溯到用戶和車輛。此外,協議中消息批量驗證的功能也可滿足車聯網低延時通信的要求。

1 相關研究

許多研究者提出了不同的面向車聯網V2X的隱私保護認證方案,其中一部分方案是基于公鑰基礎設施(Public Key Infrastructure,PKI)設計的,如IEEE 1609.2中PKI 被標準化,用于V2X 的安全應用。在傳統基于PKI 的密碼體制中,由證書機構(Certification Authority,CA)為用戶頒發證書,通信雙方可以通過消息的數字簽名來保證消息來源的可靠性。在文獻[6]提出的方案中,車輛會在一定的時間間隔內向CA 請求短期假名。為減少與CA 的通信開銷,文獻[7]提出了車輛自我生成假名的機制。文獻[8]提出一種假名變更策略,避免了同一假名使用時間過長而被跟蹤的問題。文獻[9]提出的MixGroup 隱私保護方案通過使用假名交互策略和集成群組簽名機制構造擴展的假名更改區域,允許該區域內的車輛連續交換其假名,更大程度上保護了車輛的位置隱私。盡管PKI 針對車聯網可以提供認證性和不可否認性等安全特性,但存在一些不足,其中最重要的是證書管理帶來的巨大通信和計算開銷。文獻[10]通過改進現有的車輛PKI 并引入布隆過濾器壓縮證書撤銷列表,在保證隱私的前提下提出了有效的假名撤銷方案。

此外,對稱加密方案也被廣泛應用于V2X 通信。相比于PKI,使用MAC 碼進行消息認證的對稱密碼具有更高的計算效率和更低的通信負載,因而更為高效。文獻[11]首次提出了基于對稱密碼的車聯網認證協議,而在文獻[12]提出的協議中,車輛在沒有中央授權的情況下保留用于認證的隨機密鑰集,以便在零信任策略下保護用戶的隱私。文獻[13-14]提出了雙重認證和密鑰托管技術,一方面利用雙重認證機制提供更高的安全性,防止未授權的車輛進入到網絡中,另一方面利用雙重認證的群組密碼管理機制有效地將群組密鑰分發給所有成員。文獻[15]提出一種基于對稱密碼的輕量級認證協議,使用存儲在防篡改設備中的哈希鏈,通過不斷更新密鑰種子實現了系統密鑰的更新。然而,基于對稱密碼的認證協議因存在密鑰管理問題而易受攻擊,并且會導致通信和存儲的開銷,同時此類協議缺乏不可否認性,無法為每輛車都提供認證。

除上述兩類方案外,許多基于身份的方案也被相繼提出。在基于身份基簽名(Identity-Based Signature,IBS)的方案中,節點的身份被作為公鑰,基于身份生成的私鑰被用于對消息進行簽名,從而避免為公鑰分配證書,省去了繁重的證書管理工作。文獻[16]設計一種基于橢圓曲線密碼的身份基簽名,并將其應用在V2X 通信中。文獻[17]提出的方案能夠支持批量驗證,文獻[18-19]提出的方案則在效率上取得了提高。文獻[20]提出一種不需要任何限制的身份認證協議,其不依賴于任何路側單元(Road Side Unit,RSU)、假名和防篡改設備,可實現車輛間的相互認證。文獻[21]提出一種結合PKI 和身份基的混合條件隱私保護認證協議。在該協議中,基于身份的簽名避免了證書撤銷列表的檢查和復雜的雙線性配對操作。同時,可信任第三方可以通過撤銷唯一的長期證書為車輛撤銷身份。

此外,一些無證書簽名方案也被應用到車聯網環境中。文獻[22]提出一種名為CLMA 的無證書匿名認證機制。該機制基于環上容錯學習問題和支持口令認證的密鑰交換技術,在車輛通過路側單元訪問車輛云服務時,能夠提供相互認證功能。文獻[23]提出一種基于Schnorr 的隱式證書認證方案SCMS,其將驗證簽名者公鑰有效性和驗證簽名的過程相結合,相比于現有基于公鑰的方案進一步提高了V2X 通信的效率。文獻[24]提出一種名為SE-CLASA 的基于無證書的認證協議。該協議不依賴于完全受信任的第三方,且簽名方案支持聚合,能夠抵抗信息注入攻擊。

傳統場景假設一輛車僅供一個合法用戶使用,在用戶登錄車輛之前并不對用戶的身份進行認證,存在安全隱患,而實際中存在單車多用戶或單用戶多車的場景。單車多用戶場景指的是同一輛車可能需要被不同的用戶駕駛;單用戶多車場景指的是同一個用戶可能擁有多輛車的使用權。此時,需要在用戶登錄車輛前對用戶身份的合法性進行驗證,只有具有權限的合法用戶才能登錄車輛并拒絕非法用戶。目前大部分方案由于不具備用戶可認證性,因此并不適用于單車多用戶或單用戶多車的場景。

傳統方案將車輛行駛通信時的車和用戶看作一個整體,當發生糾紛時僅可追溯到發送消息的車輛而不能確定消息的來源用戶。例如,在單車多用戶場景中,某用戶駕駛車輛超速行駛,交通監管部門需要對駕駛車輛的用戶進行處罰,此時,該用戶可能會否認駕駛過該車輛或聲稱是其他用戶駕駛從而逃避處罰。因此,在確定消息來源時,不僅需要追溯發送該消息的車輛的真實身份,而且還需要追溯發送該消息的用戶的真實身份。

2 背景知識

2.1 雙線性映射

設G1、G2和GT為大素數p階的乘法循環群,g1和g2分別是G1和G2中的元素。雙線性映射e:G1×G2→GT具有以下特點:

1)雙線性:對任意的g1?G1,g2?G2,?a,b?,e(,)=e(g1,g2)ab。

2)非退化性:令g1和g2分別 是G1和G2的生成元,e(,)≠1。

3)可計算性:對所有的g1?G1和g2?G2,e(g1,g2)都是可以高效計算的。

2.2 橢圓曲線離散對數問題

橢圓曲線離散對數問題(Elliptic Curve Discrete Logarithm Problem,ECDLP)描述如下:令G為有限域上的橢圓曲線群,P為G的生成元,給定橢圓曲線中的元素P,Q?G,對于任意概率多項式時間的算法,計算未知的a,使得Q=aP。

2.3 哈希函數

輸入任意長度的消息x,哈希函數h可以輸出一個短的、定長的比特串y作為其消息摘要。如果一個哈希函數滿足以下3 個性質,則稱該哈希函數是安全的:

1)單向性:對任意輸入x,計算h(x)是容易的;對給定y,計算x使得y=h-1(x)是困難的。

2)弱抗碰撞性:給定x1,計算出x2且x1≠x2使得h(x1)=h(x2)是困難的。

3)強抗碰撞性:找到一組x1≠x2使得h(x1)=h(x2)是困難的。

2.4 生物信息

生物信息即生物特征,每個人都具有獨特的生物特征,分為身體特征和行為特征兩種。身體特征是與生俱來的先天特征,主要包括指紋、虹膜、面容、聲紋等;行為特征是后天形成的具有個人特色的行為和習慣,主要包括簽名、語音等。可以用于身份驗證的生物特征應具有以下特點:

1)普遍性:每個人都擁有該生物特征。

2)唯一性:每個人的該生物特征都是唯一的。

3)不易變性:該生物特征很難發生變化。

4)可采集性:在現有技術下,該生物特征容易采集并儲存。

5)安全性:該生物特征很難被偽造。

在車聯網環境中,可使用生物特征對用戶進行身份驗證,通過生物特征識別技術將生物傳感器獲取到的生物信息轉換為可直接計算的數據。車聯網中的生物信息主要被用于注冊階段和用戶認證階段。注冊階段利用傳感器收集用戶的生物信息,將其轉換為計算機可識別的信息并進行存儲;用戶認證階段利用傳感器收集用戶生物信息并與數據庫中存儲的信息進行比對,從而驗證用戶的合法性。

3 系統模型和安全模型

3.1 系統模型

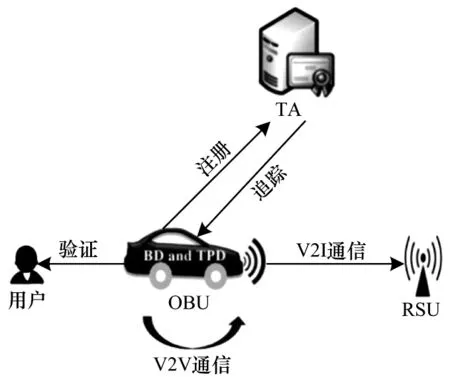

如圖1 所示,本文協議中包含4 種實體,即用戶、車載單元(On-Board Uint,OBU)、路側單元(RSU)和可信任第三方(Trusted Authority,TA)。

圖1 系統模型Fig.1 System model

1)用戶是車輛的駕駛員,協議使用用戶的生物信息代表其身份信息。在單車多用戶或單用戶多車場景中,同一用戶可能擁有多輛汽車,同一車輛可能由多個用戶使用。

2)OBU 包括生物設備(Biometric Device,BD)和防篡改設備(Tamper Proof Device,TPD)。BD 用于存儲生物信息;TPD 用于存儲密碼材料。現有技術可保證TPD 不可篡改且不可通過暴力手段獲取其中信息。所有聯網汽車均安裝電子單元OBU。

3)RSU 為路側單元,可以與RSU 轄區內的車輛進行通信。

4)TA 為完全可信任的第三方認證機構,擁有無限的計算資源和存儲空間。

V2X 通信主要包括V2V(Vehicle to Vehicle)通信和V2I(Vehicle to Infrastructure)通信兩類。V2V通信是指車輛與車輛之間的通信;V2I 通信是指車輛與RSU 之間的通信。

3.2 設計目標

一個安全的面向車聯網通信的條件隱私保護認證協議應滿足以下要求:

1)匿名性:在通信過程中,除TA 以外的任何人不能獲得車輛的真實身份信息。

2)不可偽造性:任意攻擊者不能偽造出合法的簽名。

3)強可追溯性:在發生糾紛時,TA 不僅可以追溯到發送信息的車輛的真實身份,而且還可以追溯到發送該消息的用戶的真實身份。

4)不可鏈接性:任意車輛不能確認接收的不同信息是否來源于同一車輛。

5)抵御中間人攻擊:攻擊者不能實現中間人攻擊。

3.3 算法定義

本文提出的面向車聯網安全通信的條件隱私保護認證協議由8 個算法組成,具體如下:

1)系統初始化算法Setup。該算法由TA 執行,輸入安全參數λ,輸出系統私鑰和公共參數params。

2)注冊算法Register。該算法由TA 執行,輸入車輛Vi的真實身份RIDi、用戶的身份信息pu和車輛的相關信息Infoi,u,完成車輛和用戶的注冊功能。在此階段,TA 生成車輛和用戶綁定的生物密鑰和初始匿名身份,并為OBU 配置必要的參數。

3)用戶認證算法UserVerify。該算法由車輛的BD 單元執行,輸入未經驗證的用戶身份信息,完成用戶車輛身份認證功能。

4)離線匿名身份生成算法PidGen。該算法由車輛的TPD 單元執行,輸入車輛的初始匿名身份,為車輛生成簽名需要的匿名身份和私鑰

5)消息簽名算法MesSign。該算法由消息的發送方執行,輸入簽名消息Mi,輸出對應消息的簽名。

6)消息驗證算法MesVerify。該算法由消息的接收方執行,輸入(PIDi,Mi,Ts,σi)。輸出一位b。若簽名合法,則b=1,否則b=0,完成對消息的認證。

7)批量驗證算法BatchVerify。該算法由消息的接收方執行,輸入需要驗證的多條消息簽名,輸出一位b。若簽名合法,則b=1,否則b=0,完成對消息的批量驗證。

8)追溯算法Trace。該算法由可信任第三方執行,輸入車輛的匿名身份PIDi,輸出用戶和車輛的真實身份信息。

3.4 安全模型

本文協議的安全性由定義在挑戰者C 和敵手A之間的游戲(Game)進行界定。游戲過程如下:

1)Setup 階段。挑戰者C 輸入安全參數λ,運行Setup 算法生成系統私鑰和公共參數params,并將params 發送給敵手A。

2)Query 階段。敵手A 可以任意詢問以下預言機:

(1)哈希詢問h-Oracle:敵手A 輸入任意數據x,挑戰者C 將對應的h(x)輸出給A。

(2)哈希詢問H-Oracle:敵手A 輸入任意數據x,挑戰者C 將對應的H(x)輸出給A。

(3)簽名詢問Sign-Oracle:敵手A 輸入需要簽名的消息M*,挑戰者C 將生成的簽名消息{PID*,M*,Ts*,σ*}返回給A。

3)Forge 階段。敵手A 輸入M*,輸出偽造的消息簽名{PID*,M*,Ts*,σ*}。

定義敵手贏得游戲當且僅當{PID*,M*,Ts*,σ*}是一個有效的簽名且簽名預言機從未收到過簽名詢問M*。

定義1選擇消息攻擊下存在性不可偽造性

如果敵手A 贏得Game 的概率是可忽略的,那么本文協議中的簽名方案在適應性選擇消息攻擊下是存在性不可偽造的。

4 協議描述

4.1 符號定義

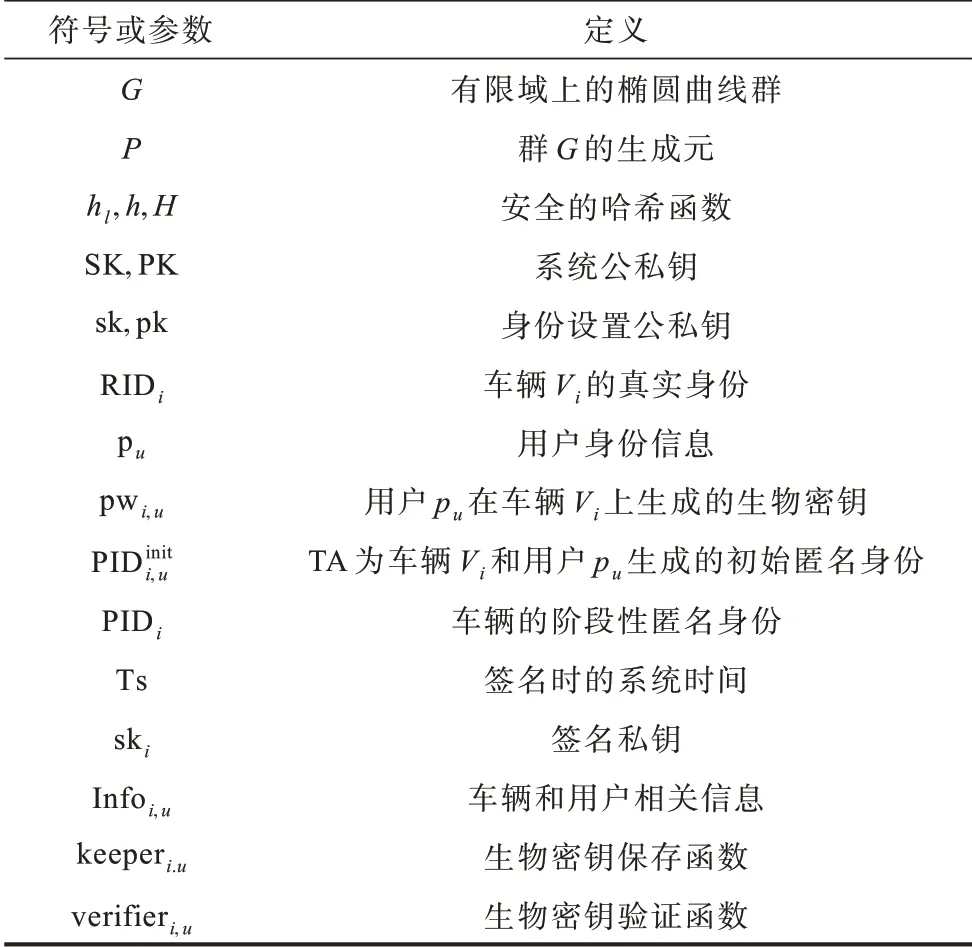

本文協議中的符號和參數定義如表1 所示。

表1 符號和參數定義Table 1 Definition of symbols and parameters

4.2 算法描述

本文協議中的算法描述如下:

1)Setup(1λ)→params

輸入安全參數λ,TA 的具體操作如下:

(1)TA 隨機選取兩個大素數p、q和非平凡的橢圓曲線E:y2=x3+ax+bmodp,其 中a,b?Fp。令G為橢圓曲線E上的所有點和無窮遠點O構成的群,隨機選取群G中階為q的生成元P。

(2)TA 隨機選取x?,s?,設置系統私鑰SK=x和身份設置私鑰sk=s,以及系統公鑰PK=xP和身份設置公鑰pk=sP。

(3)TA 選取安全的抗碰撞哈希函數hl、h、H,函數形式分別為:hl:(0,1)*→(0,1)l,h:G→(0,1)l,H:(0,1)*→。

設置系統公共參數params=(G,p,q,P,PK,pk,hl,h,H)。

2)Register(RIDi,pu,Infoi,u)

TA 完成系統初始化后,車輛和用戶即可注冊。用戶將生物信息錄入車輛傳感器中,生成身份信息pu。注冊時,車輛將(RIDi,pu,Infoi,u)發送給TA,TA對信息的正確性進行驗證后執行以下操作:

(1)計算生物密鑰pwi,u=hl(RIDi⊕pu)。

(2)隨機生成車輛Vi和用戶pu綁定的初始匿名身份。

(3)添加(number,RIDi,pu,pwi,u,,Infoi,u)到維護的注冊信息列表,其中,number 為條目的編號。

(4)分別計算keeperi.u=(RIDi⊕pwi,u)和verifieri,u=hl(pwi,u)。

(5)為BD單元配置參數(pwi,u,keeperi,u,verifieri,u),為TPD單元配置參數

需要登錄車輛的未經驗證的用戶向車輛傳感器輸入生物信息,生成用戶身份,由車輛的BD 單元執行UserVerify 算法驗證用戶的身份合法性。具體操作如下:

(2)查詢是否存在pwi,u=。若不存在,則拒絕;否則根據存儲結果獲取pwi,u所對應的keeperi,u和verifieri,u,繼續下述操作。

該算法由OBU中的TPD執行,輸入UserVerifer()中經過驗證后獲得的初始化匿名身份,離線生成匿名身份和簽名私鑰。具體操作如下:

(1)隨機選取wi?。

(2)計算PIDi=

(3)設置PIDi對應的簽名私鑰ski=wi。

(4)輸出

5)MesSign(Mi,

該算法輸入需要簽名的消息Mi,由TPD 單元執行。具體操作如下:

(1)在上述過程中離線生成的匿名身份和密鑰對中隨機選取一組

(2)計算fi=H(PIDi||Mi||Ts)。

(3)計算σi=ski+fi˙SK modq。

(4)輸出{PIDi,Mi,Ts,σi}并進行廣播。

6)MesVerify(PIDi,Mi,Ts,σi)→b

該算法由接收方完成,對接收信息{PIDi,Mi,Ts,σi}進行驗證,輸出一位b。若b=1,則表示接收消息簽名,若b=0,則表示拒絕消息簽名。具體操作如下:

(1)設當前系統的時間為Tcur,有效時間差為Δ。若|Tcur-Ts|>Δ,則當前消息失效,丟棄;否則繼續下述步驟。

(2)計算fi=H(PIDi||Mi||Ts)。

(3)驗證σi˙P=PIDi,1+fi˙PK 是否成立。若等式成立,輸出b=1,否則輸出b=0。

7)BatchVerify({PID1,M1,Ts1,σ1},{PID2,M2,Ts2,σ2},…,{PIDn,Mn,Tsn,σn})→b

為提高通信效率,車輛在同一時間收到其通信范圍內的多條簽名信息后,使用批量驗證提高驗證的效率。輸入車輛接收到的多條信息{PID1,M1,Ts1,σ1},{PID2,M2,Ts2,σ2},…,{PIDn,Mn,Tsn,σn},輸出一位b。若b=1,則表示接收這些消息簽名,若b=0,則表示拒絕這些消息簽名。具體操作如下:

(1)接收方檢驗所有信息中的時間Tsi是否有效,若無效則拒絕接收該消息,其中,i=1,2,…,n。

(2)隨機選取一組由隨機整數構成的向量c={c1,c2,…,cn},其中,ci?[1,2t],t為一個小整數。

8)Trace(PIDi)→(RIDi,pu)

該算法輸入匿名身份PIDi,實現對真實身份的追溯。具體操作如下:

(1)計算α=sk ˙PIDi,1=s˙PIDi,1。

(3)查詢(number,RIDipu,pwi,u,,Infoi,u),輸出車輛初始化匿名身份對應的車輛真實身份RIDi和用戶真實身份pu。

5 正確性與安全性分析

5.1 計算正確性

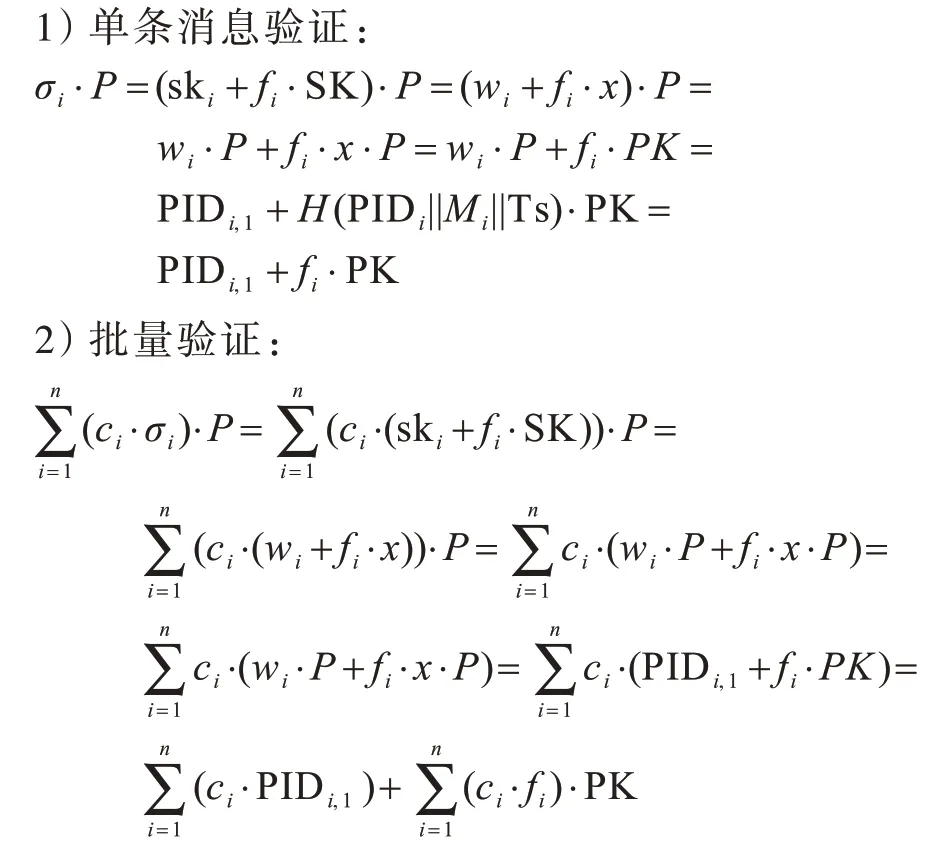

本文協議中的簽名方案滿足計算正確性,其單條消息驗證和批量驗證過程如下:

5.2 安全性證明

對本文協議的安全性從匿名性、不可偽造性、強可追溯性、不可鏈接性和抵御中間人攻擊這5 個方面進行形式化證明。

定理1(匿名性)除了TA,沒有人可以知道發送消息的車輛真實身份。

證明車輛的真實身份RIDi僅在車輛注冊階段通過安全信道發送給TA,只有TA 維護表格(number,RIDi,pu,pwi,u,,Infoi,u)。在此階段,除了車輛和TA 之外,任何第三方均不能獲得車輛的真實身份。車輛在后續消息的簽名驗證過程中使用匿名身份。該匿名身份在注冊階段由TA 為車輛生成,即使攻擊者對簽名消息竊聽,也不能獲取車輛的真實身份RIDi。

定理2(不可偽造性)假設ECDLP 問題是困難的,在隨機預言機模型下,本文方案是適應性選擇消息攻擊下存在性不可偽造的。

證明在隨機預言機模型下,假設存在敵手A能夠在多項式時間t內以不可忽略的概率在游戲中獲勝,則存在算法C 能夠以不可忽略的概率解決ECDLP困難問題。

假設算法C 是一個關于ECDLP 的有效算法,輸入為(P,Q)?G,其中Q=aP且a未知,則C 的目標是計算出a。定義敵手A 可以偽造出本文協議中的消息簽名{PID*,M*,Ts*,σ*},算法C 可以充當游戲的挑戰者,運行敵手A 作為子程序解決ECDLP 困難問題。挑戰者C 和敵手A 之間的游戲交互過程如下:

1)Setup 階段。挑戰者C 設置系統公鑰為PK=Q,任意選取s?,設置sk=s,pk=sP,并將公共參數params 發送給敵手A,params=(G,p,q,P,pk,PK,hl,h,H)。

2)Query 階段。C 建立初始為空的列表Lh和LH。Lh中存儲元組<Γ,τ>,Γ?G,τ?{0,1}l;LH中存儲元組{PIDi,Mi,Ts,βi},βi?。當敵手A 進行詢問時,C 做出對應的回答:

(1)h-Oracle。敵手A 輸入數據Γ時,C 查詢Lh。若存在元組<Γ,τ>,則將τ返回給A;否則,任意選取τ?{0,1}l,存儲<Γ,τ>到列表Lh,并將τ返回給A。

(2)H-Oracle。當敵手A 輸入任意元組{PIDi,Mi,Ts}時,C 查詢LH。若存在元組{PIDi,Mi,Ts,βi},則將βi返回給A;否則,任意選取βi?,存儲{PIDi,Mi,Ts,βi}到列表LH,并將βi返回給A。

(3)Sign-Oracle。敵手A 輸入需要簽名的消息Mi,挑戰者C 任意選取σi,βi?,任意選取PIDi,2?{0,1}l。計算PIDi,1=σi˙P-βi˙PK,將生成的簽名消息{PIDi,Mi,Ts,σi}返回給A。

3)Forge 階段。敵手A 輸入M*,輸出偽造的消息簽名{PID*,M*,Ts*,σ*}。

對于敵手A 而言,可以很容易地驗證σi˙P=PIDi,1+βi˙PK,因此,挑戰者C 模擬的環境與真實的環境是不可區分的。

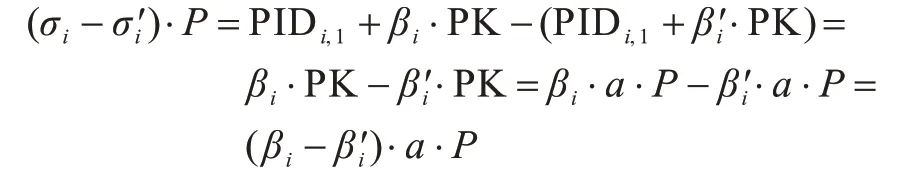

假設敵手以不可忽略的概率ε贏得游戲。根據分叉引理[25],挑戰者C 在相同的預言機詢問下設置H-Oracle下不同的回答,敵手A 可以偽造出2 個不同的合法簽名,分別為{PIDi,Mi,Ts,σi}和{PIDi,Mi,Ts,}。此時,σi˙P=PIDi,1+βi˙PK 和˙P=PIDi,1+˙PK 成立,由此可以得到:

則挑戰者C 可以以不可忽略的概率ε′輸出a=(σi-)·(βi-)-1作為ECDLP 問題的答案,這與假設的ECDLP問題是困難這一前提相矛盾。因此,本文協議中的簽名方案在隨機預言機模型下是適應性選擇消息攻擊下存在性不可偽造的。

定理3(強可追溯性)本文方案允許TA 對車輛和用戶的真實身份進行追蹤。

證明假設系統中存在惡意車輛發送的虛假消息{PIDi,Mi,Ts,σi},此時,TA 可以通過執行算法Trace(PIDi)來獲取車輛和用戶的真實身份信息。因此,本文方案可以實現對車輛和用戶身份的可追溯性。

定理4(不可鏈接性)除了TA,任何人無法通過接收到的多條信息來確定這些信息是否來自同一輛車。

證明假設車輛接收到的多條信息分別為{PID1,M1,Ts1,σ1},{PID2,M2,Ts2,σ2},…,{PIDn,Mn,Tsn,σn},對于其中的任意兩條消息,唯一包含車輛身份信息的部分為PIDi,并且PIDi僅使用1 次。對于任意的PID1和PID2,只有獲取到其對應的才可鏈接到同一車輛。而除了TA 之外,任何人無法獲得執行Trace 需要的私鑰sk。因此,任何人無法通過接收到的多條信息鏈接到同一車輛。

定理5(抵御中間人攻擊)攻擊者無法執行中間人攻擊。

證明對發送方和接收方而言,攻擊者可能作為中間人對消息進行竊聽和篡改。UserVerify 算法能夠保證惡意用戶無法登錄任意的車輛進入到系統中。MesSign 算法能夠保證惡意車輛無法對消息進行篡改,因為對消息的篡改意味著攻擊者必須解決ECDLP 困難問題。因此,本文協議可以抵御中間人攻擊。

6 性能評估

為驗證本文協議的性能優勢,在Intel i5、12 GB內存、Ubuntu 操作系統的實驗環境下,借助GMP(The GNU MP Bignum Library)、PBC(Pairing-Based Cryptography)[26]和RELIC 密碼庫,使用C 語言實現本文協議和一系列基于橢圓曲線的協議及基于雙線性配對的協議,并分別從計算開銷和通信開銷兩方面進行對比。

6.1 計算開銷

對比本文協議與CPAS[16]、JMLO[17]、SASV[18]、CPPA[19]、NEAS[20]和HCPA[21]協議在簽名、單條消息驗證和批量驗證中的計算開銷。這些對比協議都是基于身份的協議。

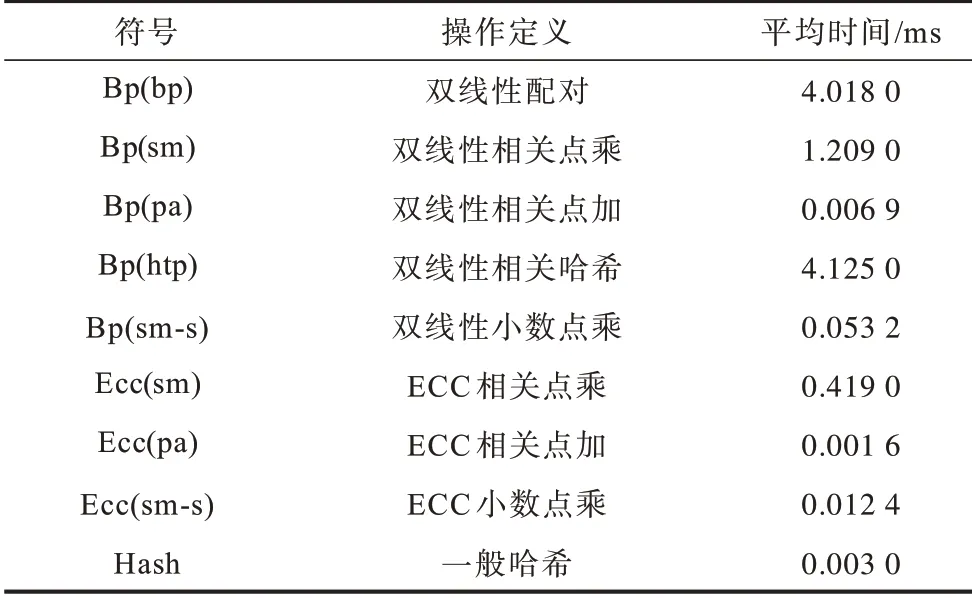

對于雙線性配對的方案,選取雙線性配對e:G1×G1→G2來實現80 bit 的安全等級。G1是階為qˉ的定義在E:y2=x3+xmod上的橢圓曲線加法群,其中為512 bit 的素數為160 bit 的Solinas 素數,且有。對于基于橢圓曲線群設計的方案,為實現80 bit 的安全等級,同樣選取定義在E:y2=x3+ax+bmodp上的橢圓曲線加法群G,其中,P為群G的階為q的生成元,p和q為160 bit 的素數,a,b?。為方便表示,給出各操作的符號定義和平均時間,如表2 所示。

表2 操作定義與平均時間Table 2 Operation definition and average time

對比不同協議進行單條消息簽名驗證時的操作數,如表3 所示。可以看出:在CPAS 協議中,簽名需要執行3 次雙線性配對相關的點乘操作、2次雙線性相關的點加操作和1 次一般的哈希操作,因此,該協議簽名階段的操作數為3Bp(sm)+2Bp(pa)+Hash;在本文協議中,簽名僅需要執行2 次ECC 相關的點乘操作和2次一般的哈希操作,因此,本文協議簽名階段的操作數為2Ecc(sm)+2Hash。同理可得其他協議的操作數。

由表2 和表3 的結果繪制本文協議與其他對比協議的消息簽名驗證計算開銷對比圖,如圖2 所示。可以看出,本文協議簽名驗證階段的計算量小于所有對比協議。

圖2 消息簽名驗證計算開銷對比Fig.2 Comparison of computational cost for message signature and verification

表3 消息簽名驗證操作數對比Table 3 Comparison of number of operations for message signature and verification

每秒執行本文協議和其他協議所得的簽名和驗證消息的數目如表4 所示。可以看出,本文協議相較于其他對比協議在單位時間內可簽名和驗證的消息數量更多,表明其效率更高,這是因為本文協議是基于ECC 設計的,與基于雙線性配對的方案相比更為高效。

表4 消息簽名驗證效率對比Table 4 Comparison of efficiency of message signature and verification

將本文協議與支持批量驗證的基于身份的協議進行對比,如表5 所示,其中,n為批量驗證的消息數目,同時對比批量認證中本文協議與對比協議的時間消耗,如圖3 所示。可以看出,本文方案在批量驗證階段的效率高于其他對比協議。

表5 批量驗證操作數對比Table 5 Comparison of number of operations for batch verification

圖3 批量驗證時間對比Fig.3 Comparison of time for batch verification

6.2 通信開銷

分析本文協議與其他對比協議的通信開銷。由于選取的pˉ和p分別為512 bit和160 bit,因此群G1和群G中的元素分別為128 Byte和40 Byte。此外,一般的哈希函數輸出為20 Byte,時間戳為4 Byte。對各協議中的簽名消息長度進行分析可知:在CPAS方案中,車輛廣播的匿名身份和消息簽名為(AIDi,Ti,Ui,Vi,Wi),AIDi=(AIDi.1,AIDi,2),其中,,Ui,Vi,Wi?G1,Ti為時間戳,因此,CPAS 廣播的長度為128 Byte×5 Byte+4 Byte=644 Byte;而在本文方案中,廣播的身份和簽名部分為{PIDi,Ts,σi},PIDi,1,PIDi,2?G,Ts 為時間戳,σi?,所以,本文方案的通信開銷為40 Byte×2 Byte+20 Byte+4 Byte=104 Byte。其他方案的通信開銷計算同理。

對不同協議的通信負載進行對比,如表6 所示。可以看出,對比協議大多基于雙線性配對來實現,通信負載較高,而本文協議發送單條消息的負載相對較低。

表6 通信開銷對比Table 6 Comparison of communication overhead Byte

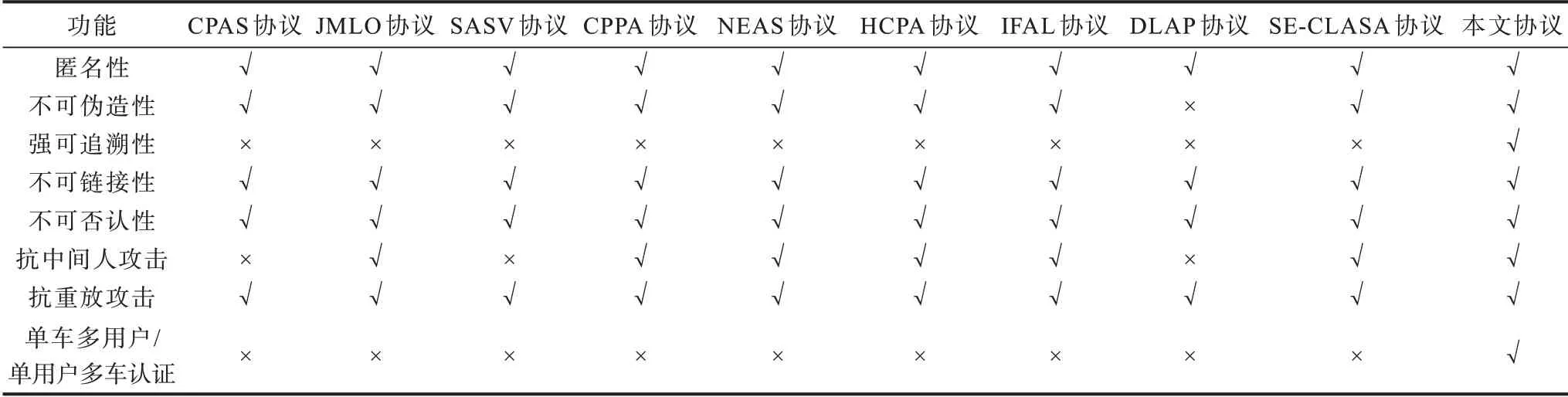

6.3 功能對比

對本文協議與現有協議進行功能對比。除基于身份設計的方案之外,還將本文協議與基于PKI 的協議IFAL[27]、基于對稱密碼的協議DLAP[15]和基于無證書的協議SE-CLASA[24]進行對比,如表7 所示,其中,√表示滿足該性質,×表示不滿足該性質。可以看出,本文協議在滿足匿名性、不可偽造性、強可追溯性、不可鏈接性和抵御中間人攻擊這5 個安全目標的前提下,同時還適用于單車多用戶和單用戶多車的應用場景,并且還可抵御重放攻擊,具備不可否認性。本文協議是表7 所有協議中唯一滿足匿名性、不可偽造性、強可追溯性、不可鏈接性、不可否認性、抵御中間人攻擊、抵御重放攻擊,并且適用于單車多用戶或單用戶多車應用場景的協議。

表7 協議功能對比Table 7 Comparison of protocol function

7 結束語

針對現有V2X 通信認證協議不支持用戶認證的問題,本文提出一種面向車聯網安全通信的條件隱私保護認證協議。該協議適用于單車多用戶和單用戶多車的應用場景,更具實用性。同時協議支持條件隱私保護,通信過程中保護了車輛的真實身份信息,并且允許TA 在特定情況下追溯到車輛的真實身份信息。形式化的安全性分析結果證明了協議的安全性,性能評估結果驗證了協議的高效性。下一步將在本文協議中增加系統密鑰更新和安全身份撤銷功能,使其適用于更多應用場景。