電力工控系統攻擊分類與攻擊樣本庫構建技術

陳 岑,張 錚,常 昊,李鳴巖

(國網河南省電力公司電力科學研究院,河南 鄭州 450052)

0 引 言

電力工控系統具有調控手段靈活、控制邏輯與防御深度結合等特點,面向傳統信息系統的攻擊分類方法在攻擊對象、攻擊技術以及攻擊危害方面無法適用于電力工控系統的攻擊分類[1-8]。因此,結合電力工控系統實際業務和攻擊影響,研究攻擊分類方法是本文的關鍵。

1 研究現狀

目前,攻擊模擬研究主要集中于互聯網攻擊的模擬實現。由于模擬攻擊是系統抗攻擊測試中最基本和最核心的組成部分,因此模擬攻擊部分能否有效地再現網絡攻擊環境是衡量抗攻擊測試結果準確性的重要指標,在一定程度上影響了抗攻擊測試的可信性[9,10]。一般地,攻擊模擬由攻擊腳本庫、攻擊知識庫、攻擊方案生成以及攻擊腳本執行引擎4部分組成[11-14]。按照電力工控系統的系統結構、攻擊所造成的危害以及攻擊技術在攻擊流的體現,對常見的面向電力工控系統的攻擊技術進行分類,以全面掌握對電力工控系統的攻擊機理,為真實模擬電力工控系統的攻擊提供理論基礎。針對每種電力工控系統攻擊技術,從攻擊目標、攻擊特征、攻擊代碼實例和所利用的漏洞等方面來構建攻擊樣本庫[15]。

2 電力工控系統的攻擊分類

目前對傳統網絡攻擊的分類常采用星形多維分類方法,每個維度代表一種分類依據。本文對攻擊的分類將從電力工控業務系統結構出發,力求反映攻擊對電力工控系統造成的實際危害程度,并且配合攻擊仿真驗證平臺構建面向攻擊流程。

2.1 從電力工控系統的系統層面進行分類

電網工控系統主要涉及生產控制大區、具有遠程控制功能的電力監控系統、管理信息大區中用戶側及開放環境下的信息采集監控系統。從電力工控系統的系統層面,將攻擊按照主站、終端、網絡和協議等進行分類。

(1)針對主站的攻擊。目前電力工控系統中數據采集與監視控制(Supervisory Control And Data Acquisition,SCADA)主站大多采用邏輯隔離的方式來對主站和其他系統的通信進行防護,采用前置機來對公網通信信道進行防護。針對主站的攻擊主要包括主站與從站間的中間人攻擊、以前置機為突破口滲透主站的邊界攻擊等。

(2)針對終端的攻擊。目前,電力工控系統中對重要子站及終端配置了具有雙向加密認證能力的安全模塊。對于能被手持設備控制的配電終端,采用嚴格的訪問控制措施。但是仍然有海量終端缺乏必要的本體安全防護措施,使攻擊者能夠以終端為突破口開展滲透攻擊。針對終端的攻擊主要有身份破解、DDOS攻擊、緩存溢出等。

(3)針對網絡的攻擊。目前,電力工控系統采用的通信方式主要包括電力調度數據網、光纖專線、無線專網、無線公網等。在網絡通道防護方面,部署配電加密認證裝置,并采用基于國產商用密碼的算法實現通信鏈路的雙向身份認證和數據加密,保證鏈路通信安全,防止非法入侵。主站服務器與系統前置機之間采用必要的身份認證及數據加密手段,保證數據傳輸的安全性。針對網絡通道的攻擊主要有竊聽、篡改和暴力破解。

(4)針對協議的攻擊。目前在變電、配電環節采用了IEC 60870、IEC 61850、專用協議、TCP/IP協議等來進行網絡傳輸,在用電環節采用376.1/376.2協議來進行通信。當前使用的工控協議在設計時普遍缺乏安全性考慮,針對工控協議的攻擊則主要體現在利用協議未考慮安全的漏洞開展各類隱患利用。

2.2 從對電力工控系統的危害層面進行分類

相較于傳統電網,智能電網的信息安全風險更為明顯,包括以下3個方面。一是在網絡傳輸中生產信息被非法盜取、篡改;二是業務系統完整性、保密性、可用性遭到破壞;三是智能設備、智能表計、智能終端以及用戶終端受到非法冒用、遠程控制和違規操作。按照對電力工控系統攻擊危害層面進行分類,能夠對電力工控系統面臨特定攻擊場景時可能遭受的攻擊有一個全面的預判。分析電力工控系統所面臨的攻擊威脅及危害,具體如下。

(1)偽造控制指令。電力信息系統核心部件被入侵者惡意控制,正常的業務邏輯被篡改,從而對電力生產、傳輸和使用造成巨大的破壞。

(2)獲取超級權限。在攻擊部署階段,入侵者往往需要先獲得超級權限,從而為攻擊指令的執行創造運行條件。

(3)系統數據篡改。電力信息系統中,傳輸和存儲的信息數據是電力信息系統實現自動化管控的基礎,信息被入侵者篡改使得電力調度失衡,導致電力系統產生擁堵。

(4)系統停服。攻擊者主要采用拒絕服務的攻擊方式向電力系統中關鍵部件發送大量的非正常數據包,使得目標部件失去功能,電力系統的完整性遭到破壞。

(5)網絡中斷。不同于系統停服,入侵者雖然無法控制目標設備,也無法使其癱瘓,但是可以通過干擾網絡連接使其無法和其他設備通信。尤其是電力工控系統網絡廣泛使用無線通信方式,為這類攻擊手段提供了應用場景。

(6)敏感信息泄露。智能電網調度信息、配電站配電信息等可以被入侵者用來進一步完成對電網的入侵,是入侵者最關心的信息,同時電網用戶的信息被入侵者竊取也具有巨大的潛在危害。

(7)終端非法接入。智能表計、智能家電、分布式能源設備等多種智能終端大量接入,業務終端數量宏大、類型龐雜,具有信息泄露、非法接入、易被控制的風險。

2.3 從對電力工控系統的攻擊步驟進行分類

對電力工控系統完整的攻擊場景包含了多個攻擊步驟,首先要選擇一個突破點,其次進行滲透并統計到達目的攻擊點可能要迭代的數次,最后執行具體的攻擊操作。在攻擊操作完成后,攻擊者通常會設置后門,以便下次直接進行攻擊,并且清除滲透的痕跡。

(1)攻擊準備。在攻擊準備階段,采用社會工程學的方式獲得用戶帳號和口令,利用USB介質將攻擊武器傳送到內部入侵點等。

(2)入侵滲透。入侵者從外網入侵或從內部的外圍區逐步進入核心區,利用各類緩存溢出、數據庫注入等獲得本地權限,然后經過層層跳板進入核心生產控制區,最終獲得目標設備的控制權限。

(3)攻擊部署。開始正式攻擊前,入侵者進行現場控制,包括權限提升、周邊設備的信息掃描和工具的安裝。

(4)攻擊執行。攻擊操作是攻擊者的根本目的,通常包括信息竊取、數據篡改、設備操控、信息擦除或執行惡意的業務邏輯等。攻擊執行也包括對電力工控系統恢復進行拒絕服務的攻擊,以加強攻擊效果。此外攻擊者通常會將滲透的痕跡清除,并留下后門,方便下次進入時能夠走捷徑或者遠程操控。

3 電力工控系統攻擊樣本庫的構建

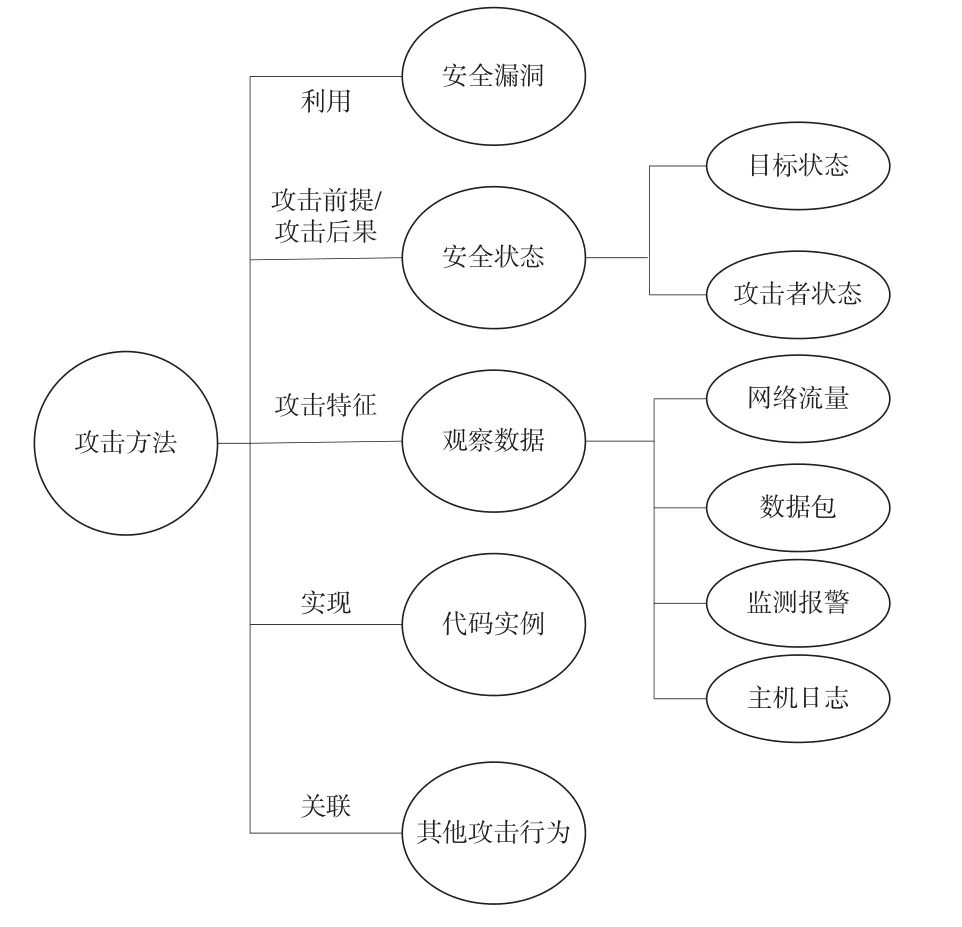

通過分類整理電力工控系統攻擊、構建電力工控系統攻擊樣本庫,為攻擊驗證平臺提供對攻擊過程進行模擬驗證的基礎數據。通過面向對象的方法構建攻擊樣本知識庫,引入對象類來描述攻擊過程,包括具體攻擊行為、安全狀態、代碼實例以及安全漏洞等對象類。

(1)具體攻擊行為。攻擊者結束一個攻擊步驟所實施的具體操作,抽象描述為同目標建立連接并發送攻擊數據包。

(2)攻擊特征。安全事件報警、網絡流量異常、網絡數據包以及主機日志等在攻擊行為發生時顯現出來的系統/數據特征。

(3)安全狀態。包括攻擊者的狀態及被攻擊目標的狀態,例如攻擊行為發生的前提是攻擊者當前的初始權限,攻擊行為發生危害是改變了初始權限及安全狀態。

(4)代碼實例。在攻擊過程中,模擬平臺能夠直接調用,即實現具體攻擊行為的代碼實例。

(5)安全漏洞。描述攻擊行為所依附的漏洞宿主,包含漏洞宿主的網絡應用、操作系統和軟硬件。

(6)攻擊行為間關聯關系。攻擊樣本庫通過對攻擊行為間的前后依賴關系進行描述,實現對攻擊過程的模擬,對攻擊者在某個步驟所能夠選擇的攻擊手段進行正確刻畫[16]。攻擊樣本知識庫的架構如圖1所示。

圖1 攻擊樣本庫的體系構架

4 結 論

通過深入分析電力工控系統入侵攻擊的攻擊機理和特征,基于攻擊對象、攻擊危害、攻擊手段的不同進行攻擊分類研究,并采用面向對象的方法來構建攻擊樣本知識庫,引入具體攻擊行為、攻擊特征、攻擊代碼實例和利用的安全漏洞等對象類來描述攻擊過程。電力工控攻擊分類及攻擊樣本庫的建立能夠為后續攻擊模擬奠定基礎,更好地分析攻擊場景。