計算機數據挖掘在木馬病毒檢測中的應用

◆高竹

數據安全與云計算

計算機數據挖掘在木馬病毒檢測中的應用

◆高竹

(寧夏師范學院數學與計算機科學學院 寧夏 756000)

隨著時代與科技的不斷進步發展,計算機技術也在不斷變化與進步中。但計算機技術進步的同時,在部分技術應用上出現了木馬病毒等的攻擊,進而導致了計算機網絡的故障。為了抵御木馬這種最常見的計算機病毒,技術人員開發出了計算機數據挖掘技術,并借此來抵御木馬病毒,保障計算機的數據安全。

木馬病毒;計算機技術;數據挖掘

在日益發展的計算機網絡中,經常造成數據丟失、系統癱瘓的罪魁禍首就是木馬病毒,木馬病毒使得計算機網絡的安全性大大降低,對于網絡的運營與維護都造成了非常負面的影響。而數據挖掘能夠經由全方位的數據分析,對計算機網絡中潛藏的木馬病毒進行檢測,在計算機安全穩定運行上起到了非常關鍵的作用。

1 計算機數據挖掘之木馬檢測

計算機網絡的數據挖掘是采用全方位數據解析的辦法進行木馬病毒的檢測,利用整理、歸納分析的方法對計算機網絡中潛藏的部分木馬程序展開檢索總結,對目標數據展開挖掘,并將木馬程序中挖掘到的數據檢測結果進行相應的表達[1]。所以說,數據挖掘應用于木馬程序檢測后,很大程度地提升了計算機網絡的運行效率,并將其受到攻擊的可能性大幅度降低了。當前來說,數據挖掘技術是木馬病毒侵入計算機的重要檢測手段,一般狀況下各類殺毒軟件的中心技術即是計算機數據挖掘技術,常用的檢測應用方法包含三種類型,分別為關聯性檢測、異常行為檢測以及觸發性檢測。當計算機設備產生某種異常狀態時,計算機系統會依照其侵入的數據表現和侵入原理產生不同的異常狀況表現,通常狀況下,數據挖掘技術會根據計算機數據庫信息對其展開逐層地木馬病毒侵入檢測,同時對發現的異常數據,以及發現該數據時檢測操作的時間、位置等信息進行標注和處理,將計算機系統整體的操作恢復。

2 簡析木馬病毒檢測中數據挖掘的算法

根據計算機網絡里的木馬病毒對數據挖掘的建模方式、應用技術、基礎算法展開分析,對計算機網絡的安全進行保障,提升計算機網絡安全性能的同時明顯抵御了木馬病毒的入侵,展現出了木馬病毒檢測過程中計算機挖掘技術的顯著技術優勢。在木馬病毒的檢測過程中,主要有三種不同的計算機數據挖掘方法,其分別為聚類分析、序列模式分析以及分類分析[2]。聚類分析是偏重于未知數據領域的數據挖掘方法,是與計算機網絡數據特點有機結合展開數據分析的方法,將屬性相同的數據結果歸類到同一組內。聚類分析所應用的數據算法種類較多,包括模糊算法及分解法等種類。聚類分析法和分類分析法之間具備互相可逆的關聯,可以據此展開數據分析對木馬病毒中存在的數據規律進行查找。

分類分析法則是依照已事先確定完善的網絡路徑,對可能潛藏大量木馬病毒的數據展開分析,其分析辦法具備相當程度的規則性,可以將木馬病毒精準地描述出來。與此同時,依照分析用戶的數據檢測要求及標準,可以建設出正常或是異常范圍內的數據領域,該數據領域常見的表達形式是數據庫的形式,以便可以達成自主復查檢測的目的,這種數據挖掘方法產生的數據,比較常見的算法則是神經網絡算法[3]。最后是序列模式數據挖掘法,該方法充分利用了木馬病毒數據其自身與數據的關聯性,通過尋找檢測數據在序列之上的位置關聯,可以對木馬病毒的多種類信息展開挖掘。序列模式數據挖掘法的核心點即數據挖掘的應用,借由對木馬病毒中信息的挖掘,可以非常方便地進行攻擊信息的檢測任務。

還有一個在計算機數據挖掘中需要注意的點,即在木馬病毒檢測過程中,計算機數據挖掘的建模。建模在計算機數據挖掘進程中起到的作用是不可或缺的,同時也是計算機數據挖掘工作的重點難點。計算機數據挖掘通過在木馬病毒檢測中建模,達成正常與異常雙區域檢測的目的,將檢測到木馬病毒的數據挖掘準確度大幅度提升。在數據建模過程中,首先要考慮的是建模的構架設計,想要更好地利用計算機數據挖掘技術,就需要對木馬病毒的系統數據有比較深的理解,能夠將木馬病毒中存在的序列規律及時、精準地發現,同時對木馬病毒表現出來的特征進行統計整理。在進行建模構架設計時,還應當具體展現出數據挖掘技術在木馬檢測中的所有環節步驟,有需要的話還應當以ASC II碼為核心,對數據進行轉化進制[4]。在具體的數據建模設計操作時,還應當對木馬病毒的各項數據資料進行及時記錄整理,以充分滿足不同用戶的檢測要求,等到全部建模設計任務結束后,可以在之后的木馬病毒檢測過程中再次利用,逐漸地將檢測到的數據結果整理優化,最終確保得到高標準的檢測數據。

接著是數據挖掘過程中產生的異常檢測內容,當數據挖掘時捕獲到了木馬病毒數據,建立的數據模型中會提供事先由人工編程完成的處理方案,該方案能夠顯著有效地將程序計算的部分取而代之,將木馬病毒的數據信息快速準確地挖掘出來。在計算機數據挖掘過程中,異常狀況監測是非常重要的組成部分,其可以對木馬病毒的各項不同特征進行識別,同時在關聯算法的引導下,建構頻繁模式,將數據挖掘算法和相關事件進行匯總整理,進一步引導木馬病毒中數據挖掘技術的檢測路徑。最后一步則是數據挖掘檢測建模的匯集和審核計算,比如說當計算機數據建模工作正在進行中,對木馬病毒程序正在入侵的對象展開實時保護,通常被保護的對象一般是網絡或程序等,當計算機數據挖掘建模檢測到實際數據和審計數據存在差異時,審查計算模塊會自動對被保護對象進行數據模式追蹤,并選擇合并的方式將正常的變化規則植入,對目標進行實時數據變化檢測。

3 木馬病毒檢測中計算機挖掘技術的應用

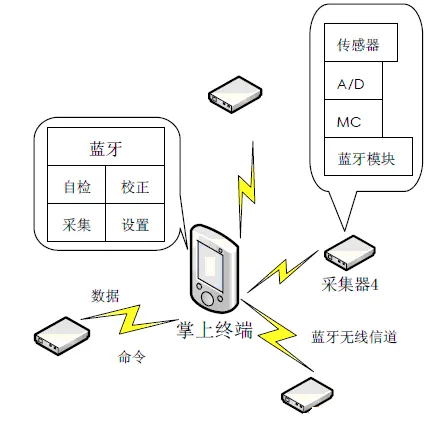

從計算機網絡的分布式侵入檢測程序為對象入手進行分析,探究計算機數據挖掘技術在木馬病毒中實際存在的應用方式。首先是第一步,對包含木馬病毒的數據進行整段獲取,檢測程序的協議為IEEE802,數據接收區域無限制,其數據控制結構如下圖1所示,依照以太網的運行方式,當計算機網絡接收到數據包時,檢測程序即開始進行檢測作業,對網絡端口、IP地址等信息進行檢測,不但可以進行數據的檢測與收集,同時還能夠將數據源積累起來,為計算機數據挖掘供給一定的數據信息。第二步則是由網關主機展開對其他主機的管理任務,由于計算機網絡所包含的不同主機都處在獨立運行的工作狀態,計算機挖掘檢測系統將會在對應節點中間發揮效用[5]。比如在網段內,出現包含木馬病毒的惡意數據代碼,需要先經由計算機數據檢測系統對其代碼進行安全檢測,確認其是否具備潛藏的攻擊性,只有精準檢測到出現在計算機程序之中的惡意木馬病毒代碼,才可以在網絡將木馬病毒激活之前,及時辨別出存在的安全風險。

圖1 數據控制結構

4 針對計算機數據挖掘的木馬病毒防御

互聯網技術的不斷進步發展給人們的生產建設、日常生活都帶來了非常深遠的影響和變化,計算機技術則是帶給人民便利的重要技術手段之一。但與此同時,計算機網絡中因為各類數據的多樣性和復雜性,使得其在日常的生產和生活中產生了一些網絡安全問題,針對這些問題,人們研究和開發出了新的技術來抵御或防治安全問題的產生。計算機數據挖掘技術即是這其中較為重要和核心的技術手段,由于網絡技術的飛速發展進步,各種各樣的計算機木馬病毒對人們的計算機設備開始了入侵。入侵的方式多種多樣,既可以從硬件設備入手,也可能會從軟件上“觸發式”的侵入計算機設備,最終導致計算機設備陷入癱瘓狀態,或是重要的數據文件丟失。而計算機數據挖掘技術的產生對于各類木馬病毒侵入的防御是具有劃時代的重要意義的,該技術的產生極大程度上限制了網絡木馬病毒的侵入乃至新種類木馬病毒的滋生,成功地為計算機設備及網絡的安全保駕護航。

當計算機數據挖掘技術工程將存在于計算機網絡中的木馬病毒檢測查找出來后,相關程序會馬上采取對應的防范措施,計算機數據挖掘的防御是對木馬病毒檢測結果的一種表達,主要可以分成準備數據、定義問題、發表評論以及數據挖掘等幾個相互關聯的模塊,這些模塊步驟都在計算機木馬病毒的檢測工作中發揮著重要的防護作用[6]。計算機數據挖掘技術在計算機網絡木馬病毒中起到的防御作用,展現出了數據挖掘檢測的成果,可以對計算機網絡形成比較全面的系統保護。比如在某計算機網絡運行時,因為遭到計算機木馬病毒的入侵攻擊,引發了安全性事故的發生,此時便可以利用計算機數據挖掘技術,對被侵入攻擊的網絡波段進行數據檢測,從而高效率地對計算機木馬病毒展開攔截。計算機數據挖掘在進行防御期間,會將網絡段中的程序截獲傳送,先對數據源信息展開檢測解析,然后進行預處理工作的展開,切實完善計算機木馬病毒的防御任務,使得安全防御工作有序開展。

5 結束語

在木馬病毒的檢測過程里,計算機數據挖掘技術自產生起就處在非常重要的核心位置上,與此同時還表現出了其在計算機安全領域防御層面的有效應用。隨著科技的飛速發展,計算機已經在各行各業受到了廣泛應用,計算機數據挖掘技術的加強勢在必行,只有切實加強了計算機數據挖掘技術,才能夠滿足用戶對檢測計算機木馬病毒程序的要求,減少計算機領域的各種發展壓力,讓計算機網絡在不斷進步的數據挖掘技術下,推動強化對木馬病毒程序的檢測技術力度,將計算機網絡狀態逐漸變得更加美好。

[1]成進.計算機數據挖掘在木馬病毒檢測中的應用[J].數字化用戶,2019,025(010):145.

[2]馮譯,李旭潔.數據挖掘在計算機動態取證技術中的應用研究[J].中國科技投資,2018,000(015):293-294.

[3]劉清毅.計算機網絡安全病毒防御中的數據挖掘技術應用[J].微型電腦應用,2018,034(004):73-75.

[4]曾曉杰.數據挖掘在計算機網絡病毒防御中的應用[J].電子技術與軟件工程,2018,000(007):213-213.

[5]張拓,崔瀚月. 數據挖掘在計算機網絡病毒防御中的應用[J].無線互聯科技,2019,016(008):137-138.

[6]郭翰科.數據挖掘技術在計算機網絡病毒防御中的應用探討[J].中國新通信,2019,21(09):119.