基于私有云安全平臺的APT攻擊檢測與防御架構研究

◆馬琳 房瀟 廉新科 張小坤

基于私有云安全平臺的APT攻擊檢測與防御架構研究

◆馬琳 房瀟 廉新科 張小坤

(91977部隊 北京 100036)

APT攻擊作為隱蔽性極高、目的性極強、危害性極大的新型網絡攻擊方式,對具有高戰略價值的信息系統的安全穩定運行構成了巨大威脅。本文對APT攻擊的特征以及攻擊流程進行深入分析,總結了傳統安全體系架構及防護手段在應對APT攻擊存在的不足,在此基礎上,設計了一種基于私有云安全平臺的APT攻擊檢測與防御架構,為重要信息系統抵御APT攻擊提供了有效解決方案。

APT攻擊;私有云;蜜罐;沙箱

隨著信息技術的高速發展,網絡入侵和攻擊方式日新月異,逐漸呈現出多樣化、復雜化的發展趨勢,我們所面臨的信息安全形勢日趨嚴峻。近年來,諸如“震網病毒攻擊”、“極光行動”等一系列入侵目的性明確、隱蔽性強、危害性大的網絡入侵事件被曝光,APT(Advanced Persistent Threats,高級持續性威脅)攻擊,這一概念引起了國內外信息安全行業的高度重視。政府、軍隊的信息系統作為具有高戰略價值的關鍵信息系統,是APT攻擊的重要對象[1]。傳統安全架構、安全技術已經無法有效應對APT攻擊這類新型綜合性網絡入侵手段。為此,文章在闡述APT攻擊內涵、分析APT攻擊的特征、總結歸納APT攻擊實施過程的基礎上,提出了一種能夠有效防御APT攻擊的基于私有云安全平臺的防御與檢測方案,為保障信息系統安全運行提供重要技術支撐。

1 對APT攻擊的理解

1.1 定義

美國國家標準技術研究所(NIST)對APT攻擊有如下定義:掌握先進的網絡入侵知識并擁有資金支持的攻擊者,為實現竊取特定大型組織的高戰略價值涉密信息或破壞特定組織關鍵信息系統這一目的,通過技術或“社會工程學”等多種攻擊手段實施的具有針對性、持久性的網絡攻擊[2]。

1.2 APT攻擊特征

與傳統網絡攻擊行為相比,APT攻擊并沒有運用新概念的網絡攻擊技術,攻擊的實施者只是更具策略性、計劃性的組合使用了多種傳統網絡攻擊技術,提高了達到竊取核心數據或破壞重要計算設施等入侵目的的概率。與傳統網絡攻擊方式比,其具有如下三個顯著特征。

高級性(Advanced)。APT攻擊具有的“高級”特征主要體現在兩個方面。一是隱蔽性高。攻擊者在多年的網絡攻防對抗中,積累了豐富的網絡入侵經驗,“零日”漏洞與未知惡意代碼的利用等具有逃逸性質的網絡攻擊技術在APT攻擊實施的過程中被作為主要的攻擊手段,其幫助攻擊者實現了隱藏入侵特征、逃避傳統檢測與防御安全技術的目的[3]。二是APT攻擊者呈現出“高級”特征,攻擊者目標與目的明確,掌握專業攻擊知識,往往擁有巨額資金支持甚至攻擊者可能是背負國家意志的網絡戰士。

持續時間長(persistent)。APT攻擊實施者為成功入侵目標系統會花費較長的時間用于收集系統相關技術與非技術信息。為成功竊取核心資料、對系統造成毀滅性破壞,成功入侵后還通常會通過預留后門等手段保證對目標系統的長期控制以便挖掘高價值信息或適時地對信息系統造成破壞。

威脅大(threats)。APT攻擊與撒網式攻擊截然不同,經過精心策劃,帶有政治色彩抑或是商業目的[4],政府、軍隊的關鍵信息系統是APT攻擊的主要目標,成功入侵其危害必定較為深遠,輕則泄露關鍵涉密信息,重則威脅國家安全與穩定。

1.3 APT攻擊實施流程

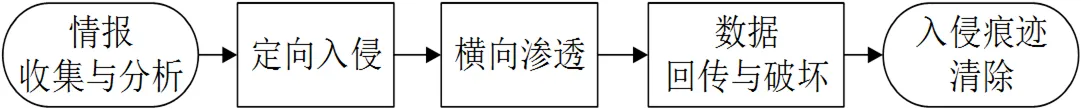

于近年來的眾多的APT攻擊案例,可歸納總結出APT攻擊的一般流程,如圖1所示。

圖1 APT攻擊實施流程

(1)情報收集與分析

APT攻擊者入侵前期會通過互聯網搜索、活動主機掃描、端口與服務類型探測等技術方法收集目標信息系統的拓撲信息、服務、部署的安全防護產品、系統脆弱性等技術信息;此外,還會通過“社會工程學”的手段收集目標系統使用者的組織結構、人際關系與偏好等非技術信息。基于上述兩種信息挖掘系統的防護薄弱環節,制定有效的定向入侵攻擊方案。

(2)定向入侵

在情報收集與分析的基礎之上,APT攻擊者會從安全防護薄弱環節入手,儲存高戰略價值信息的計算設施通常采取了較好的防御措施,不是定向入侵階段的直接目標。對安全意識較差的系統使用者進行釣魚式攻擊或對采取安全防護措施不當的對外服務器(郵件服務器、WEB服務器)進行滲透是該階段APT攻擊者常用方式,以實現控制邊緣計算設施的目的,便于日后向內網核心計算設施橫向滲透。

(3)橫向滲透

為了能夠成功竊取涉密信息或適時對系統造成破壞,APT攻擊者會以定向入侵階段控制的計算設施為進一步入侵的立足點,利用“零日”漏洞或惡意代碼等多種手段通過跳板攻擊的方式逐步奪取核心計算設施的控制權。

(4)數據回傳或破壞

控制核心計算設施后,攻擊的實施者會通過端口復用、信道加密等技術建立用于回傳數據的隱蔽信道,將敏感涉密信息回傳給指定的公網服務器,一些具有破壞意圖的攻擊會選擇合適時機對核心計算設施進行破壞。

(5)入侵痕跡清除

心思縝密的攻擊實施者在入侵后會對安全日志等可能包含記錄異常操作的數據文件進行清理,實現阻礙安全人員通過審計日志等手段發現威脅與安全取證的效果。

2 傳統安全架構正面臨APT攻擊的挑戰

傳統安全架構、安全技術能夠較好抵御信息系統面臨的威脅。然而,在檢測與防御APT攻擊方面,傳統安全架構與安全技術正面臨嚴峻挑戰,這是多因素共同作用的結果。

首先,傳統威脅檢測與防御設備單純從技術角度出發對威脅進行辨識,沒有提供有效的反信息收集安全應對策略,促使攻擊者能夠在實施攻擊前期獲得系統技術信息,從而可以優化攻擊路徑、大幅減少入侵過程中產生的異常行為數,降低了傳統安全產品發現惡意行為并對惡意行為進行報警的可能性。

其次,傳統威脅檢測與防御類設備通過威脅特征庫與程序、數據流進行匹配,識別惡意程序與利用軟件漏洞的惡意數據流[5]。未知“零日”漏洞、未知惡意程序作為APT攻擊的主要技術手段充分利用了特征庫在時間維度上具有滯后性的特點,使APT攻擊對基于特征匹配檢測算法的安全產品具有很好的免疫能力。

再次,傳統威脅檢測與防御類設備需要通過部署合適的策略以實現其安全功能。計算資源、儲存資源限制了安全策略的維度。例如,防火墻僅僅能從目的地址、源地址、服務三個維度判別通信鏈路是否安全實現數據交換的控制。無法以用戶身份、行為習慣等因素以及因素間存在的關聯關系形成高維策略判斷數據交換的安全性,使合法權限的不合規使用成為可能。

為了使具有高戰略價值的信息系統實現令攻擊者“進不來、看不懂、拿不走、跑不掉”的安全防御目標,有必要結合傳統安全設備針對APT攻擊構建合理的安全防御架構。

3 基于私有云安全平臺的APT攻擊的檢測與防御架構

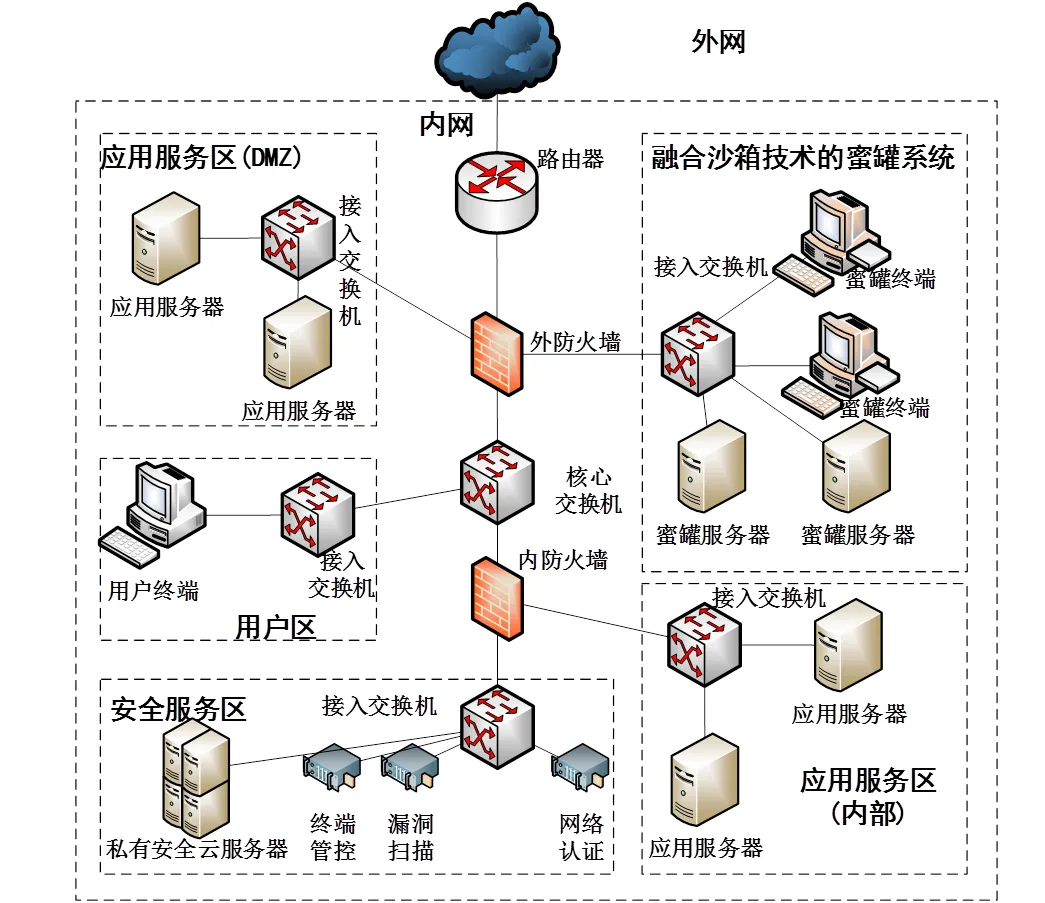

基于一般的內部信息系統的實際情況,可設計一種基于私有云安全平臺的APT攻擊的檢測與防御架構,示意圖見圖2。該方案在對APT攻擊理解的基礎上,基于私有云安全平臺為APT攻擊的檢測與防御提供了一套完整的解決方案,其中包含的主要技術與整體作用如下文所述。

圖2 基于私有云安全平臺的APT攻擊的檢測與防御架構

3.1 主要技術

(1)融合沙箱技術的蜜罐系統

蜜罐系統是構造脆弱性環境欺騙引誘攻擊者攻擊、捕捉攻擊的主動防御技術[6]。虛擬沙箱技術是目前檢測與防御未知惡意代碼和利用“零日”漏洞的非法流量的可靠技術,其通過硬件與操作系統虛擬化技術構建與真實操作系統相隔離的應用程序虛擬執行環境,動態分析應用程序執行與數據交換時是否存在對系統注冊表、服務進行修改、非法連接網絡等異常行為,達到辨識應用程序與數據流是否具有威脅的目的[7]。普通蜜罐系統不具有發現未知惡意流量與未知惡意代碼的能力,而沙箱技術的運用需要占用一定的計算資源,直接部署于業務內網主機會對提供的服務質量產生一定影響,本文提出的架構能夠較好解決上述問題。

(2)白名單技術

白名單技術的實現原理與傳統安全設備的實現原理相似即基于特征匹配技術。將安全文件與安全操作行為的特征碼存儲于特征庫,與特征庫中特征碼不匹配的未知文件、未知流量、未知行為即被識別為灰色數據并觸發報警,需要經過人工判定其合法性。該技術的主要存在兩個問題:其一,安全特征碼數量遠遠超過惡意文件特征碼數量,特征匹配過程與儲存會占用大量計算與儲存資源;其二,灰色數據數量龐大,人工判定合法性的工作量無法估量。可見白名單技術在傳統安全架構中難部署。

(3)私有云技術

云計算技術是實現基于私有云安全平臺APT攻擊檢測與防御架構的基礎。本架構中私有云所具有的整合計算資源、儲存資源的能力為白名單技術與未知與已知惡意代碼云查殺功能的實現提供支撐[8]。

3.2 整體效用分析

基于圖2所構建的系統拓撲結構,系統信息流如圖3所示。可見,信息系統業務內網、融合沙箱技術的蜜罐系統與外網之間雙向互通。可根據APT攻擊路徑對該架構的效用分情況討論。

圖3 APT攻擊實施流程

整合沙箱技術的蜜罐系統被用作業務網絡的“避雷針”,通過構造脆弱性環境,能夠有效混淆APT攻擊者對目標系統認知,欺騙攻擊者率先選擇從外網向蜜罐系統攻擊路徑,大大降低實際業務網絡被入侵的可能性。當成功引誘攻擊時,整合沙箱技術的蜜罐系統被用作整體架構的“探針”,利用沙箱技術將蜜罐捕捉的未定性數據進行動態分析,在辨識安全性后制作惡意文件的特征碼上傳至云端特征庫,從而構建系統私有的惡意代碼特征庫,這樣攻擊者再使用原本未知的惡意代碼與原本未知的可利用“零日”漏洞非法流量滲透實際業務網絡時,業務主機終端部署的云檢測查殺客戶端會對數據進行特征碼制作與云端特征庫進行比對確定威脅,解決了特征庫具有滯后性的問題。此外,不將沙箱布置于業務內網計算設施上,降低了業務內網計算資源、帶寬資源的開銷,對于時效性要求極高的系統意義重大。

另外一種情況,當APT攻擊者選擇從外網直接向實際業務內網進行滲透這條攻擊路徑時便會觸發白名單機制。桌面終端部署的云檢測查殺客戶端將執行、使用的文件、數據流量的特征碼傳至云端與云端白名單特征庫進行比對,不匹配的文件、數據流量將被標記為灰色文件,由終端部署的客戶端將標記的灰色文件經私有云導入融合沙箱技術的蜜罐系統再次進行動態分析,從而發現具有惡意性質的文件與數據流量,對于不具有惡意性質的文件與數據流量經人工判別其安全性后列入白名單特征庫。白名單與融合沙箱技術的蜜罐系統的聯用的突出優點在于,大大降低了人工判定灰色文件與數據流量合法性的工作量。

除了能夠有效抵御APT攻擊外,該架構還具有節省業務內網計算資源與儲存資源的優點。眾所周知,無論是傳統殺毒系統還是白名單技術,但凡是基于特征匹配算法的安全技術,都需要在終端構建特征庫,特征碼匹配的過程中也一定會占用本地計算資源,尤其是惡意代碼數量逐年增長、白名單特征碼數量龐大,匹配過程中無關實際業務的計算資源的開銷也會越來越多,勢必會影響信息系統整體效能的發揮[9]。通過在云端進行特征匹配,有效避免了上述問題,節省了實際業務內網的寶貴計算資源。

4 結論

政府、軍隊的信息系統是影響國家穩定發展的關鍵基礎設施,為保障其安全運行,一定要做好對抗APT這種復雜攻擊的準備。本文提出的基于私有云安全平臺的APT攻擊檢測與防御架構為對抗APT攻擊提供了切實可行的思路。此外,要牢記防御技術手段的局限性,重視系統使用者安全意識的培養,方能保障具有高戰略價值的信息系統安全運行。

[1]孫景民,崔金生,曹美琴.軍事網絡中APT攻擊的防御方法研究[J].信息安全與通信保密,2014.

[2]林龍成,陳波,郭向民.傳統網絡安全防御面臨的新威脅:APT攻擊[J].信息安全與技術,2013.

[3]黃達理,薛志.進階持續性滲透攻擊的特征分析研究[J].信息安全與通信保密,2012.

[4]駱祥.APT網絡攻擊及其防御策略的研究[D].天津:天津大學,2013.

[5]許婷.一種有效防范APT攻擊的網絡安全架構[J].信息安全與通信保密,2013.

[6]諸葛建偉,唐勇,韓心慧,段海新.蜜罐技術研究與應用進展[J].軟件學報,2013.

[7]李晨,涂碧波,孟丹,馮圣中. 基于多安全機制的 Linux 應用沙箱的設計與實現[J]. 集成技術,2004.

[8]趙鵬,齊文泉,時長江. 下一代計算機病毒防范技術“云安全”架構與原理[J].信息技術與信息化,2009.

[9]汪水翔,薛玉蘭,劉勇. 基于“云安全”技術的軍隊信息網絡防毒系統研究[J].信息網絡安全,2009.