基于CP-ABE重加密的敏感數據訪問控制限制方案

古麗米熱·爾肯,努爾買買提·黑力力

新疆大學 數學與系統科學學院,烏魯木齊 830046

1 引言

同一個數據擁有者發布于云上的數據之間可能存在利益沖突或由其推理出敏感信息。云上需要避免若干利益沖突數據或相互關聯的數據被同一個用戶訪問導致的錯誤或敏感信息的泄露,也即對云上發布的數據,仍需要實施訪問控制限制。傳統訪問控制限制的最為典型代表是基于角色的訪問控制(Role-Based Access Control,RBAC)中的職責分離限制(Separation Of Duty,SOD)[1]和中國墻安全策略(Chinese wall security policy)[2]。

屬性基加密(Attribute-Based Encryption,ABE)[3]作為一種現代加密技術廣泛應用于云上批量數據的訪問控制。它后續發展為密鑰策略屬性基加密(Key-Policy Attribute-Based Encryption,KP-ABE)和密文策略屬性基加密(Ciphertext-Policy Attribute-Based Encryption,CP-ABE)[4-6]。其中CP-ABE 更適合云上數據的細粒度訪問控制。CP-ABE 中為了體現用戶或用戶訪問能力的動態變化[7]引進了用戶撤銷[8-10]和屬性撤銷[11-12]。屬性撤銷分為屬性的直接撤銷和間接撤銷兩種。直接屬性撤銷將撤銷列表嵌入到密文中實現撤銷操作。間接撤銷通過重加密和密鑰更新的方式實現屬性撤銷,更為靈活。Hur 等人通過使用二叉樹提出了一種支持完全細粒度屬性撤銷的CP-ABE方案[13]。隨后中國內國外的學者們提出了更有效的間接屬性撤銷方案,它們同樣采用重加密技術和密鑰更新技術[14-19]。

前期工作[20]在傳統限制[1-2]的基礎上分析了利益沖突數據或相互關聯的數據之間的關系并定義敏感數據集(Sensitive Date Set,SDS)限制的概念,并提出了SDS限制的策略隱藏CP-ABE 方案。方案中使用SDS 監視器監控用戶對數據的訪問是否違反SDS限制。若是,則它銷毀用戶試圖得到的中間密文,從而實現訪問控制限制。尋找一種機制能以較小的代價對原有的CP-ABE系統進行改進,有效地隔離用戶能訪問的數據和不能訪問的限制數據,從而實現CP-ABE的訪問控制限制仍是本文的出發點。前期工作中通過改變訪問樹的結構實現了訪問控制限制[21],本文參照文獻[17]所提出的重加密與密鑰更新來處理屬性撤銷方法,解決在文獻[20]中提出的SDS 限制問題。對文獻[20]中提出的SDS 限制中的每一個等價類,設定一個參數,一旦用戶對某個數據的訪問即將違反訪問控制限制,就執行重加密和密鑰更新,將該用戶所擁有的相關參數失效,從而隔離用戶能訪問與不能訪問的限制數據。這點與文獻[20]比,更少的代價實現利益沖突數據或相互關聯數據上的訪問控制限制,使方案具有防止用戶訪問利益沖突數據或泄露敏感信息的能力,從而提高系統安全性。方案的分析結果表明該方案以較少的系統開銷實現訪問控制限制,同時能夠抵抗RCCA攻擊,方案安全并高效。

2 系統模型

2.1 系統框架

云存儲服務器(Cloud Storage Server,CSS):云存儲服務器內嵌代理服務器,是提供數據文件的存儲服務和外包解密服務的實體。此外,它負責對密文重加密,它是半可信的。

密鑰分發中心(Key Generation Center,KGC):它是可信賴的第三方,是用于驗證數據擁有者與用戶屬性,并為它們生成加密公鑰與解密私鑰。

數據擁有者:它為數據文件制定訪問策略以及限制策略,并將訪問策略和限制策略嵌入數據密文后,存放于云存儲服務器。

用戶:它是訪問云存儲上加密數據的對象。每個用戶都有一組屬性。擁有滿足訪問結構的屬性的用戶在不違反限制的情況下能成功解密數據。

下面給出本文中使用的一些數學符號及其解釋。

U={u1,u2,…,uq}:系統中所有用戶的集合。

Λ={λ1,λ2,…,λt}:系統中使用的所有屬性的集合。

({[M1],[M2],…,[Mn]},#k):SDS限制[20]。

[Mj],j=1,2,…,n:SDS限制中的等價類。

ξj,j=1,2,…,n:限制 SDS 中等價類 [Mj],j=1,2,…,n所對應的參數。

Su={λ1,λ2,…,λp}:用戶u所擁有的屬性的集合。

G:ξj→ 2U,λl→ 2U:參數ξj或者屬性λl到用戶組的映射。

Gξj,j=1,2,…,n:擁有第j個等價類所對應的參數ξj的所有用戶的集合,限制參數用戶組。

Gλl:擁有屬性λl的所有用戶的集合,稱用戶組。

Kξj(或Kλl):參數ξj(或λl)所對應的參數(或屬性)組密鑰。

Ti,j:SDSi限制中第j等價類所對應的2γ(單位:bit)字符串。

γ:Hash函數H1所生成的字符串長度。

2.2 算法描述

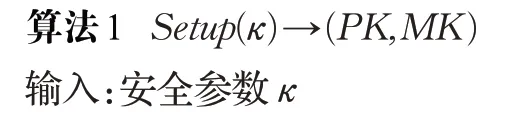

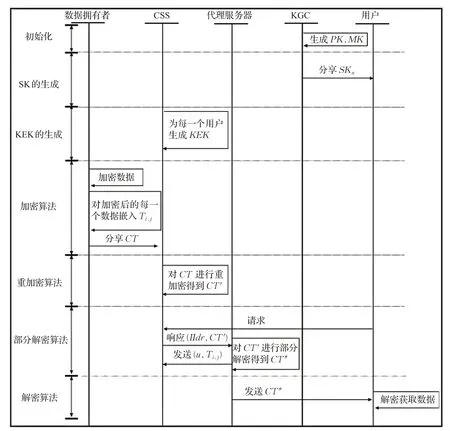

初始化:setup(κ)→(PK,MK),該階段KGC將安全參數κ作為算法輸入生成公鑰PK與主私鑰MK。

秘密密鑰的生成:算法SecretKeyGen(MK,u,Su)→(SKu,TKu)中KGC將用戶u∈U與Su作為算法輸入生成令牌TKu和私鑰SKu。

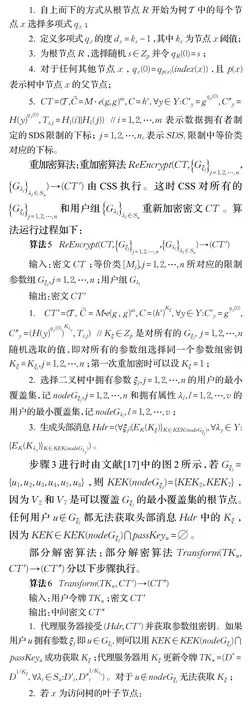

KEK 的生成:KEKGen(u)→(KEKs),該算法將用戶集U作為輸入為每個用戶生成KEK。

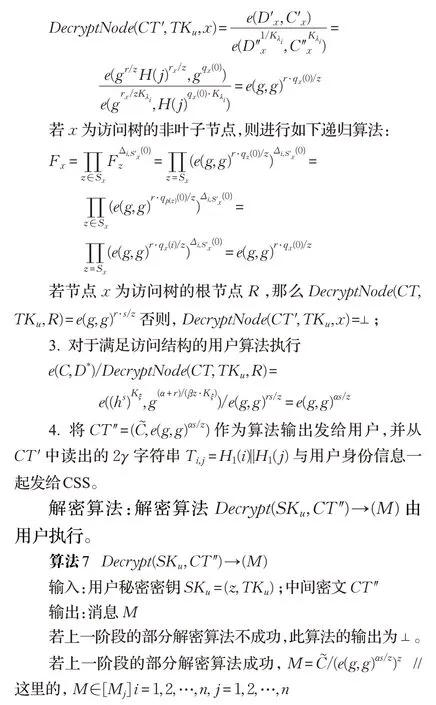

加密算法:加密算法Encrypt(PK,M,i,j,T)→(CT)中,數據擁有者將公鑰PK、消息M、訪問結構T、數據M所屬的SDS 限制的下標i和M所屬的等價類的下標j作為輸入生成密文CT。

部分解密算法:Transform(TKu,CT′)→(CT″)由代理服務器執行。它將密文CT′和用戶令牌TKu作為輸入,輸出中間密文CT″。

解密算法:Decrypt(SKu,CT″)→(M) 用戶根據中間密文CT″,用私鑰SKu解密獲取消息M。

2.3 安全模型

本方案的安全模型基于Replayable Chosen Ciphertext Attack(RCCA)安全,敵手A與挑戰者C之間的游戲如下:

初始化:C運行setup(κ)→(PK,MK)算法保留主私鑰MK,并將PK發送給A。

第一階段:本階段A可以向C發出一些詢問,C需要給出對應的回應。在詢問過程C準備空集合D和空列表L。空集合D和空列表L分別存儲密鑰查詢和解密查詢過程中的記錄。

(1)密鑰查詢:C將屬性集S作為算法輸入進行SecretKeyGen(MK,PK,S)→(SKs)為A生成私鑰SKs,并將屬性集S存入在空集合D中,即D=D?S。

(2)令牌查詢:C將屬性集S作為算法的輸入,在列表L中查詢條目(S,SKs,TKs)。如果在列表L中存在條目(S,SKs,TKs),則返回TKs。反之則將S,SKs作為輸入生成令牌TKs并發送給A。

(3)解密查詢1:C將屬性集S和密文CT作為輸入執行算法Decrypt(PK,SKs,CT)→M并將M發送給A。

(4)解密查詢2:C將屬性集S和一對密文(CT,CT′)作為輸入,在列表L中查詢條目(S,SKs,TKs)。如果列表L中存在 (S,SKs,TKs) ,則執行Decryptout(PK,CT,CT′)→M并將M發送給A。反之則輸出⊥。

挑戰階段:A向C發送等長的明文消息M0和M1。C隨機選擇其中的一個明文Mb,b∈{0,1} 在訪問樹T 下進行加密Encrypt(PK,Mb,T)→CT*并將CT*作為挑戰密文發送給敵手A。

第二階段:重復第一階段,但是本階段敵手A的詢問受以下限制:

(1)對于密鑰查詢階段,A不能查詢滿足挑戰訪問樹T 的密鑰。

(2)對于解密查詢階段,A不能查詢挑戰密文CT*對應的明文。

猜測:敵手輸出一位b′,若b′=b則敵手贏得游戲;若b′≠b則此模型是安全的。

最后多項式時間內敵手A的優勢定義為ε=其中b∈{0,1} ,ε∈R+。

2.4 預備知識

2.4.1 雙線性函數

G,GT為兩個階為p的循環群,g是G的生成元。雙線性映射e:G×G→GT滿足如下性質:

(1)雙線性。對于任意g∈G和a,b∈Zp都有e(ga,gb)=e(g,g)ab。

(2)非退化性。存在g1,g2∈G使得e(g1,g2)≠1。

經過多次溝通,我和妍妍父母終于達成共識:一定要通過醫生之口清楚地告訴妍妍“你很健康”這個事實,幫助她排除心理障礙,然后再通過其他輔助手段讓她逐漸接受上學,能夠較好地適應學校生活,重新樹立自信。

(3)可計算性。對于任意的u,υ,存在一個有效的算法計算e(u,υ)。

2.4.2 訪問結構

設{P1,P2,…,Pn} 是由n個參與者組成的實體集,集合,如對于 ?B,C,B∈A,B?C,有C∈A,那么A是單調的。如果集合A是{P1,P2,…,Pn}的非空子集,即,那么A是一個訪問結構,包含在A中的集合成為授權集,不包含在A中的集合稱為非授權集。

2.4.3 復雜性假設

本文中提出的方案在雙線性對決策并行BDHE 假設[14]下可證明是安全的。

2.4.4 SDS限制

發布在云存儲上的數據之間存在利益沖突或相互關聯,雖然數據擁有者知道此類數據發布在云上的風險,但他在信息機密性和信息共享之間難以找到折衷。為了解決數據之間的特殊關系導致的風險,文獻[20]中提出SDS限制,本文先回顧其定義和相關內容。

定義1(兼容集)設SM為某個數據擁有者數據集的一個子集,定義{M1,M2,…,Mt}?SM為一個兼容集,如果{M1,M2,…,Mt}的任何一個子集被同一個用戶訪問不產生利益沖突或用戶從中推理不出任何敏感信息。對 ?M1,M2∈{M1,M2,…,Mt}稱M1和M2兼容。

為了后續表述方便,本文中一個兼容集視為一個等價類。

定義3(SDS 限制)如果任何用戶不允許訪問來自n個等價類中k個或更多個不同等價類中的數據并且,則 稱 ({[M1],[M2],…,[Mn]},#k),2 ≤k≤n為敏感數據集(Sensitive Date Set,SDS)限制。

對 于 ({[M1],[M2],…,[Mn]},#k),2 ≤k≤n,如 果M∈[Mi],M′∈[Mj],i≠j,則M和M′不兼容;如果M,M′∈[Mi],則M和M′兼容。

本文中的SDS限制遵循文獻[20]中定義的規則1~3。在這里不再贅述。

3 訪問控制限制的重加密實施方案

3.1 方案描述

系統中有多個數據擁有者,而每個數據擁有者可以制定多個SDS。為了簡潔,本文方案僅對一個用戶u訪問一個數據擁有者發布的一個SDS 限制中數據的過程進行描述。用戶訪問多個SDS 限制中數據的情況亦類似,從而不再贅述。本方案執行過程由圖1 所示,下面對圖1中每一個過程進行詳細介紹。

初始化:初始化算法Setup(κ)→(PK,MK)由KGC來執行。

圖1 系統框架

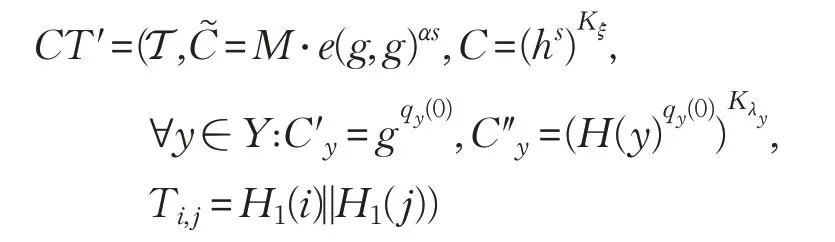

3.2 訪問控制限制的重加密實施方案

本文為了有效解決SDS限制,不改變訪問結構的情況下對文獻[17]進行改進,提出了訪問控制限制的重加密實施方案。

方案中數據擁有者制定訪問策略和SDS限制(訪問控制限制)策略并對SDS中的不同的等價類中的所有數據進行加密并將加密后的數據和SDS 對應的閾值k發送給CSS。CSS不僅存放已加密的數據,根據閾值k還能判斷用戶是否違反SDS限制,并通過重加密防止用戶違反SDS 限制。系統對每一個等價類[Mj],j=1,2,…,n設定一個限制參數ξj,j=1,2,…,n;初始化階段每一個等價類[Mj],j=1,2,…,n所對應的限制參數組Gξj,j=1,2,…,n包含所有的用戶,即Gξj={u1,u2,…,uq},j=1,2,…,n;一旦用戶違反SDS 限制,失效該用戶擁有的一部分限制參數;CSS對部分數據進行重加密并更新部分限制參數組Gξj,j=k,k+1,…,n和參數組密鑰。此操作有效地隔離用戶能訪問和不能訪問的限制數據,從而實現訪問控制限制。具體過程如下:

(1)數據擁有者對每一個數據Mi,j對應的密文嵌入Ti,j=H1(i)||H1(j)。Ti,j由 2γbit 字符串組成,前γbit 由數據Mi,j所在的SDS 限制的下標進行Hash 運算而得;后γbit 由數據Mi,j所在的等價類的下標進行Hash運算而得。數據擁有者執行加密算法并將包含Ti,j的密文CT發給云存儲服務器。這里CSS知道的僅僅是2γbit字符串和訪問限制的閾值k,而2γbit 字符串通過使用Hash函數進行模糊化得到的,實現策略的部分保護。

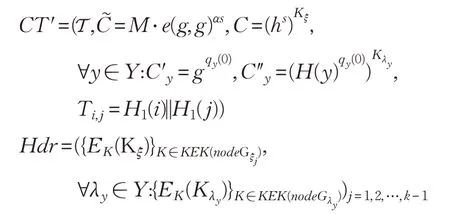

(2)CSS收到CT后對它進行重加密。重加密的密文CT′同樣包含Ti,j。

(3)用戶u向CSS 發送訪問請求,CSS 對代理服務器發送(Hdr,CT)的響應。

(4)代理服務器收到響應(Hdr,CT)并判斷用戶u是否滿足訪問結構,如果用戶u的屬性滿足訪問結構,則代理服務器向用戶發送部分解密的密文CT″1;向CSS 發送() 。如果用戶u的屬性不滿足訪問結構,代理服務器向用戶發送⊥;向CSS不發送任何信息。

(5)假設用戶u進行(2)~(4)步成功獲取第二個部分解密的密文CT″2,CSS將會收到若兩次收到的則用戶u兩次解密獲取的數據來自同一個SDS限制中的同一個等價類,從而CSS只保留其中之一即可;若兩次收到的則用戶u兩次解密獲取的數據不是來自同一個SDS限制中的同一個等價類,從而CSS保存。

(6)當CSS 關于用戶u保存的前γbit 相同后γbit不同的Ti,j個數達到k-1 時,表示用戶u已經訪問來自同一個SDS 限制中的k-1 個不同的等價類中的數據。這時用戶u所擁有的參數ξj,j=k,k+1,…,n失效,即其余n-(k-1)等價類所對應的Gξj,j=k,k+1,…,n中u?Gξj,j=k,k+1,…,n;CSS對該SDS限制中的剩余n-(k-1)等價類中的數據選取s′∈Zp,K′ξ∈Zp進行重加密。這里K′ξ與之前ξ所對應的Kξ不同。

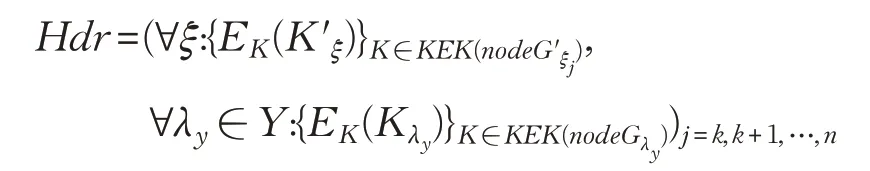

并且,對于n-(k-1) 等價類所對應的Gξj,j=k,k+1,…,n,CSS 重新選擇Gξj的最小覆蓋nodeG′ξj并更新頭部消息:

對于前k-1 不同的等價類中的數據不進行重加密操作,它們所對應的CT′與Hdr分別為:

可見,對同一個SDS 限制中前k-1 個不同的等價類中的數據而言用戶u所擁有的參數ξj,j=1,2,…,k-1仍有效,即u∈Gξj,j=1,2,…,k-1,且

能夠成功獲取Kξ。

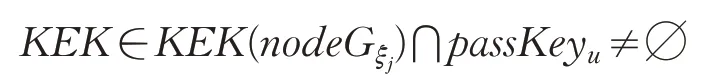

然而,用戶u對前k-1 個不同的等價類中的數據訪問結束后,u擁有的ξj,j=k,k+1,…,n失效,CSS對剩余n-(k-1)等價類中的數據進行了重加密操作,并進行了Kξ的更新;這里n-(k-1) 等價類所對應的新的Gξj,j=k,k+1,…,n不包含用戶u即KEK(nodeG′ξj)?passKeyu=? ,因此u無法獲取新的,從而不能解密剩余n-(k-1)等價類中的數據。

下面用簡單的例子解釋實現訪問控制限制過程:

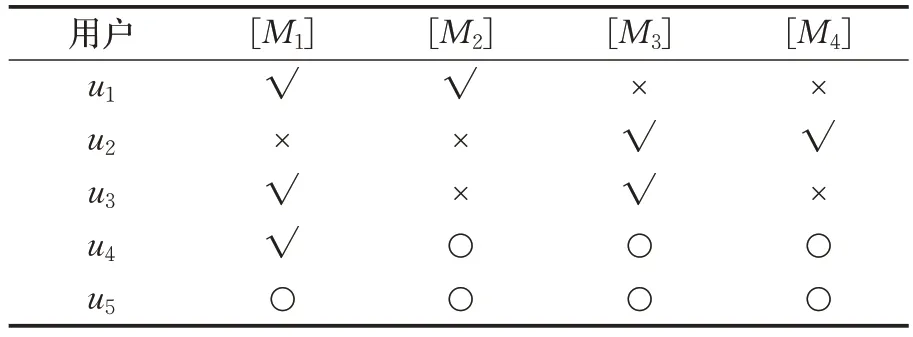

假設參與系統的用戶有U={u1,u2,u3,u4,u5},數據擁有者制定的訪問控制限制為({[M1],[M2],[M3],[M4]},#3) ,則系統初始化階段限制參數組Gξ1=Gξ2=Gξ3=Gξ4={u1,u2,u3,u4,u5} 。表1 是用戶u1,u2,u3,u4,u5的訪問情況。

表1 用戶訪問情況表

4 安全性分析

定理1假設存在對手A在多項式時間內以不可忽略的優勢贏得RCCA-安全模型,那么挑戰者C能夠以不可忽略的優勢解決BDHE問題。

證明敵手A給挑戰者C提供兩個訪問樹T,T*。挑戰者C獲得PK=(g,e(g,g)a,h=gβ) 之后隨機選取Hash函數,H1:{0,1}*→{0,1}k并將PK=(g,e(g,g)a,h=gβ)發送給敵手A。

第一階段:敵手A提供屬性集Su={λ1,λ2,…,λp}作為私鑰詢問的輸入,由于Su不滿足訪問樹T,T*,所以存在λi?T,T*。由用戶屬性集Su不滿足訪問樹T,T*,挑戰者生成隨機選取z∈Zp且令SK=z,TK=(D,?λi∈Su:D′i,D″i)。最后,挑戰者C將令牌TK發送給敵手A。

挑戰:敵手A向挑戰者C發送挑戰消息M0、M1,挑戰者隨機選擇其中的一個明文Mb,b∈{0,1} 在訪問結構下進行加密并發送給敵手A。

第二階段:挑戰者C繼續響應階段一中的請求,如果對解密請求的響應是M0或M1,則挑戰者C響應檢驗消息Mb,b∈{0,1}。

猜測:敵手輸出一位b′,若b′=b則敵手贏得游戲;若b′≠b則此模型是安全的。

最后多項式時間內敵手的優勢定義為ε=因此挑戰者C以優勢ε解決BDHE問題。

定理2任何不滿足訪問結構的用戶u無法獲取理想值e(g,g)r?s/z。

證明假設用戶u的Su不滿足訪問樹T ,則用戶u從系統中無法獲取有效的令牌TKu。當用戶向代理服務器發送無效令牌TKu*時代理服務器向用戶提供

其中,r對每一個用戶而言唯一確定,防止用戶合謀攻擊。只有擁有有效令牌的用戶才能解密CT′。而用戶u的Su不滿足訪問樹T ,所擁有的令牌也是無效的。因此該用戶無法獲取理想值e(g,g)r?s/z,理想值e(g,g)r?s/z是用戶最后執行解密算法所用。若用戶無法獲取此值,該用戶無法解密CT′獲取消息M。

上述定理強調只有滿足訪問結構的用戶才能夠解密獲取消息M,保證了CP-ABE 方案最基本的安全性要求。

定理3任何用戶違反SDS限制獲取有效的明文消息在計算上不可行。

證明假設用戶u的屬性滿足訪問樹T ,并通過解密計算已獲取來自k-1 個等價類中k-1 數據。由于用戶每一次解密請求和是否能夠成功解密代理服務器有目共睹,并且該用戶u每一次成功獲取的數據相關的(u,Ti,j)都保存在CSS 中。從而當用戶u一旦獲取上述的k-1 數據,該用戶u擁有的限制參數ξj,j=k,k+1,…,n失效,即u?Gξj,j=k,k+1,…,n,CSS立刻更新n-(k-1)等價類所對應的限制參數組并用新的對n-(k-1)等價類中的數據進行重加密。如果用戶u想獲取這n-(k-1)個等價類中數據必須獲取新的K′ξ,然而用戶u擁有的參數ξj失效后新的k,k+1,…,n不包含用戶u即?,因此u無法獲取新的,從而不能訪問其余的n-(k-1)個等價類中數據;由于系統對前k-1 數據不執行重加密,所以用戶可以訪問該等價類中的數據。從而任何用戶違反SDS 限制獲取有效的明文消息在計算上不可行。

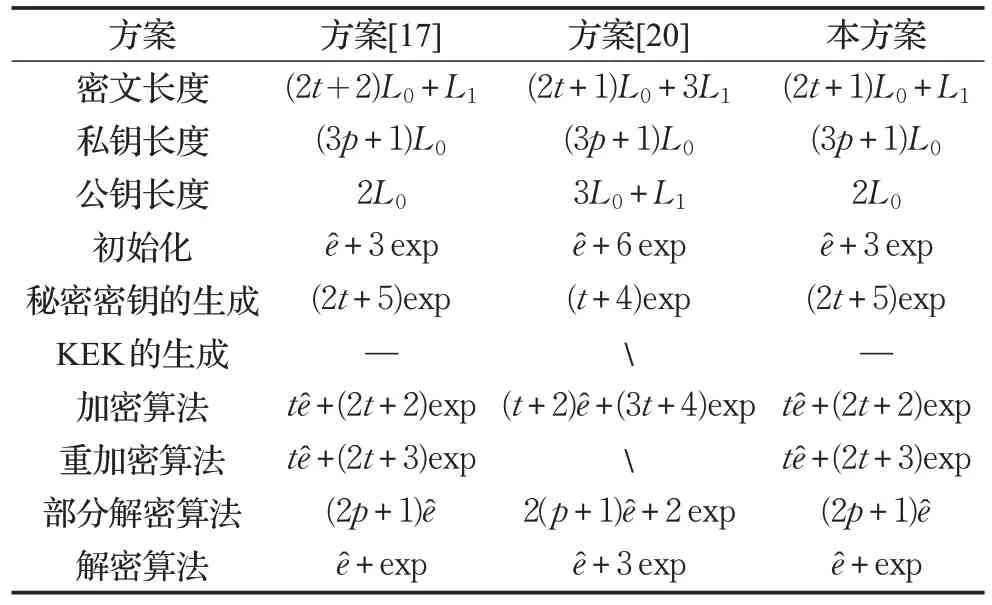

5 效率分析

表2 將每一步算法中產生的雙線性對運算e?,指數運算exp 作為衡量計算復雜度的主要標準,對比分析了各方案的密文、密鑰長度以及計算復雜度。表中“L0”和“L1”分別表示循環群G與GT中的群元素;“—”表示方案在該算法中并沒有產生雙線性對和指數運算;表中“”表示方案不包含該算法。如表2所示,本方案在不增加系統的任何額外的計算開銷的情況下實現訪問控制限制,從而對敏感數據進行保護。

表2 計算開銷的比較

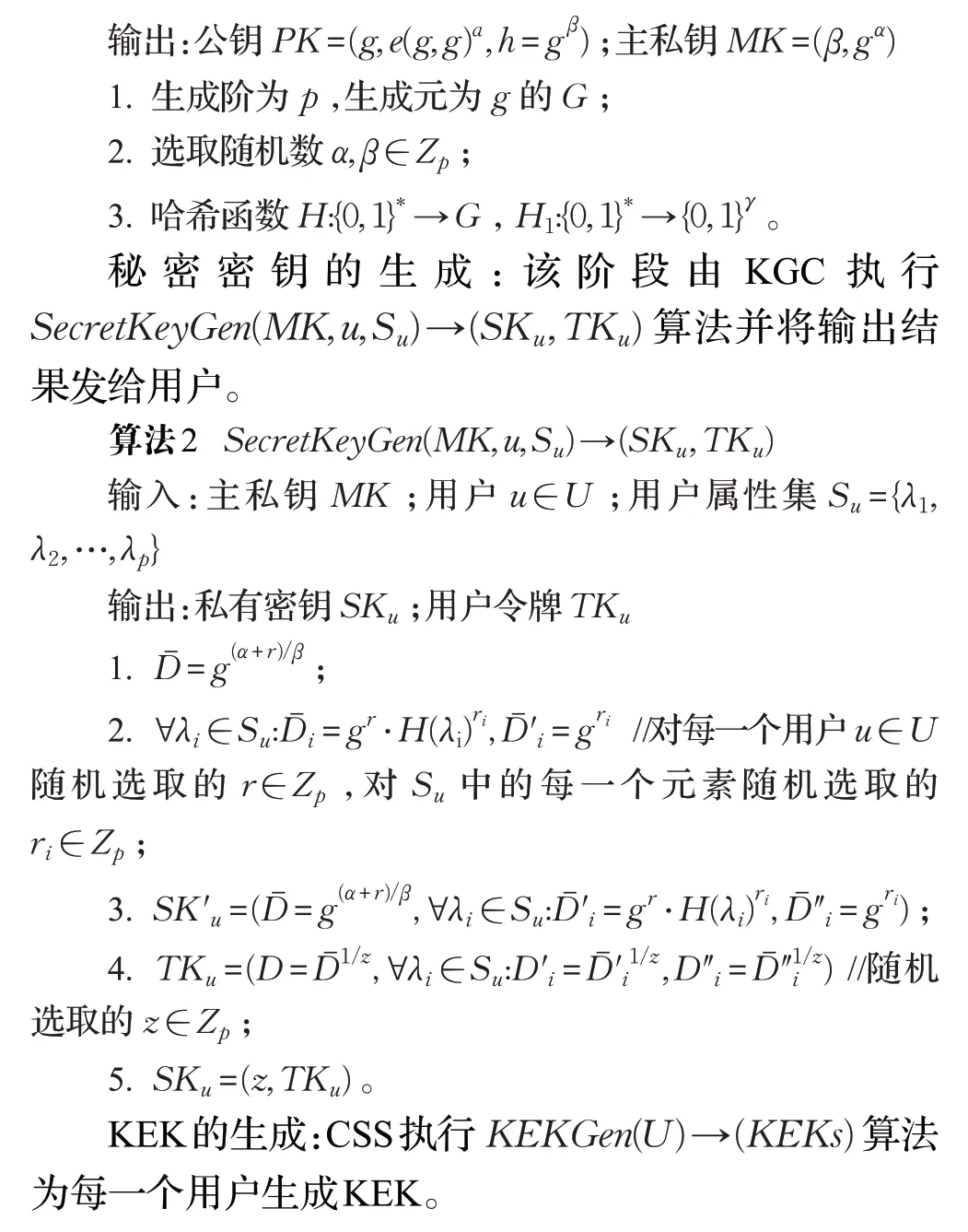

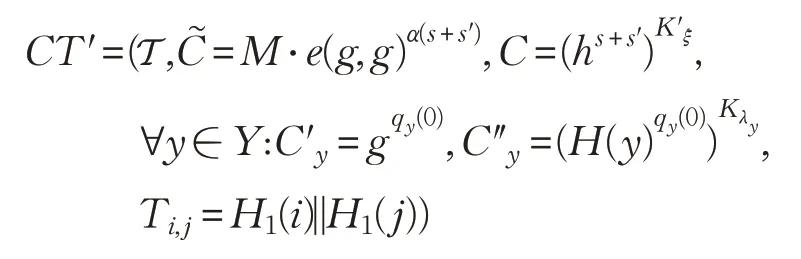

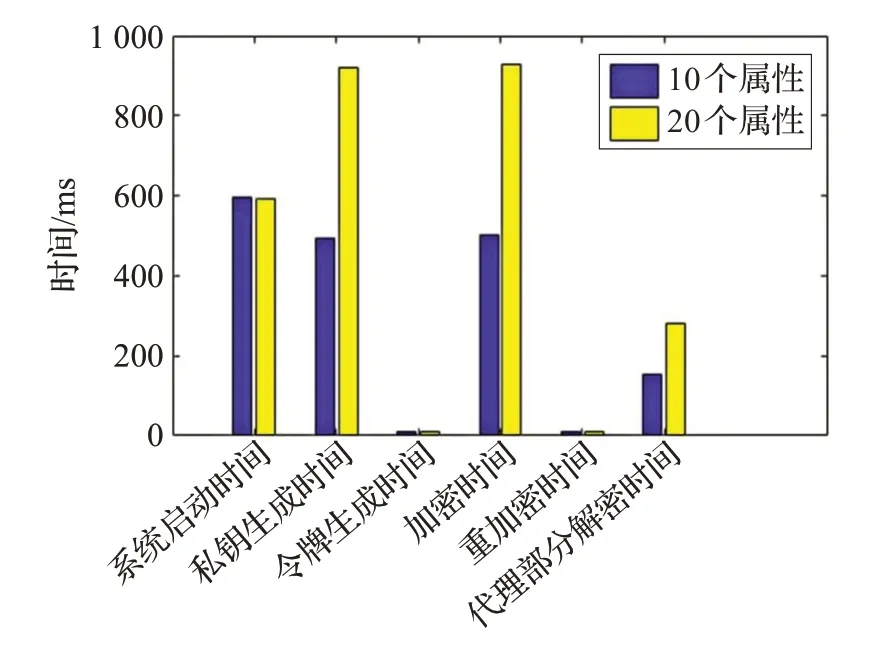

對本文方案中的各算法的運行時間進行了簡單的測試。系統的運行環境為Intel?CoreTMi7-4790 CPU @3.60 GHz的PC機,內存為8 GB,操作系統為Windows 10(64 bit)專業版本。軟件環境為JDK12,算法依賴于Java 密碼庫JPBC1.2.0。測試結果如圖2 所示。測試時間結果是10次測試的平均值。測試中用戶最終解密的時間可以忽略不計。

圖2 各算法執行所需時間

6 結束語

本文為了實現利益沖突數據或相互關聯數據的訪問控制限制,提出了訪問控制限制的重加密實施方案。方案中,一旦用戶即將違反訪問控制限制,用戶擁有的參數就會失效,云存儲服務器對數據進行重加和密鑰更新操作隔離用戶可訪問和不可訪問的限制數據實現訪問控制限制。實驗分析結果表明,本方案在以較小的計算負擔實現特殊數據上的限制,支持屬性撤銷與外包解密功能。并且,在BDHE假設下該方案能夠抵抗RCCA共攻擊。方案的還有一個優點是,系統啟動后數據擁有者仍可以修改限制結構,即不改變門限值k的情況下已定義的限制中可以增添新的等價類,等價類中增添新的數據。