一種工業(yè)控制系統(tǒng)漏洞風(fēng)險評估方法

陶耀東,賈新桐,吳云坤

1(中國科學(xué)院大學(xué),北京 100049)

2(中國科學(xué)院 沈陽計算技術(shù)研究所有限公司,沈陽 110168)

3(360企業(yè)安全集團(tuán) 工業(yè)控制系統(tǒng)安全國家地方聯(lián)合工程實驗室,北京 100015)

E-mail:jiaxintong16@mails.ucas.ac.cn

1 引 言

在信息技術(shù)(Information Technology,IT)與操作技術(shù)(Operational Technology,OT)趨于一體化的背景下,工業(yè)控制系統(tǒng)(Industry Control System,ICS)中越來越多地采用IT環(huán)境下的設(shè)備與技術(shù)[1].工業(yè)控制系統(tǒng)長久以來更多地關(guān)注于生產(chǎn)功能,但工控安全問題往往因為系統(tǒng)的相對封閉特性而被忽視,甚至部分組件在設(shè)計之初就沒有考慮安全問題[2].因此,日漸開放的工業(yè)控制系統(tǒng)暴露出的脆弱性很容易被攻擊者利用.而工業(yè)控制系統(tǒng)涉及電力、石油化工、制造業(yè)、交通運輸?shù)汝P(guān)鍵行業(yè),一旦出現(xiàn)安全問題會造成巨大的損害.2010年,伊朗核設(shè)施受到“震網(wǎng)”病毒攻擊,伊朗鈾濃縮進(jìn)程被迫推遲.2015年12月,烏克蘭電網(wǎng)遭到黑客攻擊,導(dǎo)致約140萬人的用電受到影響.眾多工控安全事件表明:傳統(tǒng)的ICS安全被動防御措施難以有效應(yīng)對日益復(fù)雜的網(wǎng)絡(luò)安全威脅,必須加強(qiáng)在漏洞、威脅情報、態(tài)勢感知等方面的安全能力,加快發(fā)展積極防御手段來保障工業(yè)控制系統(tǒng)安全[3-8].

工業(yè)控制系統(tǒng)漏洞是攻擊者對ICS安全進(jìn)行破壞的重要切入點.本文統(tǒng)計分析了2010年以來公共漏洞和暴露(Common Vulnerabilities and Exposures,CVE)、中國國家信息安全漏洞共享平臺(China National Vulnerability Database,CNVD)、中國國家信息安全漏洞庫(China National Vulnerability Database of Information Security,CNNVD)、美國國家漏洞庫(National Vulnerability Database,NVD)四大公開漏洞平臺發(fā)布的工控漏洞.自2010年“震網(wǎng)”事件發(fā)生以來,每年被披露的工控漏洞數(shù)量總體呈增長態(tài)勢.2018年公開工控漏洞數(shù)量(截止至11月1日)為627條,而2010年全年公開工控漏洞數(shù)量僅為77條.

安全人員需要對漏洞進(jìn)行全面、準(zhǔn)確的風(fēng)險評估,用以指導(dǎo)工控安全防護(hù)決策,提升工控安全防護(hù)能力.然而目前工控安全領(lǐng)域?qū)β┒达L(fēng)險的量化評估方法,使用的主要是以通用漏洞評分系統(tǒng)(Common Vulnerability Scoring System,CVSS)為代表的IT、OT通用的方法,并沒有充分考慮ICS安全的特殊性[9-12].本文針對ICS安全的特點,提出一種基于 CVSSv3.0的工控漏洞評分系統(tǒng)(Industrial Vulnerability Scoring System,IVSS).IVSS定義了工控漏洞風(fēng)險評估過程的基礎(chǔ)指標(biāo)、生命周期指標(biāo)、環(huán)境指標(biāo),將可見性、可控性、漏洞利用目標(biāo)服役情況等體現(xiàn)工控安全特性的指標(biāo)納入量化評估范圍.該方法使用改進(jìn)的工控漏洞風(fēng)險評估算法,既可以生成工控漏洞的基礎(chǔ)評分、生命周期評分,也可以用于安全人員結(jié)合實際工控安全場景的具體需求以生成環(huán)境評分.本文通過實例分析,展現(xiàn)了使用IVSS計算基礎(chǔ)評分的過程,并對2016年至2018年間的1171條公開工控漏洞的IVSS評分與CVSS評分進(jìn)行了統(tǒng)計分析,分析結(jié)果表明:本文提出的工控漏洞風(fēng)險評估方法,可以有效地對工控漏洞進(jìn)行量化評估.本文將IVSS應(yīng)用到某工業(yè)現(xiàn)場檢查工具中,并對某煙草企業(yè)的工業(yè)安全現(xiàn)狀進(jìn)行了檢查.檢查結(jié)果表明:該方法顯著提高了漏洞評分在工控安全防護(hù)中的可用性.

2 相關(guān)工作

工業(yè)控制系統(tǒng)漏洞是工業(yè)控制系統(tǒng)整體安全脆弱性的關(guān)鍵點[13].已有的相關(guān)研究大多關(guān)注于系統(tǒng)級的量化風(fēng)險評估,并將工控系統(tǒng)中的漏洞風(fēng)險評估納入整體評估范圍[14-17].王作廣等人提出了一種結(jié)合攻擊樹與CVSS的工控系統(tǒng)風(fēng)險量化評估方法[18],建立系統(tǒng)攻擊樹與攻擊者模型,利用CVSS對攻擊樹的葉子節(jié)點進(jìn)行量化評估,計算得出攻擊序列與目標(biāo)節(jié)點的風(fēng)險概率與風(fēng)險值,可以找到系統(tǒng)最大風(fēng)險環(huán)節(jié)和最需要防護(hù)的組件,但該方法沒有充分考慮工控漏洞的安全特性;黃家輝等人從工控系統(tǒng)中存在的漏洞利用難度和漏洞危害性兩個維度出發(fā),綜合考慮了防御強(qiáng)度、攻擊強(qiáng)度、物理損失、信息損失等方面,提出了一系列脆弱性量化指標(biāo),并結(jié)合攻擊圖對可能存在的攻擊路徑進(jìn)行脆弱性分析[19],但該方法側(cè)重于系統(tǒng)的實際特性而忽視了漏洞的固有屬性,導(dǎo)致工控漏洞的風(fēng)險評估結(jié)果不具備良好的可移植性;HyunChul Joh等人提出了一種考慮漏洞生命周期的一般隨機(jī)風(fēng)險評估方法[20],將漏洞生命周期納入量化評估范圍,增強(qiáng)了漏洞風(fēng)險評估結(jié)果的時效性,但是沒有考慮工控安全場景下系統(tǒng)、設(shè)備、軟件的服役期.

3 評估方法

本文提出的工控漏洞風(fēng)險評估方法IVSS,可以得到三類評分,分別是基礎(chǔ)評分、生命周期評分、環(huán)境評分.工控漏洞基礎(chǔ)評分反映了工控漏洞的固有屬性,這些屬性貫穿于漏洞整個生命周期并存在于信息系統(tǒng).工控漏洞生命周期評分反映了漏洞屬性隨時間變化的特性.工控漏洞環(huán)境評分反映了與工控環(huán)境深度關(guān)聯(lián)的漏洞屬性,漏洞風(fēng)險評估者可以根據(jù)實際環(huán)境具體地評估該工控漏洞的潛在影響.

3.1 基礎(chǔ)評分

為得到IVSS基礎(chǔ)評分,將工控漏洞風(fēng)險評估基礎(chǔ)指標(biāo)作為考量因素,對工控漏洞各方面基礎(chǔ)屬性進(jìn)行全面、深入地分析.工控漏洞風(fēng)險評估基礎(chǔ)指標(biāo)包括漏洞利用指標(biāo)(攻擊向量、攻擊復(fù)雜度、特權(quán)需求、用戶交互)、漏洞影響范圍、漏洞影響指標(biāo)(機(jī)密性、完整性、可用性、可見性、可控性).

漏洞利用指標(biāo)反映了目標(biāo)的脆弱性.每一個漏洞利用指標(biāo)的評分都應(yīng)該根據(jù)其脆弱性和導(dǎo)致成功的攻擊所需的漏洞利用條件而得出.其中,攻擊向量指標(biāo)反映了漏洞利用的途徑.攻擊者利用漏洞時距離漏洞所在主體距離越遠(yuǎn),則這個指標(biāo)的得分越高.當(dāng)攻擊者可以遠(yuǎn)程利用該漏洞,證明實現(xiàn)攻擊越容易,該項指標(biāo)的得分應(yīng)越高.攻擊復(fù)雜度指標(biāo)體現(xiàn)了攻擊者要實現(xiàn)攻擊是否受到其他外在條件的限制.若要擺脫限制,攻擊者需要付出額外的努力來進(jìn)行相關(guān)調(diào)查.若攻擊復(fù)雜度越低,該指標(biāo)得分越高.特權(quán)需求指標(biāo)反映了攻擊者要實現(xiàn)攻擊所需的特權(quán).若所需的特權(quán)越少,則該指標(biāo)得分越高.用戶交互指標(biāo)反映了攻擊者進(jìn)行漏洞利用是否依賴用戶的相關(guān)行為.若對用戶交互的依賴性越弱,則該指標(biāo)得分越高.范圍指標(biāo)反映了漏洞被利用時的影響范圍是否僅局限于存在脆弱性的主體.范圍指標(biāo)本身沒有得分.它的指標(biāo)值會影響其他指標(biāo)的量化分值.例如,若漏洞影響范圍發(fā)生改變,則特權(quán)需求指標(biāo)的得分會相應(yīng)增加.

漏洞影響指標(biāo)反映了成功的漏洞利用會對被評估系統(tǒng)或資產(chǎn)產(chǎn)生的安全性影響.其中,機(jī)密性指標(biāo)反映了漏洞利用對目標(biāo)資產(chǎn)的機(jī)密性影響.機(jī)密性是指受保護(hù)資產(chǎn)信息不被泄露給未授權(quán)的用戶、實體或過程.若機(jī)密性損失越大,則該項指標(biāo)得分越高.完整性指標(biāo)反映了漏洞利用對目標(biāo)資產(chǎn)的完整性影響.完整性是指受保護(hù)資產(chǎn)信息不被未授權(quán)的用戶、實體或進(jìn)程進(jìn)行未授權(quán)的更改.若完整性損失越大,則該項指標(biāo)得分越高.可用性指標(biāo)反映了漏洞利用對被攻擊目標(biāo)的可用性影響.可用性是指系統(tǒng)或資產(chǎn)具備滿足為其他主體提供服務(wù)的能力.若可用性損失越大,則該項指標(biāo)得分越高.

特別地,可見性指標(biāo)反映了漏洞利用對工業(yè)控制系統(tǒng)的可見性的影響.工業(yè)控制系統(tǒng)中的可見性由兩大功能來體現(xiàn):畫面功能、監(jiān)控功能.畫面功能,即觀察過程的當(dāng)前狀態(tài)以便做出決策,通常由操作員、管理員,以及為推動業(yè)務(wù)決策而需要實時信息的其他業(yè)務(wù)功能進(jìn)行操作.監(jiān)控功能就是監(jiān)視過程的當(dāng)前狀態(tài),包括液位、溫度、閥位等.監(jiān)控功能還包括安全事件警報屬性.工控漏洞對可見性的影響可以嚴(yán)重削弱安全控制能力,并影響相關(guān)人員的決策.若可見性損失越大,則該項得分越高.可控性指標(biāo)反映了漏洞利用對工業(yè)控制系統(tǒng)的可控性影響.控制功能的作用是啟動控制閥門、電動機(jī)以及引起機(jī)械物理狀態(tài)變化的其他組件并對其加以控制.控制功能可以在操作員的干預(yù)下驅(qū)動,也可以根據(jù)邏輯狀態(tài)的變化實現(xiàn)自動驅(qū)動.這一點正是OT與IT的主要區(qū)別.在IT中,我們用信息來驅(qū)動業(yè)務(wù)決策并共享信息.而在OT中,我們使用信息來驅(qū)動物理設(shè)備.可控性,是工業(yè)控制系統(tǒng)安全的命脈所在.若可控性損失越大,則該項得分越高.

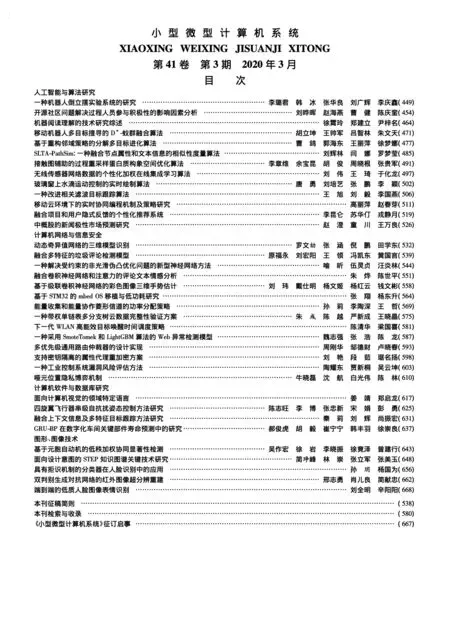

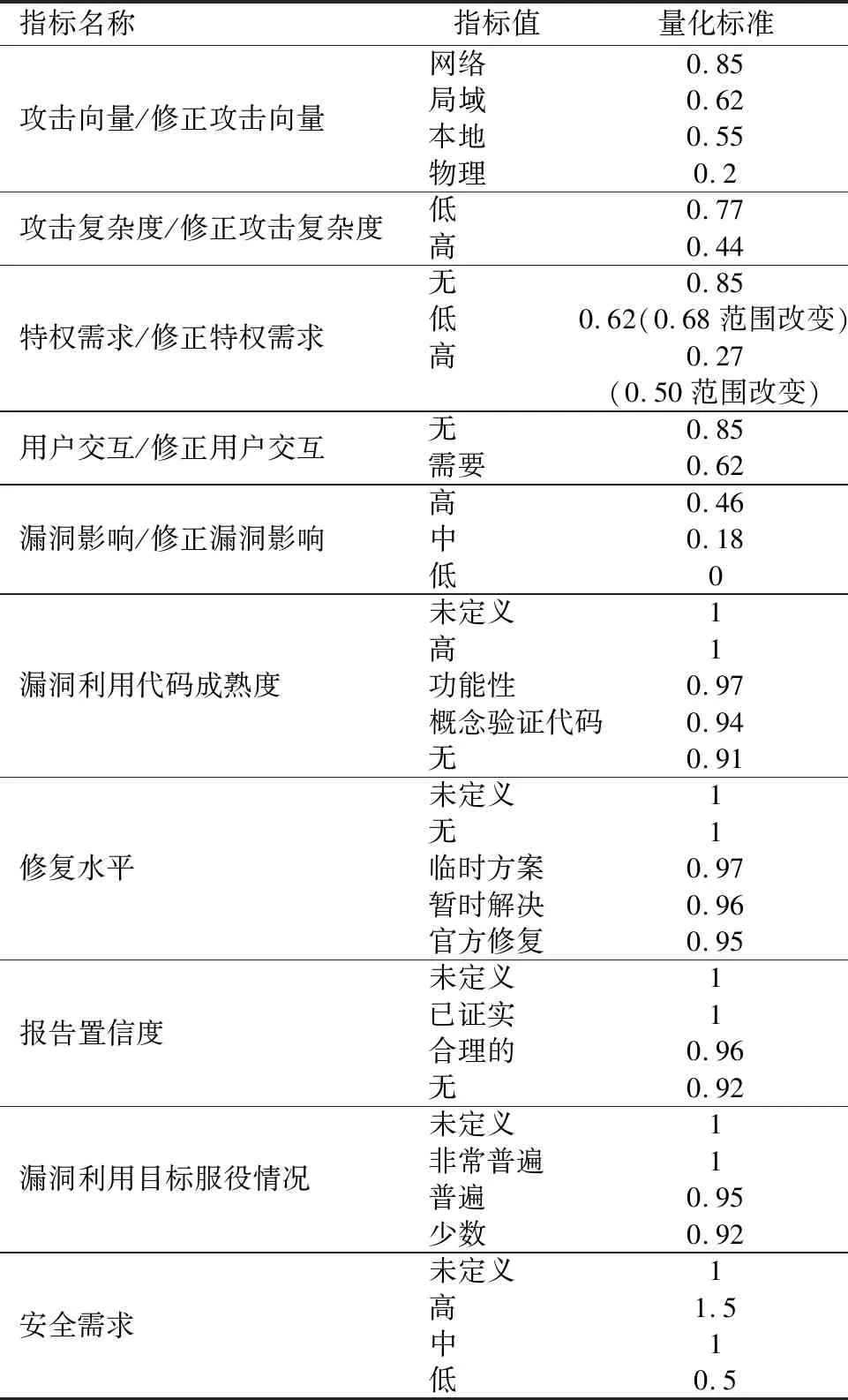

參照基礎(chǔ)指標(biāo)描述表(表1),所述的每一個工控漏洞基礎(chǔ)指標(biāo)都對應(yīng)有不同級別的指標(biāo)值(例如,高、中、低)和對應(yīng)的指標(biāo)描述.若漏洞特征滿足某條指標(biāo)描述,則將對應(yīng)的指標(biāo)值記錄.

表1 基礎(chǔ)指標(biāo)描述表

Table 1 Basic indicators description table

指標(biāo)類指標(biāo)名稱指標(biāo)值指標(biāo)描述漏洞利用指標(biāo)攻擊向量(AV)攻擊復(fù)雜度(AC)特權(quán)需求(PR)用戶交互(UI)網(wǎng)絡(luò)遠(yuǎn)程利用局域共享網(wǎng)絡(luò)或本地網(wǎng)絡(luò)本地在本地利用漏洞物理攻擊需要物理接觸低攻擊復(fù)雜度低高攻擊復(fù)雜度高無未得到特權(quán)即可實施攻擊低獲得普通用戶權(quán)限可利用漏洞高需要管理員權(quán)限才能利用漏洞無無需用戶交互,可獨立完成需要利用需要用戶交互范圍范圍不變存在漏洞主體與受攻擊主體一致(S)改變存在漏洞主體與受攻擊主體不一致漏洞影響指標(biāo)機(jī)密性(Conf)完整性(I)可用性(A)可見性(V)可控性(Cont)高機(jī)密性完全喪失低機(jī)密性部分喪失無機(jī)密性沒有喪失高完整性完全喪失低完整性部分喪失無完整性沒有喪失高可用性完全喪失低可用性部分喪失無可用性沒有喪失高可見性完全喪失低可見性部分喪失無可見性沒有喪失高可控性完全喪失低可控性部分喪失無可控性沒有喪失

根據(jù)表1可以得到各項指標(biāo)值,參照指標(biāo)值量化標(biāo)準(zhǔn)表(表4),得出各指標(biāo)量化分值.將各個分值帶入公式(1)-公式(7).其中,漏洞基礎(chǔ)評分為BS,漏洞影響評分為ISC,漏洞利用評分為ESC,漏洞影響基礎(chǔ)評分為ISCBase.

ISCBase=1-((1-Conf)×(1-I)×(1-A)×(1-V)×(1-Cont))

(1)

若范圍指標(biāo)為不變,則

ISC=6.42×ISCBase

(2)

若范圍指標(biāo)為改變,則

ISC=7.52×(ISCBase-0.029)-3.25×(ISCBase-0.02)15

(3)

ESC=8.22×AV×AC×PR×UI

(4)

若ISC<0,則

BS=0

(5)

若范圍指標(biāo)為不變,則

BS=RoundUp(Min((ISC+ESC),10))

(6)

其中,RoundUp函數(shù):保留數(shù)值的一位小數(shù),進(jìn)行向上舍入,例如RoundUp(8.13)=8.2;Min函數(shù):取兩者最小值.

若范圍指標(biāo)為改變,則

BS=RoundUp(Min(1.08×(ISC+ESC),10)

(7)

至此,得出工控漏洞的IVSS基礎(chǔ)評分.

3.2 生命周期評分

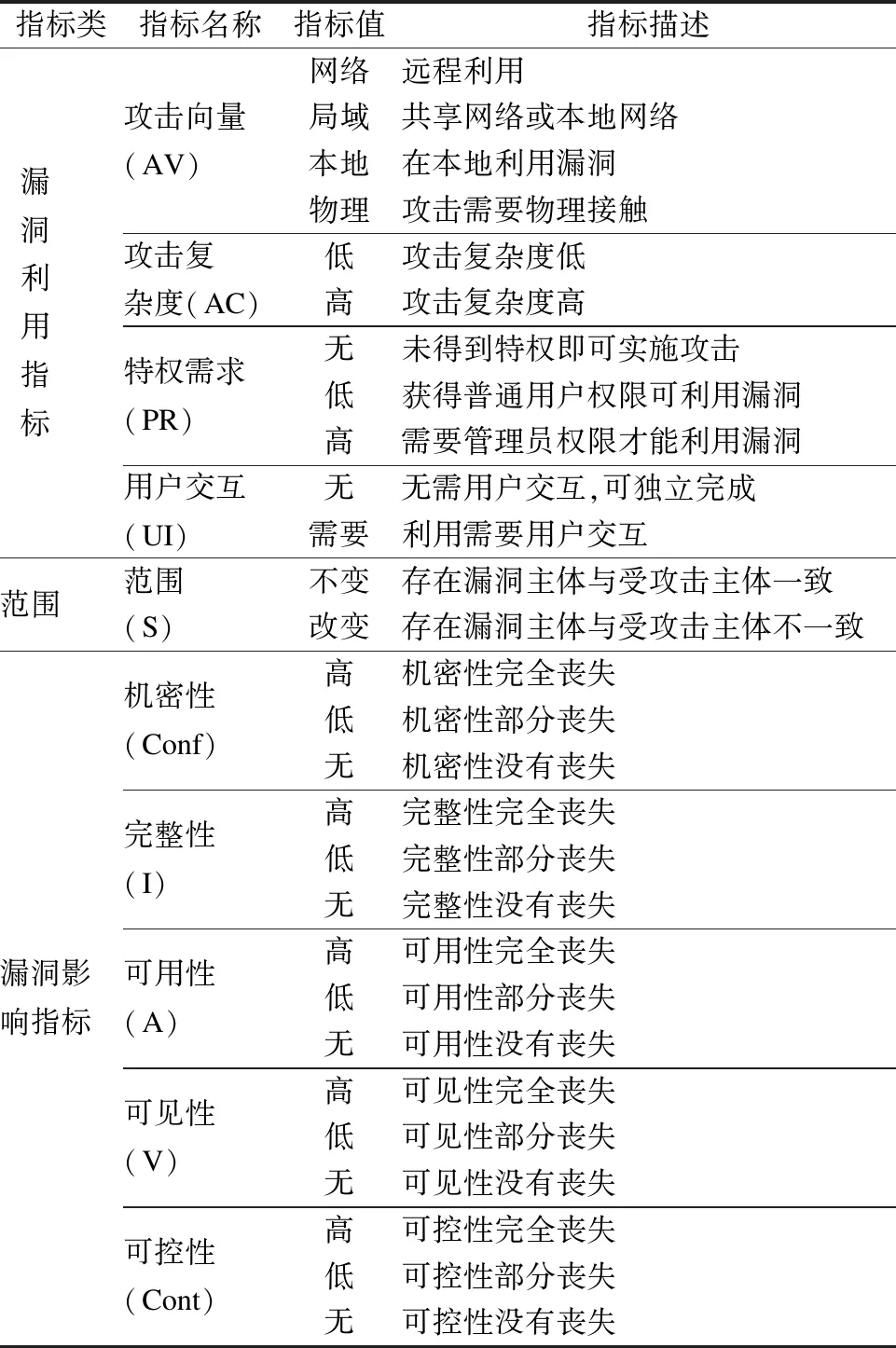

計算IVSS生命周期評分,需要從漏洞利用代碼成熟度、修復(fù)水平、漏洞報告置信度、漏洞利用目標(biāo)服役情況四個指標(biāo)分析工控漏洞.

漏洞利用代碼成熟度指標(biāo)反映了在現(xiàn)有漏洞利用技術(shù)和漏洞利用代碼的條件下,漏洞被利用的可能性.公開的漏洞利用代碼和技術(shù)會增加潛在攻擊者的數(shù)量,增大漏洞被利用的可能性.漏洞利用代碼的成熟度越高,則該項指標(biāo)得分越高.修復(fù)水平指標(biāo)反映了針對該漏洞的修復(fù)方案的發(fā)布情況.若修復(fù)越初級,并且非官方公布的修復(fù)方案,則該項評分越高.報告置信度指標(biāo)反映了已有漏洞報告的置信程度.有的漏洞報告只公開了漏洞的存在,并且沒有公布漏洞的技術(shù)細(xì)節(jié).隨著對漏洞的調(diào)查逐步深入,漏洞的詳細(xì)信息會逐漸完善,進(jìn)而報告的置信度提高,該項指標(biāo)得分也越高.

特別地,漏洞利用目標(biāo)服役情況指標(biāo)反映了漏洞利用的目標(biāo)設(shè)備、協(xié)議、系統(tǒng)、軟件等在工業(yè)控制系統(tǒng)中的服役情況.工業(yè)控制系統(tǒng)中的各類組件往往服役周期長短不一,一些工業(yè)設(shè)備有10年以上服役期,也有一些新興設(shè)備(例如,工業(yè)無線網(wǎng)絡(luò)設(shè)備)的服役期比較短,甚至很多工業(yè)控制系統(tǒng)環(huán)境中還沒有采用這樣的新興設(shè)備.將漏洞利用目標(biāo)服役情況納入生命周期指標(biāo)的考慮范疇,若漏洞利用目標(biāo)仍非常廣泛地服役于現(xiàn)用的生產(chǎn)環(huán)境,則該項指標(biāo)得分越高.

參照生命周期指標(biāo)描述表(表2),每個工控漏洞生命周期指標(biāo)都對應(yīng)有不同級別的指標(biāo)值(例如,未定義、高、中、低)和對應(yīng)的指標(biāo)描述.若漏洞特征滿足某條指標(biāo)描述,則將對應(yīng)的指標(biāo)值記錄.

根據(jù)表2中得到的各項指標(biāo)值,參照指標(biāo)值量化標(biāo)準(zhǔn)表(表4),得出各指標(biāo)量化分值.由于生命周期評分是在漏洞基礎(chǔ)評分的基礎(chǔ)上的進(jìn)一步修正,而不能獨立計算分值.所以表4中生命周期指標(biāo)的量化數(shù)值變化范圍較小,且相近于1.

將各個分值帶入公式(8).其中,漏洞生命周期評分為TS.

TS=RoundUp(BS×E×RL×RC×SS)

(8)

至此,得出工控漏洞的IVSS生命周期評分.

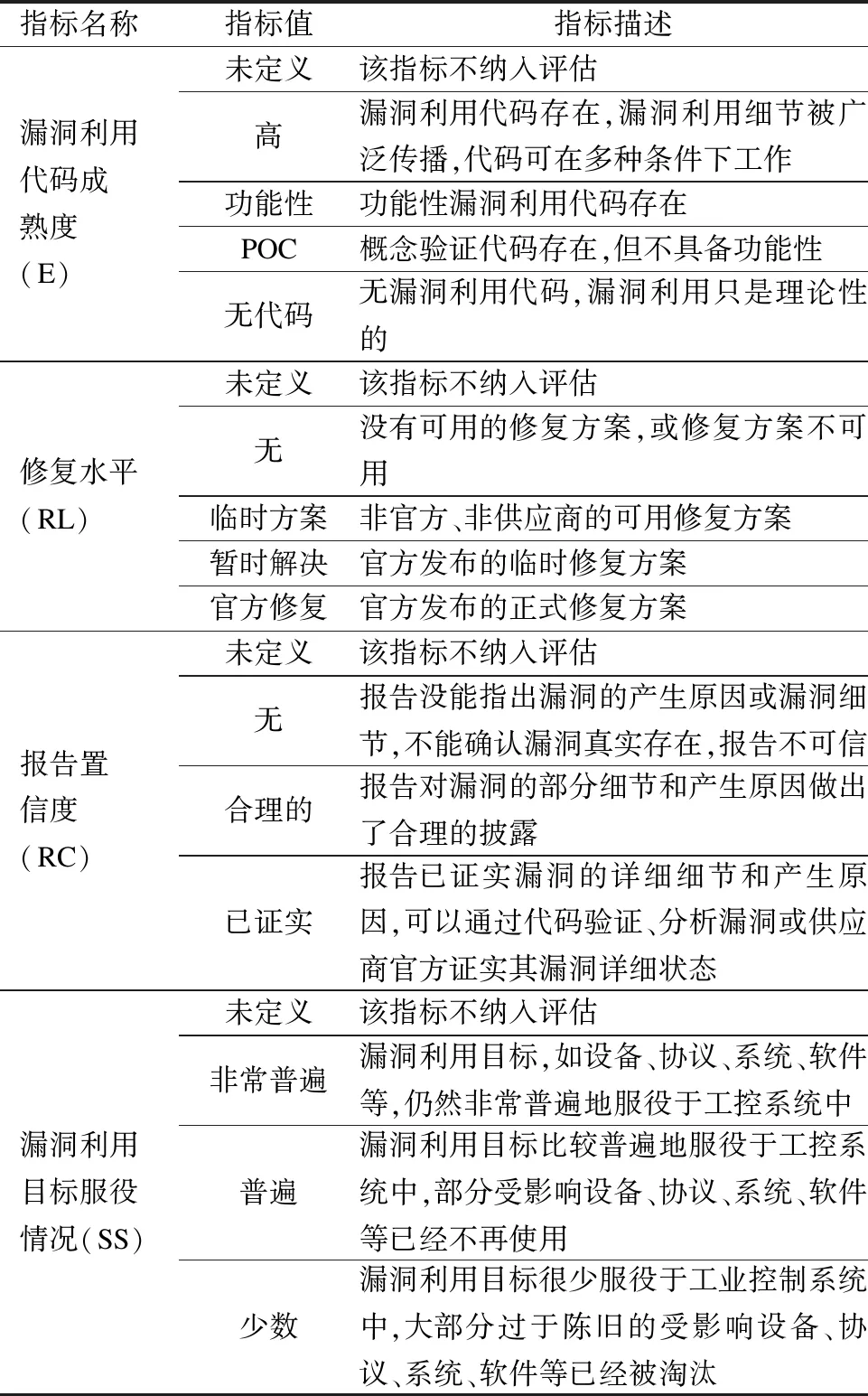

3.3 環(huán)境評分

若計算工控漏洞環(huán)境評分,從安全需求(機(jī)密性需求、完整性需求、可用性需求、可見性需求、可控性需求)、修正基礎(chǔ)指標(biāo)(修正攻擊向量、修正攻擊復(fù)雜度、修正特權(quán)需求、修正用戶交互、修正范圍、修正機(jī)密性、修正完整性、修正可用性、修正可見性、修正可控性)等指標(biāo)來分析工控漏洞.

環(huán)境指標(biāo)允許安全研究人員根據(jù)實際場景內(nèi)不同層面安全需求的重要性,得出適用于該實際場景的漏洞風(fēng)險得分.例如,某工業(yè)企業(yè)涉及國家關(guān)鍵信息基礎(chǔ)設(shè)施安全,其安全控制與人員安全息息相關(guān),那么其可控性需求就比較突出,因而可控性需求的評分相對較高.

參照環(huán)境指標(biāo)描述表(表3),每個工控漏洞環(huán)境指標(biāo)都對應(yīng)有不同級別的指標(biāo)值(例如,未定義、高、中、低)和對應(yīng)的指標(biāo)描述.若漏洞特征滿足某條指標(biāo)描述,則將對應(yīng)的指標(biāo)值記錄.

表2 生命周期指標(biāo)描述表

Table 2 Life cycle indicators description table

指標(biāo)名稱指標(biāo)值指標(biāo)描述漏洞利用代碼成熟度(E)未定義該指標(biāo)不納入評估高漏洞利用代碼存在,漏洞利用細(xì)節(jié)被廣泛傳播,代碼可在多種條件下工作功能性功能性漏洞利用代碼存在POC概念驗證代碼存在,但不具備功能性無代碼無漏洞利用代碼,漏洞利用只是理論性的修復(fù)水平(RL)未定義該指標(biāo)不納入評估無沒有可用的修復(fù)方案,或修復(fù)方案不可用臨時方案非官方、非供應(yīng)商的可用修復(fù)方案暫時解決官方發(fā)布的臨時修復(fù)方案官方修復(fù)官方發(fā)布的正式修復(fù)方案報告置信度(RC)未定義該指標(biāo)不納入評估無報告沒能指出漏洞的產(chǎn)生原因或漏洞細(xì)節(jié),不能確認(rèn)漏洞真實存在,報告不可信合理的報告對漏洞的部分細(xì)節(jié)和產(chǎn)生原因做出了合理的披露已證實報告已證實漏洞的詳細(xì)細(xì)節(jié)和產(chǎn)生原因,可以通過代碼驗證、分析漏洞或供應(yīng)商官方證實其漏洞詳細(xì)狀態(tài)漏洞利用目標(biāo)服役情況(SS)未定義該指標(biāo)不納入評估非常普遍漏洞利用目標(biāo),如設(shè)備、協(xié)議、系統(tǒng)、軟件等,仍然非常普遍地服役于工控系統(tǒng)中普遍漏洞利用目標(biāo)比較普遍地服役于工控系統(tǒng)中,部分受影響設(shè)備、協(xié)議、系統(tǒng)、軟件等已經(jīng)不再使用少數(shù)漏洞利用目標(biāo)很少服役于工業(yè)控制系統(tǒng)中,大部分過于陳舊的受影響設(shè)備、協(xié)議、系統(tǒng)、軟件等已經(jīng)被淘汰

根據(jù)表3中得到的各項指標(biāo)值,參照指標(biāo)值量化標(biāo)準(zhǔn)表(表4),得出各指標(biāo)量化分值.將各個分值帶入公式(9)-公式(15).公式中各變量為對應(yīng)原變量修正之后的結(jié)果,在原變量名前加上M_前綴來表示.其中,漏洞環(huán)境評分為ES,機(jī)密性需求為ConfR,完整性需求為IR,可用性需求為AR,可見性需求為VR,可控性需求為ContR.

M_ISCBase=Min(1-((1-M_Conf×ConfR)×(1-M_I×IR)×(1-M_A×AR)×(1-M_V×VR)×(1-M_Cont×ContR)),0.915)

(9)

若范圍指標(biāo)為不變,則

M_ISC=6.42×M_ISCBase

(10)

若范圍指標(biāo)為改變,則

M_ISC=7.52×(M_ISCBase-0.029)-3.25×(M_ISCBase-0.02)15

(11)

M_ESC=8.22×M_AV×M_AC×M_PR×M_UI

(12)

若M_ISC<0,則

ES=0

(13)

若范圍指標(biāo)為不變,則

ES=RoundUp(RoundUp(Min((M_ISC+M_ESC),10))×E×RL×RC×SS)

(14)

若范圍指標(biāo)為改變,則

ES=RoundUp(RoundUp(Min(1.08×(MISC+MESC),10))×E×RL×RC×SS)

(15)

表3 環(huán)境指標(biāo)描述表

Table 3 Environmental indicators description table

指標(biāo)名稱指標(biāo)值指標(biāo)描述安全需求未定義該指標(biāo)不納入評估高該項安全需求的損失會對組織或個人造成十分嚴(yán)重的影響中該項安全需求的損失會對組織或個人造成嚴(yán)重的影響低該項安全需求的損失會對組織或個人造成一定程度的影響修正攻擊向量修正攻擊復(fù)雜度修正特權(quán)需求修正用戶界面修正范圍修正機(jī)密性修正完整性修正可用性修正可見性修正可控性與前文基礎(chǔ)指標(biāo)的描述相同,除此之外,左側(cè)任一指標(biāo)均為非必選項,默認(rèn)為未定義,即不參與評估

至此,得出工控漏洞IVSS環(huán)境評分.

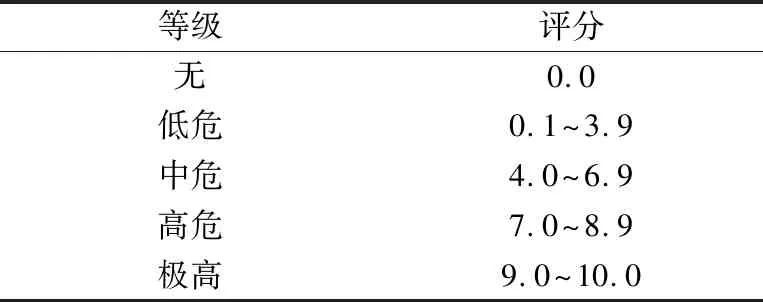

對于以上得到的工控漏洞基礎(chǔ)評分、生命周期評分、環(huán)境評分,根據(jù)工業(yè)控制系統(tǒng)漏洞風(fēng)險等級劃分表(表5),可以為該漏洞定級,共分為無、低危、中危、高危、極高五個等級.根據(jù)CVSSv3.0標(biāo)準(zhǔn)以及國際范圍內(nèi)廣泛使用的其他漏洞風(fēng)險評估方法,將漏洞風(fēng)險等級劃分為四級或五級是更為有效的等級劃分手段.隨著漏洞量化分值的提高,不同等級的區(qū)間長度遞減.該方法可以為高風(fēng)險漏洞提供更細(xì)粒度的區(qū)分.

4 實例分析

本章以CVE編號為CVE-2016-5787的工控漏洞為例,計算IVSS基礎(chǔ)評分,分析IVSS在工控漏洞風(fēng)險評估中的有效性.

CVE-2016-5787漏洞的影響設(shè)備是美國通用電氣(General Electric,GE)公司的一套基于客戶端/服務(wù)器的人機(jī)界面(Human Machine Interface,HMI)、監(jiān)控和數(shù)據(jù)采集(Supervisory Control And Data Acquisition,SCADA)的應(yīng)用程序.該漏洞源于程序沒有正確處理自由訪問控制列表(Discretionary Access Control List,DACL).本地攻擊者可利用該漏洞修改服務(wù)配置,提升用戶權(quán)限.

計算該漏洞的IVSS基礎(chǔ)評分.首先,分析漏洞特性,得到該漏洞在漏洞利用指標(biāo)和漏洞影響指標(biāo)的分值.漏洞利用指標(biāo)方面,攻擊者需要在本地才能利用此漏洞進(jìn)行服務(wù)配置的修改,所以攻擊向量指標(biāo)值為本地,量化分值為0.55;利用受影響設(shè)備在DACL處理方面存在的訪問控制問題,即可實現(xiàn)漏洞的成功利用,所以攻擊復(fù)雜度指標(biāo)值為低,量化分值為0.77;存在漏洞的主體是HMI/SCADA應(yīng)用程序,漏洞被成功利用后攻擊者的權(quán)限提升,可以在系統(tǒng)級別進(jìn)行一些服務(wù)配置的修改,所以存在漏洞的主體與受攻擊主體不完全一致,范圍發(fā)生改變;攻擊者以普通用戶登錄即可利用漏洞完成提權(quán),所以特權(quán)需求指標(biāo)值為低,因范圍發(fā)生改變,量化分值為0.68;漏洞的成功利用需要用戶交互,所以用戶交互指標(biāo)值為需要,量化分值為0.62;漏洞的成功利用會對被攻擊主體的機(jī)密性、完整性、可用性造成一定的影響,但不會完全喪失,所以機(jī)密性、完整性、可用性指標(biāo)值為中,量化分值為0.18;對于可見性、可控性指標(biāo),HMI/SCADA應(yīng)用程序主要提供的是數(shù)據(jù)的采集、監(jiān)視、控制功能,攻擊者利用漏洞進(jìn)行攻擊后,HMI/SCADA應(yīng)用程序的功能會嚴(yán)重喪失,例如數(shù)據(jù)采集準(zhǔn)確性明顯降低、監(jiān)視狀態(tài)失真、控制指令篡改等,所以可見性、可控性指標(biāo)值為高,量化分值為0.46.

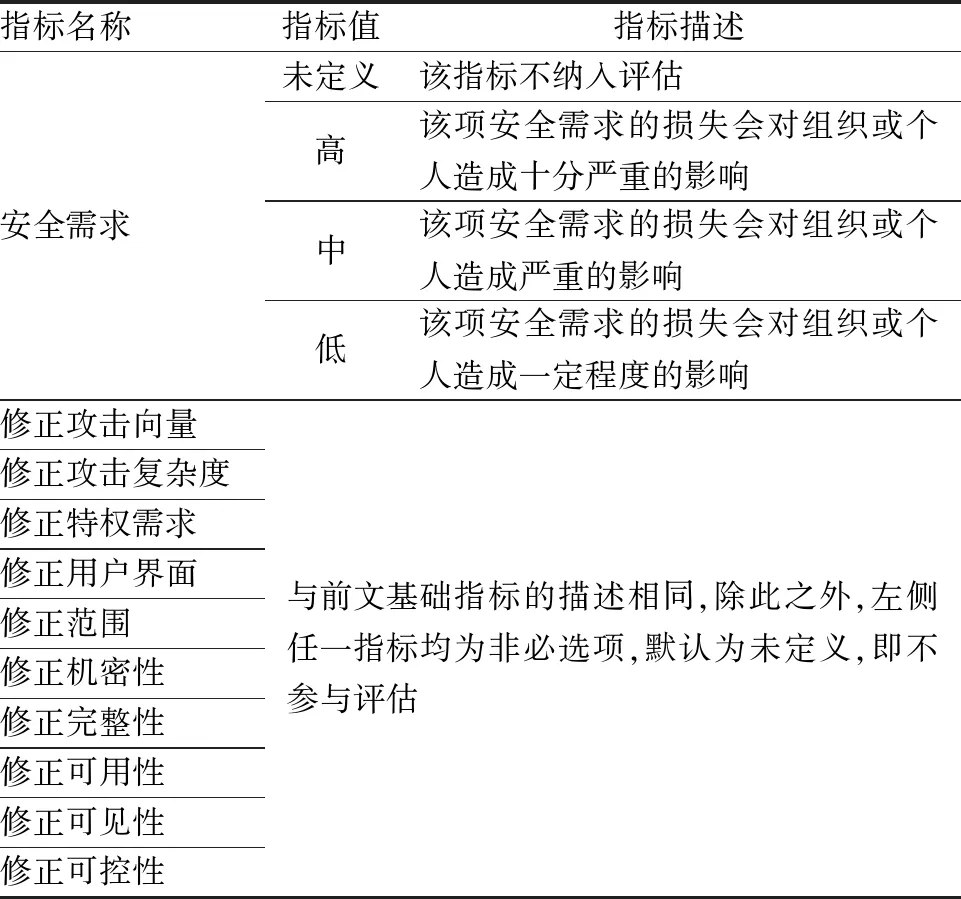

表4 指標(biāo)值量化標(biāo)準(zhǔn)表

Table 4 Quantification of indicator value table

指標(biāo)名稱指標(biāo)值量化標(biāo)準(zhǔn)攻擊向量/修正攻擊向量網(wǎng)絡(luò)0.85局域0.62本地0.55物理0.2攻擊復(fù)雜度/修正攻擊復(fù)雜度低0.77高0.44特權(quán)需求/修正特權(quán)需求無0.85低0.62(0.68范圍改變)高0.27(0.50范圍改變)用戶交互/修正用戶交互無0.85需要0.62漏洞影響/修正漏洞影響高0.46中0.18低0漏洞利用代碼成熟度未定義1高1功能性0.97概念驗證代碼0.94無0.91修復(fù)水平未定義1無1臨時方案0.97暫時解決0.96官方修復(fù)0.95報告置信度未定義1已證實1合理的0.96無0.92漏洞利用目標(biāo)服役情況未定義1非常普遍1普遍0.95少數(shù)0.92安全需求未定義1高1.5中1低0.5

將上述量化分值帶入公式(1)-公式(7),得出該漏洞的IVSS基礎(chǔ)評分為8.0,屬于高危漏洞.而該漏洞的CVSSv3.0評分為5.7,屬于中危漏洞.漏洞風(fēng)險等級的提升,會促使安全研究人員更加重視漏洞的潛在影響,進(jìn)而提高響應(yīng)速度,并采取更有效的應(yīng)對措施.對比可見,若使用CVSS v3.0等通用漏洞風(fēng)險評估方法對工控漏洞進(jìn)行評估,則難以把握漏洞對OT領(lǐng)域安全需求的影響,不能準(zhǔn)確體現(xiàn)漏洞在OT環(huán)境中的危害程度.本文提出的IVSS對工控漏洞的量化風(fēng)險評估更加全面、準(zhǔn)確、有效.

表5 工業(yè)控制系統(tǒng)漏洞風(fēng)險等級劃分表

Table 5 ICS vulnerability risk classification table

等級評分無0.0低危0.1~3.9中危4.0~6.9高危7.0~8.9極高9.0~10.0

5 統(tǒng)計分析

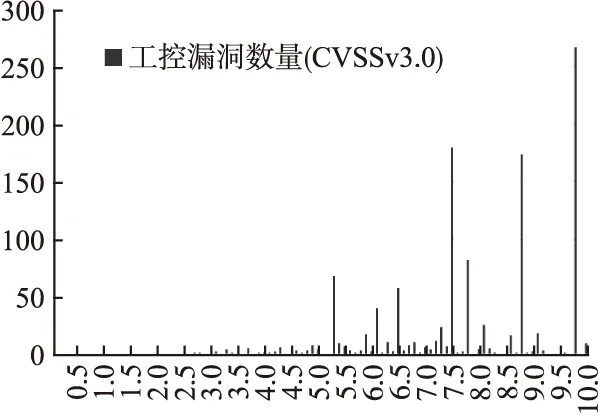

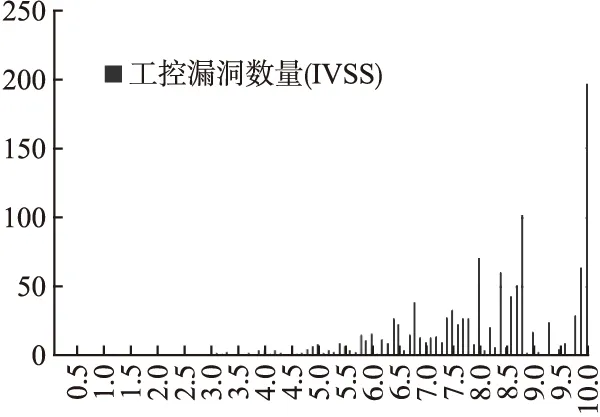

本文收集了2016年1月1日至2018年11月1日間CVE、CNVD、CNNVD、NVD四大公開漏洞平臺發(fā)布的1171條工控漏洞,并計算得出這1171條工控漏洞的IVSS評分.本章從評分分布、平均分、中位數(shù)、風(fēng)險等級分布等層面,將IVSS評分與CVSSv3.0評分進(jìn)行對比分析.分析結(jié)果表明,本文提出的工業(yè)控制系統(tǒng)風(fēng)險評估方法可以有效地對工控漏洞進(jìn)行量化評估,提高漏洞評分在工控安全防護(hù)中的可用性.

5.1 評分分布

在評分分布方面,如圖1、圖2所示,IVSS評分與CVSS v3.0評分的分布情況總體一致,高危漏洞和極高危漏洞居多.對比來看,IVSS評分分布更加均勻,只有評分為10的漏洞數(shù)量較多,其他評分的漏洞數(shù)量較為均勻地分布在3.0至9.9區(qū)間內(nèi).而CVSS v3.0評分分布集中于7.5、8.8、9.8這三個評分.評分分布較為均勻的IVSS,更加有利于區(qū)分不同漏洞間的危害程度的差異性,有助于工控安全防護(hù)過程中確定優(yōu)先級.

圖1 CVSSv3.0評分分布

圖2 IVSS評分分布

5.2 平均分與中位數(shù)

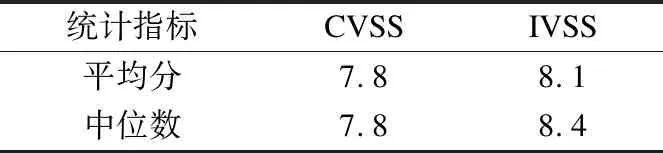

在平均分與中位數(shù)方面,如表6所示,IVSS評分的平均分與中位數(shù)分別比CVSS v3.0的評分高出0.3和0.6.數(shù)據(jù)表明,從總體表現(xiàn)上看,在工控漏洞風(fēng)險評估過程中深度結(jié)合工控安全特性而得出的IVSS評分普遍高于通用的CVSSv3.0評分.這說明IVSS體現(xiàn)了工控漏洞的特殊性.因為工控安全不僅涉及信息安全,更與人的生命和財產(chǎn)安全以及國家安全息息相關(guān).工控漏洞的量化風(fēng)險評估結(jié)果直接影響到其受重視程度,進(jìn)而影響工控安全防護(hù)決策.所以IVSS評分在平均分與中位數(shù)這兩項數(shù)據(jù)上的提高可以有效提升工控漏洞受重視程度.

表6 平均分與中位數(shù)

Table 6 Average score and median score

統(tǒng)計指標(biāo)CVSSIVSS平均分7.88.1中位數(shù)7.88.4

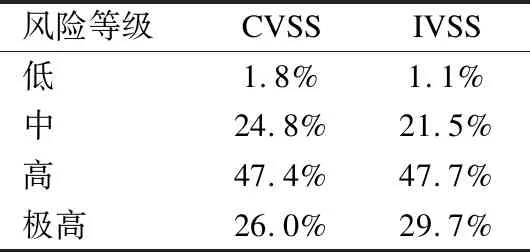

5.3 風(fēng)險等級分布

在風(fēng)險等級分布方面,如表7所示,IVSS評分的低危漏洞與中危漏洞占比相對減少,高危和極高危漏洞占比有所提升.如前文所述,這種變化有利于提升工控漏洞的受重視程度.漏洞風(fēng)險等級的變化會對工業(yè)控制系統(tǒng)的安全防護(hù)工作產(chǎn)生一定的影響.但這種影響是積極的.一方面,部分漏洞的風(fēng)險等級會發(fā)生提升.這表明,這些漏洞在工業(yè)控制系統(tǒng)中的風(fēng)險被低估了,以IT領(lǐng)域的漏洞風(fēng)險評估手段不能真實地反應(yīng)其安全風(fēng)險.另一方面,部分漏洞的風(fēng)險等級會發(fā)生下降.這表明,這些漏洞在IT領(lǐng)域內(nèi)的安全風(fēng)險要高于在OT領(lǐng)域內(nèi)的安全風(fēng)險.等級的降低有利于安全防護(hù)人員聚焦于真正有價值的高風(fēng)險漏洞.

表7 風(fēng)險等級分布

Table 7 Risk grade distribution

風(fēng)險等級CVSSIVSS低1.8%1.1%中24.8%21.5%高47.4%47.7%極高26.0%29.7%

6 應(yīng)用案例

6.1 工業(yè)現(xiàn)場檢查工具

本文將IVSS應(yīng)用到某工業(yè)現(xiàn)場檢查工具中,以測試IVSS在工業(yè)安全防護(hù)過程中的實際應(yīng)用效果.該工業(yè)現(xiàn)場檢查工具是一款應(yīng)用于工業(yè)互聯(lián)網(wǎng)安全檢查、風(fēng)險評估的一款軟硬一體便攜式設(shè)備.主要有工控項目管理、工控合規(guī)性檢查、工控資產(chǎn)發(fā)現(xiàn)、工控漏洞掃描、工控協(xié)議深度解析、工控流量分析、安全事件統(tǒng)計、威脅情報分析、行為日志審計、協(xié)議流量分析、報告自動生成等功能.

其中,工控漏洞掃描模塊的核心功能是檢測已知的安全漏洞,采用被動方式接收流量,與工控漏洞庫進(jìn)行特征匹配,發(fā)現(xiàn)工控設(shè)備漏洞.360企業(yè)安全工業(yè)控制系統(tǒng)安全國家地方聯(lián)合工程實驗室對工控漏洞庫中的每一條漏洞進(jìn)行分析、評估,并得到其IVSS評分.在工業(yè)控制系統(tǒng)中,生產(chǎn)業(yè)務(wù)的穩(wěn)定性、可靠性、連續(xù)性是至關(guān)重要的,尤其是對一些核心的生產(chǎn)系統(tǒng)、控制設(shè)備.所以漏洞掃描采用被動的、非破壞性的方式對工控系統(tǒng)、工控設(shè)備、工控網(wǎng)絡(luò)進(jìn)行檢查,及時發(fā)現(xiàn)漏洞,避免影響正常的生產(chǎn)業(yè)務(wù).

此外,現(xiàn)場檢查報告是體現(xiàn)工控漏洞風(fēng)險評估能力的重要載體.報告以本文所述方法對漏洞進(jìn)行深入地分析,幫助安全人員了解系統(tǒng)內(nèi)存在的漏洞在各個量化評估指標(biāo)上的具體表現(xiàn),以及漏洞對工控系統(tǒng)安全可見性、可控性、機(jī)密性、完整性、可用性需求的影響.報告會綜合分析系統(tǒng)內(nèi)各個漏洞的風(fēng)險等級、補(bǔ)丁情況與修復(fù)難度,提供一個全面的漏洞修復(fù)建議,既抓住核心的安全問題,又涵蓋所有暴露出的脆弱點.

6.2 某企業(yè)漏洞檢查結(jié)果

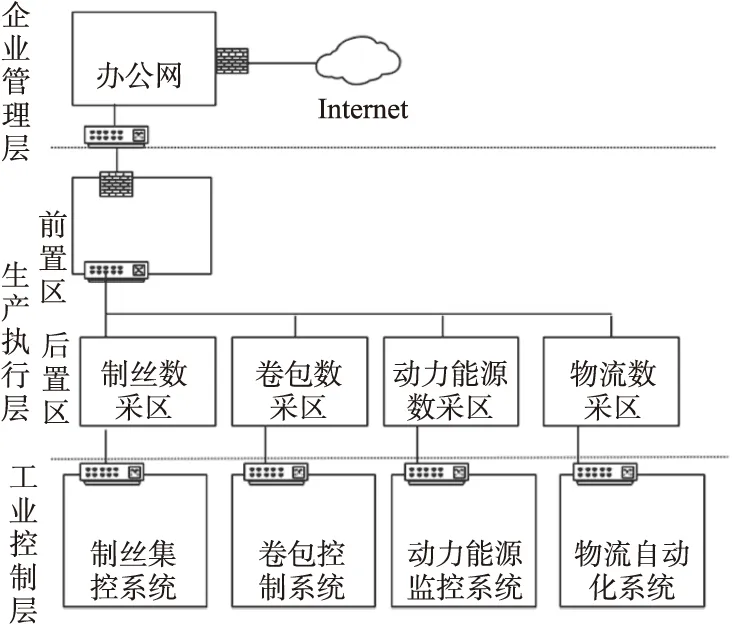

本文使用集成了IVSS的工業(yè)現(xiàn)場檢查工具,對某煙草企業(yè)進(jìn)行現(xiàn)場檢查.該煙草企業(yè)的整體網(wǎng)絡(luò)拓?fù)鋱D,如圖3所示.工業(yè)現(xiàn)場檢查工具可以部署在生產(chǎn)執(zhí)行層入口的核心交換機(jī),也可以部署在工業(yè)控制層中各核心區(qū)域入口的匯聚交換機(jī),以旁路方式部署,被動接收網(wǎng)絡(luò)流量.本文選取在工業(yè)控制層中制絲集控系統(tǒng)的匯聚交換機(jī)部署工業(yè)現(xiàn)場檢查工具的方式,進(jìn)行漏洞檢查結(jié)果的分析.

圖3 某煙草企業(yè)網(wǎng)絡(luò)拓?fù)鋱D

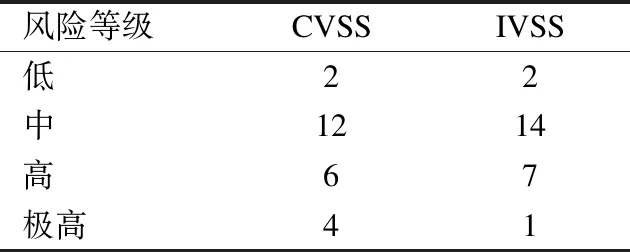

在制絲集控系統(tǒng)中,進(jìn)行了為期62分35秒的檢查,累計流量248.12MB.漏洞檢查結(jié)果方面,共發(fā)現(xiàn)工控漏洞24條,其中15條來自西門子S7系列PLC,9條來自羅克韋爾自動化ControlLogix系列PLC.這些漏洞的風(fēng)險等級分布情況如表8所示.對比可見,將工控特性相關(guān)指標(biāo)納入量化評估范圍之后,不同風(fēng)險等級的漏洞數(shù)存在一定變化.極高危漏洞數(shù)量由4條減少為1條,高危漏洞和中危漏洞數(shù)有少量增長.

工業(yè)現(xiàn)場檢查工具采用的漏洞風(fēng)險評估標(biāo)準(zhǔn)由CVSSv3.0轉(zhuǎn)變?yōu)镮VSS,顯著提升了檢查報告在實際工控安全防護(hù)工作中的可用性.一方面,檢查報告中體現(xiàn)了漏洞對工控安全需求的影響.報告分析了漏洞在可見性、可控性指標(biāo)的量化評估結(jié)果,準(zhǔn)確地體現(xiàn)了工業(yè)企業(yè)最關(guān)心的安全問題.在實際應(yīng)用中,該煙草企業(yè)安全人員通過漏洞的可見性、可控性指標(biāo)分析結(jié)果,結(jié)合企業(yè)自身安全需求,迅速定位了需要首先解決的關(guān)鍵問題.另一方面,報告中的IVSS風(fēng)險等級有助于確定安全防護(hù)優(yōu)先級.該煙草企業(yè)制絲集控系統(tǒng)中檢查到的極高危漏洞數(shù)由4條減少為1條.這說明3條漏洞在工控安全環(huán)境中并沒有非常嚴(yán)重的危害,IVSS評分降低,進(jìn)而導(dǎo)致了風(fēng)險等級降低.因此在確定安全防護(hù)優(yōu)先級的過程中,不必消耗過多的資源對這3條漏洞進(jìn)行處理,應(yīng)當(dāng)聚焦于可能造成嚴(yán)重危害的極高危漏洞.

表8 現(xiàn)場檢查漏洞風(fēng)險等級分布

Table 8 On-site inspection vulnerability risk grade distribution

風(fēng)險等級CVSSIVSS低22中1214高67極高41

7 總 結(jié)

本文提出了一種工業(yè)控制系統(tǒng)漏洞風(fēng)險評估方法.該方法定義了工控漏洞風(fēng)險評估過程的基礎(chǔ)指標(biāo)、生命周期指標(biāo)、環(huán)境指標(biāo),將可見性、可控性、漏洞利用目標(biāo)服役情況等體現(xiàn)工控安全特性的指標(biāo)納入量化評估范圍.該方法使用改進(jìn)的工控漏洞風(fēng)險評估算法,既可以生成工控漏洞的基礎(chǔ)評分、生命周期評分,也可以用于安全人員結(jié)合實際工控安全場景的具體需求以生成環(huán)境評分.本文以CVE-2016-5787漏洞為例進(jìn)行分析,展現(xiàn)了使用本文提出的方法計算基礎(chǔ)評分的過程,并對2016年至2018年間的1171條公開工控漏洞的IVSS評分與CVSS評分進(jìn)行了統(tǒng)計分析.分析結(jié)果表明,本文提出的工控漏洞風(fēng)險評估方法,可以有效地對工控漏洞進(jìn)行量化評估.將本文提出的方法應(yīng)用在某工業(yè)現(xiàn)場檢查工具中,使用該工具對某煙草企業(yè)進(jìn)行現(xiàn)場檢查.檢查結(jié)果證明該方法可以顯著提高漏洞評分在工控安全防護(hù)中的可用性,提升工控安全防護(hù)水平.