探析網絡安全管理防火墻存在的問題及改善策略

◆張曉東 朱洪剛

(1.鼎信信息科技有限責任公司 廣東 510623;2.北京宏達隆和科技有限公司 北京 100007)

隨著信息化的高速發展,網絡安全的威脅和攻擊更加頻繁,對網絡訪問控制提出更嚴格的安全管理要求,網絡安全已經成為保障信息系統安全可靠運行的重要前提。防火墻作為一種部署于網絡邊界的軟硬件設備,可以根據策略對進出的流量進行管控,從而達到保證網絡安全的目的。防火墻通過安全策略來進行安全防護,安全策略的正確配置對防火墻的安全防護功能起著至關重要的作用。

與此同時,隨著業務的不斷發展、網絡規模的不斷增長,網絡安全設備不斷新增,存在多個品牌網絡安全設備,不同品牌多個型號、同一個型號存在不同版本的復雜情況,加之網絡策略管理模糊又加大了漏洞風險,增加了網絡安全遭受惡意威脅和攻擊的可能性。目前,應重大保障和安全生產的要求,需要運維人員定期進行防火墻策略表梳理與優化工作,但由于防火墻策略普遍只增不減,單臺防火墻存在幾百、幾千甚至上萬條策略,運維人員定期逐條篩查工作量較大,且極易判斷錯誤,特別是在策略數量成百上千、防火墻數量繁多和防火墻品牌眾多復雜的情況下,人的判斷已經難以勝任審計要求。

1 防火墻策略采集解析

要實現策略自動梳理,首先需將網絡安全設備納入系統進行集中管理,在系統中導入設備信息包含設備名稱、IP地址、廠商、設備廠商、型號、策略采集指令等,關于安全設備配置文件的采集方式,可采用SSH模式或TELNET模式采集設備配置文件。啟動單個或批量采集線程自動登錄設備并執行配置文件采集指令,采集成功以后,將不同的文件分別存放在系統指定路徑,并對系統配置進行加密操作,防止信息泄露。

策略解析模塊從指定路徑獲取配置文件,分析配置文件的設備類型、廠商、設備平臺信息,不同設備廠商建立不同的策略匹配模型,根據模型匹配配置文件中的接口信息,地址組對象信息,服務組對象信息、時間對象信息、NAT策略信息、安全策略信息等,從而達到不同品牌、型號的設備的安全策略集中可視化展示的目的。展示內容包含策略名、作用域、協議、源地址、目的地址、源服務、目的服務、動作、狀態、有效日期、策略原型等。

2 防火墻策略審查分析

為減輕人工梳理策略的壓力,降低人工審查產生的錯漏風險,網絡安全管理平臺以規則庫五元組方法為基準實現防火墻安全策略的自動分析審查。從策略開放范圍、策略冗余和策略沖突等防火墻策略進行逐條分析,生成寬松策略、重復策略、沖突策略、過期策略、敏感策略等審查結果。

寬松策略:審查設備策略中作用IP或者端口過大的策略。寬松策略規則由用戶在頁面自定義,平臺根據用戶選擇的設備進行寬松策略檢查,統計每條策略的IP和端口數量,結合用戶預設的閾值,進行寬松策略審計入庫。

敏感策略:根據系統平臺自定義的高危端口,以及用戶定義的敏感端口進行策略分析,策略中有匹配高危敏感端口則為敏感策略。海量分析所有策略數據,包括端口組引用、多層引用等情況都需進行運算,為適應每個設備端口定義的多變性以及大量的數據,該子程序設定數據存儲閾值,自動分表存儲,提高審查效率。

重復策略:審查同一臺安全設備中策略的源地址、目的地址、源服務、目的服務、協議五組信息以及動作是否完全一致,符合則標識為重復策略。為了提高策略審查速度,程序按照策略作用域進行分組,按不同分組進行多線程審查,相同分組中,快速比較標識五元組信息及動作是否完全一致。

重復沖突策略:審查同一臺安全設備中策略的源地址、目的地址、源服務、目的服務、協議五元組信息是否一致且動作相反,符合則標識為重復沖突策略。同樣,程序按照策略作用域分組處理,提高審查效率。

交叉策略:審查同步一臺安全設備中策略的源地址、目的地址、源服務、目的服務、協議五元組信息是否有交叉,且動作相同,符合則標識為交叉策略。

交叉沖突策略:審查同一臺安全設備中策略的源地址、目的地址、源服務、目的服務、協議五元組信息是否有交叉,且動作相反,符合則標識為交叉沖突策略。

包含策略:審查同一臺安全設備中策略的源地址、目的地址、源服務、目的服務、協議五元組信息是否有包含關系,且動作相同,符合則標識為包含策略。

包含沖突策略:審查同一臺安全設備中策略的源地址、目的地址、源服務、目的服務、協議五元組信息是否有包含關系,且動作相反,符合則標識為包含沖突策略。

根據以上策略審查規則,自動生成寬松、敏感、重復、重復沖突、交叉、交叉沖突、包含、包含沖突策略報表,運維人員依據審查結果可進行策略優化。

3 防火墻策略優化收斂

防火墻策略優化的目標是為了提高防火墻的工作性能,增強防火墻對企業應用系統的保護能力,進而減少安全事件發生的可能性。策略優化主要從以下兩方面進行。

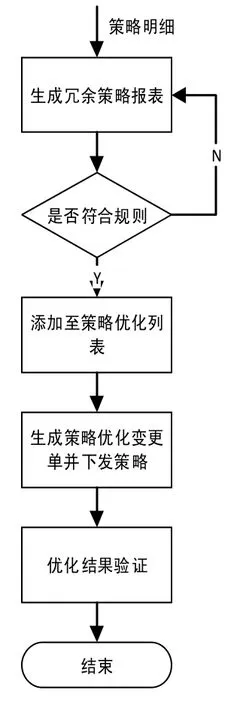

3.1 冗余策略優化

冗余策略優化包括策略審查結果中重復、包含、交叉以及沖突關系策略的自動優化。首先建立策略優化模型,系統依據優化模型將策略審查結果中符合條件的策略自動添加至策略優化管理列表中,再將策略優化列表中待優化策略生成策略優化變更單,根據變更單內容自動生成策略下發指令,自動登錄防火墻設備下發指令,下發成功后再驗證冗余策略是否優化成功(見圖1)。

以包含策略優化為例,從以下幾點規則建立包含策略優化模型:(1)審查結果是A策略包含B策略,且B策略的優先級低于A策略,將B策略添加到策略優化管理列表中;(2)審查結果是A策略包含B策略與C策略,B策略與C策略的優先級高于A策略,且B策略與C策略的五元組相加與A策略完全相等,將A策略添加到策略優化管理列表中;(3)審查結果為A策略包含B策略,B策略優先級高于A策略,且A策略與B策略之間沒有與A策略動作相反的策略時,將A策略調序到B策略前面后,刪除B策略。

某防火墻設備存在策略177與策略188,策略188包含策略177,且策略188優先級高于策略177,系統自動添加策略177至優化列表,系統根據優化對象與處置辦法生成刪除策略腳本,并自動登錄防火墻設備下發指令。

生成的腳本如下:

security-policy

undo rulename策略177

quit

最后通過下發display security-policy rule name策略177指令驗證策略是否刪除成功。

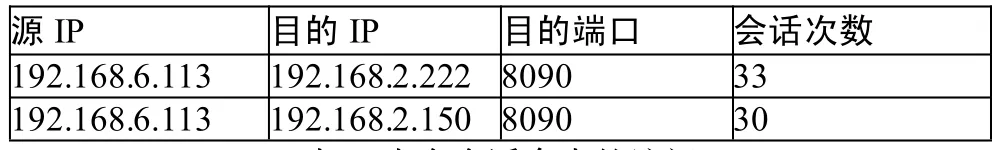

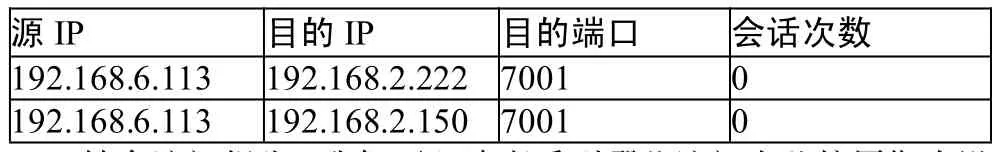

3.2 寬松策略收斂

系統自動采集防火墻設備策略并按照源地址、源端口、目的地址、目的端口、協議五元組等信息進行格式化解析入庫并展示,并通過對防火墻流量會話的持續跟蹤監控和統計分析,實現防火墻上每條安全策略在監控周期內的會話命中統計,對策略中已經被命中的會話元素生成訪問報告。

例如,某防火墻存在一條策略如下:

192.168.6.113 訪問 192.168.2.222 8090端口。

192.168.6.113 訪問 192.168.2.150 7001端口。

圖1 冗余策略優化

表1 統計到已有會話命中的訪問

表2 未有會話命中的訪問

結合訪問報告,我們可以清晰看到哪些訪問在監控周期內沒有發生訪問會話。結合源端與目的端系統情況對存在未有會話命中的策略訪問進行收斂。

4 結語

計算機技術的不斷發展為人們的網絡生活帶來了許多的便利,與此同時也出現了許多的新問題,對于傳統的網絡安全管理平臺提出了許多的新要求,主要包括網絡策略數據收集、分析、安全告警等方面。本文以網絡安全管理平臺為研究對象,該平臺實現對策略的自動采集、管理、分析和優化,確保采用的策略符合相關法律法規和網絡安全的需要,提高系統內部網絡訪問控制的安全系數,有效規避安全風險,提高維護效率,降低維護成本。