勒索病毒攻擊將呈上升趨勢

文/鄭先偉

6 月中旬,工業和信息化部會同有關部門起草的《網絡安全漏洞管理規定(征求意見稿)》向大眾發布了征求意見稿。該規定對網絡安全漏洞的研究、披露和修補過程提出了具體的要求。包括要求網絡產品的生產方自獲知漏洞后90 天內必須完成相關漏洞修補或是采取防范措施,網絡服務的提供者在獲知漏洞信息后10 天內必須完成漏洞修補工作或是采取防范措施。同時規定還對發現漏洞的第三方組織或個人進行了約束,要求不得在漏洞補丁發布前公開漏洞信息;不得刻意夸大漏洞的危害及風險,不得公開發布與漏洞有關的驗證方法、驗證程序或工具。這其中學校的身份主要適用于網絡服務的提供者,需要在10 天內完成對已知漏洞的修補,否則將會受到約談或是行政處罰。

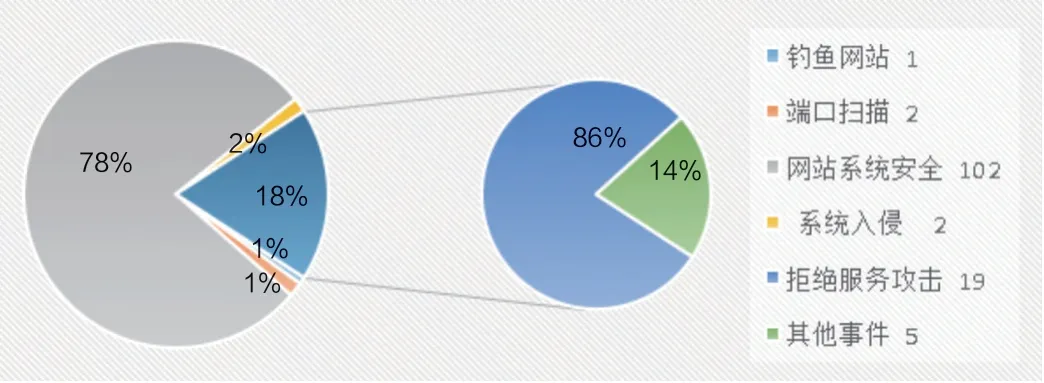

2019 年5~6 月安全投訴事件統計

6 月初GandCrab 勒索病毒的開發團隊宣布他們已經通過這款勒索病毒賺取了足夠多的錢。將停止相關病毒的版本更新,關閉密鑰服務器并刪除所有解密密鑰。GandCrab作為一個最具代表性的勒索病毒家族,從2018 年初第一個版本到現在,GandCrab 家族的感染量超過整個勒索病毒感染量的半數以上,是當之無愧的勒索病毒之王。該病毒給用戶帶來的損失不可估量,為此各安全廠商也一直在與之斗爭,其中最值得一提的是Bitdefender 公司,一直在致力于獲得病毒的解密密鑰并開發解密工具,目前該公司發布的最新解密工具能解密被GandCrab V5.2 版本加密的數據,并支持解密的之前的版本包括V4.0、V5.0、V5.0.2、V5.0.3、V5.0.4、V5.1。如果您有之前被該病毒加密的數據,可以到相關廠商的官網上下載解密工具進行數據解密恢復。

需要額外提醒的是,雖然GandCrab 的開發者宣布收手不干,但不表示勒索病毒就會減少,今后很長一段時間里,勒索病毒的數量都會繼續呈上升趨勢,因為只要無風險的經濟變現途徑(數字加密貨幣)還在,勒索病毒攻擊就會一直存在,且會愈演愈烈。

近期新增嚴重漏洞評述:

1.微軟6 月的例行安全公告修復了其多款產品存在的344 個安全漏洞。涉及Windows 系統、IE 瀏覽器、Edge 瀏覽器、Jet 數據庫、ActiveX Data Objects、Microsoft Word、Chakra 腳本引擎、Windows Hyper-V等。利用這些漏洞攻擊者可以遠程執行任意代碼、權限提升,獲取敏感信息或是進行拒絕服務攻擊。建議用戶盡快使用Windows系統自帶的更新功能進行補丁更新。

2.Coremail 郵件系統是論客科技(廣州)有限公司自主研發的大型企業郵件系統,該郵件系統在高校內使用較為廣泛。近期Coremail 部分版本被曝存在兩個安全漏洞,分別是mailsms模塊的參數大小寫敏感導致的任意文件讀取漏洞及apiws 模塊上的部分WebService 服務存在訪問策略缺陷導致的注入文件操作漏洞。目前相關的廠商已經發布了補丁程序,建議相關用戶及時聯系廠商進行補丁升級。

3.Oracle 公司在今年4 月的例行更新中修補了Oracle WebLogic Server 中存在的一個遠程代碼執行漏洞。但是最新的研究發現一些新的攻擊方式可以繞過4 月的補丁限制繼續利用該漏洞,目前廠商還未發布新的補丁程序,管理員可采取一些臨時辦法來限制漏洞被利用,包括:

1.通過訪問策略控制禁止 /_async/* 及/wls-wsat/* 路徑的URL 訪問,此操作可能會造成業務系統無法正常使用,可通過白名單機制允許授權用戶訪問。

2.在明確不使用wls-wsat.war 和bea_wls9_async_response.war 的情況下, 建議直接刪除該組件并重啟WebLogic 服務器。

安全提示

被勒索病毒加密的文件在未獲取解密密鑰的情況下基本是無法自行解密恢復的(那些解密工具都是獲取了解密密鑰后才能進行數據解密的)。所以對于勒索病毒預防是最重要的,預防性的措施包括:

1.及時安裝系統及軟件的補丁程序,防止病毒利用漏洞進行傳播;

2.安裝有效的防病毒軟件并及時更新病毒庫,定期進行全盤掃描;

3.關閉系統中U 盤自動運行功能;

4.不要在系統上隨便點擊來歷不明的程序,包括郵件附件、不可信渠道下載的軟件等;

5.避免為系統賬號設置弱口令;

6.關閉系統不必要的服務和共享,對于必須開放的服務,盡量不要使用默認的服務端口;

7.提高安全意識,保持良好的上網習慣,不要訪問非法的網站及網頁;

8.養成良好的數據備份習慣,定期使用離線的介質備份重要的數據。