Windows Server高級攻擊檢測

■ 河南 許紅軍

編者按:根據(jù)統(tǒng)計分析,對于76%的攻擊行為來說,主要以竊取數(shù)據(jù)敏感信息(例如密碼,憑據(jù)等)作為主要目標,當黑客掌握了用戶的憑據(jù)信息后,就可以進行諸如竊取用戶郵件,盜取銀行資金等行為,給用戶數(shù)據(jù)安全造成很大的威脅。黑客除了利用惡意程序等方式獲取憑據(jù)外,還可能利用一些看似合規(guī)的程序來達到目的。

高級攻擊檢測的作用

為了防御日益嚴重的安全威脅,很多企業(yè)都會部署各種類型的安全解決方案。但是常規(guī)的安全解決方法往往存在一些不足,比如部署繁瑣、成本較高等。為了抗擊不同的入侵行為,需要配置復雜的安全規(guī)則,為了滿足實際的需要,往往要進行各種調優(yōu)操作,這常常需要較長的適應過程方可實現(xiàn)。

針對上述情況,微軟在Windows Server 2016中提供了高級的網(wǎng)絡攻擊分析解決方案(Advanced Therat Analytics,ATA)。其核心是以用戶的憑據(jù)作為監(jiān)控對象,圍繞用戶憑據(jù)在網(wǎng)絡中的活動作為基本立足點,通過監(jiān)控用戶憑據(jù)在日常使用情況來發(fā)現(xiàn)異常行為。

例如某個用戶日常只是使用自己的憑據(jù)信息登錄郵箱,如果突然有試圖使用該憑據(jù)來查看其他信息(如DNS記錄等),就會被系統(tǒng)判定為異常攻擊行為。通過將憑據(jù)日常使用和異常使用對比分析,就可以判斷用戶的哪些行為是不合規(guī)的,并生成報告信息發(fā)送給管理員。不管用戶使用平板、手機等移動設備,還是傳統(tǒng)的PC,只要涉及到憑據(jù)的登錄行為,都會處于ATA的檢測范圍內(nèi)。

對于ATA來說,完全可以和傳統(tǒng)的安全檢測產(chǎn)品進行結合,傳統(tǒng)的安全檢測產(chǎn)品獲取的監(jiān)控信息,可以作為ATA的監(jiān)本數(shù)據(jù)源使用。

對于ATA來說,部署起來很簡單。當部署完成后,無需進行復雜的規(guī)則配置,TAT會使用機器學習的方式,自動分析活動目錄日志以及其他的監(jiān)控信息,該過程是完全自動化的。

ATA可以幫助用戶檢測安全風險和漏洞,例如當用戶計算機和活動目錄的信任關系丟失,計算機密碼被重置等,都會被ATA自動檢測到。因為黑客非法獲取用戶憑據(jù)的方法(如暴力破解等)有很多,當這些攻擊行為發(fā)生時,就會被ATA檢測到,并形成相應的報告,記錄諸如哪臺主機試圖通過何種方式來獲取憑據(jù),攻擊的目標主機等信息。其他違規(guī)行為如非法登錄、遠程執(zhí)行、未知威脅、可疑行為,密碼共享等,也完全處于ATA監(jiān)控之下。

ATA的工作方式

當部署了ATA之后,其工作方式分為四個階段,第一個階段是對現(xiàn)有信息(如活動目錄安全日志、用戶活動信息、Radius日志、syslog日志等)進行收集和分析;第二階段可以利用上述信息來了解不同用戶正常的活動行為特征,例如經(jīng)常訪問哪些設備等,來探索不同用戶正常的使用邊界;在第三階段可以根據(jù)以上信息來檢測用戶的異常行為,例如某用戶試圖獲取高權限的賬戶密碼,訪問不經(jīng)常使用的設備等;第四個階段就會生成警告信息,創(chuàng)建相應的報告,讓管理員可以及時了解到基本的安全威脅信息。

ATA主要包含ATA Gateway和ATA Center組件,對于前者來說,可以直接部署在活動目錄服務器中,來自動收集在活動目錄中由用戶憑據(jù)所產(chǎn)生的所有活動信息。當然,也可以將其部署到普通的Windows Server 2012/2016服務器,這需要利用端口鏡像技術,在交換機上進行相應的配置。例如配置一個端口連接DC,另一個端口連接ATA Gateway主機,將兩者配置為端口鏡像模式。這樣,就可以將域控的數(shù)據(jù)鏡像到Gateway組件中。ATA Gateway還可以集成現(xiàn)有的安全解決方案,收集相應的日志信息。

對于后者來說,主要將收集到的數(shù)據(jù)存儲到數(shù)據(jù)庫中,這里使用的是MongoDB數(shù)據(jù)庫。利用ATA Center,可以對ATA進行相應的配置,并且可以查看生成的警告信息。

ATA的部署實例

在本例中,采用的是端口鏡像的方式,將ATA的兩個組件分別部署在兩臺Windows Server 2012 R2/2016服務器上。

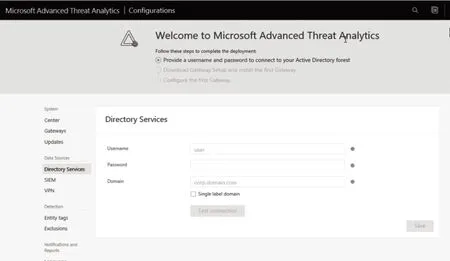

圖1 ATA Center配置頁面

首先需要準備好所需的域賬戶,在域控上打開ActiveDirectory用戶和計算機窗口,在其中創(chuàng)建一個域賬戶(例如“Atauser”),該賬戶僅僅是一個普通的域賬戶,無需擁有額外的權限。因為普通的域賬戶是有權限讀取Active Directory中相關的信息的。在ATA Center主機上運行Microsoft ATA Center Setup安裝程序,在其安裝界面中可以更改安裝路徑和數(shù)據(jù)庫存儲目錄,默認使用自簽名證書認證。

如果已經(jīng)配置了證書,可以取消“Create selfsigned certificate”項,在“Center service SSL certificate”欄中選擇對應的證書。安裝之后自動打開ATA配置頁面,在“Directory Services”面板中輸入上述域賬戶和密碼以及域名信息(如圖1所示)。利用該域賬戶,ATA就可以發(fā)現(xiàn)和同步域中的所有的賬戶信息,了解在域中有哪些用戶的憑據(jù),通過各種數(shù)據(jù)的來源來分析用戶的正常行為,進而發(fā)現(xiàn)和判斷用戶的異常行為,從而形成報告信息。點擊“Test connection”按鈕進行連接測試。

圖2 配置ATA Gateway組件

點擊“Save”按鈕,ATA就可以發(fā)現(xiàn)域中的所有賬戶信息。ATA要想判斷這些賬戶的正常行為,必須擁有合適的數(shù)據(jù)樣本,樣本信息需要通過Gateway組件來收集。在ATA Gateway主機上打開瀏覽器,訪問ATA Center主機,例如輸入“https://atacenter.xxx.com”,在彈出的認證窗口中合適的域賬戶和密碼來訪問ATA Center,其中的“atacenter.xxx.com”為ATA Center主機的域名。在打開頁面中點擊“Download Gateway Setup”鏈接,點擊“Gateway Setup”按鈕,執(zhí)行下載和安裝操作。

在上述ATA Center配置界面左側選擇“Gateways”項,在右側顯示已經(jīng)存在的ATA Gateway服務器信息,包括其名稱、類型、版本、服務狀態(tài)、健康狀態(tài)等。點擊該ATA Center項目,在打開窗口中輸入如描述信息(如圖1),在“Port Mirrored Domain Controllers(FQDN)”欄中輸入與之形成端口鏡像的域控名稱,例如“dc1.xxx.com”等,ATA Gateway從該DC上獲取相應的流量數(shù)據(jù)。

在“Capture network adapter”欄中選擇配置了端口鏡像的網(wǎng)卡。在“Domain synchroniz”欄中確保選擇“On”項,來執(zhí)行數(shù)據(jù)同步操作,ATA Gateway可以從目標域名上捕獲所需的信息,并將其存儲到ATA Center的數(shù)據(jù)庫,從而形成數(shù)據(jù)樣本。

在右側的“Entities recently learning”欄中顯示收集的信息提示,包括域的數(shù)量、域控制器的數(shù)量、域中用戶的數(shù)量、域中計算機的數(shù)量、域中組的數(shù)量等。

如果企業(yè)已經(jīng)部署了其他的安全檢測分析工具,也可以將其監(jiān)控信息導入進來。在ATA Center配置頁面左側選擇“Syslog Server”項,在右側的“Syslog server endpoint”欄中輸入對應產(chǎn)品的Syslog的服務的入口地址。之后在左側選擇“SIEM”項,在右側的“syslog”欄中選擇“On”項,可以通過ATA Gateway收集相關的數(shù)據(jù)。

如果存在VPN用戶,可以在左側選擇“VPN”項,在右側 的“Radius Accounting”欄中選擇“On”項,那么ATA Gateway就會從Radius服務器中收集日志信息。

利用ATA檢測可疑行為

經(jīng)過以上操作,就已經(jīng)完成了對ATA的配置操作。可以看出,管理員不需要進行復雜的規(guī)則的配置,就可以對域中用戶的行為進行判斷和分析。

例如,當某個用戶想了解目標服務器的域名,就可以執(zhí)行“nslookup”命令,對目標服務器進行域名解析。而如果僅僅是對單臺的服務器進行域名解析,則可以視作正常的操作行為。如果該用戶是出于某種目的(例如探測可以攻擊的服務器),就可能會在“nslookup”命令提示符下執(zhí)行“l(fā)s -d xxx.com”命令,來獲取指定域中所集成的所有域名信息,進而得到網(wǎng)絡中的計算機的列表。

之后就會針對不同的主機執(zhí)行諸如探測漏洞、掃描甚至是攻擊操作。這些行為已經(jīng)遠遠超出了正常操作的范圍。

實際上,管理員也會在DNS服務器上配置相關的安全項目,來拒絕這種批量的探測行為。用戶的上述可疑行為實際上已經(jīng)被ATA捕獲并記錄下來,在ATA管理頁面右側的“Suspicious activity”欄中已經(jīng)顯示探測到的異常行為,例如點擊其中的“Reconnaissan using DNS”項,在左側顯示圖形化的檢測畫面,顯示究竟是哪臺客戶機發(fā)起的該可疑的探測行為。

選擇該客戶機,在打開面板中有顯示其安裝的操作版本、所述的域、發(fā)起探測的時間、賬戶名等參數(shù),并且還會顯示該探測行為執(zhí)行的次數(shù)、是否被拒絕等信息。在該事件報告窗口中點擊“Open”按鈕,在彈出窗口中點擊“Download Details”項,可以下載包含更加詳細的檢測信息的XLSX文件,讓管理員可以對其進行更加深入的解讀。

點擊“Close”項,可以關閉該探測項目,但是如果其再次發(fā)生就繼續(xù)警告,選擇“Suppress”項,表示對其進行忽略處理,但是如果在7天之內(nèi)連續(xù)出現(xiàn)則繼續(xù)警告。選擇“Close and exclude CLT”項,表示僅僅關閉并忽略。

點擊工具欄中的“配置”按鈕,在配置界面左側選擇“Exclusions”項,在右側提供了很多的排除項目,可以根據(jù)實際需要進行選用,以便于執(zhí)行一些安全測試之類的操作。