面向電子政務網絡建設的信任互聯管控模型

陳中林 單志廣 肖國玉 陳山枝

1(北京郵電大學網絡技術研究院 北京 100876) 2(國家信息中心信息化和產業發展部 北京 100045) 3(復旦大學網絡安全研究中心 上海 200433)

隨著我國政務信息化的深入發展,電子政務網絡作為國家關鍵基礎設施網絡,電子政務網絡安全被提升到國家戰略的高度[1].由于承載政務內涵使命的特殊性,相對于互聯網、移動通信網等公眾網絡的信息化,電子政務網絡更加注重行政管控與業務安全的融合,在滿足各級各類政務部門高效辦公需求的同時,需要與業務安全要求和管理模式相適應[2].

電子政務網絡安全作為重要研究領域,國內一些機構和人員開展了大量的深入研究和設計.其中,張勇進等人[3]基于業務流的角度對政務網絡的管理體制進行了深入研究;蘇銳丹[4]從電子政務安全工程的幾個關鍵問題出發,對政務網絡中聯合身份管理、基于身份的公鑰基礎設施、網絡層與傳輸層數據通信加密等多個安全技術進行研究和系統設計;周曉斌[5]重點針對電子政務信任管理方面的開放式身份認證、資源共享的身份安全、網絡身份管理的聯盟體系架構等電子認證的一些關鍵技術進行了研究.然而,這些基于傳統“客戶端 -服務器”局域網模式(無域間信任)和單純扁平“客戶端 -云服務”的互聯網模式(無層級化管控)都不能完全適應我國電子政務網絡對信任互聯和按區域管控的需要.

在信息安全領域,最早由美國國家安全局(National Security Agency, NSA)提出的IATF(information assurance technical framework)《信息保障技術框架》[6],形成以“縱深防御”為核心思想,采用多層次、縱深安全措施來保障信息系統安全的防御理論.2016年美國國家標準技術研究院(National Institute of Standards and Technology,NIST)發布的《美國網絡空間安全威脅信息共享指南》,進一步對美國聯邦政府各部門之間進行數據和信息的安全共享,提出了相關實施建議并對信息的信任互聯進行了重點闡述[7].這些理論和實踐對我國電子政務網絡的安全信任管控體系有重要的參考意義.

然而,基于美國行政體系的政府業務架構不能很好適應于我國行政規劃、電子政務網絡特征和安全要求.單一局部性的技術改進也無法滿足我國以地理區域為基礎、“縱橫兼備”的電子政務網絡結構.當前我國電子政務網絡在互聯互通、可信可管面臨4方面現狀和需求[8].

1) 政務網絡從局部分離到統一互通

國家電子政務網絡需要實現從中央到地方的統一互通,但地方電子政務網絡客觀存在不同程度的網絡與安全問題.

在網絡互聯方面:①網絡設計不規范,各地建設在先、規范在后,需要進行統一規劃和調整;②網絡路由和IP地址不規范,先建的地方網絡按照獨立專網模式進行IP分配,導致全網互聯時存在地址分配沖突,采用網絡地址轉換(network address translation,NAT)仍需深入研究和實踐.

在安全互聯方面:①地方電子政務網絡安全互聯的范圍和向下延伸缺少有效的管控措施;②地方電子政務網絡內部沒有形成安全保障互信體系;③地方電子政務網絡經過中央電子政務網絡平臺時,尚未形成切實可靠的互聯互信任體系.

2) 部門專網遷移的隔離與互聯

中央和地方工作部門的業務專網以承載本系統垂直業務為主,各部門獨立進行建設,業務依賴程度較高.按要求,電子政務網絡統一平臺建設后,部門專網需要逐步向統一的電子政務網絡平臺遷移.

部門專網向電子政務網絡遷移和互聯時需要解決多方面的現實問題:①部門業務的隔離需求,專網遷移到電子政務統一網絡平臺后仍然有保持一定業務相對獨立需求;②部門專網遷移到電子政務網絡平臺后,其業務范圍可以得到有效擴展,信息共享和協同辦公成為新的發展要求[9-10],在保持專有業務隔離基礎上的互聯互通是面臨的另一個問題.

3) 網絡上的分割與業務上統一互信

電子政務網絡根據管理安全需要,在分層分域上按照行政管理區域為主體進行適配分割,但在分級分類上按照業務類別覆蓋范圍為主線進行隔離劃分.

當前電子政務更迫切地跨地區信息共享、跨部門業務協同和全流程一體化辦公.安全分域管理電子政務網絡,如何更科學有效地支撐電子政務業務互信統一,是必須面對和解決的重要挑戰.電子政務網絡一方面在結構上不能違反安全域的要求,在管理上必須遵循政務管轄范圍;另一方面政務信息能快速自動實現跨區域互信互通,在跨部門協同時能實現信息的順暢流動又不影響到其他部門內部信息安全.

4) 域間的安全監管與全域的動態聯動

電子政務網絡分層分域的管理方式,使得基于行政管理邊界構建的安全防御系統對電子政務網絡整體的安全防御體系至關重要.基于傳統網絡防御系統建立體系化的安全監管協同聯動系統,成為當前政務網絡邊界安全的新需求與新問題.

層級化的電子政務網絡需要實現安全監管的協同聯動,對構建可控可管安全提出了更高的要求:①安全行為可視化,需要對影響政務業務安全的行為按層級進行記錄和展示;②安全事件可追蹤,在跨行政區域時需要協同其他區域進行全程責任查證;③安全影響范圍可管控,基于邊界的安全管理在攻擊防范的基礎上,能夠將危害事件管控在本域的范圍內;④安全動態可預測,能夠通過對安全事件的監控、動態發現,安全事件海量信息的關聯、融合分析,形成對網絡安全的狀態和發展趨勢感知和預警,從而提升安全應急處理能力.

因此,有必要基于我國電子政務的發展現狀,分析我國電子政務網絡的基本特征,研究在跨域條件下設計適應我國電子政務網絡業務安全和管理需求的信任互聯和安全管控模型,設計與我國電子政務網絡在信息共享、分區管理、結構匹配、邊界防護等多方面協作共生的總體安全架構管理模型.針對電子政務網絡復雜環境,如何在分層分域基礎上實現身份鑒別、信任傳遞、可信互聯和邊界安全管控,是亟需解決的重要科學問題.

本文的主要貢獻和創新是基于對電子政務網絡特征和實踐的分析研究,將國際IATF模型和我國電子政務網絡管理應用模型有機融合,創新性地提出了對等互聯、層級互聯和混合互聯3種適應電子政務分級分域管理的信任互聯管控模型,并針對跨域信任傳遞、跨間安全監管和全程策略管控等關鍵技術進行了設計與闡述.本文提出的信任互聯管控架構模型,在電子政務規劃及相關課題的應用示范中得到了實踐驗證,對電子政務的規劃設計具有重要借鑒意義,對信任服務相關產品的研制具有重要參考價值.

1 信任互聯管控模型

隨著國家電子政務網絡的演進和發展,結合這幾年的建設實踐,我國電子政務網絡在結構建設和安全防御體系方面呈現出3方面特征:

特征1. 分層分域的安全防護結構.電子政務網絡都由國家統一進行規劃,適配行政管理體制劃分安全域、安全區[11],依據 “技術分層、安全分域”保護原則,分別按照涉密信息系統分級保護和信息系統安全等級保護實施安全保護,重點對安全區域的邊界嚴密管控[12].

特征2. 分級分類的受控訪問要求.政務信息作為國家管理重要的信息資源,是國家行政管理的主要業務內容,由不同的行政機構產生,具有相應的行政流通范圍和不同的安全屬性要求.按要求,政務信息按不同密級、不同知悉范圍、不同類別進行分級分類與受控訪問.

特征3. 分級負責的安全管理模式.我國電子政務網絡按照分級負責、各司其職的原則,共同實施安全管理,在上下級部門之間、有網絡和業務互聯的不同部門之間、信息化部門與業務部門之間、監管系統和被監管網絡之間,實施基于身份的邊界訪問控制、責任溯源認定和建立建全管理制度等安全管理.

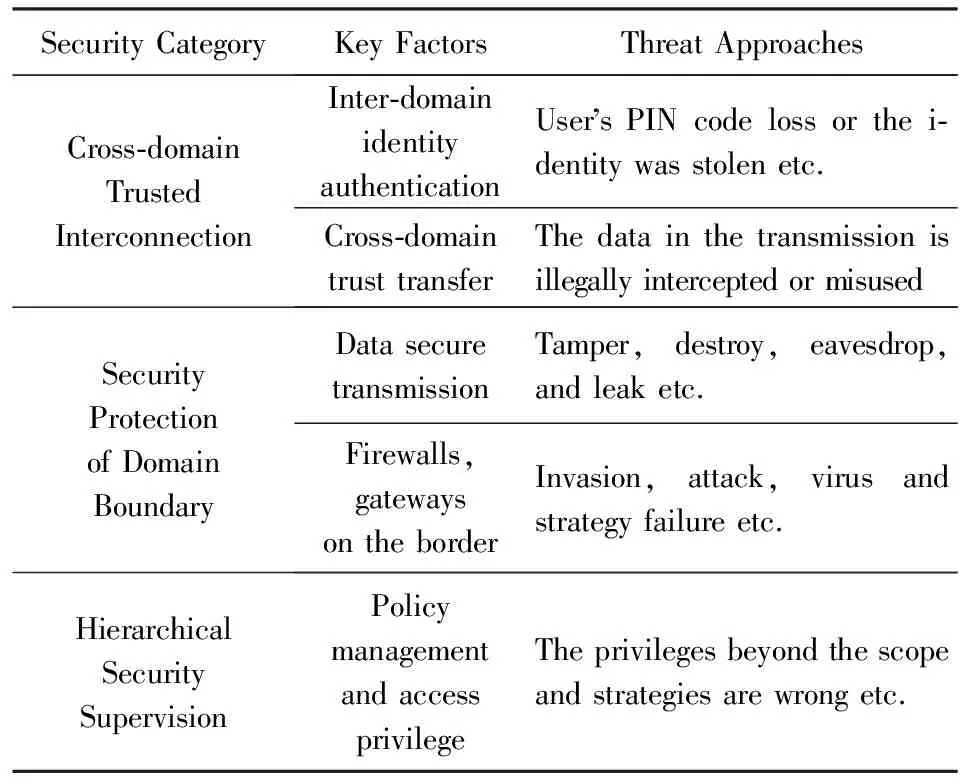

基于分級分域基本要素和互聯可信可控的管理要求,電子政務網絡信任互聯管控(trust inter-connection control, TIC)模型架構以行政區域單元互聯為特征,影響TIC模型實現的關鍵安全因素包括:跨域信任互聯(如域內身份認證、網關信任傳遞)、域間邊界防護(如數據傳輸安全、邊界策略維護)和層級安全管控(如授權策略管理)等,如表1所示:

Table 1 TIC Model Key Security Factors表1 TIC模型關鍵安全因素

根據研究分析,電子政務網絡安全規劃可以歸納設計為3種模式:管理區域間(簡稱管理域或域)的對等或接入聯接(簡稱對等互聯模型)、上下層級管理區域的互聯(簡稱層級互聯模型)和兩者同時兼有的混合聯接(簡稱混合互聯模型).

1.1 對等互聯模型

電子政務網絡中根據行政管轄邊界劃分形成不同的管理域,2個或多個管理域之間的互聯可分為2種情形.

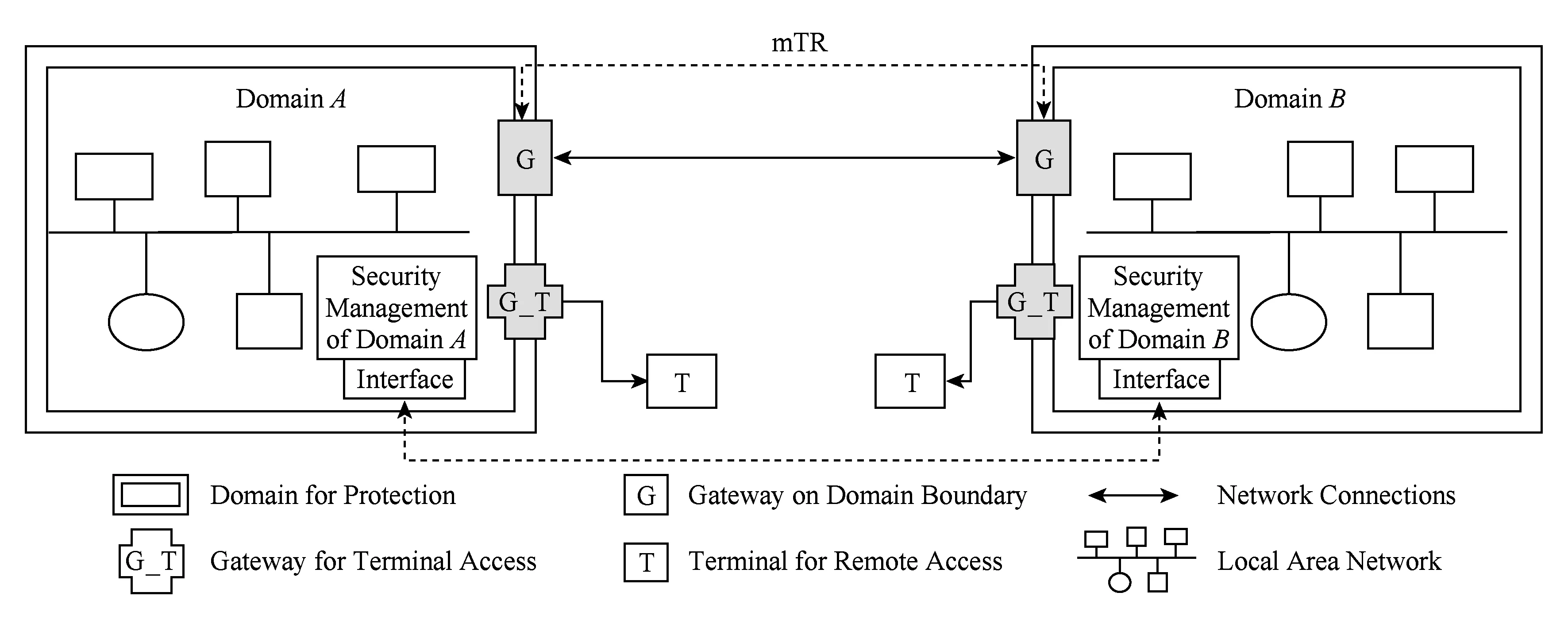

1) 對等域間直接互聯

2個或多個相互獨立沒有主從或上下級關系的域進行互聯,如圖1所示.域A和域B是2個完全對等的管理域,在各自封閉的域內,網絡系統通過本地的域邊界防護網關(gateway, G)與對方的域邊界防護網關實現互聯,域邊界防護網關G相互之間建立信任關系(mutual trusted relationship, mTR),彼此信任來自對方的訪問,從而實現域間的安全聯接.

域A和域B都有自己獨立的域安全管理,負責對本域的安全管理.域安全管理相互對等獨立.可根據需要,通過約定的交互接口進行信息交換.

Fig. 1 Peer domain interconnection model圖1 對等域之間直接互聯模型

2) 跨中心橋對等互聯

在實際應用中,根據管理需要還可進行跨中心橋的集中管理,即設置一個中心域,其他域則通過內嵌相應的安全管理模塊,接入到中心域進行統一管理.

從網絡關系來看,其他域相互之間沒有直接相聯,而是通過中心域作為橋梁實現聯接。但其他域和中心域之間互聯時還是按對等方式連接,故仍視為對等互聯模型.如圖2所示.

域A1,A2,A3,A4通過各自的域邊界防護網關G與中心A實現對等互聯.中心域A分別和其他4個域的邊界防護網關G建立互信關系mTR,從而實現各域相互之間及各域與中心域A之間的互信訪問.當其他域需要跨中心域A進行互訪時,如域A1與域A4之間需要互訪時,域A1和A4同時信任中心域A,由中心域A完成它們之間的信任傳遞,從而實現沒有直接相連的2個域A1與A4之間跨域安全互通.

1.2 層級互聯模型

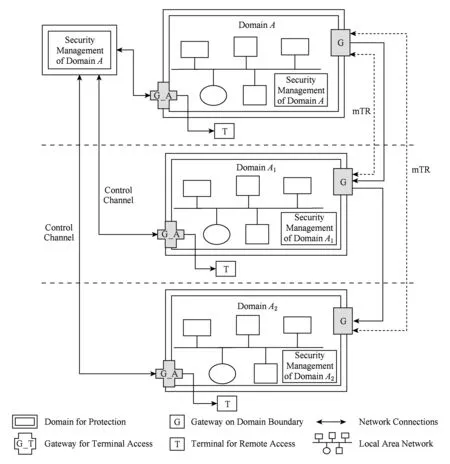

當2個或多個域之間存在主從關系或上下級關系而進行互訪聯接時,即構成層級互聯關系,如圖3所示.

Fig. 2 Across bridge peering model圖2 跨中心橋的對等互聯模型

Fig. 3 Hierarchical interconnection model圖3 層級互聯模型

在此模型中,假設域A有2個下屬的子域A1和子域A2;域A需要分別與這2個下屬子域進行管理訪問;但子域A1和子域A2之間沒有管理訪問關系,它們之間的業務往來通過其上級域A進行交換.首先,域A的邊界防護網關G將分別與子域A1和A2建立互信關系mTR.同理,如果子域A1或A2還有下屬分支機構,則應類似地再與其相應下屬分支機構的邊界防護網關建立互信關系,這樣逐次向下形成多層的級聯結構.

Fig. 4 Hybrid interconnection model圖4 混合互聯模型

對于層級互聯模型的集中安全管理,則可將下屬子域的安全管理系統通過遠程保護接入上級域的安全管理系統.遠程接入保護可單獨設計為域間安全管理的控制通道,以區別業務平臺的互聯,不影響業務流,同時增強域安全管理的可靠性與可維護性.這與對等互聯模型中的安全管理相互獨立和互不管理有所不同.例如在圖3的層級互聯模型中,域A安全管理作為全域的安全管理平臺對所有子域進行管理,包括域A本地的安全管理模塊、子域A1和A2安全管理系統.子域A1和A2的安全管理系統經過受保護的遠程接入通道,單獨向位于頂層域A的統一安全管理系統進行安全上報,接受域A的統一管理.

1.3 混合互聯模型

在實際應用環境中,電子政務網絡環境往往比較復雜,既存在不同管理域之間的對等互聯,也存在上下層級之間的層級互聯.當出現這種混合互聯情形時,不能簡單套用某1種或2種模型的組合,還需要對整體網絡架構進行梳理,然后再結合總體模型進行規劃和設計.

1) 設計原則

① 按層級優先方法將梳理出復雜網絡中合理的層級結構,分解為不同層域的骨干域.根據實際經驗,管理域的層級不能太多,以2~3級為宜,一般不超過4級.

② 在同一層級網絡結構下分析是否存在中心域,如果不存在則可視為一個管理域;如果存在中心域和分支域,首先則定位出中心域與其他分支域的邏輯關系,在此基礎上劃定管理域的邊界.

③ 根據已梳理劃定的域及邊界,按照相應的模型進行統籌分析,如有交叉部分時按照“屬地優先原則”進行歸并設計[13].

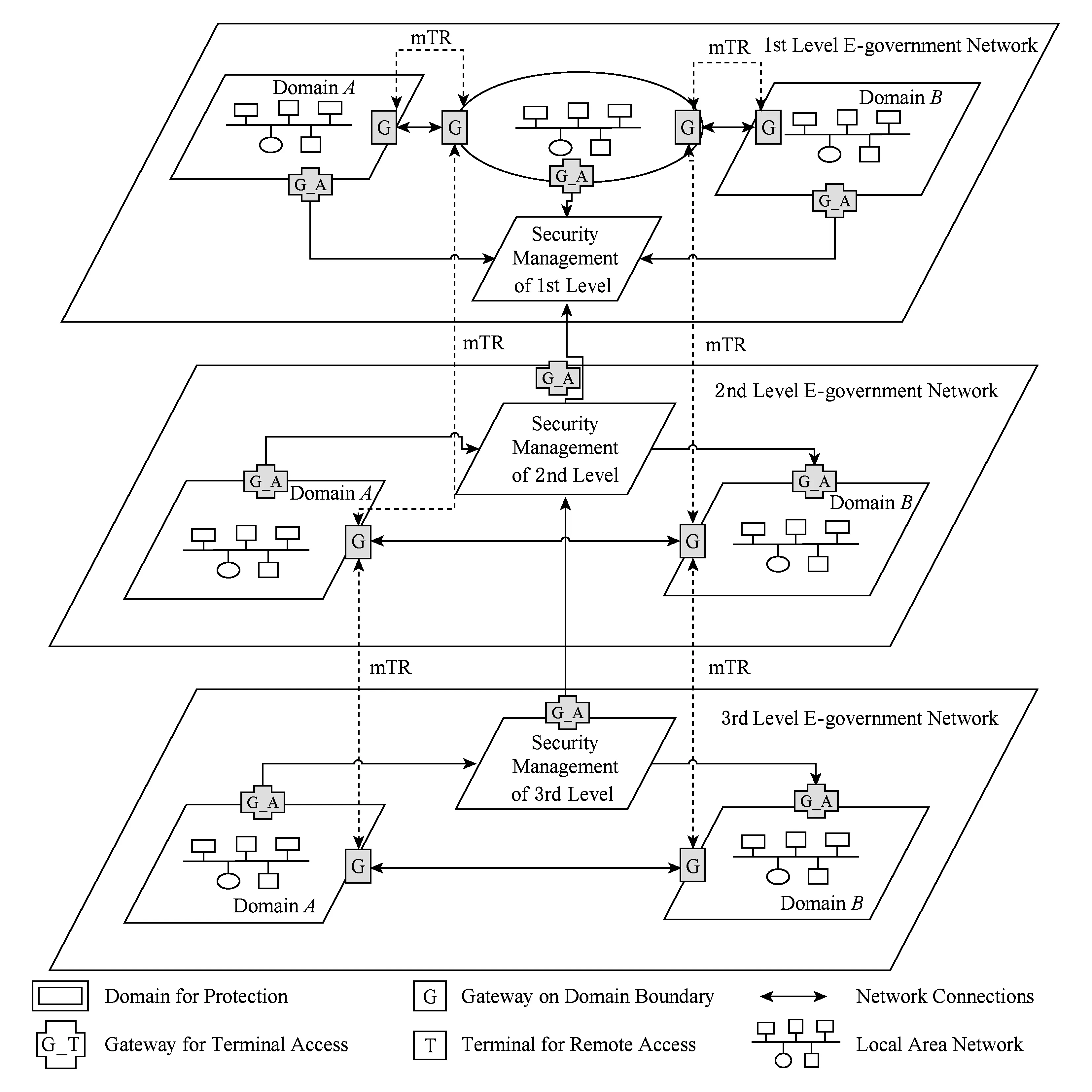

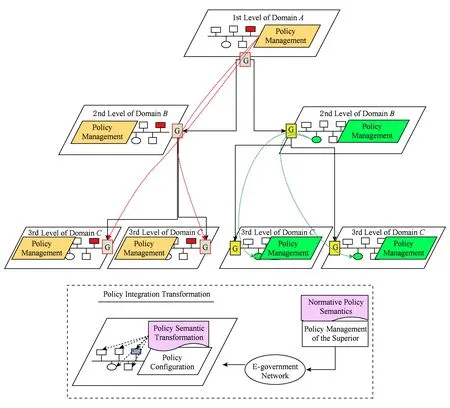

2) 典型模型

在實際網絡中,不同網絡劃分和互聯方式可能不盡相同,因此混合互聯結構可能有所不同.以圖4為例所示的是一種比較典型的混合互聯結構模型.其中,電子政務網絡第1級以“跨中心橋對等互聯模型”為主構成;電子政務網絡第2級和第3級,則以“對等域之間直接互聯模型”為主構成;在電子政務網絡的總體結構上,又形成“級聯互聯模型”的結構關系.

在圖4的混合模型中,上下層級的電子政務網絡之間通過所在層級的域邊界防護網關構建互信關系mTR.電子政務網絡第1級與第2級、第2級與第3級之間的邊界防護網關G相互之間進行互信互認;在同一層級域內部,由中心域或指定的邊界防護網關G對外進行域間互信關系的建設.例如,電子政務網絡第1級的中心域邊界防護網關G作為電子政務第1級統一的對外接口,負責與電子政務2級的邊界防護網關互聯;同級域A和域B只與中心域的邊界防護網關建立互信,而不直接與下屬的電子政務第2級所的域邊界防護網關對接;電子政務第2級與電子政務第3級的內外部關系同理.

Fig. 5 The influence of cross-domain cascading access to the business圖5 跨域級聯訪問對業務的影響

混合模型中的域安全管理系統按照層級互聯模式通過單獨通道進行逐層管理,也可根據需要進行集中統一管理.例如圖4中電子政務網絡第1級、第2級和第3級分別由本級的域安全管理系統形成全網的域安全管理體系.第3級域安全管理向第2級域安全管理系統上報,并接受第2級域安全管理系統的管理;第2級域安全管理系統則向第1級域安全管理系統上報,并授受第1級域安全管理系統的管理.本級域的安全管理系統若由多個安全子域組成,則各安全子域安全管理模塊負責向本級的域安全管理系統上報,并接受其管理和對外提供統一接口.

2 信任互聯管控的關鍵技術

基于信任互聯管控(TIC)模型構建電子政務網絡安全的安全可信、可控可管的縱深防御體系,涉及多項關鍵技術.本節主要針對電子政務網絡中如何實現信任互聯管控的關鍵技術進行闡述[14].

2.1 跨域信任傳遞技術

國家電子政務網絡由中央電子政務網絡管理域和各個地方電子政務網絡管理域,按照分級分域的總體架構形成.根據信任互聯管控(TIC)模型,在各電子政務網絡域出口由邊界防護網關進行隔離和保護,統一的電子政務網絡互聯平臺形成后,電子政務業務將實現全域受控共享,跨域訪問將不可避免.電子政務業務不僅要在本域內進行訪問(即域內訪問),必然跨過本級管理域訪問到相關部門域(即域間訪問),還將通過級聯到其他層級的管理域進行訪問處理(即跨層訪問).因此,如何實現跨多個管理域的安全可信訪問是面臨重要技術問題。

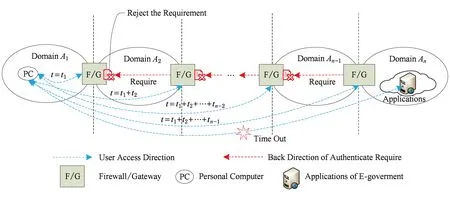

電子政務網絡通過管理邊界劃分出不同的管理域,當未獲信任的終端用戶訪問或跨過本管理域進行業務訪問時,該域邊界防護網關將進行攔截,并要求用戶進行身份認證.電子政務網絡全網互聯后就會形成多級“串接式”的訪問攔截,如果每次攔截處理都要求用戶重新進行一次身份認證,這種情形將嚴重影響業務效率和用戶體驗;同時,由于身份認證已超越出該用戶所在的管理域邊界,可能導致產生新的安全風險[15-16],如圖5所示:

1) 面對“串接式”的多級訪問情形,每一次的網關認證都將使業務時延漸增加,政務業務的處理效率將隨級聯的次數增加而降低,用戶體驗下降同,甚至導致超時而無法訪問.

2) 為了保障域內安全,在實際電子政務網絡中管理域的邊界安全如防火墻或網關的安全策略通常都設置為域外發起的連接請求為阻斷.在圖5中的場景下,當后一個管理域要求用戶重新進行身份認證時,認證請求數據包將被前一個管理域的邊界防護網關攔截阻斷,從而使反向重新認證要求無法送達,政務業務訪問被中斷.

3) 后一個管理域保護邊界網關的反向連接的認證請求若設置為允許,則后面的管理域將面臨被非法訪問的安全風險.

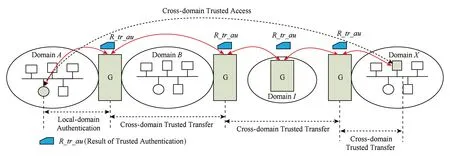

基于信任互聯管控(TIC)模型的跨域信任傳遞技術可以有效解決電子政務網絡互聯中的上述1)~3)難題,實現“一次認證、全網通行”,成為保障電子政務業務安全高效的關鍵.與普通防火墻只有“放行/拒絕”不同,跨域信任傳遞技術不是取消后續認證和簡單放行,而是將第1次身份認證結果安全傳遞到后續管理域的邊界防護網關,使之能“認識”已通過的來訪者.當認證請求到來時,后續管理域的邊界防護網關只須做再“查驗”而不做全新的“認證”過程,驗證通過則快速放行,提高安全通行效率.首先,通過邊界防護網關在不同管理域之間預先建立互信關系.網關間的互信關系mTR將采用密碼方式(如數字簽名、雜湊算法等)保障網關間數據傳遞的機密性和完整性.信任傳遞原理如圖6所示:

Fig. 6 Cross-domain trust transfer model圖6 跨域信任傳遞模型

當域A中的用戶發起訪問時,先在域A的本地歸屬邊界網關進行安全認證,邊界防護網關G保存認證結果并傳遞給下一個域B的邊界防護網關G,并逐次傳遞到域X的邊界防護網關G.當訪問經過其中任意一個域I的邊界防護網關G時, 該G將判斷是否來自前一個受信任的邊界防護網關G,然后再對認證請求進行“查驗”后放行,不再要求重新返回到第一個發起點進行傳統方式的身份認證.以此類推,直到訪問最終目標域X所在的政務業務應用[17-18].跨域信任傳遞過程將平滑接續一次完成,不出現多重返復,用戶對傳遞過程感知.

跨域信任傳遞技術不但遵循了電子政務網絡中分層分域的管控要求,還為政務業務的全網統一互信建立了訪問控制基石,可以有效支撐不同管理域內信任結果不統一無法全網通行的難題.

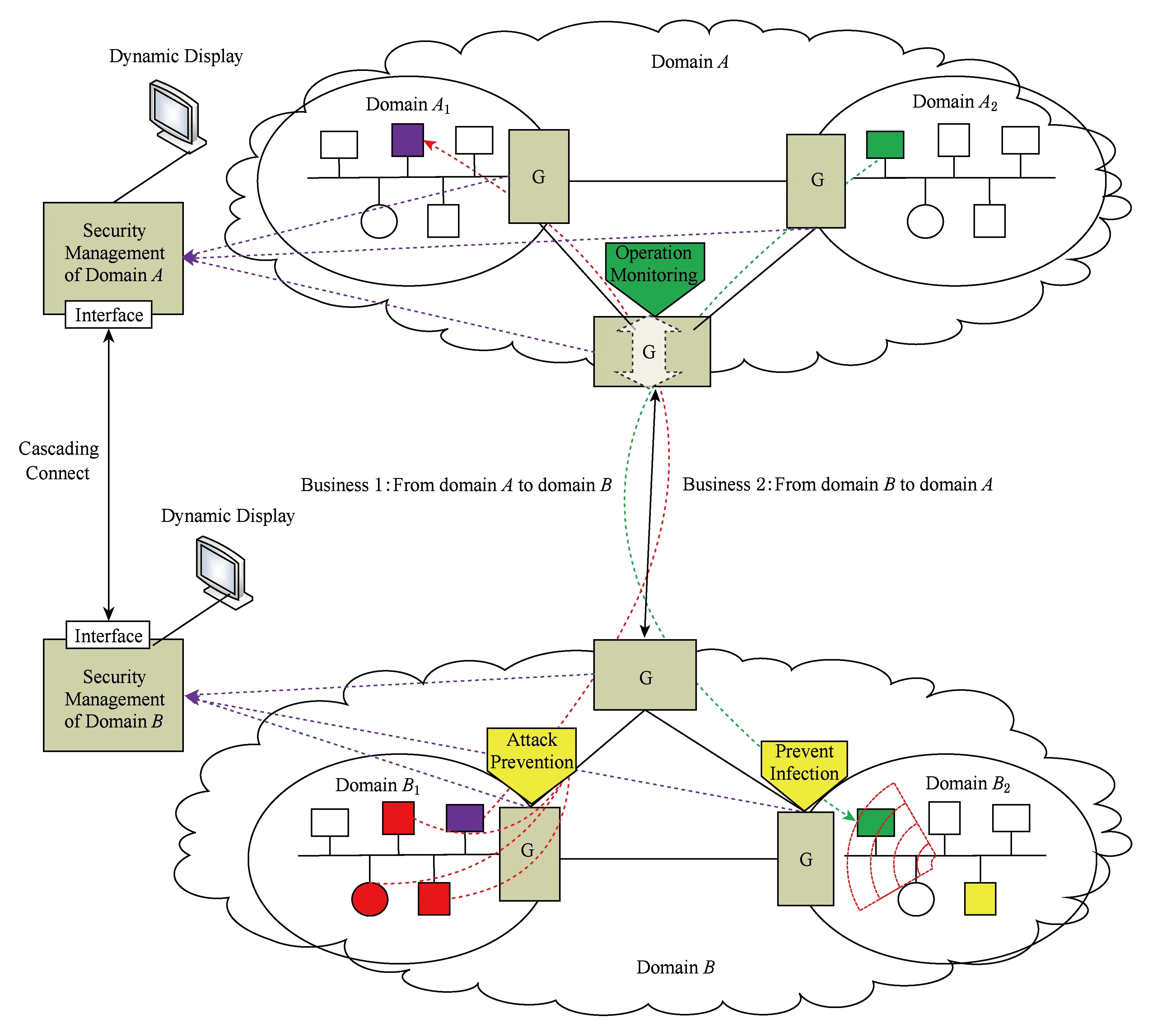

2.2 域間安全監管技術

在信任互聯管控(TIC)模型中,管理域邊界既是保護域內網絡系統關鍵也是被攻關的重點,域間安全保障集中在域邊界防護網關處,域間安全監管技術則是多種安全技術在域邊界防護網關的綜合運用,是域間安全監管的關鍵保障.通過對各層級管理域的安全監管平臺的逐級互聯,形成電子政務網絡的安全監管體系,如圖7所示.

Fig. 7 Inter-domain security supervision model圖7 域間安全監管模型

電子政務網絡域邊界安全監管與保障的關鍵技術包括:

1) 防網絡攻擊技術.電子政務網絡作為共同的承載平臺,網絡和安全設備本身必須具備抗網絡攻擊的防范能力,如DOS/DDOS攻擊、流量攻擊等.

2) 防病毒擴散技術.電子政務網絡由不同域連接形成大范圍的公共平臺,各域的管理和應用環境復雜,通過集成防病毒擴散技術,防止由于其中某一個子域或個別服務器或終端感染病毒向其他域擴散而造成全網感染的風險.

3) 異常行為監管技術.電子政務域間業務經過邊界安全網關監管,通過異常行為監管技術可以有效發現業務異常行為,并對違規行為進行報警或阻止.

4) 動態可視化技術.電子政務網絡業務流量和流向都是動態變化的,安全風險也會隨著應用范圍和外部交互而發生動態變化.通過動態可視化技術,一方面要能及時反映各種網絡和業務的動態變化狀況;另一方面要對動態變形以視圖方式直觀展示.

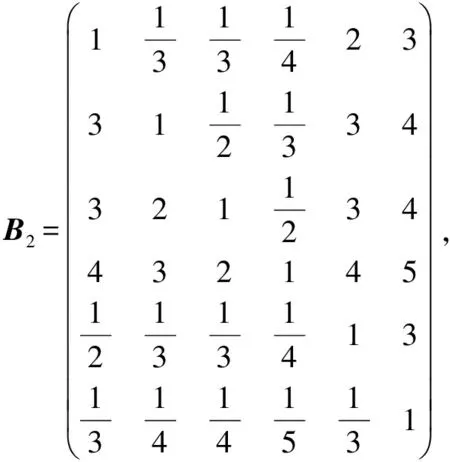

2.3 全程策略管控技術

電子政務網絡的策略管理要求實現政務業務全流程協同統一.當面對全程業務管控,比如開通一條縱向跨區域部署的政務應用時,需要對電子政務網絡中各相應管理域進行安全策略的配置;若對某一全網性業務需要改變訪問限制范圍時,則同樣需要對電子政務網絡中各管理域進行安全策略的配置,讓其中一部分訪問者為放行或阻止.通過全程策略管理技術實現對電子政務業務管理協調和快速響應.

電子政務網絡實際建設過程中,不可避免地面臨多種廠商、不同型號設備的異構.為有效實現策略配置的精準和高效,需要研究集成異構設備和語義轉換的融合創新的全程策略管控技術,以適應業務管理要求.全程策略管理技術包含對安全策略管控的體系化設計和設備策略配置的集成設計[19],如圖8所示.

Fig. 8 The whole-process strategy control model圖8 全程策略管控模型

面向策略語義轉換上進行體系化設計,即一個業務安全管理策略的語義在全網或所管轄的范圍內是全網通行的,這與分區分域安全監管有所不同.比如某域的業務開通策略,則該策略在所有域間的相關邊界防護網關、域內的安全設備均應可生效執行;當一個開通全網業務策略時,則該策略將通達到所屬各層級的管理域,即涉及各層級的域邊界防護網關及相應的安全設備均可生效執行.

面向設備策略配置上采用集成化,即全程安全策略到達具體設備時,再將全程策略語義進行翻譯即本地化集成轉換,不僅保證不因設備的差異性而無法實現業務上的全程化,而且有利于電子政務業務開展和管理過程中的平滑過渡.

3 模型評估

為驗證本文提出的信任互聯監管模型的適用性,基于我國信息安全專家組提出的WPDRRC[20](Waring預警、Protection保護、Detection檢測、Reaction響應、Recovery恢復、Counter-attack反擊) 信息安全模型,采用層次分析法(analytic hierarchy process, AHP)[21]進行評估.

在實施應用中,對基于本方案中的混合信任互聯管控模型及其關鍵技術在電子政務網絡的相關示范應用課題項目中進行驗證,包括1個中央結點(對應TIC模型中的電子政務網絡第1級)、2個2級結點(對應TIC模型中的電子政務網絡第2級)和相應的3個區縣(對應TIC模型中的電子政務網絡第3級)結點構成跨域網絡,部署信任互聯應用及安全防護網關,形成層級互聯結構,模擬跨層級、跨地區、跨部門的跨域信任互認、傳遞以及安全監控驗證.

3.1 評估步驟

1) 根據關鍵安全因素建立層次安全模型,如圖9所示.

Fig. 9 TIC model for AHP based on WPDRRC圖9 基于WPDRRC的TIC層次安全模型

模型中的關鍵安全因素包括域內身份認證(inter-domain identity authentication, ID -Auth)、域間信任傳遞(cross-domain trust transfer, Cross-TT)、安全傳輸(data secure transmission, Sec -TR)、邊界保護(boundary protection, bProtect)、策略管理(policy management, Policy-Mgt).

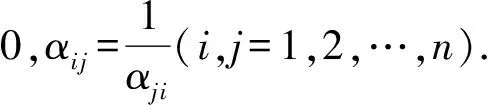

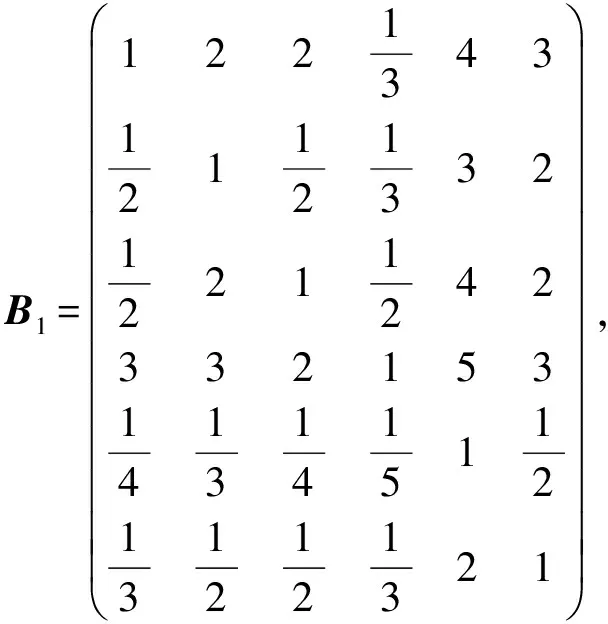

2) 進行關鍵安全因素之間的兩兩比較,構造判斷矩陣A:

A=(αi j)n×n,

(1)

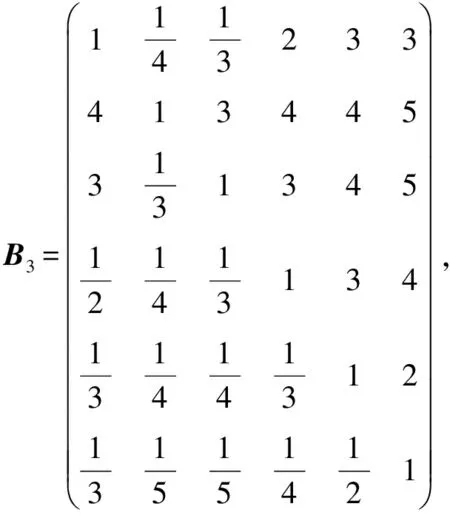

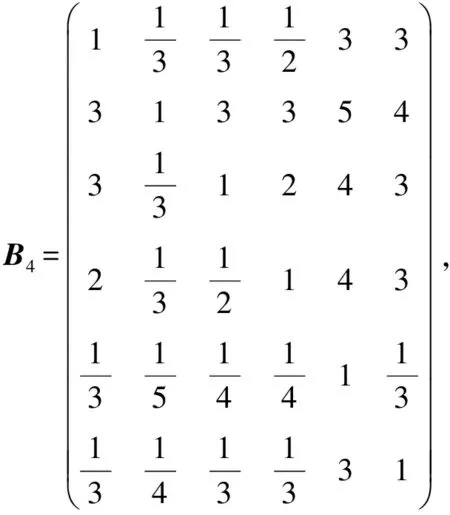

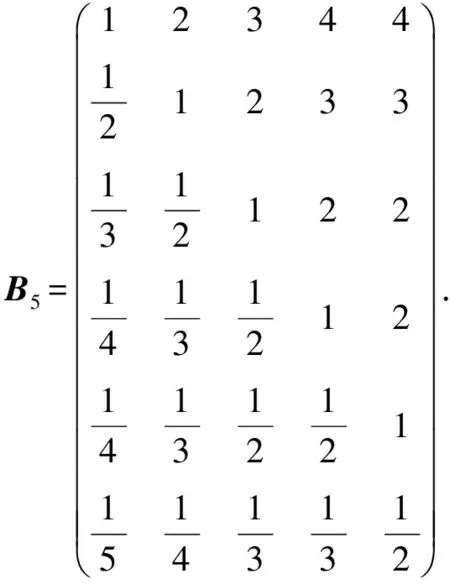

結合大數據治國戰略研究課題和國家科技支撐計劃項目的應用示范課題中形成的相關應用數據,TIC模型安全分析矩陣A,域內身份認證、網關信任傳遞、數據傳輸安全、邊界防火墻、授權策略管理的判斷矩陣B1,B2,B3,B4,B5構造:

(2)

(3)

(4)

(5)

(6)

(7)

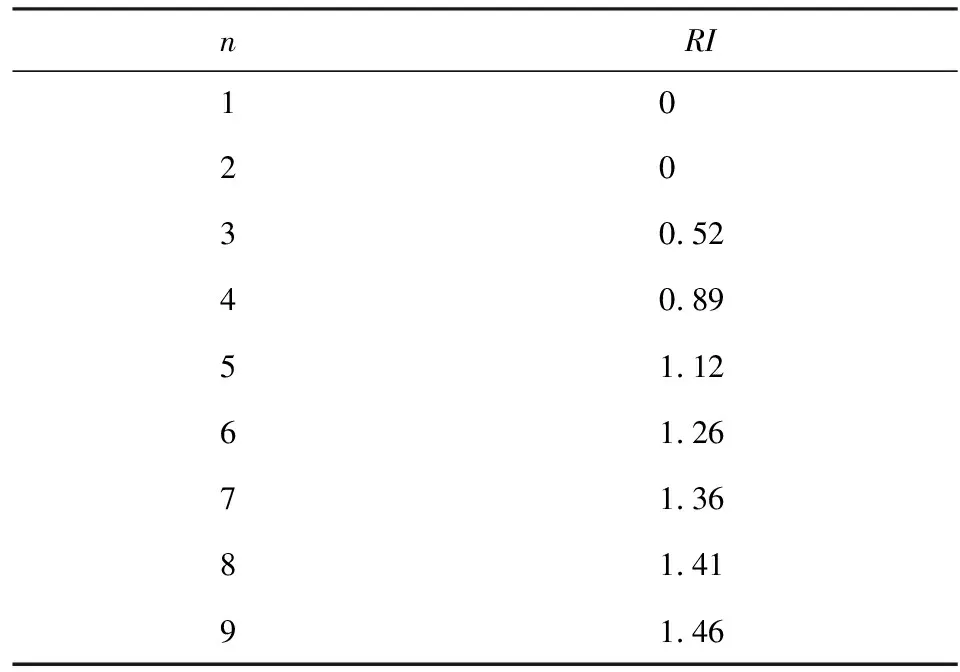

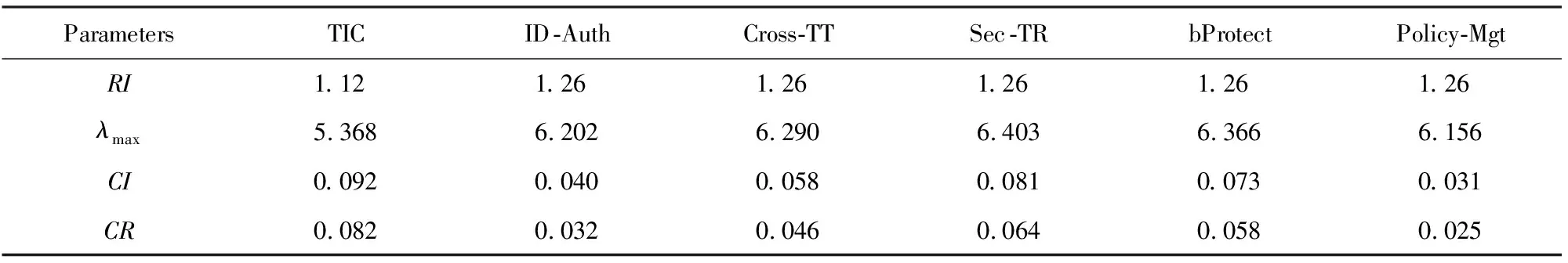

3) 計算最大特征根λmax、一致性指標CI及一致性比率CR,保證數據邏輯一致性.一致性指標RI取值,如表2所示:

Table 2 The Index RI of Random Consistency Value表2 隨機一致性指標RI的取值

4) 根據計算結果及順序關系,制定出最優方案(best scheme, bScheme).

(8)

(9)

(10)

3.2 計算結果及分析

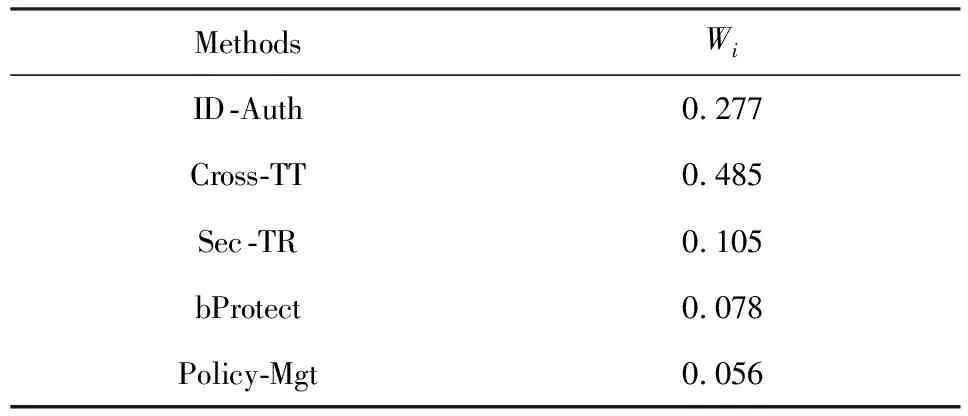

經過對矩陣的計算,得出安全關鍵因素層及方案層各指標權重Wi及λmax=5.368,如表3、表4所示:

Table 3 The Weight Result of Key Security Factor Layer(λmax=5.368)

Table 4 Weight Result of Security Factor for Scheme Layer (λmax=5.368)

從表3中列出的安全因素層權重結果可知,在本模型中各關鍵安全因素的重要性排序如下:信任傳遞>身份認證>安全傳輸>邊界保護>策略管理.

根據式(8)~(10)及上述表中的λmax計算,求出A,B1,B2,B3,B4,B5的一致性比例CR,如表5所示:

Table 5 Judgment Result of Matrix Consistency表5 矩陣一致性判斷結果

由表5可知,矩陣A,B1,B2,B3,B4,B5的CR<0.1,其一致性滿足要求.根據表4列出方案層各指標的權重排序為:檢測>響應>保護>預警>恢復>反擊.依據計算結果驗證表明:在復雜的電子政務網絡中,基于身份認證的跨域信任傳遞是實現多層多域可信互聯的核心要素,并應優先考慮檢測和響應對信任傳遞的支持,這與實際試驗系統運行安全狀況相符.

4 結束語

電子政務網絡建設是一項統籌規劃、分步建設的系統性工作,面向電子政務的網絡信任互聯與安全管控,是電子政務網絡安全規劃和設計中必須解決和思考的基礎性關鍵問題,需要從頂層設計和關鍵安全管控技術2方面進行分析研究.

本文在深入分析電子政務網絡的基本特征和當前面臨的需求與問題基礎上,設計提出了適應電子政務分級分域管理的信任互聯管控模型,并設計闡述了實現該信任互聯管控模型的跨域信任傳遞、域間安全監管和全程策略管控等關鍵管控技術.本文提出的信任互聯管控模型是基于對電子政務實踐思考和對分析電子政務本質特征的分析,將行政管控與政務業務安全地進行融合設計,能夠很好地適應電子政務網絡在各層級間的信任管理互聯中的不同安全管控場景,能夠對構建適應我國管理特色和政務業務需要的電子政務安全體系和相關安全系統的研制與設計提供重要的參考借鑒.

致謝特別感謝清華大學林闖教授對本論文的指導!