無線局域網中的假冒AP攻擊技術研究

◆魏 遠 張 平

?

無線局域網中的假冒AP攻擊技術研究

◆魏 遠 張 平

(戰略支援部隊信息工程大學 河南 450001)

無線局域網已經成為生活中不可或缺的一部分,但因其空中傳輸的特性,近年來出現了一些針對無線局域網的攻擊技術。假冒AP攻擊就是其中比較常見的一種攻擊方法。本文主要研究了企業級無線局域網下的假冒AP攻擊技術,提出了一種針對企業級無線網絡的改進型假冒AP。改進型假冒AP聯合了軟件無線電干擾、可信認證服務器證書以及不常用信道三種技術手段,有效地提升了假冒AP攻擊的成功率。此外,本文針對性的提出了一些假冒AP攻擊的防范建議。

無線安全;假冒AP;企業級無線網絡;802.1X

0 引言

企業級無線網絡在拓展了機構網絡空間的同時也為機構網絡帶來了嚴重的安全問題。假冒AP(Access Point)是一種最為常用的企業級無線網絡攻擊技術。攻擊者通過部署與合法AP具有相同網絡名稱的假冒AP可以實現竊取用戶賬戶密碼、還原用戶加密信息等目的。對于企業級無線網絡安全而言,研究企業級無線網絡的假冒AP攻擊技術,有助于網絡管理人員有針對性的部署防護機制,有利于保護機構內部的機密信息、敏感數據、科研成果的安全。學術界已有多位研究人員提出了針對企業級無線網絡安全的攻擊方式。Hyunuk Hwan[1]首次提出將中間人攻擊的思想應用到企業級無線網絡,實現了對EAP-MD5和EAP-TTLS的攻擊。Cassola Aldo[2]利用企業級無線網絡的優先網絡列表原則和客戶端設備證書認證漏洞兩個弱點完成了針對企業級無線網絡的中間人攻擊。Mathy Vanhoef[3]提出通過修改無線網卡底層代碼來干擾合法AP,提升假冒AP的關聯成功率。本文提出了一種改進的假冒AP攻擊技術。改進的假冒AP通過聯合軟件無線電干擾、建立可信認證服務器證書以及不常用信道三種手段,實際提升了企業級無線網絡中假冒AP攻擊的攻擊效率。

1 企業級無線概述

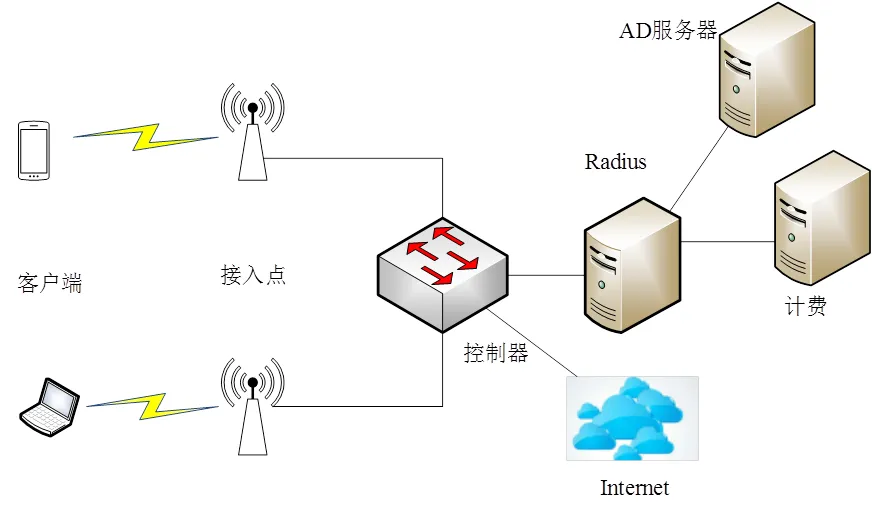

企業級無線網絡通常包含三大組成部分:接入點、控制器和認證服務器。接入點負責宣告網絡存在以及為客戶端提供通信鏈路。控制器負責接收來自于遠程用戶撥號認證系統(Radius)服務器的指令以及控制網絡接入端口。Radius服務器負責配置企業級網絡的基本信息、具體的可擴展的認證協議(EAP)等。圖1描繪了企業級無線網絡的基本架構。

圖1 企業級無線網絡基本架構

不同用戶持有不同的憑證是企業級無線網絡對安全的基本需求,這種安全需求可以有效地防止因個別用戶賬戶泄露造成的無線網絡非法接入等問題。802.1X[4]協議恰好可以滿足企業級無線網絡的這種認證需求,并可以聯合WPA/WPA2來保護數據的機密性和完整性。但由于WPA/WPA2兩種協議和EAP協議都存在一些安全風險,如RC4算法的缺陷、脆弱的EAP方法等,因此,企業級無線網絡的這些風險給假冒AP攻擊提供了可能。

2 假冒AP攻擊技術

假冒AP是指攻擊者建立的看起來像合法接入點的虛假接入點。利用假冒AP可以監聽和注入無線數據幀、竊取用戶憑證和隱私信息。盡管基于802.1X的企業級無線網絡在理論上來講可以防范假冒AP攻擊,但由于認證服務器配置及客戶端實現上的多個問題,已有多種針對企業級無線網絡的攻擊方法。

2.1 已知的假冒AP攻擊技術

通過對當前已知假冒AP相關文獻[1][2][3]的分析總結可知,當前已知假冒AP的攻擊通常包含以下步驟:

(1)建立信號強于合法AP的假冒AP;

(2)向客戶端設備發送斷開關聯幀,迫使受害者連接到假冒AP;

(3)利用企業級無線網絡認證服務器在配置上的錯誤或者客戶端設備證書校驗的缺陷,在客戶端和攻擊者之間建立SSL/TLS隧道來完成對受害者憑證散列值的獲取;

(4)利用內部認證算法的缺陷,通過暴力破解等方式來完成對用戶憑證的還原。

2.2 已知的假冒AP攻擊技術存在的不足

已知的假冒AP攻擊在某些條件下能夠完成對目標機構網絡的攻擊,但受限于無線網絡環境的復雜性,已知的假冒AP存在以下問題:

(1)攻擊實施較為被動

已知的假冒AP通常采用兩種手段來破壞目標客戶端和合法AP的關聯。一是部署同目標網絡具有相同名稱的大功率假冒AP,二是向客戶端設備發送斷開重連幀(Dissassociate幀)迫使客戶端設備與正在連接的合法AP斷開連接,重新發送探針請求(Probe Request)。

上述攻擊理論在實踐中存在一些明顯的缺陷。首先,在大型企業級無線網絡中,攻擊者具備的攻擊條件有限,攻擊者很難部署信號強度大于合法AP的假冒AP。其次,在復雜的無線環境中,攻擊者發送地斷開重連幀很難抵達客戶端設備,即使抵達了客戶端設備,但由于快速重連的出現,客戶端設備并不會發送完整的重連幀。

(2)自簽名證書不受信

已知的假冒AP通常采用自簽名的證書,對于一些證書驗證機制比較嚴格的客戶端系統而言,自簽名的證書很難被客戶端系統接受。因此,假冒AP無法和客戶端設備建立TLS鏈路,攻擊的成功率將會大大降低。

(3)MAC地址易被識別檢測

接入點MAC地址的識別是企業級無線網絡防御假冒AP的一種最重要的檢測方式。同時,由于企業級無線網絡中的合法AP之間會保持聯絡,克隆合法AP的MAC地址將會導致同一局域網下的地址沖突。這使得顯著異常的假冒AP的MAC地址無法逃避防御系統地檢測。

3 改進的假冒AP的設計與實現

為了增強假冒AP的實際攻擊能力,本文提出了一種改進的假冒AP。改進的假冒AP實現了軟件無線電、可信的認證證書以及不常用信道這三種技術的聯合。

3.1 改進的假冒AP攻擊的關鍵技術

(1)軟件無線電干擾

作為一種物理層的操作方式,無線電干擾技術通過發射器傳輸干擾信號來打斷無線信號正常的通信。本文提出了利用軟件無線電干擾合法AP來輔助假冒AP攻擊的思想。在干擾攻擊中,攻擊者首先向目標客戶端設備發送斷開連接幀,之后等待受害者設備發送的探針請求幀。一旦檢測到來自于目標客戶端的還未傳輸完成的探針請求幀,攻擊者立即持續地向客戶端發送探針響應幀。此時,發送探針響應幀的時間間隔應小于802.11標準中關于幀發送時間間隔,以此加快響應幀的發送速度,確保目標客戶端能夠接收到來自于攻擊者的探針響應幀。如果受害者發送的原始的探針請求被成功干擾,探針請求將不會被合法AP接收到,也就不會收到來自于合法AP的探針響應。

(2)可信的認證服務器證書

以往的假冒AP的認證服務器大多數采用自簽名的證書,自簽名證書由于不受客戶端設備系統信任,在假冒AP攻擊過程中,部分客戶端會提示證書風險。對于安全意識比較高的用戶而言,風險提示會降低假冒AP攻擊的成功率。為了避免因認證服務器證書風險提示造成的假冒AP成功率下降,本文提出一種通過創建可信證書的方式來提高假冒AP攻擊的成功率的方法。為了最大程度與目標企業級網絡的證書類似,本文首先分析了目標無線網絡的證書詳細內容,得到其通用名稱(CN)和其他證書實體信息。其次,通過注冊與合法網絡證書CN類似的域名,字符串上的相似性會在一定程度上迷惑受害者。最后,使用與受害者網絡相同的CA來簽名此證書。通過上述設置,攻擊者的認證服務器證書將會和目標網絡的證書非常相似。這種可信的認證服務器證書使得改進的假冒AP攻擊的成功率進一步得到提升。

(3)不常用信道的利用

為了避免信號的相互干擾,企業級無線網絡在部署時通常會將合法AP的工作信道設置在1、6、11三個信道。基于這點事實,本文提出了一種不常用信道(非1、6、11信道)的利用方式。在攻擊實施過程中,一方面利用軟件無線電平臺對常用信道上的合法AP進行持續地干擾,迫使客戶端關聯其他信道上的AP。另一方面在不常用信道上部署擁有可信證書的假冒AP。由于合法AP所處的常用信道被持續干擾,當目標客戶端在切換通信信道的過程中,目標客戶端關聯到假冒AP的可能性得到極大提高。

上述三種技術手段的聯合使得改進的假冒AP在關聯成功率和認證成功率方面都得到了極大提升。

3.2 改進的假冒AP的實現

在實現中,改進的假冒AP以OpenWrt作為底層系統,以hostapd-wpe作為假冒AP的主守護程序。以目標無線網絡的ESSID作為ESSID,設置EAP方式為PEAP,內部認證方式為MSCHAPv2,設置工作信道為不常用的7信道,并根據目標網絡證書的權威簽發CA,在認證服務器上部署相同的權威CA簽發的認證服務器證書。硬件方面,以樹莓派作為系統載體,以TPLINK-722N作為假冒AP的硬件載體。同時,為了具備識別高層的無線信號幀和在無線數據幀傳送完成前實施干擾這兩種能力,本文采用搭載在Ubuntu主機上的軟件無線電平臺GnuRadio和通用軟件無線電外設USRP作為無線信號干擾平臺來完成干擾任務。表1中展示了改進的假冒AP所需的軟硬件設備。

表1 軟硬件設備

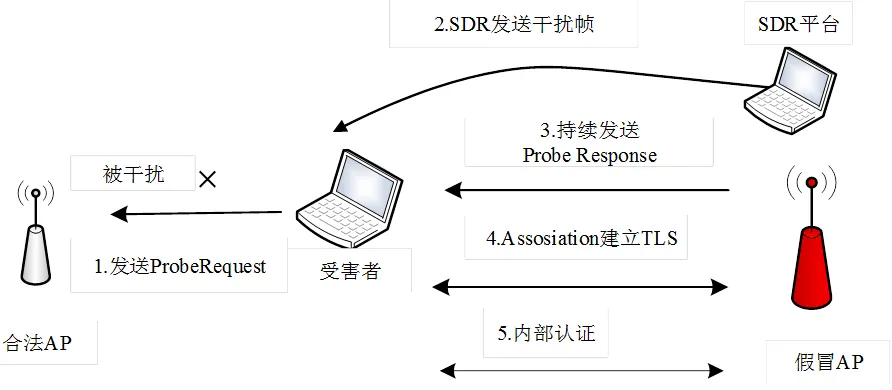

3.3 改進的假冒AP的攻擊流程

假設目標客戶端設備尚未連接至合法的AP,攻擊者想要通過假冒AP竊取目標客戶端(受害者)的用戶憑證。為了實現這一攻擊目的,本文提出的改進的假冒AP的具體的攻擊流程如下:

(1)識別受害者設備發送的探針請求幀;

(2)攻擊者利用軟件無線電干擾器發送模塊持續地向合法AP的常用信道(1、6、11)發送無線干擾幀,阻止來自于合法AP的探針響應,同時接收模塊保持監聽來自受害者設備的探針請求。由于合法AP無法發送探針響應幀,受害者設備在信道轉換時將極有可能關聯到不常用信道上的假冒AP;

(3)在受害者設備關聯到攻擊者設置的假冒AP后,攻擊者創建的認證服務器會向受害者設備發送與目標認證服務器相同的根CA簽發的證書。對于由可信的根CA簽發的證書,大部分的受害者設備系統的無線網絡認證模塊并不會提示證書風險;

(4)當受害者客戶端系統接受了假冒AP提供的證書后,受害者設備和假冒AP之間將會建立SSL/TLS隧道來完成對受害者憑證的驗證。若隧道內部認證采用MSCHAPv2,此時可以利用MSCHAPv2[5]的缺陷來破解還原受害者的用戶憑證,可以完成整個攻擊。圖2描述了改進的假冒AP的攻擊流程。

圖2 改進的假冒AP攻擊流程

3.4 實驗結果與分析

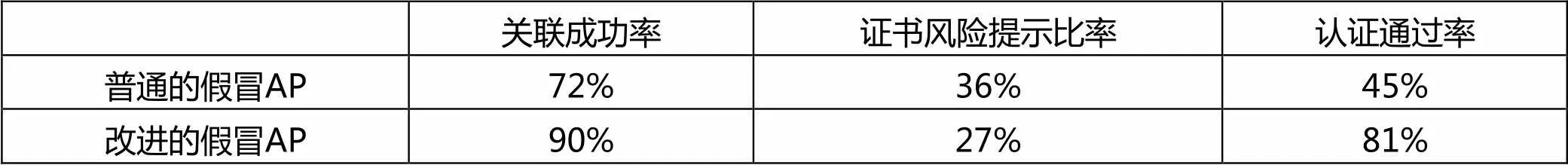

為了驗證改進的假冒AP的實際攻擊能力,實驗在同一實驗室環境下分別創建了兩種假冒AP。一種是本文提出的改進的假冒AP,一種是已知的普通假冒AP。實驗中假設普通假冒AP采用自簽名的服務器認證證書,工作在常用的信道上,并且沒有部署軟件無線電干擾設備。實驗招募了11位持有主流智能手機的志愿者,以觀看某視頻站點為由讓志愿者分別連接由改進的假冒AP和普通的假冒AP提供的無線網絡。在連接過程中沒有提示無線網絡風險和證書風險。

實驗結果顯示,在普通的假冒AP實驗中,11名志愿者中僅有5人成功通過認證,3人關聯失敗,3人在關聯成功的情況下未能認證成功。其中有4名志愿者設備收到證書風險提示。表2給出了普通假冒AP的實驗結果。

表2 普通的假冒AP的實驗結果

在改進的假冒AP實驗中,11名志愿者中有9人成功通過認證,1人關聯失敗,1人在關聯成功的情況下未能認證成功。其中僅有3名志愿者設備收到證書風險提示,并且有1人在收到風險提示后仍然選擇信任證書。表3給出了改進的假冒AP的具體實驗結果。

表3 改進的假冒AP的實驗結果

對比兩組實驗結果可以發現,本文中提出的改進的假冒AP,針對普通用戶的攻擊成功率達到81%,而普通的假冒AP的攻擊成功率僅有45%。改進的假冒AP攻擊的關聯成功率達到90%,普通的假冒AP的關聯成功率僅為72%。改進的假冒AP的證書引起的客戶端設備證書風險提示比率僅有27%,而在普通的假冒AP下,客戶端收到風險提示比率高達36%。表4給出了兩組實驗具體數據的對比。

表4 兩組假冒AP成功率對比

以上實驗結果可以得知,在同樣條件的網絡環境下,本文所提出的改進的假冒AP在多種攻擊指標上都要優于普通的假冒AP。實驗證明改進的假冒AP有效地提升了企業級無線網絡環境下的假冒AP攻擊的成功率。

3.5 緩解措施

假冒AP攻擊能夠成功的關鍵原因在于兩點:一是企業級無線網絡配置漏洞,包括無線安全配置錯誤、自簽名證書、弱的EAP認證方式等。二是客戶端設備對于無線網絡證書校驗不嚴格,比如大部分Android系統會接受自簽名的證書、客戶端設備會自動連接到已經連過的無線網絡等。

對于企業級無線網絡管理者而言,首先要正確配置無線網絡,并指導用戶正確使用無線網絡。其次,需要部署無線網絡入侵防范設施,一旦發現網絡范圍內出現假冒AP,無線網絡管理人員應及時清除假冒AP。對于無線網絡用戶而言,應安裝可信的根證書和服務器證書、使用安全的EAP認證方式、設置匿名身份和復雜密碼。

4 結束語

本文主要研究了企業級無線網絡下的假冒AP攻擊技術,提出了一種改進的假冒AP攻擊技術,并在實驗室環境下對比了已知的假冒AP和改進的假冒AP的攻擊能力,證明了本文提出的改進的假冒AP的攻擊的有效性。此外,本文還針對假冒AP攻擊提出了一些相應的緩解措施。

[1]Hyunuk Hwang, Gyeok Jung, Kiwook Sohn and Sangseo Park. A Study on MITM (Man in the Middle) Vulnerability in Wireless Network Using 802.1X and EAP [A], international conference on information systems security[C],2008.

[2]Aldo Cassola, William Robertson, Engin Kirda and Guevara Noubir. A Practical, Targeted, and Stealthy Attack Against WPA Enterprise Authentication [A], Network and Distributed System Security Symposium[C], San Diego, CA, United States,2013.

[3]Mathy Vanhoef and Frank Piessens. Advanced Wi-Fi attacks using commodity hardware [A], Annual Computer Security Applications Conference[C],Puerto Rico,USA,2014.

[4]Matthew Gast. 802.11 Wireless Network: The Definitive Guide[M].2nd Edition.Sebastopol,CA:Oreilly Media, 2005.

[5]Bruce Schneier, Mudge and David Wagner. Cryptanalysis of Microsoft’s PPTP Authentication Extensions (MS-CHAPv2) [M]. Springer Berlin Heidelberg ,1999.