Android移動設備邊信道隱私推測研究綜述

史福田,毛劍,劉建偉

?

Android移動設備邊信道隱私推測研究綜述

史福田,毛劍,劉建偉

(北京航空航天大學電子信息工程學院,北京 100191)

針對存在敏感信息泄露的Android邊信道,基于隱私信息關聯對象進行分類分析;對主要攻擊模型進行了分析總結,包括推測隱私信息的核心方法及各個推測攻擊的應用場景;對針對邊信道攻擊的檢測和抑制方法進行了總結,分析了現有防御機制存在的問題。最后,展望了邊信道隱私推測攻擊的發展和研究方向。

Android;邊信道攻擊;隱私推測;移動安全

1 引言

邊信道隱私推測是指利用計算設備、軟件實現、信息傳輸等環節中無意間泄露的敏感信息,推測用戶隱私的攻擊行為。基于該原理,Kocher[1]于1996年提出了第一個攻擊智能卡加密算法實現的邊信道隱私推測攻擊,之后出現了眾多通過時間、耗電量、電磁輻射等邊信道信息攻擊智能卡的研究工作[2~4]。直至云計算時代,邊信道信息泄露一直威脅著用戶的信息安全。

隨著智能手機、智能穿戴設備的普及,智能移動設備存儲、處理著大量隱私信息,如用戶密碼、身份、位置等。在所有智能移動設備中,運行Android操作系統的設備占比超過了72%[5]。然而,Android系統的開放性使Android移動設備成為惡意應用攻擊的主要對象。近年來,機器學習進一步為邊信道攻擊的隱私推測能力提供了支持,使基于邊信道隱私推測的攻擊愈發嚴重。因此,深入研究Android移動設備的邊信道隱私推測攻擊對保護用戶的信息安全具有重要意義。

目前,針對Android移動設備邊信道隱私推測的研究可以分為3個方面:邊信道攻擊研究、邊信道檢測研究和邊信道抑制研究。邊信道攻擊研究嘗試發現潛在的邊信道,通過構建隱私推測場景判斷潛在信道是否能夠被實際利用以及如何利用。邊信道檢測研究嘗試分析應用程序的代碼和行為,發現實施邊信道攻擊的惡意應用。邊信道抑制研究嘗試通過限制邊信道泄露敏感信息的能力,破壞邊信道攻擊的有效性。

2 Android移動設備邊信道分類分析

用戶隱私信息是指可以用來識別、聯系、定位、區分一個人的敏感信息[6]。用戶在使用Android移動設備的同時,也將隱私信息暴露給了Android移動設備。其中包括直接靜態存儲在設備上的信息,如賬號、相冊等;此外,還有諸如應用運行狀態、傳感器狀態等隱私敏感(privacy sensitive)信息。對于直接存儲在設備上的信息,Android系統通過沙箱機制和權限機制進行了嚴格的訪問控制。但對于隱私敏感信息(如應用程序運行狀態等),Android系統尚未進行細致的保護。應用程序通常可以訪問這些隱私敏感信息,且無需申請特定權限或只需要申請少量常規權限。攻擊者利用這類未受保護的隱私敏感信息推斷用戶隱私,即Android移動設備邊信道隱私推測攻擊。

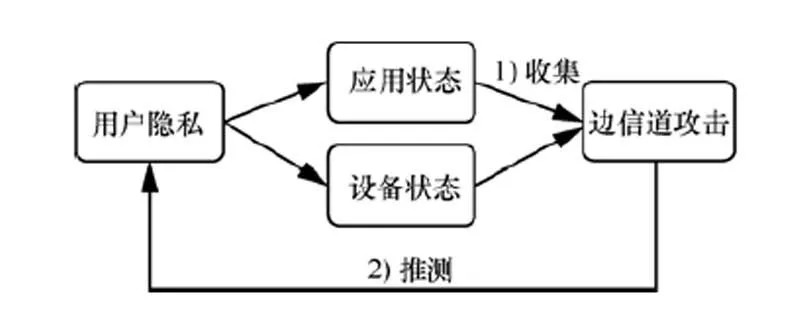

在Android移動設備中,用戶隱私的關聯對象有兩種:應用狀態和設備狀態。用戶隱私與應用狀態關聯體現為:用戶個人(隱私)行為直接影響應用程序的某些運行狀態。例如,用戶拍攝小視頻時,相關程序的CPU使用時間、占用內存大小等狀態會顯著增加等。用戶隱私與設備狀態關聯體現為:用戶的個人(隱私)行為直接影響硬件設備的狀態,如用戶跑步時引起加速度傳感器的狀態數據變化。邊信道隱私推測則是利用應用狀態和設備狀態等與用戶隱私有關聯的敏感信息推測用戶的隱私。如圖1所示,邊信道隱私推測攻擊流程可以分為兩步:1) 收集應用狀態、設備狀態等邊信道泄露的敏感信息,2) 利用邊信道泄露的敏感信息推測用戶隱私。

圖1 邊信道隱私推測攻擊流程

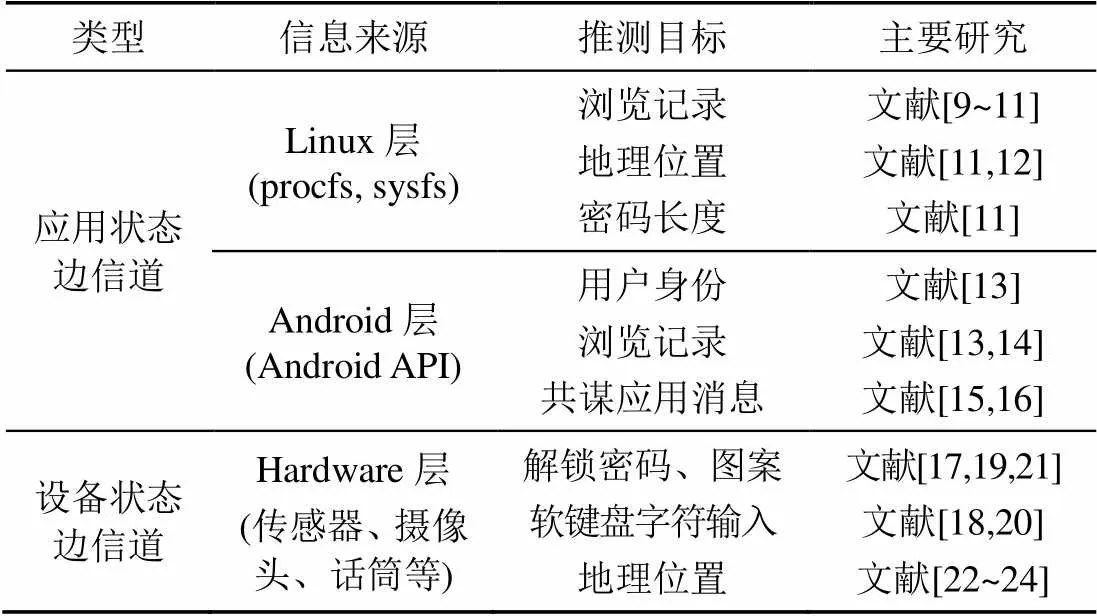

本文將Android移動設備中泄露隱私敏感信息的邊信道按隱私關聯對象分為應用狀態邊信道和設備狀態邊信道。

2.1 應用狀態邊信道攻擊研究

Android是基于Linux內核開發的移動操作系統,它的安全模型也是建立在Linux內核安全模型的基礎上[7]。Android系統對應用程序運行狀態的記錄既有Linux內核提供的proc文件系統(procfs,proc file system)和sys文件系統(sysfs,sys file system),也有Andorid系統提供的應用程序接口(API,application programming interface)。本文按應用狀態信息的來源將應用狀態邊信道信息來源分為Linux層公共文件資源邊信道(簡稱Linux層邊信道)和Android層應用程序接口邊信道(簡稱Android層邊信道)。

2.1.1 Linux層公共文件資源邊信道攻擊研究

Linux層邊信道主要來自Linux內核的公共文件資源,包括procfs和sysfs。它們是Android繼承Linux的虛擬文件系統,用來記錄系統和應用的運行狀態。procfs包含了應用進程和系統進程的運行時狀態統計信息,如進程的CPU使用時間、內存占用大小、網絡使用統計等。sysfs包含了內核子系統信息、設備信息、網絡環境信息等。Android 應用程序接口沒有提供應用程序的運行狀態信息,Android系統保留Linux內核的procfs和sysfs的初衷是支持應用程序開發者了解應用程序的運行狀態。然而,這些應用狀態信息在提供有用信息的同時,也成為邊信道隱私推測攻擊收集利用的對象,給用戶隱私帶來了安全隱患。

利用procfs提供的應用內存使用情況推測用戶的瀏覽記錄是一種典型的邊信道隱私推測攻擊。用戶瀏覽記錄被認為是一種用戶隱私(利用瀏覽記錄,攻擊者可以了解用戶的喜好、行為特點等信息),因此瀏覽記錄通常受到嚴密保護[8]。應用進程的內存使用信息保存在proc文件系統的/proc/

利用sysfs提供的電池功耗信息推測用戶隱私也是一種典型的邊信道隱私推測攻擊。Android移動設備的電池功耗信息保存在sys文件系統的/sys/class/power_supply/battery文件夾下,主要數據包括當前電池的工作電壓(voltage_now)、工作電流(current_now)等。用戶的不同行為導致不同的移動設備功耗,如用戶錄制小視頻時的功耗比瀏覽網頁時的功耗大。移動設備的功耗信息反映了應用的狀態和用戶的行為,是一種可利用的應用狀態數據邊信道。利用sysfs提供的電壓、電流信息觀測移動設備的功耗變化,可進行4種邊信道隱私推測攻擊[11],其中包括:1) 通過分析應用程序在啟動階段的功耗模式,識別出前端運行的應用程序;2) 根據應用程序用戶界面的功耗模式,實現對用戶正在瀏覽的應用程序界面的推測;3) 根據用戶輸入密碼時的功耗劇烈變化次數,推測出用戶輸入的密碼長度;4)通過分析移動設備在特定位置的功耗特征,實現對用戶地理位置的推測。此外,另一種攻擊則將移動設備的功耗與蜂窩信號強度關聯,據此分析用戶位置與基站的距離,實現對用戶位置的推測[12]。

2.1.2 Android層應用程序接口邊信道攻擊研究

Android層邊信道主要來自Android系統提供的應用程序接口。除了Linux內核提供的公共文件資源,Android系統也提供了應用程序接口以幫助應用程序訪問系統資源。其中,統計Android應用程序流量使用情況的android.net.TrafficStats和接收Android應用公共廣播內容的android.content.BroadcastReceiver是2個典型的Android層邊信道。

Android移動設備的網絡數據使用情況保存在proc文件系統的/proc/uid_stat/

廣播(broadcast)是Android核心組件,用于在不同應用之間傳遞數據或在同一應用的不同組件之間傳遞數據。廣播類似“發布?訂閱”模式,應用程序可以通過sendBroadcast方法發布廣播通知其他應用,也可以通過registerReceiver方法訂閱指定的廣播以接收其他應用的通知。例如,Android系統在啟動完成后會發送“ACTION_ BOOT_COMPLETED”廣播,注冊此廣播的應用就會收到該廣播并執行BroadcastReceiver. onReceive方法。攻擊者可利用Android系統的電池電量變化廣播構建2個惡意應用(如M-app1、M-app2)之間傳遞敏感信息的邊信道[15]。惡意應用M-app1將敏感信息編碼,然后通過CPU、屏幕等設備改變電池電量的變化速度;惡意應用M-app2則根據接收到的電量變化廣播的時間間隔,推測出收到的敏感信息。文獻[16]利用Android系統的音量變化廣播實現了類似的邊信道攻擊。

2.2 設備狀態邊信道攻擊研究

設備狀態邊信道主要指以傳感器為代表的硬件邊信道(Hardware層邊信道)。隨著移動設備內置傳感器種類增多、功能增強,越來越多的Android應用程序需要依賴傳感器采集用戶信息,如健康管理、路徑導航等。同時,越來越多的用戶隱私信息在Android移動設備中處理,這為邊信道隱私推測攻擊提供了潛在的攻擊目標。目前,利用傳感器的用戶隱私推測攻擊主要有屏幕輸入推測和位置信息推測。

屏幕輸入推測是指利用傳感器數據推測用戶在屏幕上輸入的解鎖密碼、解鎖圖案、文本等隱私信息。此類攻擊實施主要基于兩點:1) Android應用訪問傳感器數據不需要單獨申請權限;2) 用戶在使用屏幕上輸入信息時會輕微地敲擊屏幕、轉動設備。現有的屏幕輸入推測攻擊主要如下。1) 通過用戶在屏幕上輸入的數字與加速度傳感器之間存在關聯,推測用戶的解鎖密碼[17],以及在此基礎上的單個字母推測攻擊[18]。2) 利用智能手表的加速度傳感器實現推測解鎖密碼的攻擊[19]。3) 結合加速度傳感器和陀螺儀傳感器進行推測文本攻擊[20]。4) 基于用戶輸入時設備輕微轉動導致的光線傳感器數據變化,實現解鎖密碼推測攻擊[21]。此外,也有研究利用話筒和前置攝像頭推測用戶輸入,但利用這2個設備需要單獨申請權限。

位置信息推測是基于用戶隨身攜帶移動設備這一假設進行的。對于用戶位置,應用程序可以直接訪問GPS傳感器獲取,但這需要單獨申請位置信息訪問權限。當沒有權限時,應用可以通過邊信道推測用戶的位置。典型攻擊包括:通過加速度傳感器推測用戶使用的交通工具[22];利用氣壓傳感器和地形地貌信息推測出用戶的駕駛路線[23];基于加速度傳感器和陀螺儀傳感器推測用戶的駕駛路線[24]等。

綜上,對Android移動設備中泄露隱私敏感信息的邊信道按隱私關聯對象分為應用狀態邊信道和設備狀態邊信道。表1對這2類邊信道的敏感信息來源和隱私推測目標進行了分析總結。

表1 Android移動設備邊信道研究分析總結

3 邊信道隱私推測方法研究分析

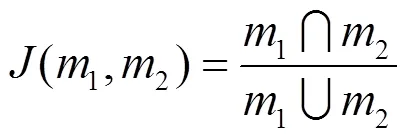

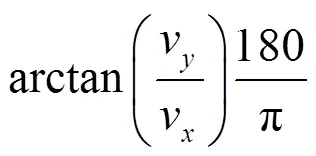

邊信道隱私推測攻擊通過邊信道收集足夠的隱私敏感信息后,通過提取敏感信息特征、設計隱私推測分類器展開隱私推測。隱私推測的輸入是攻擊應用從邊信道收集的敏感信息,輸出是用戶的隱私信息。隱私推測針對不同的邊信道和不同的隱私展開研究,主要解決2個問題:1) 從敏感信息中提取哪些特征;2) 運用什么方法推測用戶隱私。提取特征需要根據實際的攻擊場景具體研究。隱私推測運用的方法通常是典型的匹配、識別、分類算法,常用的方法有Jaccard指數(Jaccard index)、動態時間歸整(DTW, dynamic time warping)、隨機森林(random forest)、支持向量機(SVM, support vector machine)、隱馬爾可夫模型(HMM, hidden markov model)、循環神經網絡(RNN, recurrent neural network)。

隨機森林和支持向量機是典型的機器學習分類器。隨機森林[27]是一個包含多個決策樹的分類器,且其輸出類別由個別樹輸出類別的眾數而定。支持向量機[28]針對線性可分情況進行分析,對于線性不可分的情況,通過使用非線性映射算法將低維輸入空間線性不可分的樣本轉化為高維特征空間使其線性可分。在邊信道攻擊中,機器學習(machine learning)分類器可以利用邊信道數據的統計特性推測用戶隱私。文獻[14]通過記錄每組網絡數據分組的上傳流量、下載流量、總流量,并計算這3組數據的最小值、最大值、平均值、中位數、標準差、方差、數據分組個數等統計特征,最后利用隨機森林、支持向量機等機器學習分類器對這些統計特征進行分類,推測用戶安裝的應用程序。

HMM[29]用來描述一個含有隱含未知參數的馬爾可夫過程,其從可觀察的參數中確定該過程的隱含參數,然后利用這些參數做進一步的分析,如模式識別等。在邊信道攻擊研究中,HMM被用來識別序列數據中隱藏的隱私信息。文獻[30]實現了利用中斷信息推測用戶解鎖圖案的攻擊。攻擊首先根據采集到的中斷間隔推斷出解鎖圖案中每條直線的長度得到長度序列,再使用Viterbi算法計算出最可能的隱含狀態序列,即解鎖圖案。

RNN也用來識別序列數據中隱藏的隱私信息。RNN[31]是一種通過隱藏層節點周期性連接捕捉序列化數據中動態信息的神經網絡,可以對序列化的數據進行分類,常用于手寫識別、語音識別。文獻[32]利用中斷數據識別用戶用手勢輸入方式輸入的長文本。實驗表明,使用SVM對中斷數據進行處理,由于SVM以單詞為單位進行識別,不考慮上下文,丟失了長文本的語義語境信息,識別的準確率小于10%。而RNN能自動學習訓練集中的單詞、語境,通過訓練RNN分類器,可將長文本中的單詞識別準確率提高到92%。

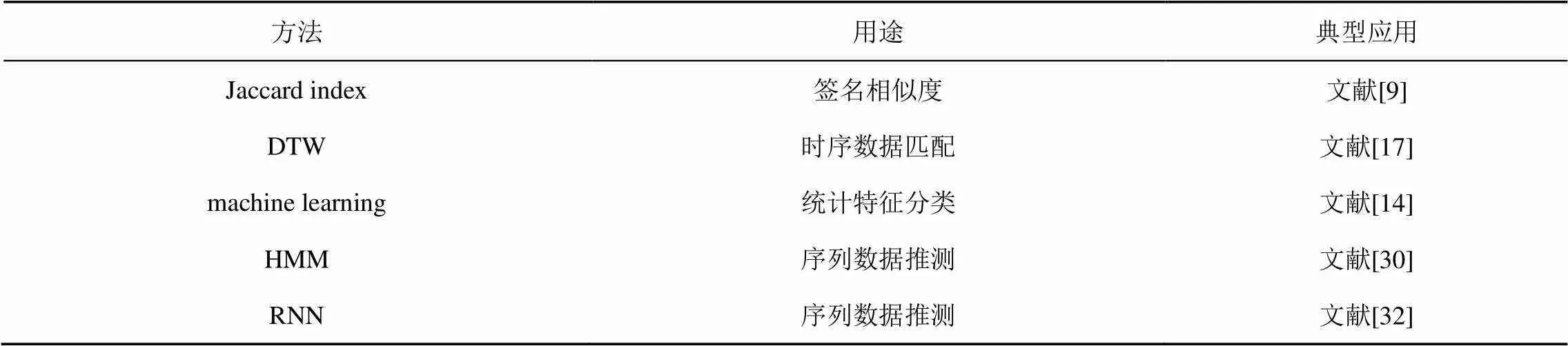

表2總結了邊信道隱私推測方法的典型應用。

表2 邊信道隱私推測方法研究總結

4 邊信道攻擊檢測機制研究分析

針對Android系統安全問題,已有多種惡意應用、惡意攻擊行為檢測機制[33]。雖然常規惡意應用檢測機制并未針對邊信道攻擊,但是由于邊信道攻擊應用也具有類似攻擊特征,常規惡意應用檢測機制也常被集合用于邊信道攻擊檢測。邊信道攻擊檢測設計的通用分析機制主要有數據流分析檢測和控制流分析檢測。

4.1 數據流分析

數據流分析檢測通過分析敏感信息在應用程序中的傳播,檢測應用程序外傳敏感信息的行為,如通過網絡套接字向外界發送敏感信息的行為等。數據流分析檢測主要有靜態數據流分析和動態污點跟蹤[33]。

靜態數據流分析的主要原理是分析應用程序源碼中變量的關系,檢測與敏感信息相關的代碼。文獻[34]提出FlowDroid靜態數據流分析方法。該方法利用反編譯得到的可執行代碼文件、布局文件以及配置文件,分析應用程序組件的生命周期和回調函數,生成函數調用圖,并通過分析數據在函數調用圖中的傳播發現可疑的數據流。

動態污點跟蹤技術的主要原理是使用污點標記應用程序中的敏感數據,隨著程序的運行將污點傳播至依賴于敏感數據的對象中。文獻[35]提出的TaintDroid就是通過動態污點跟蹤保護Andorid系統中的隱私數據。TaintDroid將位置傳感器、加速度傳感器、話筒、相機、通信錄、短信、設備識別碼等敏感信息作為源污點,從指令層、應用間消息層、文件層等不同層跟蹤污點在內存中的傳播。當污點出現在與外界聯系的接口(如網絡通信接口等)中時,TaintDroid就會發起敏感信息泄露警告。

4.2 控制流分析

控制流分析檢測是通過分析應用程序的API調用及API調用的觸發條件來獲取應用程序行為的相關信息,以此判斷應用程序是否存在邊信道攻擊行為。

DroidAPIMiner[36]就是一種控制流分析方法。該方法首先分析惡意應用頻繁調用的敏感API,通過反編譯APK文件提取應用程序的敏感API調用信息,最后通過訓練基于KNN(k-nearest neighbor)、SVM等多種機器學習算法的分類器檢測惡意應用。該方法的惡意應用檢出率最高達到97.8%。

MAMADROID[37]也是一種基于控制流分析的檢測機制。首先反編譯APK文件,分析應用程序的API調用信息生成API調用圖;根據API調用圖提取API調用序列,進而構建API調用的馬爾可夫鏈。得到的馬爾可夫鏈有340個狀態和115 600個可能的轉化,接著以狀態轉化的概率作為特征向量,利用主成分分析對特征向量降維,通過隨機森林、1-NN、3-NN、SVM這4種分類算法對惡意應用進行分類檢測。該方法的惡意應用檢出率最高達到99%。

4.3 邊信道攻擊應用檢測機制

現有針對邊信道攻擊應用的檢測機制的研究是在常規惡意應用檢測基礎上,增加對邊信道特征的檢測。這部分研究工作可以看作是常規惡意應用檢測機制的補丁。

常規惡意應用檢測機制可以檢測部分邊信道攻擊,但還有部分邊信道攻擊可以輕松繞過常規檢測機制。例如,文獻[38]提出了多種可以繞過TaintDroid污點跟蹤檢測的邊信道攻擊。這是由于TaintDroid可以跟蹤隱私數據在內存中的傳播,卻不能跟蹤數據在邊信道中的傳播。這類攻擊通過2個攻擊應用(如M-app1、M-app2)共謀實現。應用M-app1將獲取的敏感信息隱藏在文件元數據、剪切板等公共資源或程序休眠時間等應用行為中。應用M-app2通過觀測這些公共資源或應用行為獲取M-app1發送的敏感信息。由于這類數據流的終點是公共資源或應用行為,TaintDroid無法檢測。

邊信道攻擊應用檢測研究多從修補常規惡意應用檢測漏洞的角度出發。例如,針對文獻[38]提出的邊信道攻擊,文獻[39]在TaintDroid基礎上構建了多種邊信道的污點傳播規則,實現了對邊信道信息泄露的檢測。該機制構建的污點傳播規則有:當應用調用sleep函數時,將時間相關信息作為污點;污點傳播到公共資源,則將訪問公共資源的函數作為污點等。

5 邊信道攻擊抑制方法研究分析

針對Android邊信道隱私推測攻擊的檢測研究,提高了惡意應用利用邊信道收集敏感信息的難度,增強了對Android系統中用戶隱私的保護。然而,一旦惡意攻擊應用繞過了檢測機制的防御,就仍然可以發起邊信道攻擊。為全面保護Android用戶的信息安全,有必要對邊信道進行抑制,降低其泄露信息的能力。目前,抑制邊信道信息泄露的研究工作可以分為權限控制、干擾信源、限制采樣、限制運行這4個研究方向。

權限控制指在Android權限模型基礎上加強對敏感信息的訪問控制。通過細粒度的權限模型保護被邊信道攻擊所收集利用的敏感信息是最直接有效的抑制方法。文獻[40]針對利用傳感器的信息泄露提出了一種細粒度的傳感器訪問權限控制方法。Android應用程序訪問硬件層傳感器設備需要經過Application層、Framework層、Library層、Kernel層和Hardware層。該方法通過在Framework層增加權限檢查實現了對傳感器訪問權限的細粒度控制。

干擾信源指通過干擾邊信道收集敏感信息,降低隱私推測攻擊的準確性。典型的干擾信源的方式是注入噪聲。文獻[41]提出一種針對通過傳感器推測屏幕輸入內容攻擊的限制方法。該方法在用戶打開軟鍵盤輸入內容時,向/dev/input文件夾下的加速度傳感器和陀螺儀傳感器相應的文件以7~12 ms的隨機時間間隔注入隨機值,實驗結果證明,該方法能夠顯著降低文本輸入推測的準確性。文獻[42]提出一種針對利用procfs提供的中斷信息推測用戶解鎖圖案攻擊的限制方法。該方法通過修改內核實現向/dev/input注入假中斷,修改Widget組件的實現代碼設置隱藏窗口以接收假中斷,既保證了應用窗口能夠正常接收中斷,又干擾了隱私推測攻擊。文獻[18]提出打亂軟鍵盤字符位置的方法,研究表明該方法可以消除輸入推測攻擊的安全隱患,代價是降低了軟鍵盤的可用性。

限制采樣指通過限制應用程序訪問敏感信息或降低應用程序對敏感信息采樣頻率的方式,降低隱私推測攻擊的準確性。文獻[43]提出一種Android系統音頻資源管理方案,該方案可以在用戶通話時限制第三方應用訪問麥克風,從而抑制了利用用戶通話音頻推測用戶隱私的攻擊。文獻[9]在利用瀏覽器進程的內存足跡推測用戶的瀏覽記錄時,對比了不同內存信息采樣率下的推測準確性。實驗結果表明,對應用程序訪問procfs的頻率進行限制能夠顯著降低隱私推測的準確性。

限制運行指通過查殺惡意應用進程的方式保護敏感信息。用戶在使用Android移動設備時產生的敏感信息通過邊信道被惡意應用收集,惡意應用收集敏感信息的行為在Android后臺隱蔽進行。文獻[44]提出了一種邊信道抑制方法,該方法在暴露隱私的前臺應用運行時,中止信息收集應用進程;在前臺應用運行結束后,啟動信息收集應用。該方法要中止信息收集應用運行,需要申請“KILL_BACKGROUND_PROCESSES”權限。

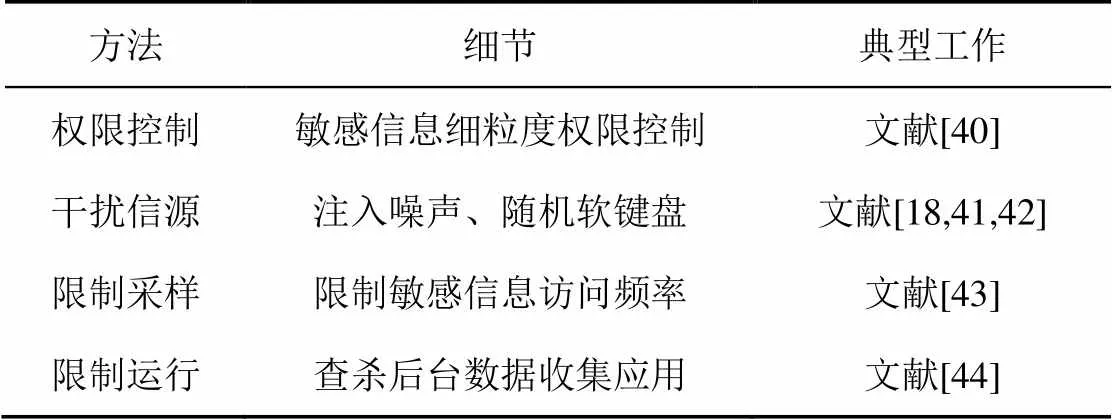

抑制邊信道收集隱私敏感信息的主要方法、應用細節和典型工作總結如表3所示。

表3 Android邊信道抑制方法研究總結

6 存在的問題與研究展望

6.1 邊信道攻擊檢測和抑制機制存在的問題

Android移動設備存儲、處理著大量用戶隱私,邊信道隱私推測攻擊通過收集邊信道泄露的隱私敏感信息推測用戶隱私,給Android用戶的信息安全帶來了嚴重的威脅。目前已有很多針對Android邊信道隱私推測攻擊的檢測和抑制研究,這些研究對防御邊信道攻擊、保護用戶隱私起到了重要作用。但仍有一些不足之處,具體如下。

1) 針對特定邊信道攻擊帶來的問題

目前,邊信道攻擊檢測抑制機制多針對特定邊信道攻擊,要想防御所有的邊信道攻擊,需要研究應用多種邊信道攻擊檢測抑制機制。這帶來3個問題:①只對現有特定的邊信道有效,不能廣泛防御未知的邊信道攻擊;②需要研究驗證多種檢測抑制機制的有效性;③部署應用大量檢測抑制機制使運行負載增加。

在最近的研究中,文獻[44]提出了能檢測抑制多種收集敏感信息的邊信道攻擊方案App-Guardian,但該方案也存在問題:①該方案通過CPU調度頻率檢測邊信道攻擊應用的準確性有待進一步驗證;②該方案通過查殺應用進程的方式抑制邊信道收集敏感信息,存在導致誤殺正常應用的可能性。

2) 檢測抑制機制實際應用過程中的問題

目前,檢測抑制機制實際應用有2種方式:一種是安裝第三方安全應用;另一種是改進Android系統的安全機制。第三方安全應用的主要問題是運行負載。隨著邊信道攻擊的增多,安全應用需要多種邊信道抑制檢測機制,安全應用的運行負載也隨之增大。改進Android系統安全機制的典型做法是對隱私敏感信息增加細粒度權限控制。例如,Android M細化了應用訪問procfs的權限,使應用不能再訪問procfs中其他進程的相關文件。然而,由于可利用的邊信道仍在不斷被發現,對每個被利用的邊信道都增加細粒度的權限管理很難實現。也有研究指出[45],由于有的用戶不理解特定權限的實際意義,有的用戶不關心應用請求了哪些權限,導致通過權限機制也很難確保所有Android用戶的信息安全。

6.2 邊信道隱私推測攻擊的發展趨勢

Android移動設備邊信道攻擊的檢測抑制研究不斷完善增加了邊信道隱私推測的難度。同時,物聯網和智能家居的迅速發展也為邊信道隱私推測提供了更多的隱私敏感信息。在這種背景下,邊信道隱私推測攻擊未來可能的發展趨勢如下。

1) 組合邊信道攻擊

組合多個邊信道可以使隱私推測在更多敏感信息的基礎上進行,一方面可以提高已有邊信道攻擊隱私推測的準確率,另一方面可以通過組合多種敏感信息推測新的隱私信息。在最近的研究中,文獻[46]組合緩存信息和傳感器狀態信息,用以提高推測用戶輸入內容的準確性;文獻[47]組合用戶瀏覽網頁時的流量統計信息和輸入用戶名、密碼時的傳感器狀態信息,提出了可以推測用戶網站登錄憑證的邊信道攻擊。

2) 智能家居邊信道攻擊

智能家居中的智能設備都通過網絡互聯和訪問,從邊信道攻擊的角度來看,這些智能設備可以作為邊信道用來收集敏感信息,這增強了Android邊信道獲取隱私敏感信息的能力。隨著攻擊者對這些智能家居設備利用潛力的挖掘,邊信道隱私推測攻擊在智能家居環境下將會更加容易實現。事實上,文獻[44]已經提出了一種智能家居邊信道攻擊,該文利用智能家居的Wi-Fi攝像頭配合Android系統的應用流量邊信道,推測用戶是否在家。文獻[48]則提出通過對睡眠監視器的流量分析推測用戶的睡眠狀態。

7 結束語

隱私信息泄露是目前Android移動設備最嚴重的安全威脅之一。本文對Android邊信道隱私推測攻擊進行了系統研究,主要從典型敏感信息邊信道、常用隱私關聯推測方法、邊信道攻擊應用檢測、邊信道信息收集抑制這4個角度展開。本文按隱私關聯對象對Android移動設備邊信道進行了分類分析,總結了邊信道隱私推測中用到的匹配、識別、分類算法,分析了現有邊信道攻擊檢測抑制機制的主要方法和缺陷,分析了邊信道隱私推測攻擊的發展趨勢。

[1] KOCHER P C. Timing attacks on implementations of Diffie-Hellman, RSA, DSS, and other systems[C]//Annual International Cryptology Conference. 1996: 104-113.

[2] KOCHER P, JAFFE J, JUN B. Differential power analysis[C]// Annual International Cryptology Conference. 1999: 388-397.

[3] QUISQUATER J J, SAMYDE D. Electromagnetic analysis (ema): measures and counter-measures for smart cards[M]//Smart Card Programming and Security. Berlin: Springer. 2001: 200-210.

[4] MANGARD S, OSWALD E, POPP T. Power analysis attacks: revealing the secrets of smart cards[M]. Springer Science & Business Media, 2008.

[5] 國家計算機網絡應急技術處理協調中心. 2017 年第四季度國內操作系統及瀏覽器占比情況分析[R].2018.

CNCERT. Analysis of the occupation ratio of domestic operating system and browser in the fourth quarter of 2017[R].2018.

[6] THURM S, KANE Y I. Your Apps are watching you[J]. The Wall Street Journal, 2010, 17(1).

[7] 張玉清, 王凱, 楊歡, 等. Android 安全綜述[J]. 計算機研究與發展, 2014, 51(7): 1385-1396.

ZHANG Y Q, WANG K, YANG H, et al. Survey of Android OS security[J]. Journal of Computer Research and Development, 2014, 51(7): 1385-1396.

[8] MAO J, CHEN Y, SHI F, et al. Toward exposing timing-based probing attacks in Web applications[J]. Sensors, 2017, 17(3): 464.

[9] JANA S, SHMATIKOV V. Memento: learning secrets from process footprints[C]//2012 IEEE Symposium on Security and Privacy (SP). 2012: 143-157.

[10] CHEN Q A, QIAN Z, MAO Z M. Peeking into your App without actually seeing it: UI state inference and novel Android attacks[C]//USENIX Security Symposium. 2014: 1037-1052.

[11] YAN L, GUO Y, CHEN X, et al. A study on power side channels on mobile devices[C]//The 7th Asia-Pacific Symposium on Internetware. 2015: 30-38.

[12] MICHALEVSKY Y, SCHULMAN A, VEERAPANDIAN G A, et al. PowerSpy: location tracking using mobile device power analysis[C]//USENIX Security Symposium. 2015: 785-800.

[13] ZHOU X, DEMETRIOU S, HE D, et al. Identity, location, disease and more: inferring your secrets from android public resources[C]// The 2013 ACM SIGSAC Conference on Computer & Communications Security. 2013: 1017-1028.

[14] TAYLOR V F, SPOLAOR R, CONTI M, et al. Robust smartphone app identification via encrypted network traffic analysis[J]. IEEE Transactions on Information Forensics and Security, 2018, 13(1): 63-78.

[15] CHANDRA S, LIN Z, KUNDU A, et al. Towards a systematic study of the covert channel attacks in smartphones[C]// International Conference on Security and Privacy in Communication Systems. 2014:427-435.

[16] MARFORIO C, RITZDORF H, CAPKUN S. Analysis of the communication between colluding applications on modern smartphones[C]//Computer Security Applications Conference. 2012:51-60.

[17] CAI L, CHEN H. TouchLogger: inferring keystrokes on touch screen from smartphone motion[C]//Usenix Conference on Hot Topics in Security. 2011:9-9.

[18] OWUSU E, HAN J, DAS S, et al. ACCessory: password inference using accelerometers on smartphones[C]//The Twelfth Workshop on Mobile Computing Systems & Applications. ACM, 2012: 9.

[19] 宋晨光, 劉建偉, 伍前紅, 等. 基于智能手表運動傳感器的新型攻擊及其防范[J]. 通信學報, 2015, 36(Z1): 235-242.

SONG C G, LIU J W, WU Q H, et al. New attack based on smartwatch motion sensors and the protection method research[J]. Journal on Communications, 2015, 36(Z1): 235-242.

[20] PING D, SUN X, MAO B. Textlogger: inferring longer inputs on touch screen using motion sensors[C]//The 8th ACM Conference on Security & Privacy in Wireless and Mobile Networks. 2015: 24.

[21] SPREITZER R. Pin skimming: exploiting the ambient-light sensor in mobile devices[C]//The 4th ACM Workshop on Security and Privacy in Smartphones & Mobile Devices. 2014: 51-62.

[22] HEMMINKI S, NURMI P, TARKOMA S. Accelerometer-based transportation mode detection on smartphones[C]//The 11th ACM Conference on Embedded Networked Sensor Systems. 2013: 13.

[23] HO B J, MARTIN P, SWAMINATHAN P, et al. From pressure to path: barometer-based vehicle tracking[C]//The 2nd ACM International Conference on Embedded Systems for Energy-Efficient Built Environments. 2015: 65-74.

[24] NARAIN S, VOHUU T D, BLOCK K, et al. Inferring user routes and locations using zero-permission mobile sensors[C]//Security and Privacy. 2016:397-413.

[25] HAMERS L. Similarity measures in scientometric research: the Jaccard index versus Salton's cosine formula[J]. Information Processing and Management, 1989, 25(3): 315-18.

[26] MüLLER M. Dynamic time warping[J]. Information Retrieval For Music and Motion, 2007: 69-84.

[27] LIAW A, WIENER M. Classification and regression by random- Forest[J]. Rnews, 2002, 2(3): 18-22.

[28] SUYKENS J A K, VANDEWALLE J. Least squares support vector machine classifiers[J]. Neural Processing Letters, 1999, 9(3): 293-300.

[29] EDDY S R. Hidden markov models[J]. Current Opinion in Structural Biology, 1996, 6(3): 361-365.

[30] DIAO W, LIU X, LI Z, et al. No pardon for the interruption: new inference attacks on android through interrupt timing analysis[C]// Security and Privacy. IEEE, 2016:414-432.

[31] MIKOLOV T, KARAFIáT M, BURGET L, et al. Recurrent neural network based language model[C]//The 11th Annual Conference of the International Speech Communication Association. 2010.

[32] SIMON L, XU W, ANDERSON R. Don’t interrupt me while i type: inferring text entered through gesture typing on Android keyboards[J]. Proceedings on Privacy Enhancing Technologies, 2016(3):136-154.

[33] 卿斯漢.Android安全研究進展[J]. 軟件學報, 2016, 27(1):45-71.

QING S H. Research progress on Android Security[J]. Journal of Software, 2016, 27(1):45-71.

[34] ARZT S, RASTHOFER S, FRITZ C, et al. FlowDroid: precise context, flow, field, object-sensitive and lifecycle-aware taint analysis for Android apps[C]//ACM Sigplan Conference on Programming Language Design and Implementation. 2014:259-269.

[35] ENCK W, GILBERT P, CHUN B G, et al. TaintDroid: an information flow tracking system for real-time privacy monitoring on smartphones[J]. ACM Transactions on Computer Systems, 2010, 32(2):1-29.

[36] AAFER Y, DU W, YIN H. DroidAPIMiner: mining API-level features for robust malware detection in Android[C]// International Conference on Security and Privacy in Communication Systems. 2013:86-103.

[37] MARICONTI E, ONWUZURIKE L, ANDRIOTIS P, et al. MamaDroid: detecting android malware by building Markov chains of behavioral models[C]//Network and Distributed Systems Security Symposium(NDSS'17). 2017.

[38] BABIL G S, MEHANI O, BORELI R, et al. On the effectiveness of dynamic taint analysis for protecting against private information leaks on Android-based devices[C]// IEEE International Conference on Security and Cryptography. 2015:1-8.

[39] GRAA M, CUPPENS-BOULAHIA N, CUPPENS F, et al. Detection of side channel attacks based on data tainting in Android systems[C]//IFIP International Conference on ICT Systems Security and Privacy Protection. 2017: 205-218.

[40] 吳敬征, 武延軍, 羅天悅, 等. 一種基于權限控制機制的 Android 系統隱蔽信道限制方法[J]. 中國科學院大學學報, 2015, 32(5): 667-675.

WU J Z, WU Y J, LUO T Y, et al. A new mitigation approach for covert channel of Android operating system based on permission mechanism[J]. Journal of University of Chinese Academy of Sciences, 2015, 32(5): 667-675.

[41] SHRESTHA P, MOHAMED M, SAXENA N. Slogger: smashing motion-based touchstroke logging with transparent system noise[C]//ACM Conference on Security & Privacy in Wireless and Mobile Networks. 2016:67-77.

[42] SCHWARZ M, LIPP M, GRUSS D, et al. KeyDrown: eliminating software-based keystroke timing side-channel attacks[C]// Network and Distributed System Security Symposium. 2018.

[43] PETRACCA G, SUN Y, JAEGER T, et al. Android: preventing attacks on audio channels in mobile devices[C]// Computer Security Applications Conference. 2015:181-190.

[44] ZHANG N, YUAN K, NAVEED M, et al. Leave me alone: app-level protection against runtime information gathering on Android[C]//IEEE Symposium on Security and Privacy. 2015: 915-930.

[45] FELT A P, HA E, EGELMAN S, et al. Android permissions: user attention, comprehension, and behavior[C]//The Eighth Symposium on Usable Privacy and Security. 2012: 3.

[46] LIPP M, GRUSS D, SPREITZER R, et al. ARMageddon: cache attacks on mobile devices[C]//USENIX Security Symposium. 2016: 549-564.

[47] SPREITZER R, GRIESMAYR S, KORAK T, et al. Exploiting data-usage statistics for website fingerprinting attacks on Android[C]//The 9th ACM Conference on Security & Privacy in Wireless and Mobile Networks. 2016: 49-60.

[48] APTHORPE N, REISMAN D, FEAMSTER N. A smart home is no castle: privacy vulnerabilities of encrypted IoT traffic[C]// Workshop on Data and Algorithmic Transparency. 2016.

Review of side-channel privacy inference of Android mobile devices

SHI Futian, MAO Jian, LIU Jianwei

School of Electronic & Information Engineering, Beihang University, Beijing 100191, China

Android side channels may leak users’sensitive information. The existing Android side-channel attacks were analyzed and classified according to the type of the privacy-sensitive information with their inference models. The mainstream privacy inference approaches were analyzed and the deployed scenarios of these attacks were summarized. In addition, the mechanisms were discussed to detect or suppress the side-channel-based attacks and disclosed their limitations. Finally, the potential directions of research on side-channel-based privacy inference in Android systems were proposed.

Android, side-channel attack, privacy inference, mobile security

TP393

A

10.11959/j.issn.2096-109x.2018034

2018-02-02;

2018-03-20

毛劍,maojian@buaa.edu.cn

國家重點研發計劃基金資助項目(No.2017YFB0802400)

史福田(1991-),男,山東青島人,北京航空航天大學碩士生,主要研究方向為移動應用安全。

毛劍(1978-),女,江蘇溧水人,博士,北京航空航天大學講師,主要研究方向為Web安全、移動終端安全、大數據安全與隱私保護。

劉建偉(1964-),男,山東萊州人,博士,北京航空航天大學教授、博士生導師,主要研究方向為密碼學、網絡安全。

The National Key R&D Program China (No.2017YFB0802400)