基于貝葉斯網絡模型和矩陣嵌入的VoIP隱寫算法

高瞻瞻 湯光明 王 碩

(解放軍信息工程大學 鄭州 450001) (gaozhandyx@126.com.cn)

隨著計算機網絡的巨大發展,網絡語音電話(voice over IP, VoIP)逐漸成為一種應用廣泛的流媒體通信方式.VoIP基于計算機網絡技術,采用分組包交換協議實現通話,比傳統電路交換的方式更加高效、經濟.VoIP所包含的語音信號及其涉及的Internet各層網絡協議為隱寫提供了良好的嵌入環境,載體空間巨大.不僅如此,VoIP數據流具有瞬時性和“即用即棄”的特點,這使得VoIP隱寫具有很強的隱蔽性.因此,VoIP隱寫近年來逐漸成為隱寫術研究的熱點.

按載體元素的不同,VoIP隱寫算法可以分成2類:基于協議的隱寫和基于語音壓縮編碼的隱寫.第1類方法主要將秘密信息嵌入到UDPIP協議族中的預留、填充或可選字段[1],或者通過調制發送數據包的速率來傳遞秘密信息[2].前者容易被攻擊者檢測識別,后者則會對網絡的服務質量帶來一定的影響.因此,目前主要采用第2類方法,通過替換語音參數的LSB或修改語音壓縮編碼規則進行信息隱藏.比如:應用量化索引調制(quantization index mod-ulation, QIM)方法修改線性預測(linear predictive coding, LPC)合成濾波器系數的矢量量化過程,從而嵌入秘密信息的隱寫算法[3-4].此外還有基于語音編碼的基音周期預測過程的隱寫算法[5]和基于固定碼本搜索過程的隱寫算法[6-7].

抗檢測性是隱寫算法最重要的性能指標.已有算法主要通過選擇特定載體、提高嵌入效率和保持統計特征3種途徑提高隱寫的抗檢測性.基于載體選擇的思想,Tian等人[8]給出了度量載體向量與秘密信息間相似性的標準,進而制定匹配策略選出最佳的語音片斷實施隱寫;Wei等人[9]則利用MOS(mean opinion score)值區分數據流中的比特串是否適合嵌入,并通過動態調整比特串的間距進一步增大檢測難度.這些算法具有自適應的特點且具有一定的通用性.如何制定合理的標準以判斷語音是否適合嵌入是這類算法的設計核心.基于提高嵌入效率的思想,目前的普遍做法是借鑒圖像隱寫技術,借助矩陣嵌入設計隱寫算法.文獻[4-5,10]等均沿用了這一研究思路,雖行之有效但多數算法未能充分結合網絡語音的載體特性,僅僅停留于對已有編碼的簡單應用.特征保持思想就是在信息嵌入過程中盡可能減小對載體統計特性的影響.受限于計算復雜度,文獻[5,7,9]將語音參數的直方圖特征作為安全性測度,并在嵌入時保持不變,一定程度上提高了算法的抗檢測性.然而,VoIP隱寫分析技術的發展亦十分迅速,已提出基于特征提取和分類器的通用檢測算法[11-12],以上僅就低階統計特征進行保持的算法存在安全隱患.

為進一步增強隱寫的抗檢測性,本文在設計算法時嘗試結合提高嵌入效率的思想與特征保持的思想.算法以固定碼本參數為載體,并進一步將其細分為二元載體和三元載體2類,分別應用矩陣嵌入技術,從而在提高嵌入效率的同時兼顧了不同參數間的差異.分析并建立了VoIP的貝葉斯網絡模型,基于模型定義了隱寫安全性,從而較好地平衡了反映載體更多的統計相關性與簡化計算復雜度之間的矛盾.在此基礎上,以最小化安全性測度為目標設計了具體的嵌入和提取過程.

1 貝葉斯網絡模型下的語音隱寫安全性

1.1 貝葉斯網絡模型下的語音隱寫安全性

已有隱寫安全性研究中,得到普遍認可的是Cachin基于KL散度(Kullback-Leibler divergence)定義的隱寫安全性[13].由于很難估計高維數據的聯合概率分布,該安全性測度通常采用獨立同分布等簡化模型來近似載體的概率分布.利用隨機變量之間的條件獨立關系,概率圖模型提供了一種表示一組隨機變量聯合概率分布的形式并在其上進行概率推理的有效方法.Markov網絡(Markov network, MN)是一種應用廣泛的概率圖模型,被許多研究者[14-15]用于改善文獻[13]的安全性定義.

以上研究主要針對圖像載體展開,不宜評估VoIP隱寫的安全性.一方面,圖像像素間距離越小相關性越強,所以基于4鄰域或8鄰域系統即可準確建模[15],但在語音信號中參數間的影響并不明確,且存在幀間和幀內2種相關關系,難以直接判定相關性的強弱;另一方面,MN是無向圖,刻畫的是隨機變量間對稱的相關性,但語音幀間具有明顯的時序關系,幀內各參數具有一定的因果關系,這些相互作用都不具有對稱性.針對這類單向的相關關系,可以使用貝葉斯網絡(Bayesian network, BN)模型來描述.

定義1. 貝葉斯網絡可表示為一個二元組,即βBN=〈G,Θ〉.其中,G=(V,E)是一個有向無環圖.V={V1,V2,…,VN}稱為結點集;E為結點間的弧的集合,反映變量間的因果關系.Θ={P(Vi|Λi),i=1,2,…,N}是一組條件概率的集合,稱為網絡參數.Λi是結點Vi的父結點集合.

BN是一種有向概率圖模型,能夠表示對象之間的依賴關系和隨機變量之間的條件獨立關系.它將聯合概率分布表示為所有變量在其父結點變量下的條件概率的乘積[16],從而減少了表示聯合概率分布所需的參數個數.如果BN是結點集V上的一個貝葉斯網絡,那么其聯合概率分布P(V)為

(1)

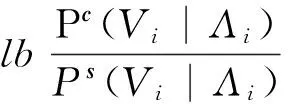

設βcBN和βsBN分別為載體語音流和載密體語音流的BN模型.顯然,二者具有相同的結構,只是網絡參數略有不同.隱寫系統的載體元素用模型中的結點Vi表示,vi表示結點的取值.基于式(1),利用相對熵建立VoIP隱寫在BN模型下的安全性測度D(βcBN|βsBN):

D(βcBN|βsBN)=

(2)

其中,Pc(Vi|Λi),Ps(Vi|Λi)分別表示βcBN和βsBN的網絡參數;λi表示結點集Λi具體的取值狀態;v表示向量(v1,v2,…,vN),其所有可能的取值構成集合υ.根據相對熵的定義,式(2)規定0×lb(0·)=0.基于該安全性測度有如下定理:

定理1.βcBN和βsBN分別為載體語音流和載密體語音流的BN模型,其網絡參數分別為Θc={Pc(Vi|Λi),i=1,2,…,N},Θs={Ps(Vi|Λi),i=1,2,…,N},則:

D(βcBN|βsBN)≥0,

(3)

當且僅當Pc(Vi|Λi)與Ps(Vi|Λi)處處相等時等號成立.

證明. 根據式(2)有:

-D(βcBN|βsBN)=

依據Jensen不等式可得:

-D(βcBN|βsBN)≤

證畢.

1.2 基于安全性測度進行嵌入優化的可行性分析

基于BN模型,我們給出了VoIP隱寫的安全性測度,并證明了其有效性.但安全性的計算過于復雜,直接指導全部秘密信息的嵌入必然帶來巨大的計算復雜度.

事實上,對于實時VoIP隱蔽通信,其隱寫操作需要在語音幀組上進行,而不是整段語音流,否則將嚴重影響語音的傳輸質量.即VoIP隱寫本身不具備實現全局最優嵌入的前提.語音幀本身具有幀長,此外,編解碼還有不可避免的算法時延.通常認為150 ms以下的時延經過一定的處理后可以被正常接收.因此,以幀長為10 ms的G.729編碼為例,幀組內至多包含15個語音幀.有限的載體元素使得基于安全性測度進行嵌入操作的局部優化成為可能.

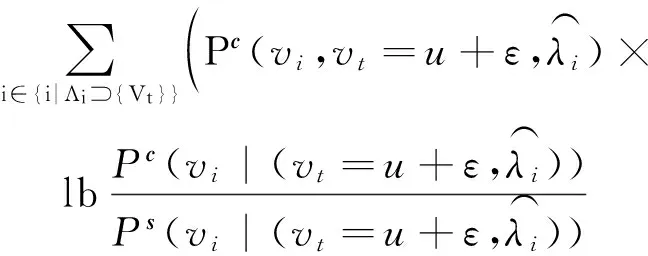

BN模型中其他條件概率并未變化,隱寫前后的比值為1.因此計算這一改變導致的Dt(βcBN|βsBN)時,可簡化為

(Pc(Vi,Λi)×

(4)

若被修改的結點相互獨立,總的D(βcBN|βsBN)具有可加性,即:

D(βcBN|βsBN)=∑Dt(βcBN|βsBN).

(5)

一次嵌入的載體元素個數較少,如果我們進一步減小載體的修改量,依式(4)(5)便能夠在有限的計算復雜度內選出安全性測度下最優的嵌入方式.

2 基于BN模型和矩陣嵌入的VoIP隱寫算法

2.1 基于BN模型和矩陣嵌入的VoIP隱寫框架

矩陣嵌入能減少對載體的修改,提高隱寫嵌入效率,也有助于降低式(5)的計算復雜度.目前,矩陣嵌入研究已擴展到卷積碼,如Filler等人[17]提出的量化格子編碼(syndrome trellis codes, STCs).雖性能優良,STCs碼卻并未在VoIP隱寫中得到廣泛應用.這一方面是因為語音隱寫的載體元素種類繁多,針對性的失真函數設計相對滯后;另一方面是因為STCs更適合長碼,而VoIP隱寫的載體長度一般較短.設計適宜網絡語音的矩陣嵌入是目前VoIP隱寫的一個重要方向[5,8,18].本文選擇文獻[18]所提矩陣編碼,該編碼克服了漢明碼只能實現個別嵌入量的缺點,更適用于VoIP隱寫.其校驗矩陣的基本結構為

(6)

其中,H1和H2均為漢明碼校驗矩陣,(A1,A2)T中的列由(H1,0)T和(0,H2)T中的列異或相加得到.發送方利用H找到與載體c最接近的載密體s,接收方用H左乘s即可提取出秘密信息.

文獻[18]的編碼方法可以確定載體的修改位置,卻不能明確其修改方式.已有算法通常直接進行LSB替換.但不同載體元素的隱寫耐受性往往不同,若某元素允許較大幅度的修改,顯然更有利于提高嵌入效率.例如:相比LSB替換,以±1的方式修改語音參數時,同樣的修改率,其嵌入率由1提升為lb 3.不僅如此,修改方向的可調整性給了我們優化嵌入操作的空間.

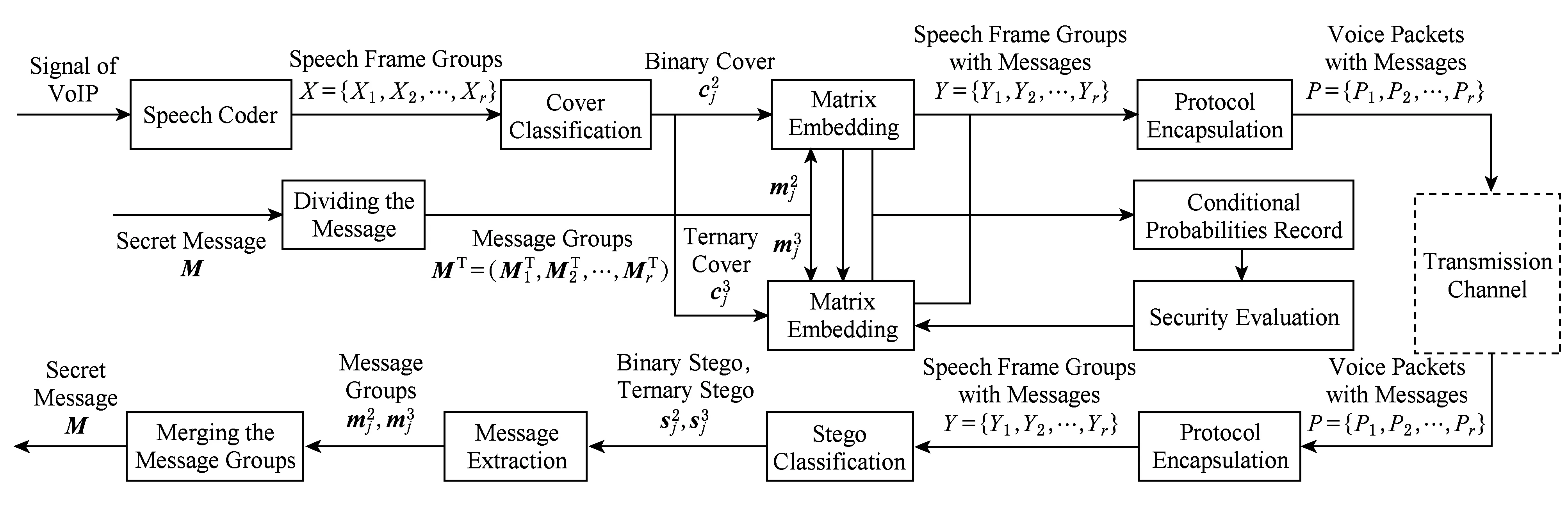

基于以上分析,提出一種面向VoIP的隱寫框架如圖1所示:

Fig. 1 Framework of VoIP steganography based on Bayesian network and matrix embedding圖1 基于貝葉斯網絡模型和矩陣嵌入的VoIP隱寫框架

2.2 固定碼本參數的貝葉斯網絡模型

固定碼本用于逼近語音經短時、長時預測后的預測誤差.與基音周期參數相比,固定碼本的比特位更多,隱藏容量更大.選擇該參數作為載體,在圖1框架下設計隱寫算法.

固定碼本搜索在子幀上進行,不同語音幀內的碼本參數具有相關性.這是因為:1)音素的發音持續時間浮動較大,語音幀無法與音素準確匹配.如果相鄰幀的子幀信號正好對應了同一音素周期性的信號,那么這些子幀編碼后的參數應該是相同的.2)語音中各音素的出現頻率本身并不均衡,不同音素的出現存在很強的相關性[19].語音編碼反映音素特性,音素前后的相關性必然導致幀間碼本參數的相關性.

同一幀內的固定碼本參數也具有相關性.固定碼矢cst(η)共40維,在不同位置上放置有4個單位脈沖.

cst(η)=sig0δ(η-l0)+sig1δ(η-l1)+

sig2δ(η-l2)+sig3δ(η-l3),

η=0,1,…,39.

(7)

其中,δ表示單位脈沖,sigi為其符號,li為脈沖位置.確定最佳的脈沖位置需要4層循環.基于代數碼本激勵(ACELP)的固定碼本分析采用集中搜索法,通過限制最后1輪循環的次數來簡化搜索過程,該方法在G.723.1和G.729編碼中均有應用.設前3個脈沖的最大絕對相關為Cmax3,平均相關為Cav3,則閾值Cthr3計算為

Cthr3=Cav3+α(Cmax3-Cav3).

(8)

當前3個脈沖的絕對相關值之和超過Cthr3時,搜索過程才執行最后1輪循環.

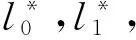

可見,同一子幀的固定碼本參數中,前3個單位脈沖與第4個脈沖具有相關關系.綜合幀間載體元素的影響,構建固定碼本各參數的關聯模型如圖2(a)所示.去除意義表達相同的線段,最終的BN模型為圖2(b).圖2中k代表子幀索引.為兼顧性能和計算復雜度,圖2中只反映了相鄰3個子幀間的影響.

Fig. 2 Bayesian network model for fixed codebook parameters圖2 固定碼本參數的BN模型

2.3 信息嵌入過程

固定碼本參數共17 b,前3個脈沖τ0,τ1,τ2的位置用3 b編碼,脈沖τ3的位置用4 b編碼,各脈沖的符號用1 b編碼.具體結構如表1所示.

編碼形成的碼字:

(9)

由表1知:同一脈沖(前3個脈沖)內,位置取值的最小間隔為5,但相鄰脈沖間位置取值的最小間隔僅為1;直接改變表示脈沖位置的各個比特,除τ3最低比特(jx位)導致l3發生1個單位的位移外,其余比特都至少導致脈沖位置5個單位的位移.考慮到脈沖順序并不影響解碼端固定碼本的重構,用脈沖位置間的大小關系代表秘密信息,通過調換相鄰脈沖的編碼位置嵌入秘密信息,從而減小脈沖位移,降低嵌入影響.

Table 1 Structure of Fixed Codebook

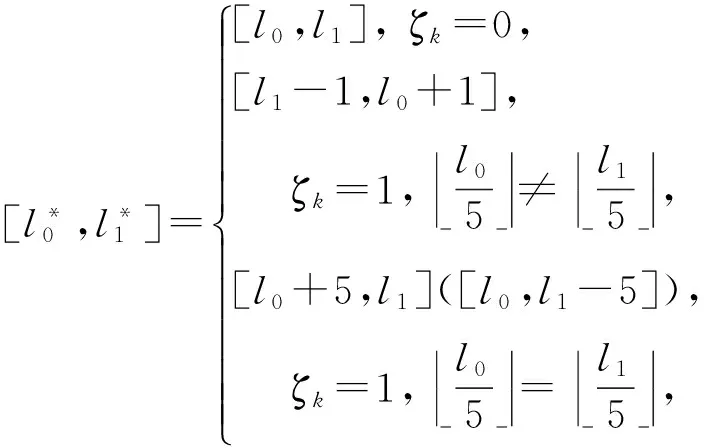

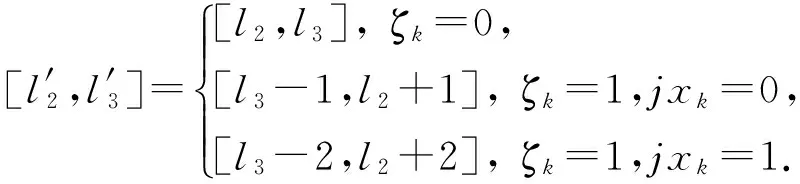

具體來說,用l0與l1之間的大小關系對應二元數據0,1;l2,l3間的大小關系對應三元數據的LSB;由于jx位的改變不會影響l2,l3的大小關系,令其值與三元數據的修改方向對應.

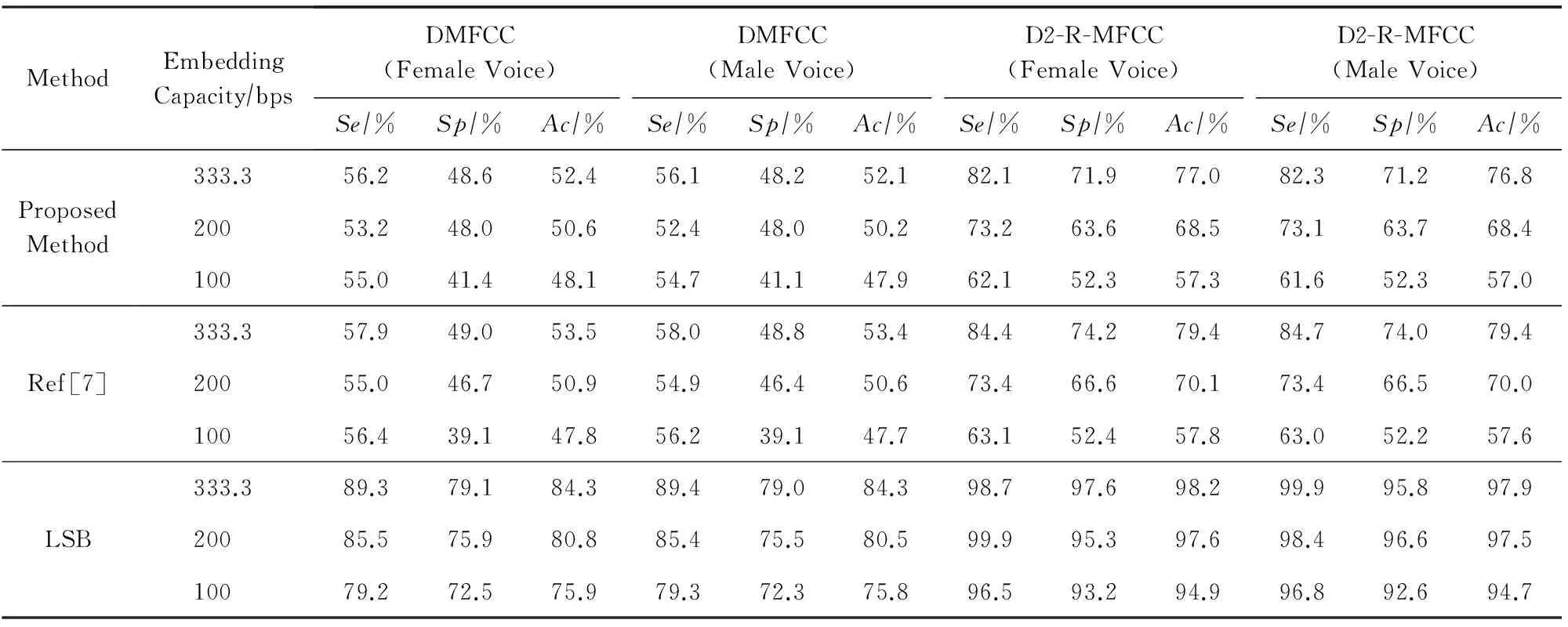

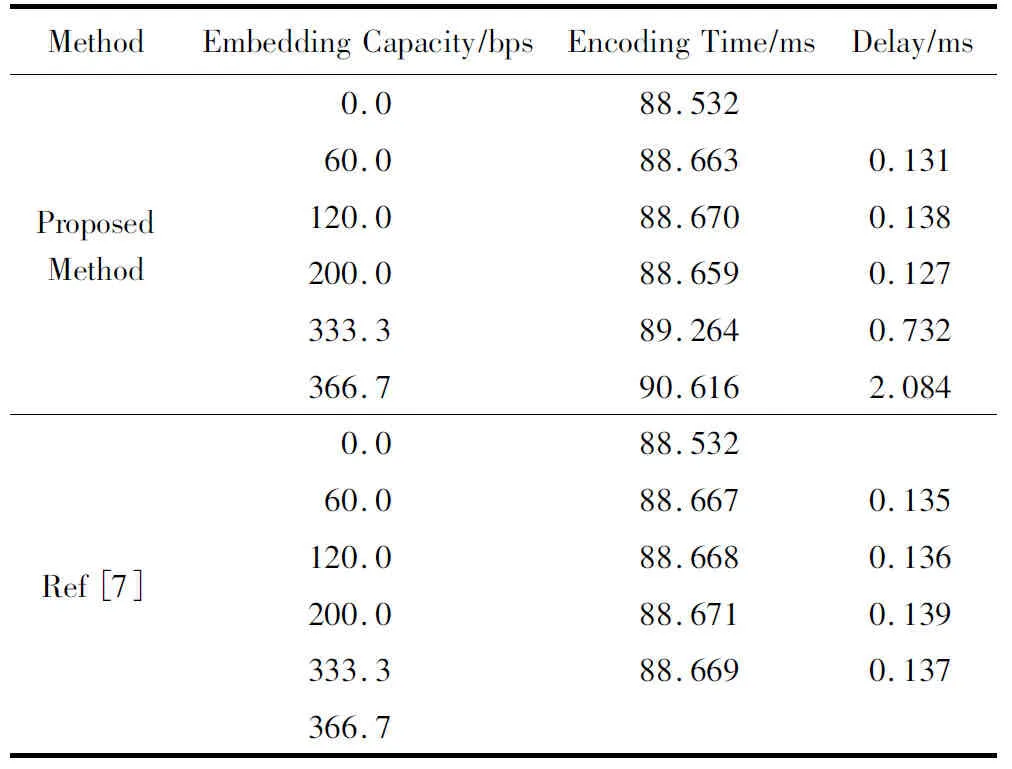

1)l0 (10) 2)l0>l1時, (11) l2,l3的修改分2步.首先調整編碼位置以表示三元數據LSB的取值: l2 (12) l2>l3時, (13) 第2步改變jx位表示三元數據的修改方向: (14) 明確脈沖位置的修改方式后,基于BN模型和矩陣嵌入的隱寫嵌入步驟可描述如下: Step1. 分組語音幀,保證各幀組均含有w個語音幀.設最終形成r個語音幀組{X1,X2,…,Xr}. Step3. 統計幀組X1內各類單位脈沖各種脈沖位置的出現頻次,得到BN模型內各結點各種狀態下的條件概率Pc. (15) Step8. 統計下一幀組Xj+1內各類單位脈沖各種取值的出現頻次,更新條件概率Pc,Ps. Step9. 重復Step4~Step8,將r個信息塊全部嵌入到相應的幀組中. 收發雙方應共享校驗矩陣H.在此基礎上,秘密信息的提取分如下4步: (16) Step4. 重復Step1~Step3,得到全部信息塊并組合出原始秘密信息M. Fig. 3 Waveforms of normal speech files and stego speech files圖3 載體語音與載密語音的波形 修改G.729編碼器實現第2節所提隱寫算法.從感知透明性、抗檢測性和實時性3個方面進行測試.實驗所用樣本來自CMU ARCTIC語音數據庫[20],由美式英語發音者錄制,持續時長2~9 s.實驗前對這些語音進行8 KHz采樣、16 b線性PCM量化,轉化為G.729編碼器要求的輸入格式. 按所提算法,時長1 s的語音內含400 b載體元素,故可實現的最大嵌入量為400 bps.文獻[7]同樣以固定碼本參數為載體并應用了漢明碼,最大嵌入量為333.3 bps.在166.7 bps的嵌入量下比較2種算法及LSB算法的感知透明性.從數據庫中選擇2段不同長度的語音,經G.729編碼得到載體語音,繪制其波形圖如圖3第1列的2個子圖所示.隨機產生二進制比特作為秘密信息,使用不同的隱寫算法嵌入到2載體語音中,得到載密語音.圖3第2~4列所示波形圖分別對應本文算法、文獻[7]算法和LSB算法下的載密語音.相似地,繪制2段語音在各個情況下的寬帶語譜圖,如圖4所示.實驗中本文算法以15個語音幀為1個幀組,同理,限定文獻[7]算法執行1次嵌入操作時的載體長度不超過15幀.將各載密語音子圖與載體語音子圖進行對比,可知:1)本文算法的載密語音感知透明性良好,在時域和頻域均與原載體沒有明顯差別;2)3種算法中,LSB算法的感知透明性最差,與原載體間的差異較大(圖3尤為明顯). PESQ是客觀評價語音質量的典型方法.選取2 000段語音,男、女聲各一半,分別計算載體語音的PESQ平均值,并與不同嵌入量下載密語音的PESQ值進行對比.計算時所選參考語音為未經編碼器壓縮的初始語音,實驗結果如表2所示.從表2可以看出,本文算法的載密語音的PESQ值略高于文獻[7]的方法,聽覺質量良好;受限于漢明碼,文獻[7]能實現的嵌入量有限,本文算法克服了這一缺陷. Fig. 4 Spectrograms of normal speech files and stego speech files圖4 載體語音與載密語音的語譜 bps Fig. 5 Measured values of steganographic security with different evaluation methods圖5 不同方法對語音隱寫載密體的安全性測度值 選擇4 000個語音片段作為隱寫載體,隨機比特流作為秘密信息.分別利用本文算法、文獻[7]算法和LSB算法實施隱寫,計算出載體、載密體間的D(Pc|Ps)(獨立同分布模型下文獻[13]的安全性測度)和D(βcBN|βsBN)的平均值,對比不同方法不同嵌入量時的安全性測度值.實驗結果如圖5所示.為便于觀察,圖5中縱軸坐標為所得均值的對數值(以10為底). 由圖5可知:1)隨著嵌入量的增加,2種測度值均不斷變大,且D(βcBN|βsBN)相比D(Pc|Ps)更加敏感,這說明所提安全性測度更具合理性;2)得益于矩陣編碼較高的嵌入效率,本文算法和文獻[7]算法在小嵌入量下均具有良好的安全性表現;3)本文算法在大嵌入量下依舊具有相當的安全性,圖5(b)尤為明顯,這說明本文算法有效減少了對載體統計特性的破壞. 利用文獻[11-12]所提隱寫分析算法進一步檢驗算法的抗檢測性.2算法均為近年來引用廣泛且效果較好的通用語音隱寫分析方法,且都基于梅爾倒譜系數設計,分別簡記為DMFCC,D2-R-MFCC.未隱寫的載體語音和不同嵌入量下得到的載密語音共同構成樣本集,利用SVM進行訓練和檢測.實驗結果如表3所示,其中Se,Sp分別表示準確識別出載密語音、載體語音的概率.由表3可知,3種方法中本文算法抵抗現有隱寫分析的能力最強. Table 3 Steganalysis Results with Different Embedding Capacities Table 4 Encoding Time of Speech Frame Groups 由于信息嵌入以語音幀組為單位進行,故表4中實際統計的是語音幀組的編碼時間.對于矩陣嵌入所得的載密體,信息提取只與載密體長度有關.實驗結果也表明不同嵌入量下2種隱寫算法的幀組解碼延遲相同,均為0.061 ms.綜合以上結果可知:應用本文算法的嵌入和提取延遲與文獻[7]算法相近,其數量級至多為10-3s,實時性好;當嵌入量小于200 bps時幾乎不引入額外延遲.實驗所用PC機的主要參數為:3.4 GHz Intel Core i7 CPU,8 GB RAM,實驗程序由C語言編寫. 當前的隱寫研究仍主要針對圖像等傳統載體.網絡語音作為應用廣泛的網絡流媒體,具有較好的隱蔽性和巨大的載體空間.研究網絡語音隱寫技術對拓展隱寫應用范圍、推動隱寫實用化都具有積極作用.以固定碼本為載體,本文提出一種具有較強抗檢測能力的網絡語音隱寫算法.固定碼本中,若干連續的比特位按照特定規則構成語音參數,±1的修改方式可能影響載體的次低位,甚至是更高位,導致合成后的語音質量顯著降低.因此,將載體元素分為二元和三元2類.從提高嵌入效率和保持統計特征2個角度出發設計具體的嵌入過程.基于矩陣嵌入確定載體元素的修改位置,減小載體修改量;基于BN模型下的安全性測度確定三元載體的修改方向,盡可能保持網絡語音的統計特性.實驗結果表明,所提算法感知透明性良好,小嵌入率下能夠抵抗現有隱寫分析算法,且滿足語音通信實時性要求.下一步,將以BN模型下的安全性測度為指導,探索建立基音周期等其他載體元素的BN模型并設計網絡語音隱寫算法. [1]Mileva A, Panajotov B. Covert channels in TCPIP protocol stack[J]. Open Computer Science, 2014, 4(2): 45-66 [2]Khan M F, Baig F, Beg S. Steganography between silence intervals of audio in video content using chaotic maps[J]. Circuits, Systems, and Signal Processing, 2014, 33(12): 3901-3919 [3]Liu Jin, Tian Hui, Lu Jing. Neighbor-index-division steganography based on QIM method for G.723.1 speech streams[J]. Journal of Ambient Intelligence and Humanized Computing, 2016, 7(1): 139-147 [4]Liu Peng, Li Songbin, Wang Haiqiang. Steganography in vector quantization process of linear predictive coding for low-bit-rate speech codec[J]. Multimedia Systems, 2015, 23(4): 485-497 [5]Yan Shufan, Tang Guangming, Sun Yifeng, et al. A triple-layer steganography scheme for low bit-rate speech streams[J]. Multimedia Tools & Applications, 2015, 74(24): 11763-11782 [6]Su Yamin, Huang Yongfeng, Li Xing. Steganography-oriented noisy resistance model of G.729a[C]Proc of IMACS Multi-Conf on Computational Engineering in Systems Applications, vol 1. Piscataway, NJ: IEEE, 2006: 11-15 [7]Yan Shufan, Tang Guangming, Chen Yanling. Incorporating data hiding into G.729 speech codec[J]. Multimedia Tools & Applications, 2016, 75(18): 11493-11512 [8]Tian Hui, Qin Jie, Guo Shuting, et al. Improved adaptive partial-matching steganography for voice over IP[J]. Computer Communications, 2015, 70(C): 95-108 [9]Wei Ziling, Zhao Baokang, Liu Bo, et al. A novel steganography approach for voice over IP[J]. Journal of Ambient Intelligence and Humanized Computing, 2014, 5(4): 601-610 [10]Qin Jie, Tian Hui, Huang Yongfeng, et al. An efficient VoIP steganography based on random binary matrix[C]Proc of Int Conf on P2P, Parallel, Grid, Cloud and Internet Computing. Piscataway, NJ: IEEE, 2015: 462-465 [11]Liu Qingzhong, Sung A H, Qiao Mengyu. Novel stream mining for audio steganalysis[C]Proc of ACM Int Conf on Multimedia. New York: ACM, 2009: 95-104 [12]Ghasemzadeh H, Khas M T, Arjmandi M K. Audio steganalysis based on reversed psychoacoustic model of human hearing[J]. Digital Signal Processing, 2016, 51: 133-141 [13]Cachin C. An information-theoretic model for steganography[J]. Information and Computation, 2004, 192(1): 41-56 [14]Sullivan K, Madhow U, Chandrasekaran S, et al. Steganalysis for Markov cover data with applications to images[J]. IEEE Trans on Information Forensics and Security, 2006, 1(2): 275-287 [15]Zhang Zhan, Qu Fang, Liu Guangjie, et al. A novel security evaluation method for digital image steganography based on high-order Markov chain model[J]. Information and Control, 2010, 39(4): 455-461 (in Chinese)(張湛, 瞿芳, 劉光杰, 等. 基于高階Markov鏈模型的數字圖像隱寫安全性評估方法[J]. 信息與控制, 2010, 39(4): 455-461) [16]Pearl J. Probabilistic reasoning in intelligent systems: Networks of plausible inference[J]. Computer Science Artificial Intelligence, 1988, 70(2): 1022-1027 [17]Filler T, Judas J, Fridrich J. Minimizing additive distortion in steganography using syndrome-trellis codes[J]. IEEE Trans on Information Forensics and Security, 2011, 6(3): 920-935 [18]Tian Hui, Qin Jie, Huang Yongfeng, et al. Optimal matrix embedding for voice-over-IP steganography[J]. Signal Processing, 2015, 117(C): 33-43 [19]Li Songbin, Huang Yongfeng, Lu Jicang. Detection of QIM steganography in low bit-rate speech codec based on statistical models and SVM[J]. Chinese Journal of Computers, 2013, 36(6): 1168-1176(in Chinese)(李松斌, 黃永峰, 盧記倉. 基于統計模型及SVM的低速率語音編碼QIM隱寫檢測[J]. 計算機學報, 2013, 36(6): 1168-1176 [20]Carnegie Mellon University, Language Technologies Institute. CMU ARCTIC database[DBOL]. (2015-02-14) [2016-11-16]. http:www.festvox.orgcmu_arctic TangGuangming, born in 1963. Professor and PhD supervisor in PLA Information and Technology University. Her main research interests include network security, watermarking and data mining. WangShuo, born in 1991. Master candidate in PLA Information and Technology University. His main research interest is network security.

2.4 信息提取過程

3 實驗結果與分析

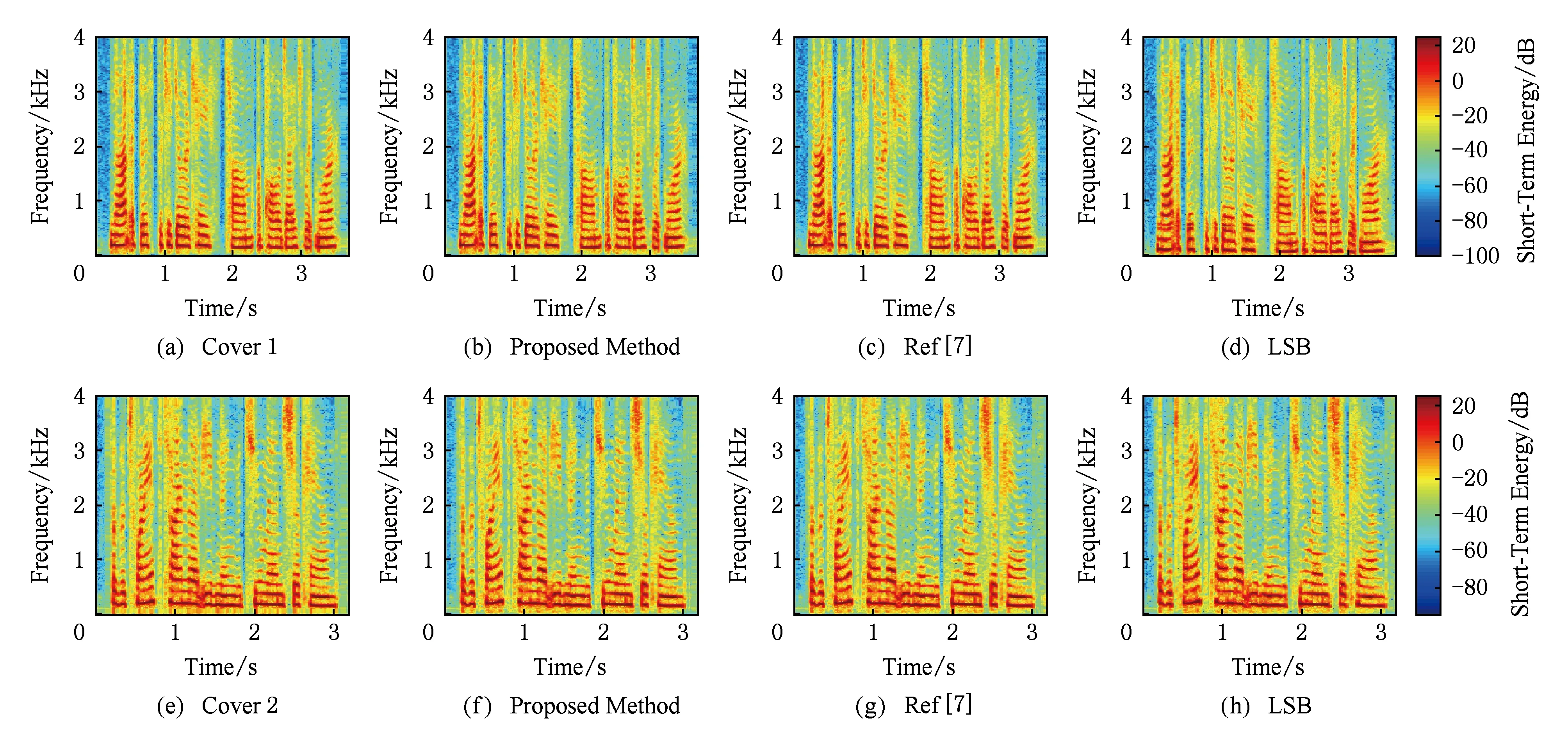

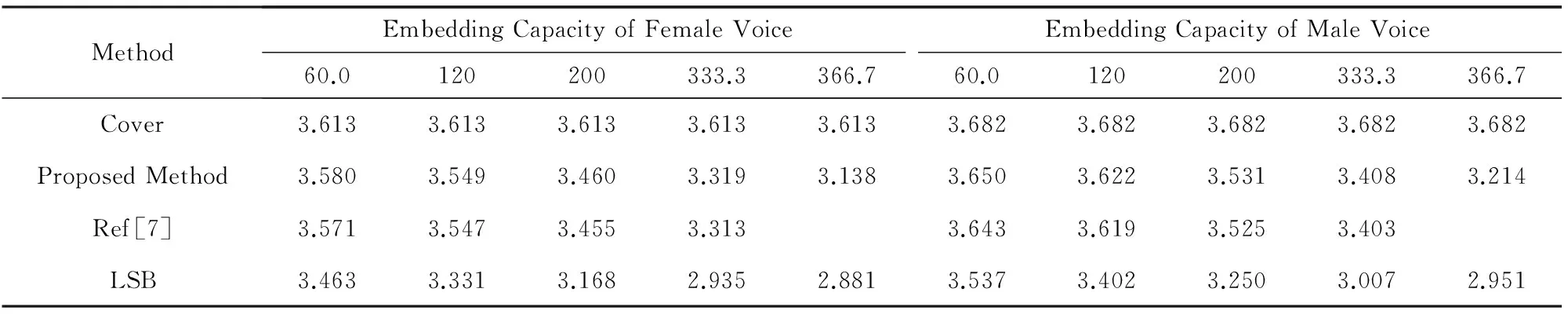

3.1 感知透明性

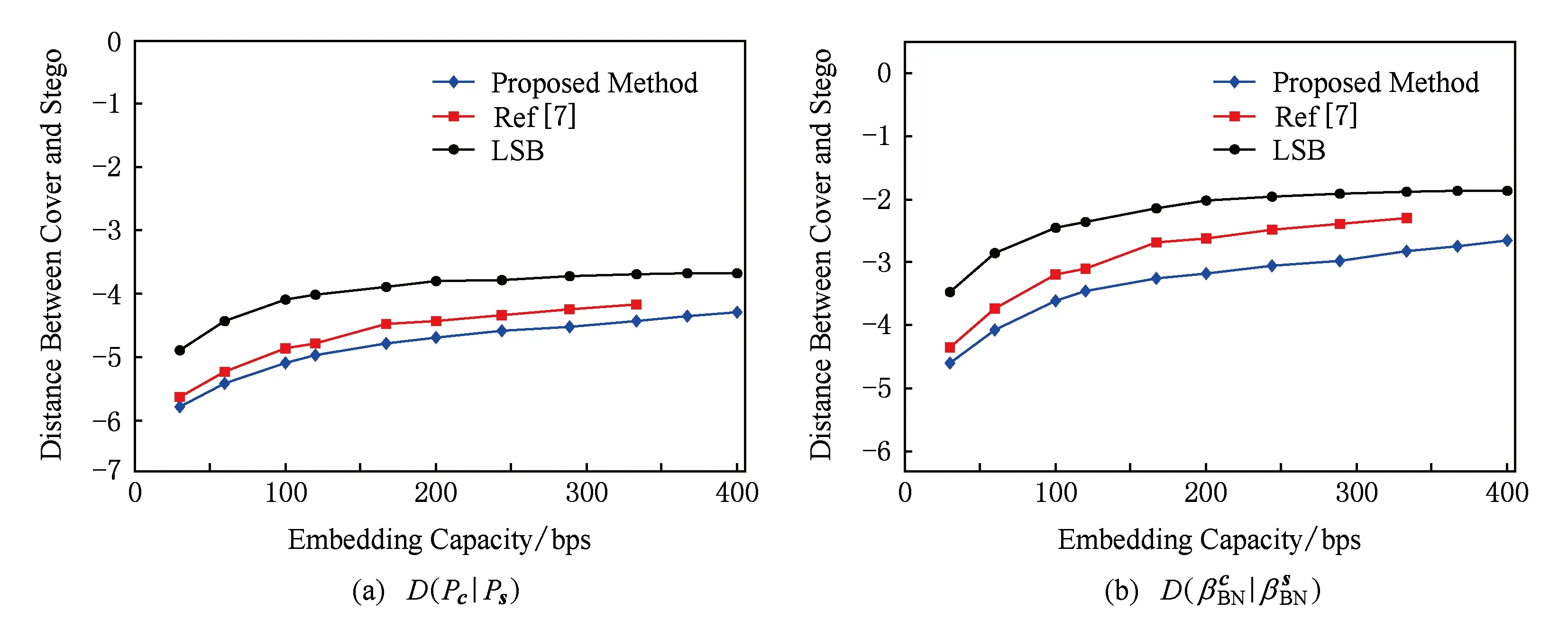

3.2 抗檢測性

3.3 實時性

4 總 結