基于秘密共享的IBE移動密碼系統

陳子迪,龍毅宏

(武漢理工大學信息工程學院,湖北 武漢 430070)

0 引言

IBE(Identity Based Encryption)密碼技術是一種公鑰加密技術,該密碼技術避免了數字證書的使用,提高了數據加密的易用性和方便性[1]。在移動終端比如手機上使用公鑰密碼的私鑰包括IBE私鑰時,最重要的一點就是保障用戶私鑰存儲、使用的安全。保障用戶私鑰存儲、使用的安全,通常有兩種方法可采用:一是通過近場通信外接密碼裝置,如通過USB外接針對移動終端的USB Key,二是使用移動終端如手機本身自帶內置的密碼芯片,用內置的密碼芯片來存儲私鑰以及使用私鑰進行密碼運算。但是這兩種方法都存在明顯的缺陷,使用外接密碼裝置成本費用較高,而且用戶使用起來有較大的不便;而使用內置密碼芯片,現在市面上除了極少部分要求實現特定密碼功能的手機外,絕大部分的手機都不自帶密碼芯片,并且目前不存在針對IBE密碼運算的手機密碼芯片。在這種情況下,目前最常用的方案是在手機上使用純軟件的密碼模塊,并將私鑰比如IBE私鑰存儲在手機的永久存儲介質中。當手機應用程序需要使用私鑰時,手機中的密碼模塊再將私鑰導入到內存中進行密碼運算。但是這種純軟件的模式,由于將私鑰存儲在手機本地內存中,存在著比較大的私鑰泄露的風險。比如,攻擊者可以通過木馬攻擊手機,竊取在手機永久存儲介質中的私鑰[2]。而且,這種純軟件模式在進行密碼運算時,私鑰是以明文的形式導入到內存中使用的,這樣攻擊者可以通過一定的攻擊方式,竊取用戶存儲在內存中的私鑰。對此,如何在采用純軟件模式的情況下,保證用戶安全無風險的存儲私鑰以及使用私鑰進行密碼運算具有很好的實際應用意義。

為了解決在用戶移動終端中安全存儲、使用私鑰的問題,本文設計了一種在iOS移動終端上利用秘密共享技術來安全存儲、使用IBE私鑰的IBE移動密碼系統[3-4]。

1 基于秘密共享的IBE移動密碼系統整體方案設計

1.1 系統整體結構

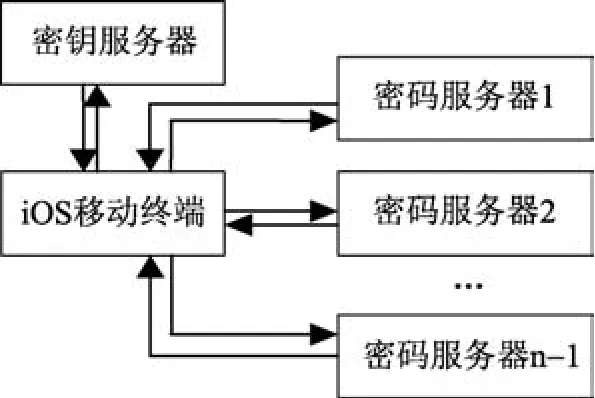

基于秘密共享的IBE移動密碼系統結構如圖1所示,主要包括iOS移動終端,密鑰服務器,密碼服務器三部分[5]。

圖1 基于秘密共享的IBE密碼系統結構圖Fig.1 Structure of IBE mobile system based on secret sharing

(1)iOS移動終端:用戶使用的iOS終端設備,其中的IBE密碼模塊負責完成IBE私鑰分割、存儲部分私鑰秘密份額、使用秘密份額進行密碼運算等功能。

(2)密鑰服務器:其中包括 IBE私鑰生成器(Private Key Generator,PKG),負責在線產生、返回IBE私鑰[6-7]。

(3)密碼服務器:在本系統中有1到n-1個密碼服務器,n≥2,用來存儲部分私鑰秘密份額以及使用私鑰秘密份額進行密碼運算,并向iOS移動終端返回密碼運算的結果。

1.2 基于秘密共享的密碼運算方案

本文設計的IBE移動密碼系統同時支持普通秘密共享方案和門限秘密共享方案,下面分別說明。

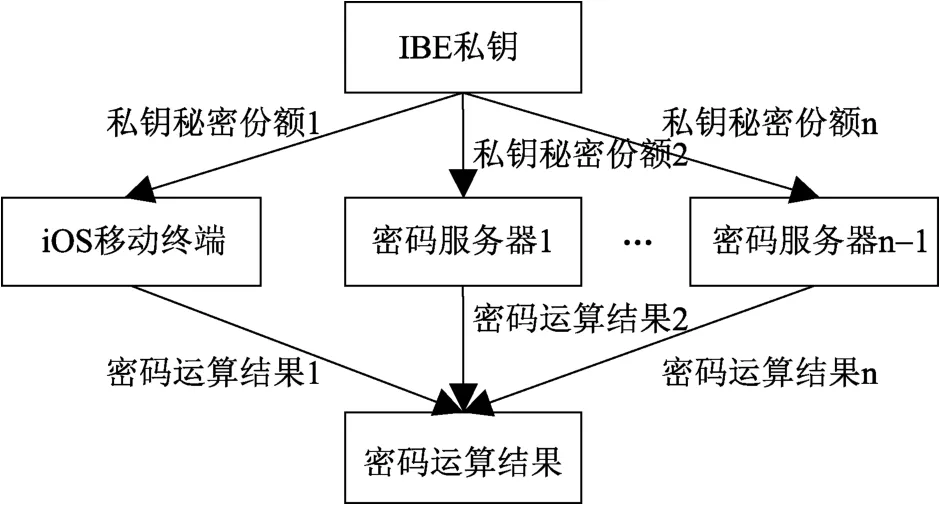

1.2.1 普通秘密共享方案

普通秘密共享即把IBE私鑰用特定算法分割成n份私鑰秘密份額,iOS移動終端保留一份私鑰秘密份額,其余n-1份分發到n-1個密碼服務器[8-9]。當應用程序需要使用 IBE私鑰進行解密運算時,iOS移動終端中的密碼模塊一方面使用移動終端中的私鑰秘密份額進行密碼運算,另一方面從其他n-1個密碼服務器獲得使用相應私鑰秘密份額進行密碼運算的結果,在獲得所有n份私鑰秘密份額進行密碼運算的結果后,移動終端中的密碼模塊才能通過密碼運算得到最后的密碼運算結果。少了這n份私鑰秘密份額密碼運算結果中的任意一份,密碼模塊都不能得到最終解密的結果[10]。

對IBE私鑰進行普通秘密共享或秘密分割,即選取d1,d2,…,dn(秘密份額),使得dID=d1+d2+…+dn,這里 QID是用戶標識映射的橢圓曲線點,dID=sQID是用戶標識對應的IBE私鑰,具體可通過如下方式選取:

任意給定n-1個整數r1,r2,…,rn-1,得到d1=r1QID,d2= r2QID,dn-1= rn-1QID,dn=dID-( d1+d2+…+dn-1),其中 d1由移動終端保存,d2,…,dn由 n-1個密碼服務器保存使用;d1,d2,…,dn可以預先生成,也可以生成后多次使用超過一定次數或時間后更新。

IBE解密運算會涉及到配對運算e(dID,U),其中U是解密運算過程涉及到的一個橢圓曲線點,針對此配對運算的過程如下:

iOS移動終端中的密碼模塊和n-1個密碼服務器分別使用其秘密份額 d1,d2,…,dn進行配對運算 e(d1,U),e(d2,U),…,e(dn,U),然后由移動終端中的密碼模塊計算 e(dID,U)= e(d1,U)* e(d2,U)*…*e(dn,U),并據此結果完成最終的解密運算。

本系統的普通共享方案如圖2所示:

圖2 普通共享方案圖Fig.2 Scheme of ordinary secret sharing

從以上描述可以看到,除非一個攻擊者同時從n個密碼運算系統獲取 n份私鑰秘密份額,否則攻擊者無法獲得用戶可用的私鑰,想要同時攻擊n個密碼運算系統獲得 n份私鑰秘密份額是十分困難的,特別是當這n個密碼運算系統處于不同位置,屬于不同運行者時。因此,基于本系統的秘鑰共享方案,用戶可以安全的進行密碼操作。

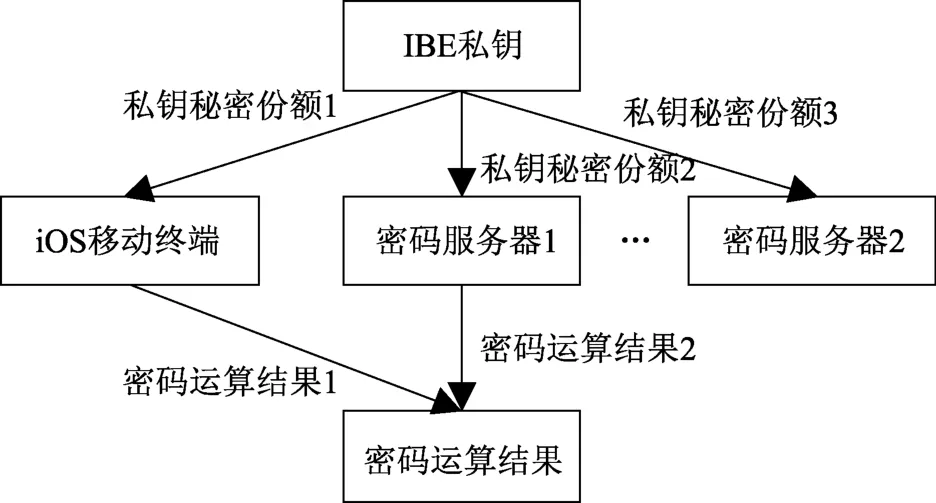

1.2.2 門限秘密共享方案

采用普通秘密共享方案時,如果我們把所有的私鑰秘密份額都存儲在同一個密碼服務器上,密碼服務器有可能出現負載過重的情況;而存儲在多個密碼服務器上時,若是其中某一個密碼服務器出現宕機的情況,那么移動終端中的密碼功能程序就不能得到所有n份私鑰秘密份額的密碼運算結果。為了防止這種情況的發生,本系統還采用了另外一種秘密共享方案:門限秘密共享。

門限秘密共享的基本思想是分發者通過秘密多項式將私鑰分割為 n份私鑰秘密份額,并分發給 n個不同的密碼運算系統,其中任意不少于t(t 本系統的門限共享方案采用(2,3)門限方案時的工作原理如圖3所示,即把私鑰分割成三份,其中一份保存在iOS移動終端,另外兩份分別發送給密 碼服務器1和密碼服務器2保存,移動終端的密碼程序在獲得在本地密碼運算結果以及兩個密碼服務器中上任意一個的密碼運算結果后,均可得到最終的密碼運算結果(圖3中獲得的是密碼服務器1的運算結果)。 圖3 (2,3)門限共享方案示意圖Fig.3 Scheme of threshold secret sharing with (2,3) iOS移動終端中的IBE密碼模塊用Objective-C開發,提供IBE解密、IBE私鑰分割、存儲私鑰秘密份額、使用私鑰秘密份額進行密碼運算等功能。IBE密碼模塊采用sqlite數據庫(直接在iOS移動終端自帶庫文件中查詢導入即可)來存儲分割后的IBE私鑰的秘密份額。 調用移動終端解密功能時,系統首先會從本地sqlite數據庫查詢是否有當前可用私鑰秘密份額,如果沒有,則向密鑰服務器申請IBE私鑰,并在由IBE私鑰運算得到真正解密秘鑰時將 IBE私鑰進行分割,一部分私鑰秘密份額存儲到 sqlite數據庫中,其余部分分發到不同的密碼服務器上保存;如果數據庫中有可用私鑰秘密份額,則用當前可用私鑰秘密份額進行密碼運算,并向密碼服務器發送請求,將移動終端密碼運算結果和密碼服務器密碼運算結果相乘得到真正的解密秘鑰。本系統采用的配對算法是Weil配對算法[6]。 iOS移動終端與密碼服務器、密鑰服務器的交互采用自定義的協議,包括在SM2數字簽名協同生成過程中對移動終端用戶進行身份鑒別,并采用SSL安全傳輸協議對傳輸數據進行安全保護。 本系統中的密碼服務器運行在Windows平臺,用C語言開發,面向移動終端提供服務,其功能主要包括存儲私鑰秘密份額以及使用私鑰秘密份額進行密碼運算的功能。密碼服務器采用 MySQL數據庫存儲私鑰秘密份額,進行密碼運算時主要用到了PBC(Pairing based cryptography)庫。 密碼服務器接收到iOS移動終端的密碼運算結果申請后,首先會判斷申請的類別,是請求獲得普通秘密共享時的密碼運算結果,還是請求獲得門限秘密共享時的密碼運算結果,然后到本地數據庫表中查詢是否有相應的私鑰秘密份額。如果有對應的私鑰秘密份額,則會在本地根據私鑰秘密份額進行相應的密碼運算,并將密碼運算的結果返回給 iOS移動終端。 本系統中的密鑰服務器運行在Windows平臺,用Java和CC++技術開發,主要提供在線生成、返回IBE私鑰的功能。當密鑰服務器接收到iOS移動終端的私鑰申請請求后,首先會對移動終端進行身份認證,在驗證通過后,密鑰服務器會立刻產生并返回IBE私鑰給iOS移動終端。本系統采用D.Boneh和 M.Franklin的方案[6]將用戶身份標識映射到橢圓曲線中的點QID,然后用主密鑰s計算得到用戶標識對應的IBE私鑰dID=sQID。 經測試,無論是普通秘密共享還是門限秘密共享,當iOS移動終端中的應用程序需要調用用戶的IBE私鑰對數據進行解密操作時,iOS移動終端中的密碼模塊以及密碼服務器能通過使用各自的私鑰秘密份額通過協同計算,得到正確的解密結果。 本文針對當前用戶在手機上安全存儲、使用私鑰的問題,提出了一種基于秘密共享的IBE移動密碼系統方案,并且分別采用了普通秘密共享和門限秘密共享兩種方案對私鑰進行分割保護。提出的方案具有以下優勢: (1)用戶手機上存儲的只是多份私鑰秘密份額中的一份,就算攻擊者攻擊手機也只能獲得多份私鑰秘密份額中的一份,提高了用戶在手機上存儲、使用私鑰的安全性。 (2)采用門限方案時可以有效避免密碼服務器出現負載過重的情況,并且如果某一個或多個服務器出現宕機,移動終端中的IBE密碼程序仍能通過剩下的滿足(t,n)門限條件的私鑰秘密份額得到密碼運算結果。 通常對移動終端本地保存的IBE私鑰份額可以采用PIN(Personal Identification Number)碼保護,若采用指紋等生物特征對私鑰進行保護,則可以進一步提交方案的安全性。 [1] H. Tanaka. A realizationscheme for the identity-based cryptosystem[C]. Proceedings of Advances in Cryptology Crypto’87. [S.1.]: Springer-Verlag, 1987: 341-349. [2] 黃存東. 關于計算機網絡信息安全問題的技術研究[J]. 軟件, 2013, 34(1): 140-141. [3] 關東升. iOS開發指南[M]. 人民郵電出版社, 2015. [4] 宋深, 劉雪冬, 龍毅宏. 一種基于IBE加密技術的移動文件共享系統[J]. 軟件, 2017, 38(3): 22-26. [5] 陳偉, 卜慶凱. iOS系統中多線程技術的研究[J]. 電腦知識與技術, 2017, 13(3X): 78-80. [6] D. Boneh and M. Franklin. Identity-based encryption from the Weil pairing[A], In: Killian J.LNCS 2139[C]. Berlin:Springer-Verlag, 2001: 213-229. [7] Phaneendra H. D. Identity-Based Cryptography and Comparison with traditional Public key Encryption: A Survey[J].International Journal of Computer Science & Information Technolo, 2014. [8] 龐遼軍, 裴慶祺, 李慧賢, 等. 秘密共享技術及其應用[J].通信學報, 2017(2). [9] Han Y H. Research on Development of Application Program Based on IOS Architecture[J]. Journal of Xian University,2017. [10] 任方, 王倩. 門限秘密共享及其典型應用[J]. 現代電子技術, 2015(13): 71-75. [11] Huang Wentao, Langberg M, KliewerJ, et al. Communication Efficient Secret Sharing[J]. IEEE Transactions on Information Theory, 2015, 62(12): 7195-7206. [12] 莫進俠. 基于Shamir秘密共享的安全方案應用研究[D]. 湖南大學, 2015. [13] 榮輝桂, 莫進俠, 常炳國, 等. 基于Shamir秘密共享的密鑰分發與恢復算法[J]. 通信學報, 2015(3): 60-69.

2 系統實施及結果

2.1 iOS移動終端的IBE密碼功能實施

2.2 密碼服務器密碼功能實施

2.3 密鑰服務器密碼功能實施

2.4 實施結果

3 結論