基于單服務器的模指數安全外包計算方案

丁偉杰

?

基于單服務器的模指數安全外包計算方案

丁偉杰1,2

(1. 浙江警察學院計算機與信息技術系,浙江 杭州 310053; 2. 浙江工業大學信息工程學院,浙江 杭州 310023)

目前,在離散對數密碼協議中,模指數外包計算方案大部分都是針對素數的,很少有有關合數的研究成果。并且大多數模指數外包計算方案都是基于雙服務器的,該類方案通常要求兩個服務器中至少有一個是誠實的,但是在實際環境中可能并不存在完全可信的云服務器。基于單個不可信服務器模型提出了一個新的復合模指數安全外包計算方案。該方案采用新的數學分割方式,能夠保證底數和指數的隱私性。與已有方案相比,該方案的外包計算結果可驗證率也有很大程度的提高,用戶能夠以119/120的概率檢測出錯誤結果。

云計算;外包計算;模指數

1 引言

云計算[1,2]作為一種新興的計算模式,能夠為用戶提供大量的虛擬化計算資源。外包計算能解決用戶資源受限且計算量繁重這一難題,因而引起了人們的廣泛關注。但外包計算在為用戶帶來便捷的同時,也帶來了相應的安全挑戰[3,4]。用戶的外包數據中往往包含了一些敏感信息,因此需要保證用戶數據的隱私性。通常外包計算需要消耗大量的計算資源,云服務器很可能為了節省資源(或存在一些bug)[5]而返回不正確的計算結果,因此也要保證計算結果的可驗證性。

隨著云計算的快速發展,云計算輻射的領域越來越廣,并給人們的日常生活帶來了諸多便利。云計算在公安系統中的應用非常廣泛,目前很多公安電子數據取證工作都開始使用云計算,在公安信息中心建設中也開始使用云計算技術[6,7]。伴隨現今“互聯網+”技術發展的浪潮,云計算將在公安系統中發揮更加重要的作用。

在密碼系統中,模指數運算是最常見、最耗時的操作之一,如何將模指數運算安全高效地外包給服務器成為了外包計算中最亟待解決的問題。Chaum等人[8]首次提出了“wallets with observers”的概念,在每次執行任務時允許用戶在自己的設備上安裝一塊硬件來執行計算。Hohenberger等人[9]形式化定義了這一概念,提出了第一個模指數安全外包計算的方案,該方案基于兩個服務器。在實現外包計算時,該方案提供了一個量化外包計算效率及結果可驗證率的框架,但方案中結果的可驗證率僅為1/2。Chen等人[10]提出了一個新的基于兩個服務器的模指數安全外包計算方案,其性能與結果可驗證率皆優于參考文獻[9],它的結果可驗證率可達到2/3。Ye等人[11]在Chen方案的基礎上提出了一個新的基于兩個服務器的模指數安全外包計算方案,該方案可驗證率得到了很大的提高,它的結果可驗證率可達到19/20。但參考文獻[9-11]的可驗證率都不能達到1,因此,外包者都存在被惡意服務器欺騙的風險。參考文獻[9-11]都是基于兩個服務器的外包計算模型,但是在實際環境中可能并不存在完全可信的云服務器。Dijk等人[12]提出了基于單個服務器的模指數外包計算模型,但服務器能夠獲得模指數運算中的底數,不能保證輸入的隱私性。Wang等人[13]提出了一個基于單個服務器的模指數安全外包計算方案,但結果的可驗證概率僅為1/2。

本文基于一種新的數學分割方式,提出了一個新的復合模指數安全外包計算方案CME。該方案是基于單個服務器的,同時實現底數和指數的隱私性。與之前提出的方案相比,該方案對外包計算結果的可驗證率有了極大程度的提高,當云服務器不誠實時,外包用戶能夠以119/120的概率檢測出錯誤。

2 相關簡介

2.1 系統模型

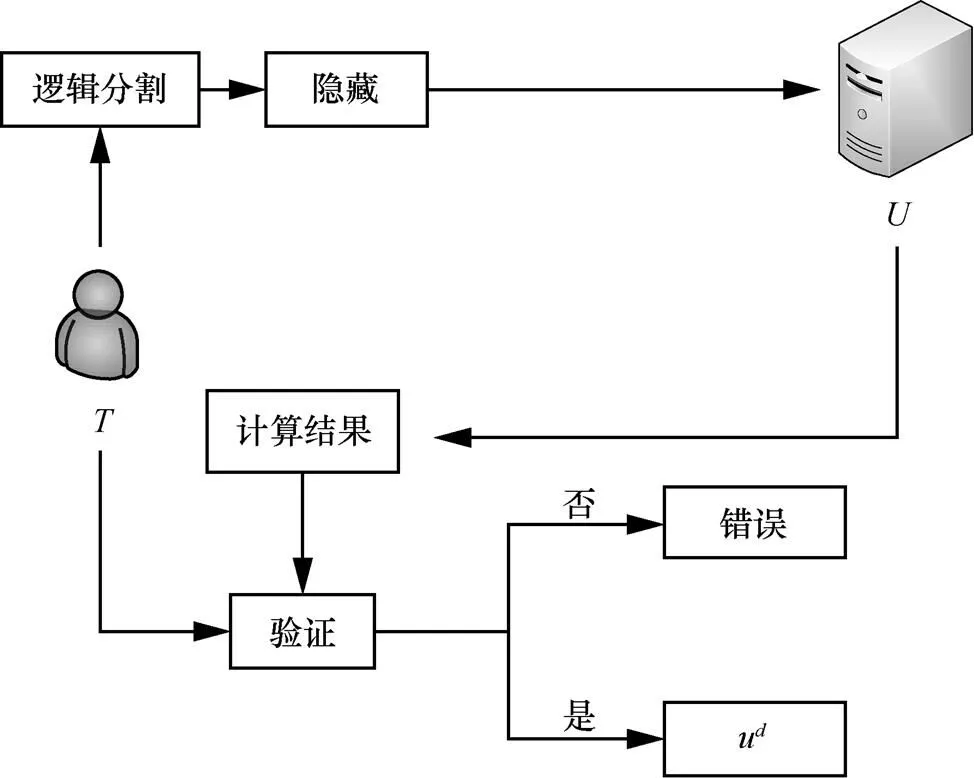

算法中涉及兩個實體,分別為用戶和云服務器。其具體交互過程如圖1所示,具體介紹如下。

圖1 系統模型

(1)預處理

用戶調用子程序Rand,產生隨機數對,利用這些隨機數對對原始數據進行盲化處理。

(2)分割

用戶利用預處理中生成的隨機數對對原始數據進行邏輯分割,并將盲化的數據發給服務器。

(3)計算

收到盲化的數據后,服務器計算相應的模指數結果,并將計算結果返回給用戶。

(4)驗證

收到服務器計算的結果后,用戶恢復模指數計算的值。然后用戶自己對云服務器返回結果的正確性進行驗證。

2.2 RandN子程序

2.3 安全定義

定義2 (外包安全)假定Alg是一個外包I/O的算法,一個算法對(,)被稱為Alg的安全外包實現。需滿足如下兩個要求。

3 方案設計

(1)預處理

(2)分割

本文方案對和進行邏輯分割處理,使能夠簡易地計算出結果,更重要的是保證不能獲取的任何敏感信息。

第一次分割:

第二次分割:

(3)計算

(4)驗證

檢測是否產生了正確的響應,即驗證式(5)是否成立:

4 方案分析

引理1 如果云服務器是誠實可信的,則可以得到正確的計算結果且式(5)成立。

證明:

引理3 若服務器想要欺騙用戶,CME的結果可驗證率為119/120。

5 性能分析

分別對本文提出的方案進行理論分析和性能分析。

5.1 理論分析

表1 方案有效性和結果可驗證率的對比

5.2 實驗分析

對本文方案進行實驗模擬,實驗利用兩臺計算機進行模擬仿真,計算機的規格都是Inter Core i5 CPU @ 3.1 GHz,內存4 GB,使用Java語言編程。

在計算模指數時,無論外包還是不外包,模指數運算的時間開銷都會隨著計算次數的增加而增大。但當使用本文提出的外包方案時,其時間開銷增長率明顯小于不使用外包計算方案時。并且隨著計算次數的增加,兩種計算方式的時間差越明顯。圖2為模指數外包方案實驗結果。

圖2 模指數外包方案實驗結果

6 結束語

本文基于單個不可信服務器模型,提出了一種新的復合模指數安全外包計算方案。本文方案使用新的數學分割方式,能夠保證模指數運算底數和指數的隱私性,并且極大地提高了現有方案中外包計算結果的可驗證率。如果云服務器不誠實,用戶能夠以119/120的概率檢測出錯誤結果。

圖3 模指數的時間開銷實驗結果

[1] 汪來富, 沈軍, 金華敏. 云計算應用安全研究[J]. 電信科學, 2010, 26(6): 67-70.

WANG L F, SHEN J, JIN H M. Research on application security of cloud computing[J]. Telecommunications Science, 2010, 26(6): 67-70.

[2] 何明, 鄭翔, 賴海光, 等. 云計算技術發展及應用探討[J]. 電信科學, 2010, 26(5): 42-46.

HE M, ZHENG X, LAI H G, et al. Development and application of cloud computing technology[J]. Telecommunications Science, 2010, 26(5): 42-46.

[3] REN K, WANG C, WANG Q. Security challenges for the public cloud[J]. IEEE Internet Computing, 2012, 16(1): 69-73.

[4] MEZGAR I, RAUSCHECKER U. The challenge of networked enterprises for cloud computing interoperability[J]. Computers in Industry, 2014, 65(4): 657-674.

[5] 陳克非, 翁健. 云計算環境下數據安全與隱私保護[J]. 杭州師范大學學報(自然科學版), 2014(6): 561-570.

CHEN K F, WEN J. Data security and privacy protection in cloud computing environment[J]. Journal of Hangzhou Normal University (Natural Science Edition), 2014(6): 561-570.

[6] 何明. 云計算在公安電子數據取證技術中的研究與應用[J]. 網絡安全技術與應用, 2015(7): 88-90.

HE M. Research and application of cloud computing in police electronic data forensics[J]. Network Security Technology and Application, 2015(7): 88-90.

[7] 農衛濤. 云計算在公安信息化建設中的應用[J]. 數字通信世界, 2016(1): 97, 103.

NONG W T. Application of cloud computing in police information construction[J]. Digital Communications World, 2016(1): 97, 103.

[8] CHAUM D, PEDERSEN T P. Wallet databases with observers[C]//International Cryptology Conference on Advances in Cryptology, August 16-20, 1992, London, UK. [S.l.:s.n.], 1992: 89-105.

[9] HOHENBERGER S, LYSYANSKAYA A. How to securely outsource cryptographic computations[J]. Theory of Cryptography, 2005(3378): 264-282.

[10] CHEN X, LI J, MA J, et al. New algorithms for secure outsourcing of modular exponentiations[J]. IEEE Transactions on Parallel & Distributed Systems, 2014, 25(9): 2386-2396.

[11] YE J, CHEN X, MA J. An improved algorithm for secure outsourcing of modular exponentiations[C]//IEEE International Conference on Advanced Information Networking and Applications Workshops, March 24-27, 2015, Gwangiu, South Korea. Piscataway: IEEE Press, 2015: 73-76.

[12] DIJK M, CLARKE D, GASSEND B, et al. Speeding up exponentiation using an untrusted computational resource[J]. De

signs Codes & Cryptography, 2006, 39(2): 253-273.

[13] WANG Y, WU Q, WONG D S, et al. Securely outsourcing exponentiations with single untrusted program for cloud storage[C]//European Symposium on Research in Computer Security, September 7-11, 2014, Wroclaw, Poland. [S.l.:s.n.], 2014: 326-343.

[14] BOYKO V, PEINADO M, VENKATESAN R. Speeding up discrete log and factoring based schemes via precomputations[C]//International Conference on the Theory and Applications of Cryptographic Techniques, May 31-June 4, 1998, Espoo, Finland. [S.l.:s.n.], 1998: 221-235.

Secure outsource computing scheme of modular exponentiation based on single server

DING Weijie1,2

1. Department of Computer and Information Technology, Zhejiang Police College, Hangzhou 310053, China 2. College of Information and Engineering, Zhejiang University of Technology, Hangzhou 310023, China

At present, in discrete-log based cryptographic protocols, most of the computational models of modular exponentiation are for primes, while less work has been done for composite. What’s more, most schemes are based on two servers, in which it requires at least one server to be honest. However, there may not be a fully trusted cloud server in the actual environment. Then a new secure method for outsourcing exponentiation modular a composite which based on a single server was proposed. The scheme used a new mathematical division method, it could ensure the privacy of the base and exponentiation. Compared with the existing schemes, the checkability of our scheme can be greatly improved. The user can detect the error result with the probability of 119/120.

cloud computing, outsource computing, modular exponentiation

TN918

A

10.11959/j.issn.1000?0801.2018001

2017?03?20;

2017?07?31

國家自然科學基金資助項目(No.U1509219)

The National Natural Science Foundation of China (No.U1509219)

丁偉杰(1980?),男,浙江警察學院計算機與信息技術系講師,浙江工業大學信息工程學院博士生,主要研究方向為網絡安全、公安信息技術應用等。