工業控制系統信息安全防護的研究

詹乃松+喬振亞

摘 要:工業制造行業因設備使用壽命長、設備穩定性高、控制系統牽涉面廣,工業控制系統存在著版本升級緩慢,安全防護技術落后,無法兼容新型操作系統等問題。傳統的工業隔離網已無法適應新形勢下的企業生產管理需求。了解、掌握攻擊技術路線,主動防御;建立健全安全保障體系,全方位防護;敦促工業控制系統安全技術架構升級,才能夠引領工業生產及制造行業安全平穩地進入“互聯網+”時代。

關鍵詞:工業控制系統;設備風險;安全保障框架;入侵檢測

中圖分類號: TP39 文獻標識碼:A

The Research on Information Security Protection of Industrial Control System

Zhan Nai-song, Qiao Zhen-ya

(Hydrochina Huadong Engineering Corporation Limited, Zhejiang Hangzhou 311122)

Abstract: Due to long equipment usage time, high equipment stability and wide cover range of control system in manufacturing industry, industrial control system faces slow version upgrade, lag in safety protection technology, incompatibility with new operation system. The traditional industrial isolation network is unable to adapt to the production management demands of enterprises under the new situation. We should understand and master technical line of attack and defend actively, establish and improve the security assurance system and defend comprehensively, urge and push the technology architecture upgrade of the industrial control system security protection. Only in this way can we lead industrial production and manufacturing industry into “Internet Plus” era.

Key words: Control System of Industry; Equipment Risk; Industrial Security Assurance Framework; Intrusion Detection

1 引言

我國政府在2016年年初提出了生產制造模式的變革,推動產業結構明顯提升。隨著網絡和信息技術在各個傳統行業中的廣泛應用,使得生產過程變得更加智能化及可視化。近幾年,物聯網、工業網、智慧城市、智慧交通等逐漸進入人們的工作和生活,都是建立在網絡互聯的基礎之上。

在智慧工廠、智慧生產的背景下,工業控制系統與傳統網絡之間、工業控制系統之間的網絡互聯已經成為趨勢。網絡互聯可以提高生產力和創新力,減少能源及資源消耗,加快產業模式轉型升級,但是網絡互聯也會帶來一些問題,網絡安全就是最重要的問題。

傳統工業控制系統設計時都是在一張獨立的控制網里面,沒有過多地考慮與外部的連接及數據交互,所以一般只考慮功能的實現,并沒有考慮到安全防護方面的問題。網絡互聯使工業控制系統直接暴露在互聯網上,這必將給工控網里面的重要生產系統、基礎設施等帶來巨大的安全風險。從近幾年網絡攻擊的發展趨勢來看,目前工業控制系統面臨的網絡攻擊,已成為最嚴重的國家安全挑戰之一。

2 工業控制系統安全需求的變化

網絡釣魚仍然是經常使用的攻擊方法,因為它相對易于執行和有效。通過弱身份驗證技術所發生的入侵仍處于一個比較高的比例,網絡掃描和SQL注入的嘗試也保持較高的比例。作為資產所有者應確保網絡防御措施能夠應對這些流行的入侵技術。

隨著兩化融合的進一步發展,工業控制系統越來越多地使用通用的協議、通用硬件和通用軟件。同時,由于前期架構設計或管理不完善的原因,工業控制系統的邊界越來越模糊,很多工業控制系統多多少少與互聯網有單個或多個通道,這將給工業控制系統帶來極大的風險,攻擊者從因特網,通過管理信息大區和生產控制大區的不安全連接,便可以輕松到達工業控制網絡,從而發動攻擊。

此外,工業控制系統常用的ModBus等協議,在設計之初主要考慮了工業控制系統的可用性和實時性,并沒有從保密性等方面進行考慮,因此這些工業控制協議缺少加密和認證等環節,這將造成工業控制系統內部的信息很容易被竊取,并且竊取的信息未經加密,攻擊者可以直接獲得其中的信息。此外,缺少認證環節,也導致下位機存在“有命令就執行”的風險,攻擊者無需偽裝身份,可以以任意IP、MAC、賬戶進行組態[1],這將給工業控制系統帶來極大的風險和隱患。

3 工業控制系統安全技術

原先封閉、孤立的工業控制系統在網絡互聯的背景下,正逐漸轉化為開放互聯的系統,控制網絡與傳統信息網絡相連推動了生產的自動化,可以實現用戶不用去生產現場,通過遠程維護與Internet連接就可以控制生產系統。網絡互聯給工業生產帶來的技術進步、生產率提高的同時,也面臨著越來越嚴重的安全威脅。endprint

3.1 攻擊技術路線

近年來,工業安全事件正在呈快速增長的趨勢,且這些事件多分布在能源、關鍵制造業、市政、交通等涉及國計民生的關鍵基礎行業。這與關鍵基礎行業對于現實社會的重要性及其工控系統的自動化、信息化程度較高有著緊密的關系[2]。

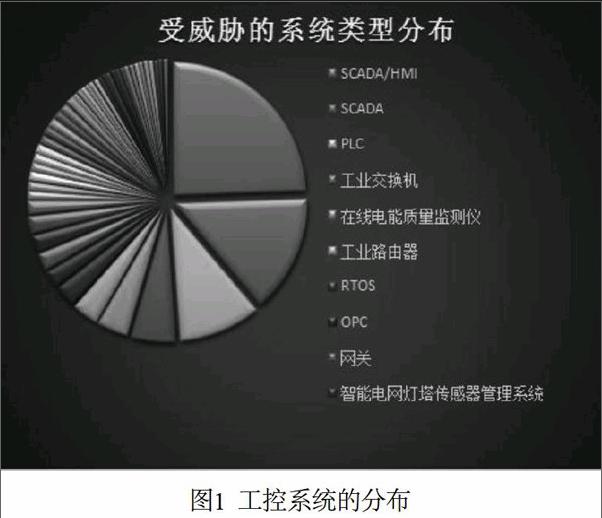

根據CVE公開漏洞庫整理的工業控制系統漏洞設計的工控系統的分布如圖1所示。

如圖1所示,SCADA、PLC工業交換機的漏洞在工控漏洞中占據前三位,它們也是最容易被攻擊者利用發動攻擊的主要工業控制系統。

由于工業控制系統協議缺少加密和認證的機制,因此信息泄露占工業控制系統脆弱點第一位,其次由于工業控制系統本身具有較高的脆弱性、緩沖區溢出、安全繞過、拒絕服務等攻擊,也是攻擊者常用的攻擊手段,這些攻擊低則可以直接對相關工業控制系統進行流量攻擊使其癱瘓,如果攻擊者使用的手段較為巧妙,則可以通過這些攻擊取得相關工控系統的最高權限進行組態。同時,像遠程執行等操作有的是因為相關系統本身的脆弱性導致,但是也有很大一部分是由于相關管理人員安全意識淡薄,沒有主動意識到相關的安全威脅,而導致的安全基線較低[3]。

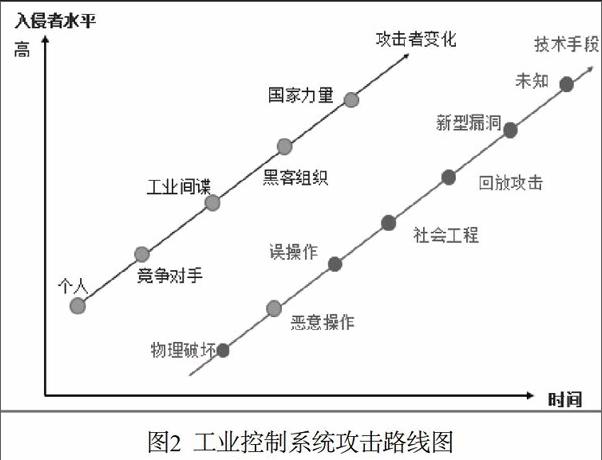

通過對大量工業控制系統信息安全事件的分析,我們發現大多數的工業控制系統信息安全事件影響范圍和危害程度較大,且在此類事件中顯露出來的攻擊思路和攻擊視野在一段時間內會帶來示范效應。結合傳統IT系統的攻擊演變過程,總結出工業控制系統的攻擊路線圖,如圖2所示。

攻擊目標演變:攻擊目標往往針對關鍵基礎設施和重要單位。

攻擊者水平:攻擊代碼愈加專業化,個人很難開展,黑客組織(競爭對手、工業間諜、政治打擊)已成為當前工控系統的主要攻擊發起者。

攻擊時間演變:攻擊事件持續時間很長,甚至長達數年。

攻擊態度演變:攻擊者逐步變為極具耐心,不斷嘗試,通過長期的潛伏,收集目標系統的信息,一步一步獲取目標系統的權限。

攻擊手段演變:由破壞通信過程,引起上位機與下位機通信中斷,到通過控制上位機惡意下裝引起控制器運行邏輯問題,引起上位機和下位機整體邏輯異常,或者通過提前預制惡意軟件達到對控制系統進行攻擊的目的。

攻擊范圍擴大:攻擊者關注的范圍由基礎設施擴大到油化、冶金、制造業、智能部件、物聯網等范圍。

從工控系統安全技術的發展看,目前工控系統的安全防護主要以邊界防護為主。從工業控制系統安全事件看,單純的邊界安全防護技術已經不能夠解決工業控制系統所面臨的安全問題,工控安全防護技術已經向深度防護的方向發展,從工控系統的生命周期的角度來考慮工業控制系統的安全。近些年,在工控安全領域關于工控安全漏洞的挖掘、漏洞掃描、工控安全審計、工業蜜罐(蜜罐場)、未知威脅及APT攻擊檢測、態勢感知、綜合預警等相關技術開始涌現出來,以此來提升工業控制系統所面臨的安全威脅[4]。原來傳統的信息安全企業、高校及研究機構也在已經開展針對工業控制系統的安全研究,但是從整個產業的發展看,由于工控系統與傳統信息網絡的差距,工業控制系統安全與工業控制技術要完美融合還有一段距離。

3.2 總體工業安全保障框架

對于工業控制系統的安全防護,光靠利用設備去做防護是遠遠不夠的。應從技術、管理和運行三個維度來保障工業控制系統安全。三個維度中主要包含工控網絡邊界防護、安全深度防護、安全運行和安全管理要求等幾個方面,融合了技術、管理和運行的要求來保障工業控制系統的安全。同時,結合工業控制系統運行階段的特點,針對工業控制系統的安全建設應從上線前的安全檢測、安全能力防護、安全運行三個階段,覆蓋工業控制系統運行周期的安全保障。

3.2.1 技術方面

3.2.1.1 訪問控制

針對工業控制系統的訪問控制可以參照等級保護中相關級別的訪問控制內容,同時又要充分考慮到工業控制系統中的時機情況去設置。

工業控制系統的訪問控制可以使用基于角色的訪問控制模型,基本思想是將權限分配給一定的角色,用戶所獲得權限取決于用戶所獲得的角色。這是因為在很多實際環境中,用戶并不是可以訪問的目標系統的所有者,訪問控制應該基于用戶的職務角色,而不是基于用戶在哪個組,即訪問控制是由每個用戶在生產系統中所扮演的角色來確定的。相關的角色擁有不同對工業控制系統的訪問,修改權限,并做好權限最小化的工作[5]。

3.2.1.2 審計

審計是一項記錄的獨立的審核和檢查,也是訪問系統控制的適當性的動作,用于確認同意建立的政策和操作性過程,也用于推薦控制、政策或者過程中的必要的改變。審計日志也提供安全防衛來反映,例如審查失敗或者審查日志能力已負荷。審查數據應該防止被修改并且被設計為具有無可替代的能力[6]。

在傳統的IT系統中,用于審查的最初基礎已經被記錄保存。在ICS環境中,使用適當的工具需要從與ICS、主要產品和設備的安全隱患相似的IT專業獲取可擴展的知識。安裝在ICS中的很多過程控制設備已經被安裝多年,并且不具有提供文中所闡述審查記錄的能力。因此,這些用于審查系統和網絡活動的調制解調器工具的適應性,依賴于ICS中組成部分的能力。但是,如果相關的工控交換機支持端口鏡像,則應該采用第三方的審計設備對ICS系統的操作進行審計。

一般來說,為了應對固定端口進行協議識別的缺陷,系統應用識別引擎采用DPI和DFI兩種技術, 可以結合應用的行為和特征實現對應用的識別,而不依賴于端口或協議。因為在工控系統中,很多系統采用的私有協議,或一些小廠家的設備,這些系統可能采用動態端口,所以針對固定端口的入侵檢測是無法實現高效的檢測[7]。

審計裝置應使用DPI技術,即深度包檢測。在進行分析報文頭的基礎上,結合不同的應用協議特征值綜合判斷所屬的應用。DFI,即深度流檢測,它是基于一種流量行為的應用識別技術。DPI技術可以比較準確地識別出具體的應用,而DFI技術由于采用流量模型方式,可以識別出DPI技術無法識別的流量。endprint

同時,為了有效地對規約的指令進行識別,審計裝置應集成規約識別模板,能夠對不同的指令在應用場景中的不同進行有效選取,針對不同廠家的控制設備,制定相應的模板。通過深度解析后,與定義模板進行匹配,發現相應的工控設備類型,通過內置策略對記錄相關的操作行為中的異常行為進行告警。

3.2.1.3 縱深防御

不同于傳統IT網絡采用IPS、WAF等串聯安全防護設備。為了保證工業控制網絡業務的連續性,大部分工業控制網絡中建議不要使用串聯的安全設備,而是采用工控入侵檢測類的旁路監測設備對威脅進行第一時間的告警。不采用工控IPS的原因還有誤報率,工控環境中如果組態命令被IPS誤報而丟棄,可能會導致較大的安全事故[8]。

在發生相關的入侵事件后,工控入侵檢測可以第一時間進行告警,告警內容包括被入侵的資產IP、攻擊源、攻擊時間點、攻擊類型等。相關的告警信息會反饋給工業控制系統管理員,然后由管理員來進行判斷,是否為真的攻擊或是誤報,這也對管理員的信息安全水平提出了相應的要求。

3.2.1.4 上位機管控

在大部分工控系統中,上位機是整個系統重要的脆弱性短板之一。主要的原因為大部分上位機底層還是運行的Windows系統或者Linux系統,且這些系統版本一般來說都較為陳舊,廠商處于降低后期維護成本的目的,一般不會對底層系統進行升級或打補丁的操作,所以即使攻擊者并沒有很多工控系統的入侵經驗,也可以利用上位機本身系統的脆弱性進行攻擊和滲透,所以要從整個上位機來進行安全方面的考慮。

現階段,一般來說針對上位機的安全措施主要有幾點:首先對上位機的底層系統進行加固和基線水平的提高;其次就是使用各類上位機管控軟件,該類上位機管控軟件采用進程白名單機制,對白名單內的進程進行放過,對于白名單之外的進程全部殺停。采用此種機制的原因主要是上位機的功能和安裝的軟件一般來說都較為單一,使用白名單機制不管對于使用者還是軟件維護者來說工作量都可以最小化,并且只要上位機軟件不更新,相關的管控軟件和白名單列表便不需要更新,明顯地降低了工控系統管理者的運維量和在升級過程中帶來的風險[8]。

3.2.2 運行

3.2.2.1 事件響應

事件響應方案是預先通過演練確定一套動作或者應對的文檔,目的是限制事件結果發生來保護組織的信息系統。一個事件被發現,則會使用響應方案迅速對攻擊和響應選擇的風險進行評估。例如,一個可能的響應選擇是在受到攻擊時進行斷網。但是,這會導致對于相關業務造成影響,因此需要在事前提前做好響應的應急響應措施,相關受到攻擊的工業控制系統及時進行隔離、恢復,短時間無法實現的可以切換到手動操作。

3.2.2.2 安全培訓

對于ICS環境,必須包括控制系統特別信息安全意識和用于特別的ICS申請培訓。此外,一個組織必須認證、歸檔和培訓所有具有明顯ICS角色和責任的人員。意識和培訓必須涵蓋被控制的物理進程和ICS。

安全意識是一個ICS事件防護的重要部分,特別在社會工程威脅來臨時顯得尤為重要。社會工程是一項用于操作個人進入的個人信息,例如密碼,這項信息能夠被用于包括其它的安全系統。

完成一項ICS安全項目可能會導致在個人連接計算機項目、應用和計算機桌面本身的方式上發生變化。組織者應該設計有效的培訓項目和交流手段來幫助員工理解為什么需要新的訪問和控制方式、降低風險的方法以及如果控制方法不被落實對于組織產生的影響。培訓項目能夠提高相關人員的安全意識,讓他們在今后的生產活動中去積極落實相關安全管理制度,提升工業控制系統安全性。

4 結束語

雖然工業控制系統為了保障業務的穩定運行,也具備了一定的安全功能,但是這些功能更多是防止誤操作對工業控制系統的影響,在應對外部攻擊所導致功能失效的時候起到一定的作用。但是,隨著工業網絡互聯及信息化的加深,必然將導致工業控制系統受攻擊的也會增多,結合實際的操作規程要求、實際功能安全屬性、基于業務流程的行為分析,形成信息安全技術手段與業務行為分析的相互融合技術,才能在工業控制系統信息安全領域實現真正的突破。

參考文獻

[1] NIST SP800-82.

[2] 電力監控系統安全防護規定[].國家發改委,2014.

[3] 夏春明.工業控制系統信息安全現狀及發展趨勢[J].信息安全與技術,2013.

[4] 信息安全技術安全可控信息系統電力系統安全指標體系[J].中國電科院,2012.

[5] 張帥.工業控制系統安全風險分析[J].信息安全與通信保密,2012.

[6] 魏欽志.工業網絡控制系統的安全與管理[J].測控技術,2013.

[7] 張帥.工業控制系統安全現狀與風險分析——ICS工業控制系統安全風險分析之一[J].計算機安全,2012.

[8] 孫易安.工業控制系統安全網絡防護研究[J].信息安全研究,2017.endprint