基于貝葉斯網絡的艦艇主動力裝置戰損分析研究

曾魯山,曾凡明,李雁飛,李彥強

(1.海軍工程大學船舶與動力學院,湖北武漢 430033;2.海軍裝備技術研究所,北京 102442)

戰場損傷評估與修復 (Battlefield Damage Assessment and Repair,BDAR)即戰場搶修,是指對裝備進行損傷評估、狀態預測,并根據需要快速地修復損傷部位[1]。近年來美英等國對戰場搶修的研究走在世界前列,比較有代表性的成果主要有美軍的坦克修復模型、英國皇家空軍戰場損傷修復研究、美國飛機戰場損傷評估程序等[2-3]。國內分別對火炮、飛機等裝備的戰場損傷評估、戰斗損傷備件模型等方面進行了有益的探討[4-6]。

損傷定位是戰場搶修的前提,只有正確的定位出損傷的部件才能進行有針對性的搶修。損傷定位的方法主要采用損傷樹分析法。損傷樹分析法借鑒成熟的故障樹分析方法,它可以反映損傷事件間的組合和因果關系,以此來確定損傷原因;簡化損傷推理過程,明確推理方向;提供各個項目損傷評估的同時具有明確的邏輯關系。但是艦艇主動力裝置結構復雜,部件眾多,損傷樹分支規模過于龐大。損傷定位和搶修并不是單獨進行的過程,在搶修過程中,明確某些部位的狀態后,獲得的信息增加了,其它部位的損傷概率需要重新進行估計,而由損傷樹法制定的搶修順序并沒有隨之發生改變[7]。

針對整個主動力裝置這一復雜系統,建立一個統一的貝葉斯網絡模型難度很大,需要清楚的知道,系統中所有變量、變量的狀態、變量間的相互影響關系以及所有的條件概率分布。節點眾多,建模復雜;戰損數據匱乏,條件概率表 (CPT)不易獲得;網絡模型龐大,推理由于算法的 NP-Hard問題[8]嚴重制約了這一方法的實現。對此本文針對艦艇主動力裝置的損傷定位,在基本功能項目分析和損傷模式與影響分析的基礎上,實現分系統、分模塊的貝葉斯網絡建模,并利用貝葉斯網絡推理方法實現主動力裝置損傷定位的不確定性推理。

1 主動力裝置戰損分析

戰場損傷分析是預測戰場上所發生的可能損傷模式和事件及其影響的分析技術。裝備戰場損傷分析是確定裝備中各個基本功能項目的損傷模式、狀態及其影響,而后針對每一基本功能項目的各種戰場損傷模式按照其危害程度和戰場環境條件,選擇適當有效的修復措施的技術[1]。利用戰場損傷分析技術對裝備進行戰場損傷分析是獲取裝備損傷信息如損傷模式、損傷原因、損傷影響、修復方法、修復資源等的重要手段。

1.1 基本功能項目分析

基本功能項目分析 (Basic Function Item Analysis,BFIA)的過程是在明確裝備系統為完成某作戰任務所需實現的基本功能的前提下,區分并確定基本功能項目,進行層次分析,繪制基本功能項目樹,確定最低約定層次的過程。所謂約定層次,就是根據分析需要,按產品的相對復雜程度和功能關系劃分的產品層次。這種劃分是從上 (復雜的系統層次)到下 (簡單的零部件)進行的。不同的裝備,乃至不同的研制階段,確定的約定產品層次不同,并沒有一個固定的層次。按照確定最低約定層次的原則[1]將最低約定層次確定在:規定或預測需要維修的最低產品層次;能導致嚴重危害的故障或損傷影響的產品所在層次;保障性分析(LSA)對象清單中規定的最低約定層次。

本文將某型主動力裝置進行基本功能項目劃分,如圖 1所示,將主動力裝置按照層次性劃分為5級,將功能項目作為組建貝葉斯網絡模型的節點。

圖1 主動力裝置基本功能項目分析

1.2 損傷模式與影響分析

損傷模式與影響分析 (Damage Mode and Effect Analysis,DMEA)的內容主要有基本功能項目每一任務階段的功能、每一種功能的損傷模式、每一損傷模式的損傷原因、每一種損傷模式對各級造成的損傷影響、檢測方法、嚴酷度等內容。損傷模式與影響分析和故障模式與影響分析 (Fault Mode and Effect Analysis,FMEA)類似。GJB 1391《故障模式、影響及危害性分析程序》規定:DMEA要利用FMEA的結果,如果未進行 FMEA則不能進行DMEA。可以說 DMEA是在 FMEA的基礎上的擴展。主動力裝置是復雜的系統,其 DMEA的過程工作量非常大。

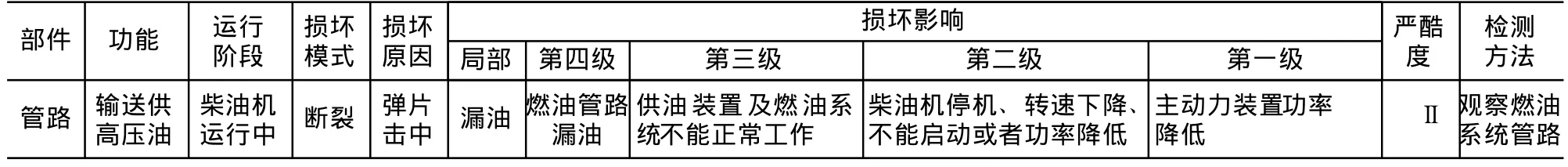

表 1說明的是柴油機燃油系統管路的損傷模式與影響分析的內容,它表現出的因果關系是構建貝葉斯網絡拓撲結構的基礎。

表1 管路損傷模式及影響分析

2 基于貝葉斯網絡的損傷定位

2.1 貝葉斯網絡原理

貝葉斯網絡是一個有向無環圖,其中節點代表隨機變量,節點間的邊表示變量間的直接依賴關系,每個節點都附有一個概率分布,根節點附的是其邊緣分布,非根節點附的是其條件概率分布。在定性層面,它用一個有向無環圖描述了變量間的依賴和獨立關系。在定量層面,它用條件概率分布描述了子節點對父節點的依賴關系。在語義上,貝葉斯網絡是聯合概率分布分解的一種表示[9]。將各個節點的概率分布相乘就得到聯合概率分布。聯合概率分布的分解能夠降低概率模型的復雜度,貝葉斯網絡的引入并沒有進一步降低復雜度,但是貝葉斯網絡直觀易懂、易于建模,它提供了人腦推理過程的一個模型,越來越多的領域開始采用貝葉斯網絡來展示問題的結構。

2.2 貝葉斯網絡模型構建方法

貝葉斯網絡模型的構建和學習主要有 2種方式:數據分析獲取和咨詢專家手工建造。國內戰損數據較少,實船爆炸試驗代價昂貴。對此本文貝葉斯網絡模型的構建主要是通過咨詢有關專家后進行的,其模型構建的方法是:根據 BFIA和 DMEA分析的結果,在各獨立的模塊由領域內的專家確定貝葉斯網絡中的變量節點和網絡的結構,并指定其條件概率分布參數。貝葉斯網絡的建模與推理應用較多,比較成熟的圖形化推理工具主要有:Hugin Expert,MSBNx,GeNIe。本文選擇的 GeNIe軟件是由美國匹茲堡大學決策系統實驗室開發的建立圖形化推理模型的開發環境,它提供了聚類算法、多樹傳播算法、團樹傳播算法等多種算法。

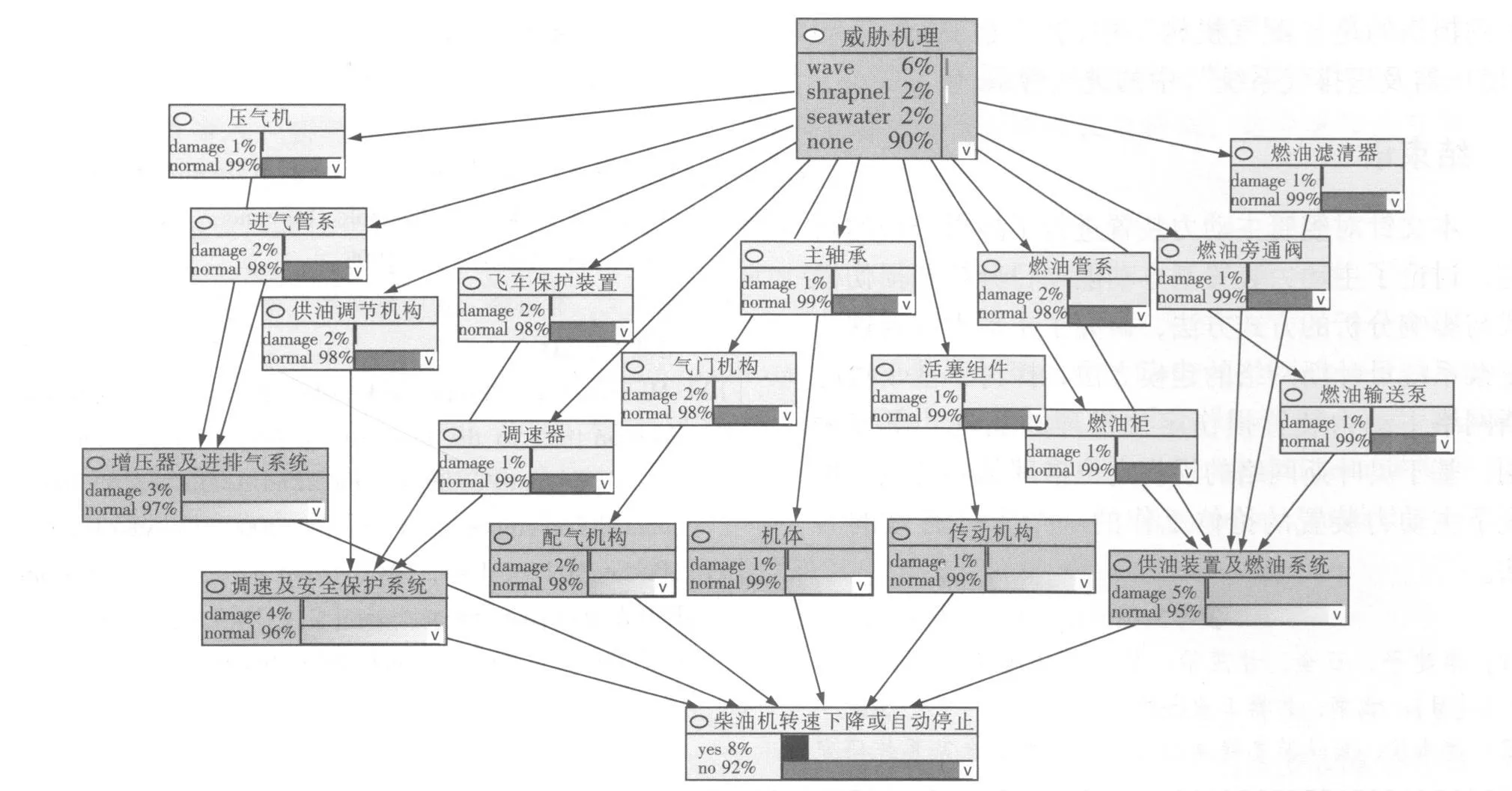

例如柴油機中燃油濾清器、燃油旁通閥、燃油輸送泵、活塞組件、供油調節機構等 13個功能項目的損傷會造成柴油機轉速下降或者自動停止。在該征兆模塊內由因果關系構建圖 2貝葉斯網絡模型。

圖 2是在 GeNIe軟件中構建的是柴油機模塊“柴油機轉速下降或者停止”的貝葉斯網絡模型。

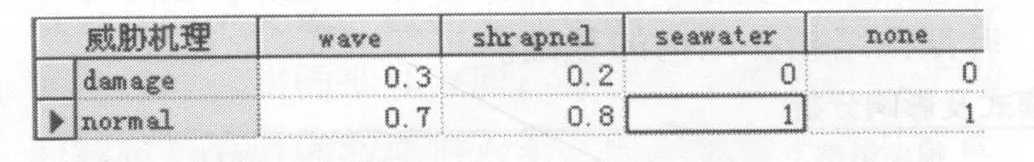

艦艇主動力裝置受到武器攻擊以后所受到的威脅機理主要有:沖擊波、彈片、海水浸泡。根據專家咨詢結果確定網絡中各個節點的條件概率表(CPT),圖 3為一示例。

圖2 “柴油機轉速下降或者停止”的貝葉斯網絡模型

圖3 GeN Ie軟件中 “燃油管系”條件概率表

2.3 貝葉斯網絡推理

貝葉斯網絡的推理根據證據變量和查詢變量所扮演因果角色的不同,其概率推理類型主要有以下4種:診斷推理 (diagnostic inference),由產生的結果推理可能的原因;預測推理 (predictive inference),由原因推理出可能產生的結果;原因關聯推理 (intercausal inference),它是造成同一結果的不同原因之間的推理過程;混合推理 (mixed inference),混合推理包含了上述 3種類型的推理,既有診斷推理又有預測推理[10]。進行動力裝置損傷定位時,應將主動力裝置受到的威脅機理與檢修相結合,采用混合推理的方法。

貝葉斯網絡的推理算法分為精確推理算法和近似推理算法 2類。在精確推理算法中比較成熟的算法主要有:圖約簡 (Graph Reduction)算法、多樹傳播 (Polytree Propagation)算法、團樹傳播(Clique Propagation)算法、組合優化 (Combinatorial Optimization)算法[11]。比較常用的是團樹傳播算法。

圖 4是圖 2中貝葉斯網絡模型的初始狀態,根節點的邊緣概率分布和子節點的條件概率分布是根據專家咨詢結果獲得的概率值。在GeNIe軟件建立主動力裝置各模塊的貝葉斯網絡模型,并根據戰損數據和專家經驗對模型進行推理和校正。實現推理的過程中系統逐步與損傷評估人員進行交互,從而明確問題的解答,即損傷部件所在的位置。

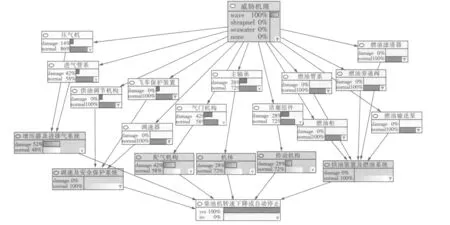

圖 5為 “柴油機轉速下降或者停止”的貝葉斯網絡推理圖。

圖4 “柴油機轉速下降或者停止”的貝葉斯網絡模型初始狀態

圖5 “柴油機轉速下降或者停止”的貝葉斯網絡推理

圖 5是戰損評估人員觀察得知主動力裝置受損后,若柴油機艙室沒有破損進水,柴油機僅受到“沖擊損傷”,出現 “柴油機轉速下降或停止”的征兆,如果觀察確定 “供油裝置及燃油系統”、“調速及安全保護系統”沒有損傷以后,則通過貝葉斯網絡的推理可得貝葉斯網絡模型各個節點中概率更新的情況,如圖 5所示。

觀察網絡模型中節點的概率值可以看出最容易受到損傷的是 “配氣機構”中的 “氣門機構”和“增壓器及進排氣系統”中的進氣管系。

3 結束語

本文針對艦艇主動力裝置進行了戰損分析的研究,討論了主動力裝置基本功能項目分析和損傷模式與影響分析的方式方法,研究了主動力裝置這一復雜系統貝葉斯網絡的建模方法,探討了基于貝葉斯網絡主動力裝置損傷定位推理的實現。研究表明,基于貝葉斯網絡的損傷定位推理是實現戰損情況下主動力裝置的搶修工作的一個十分有效的方法。

[1]李建平,石全,甘茂治.裝備戰場搶修理論與應用[M].北京:兵器工業出版社,2000.

[2]虞水俊.雷達裝備戰場損傷評估與修復專家系統研究[D].國防科技大學,2005.

[3]石全,米雙山.裝備戰傷理論與技術 [M].北京:國防工業出版社,2007.

[4]左浩,馬亮.魚雷發射裝置空發系統戰損分析 [J].魚雷技術,2006,15(4):51-53.

[5]陳健,張錫恩.一種新的導彈裝備戰斗損傷評估方法[J].導彈與制導學報.2005,25(2):164-166.

[6]王潤生,賈希勝.基于損傷樹模型的戰場損傷評估研究 [J].兵工學報,2005,26(1):72-76.

[7]王潤生,賈希勝,王衛國,等.基于貝葉斯網絡的損傷定位研究 [J].兵工學報,2006,27(4):727-730.

[8]Pearl J.Probabilistic Reasoning in Intelligent Systems[C].Networks of Plausible Inference.Morgan Kau fmann,San Mateo,CA,1998.

[9]張連文,郭海鵬.貝葉斯網絡引論 [M].北京:科學出版社,2006.

[10]Miranda Hunt,Brian von Konsky.Bayesian networks and decision trees in the diagnosis of female urinary incontinence[C].proceedings of the 22nd Annual EMBS International Conference,July 23-28,2000,Chicago IL.

[11]Burton H Lee.Using bayes belief networks in industrial FMEA modeling and analysis[C].2001 Proceedings Annual Reliability and Maintainability Symposium,7-15.